Features von Azure Firewall Basic

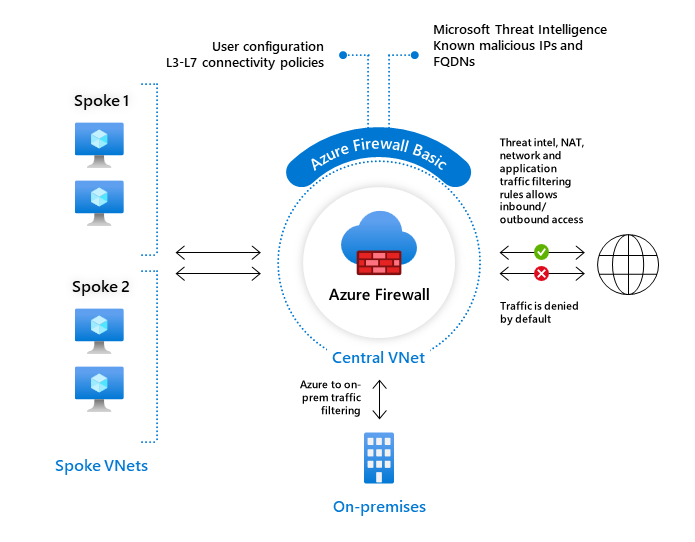

Azure Firewall Basic ist ein verwalteter, cloudbasierter Netzwerksicherheitsdienst zum Schutz Ihrer Azure Virtual Network-Ressourcen.

Azure Firewall Basic bietet die folgenden Features:

- Integrierte Hochverfügbarkeit

- Verfügbarkeitszonen

- FQDN-Anwendungsfilterregeln

- Filterregeln für den Netzwerkdatenverkehr

- FQDN-Tags

- Diensttags

- Threat Intelligence im Warnungsmodus

- SNAT-Unterstützung für ausgehenden Datenverkehr

- DNAT-Unterstützung für eingehenden Datenverkehr

- Mehrere öffentliche IP-Adressen

- Azure Monitor-Protokollierung

- Zertifizierungen

Einen Vergleich der Azure Firewall-Funktionen für alle Firewall-SKUs finden Sie unter Auswählen der richtigen Azure Firewall-SKU für Ihre Anforderungen.

Integrierte Hochverfügbarkeit

Hochverfügbarkeit ist integriert, sodass keine zusätzlichen Lastenausgleichsmodule erforderlich sind und Sie nichts konfigurieren müssen.

Verfügbarkeitszonen

Zur Erhöhung der Verfügbarkeit kann Azure Firewall während der Bereitstellung so konfiguriert werden, dass mehrere Verfügbarkeitszonen abgedeckt werden. Sie können Azure Firewall auch aus Gründen der Nähe einer bestimmten Zone zuordnen. Weitere Informationen finden Sie in der Vereinbarung zum Servicelevel (SLA) für Azure Firewall.

Es fallen keine zusätzlichen Kosten für Firewalls an, die in mehreren Verfügbarkeitszonen bereitgestellt werden. Es fallen jedoch zusätzliche Kosten für die ein- und ausgehenden Datenübertragungen an, die mit Verfügbarkeitszonen verbunden sind. Weitere Informationen finden Sie unter Preisübersicht Bandbreite.

Verfügbarkeitszonen für Azure Firewall sind in Regionen verfügbar, die Verfügbarkeitszonen unterstützen. Weitere Informationen finden Sie unter Regionen, die Verfügbarkeitszonen in Azure unterstützen.

FQDN-Anwendungsfilterregeln

Sie können den ausgehenden HTTP/S-Datenverkehr oder Azure SQL-Datenverkehr auf eine angegebene Liste vollqualifizierter Domänennamen (FQDNs) einschließlich Platzhalter beschränken. Dieses Feature erfordert keine TLS-Terminierung.

Das folgende Video zeigt, wie Sie eine Anwendungsregel erstellen:

Filterregeln für den Netzwerkdatenverkehr

Sie können Netzwerkfilterregeln zum Zulassen oder Verweigern nach Quell- und Ziel-IP-Adresse, Port und Protokoll zentral erstellen. Azure Firewall ist vollständig zustandsbehaftet, sodass zwischen legitimen Paketen für verschiedene Arten von Verbindungen unterschieden werden kann. Regeln werden übergreifend für mehrere Abonnements und virtuelle Netzwerke erzwungen und protokolliert.

Azure Firewall unterstützt die zustandsbehaftete Filterung von Layer 3- und Layer 4-Netzwerkprotokollen. Layer-3-IP-Protokolle können gefiltert werden, indem Sie in der Netzwerkregel als Protokoll „Beliebig“ und den Platzhalter * für den Port auswählen.

FQDN-Tags

FQDN-Tags erleichtern das Zulassen des Netzwerkdatenverkehrs von bekannten Azure-Diensten durch die Firewall. Angenommen, Sie möchten Netzwerkdatenverkehr von Windows Update durch die Firewall zulassen. Sie erstellen eine entsprechende Anwendungsregel, und schließen das Windows Update-Tag ein. Jetzt kann der Netzwerkdatenverkehr von Windows Update durch Ihre Firewall fließen.

Diensttags

Ein Diensttag steht für eine Gruppe von IP-Adresspräfixen und soll die Komplexität bei der Erstellung von Sicherheitsregeln verringern. Sie können weder ein eigenes Diensttag erstellen noch angeben, welche IP-Adressen in einem Tag enthalten sind. Microsoft verwaltet die Adresspräfixe, die mit dem Diensttag abgedeckt werden, und aktualisiert das Diensttag automatisch, wenn sich die Adressen ändern.

Bedrohungsanalyse

Das Filtern auf Basis von Threat Intelligence kann für Ihre Firewall aktiviert werden, damit Sie vor Datenverkehr von und zu bekannten schädlichen IP-Adressen oder Domänen gewarnt werden. Die IP-Adressen und Domänen stammen aus dem Microsoft Threat Intelligence-Feed.

SNAT-Unterstützung für ausgehenden Datenverkehr

Alle IP-Adressen für ausgehenden Datenverkehr des virtuellen Netzwerks werden in die öffentliche IP-Adresse der Azure Firewall übersetzt (Source Network Address Translation). Sie können Datenverkehr aus Ihrem virtuellen Netzwerk an Remoteziele im Internet identifizieren und zulassen. Azure Firewall verfügt nicht über SNAT, wenn die Ziel-IP ein privater IP-Bereich gemäß IANA RFC 1918 ist.

Wenn Ihre Organisation einen öffentlichen IP-Adressbereich für private Netzwerke verwendet, leitet Azure Firewall den Datenverkehr per SNAT an eine der privaten IP-Adressen der Firewall in AzureFirewallSubnet weiter. Sie können Azure Firewall so konfigurieren, dass Ihr öffentlicher IP-Adressbereich nicht per SNAT weitergeleitet wird. Weitere Informationen finden Sie unter Azure Firewall SNAT – private Adressbereiche.

Sie können die SNAT-Port Auslastung in Azure Firewall-Metriken überwachen. Weitere Informationen finden Sie in der Dokumentation zu Firewall-Protokollen und -Metrikenin unserer Empfehlung zur Verwendung von SNAT-Ports.

Ausführlichere Informationen über das NAT-Verhalten von Azure Firewall finden Sie unter Azure Firewall NAT-Verhalten.

DNAT-Unterstützung für eingehenden Datenverkehr

Der eingehende Internet-Netzwerkdatenverkehr zur öffentlichen IP-Adresse Ihrer Firewall wird in die privaten IP-Adressen in Ihren virtuellen Netzwerken übersetzt (Ziel-Netzwerkadressübersetzung, DNAT) und gefiltert.

Mehrere öffentliche IP-Adressen

Sie können Ihrer Firewall mehrere öffentliche IP-Adressen zuordnen.

Dies ermöglicht die folgenden Szenarien:

- DNAT: Sie können mehrere Standardportinstanzen auf Ihre Back-End-Server übersetzen. Wenn Sie beispielsweise über zwei öffentliche IP-Adressen verfügen, können Sie den TCP-Port 3389 (RDP) für beide IP-Adressen übersetzen.

- SNAT: Für ausgehende SNAT-Verbindungen stehen mehr Ports zur Verfügung, sodass die Gefahr einer Überlastung des SNAT-Ports verringert wird. Aktuell wählt Azure Firewall die öffentliche IP-Quelladresse für eine Verbindung nach dem Zufallsprinzip aus. Wenn Sie in Ihrem Netzwerk über eine nachgeschaltete Filterung verfügen, müssen Sie alle öffentlichen IP-Adressen zulassen, die mit Ihrer Firewall verbunden sind. Verwenden Sie ggf. ein Präfix für öffentliche IP-Adressen, um diese Konfiguration zu vereinfachen.

Azure Monitor-Protokollierung

Alle Ereignisse sind in Azure Monitor integriert, sodass Sie Protokolle in einem Speicherkonto archivieren sowie Ereignisse an Ihren Event Hub streamen oder an Azure Monitor-Protokolle senden können. Azure Monitor-Protokollbeispiele finden Sie unter Azure Monitor-Protokolle für Azure Firewall.

Weitere Informationen finden Sie im Tutorial: Überwachen von Azure Firewall-Protokollen und -Metriken.

Azure Firewall Workbook bietet einen flexiblen Bereich für die Azure Firewall-Datenanalyse. Sie können damit umfangreiche visuelle Berichte innerhalb des Azure-Portals erstellen. Weitere Informationen finden Sie unter Überwachen von Protokollen mit Azure Firewall Workbook.

Zertifizierungen

Azure Firewall ist mit PCI (Payment Card Industry), SOC (Service Organization Controls) und ISO (International Organization for Standardization) konform. Weitere Informationen finden Sie unter Azure Firewall-Konformitätszertifizierungen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für