Web Application Firewall (WAF) für Azure Front Door

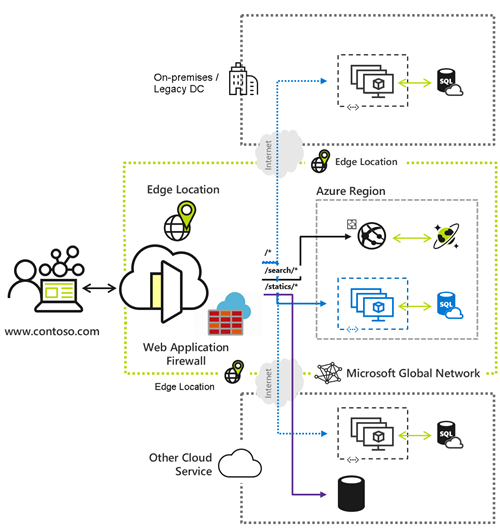

Azure Web Application Firewall (WAF) für Azure Front Door bietet zentralen Schutz für Ihre Webanwendungen. WAF schützt Ihre Webdienste von gängigen Exploits und Sicherheitsrisiken. Die Lösung gewährleistet eine hohe Verfügbarkeit Ihres Diensts für Benutzer und unterstützt Sie bei der Erfüllung von Complianceanforderungen. In diesem Artikel erfahren Sie mehr über die verschiedenen Features von Azure Web Application Firewall für Azure Front Door. Weitere Informationen finden Sie unter WAF für Azure Front Door.

Richtlinieneinstellungen

Mit einer Richtlinie für Web Application Firewall (WAF) können Sie den Zugriff auf Ihre Webanwendungen mit einer Reihe von benutzerdefinierten und verwalteten Regeln steuern. Sie können den Status der Richtlinie ändern oder einen bestimmten Modustyp für die Richtlinie konfigurieren. Abhängig von den Einstellungen auf Richtlinienebene können Sie eingehende Anforderungen entweder aktiv überprüfen, nur überwachen oder überwachen und Aktionen für Anforderungen durchführen, die mit einer Regel übereinstimmen. Sie können die WAF auch so konfigurieren, dass Bedrohungen nur erkannt, aber nicht blockiert werden. Dies ist nützlich, wenn Sie die WAF zum ersten Mal aktivieren. Nachdem Sie die Funktionsweise der WAF mit Ihrer Anwendung ausgewertet haben, können Sie die WAF-Einstellungen neu konfigurieren und die WAF im Schutzmodus aktivieren. Weitere Informationen finden Sie unter WAF-Richtlinieneinstellungen.

Verwaltete Regeln

Die Web Application Firewall (WAF) von Azure Front Door schützt Webanwendungen vor häufigen Sicherheitsrisiken und Exploits. Von Azure verwaltete Regelsätze bieten eine einfache Möglichkeit zum Bereitstellen von Schutz vor allgemeinen Sicherheitsbedrohungen. Da Regelsätze von Azure verwaltet werden, werden die Regeln bei Bedarf aktualisiert, um vor neuen Angriffssignaturen zu schützen. Der Standardregelsatz enthält auch die Regeln der Microsoft Threat Intelligence-Sammlung, die in Zusammenarbeit mit dem Microsoft Intelligence-Team entwickelt wurden, um eine größere Abdeckung, Patches für bestimmte Sicherheitsrisiken und eine Reduzierung von falsch positiven Ergebnissen zu gewährleisten. Weitere Informationen finden Sie unter Verwaltete WAF-Regeln.

Hinweis

- Verwaltete Regeln werden nur von Azure Front Door Premium und Azure Front Door (klassisch) unterstützt.

- Azure Front Door (klassisch) unterstützt nur DRS 1.1 oder ältere Versionen.

Benutzerdefinierte Regeln

Azure Web Application Firewall (WAF) mit Front Door ermöglicht Ihnen, den Zugriff auf Ihre Webanwendungen anhand der Bedingungen zu steuern, die Sie definieren. Eine benutzerdefinierte WAF-Regel besteht aus einer Prioritätsnummer, einem Regeltyp, Übereinstimmungsbedingungen und einer Aktion. Es gibt zwei Arten von benutzerdefinierten Regeln: Übereinstimmungsregeln und Ratenlimitregeln. Eine Vergleichsregel steuert den Zugriff basierend auf einer Reihe von Vergleichsbedingungen, während eine Quotengrenzregel den Zugriff basierend auf Vergleichsbedingungen und den Quoten eingehender Anforderungen steuert. Weitere Informationen finden Sie unter Benutzerdefinierte WAF-Regeln.

Ausschlusslisten

Es kann vorkommen, dass Azure Web Application Firewall (WAF) Anforderungen blockiert, die Sie für Ihre Anwendung zulassen möchten. Mit einer WAF-Ausschlussliste können Sie bestimmte Anforderungsattribute von einer WAF-Auswertung ausschließen und zulassen, dass der Rest der Anforderung wie gewohnt verarbeitet wird. Weitere Informationen finden Sie unter WAF-Ausschlusslisten.

Geofilterung

Azure Front Door antwortet standardmäßig auf alle Benutzeranforderungen, unabhängig davon, woher sie stammen. Mit der Geofilterung können Sie den Zugriff auf Ihre Webanwendung nach Ländern/Regionen einschränken. Weitere Informationen finden Sie unter WAF-Geofilterung.

Bot-Schutz

Azure Web Application Firewall (WAF) für Front Door bietet Botregeln, um gültige Bots zu identifizieren und Schutz vor böswilligen Bots zu bieten. Weitere Informationen finden Sie unter Konfigurieren des Bot-Schutzes.

IP-Einschränkung

Eine auf IP-Adressen basierende Zugriffssteuerungsregel ist eine benutzerdefinierte WAF-Regel, mit der Sie den Zugriff auf Ihre Webanwendungen steuern können, indem Sie eine Liste von IP-Adressen oder IP-Adressbereichen angeben. Weitere Informationen finden Sie unter Konfigurieren der IP-Einschränkung.

Ratenbegrenzung

Eine benutzerdefinierte Quotengrenzregel steuert den Zugriff basierend auf Vergleichsbedingungen und den Quoten eingehender Anforderungen. Weitere Informationen finden Sie unter Was ist Quotenbegrenzung für Azure Front Door Service?.

Optimierung

Der von Microsoft verwaltete Standardregelsatz basiert auf dem OWASP Core-Regelsatz (CRS) und enthält Regeln der Microsoft Threat Intelligence-Sammlung. Azure Web Application Firewall (WAF) ermöglicht es Ihnen, die WAF-Regeln entsprechend den Anforderungen Ihrer Anwendung und den WAF-Anforderungen Ihrer Organisation zu optimieren. Zu den verfügbaren Optimierungsfunktionen zählen das Definieren von Regelausschlüssen, Erstellen von benutzerdefinierten Regeln und Deaktivieren von Regeln. Weitere Informationen finden Sie unter WAF-Optimierung.

Überwachen und Protokollieren

Überwachung und Protokollierung von Azure Web Application Firewall (WAF) werden mittels Protokollierung und Integration in Azure Monitor und Azure Monitor-Protokolle ermöglicht. Weitere Informationen finden Sie unter Azure Web Application Firewall (WAF)-Protokollierung und -Überwachung.

Nächste Schritte

- Erfahren Sie, wie Sie für Ihr Azure Front Door eine Web Application Firewall-Richtlinie erstellen und anwenden.

- Weitere Informationen finden Sie unter Häufig gestellte Fragen zu Web Application Firewall (WAF).