Registrieren einer Client-Anwendung bei Microsoft Entra ID

In diesem Artikel erfahren Sie, wie Sie eine Clientanwendung in Microsoft Entra ID registrieren, um auf Azure Health Data Services zuzugreifen. Weitere Informationen finden Sie unter Registrieren einer Anwendung bei Microsoft Identity Platform.

Registrieren einer neuen Anwendung

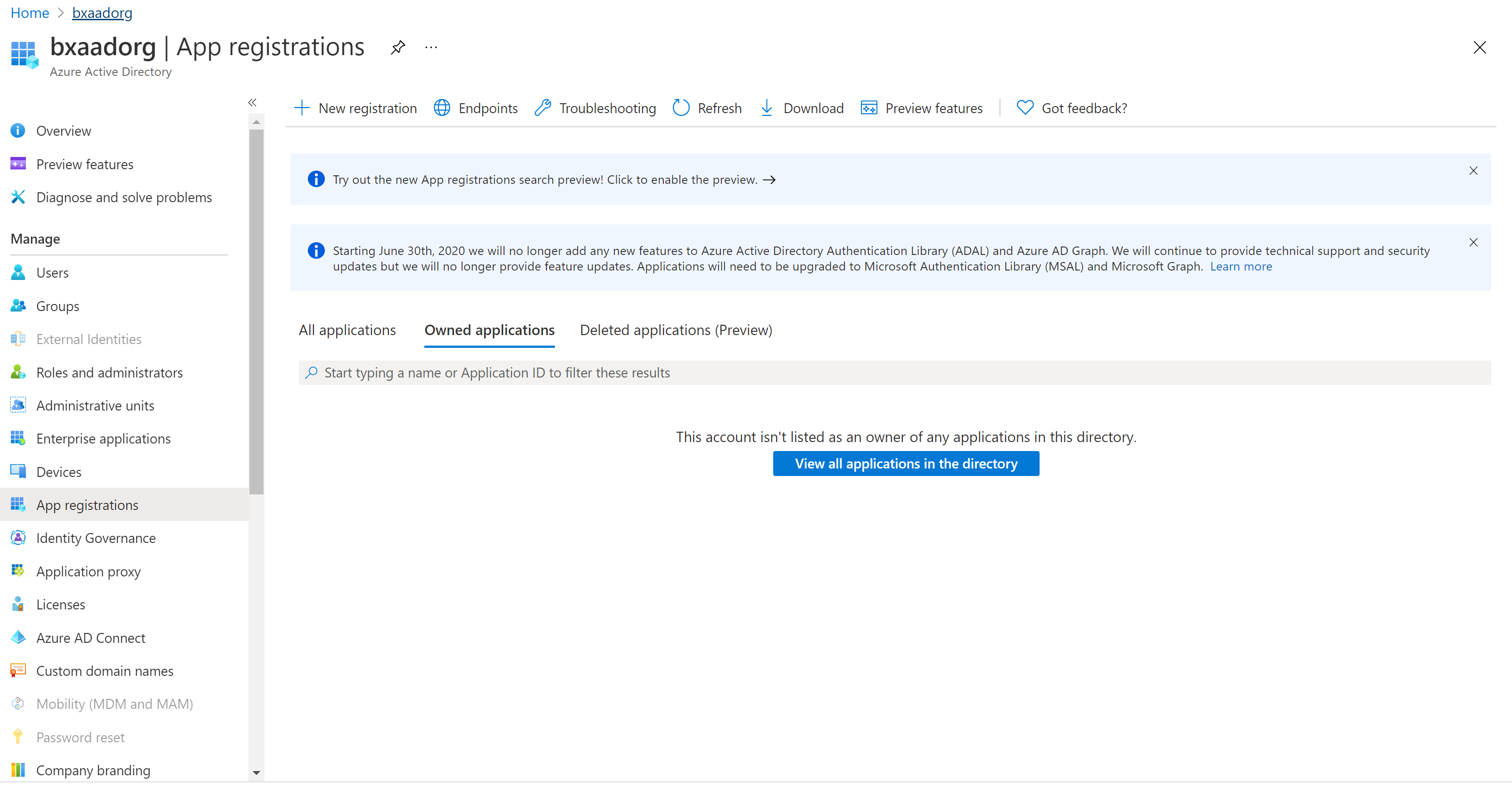

- Wählen Sie im Azure-Portal die Option Microsoft Entra ID aus.

- Wählen Sie App-Registrierungen aus.

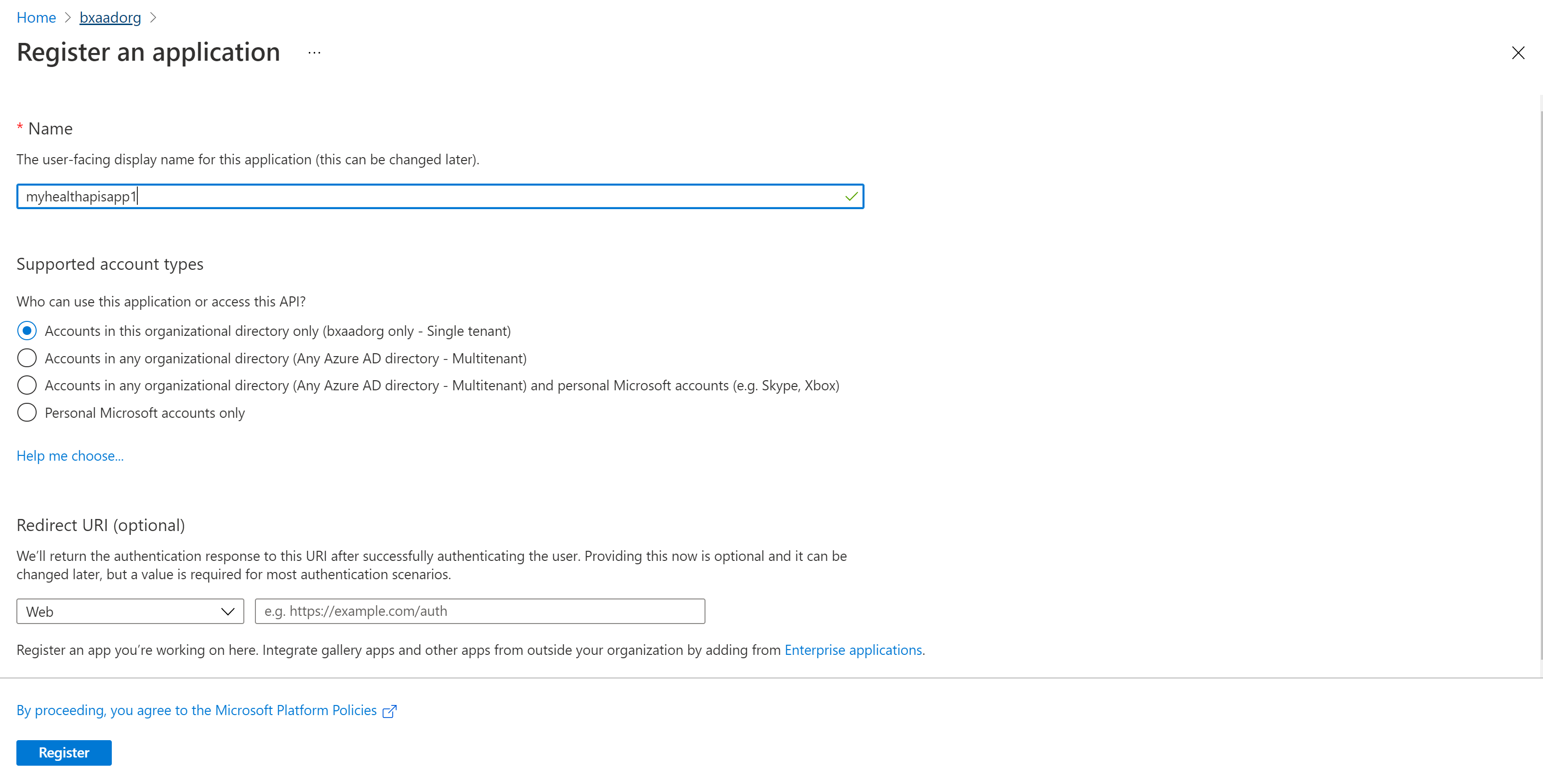

- Wählen Sie Neue Registrierung aus.

- Wählen Sie für unterstützte Kontotypen nur Konten in diesem Organisationsverzeichnis aus. Lassen Sie die anderen Optionen unverändert.

- Wählen Sie Registrieren aus.

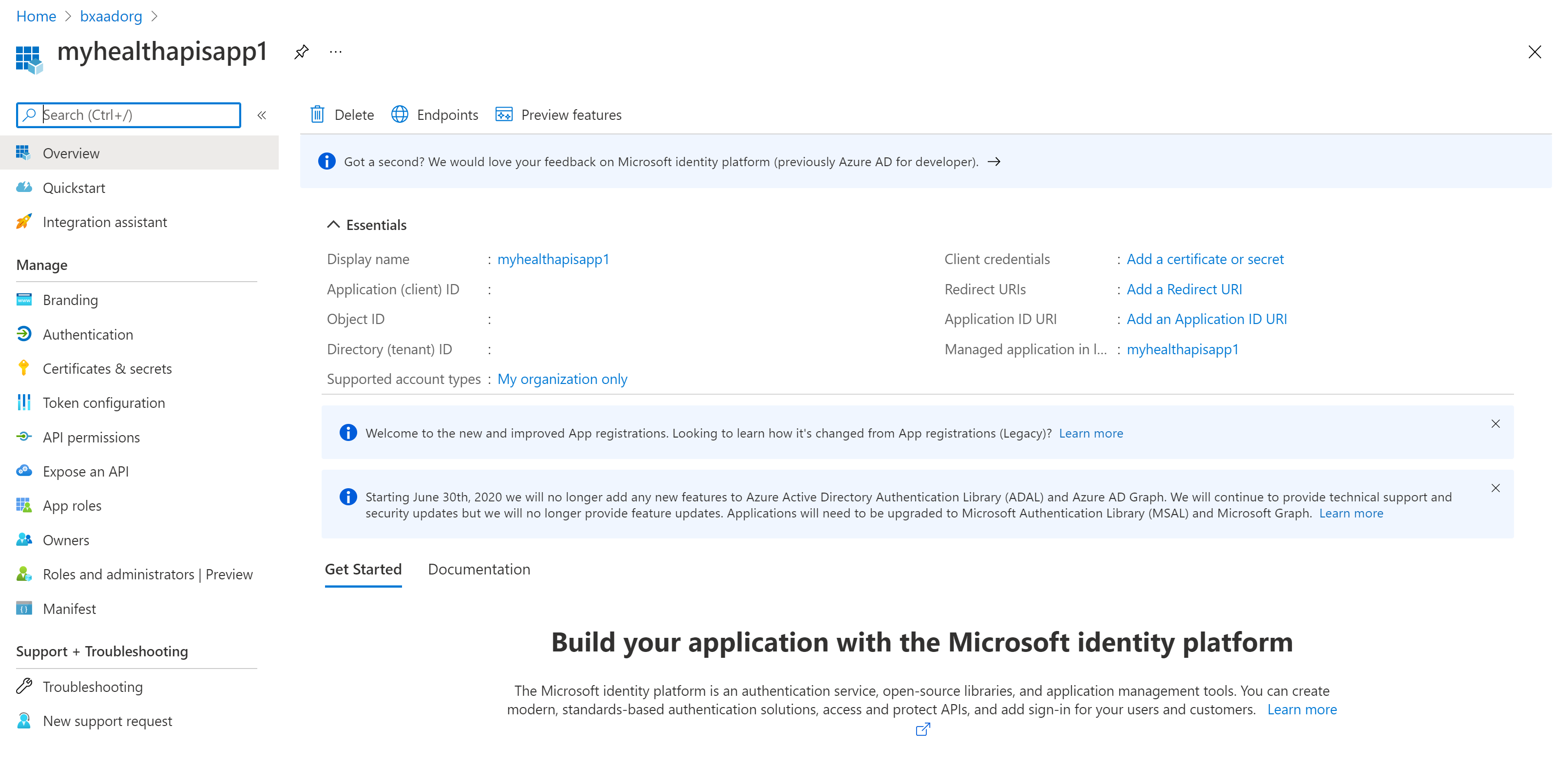

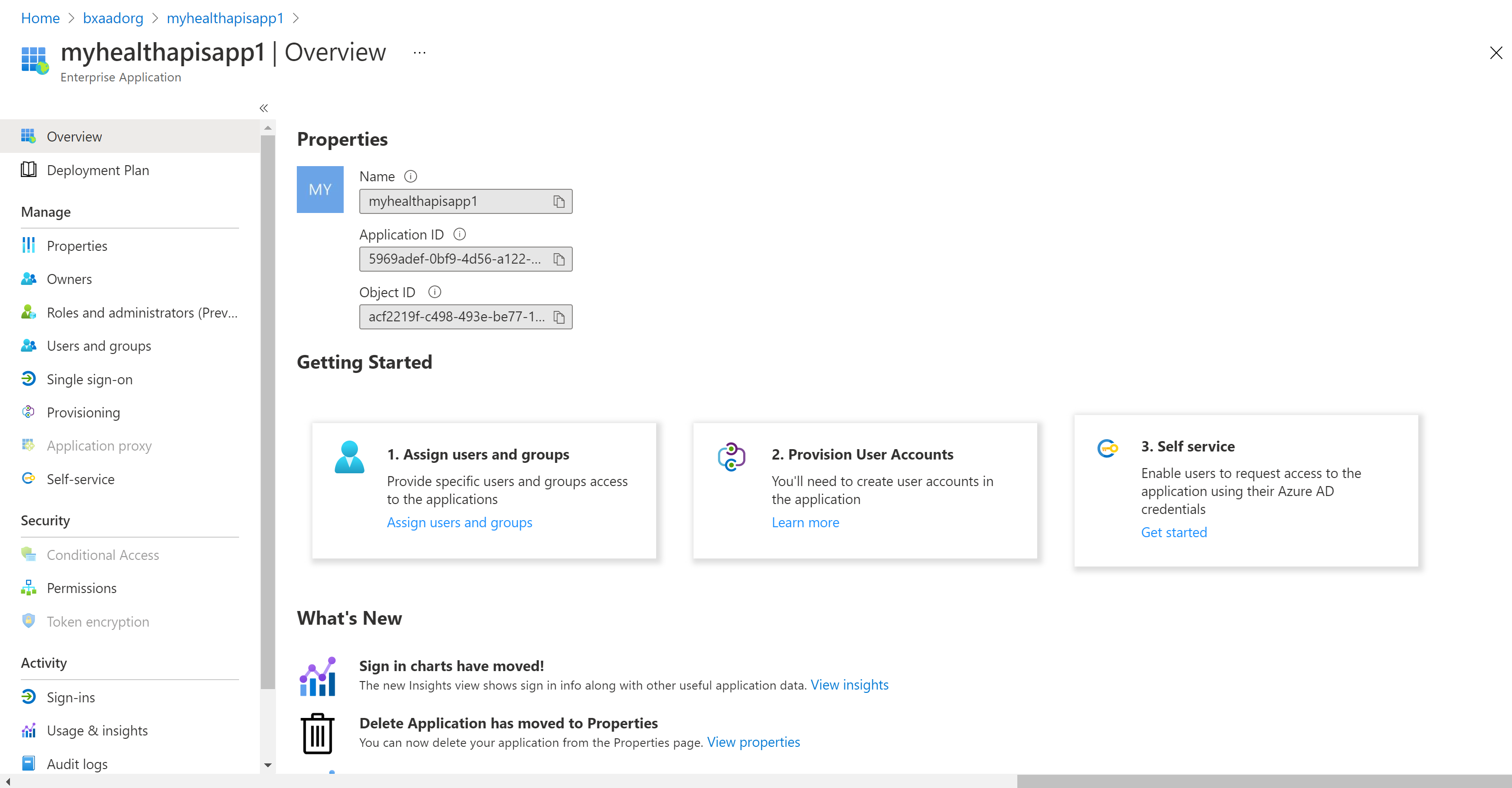

Anwendungs-ID (Client ID)

Nachdem Sie eine neue Anwendung registriert haben, finden Sie die Anwendungs-ID (Client-ID) und die Verzeichnis-ID (Mandant-ID) unter der Menüoption „Übersicht“. Notieren Sie sich die Werte für die spätere Verwendung.

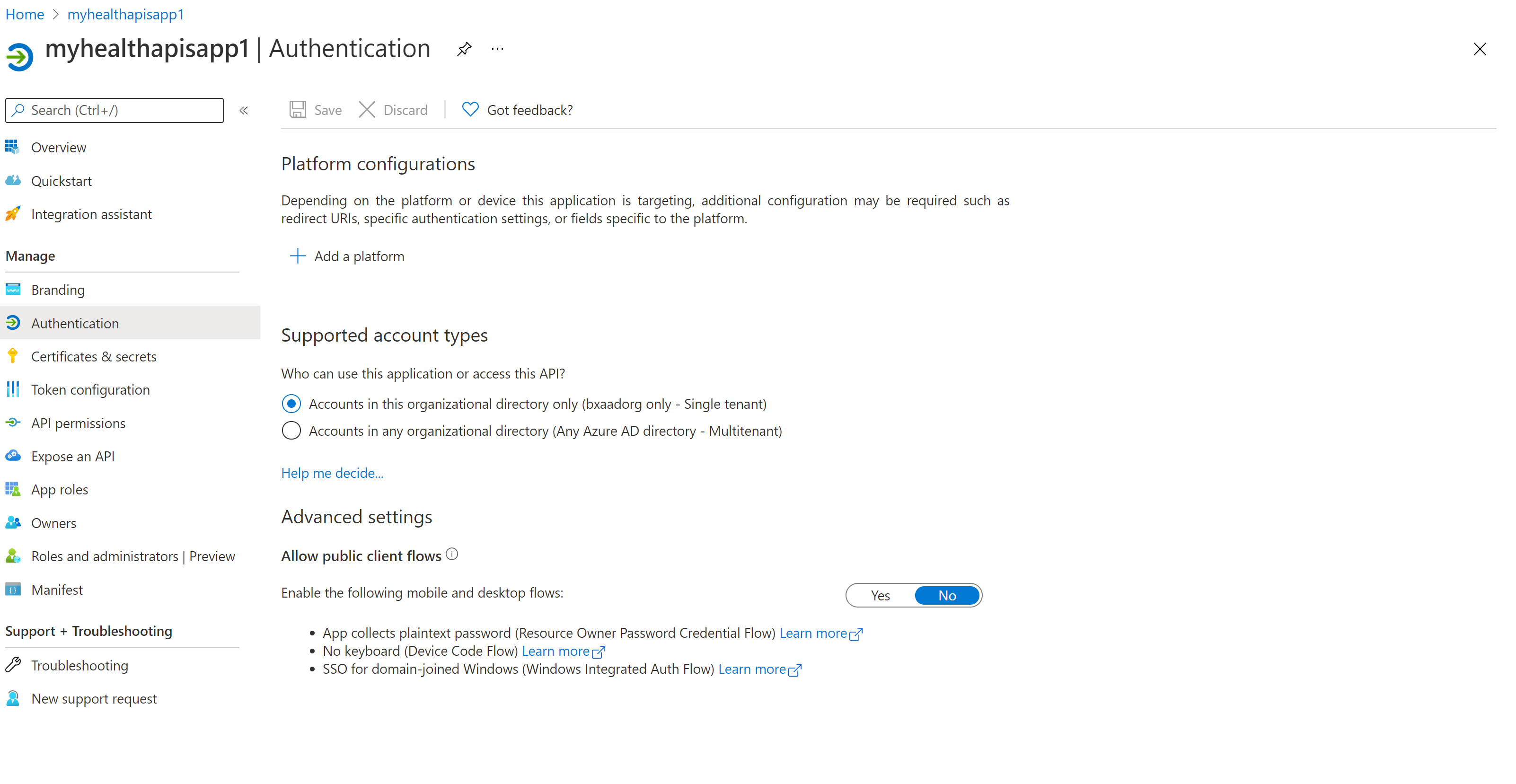

Authentifizierungseinstellung: vertraulich im Vergleich mit öffentlich

Wählen Sie Authentifizierung aus, um die Einstellungen zu überprüfen. Der Standardwert für Zulassen von öffentlichen Clientflüssen ist „Nein“.

Wenn Sie diesen Standardwert beibehalten, ist die Anwendungsregistrierung eine vertrauliche Clientanwendung und ein Zertifikat oder geheimer Schlüssel ist erforderlich.

Wenn Sie den Standardwert in „Ja“ für die Option „Öffentliche Clientflüsse zulassen“ in der erweiterten Einstellung ändern, ist die Anwendungsregistrierung eine öffentliche Clientanwendung und ein Zertifikat oder geheimer Schlüssel ist nicht erforderlich. Der Wert „Ja“ ist nützlich, wenn Sie die Clientanwendung in Ihrer mobilen App oder einer JavaScript-App verwenden möchten, in der Sie keine geheimen Schlüssel speichern möchten.

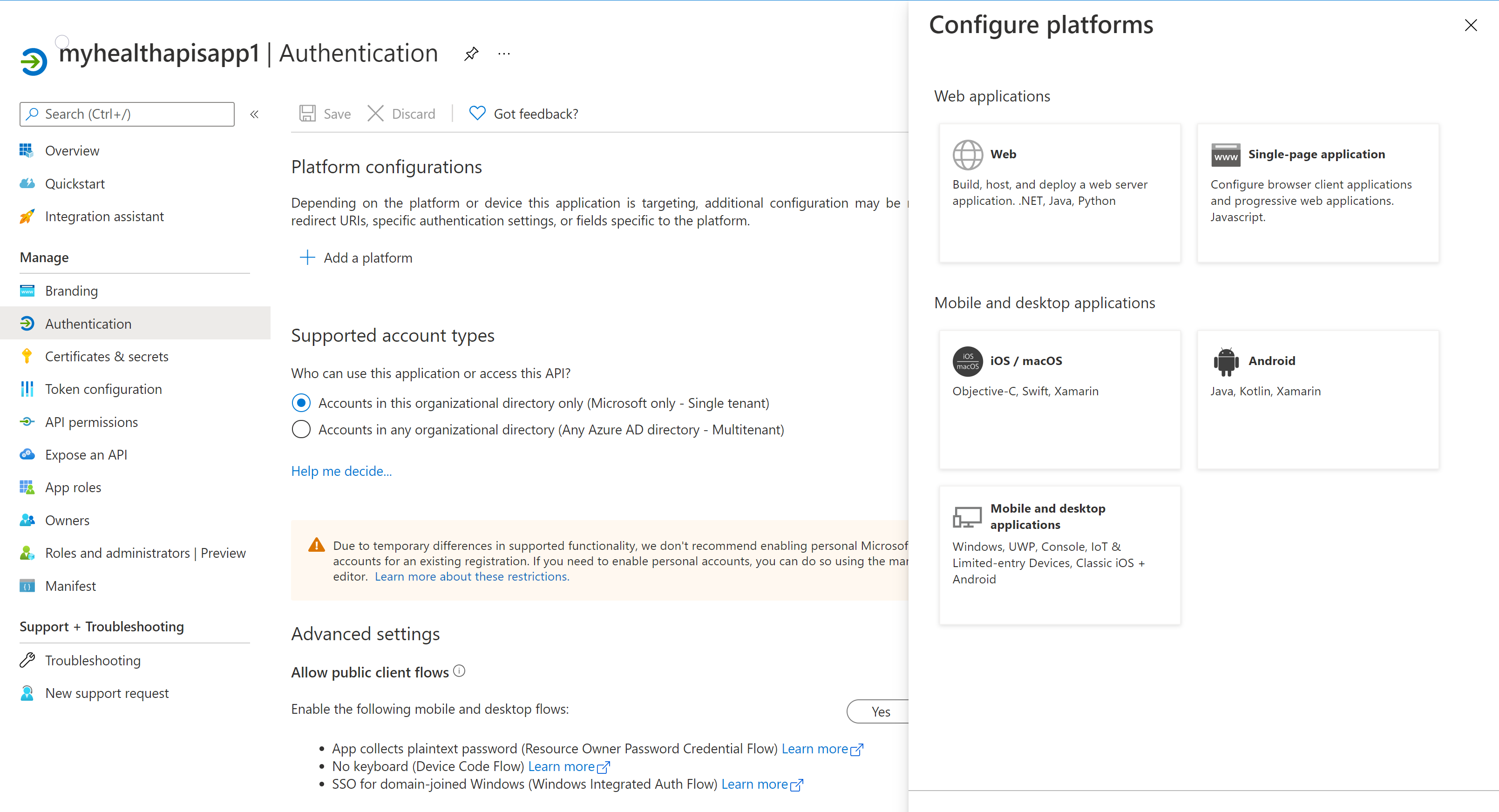

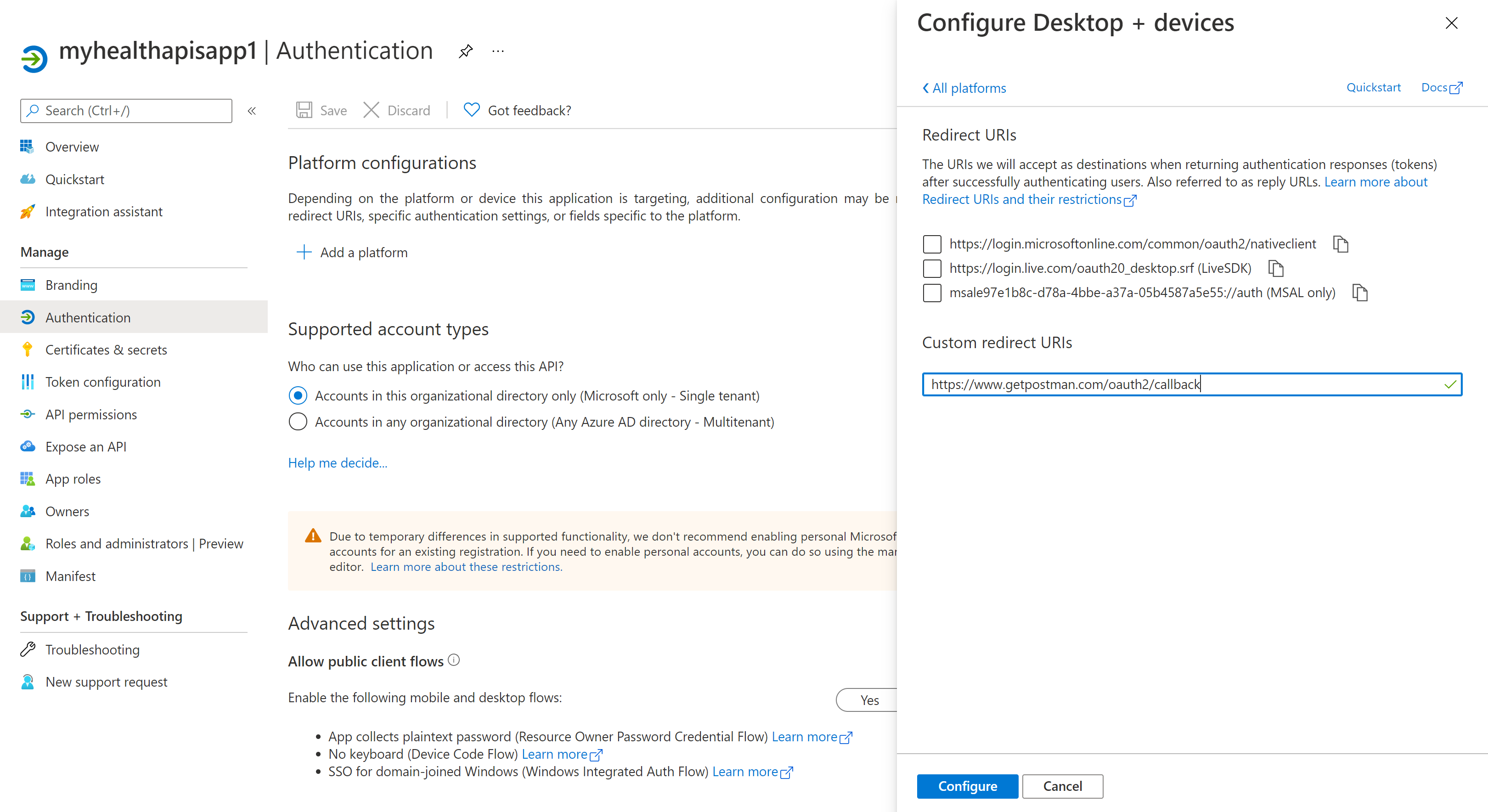

Wählen Sie für Tools, die eine Umleitungs-URL erfordern, Plattform hinzufügen aus, um die Plattform zu konfigurieren.

Wählen Sie für Postman Mobile- und Desktopanwendungen aus. Geben Sie „https://www.getpostman.com/oauth2/callback" im Abschnitt Benutzerdefinierte Umleitungs-URIs ein. Wählen Sie die Schaltfläche Konfigurieren aus, um die Einstellung zu speichern.

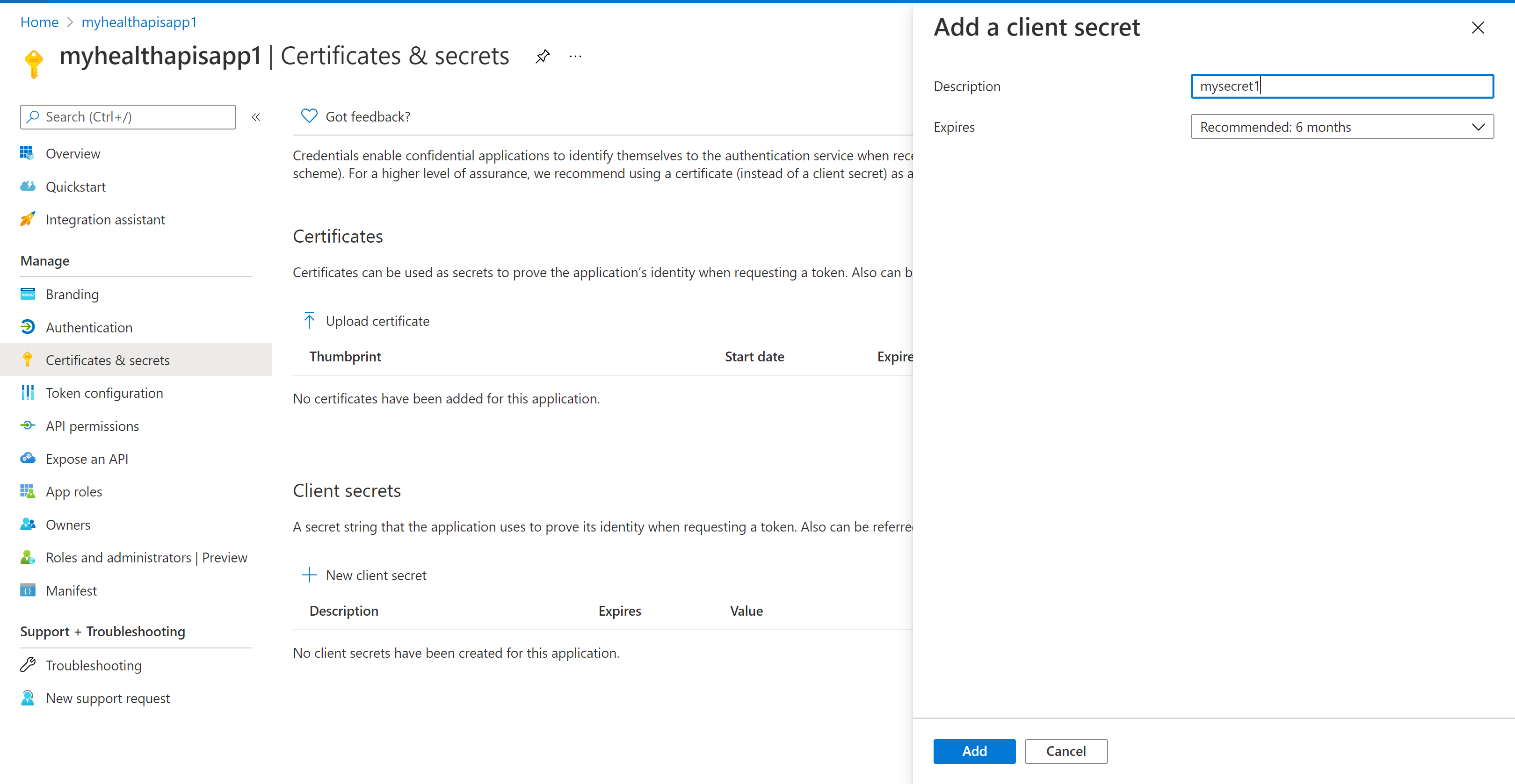

Zertifikate und Geheimnisse

Wählen Sie Zertifikate und Geheimnisse und Neuer geheimer Clientschlüssel aus. Wählen Sie empfohlen 6 Monate im Feld läuft ab aus. Dieser neue Geheimschlüssel ist für sechs Monate gültig. Sie können auch verschiedene Werte auswählen, z. B.:

- 03 Monate

- 12 Monate

- 24 Monate

- Benutzerdefiniertes Anfangs- und Enddatum.

Hinweis

Es ist wichtig, dass Sie den geheimen Wert und nicht die geheime ID speichern.

Optional können Sie ein Zertifikat (öffentlicher Schlüssel) hochladen und die Zertifikat-ID, ein dem Zertifikat zugeordneter GUID-Wert, verwenden. Zu Testzwecken können Sie ein selbstsigniertes Zertifikat mithilfe von Tools wie der PowerShell-Befehlszeile New-SelfSignedCertificate erstellen und dann das Zertifikat aus dem Zertifikatspeicher exportieren.

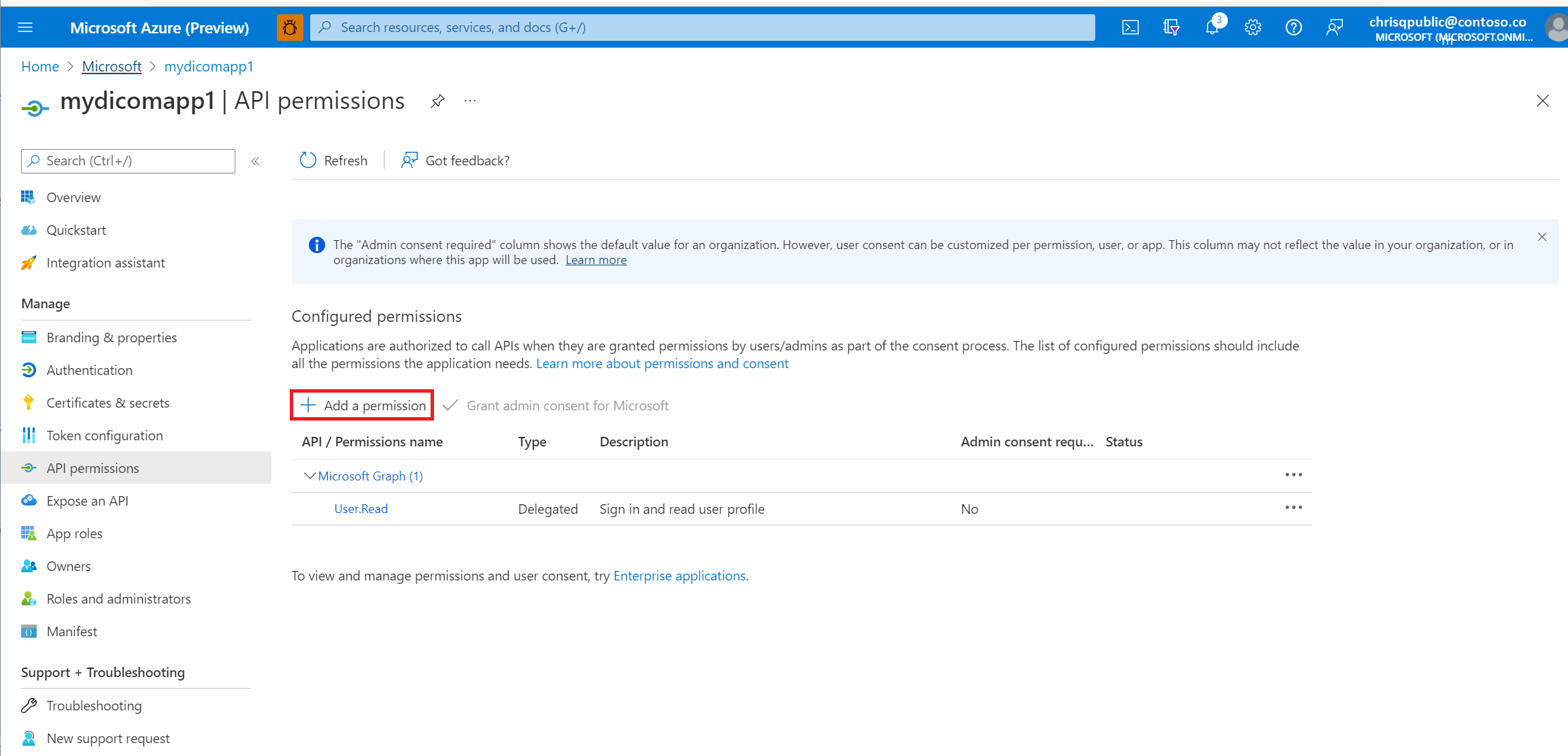

API-Berechtigungen

Die folgenden Schritte sind für den DICOM-Dienst erforderlich, aber optional für den FHIR-Dienst. Darüber hinaus werden Benutzerzugriffsberechtigungen oder Rollenzuweisungen für Azure Health Data Services über RBAC verwaltet. Weitere Details finden Sie unter Konfigurieren von Azure RBAC for Azure Health Data Services.

Wählen Sie das Blatt API-Berechtigungen aus.

Wählen Sie Berechtigung hinzufügen aus.

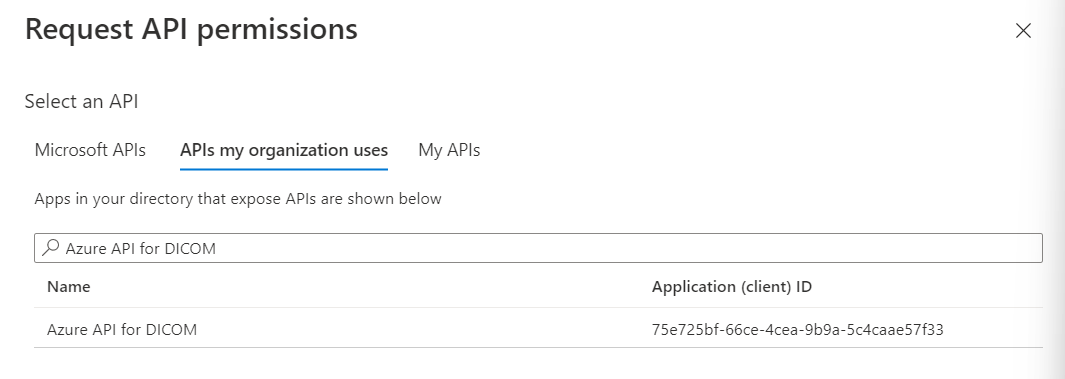

Wenn Sie Azure Health Data Services verwenden, fügen Sie dem DICOM-Dienst eine Berechtigung hinzu, indem Sie nach Azure-API für DICOM unter APIs, die meine Organisation verwendet suchen.

Das Suchergebnis für die Azure-API für DICOM wird nur zurückgegeben, wenn Sie den DICOM-Dienst bereits im Arbeitsbereich bereitgestellt haben.

Wenn Sie auf eine andere Ressourcenanwendung verweisen, wählen Sie Ihre DICOM-API-Ressourcenanwendungsregistrierung aus, die Sie zuvor unter APIs meiner Organisation erstellt haben.

Wählen Sie Bereiche (Berechtigungen) aus, die von der vertraulichen Clientanwendung im Auftrag eines Benutzers angefordert werden. Wählen Sie Dicom.ReadWrite aus und wählen Sie dann Berechtigungen hinzufügen aus.

Hinweis

Verwenden Sie grant_type von client_credentials, wenn Sie versuchen, ein Zugriffstoken für den FHIR-Dienst mithilfe von Tools wie Postman oder REST-Client abzurufen. Weitere Details finden Sie unter Access mithilfe von Postman und Zugreifen auf Azure Health Data Services mithilfe der REST-Clienterweiterung in Visual Studio Code.

Verwenden Sie grant_type von client_credentials oder authentication_code, wenn Sie versuchen, ein Zugriffstoken für den DICOM-Dienst abzurufen. Weitere Details finden Sie unter Verwenden von DICOM mit cURL.

Ihre Anmeldung ist jetzt abgeschlossen.

Nächste Schritte

In diesem Artikel haben Sie erfahren, wie Sie eine Clientanwendung in Microsoft Entra ID registrieren. Darüber hinaus haben Sie erfahren, wie Sie Azure Health Data Services einen geheimen Schlüssel und API-Berechtigungen hinzufügen. Weitere Informationen zu Azure Health Data Services finden Sie unter