Verwalten von Firewallregeln für Azure Database for MySQL – Flexible Server mit Azure-Portal

GILT FÜR:  Azure Database for MySQL – Flexibler Server

Azure Database for MySQL – Flexibler Server

Dieser Artikel bietet eine Übersicht über die Verwaltung von Firewallregeln nach dem Erstellen einer Instanz von Azure Database for MySQL – flexibler Server. Mit Öffentlicher Zugriff (zulässige IP-Adressen) werden die Verbindungen mit der Instanz von Azure Database for MySQL – flexibler Server auf zulässige IP-Adressen beschränkt. Die Client-IP-Adressen müssen in Firewallregeln zugelassen werden.

Dieser Artikel konzentriert sich auf das Erstellen einer Instanz von Azure Database for MySQL – flexibler Server mit Öffentlicher Zugriff (zugelassene IP-Adressen) unter Verwendung des Azure-Portals.

Weitere Informationen finden Sie unter Öffentlicher Zugriff (zugelassene IP-Adressen). Die Firewallregeln können zum Zeitpunkt der Servererstellung definiert werden (empfohlen), können aber auch später hinzugefügt werden.

Azure Database for MySQL – flexibler Server unterstützt zwei Arten von sich gegenseitig ausschließenden Netzwerkverbindungsmethoden, über die eine Verbindung mit Ihrer Instanz von Azure Database for MySQL – flexibler Server hergestellt werden kann. Die zwei Optionen sind:

- Öffentlicher Zugriff (zugelassene IP-Adressen)

- Privater Zugriff (VNET-Integration)

Erstellen einer Firewallregel beim Erstellen eines Servers

Wählen Sie links oben im Portal Ressource erstellen (+) aus.

Wählen Sie Datenbanken>Azure-Datenbank für MySQL aus. Sie können auch MySQL in das Suchfeld eingeben, um nach dem Dienst zu suchen.

Wählen Sie Flexible Server als Bereitstellungsoption aus.

Füllen Sie das Basisformular aus.

Wechseln Sie zur Registerkarte Netzwerk, um zu konfigurieren, wie Sie die Verbindung mit dem Server hergestellt werden soll.

Wählen Sie unter Verbindungsmethode die Option Öffentlicher Zugriff (zulässige IP-Adressen) aus. Um die Firewallregeln zu erstellen, geben Sie den Namen der Firewallregel und eine einzelne IP-Adresse oder einen Bereich von Adressen an. Wenn Sie die Regel auf eine einzelne IP-Adresse beschränken möchten, geben Sie dieselbe Adresse in das Feld für die Start-IP-Adresse und die End-IP-Adresse ein. Durch Öffnen der Firewall wird es Administratoren, Benutzern und Anwendungen ermöglicht, auf dem MySQL-Server auf alle Datenbanken zuzugreifen, für die sie über gültige Anmeldeinformationen verfügen.

Hinweis

Azure Database for MySQL Flexible Server erstellt eine Firewall auf Serverebene. Dies verhindert, dass externe Anwendungen und Tools eine Verbindung mit dem Server oder Datenbanken auf dem Server herstellen können, es sei denn, Sie erstellen eine Regel, um die Firewall für bestimmte IP-Adressen zu öffnen.

Klicken Sie auf Überprüfen + erstellen, um die Konfiguration Ihrer Azure Database for MySQL Flexible Server-Instanz zu überprüfen.

Wählen Sie Erstellen aus, um den Server bereitzustellen. Die Bereitstellung kann einige Minuten dauern.

Erstellen einer Firewallregel nach dem Erstellen des Servers

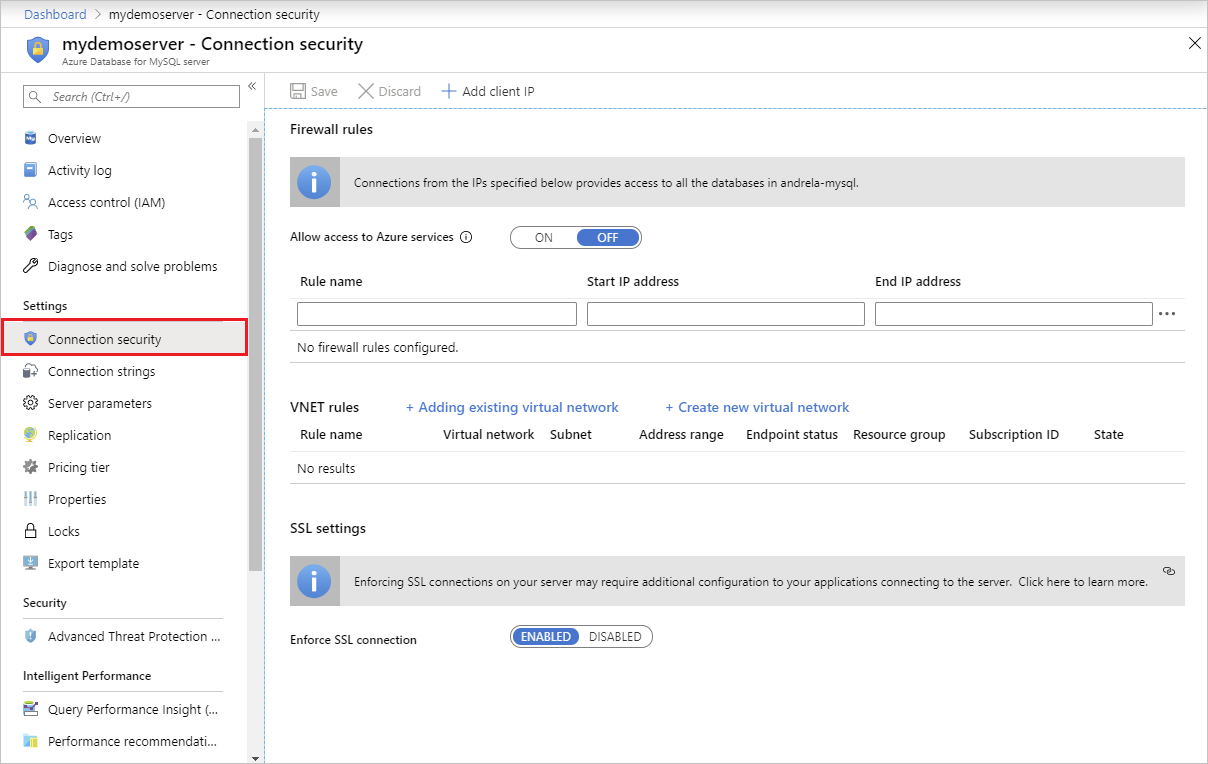

Wählen Sie im Azure-Portal die Instanz von Azure Database for MySQL – flexibler Server aus, der Sie Firewallregeln hinzufügen möchten.

Wählen Sie auf der Seite „Azure Database for MySQL – flexibler Server“ unter Einstellungen die Option Netzwerk aus, um die Seite „Netzwerk“ für die Instanz von Azure Database for MySQL – flexibler Server zu öffnen.

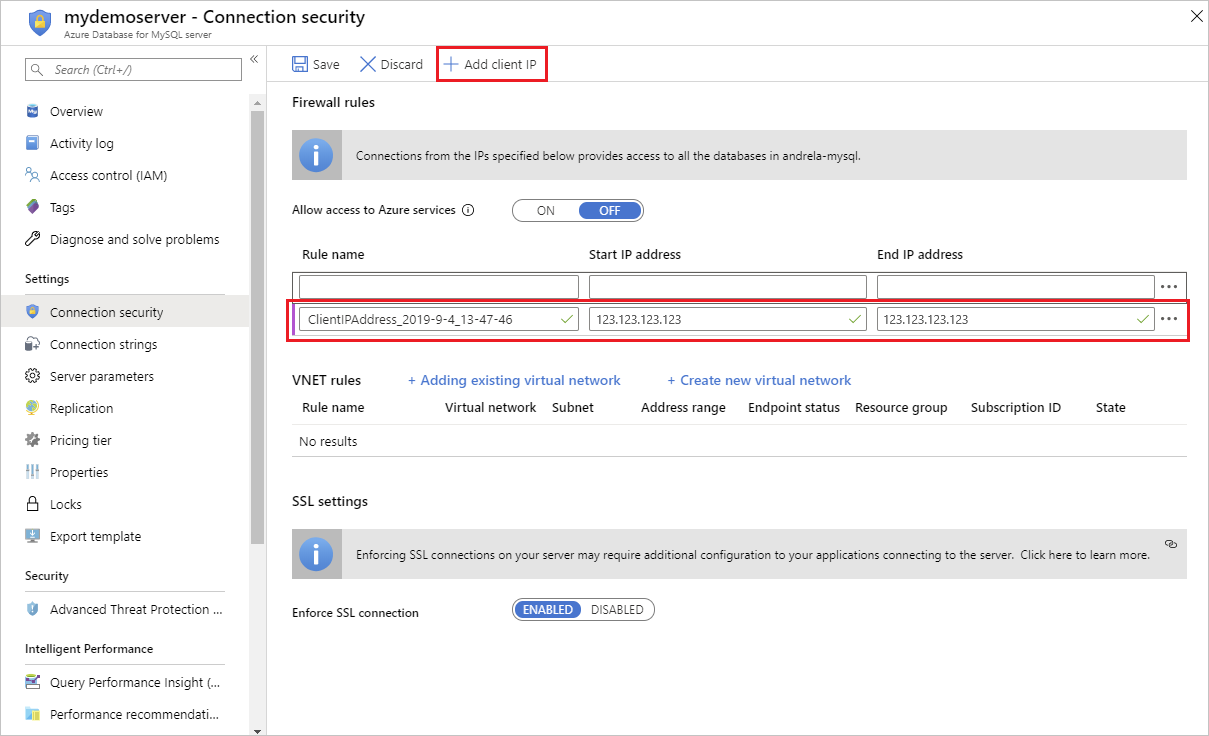

Wählen Sie in den Firewallregeln Aktuelle Client-IP-Adresse hinzufügen aus. Dadurch wird automatisch eine Firewallregel mit der öffentlichen IP-Adresse Ihres Computers (gemäß Erkennung durch das Azure-System) erstellt.

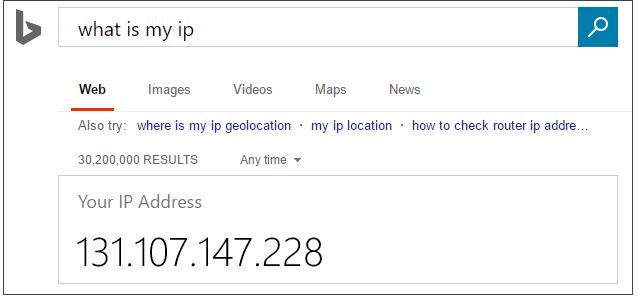

Überprüfen Sie Ihre IP-Adresse, bevor Sie die Konfiguration speichern. In einigen Situationen weicht die vom Azure-Portal erkannte IP-Adresse von der IP-Adresse ab, die beim Zugriff auf das Internet und die Azure-Server verwendet wird. Aus diesem Grund müssen Sie möglicherweise die Start- und End-IP-Adressen ändern, damit die Regel wie erwartet funktioniert.

Sie können eine Suchmaschine oder ein anderes Onlinetool verwenden, um Ihre eigene IP-Adresse zu überprüfen. Suchen Sie beispielsweise nach „Wie lautet meine IP?“.

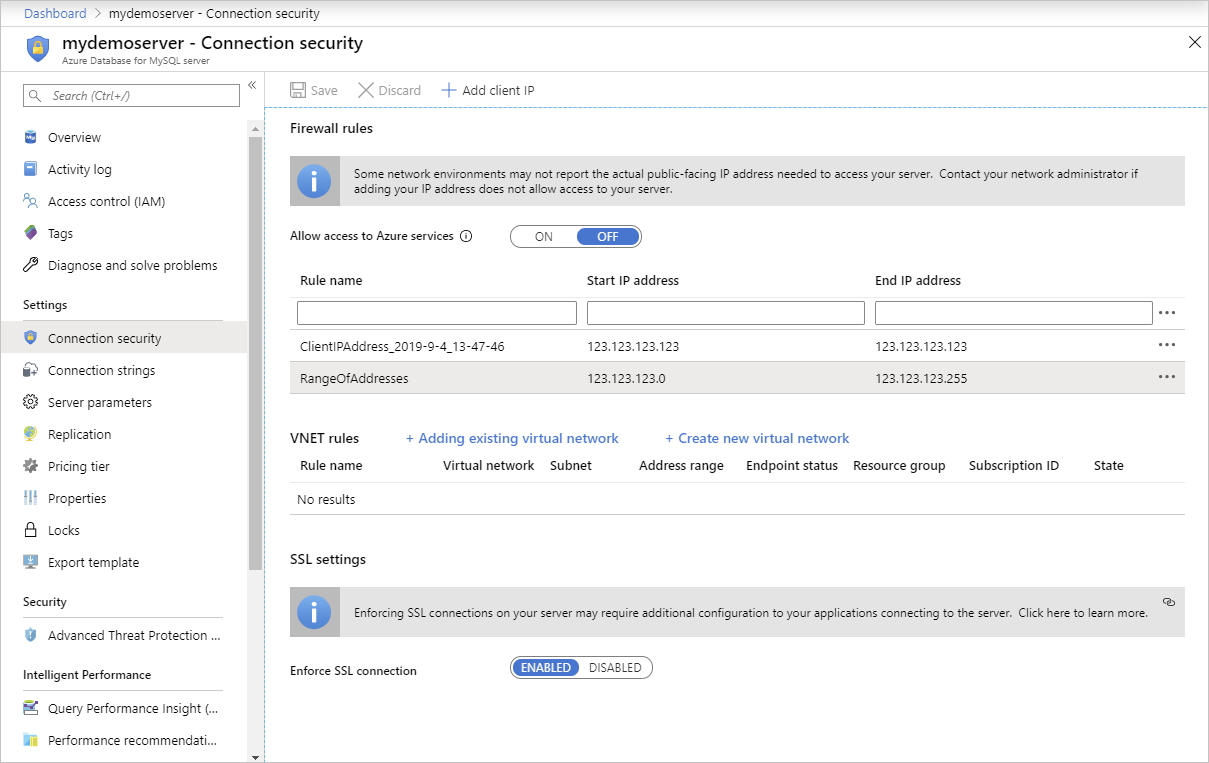

Fügen Sie weitere Adressbereiche hinzu. In den Firewallregeln für die Instanz von Azure Database for MySQL – flexibler Server können Sie eine einzelne IP-Adresse oder einen Adressbereich angeben. Wenn Sie die Regel auf eine einzelne IP-Adresse beschränken möchten, geben Sie dieselbe Adresse in das Feld für die Start-IP-Adresse und die End-IP-Adresse ein. Durch das Öffnen der Firewall können Administratoren, Benutzer und Anwendungen auf eine beliebige Datenbank auf der Instanz von Azure Database for MySQL – flexibler Server zugreifen, für die sie über gültige Anmeldeinformationen verfügen.

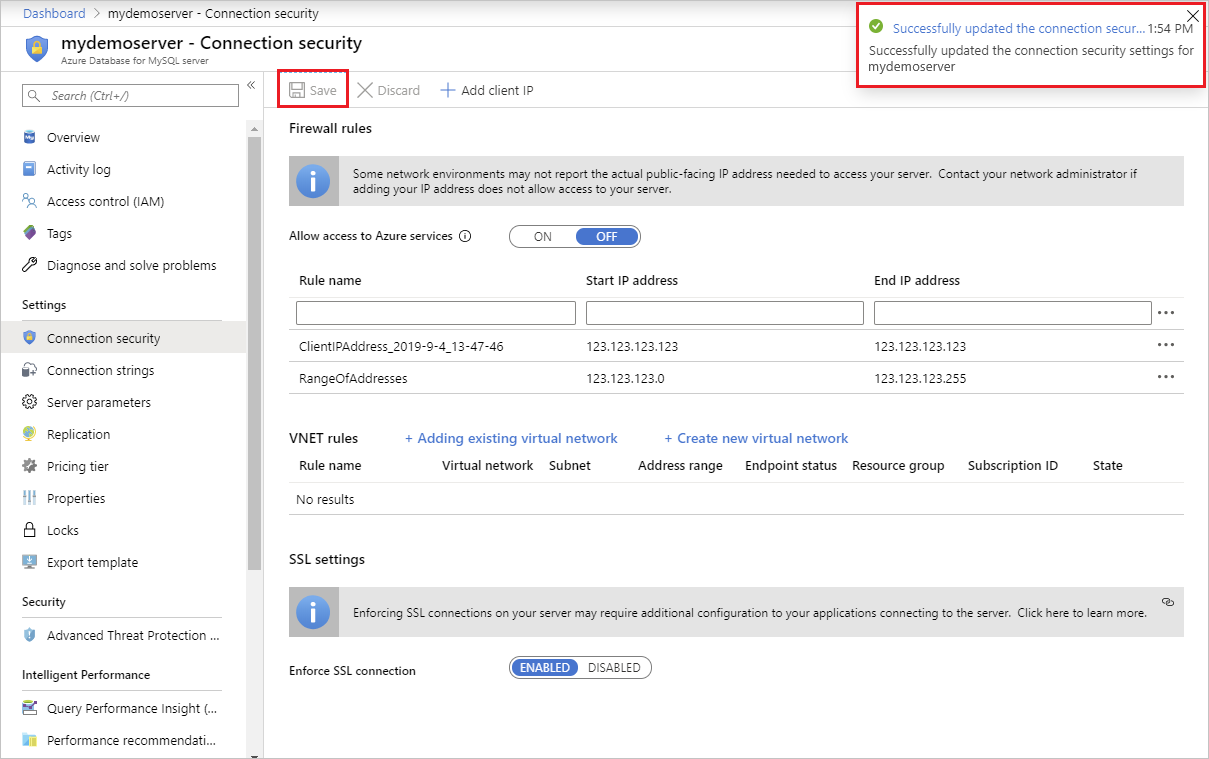

Wählen Sie auf der Symbolleiste Speichern aus, um diese Firewallregel zu speichern. Warten Sie auf die Bestätigung, dass das Update für die Firewallregeln erfolgreich war.

Herstellen einer Verbindung von Azure

Sie können in Azure bereitgestellte Ressourcen oder Anwendungen aktivieren, um eine Verbindung mit Ihrer Instanz von Azure DB for MySQL – flexibler Server herzustellen. Dazu gehören in Azure App Service gehostete Webanwendungen, die auf einer Azure-VM, einem Datenverwaltungsgateway von Azure Data Factory und vielen weiteren Komponenten ausgeführt werden.

Wenn eine Anwendung innerhalb von Azure versucht, eine Verbindung mit Ihrem Server herzustellen, prüft die Firewall, ob Azure-Verbindungen zulässig sind. Sie können diese Einstellung aktivieren, indem Sie im Portal auf der Registerkarte Netzwerk die Option Öffentlichen Zugriff von Azure-Diensten und -Ressourcen innerhalb von Azure auf diesen Server zulassen auswählen und Speichern auswählen.

Die Ressourcen können sich in einem andere virtuellen Netzwerk (VNet) oder einer anderen Ressourcengruppe für die Firewallregel befinden, um diese Verbindungen zu ermöglichen. Die Anforderung erreicht die Instanz von Azure Database for MySQL – flexibler Server nicht, wenn der Verbindungsversuch nicht zulässig ist.

Wichtig

Diese Option konfiguriert die Firewall so, dass alle von Azure ausgehenden Verbindungen zugelassen werden (einschließlich Verbindungen von den Abonnements anderer Kunden). Wenn Sie diese Option auswählen, stellen Sie sicher, dass die Anmelde- und die Benutzerberechtigungen den Zugriff nur auf autorisierte Benutzer beschränken.

Es wird empfohlen, den privaten Zugriff (VNet-Integration) auszuwählen, um sicher auf Azure Database for MySQL – flexibler Server zuzugreifen.

Verwalten vorhandener Firewallregeln im Azure-Portal

Wiederholen Sie die folgenden Schritte zum Verwalten der Firewallregeln.

- Wählen Sie zum Hinzufügen des aktuellen Computers + Aktuelle Client-IP-Adresse hinzufügen in den Firewallregeln. Klicken Sie zum Speichern der Änderungen auf Speichern.

- Um weitere IP-Adressen hinzuzufügen, geben Sie den Regelnamen, die Start-IP-Adresse und die End-IP-Adresse ein. Klicken Sie zum Speichern der Änderungen auf Speichern.

- Um eine vorhandene Regel zu ändern, wählen Sie beliebige Felder in der Regel aus und ändern diese. Klicken Sie zum Speichern der Änderungen auf Speichern.

- Um eine vorhandene Regel zu löschen, wählen Sie die Ellipse [...] aus, und klicken Sie auf Löschen, um die Regel zu entfernen. Klicken Sie zum Speichern der Änderungen auf Speichern.

Nächste Schritte

- Weitere Informationen finden Sie unter Netzwerke in Azure Database for MySQL Flexible Server.

- Erfahren Sie mehr über Firewallregeln für Azure Database for MySQL Flexible Server.

- Erstellen und Verwalten von Firewallregeln für Azure Database for MySQL – flexibler Server mithilfe der Azure-Befehlszeilenschnittstelle