Schnellstart: Diagnostizieren von Problemen mit dem Filter für Netzwerkdatenverkehr eines virtuellen Computers über das Azure-Portal

In diesem Schnellstart stellen Sie eine VM bereit und verwenden die IP-Datenflussüberprüfung von Network Watcher, um die Konnektivität mit und von verschiedenen IP-Adressen zu testen. Mithilfe der Ergebnisse der IP-Datenflussüberprüfung ermitteln Sie die Sicherheitsregel, die den Datenverkehr blockiert und den Kommunikationsfehler verursacht, und erfahren, wie Sie ihn beheben können. Außerdem erfahren Sie, wie Sie mit den effektiven Sicherheitsregeln für eine Netzwerkschnittstelle ermitteln, warum eine Sicherheitsregel Datenverkehr zulässt oder verweigert.

Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement

Anmelden bei Azure

Melden Sie sich mit Ihrem Azure-Konto beim Azure-Portal an.

Erstellen eines virtuellen Computers

Geben Sie im Suchfeld oben im Portal den Begriff VM ein. Wählen Sie in den Suchergebnissen Virtuelle Computer aus.

Wählen Sie + Erstellen und dann Virtueller Azure-Computer aus.

Geben Sie unter Virtuellen Computer erstellen auf der Registerkarte Grundlagen die folgenden Werte ein (bzw. wählen Sie sie aus):

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Azure-Abonnement. Ressourcengruppe Wählen Sie Neu erstellen.

Geben Sie myResourceGroup unter Name ein.

Wählen Sie OK aus.Instanzendetails Name des virtuellen Computers Geben Sie myVM ein. Region Wählen Sie (USA) USA, Osten aus. Verfügbarkeitsoptionen Wählen Sie die Option Keine Infrastrukturredundanz erforderlich aus. Sicherheitstyp Übernehmen Sie den Standardwert Standard. Image Wählen Sie Ubuntu Server 20.04 LTS – x64 Gen2 aus. Size Wählen Sie eine Größe aus, oder übernehmen Sie die Standardeinstellung. Administratorkonto Authentifizierungsart Wählen Sie Kennwort aus. Username Geben Sie einen Benutzernamen ein. Kennwort Geben Sie ein Kennwort ein. Kennwort bestätigen Geben Sie das Kennwort erneut ein. Wählen Sie die Registerkarte Netzwerk aus, oder wählen Sie Weiter: Datenträger und anschließend Weiter: Netzwerk aus.

Wählen Sie in der Registerkarte Netzwerk die Option Neu erstellen aus, um ein neues virtuelles Netzwerk zu erstellen.

Geben Sie unter Virtuelles Netzwerk erstellen die folgenden Werte ein, oder wählen Sie sie aus:

Einstellung Wert Name Geben Sie myVNet ein. Adressraum Adressbereich Geben Sie 10.0.0.0/16 ein. Subnetze Subnetzname Geben Sie mySubnet ein. Adressbereich Geben Sie 10.0.0.0/24 ein. Klicken Sie auf OK.

Geben Sie auf der Registerkarte Netzwerk die folgenden Werte ein, bzw. wählen Sie sie aus:

Einstellung Wert Öffentliche IP-Adresse Wählen Sie Keine aus. NIC-Netzwerksicherheitsgruppe Wählen Sie Basic aus. Öffentliche Eingangsports Wählen Sie Keine. Hinweis

Azure erstellt eine Standardnetzwerksicherheitsgruppe für die VM myVm (weil Sie die Netzwerksicherheitsgruppe Basic ausgewählt haben). Sie verwenden diese standardmäßige Netzwerksicherheitsgruppe, um die Netzwerkkommunikation mit der VM im nächsten Abschnitt zu testen.

Klicken Sie auf Überprüfen + erstellen.

Überprüfen Sie die Einstellungen, und wählen Sie dann die Option Erstellen.

Testen der Netzwerkkommunikation mithilfe der IP-Datenflussüberprüfung

In diesem Abschnitt verwenden Sie die IP-Datenflussüberprüfung von Network Watcher, um die Netzwerkkommunikation mit der VM zu testen.

Geben Sie im Suchfeld oben im Portal Network Watcher ein. Wählen Sie Network Watcher aus den Suchergebnissen aus.

Klicken Sie unter Netzwerkdiagnosetools auf Überprüfen des IP-Flusses.

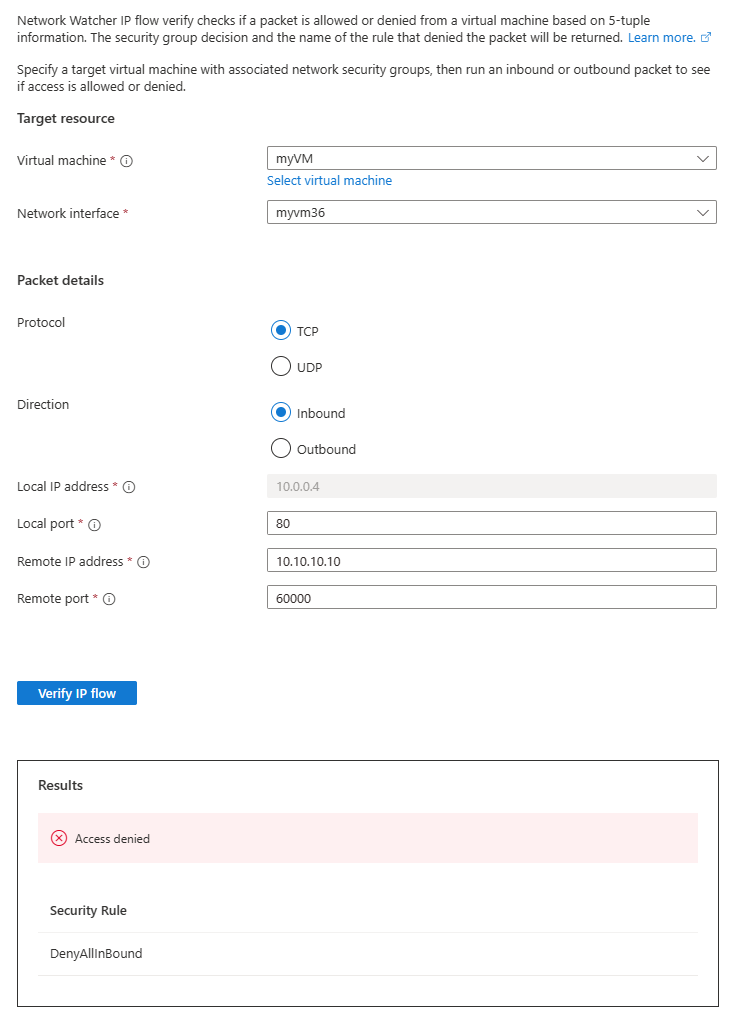

Geben Sie auf der Seite IP-Datenflussüberprüfung die folgenden Werte ein, oder wählen Sie sie aus:

Einstellung Wert Zielressource Virtueller Computer Wählen Sie die VM myVm aus. Netzwerkschnittstelle Wählen Sie die Netzwerkschnittstelle von myVm aus. Wenn Sie das Azure-Portal verwenden, um eine VM zu erstellen, benennt das Portal die Netzwerkschnittstelle mit dem Namen der VM und einer Zufallszahl (z. B. myvm36). Paketdetails Protocol Wählen Sie TCP aus. Direction Wählen Sie Ausgehend aus. Lokaler Port Geben Sie 60000 ein. Wählen Sie eine beliebige Portnummer aus dem IANA-Bereich (Internet Assigned Numbers Authority) für dynamische oder private Ports aus. Remote-IP-Adresse Geben Sie 13.107.21.200 ein. Diese IP-Adresse ist eine der IP-Adressen der Website www.bing.com.Remoteport Geben Sie 80 ein. Hinweis

Wenn die VM nicht in der Liste der zur Auswahl verfügbaren VMs angezeigt wird, stellen Sie sicher, dass sie ausgeführt wird. Angehaltene VMs können nicht für den IP-Datenflussüberprüfungstest ausgewählt werden.

Wählen Sie die Schaltfläche IP-Datenfluss überprüfen aus.

Nach wenigen Sekunden sehen Sie das Testergebnis. Sie sehen, dass der Zugriff auf 13.107.21.200 aufgrund der Standardsicherheitsregel AllowInternetOutBound zulässig ist.

Ändern Sie die Remote-IP-Adresse in 10.0.1.10, bei der es sich um eine private IP-Adresse im myVNet-Adressraum handelt. Wiederholen Sie dann den Test, indem Sie erneut die Schaltfläche IP-Datenfluss überprüfen auswählen. Das Ergebnis des zweiten Tests zeigt an, dass der Zugriff auf 10.0.1.10 aufgrund der Standardsicherheitsregel AllowVnetOutBound zulässig ist.

Ändern Sie die Remote-IP-Adresse in 10.10.10.10 und wiederholen Sie den Test. Das Ergebnis des dritten Tests zeigt an, dass der Zugriff auf 10.10.10.10 aufgrund der Standardsicherheitsregel DenyAllOutBound verweigert wird.

Ändern Sie die Richtung in Eingehend, Lokaler Port in 80 und Remoteport in 60000 und wiederholen Sie dann den Test. Das Ergebnis des vierten Tests zeigt an, dass der Zugriff von 10.10.10.10 aufgrund der Standardsicherheitsregel DenyAllInBound verweigert wird.

Anzeigen von Details einer Sicherheitsregel

Überprüfen Sie die für die Netzwerkschnittstelle des virtuellen Computers myVM geltenden Sicherheitsregeln, um zu ermitteln, warum die Regeln im vorherigen Abschnitt die Kommunikation zulassen oder verhindern.

Wählen Sie unter Netzwerkdiagnosetools in Network Watcher die Option Effektive Sicherheitsregeln aus.

Wählen Sie die folgenden Informationen aus:

Einstellung Wert Subscription Wählen Sie Ihr Azure-Abonnement. Ressourcengruppe Wählen Sie myResourceGroup aus. Virtueller Computer Wählen Sie myVM aus. Hinweis

Die VM myVm hat eine Netzwerkschnittstelle, die ausgewählt wird, sobald Sie myVm ausgewählt haben. Wenn Ihre VM über mehrere Netzwerkschnittstellen verfügt, wählen Sie die aus, deren effektive Sicherheitsregeln Sie anzeigen möchten.

Wählen Sie unter Ausgehende Regelndie Option AllowInternetOutBound aus, um die zulässigen Ziel-IP-Adresspräfixe unter dieser Sicherheitsregel anzuzeigen.

Sie können sehen, dass das Adresspräfix 13.104.0.0/13 zu den Adresspräfixen der Regel AllowInternetOutBound gehört. Dieses Präfix umfasst die IP-Adresse 13.107.21.200, die Sie in Schritt 4 des vorherigen Abschnitts getestet haben.

Ebenso können Sie die anderen Regeln überprüfen, um die Quell- und Ziel-IP-Adresspräfixe unter jeder Regel anzuzeigen.

Die IP-Datenflussüberprüfung überprüft die Standard- und die konfigurierten Sicherheitsregeln von Azure. Wenn die Überprüfungen zwar die erwarteten Ergebnisse zurückgeben, aber weiterhin Netzwerkprobleme auftreten, stellen Sie sicher, dass zwischen Ihrer VM und dem Endpunkt, mit dem Sie kommunizieren, keine Firewall vorhanden ist und das Betriebssystem auf Ihrer VM nicht über eine Firewall verfügt, die die Kommunikation verweigert.

Bereinigen von Ressourcen

Löschen Sie die Ressourcengruppe mit allen ihren Ressourcen, wenn Sie sie nicht mehr benötigen:

Geben Sie oben im Portal im Suchfeld myResourceGroup ein. Wählen Sie in den Suchergebnissen myResourceGroup aus.

Wählen Sie die Option Ressourcengruppe löschen.

Geben Sie unter Ressourcengruppe löschen den Namen myResourceGroup ein, und wählen Sie anschließend Löschen aus.

Wählen Sie Löschen aus, um das Löschen der Ressourcengruppe und aller zugehörigen Ressourcen zu bestätigen.