Erstellen eines Standorts über das Azure-Portal

Private mobile Netzwerke von Azure Private 5G Core enthalten mindestens einen Standort. Jeder Standort stellt einen physischen Unternehmensstandort dar (z. B. die Fabrik in Chicago der der Contoso Corporation), der ein Azure Stack Edge-Gerät enthält, das eine Paketkerninstanz hostet. In dieser Schrittanleitung erfahren Sie, wie Sie einen Standort in Ihrem privaten mobilen Netzwerk über das Azure-Portal erstellen.

Voraussetzungen

- Führen Sie die Schritte unter Vervollständigen der erforderlichen Aufgaben für die Bereitstellung eines privaten Mobilnetzwerk für Ihren neuen Standort aus.

- Sammeln Sie alle Informationen unter Sammeln der erforderlichen Informationen für einen Standort.

- Sehen Sie sich die Versionshinweise für die aktuelle Paketkernversion an, und prüfen Sie, ob sie von der Version unterstützt wird, die derzeit von Ihrer ASE-Instanz (Azure Stack Edge) ausgeführt wird. Wenn Ihre ASE-Version mit dem neuesten Paketkern nicht kompatibel ist, aktualisieren Sie Ihre Azure Stack Edge Pro-GPU.

- Stellen Sie sicher, dass Sie sich mit einem Konto mit Zugriff auf das aktive Abonnement, das Sie zum Erstellen Ihres privaten mobilen Netzwerks verwendet haben, beim Azure-Portal anmelden können. Dieses Konto muss im Abonnementbereich über die integrierte Rolle „Mitwirkender“ oder „Besitzer“ verfügen.

- Wenn der neue Standort 4G-Benutzergeräte (UEs) unterstützt, müssen Sie ein Netzwerk-Slice mit dem SST-Wert (Slice/Service Type) von 1 und einem leeren Slice Differentiator (SD) erstellt haben.

Erstellen der Ressource für den mobilen Netzwerkstandort

In diesem Schritt erstellen Sie die Ressource für den mobilen Netzwerkstandort, die den physischen Unternehmensstandort Ihres Azure Stack Edge-Geräts darstellt, auf dem die Paketkerninstanz gehostet wird.

Melden Sie sich beim Azure-Portal an.

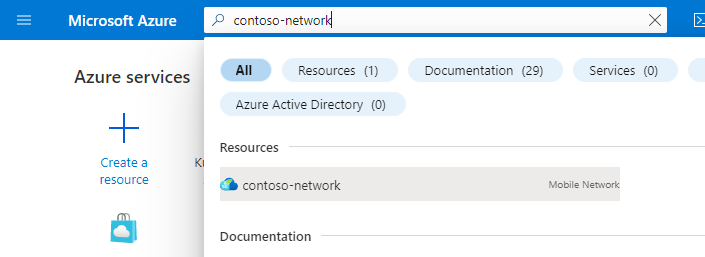

Suchen Sie nach der Ressource Mobile Network (Mobiles Netzwerk), die das private mobile Netzwerk darstellt, für das Sie einen Standort hinzufügen möchten, und wählen Sie sie aus.

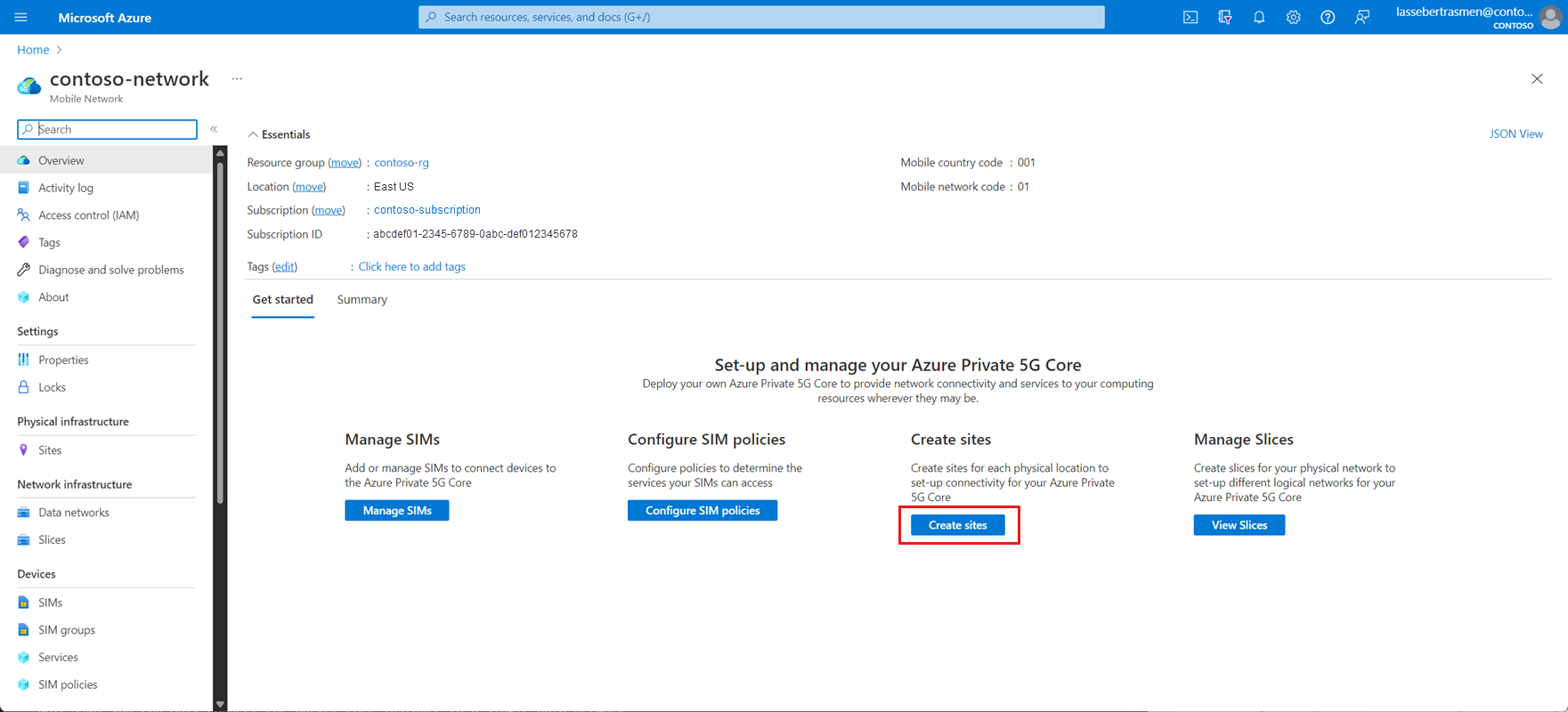

Wählen Sie auf der Registerkarte Erste Schritte die Option Create sites (Standorte erstellen) aus.

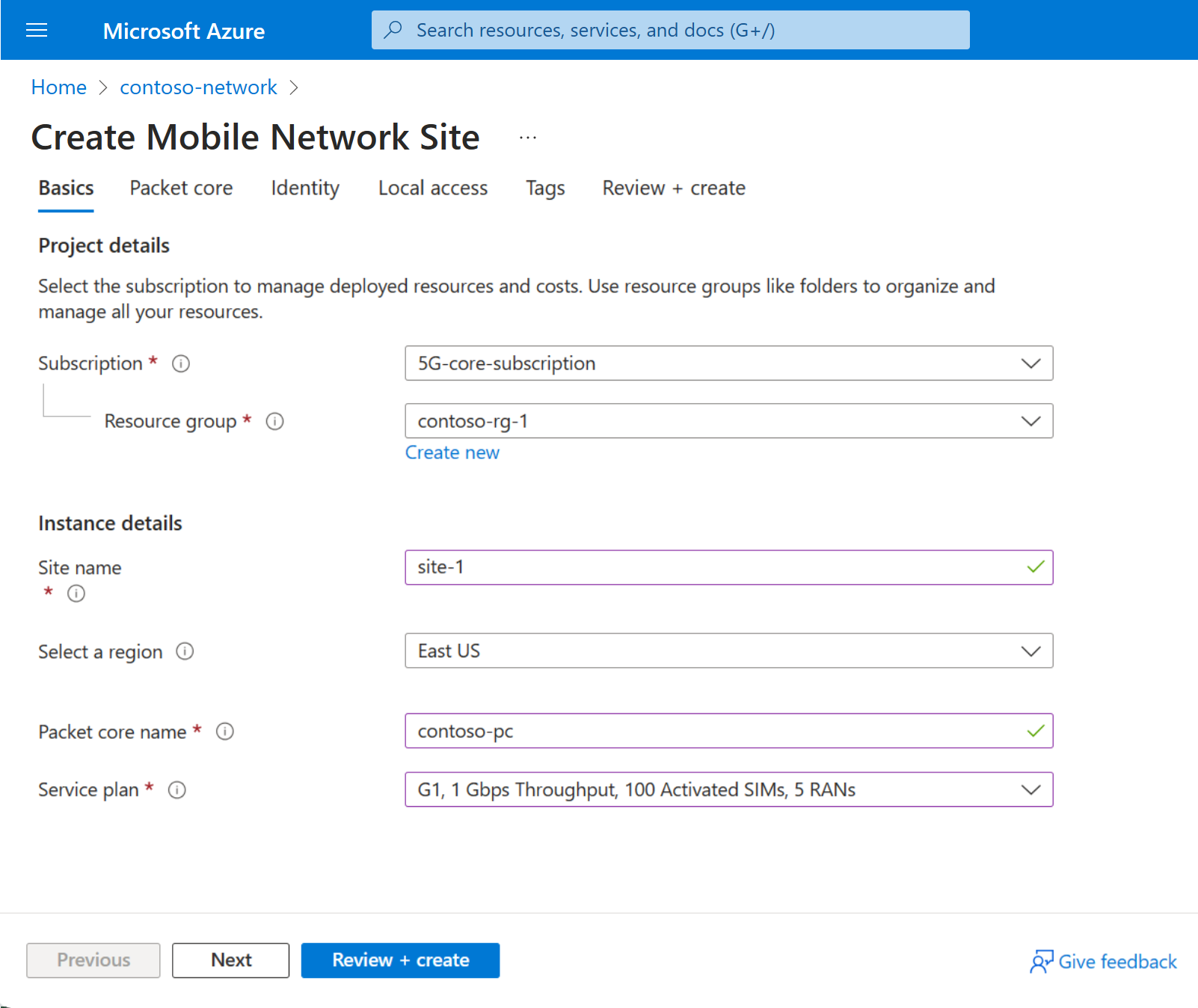

Verwenden Sie die Informationen, die Sie unter Collect site resource values (Sammeln von Standortressourcenwerten) gesammelt haben, um die Felder auf der Konfigurationsregisterkarte Grundlagen auszufüllen, und wählen Sie dann Weiter: Paketkern > aus.

Nun wird die Konfigurationsregisterkarte Paketkern angezeigt. Legen Sie die Felder wie folgt fest:

Verwenden Sie die Informationen, die Sie in Sammeln von Paketkernkonfigurationswerten gesammelt haben, um die Felder Technologietyp, Azure Stack Edge-Gerät und Benutzerdefinierter Standort auszufüllen.

Geben Sie für eine Hochverfügbarkeitsbereitstellung den ASE-Cluster mit zwei Knoten als Azure Stack Edge-Gerät an.

Wählen Sie die empfohlene Paketkernversion im Feld Version aus.

Hinweis

Sollte eine Warnung mit Hinweis auf eine Inkompatibilität zwischen der ausgewählten Paketkernversion und der aktuellen Azure Stack Edge-Version angezeigt werden, müssen Sie zuerst ASE aktualisieren. Wählen Sie in der Warnmeldung die Option ASE aktualisieren aus, und folgen Sie der Anleitung unter Aktualisieren Ihrer Azure Stack Edge Pro-GPU. Kehren Sie nach Abschluss der ASE-Aktualisierung zum Anfang dieses Schritts zurück, um die Standortressource zu erstellen.

Achten Sie darauf, dass AKS-HCI im Feld Plattform ausgewählt ist.

Falls erforderlich, können Sie über das Kontrollkästchen das automatische Zurücksenden von Umkreisnetzwerk-Funktionsprotokollen zum Microsoft-Support deaktivieren.

Verwenden Sie die Informationen, die Sie unter Erfassen von Zugriffsnetzwerkwerten gesammelt haben, um die Felder im Abschnitt Zugriffsnetzwerk auszufüllen.

Hinweis

Das virtuelle Subnetz ASE N2 und das virtuelle Subnetz ASE N3 (wenn dieser Standort 5G-UEs unterstützt), das virtuelle Subnetz ASE S1-MME und das virtuelle Subnetz ASE S1-U (wenn dieser Standort 4G-UEs unterstützt) oder das virtuelle Subnetz ASE N2/S1-MME und das virtuelle Subnetz ASE N3/S1-U (wenn dieser Standort 4G- und 5G-UEs unterstützt) müssen mit den entsprechenden virtuellen Netzwerknamen auf Port 5 Ihres Azure Stack Edge Pro-GPU-Geräts übereinstimmen.

Wählen Sie im Abschnitt Angefügte Datennetzwerke die Option Datennetzwerk anfügen aus. Wählen Sie aus, ob Sie ein vorhandenes Datennetzwerk verwenden oder ein neues erstellen möchten, und geben Sie dann die Informationen, die Sie unter Sammeln von Datennetzwerkwerten gesammelt haben, in die Felder ein. Beachten Sie Folgendes:

- Das virtuelle Subnetz ASE N6 (wenn dieser Standort 5G-UEs unterstützt) oder das virtuelle Subnetz ASE SGi (wenn dieser Standort 4G-UEs unterstützt) oder das virtuelle Subnetz ASE N6/SGi (wenn dieser Standort 4G- und 5G-UEs unterstützt) müssen mit den entsprechenden virtuellen Netzwerknamen auf Port 5 oder 6 Ihres Azure Stack Edge Pro-Geräts übereinstimmen.

- Wenn Sie sich entschieden haben, keinen DNS-Server zu konfigurieren, deaktivieren Sie das Kontrollkästchen DNS-Adressen für UEs angeben?.

- Wenn Sie sich entschieden haben, NAPT deaktiviert zu lassen, stellen Sie sicher, dass Sie Ihren Datennetzwerkrouter mit statischen Routen an die UE-IP-Pools über die entsprechende Daten-IP-Adresse der Benutzerebene für das entsprechende angefügte Datennetzwerk konfigurieren.

Nachdem Sie die Felder ausgefüllt haben, wählen Sie Anfügen aus.

Verwenden Sie die Informationen, die Sie unter Erfassen von Zugriffsnetzwerkwerten gesammelt haben, um die Felder im Abschnitt Zugriffsnetzwerk auszufüllen.

Hinweis

Das virtuelle Subnetz ASE N2 und das virtuelle Subnetz ASE N3 (wenn dieser Standort 5G-UEs unterstützt), das virtuelle Subnetz ASE S1-MME und das virtuelle Subnetz ASE S1-U (wenn dieser Standort 4G-UEs unterstützt) oder das virtuelle Subnetz ASE N2/S1-MME und das virtuelle Subnetz ASE N3/S1-U (wenn dieser Standort 4G- und 5G-UEs unterstützt) müssen mit den entsprechenden virtuellen Netzwerknamen auf Port 3 Ihres Azure Stack Edge Pro-Geräts übereinstimmen.

Wenn Sie sich entschieden haben, die Remoteauthentifizierung für den Benutzerdienst für die Remoteauthentifizierung (Dial-In User Service, RADIUS) zu verwenden, wählen Sie im Abschnitt RADIUS-Serverkonfiguration die Option Aktivieren aus, und verwenden Sie die Informationen, die Sie in Sammeln von RADIUS-Werten erfasst haben, um die Felder auszufüllen.

Wählen Sie im Abschnitt Angefügte Datennetzwerke die Option Datennetzwerk anfügen aus. Wählen Sie aus, ob Sie ein vorhandenes Datennetzwerk verwenden oder ein neues erstellen möchten, und geben Sie dann die Informationen, die Sie unter Sammeln von Datennetzwerkwerten gesammelt haben, in die Felder ein. Beachten Sie Folgendes:

- Das virtuelle Subnetz ASE N6 (wenn dieser Standort 5G-UEs unterstützt), das virtuelle Subnetz ASE SGi (wenn dieser Standort 4G-UEs unterstützt) oder das virtuelle Subnetz ASE N6/SGi (wenn dieser Standort sowohl 4G- als auch 5G-UEs unterstützt) müssen mit den entsprechenden virtuellen Netzwerknamen auf Port 3 oder 4 Ihres Azure Stack Edge Pro-Geräts übereinstimmen.

- Wenn Sie sich entschieden haben, keinen DNS-Server zu konfigurieren, deaktivieren Sie das Kontrollkästchen DNS-Adressen für UEs angeben?.

- Wenn Sie sich entschieden haben, NAPT deaktiviert zu lassen, stellen Sie sicher, dass Sie Ihren Datennetzwerkrouter mit statischen Routen an die UE-IP-Pools über die entsprechende Daten-IP-Adresse der Benutzerebene für das entsprechende angefügte Datennetzwerk konfigurieren.

Nachdem Sie die Felder ausgefüllt haben, wählen Sie Anfügen aus.

Wiederholen Sie den vorherigen Schritt für jedes zusätzliche Datennetzwerk, das Sie konfigurieren möchten.

Navigieren Sie zur Registerkarte Diagnose. Wenn Sie die UE-Metriküberwachung aktivieren möchten, wählen Sie Aktivieren aus der Dropdownliste UE-Metriküberwachung aus. Verwenden Sie die Informationen unter Sammeln von Nachverfolgungswerten zur UE-Nutzung, um die Werte für Azure Event Hubs-Namespace, Name des Event Hubs und Benutzerseitig zugewiesene verwaltete Identität auszufüllen.

Wenn Sie beschlossen haben, die Diagnosepaketsammlung zu konfigurieren oder eine benutzerseitig zugewiesene verwaltete Identität für das HTTPS-Zertifikat dieser Website zu verwenden, wählen Sie Weiter: Identität > aus.

Wenn Sie beschlossen haben, die Diagnosepaketsammlung nicht zu konfigurieren oder keine benutzerseitig zugewiesene verwaltete Identität für das HTTPS-Zertifikat dieser Website zu verwenden, können Sie diesen Schritt überspringen.- Klicken Sie auf + Hinzufügen, um eine benutzerseitig zugewiesene verwaltete Identität zu konfigurieren.

- Gehen Sie im Panel Verwaltete Identität auswählen wie folgt vor:

- Wählen Sie in der Dropdownliste Abonnement aus.

- Wählen Sie in der Dropdownliste Verwaltete Identität aus.

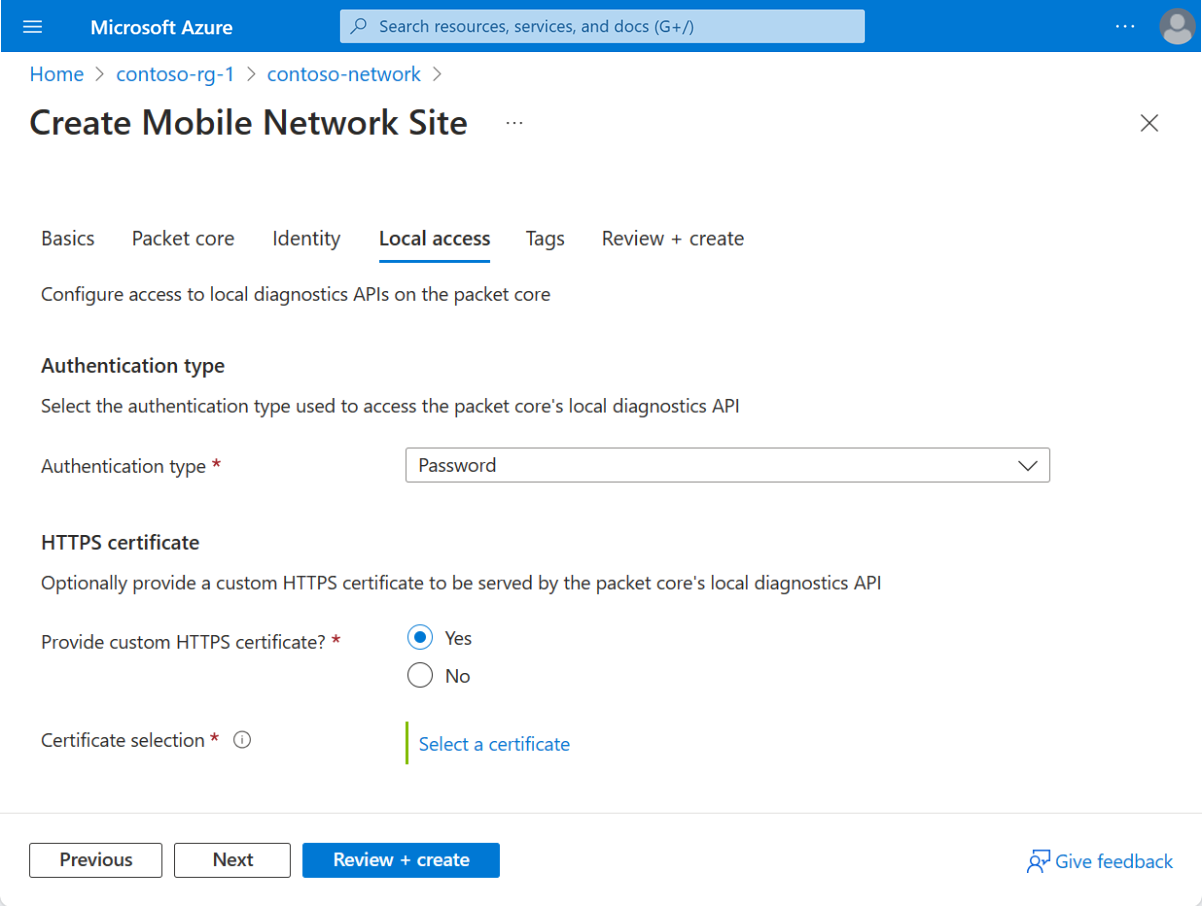

Wenn Sie sich entschieden haben, in Sammeln lokaler Überwachungswerte ein benutzerdefiniertes HTTPS-Zertifikat bereitzustellen, wählen Sie Weiter: Lokaler Zugriff> aus. Wenn Sie sich entschieden haben, in dieser Phase kein benutzerdefiniertes HTTPS-Zertifikat bereitzustellen, können Sie diesen Schritt überspringen.

- Wählen Sie unter Benutzerdefiniertes HTTPS-Zertifikat bereitstellen die Option Ja aus.

- Verwenden Sie die Informationen, die Sie in Sammeln lokaler Überwachungswerte gesammelt haben, um ein Zertifikat auszuwählen.

Legen Sie im Abschnitt Lokaler Zugriff die Felder wie folgt fest:

- Wählen Sie unter Authentifizierungstyp die Authentifizierungsmethode aus, die Sie in Auswählen der Authentifizierungsmethode für lokale Überwachungstools gewählt haben.

- Wählen Sie unter Benutzerdefiniertes HTTPS-Zertifikat bereitstellen? entweder Ja oder Nein basierend darauf aus, ob Sie in Sammeln lokaler Überwachungswerte ein benutzerdefiniertes HTTPS-Zertifikat angegeben haben. Wenn Sie Ja ausgewählt haben, verwenden Sie die Informationen, die Sie in Sammeln lokaler Überwachungswerte gesammelt haben, um ein Zertifikat auszuwählen.

Klicken Sie auf Überprüfen + erstellen.

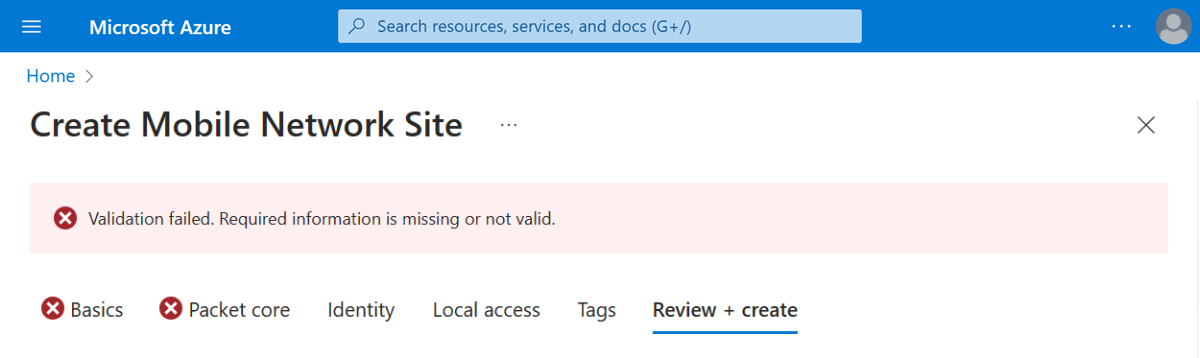

Die von Ihnen eingegebenen Konfigurationswerte werden daraufhin von Azure überprüft. Es sollte eine Meldung mit dem Hinweis angezeigt werden, dass die Überprüfung Ihrer Werte erfolgreich war.

Ist die Überprüfung nicht erfolgreich, wird eine Fehlermeldung angezeigt, und die Registerkarte(n) Konfiguration mit ungültiger Konfiguration werden mit roten X-Symbolen gekennzeichnet. Wählen Sie die gekennzeichneten Registerkarten aus, und verwenden Sie die Fehlermeldungen, um die ungültige Konfiguration zu korrigieren. Kehren Sie dann zur Registerkarte Überprüfen + erstellen zurück.

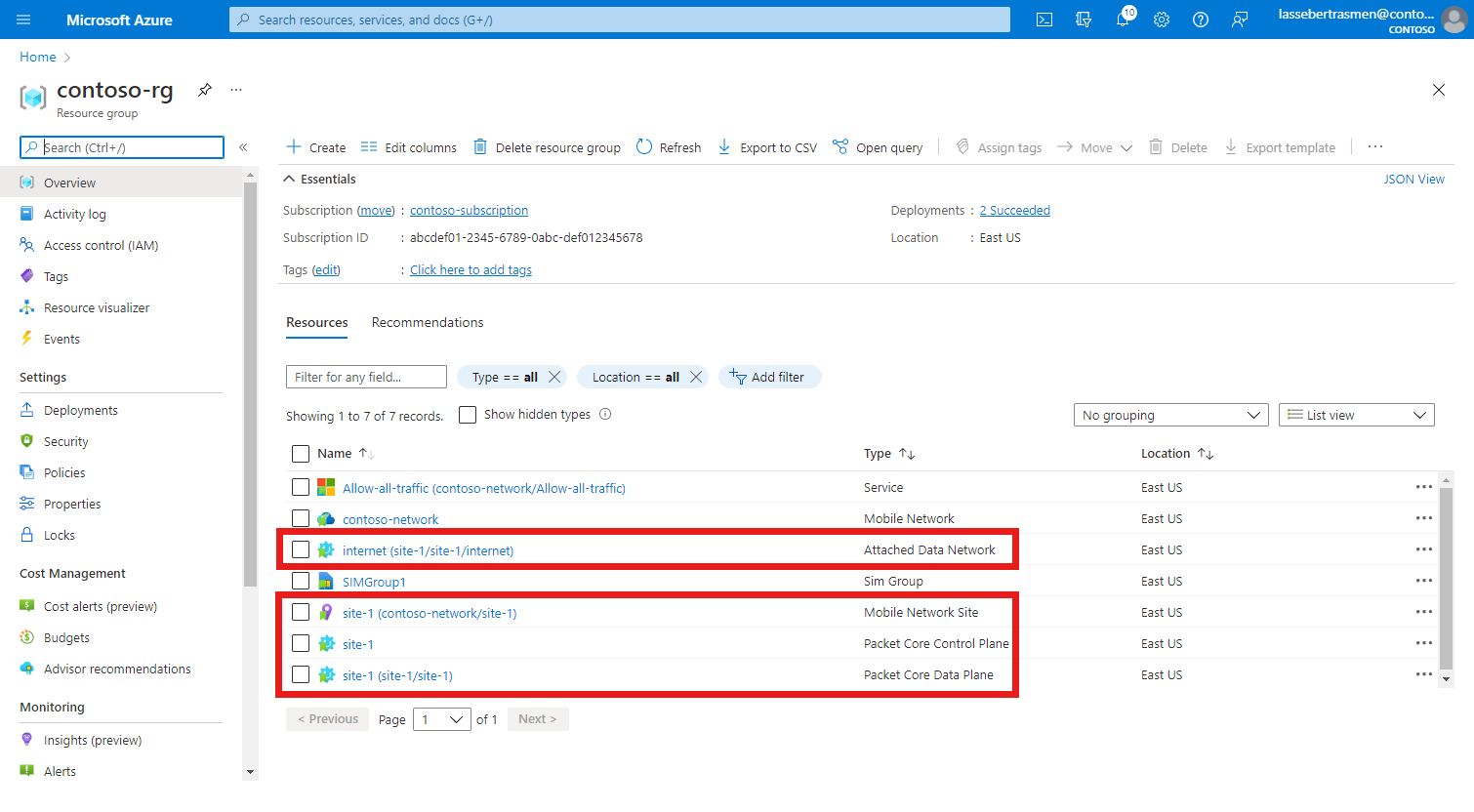

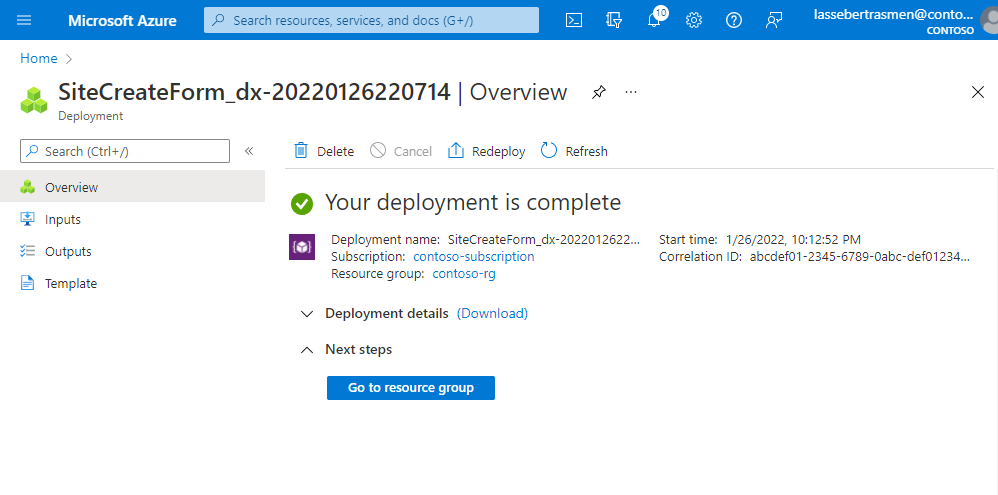

Nachdem Ihre Konfiguration überprüft wurde, können Sie Erstellen auswählen, um den Standort zu erstellen. Wenn der Standort erstellt wurde, wird im Azure-Portal der folgende Bestätigungsbildschirm angezeigt.

Wählen Sie Zu Ressourcengruppe wechseln aus, und vergewissern Sie sich, dass sie die folgenden neuen Ressourcen enthält:

- Eine Ressource für denmobilen Netzwerkstandort, die den Standort als Ganzes darstellt.

- Eine Ressource der Paketkern-Steuerungsebene, die die Steuerungsebenenfunktion der Paketkerninstanz am Standort darstellt.

- Eine Ressource der Paketkern-Datenebene, die die Datenebenenfunktion der Paketkerninstanz am Standort darstellt.

- Ressourcen vom Typ Datennetzwerk, die die Datennetzwerke darstellen (wenn Sie sich für die Erstellung neuer Datennetzwerke entschieden haben)

- Ressourcen vom Typ Angefügtes Datennetzwerk, die die Konfiguration für die Verbindung der Paketkerninstanz mit den Datennetzwerken bereitstellen

Wenn Sie dem Standort zusätzliche Paketkerne zuweisen möchten, finden Sie die entsprechenden Schritte für alle neuen Paketkernressourcen unter Erstellen zusätzlicher Paketkerninstanzen für einen Standort über das Azure-Portal.

Nächste Schritte

Wenn Sie sich entschieden haben, Microsoft Entra ID für den lokalen Überwachungszugriff einzurichten, führen Sie die Schritte in Aktivieren von Microsoft Entra ID für lokale Überwachungstools aus.

Jetzt sollten Sie die Richtliniensteuerungskonfiguration Ihres privaten mobilen Netzwerks entwerfen, falls dies noch nicht geschehen ist. So können Sie anpassen, wie Ihre Paketkerninstanz QoS-Merkmale (Quality of Service) auf den Datenverkehr anwendet. Sie können auch bestimmte Flows blockieren oder einschränken. Weitere Informationen zum Entwerfen der Richtliniensteuerungskonfiguration für Ihr privates mobiles Netzwerk, finden Sie unter Richtliniensteuerung.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für