Entwurfsanforderungen für private mobile Netzwerke

In diesem Artikel erhalten Sie Hilfe beim Entwerfen eines privaten 4G- oder 5G-Netzwerks, das auf Azure Private 5G Core (AP5GC) basiert. Er soll ein Verständnis dafür vermitteln, wie diese Netzwerke aufgebaut sind und welche Entscheidungen Sie bei der Planung des Netzwerks treffen müssen.

Azure Private MEC und Azure Private 5G Core

Privates Multi-Access Edge Computing (MEC) von Azure ist eine Lösung, die Compute-, Netzwerk- und Anwendungsdienste von Microsoft in einer Bereitstellung am Standort eines Unternehmens (Edge) kombiniert. Diese Bereitstellungen am Edge werden zentral über die Cloud verwaltet. Azure Private 5G Core ist ein Azure-Dienst innerhalb des privaten Multi-Access Edge Computings (MEC) von Azure, der 4G- und 5G Core-Netzfunktionen am Edge von Unternehmen bereitstellt. Am Edgestandort des Unternehmens werden Geräte über ein Mobilfunk-Zugriffsnetzwerk (Radio Access Network, RAN) eingebunden und über den Azure Private 5G Core-Dienst mit Upstreamnetzwerken, -anwendungen und -ressourcen verbunden. Optional können Geräte die vom privaten Azure-MEC bereitgestellte lokale Computefunktion nutzen, um Datenströme mit sehr geringer Latenz zu verarbeiten. Dies erfolgt vollständig unter der Kontrolle des Unternehmens.

Anforderungen für private mobile Netzwerke

Die folgenden Funktionen müssen vorhanden sein, damit Benutzergeräte (User Equipment, UE) an ein privates Mobilfunknetz angeschlossen werden können:

- Das Benutzergerät muss mit dem Protokoll und dem Band im Funkspektrum kompatibel sein, das vom Funkzugriffsnetzwerk (Radio Access Network, RAN) verwendet wird.

- Das Benutzergerät muss ein Teilnehmeridentitätsmodul (Subscriber Identity Module, SIM) enthalten. Die SIM ist ein kryptografisches Element zum Speichern der Identität des Geräts.

- Es muss ein RAN vorhanden sein, das das Mobilfunksignal an alle Teile des Unternehmensstandorts mit für den Dienst vorgesehenen Benutzergeräten sendet und von diesen empfängt.

- Es ist eine Packet Core-Instanz erforderlich, die mit dem RAN und einem Upstreamnetzwerk verbunden ist. Der Paketkern ist für die Authentifizierung der SIMs in den Benutzergeräten verantwortlich, wenn diese eine Verbindung über das RAN herstellen und einen Dienst aus dem Netzwerk anfordern. Er wendet eine Richtlinie auf die resultierenden Datenflüsse zu und von den Benutzergeräten an, etwa um eine Servicequalität festzulegen.

- Die Infrastruktur für RAN, Paketkern und Upstreamnetzwerk muss über Ethernet verbunden sein, damit IP-Datenverkehr zwischen diesen Komponenten übergeben werden kann.

- Der Standort, an dem Packet Core gehostet wird, muss über eine kontinuierliche, schnelle Verbindung mit dem Internet verfügen (mindestens 100 MBit/s), um die Dienstverwaltung, Telemetrie, Diagnose und Upgrades zu ermöglichen.

Entwerfen eines privaten Mobilfunknetzes

In den folgenden Abschnitten werden die zu berücksichtigenden Netzwerkelemente und Entwurfsentscheidungen beschrieben, die Sie zur Vorbereitung der Netzwerkbereitstellung treffen müssen.

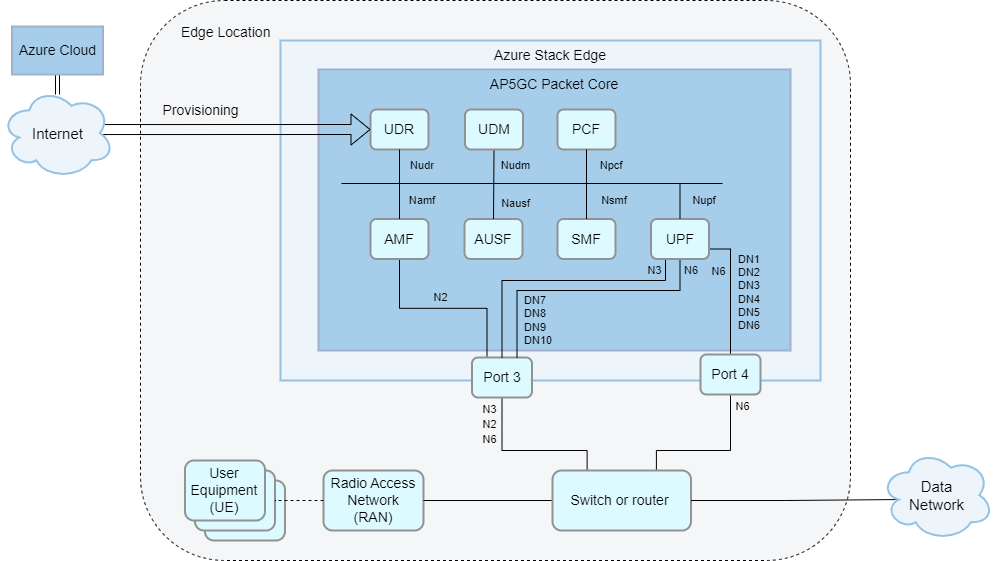

Topologie

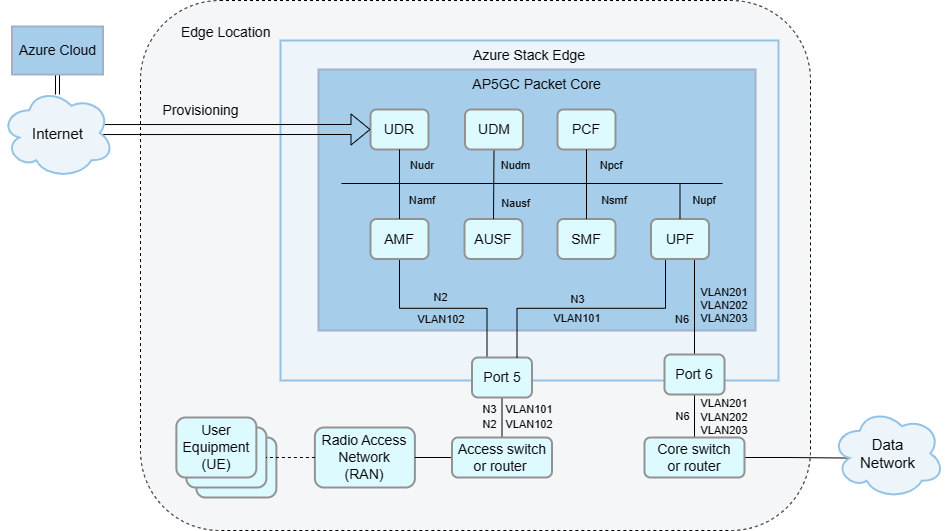

Das Entwerfen und Implementieren Ihres lokalen Netzwerks ist ein grundlegender Bestandteil Ihrer AP5GC-Bereitstellung. Sie müssen Entscheidungen zum Netzwerkentwurf treffen, um Ihre AP5GC-Packet Core-Instanz und alle anderen Edgeworkloads zu unterstützen. In diesem Abschnitt werden einige Entscheidungen beschrieben, die Sie beim Entwerfen Ihres Netzwerks berücksichtigen sollten, und es werden einige Beispiele für Netzwerktopologien bereitgestellt. Die folgende Abbildung zeigt eine einfache Netzwerktopologie.

Überlegungen zum Entwurf

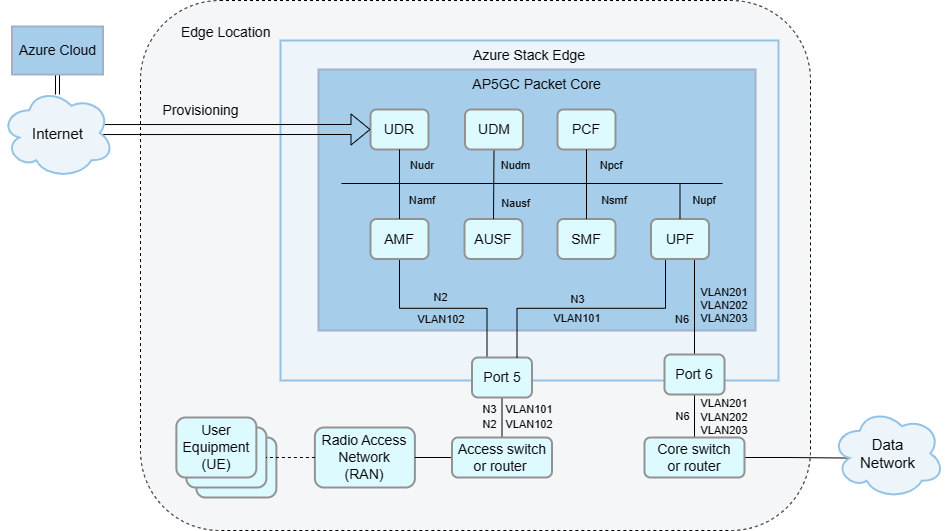

Bei der Bereitstellung auf einer Azure Stack Edge Pro-GPU (ASE) verwendet AP5GC den physischen Port 5 für den Zugriff auf Signale und Daten (5G N2- und N3-Referenzpunkte; 4G S1 und S1-U-Referenzpunkte) und Port 6 für Kerndaten (5G N6-/4G SGi-Referenzpunkte).

Für Bereitstellungen mit Hochverfügbarkeit müssen Sie VLAN-Trunking verwenden, wobei Datennetzwerke durch VLANs getrennt sind. In diesem Setup verwendet alle Kerndaten Port 6. Wenn Sie VLAN-Trunking nicht verwenden und mehr als sechs Datennetzwerke konfiguriert sind, wird für die verbleibenden Datennetzwerke Port 5 für Kerndaten verwendet.

AP5GC unterstützt Bereitstellungen mit oder ohne Layer 3-Router an den Ports 5 und 6. Dies ist nützlich, da an kleineren Edgestandorten keine zusätzliche Hardware erforderlich ist.

- Es ist möglich, ASE-Port 5 direkt oder über einen Layer 2-Switch mit RAN-Knoten zu verbinden. Bei Verwendung dieser Topologie müssen Sie die eNodeB-/gNodeB-Adresse als Standardgateway an der ASE-Netzwerkschnittstelle konfigurieren.

- Ebenso ist es möglich, ASE-Port 6 über einen Layer 2-Switch mit Ihrem Kernnetzwerk zu verbinden. Wenn Sie diese Topologie verwenden, müssen Sie auf der ASE-Seite eine Anwendung oder eine beliebige Adresse im Subnetz als Gateway einrichten.

- Alternativ können die beiden Herangehensweisen auch kombiniert werden. Sie können beispielsweise einen Router an ASE-Port 6 mit einem flachen Layer 2-Netzwerk an ASE-Port 5 verwenden. Wenn im lokalen Netzwerk ein Layer 3-Router vorhanden ist, müssen Sie ihn so konfigurieren, dass er mit der ASE-Konfiguration übereinstimmt.

Bei der Bereitstellung in Azure Stack Edge 2 (ASE 2) verwendet AP5GC den physischen Port 3 für den Zugriff auf Signale und Daten (5G N2- und N3-Referenzpunkte; 4G S1- und S1-U-Referenzpunkte) und Port 4 für Kerndaten (5G N6-/4G SGi-Referenzpunkte).

Für Bereitstellungen mit Hochverfügbarkeit müssen Sie VLAN-Trunking verwenden, wobei Datennetzwerke durch VLANs getrennt sind. In diesem Setup verwendet alle Kerndaten Port 6. Wenn Sie VLAN-Trunking nicht verwenden und mehr als sechs Datennetzwerke konfiguriert sind, wird für die verbleibenden Datennetzwerke Port 3 für Kerndaten verwendet.

AP5GC unterstützt Bereitstellungen mit oder ohne Layer 3-Router an den Ports 3 und 4. Dies ist nützlich, da an kleineren Edgestandorten keine zusätzliche Hardware erforderlich ist.

- Es ist möglich, ASE-Port 3 direkt oder über einen Layer 2-Switch mit RAN-Knoten zu verbinden. Bei Verwendung dieser Topologie müssen Sie die eNodeB-/gNodeB-Adresse als Standardgateway an der ASE-Netzwerkschnittstelle konfigurieren.

- Ebenso ist es möglich, ASE-Port 4 über einen Layer 2-Switch mit Ihrem Kernnetzwerk zu verbinden. Wenn Sie diese Topologie verwenden, müssen Sie auf der ASE-Seite eine Anwendung oder eine beliebige Adresse im Subnetz als Gateway einrichten.

- Alternativ können die beiden Herangehensweisen auch kombiniert werden. Sie können beispielsweise einen Router an ASE-Port 4 mit einem flachen Layer 2-Netzwerk an ASE-Port 3 verwenden. Wenn im lokalen Netzwerk ein Layer 3-Router vorhanden ist, müssen Sie ihn so konfigurieren, dass er mit der ASE-Konfiguration übereinstimmt.

Falls für Ihre Packet Core-Instanz die Netzwerkadressenübersetzung (Network Address Translation, NAT) nicht aktiviert ist, muss ein lokales Layer 3-Netzwerkgerät mit statischen Routen zu den IP-Pools der Benutzergeräte über die entsprechende N6-IP-Adresse für das angefügte Datennetzwerk konfiguriert werden.

Beispiele für Netzwerktopologien

Es gibt mehrere Möglichkeiten, Ihr Netzwerk für die Verwendung mit AP5GC einzurichten. Die genaue Einrichtung variiert je nach Anforderungen und Hardware. In diesem Abschnitt finden Sie einige Beispiele für Netzwerktopologien auf ASE Pro-GPU-Hardware.

Layer 3-Netzwerk mit N6-NAT (Network Address Translation, Netzwerkadressenübersetzung)

Bei dieser Netzwerktopologie ist Ihre ASE-Instanz mit einem Layer 2-Gerät verbunden, das Verbindungen mit dem Kern des mobilen Netzwerks und Zugriffsgateways bereitstellt (Router, die Ihre ASE-Instanz mit Ihren Daten verbinden bzw. auf Netzwerke zugreifen). Diese Topologie unterstützt bis zu sechs Datennetzwerke. Eine solche Lösung wird häufig verwendet, da sie das Layer 3-Routing vereinfacht.

Layer 3-Netzwerk ohne Netzwerkadressübersetzung (Network Address Translation, NAT)

Diese Netzwerktopologie stellt eine ähnliche Lösung dar, aber die IP-Adressbereiche der Benutzergeräte müssen als statische Routen im Datennetzwerkrouter mit der N6-NAT-IP-Adresse als Adresse des nächsten Hops konfiguriert werden. Wie die vorherige Lösung unterstützt auch diese Topologie bis zu sechs Datennetzwerke.

Flaches Layer 2-Netzwerk

Packet Core erfordert keine Layer 3-Router oder routerähnliche Funktionen. Eine alternative Topologie könnte vollständig auf die Verwendung von Layer 3-Gatewayroutern verzichten und stattdessen ein Layer 2-Netzwerk erstellen, in dem sich ASE im selben Subnetz wie die Daten- und Zugriffsnetzwerke befindet. Diese Netzwerktopologie kann eine günstigere Alternative sein, wenn Sie kein Layer 3-Routing benötigen. Sie erfordert, dass NAPT (Network Address Port Translation) in der Packet Core-Instanz aktiviert ist.

Layer 3-Netzwerk mit mehreren Datennetzwerken

- Das empfohlene Setup für Bereitstellungen mit mehreren Datennetzwerken ist die Verwendung von VLAN-Trunking. In diesem Setup kann AP5GC bis zu zehn angefügte Datennetzwerke unterstützen, die jeweils eine eigene Konfiguration für DNS (Domain Name System), IP-Adresspools für Benutzergeräte, N6 IP-Konfiguration und NAT aufweisen können. Sie können Benutzergeräte als abonniert in einem oder auch mehreren Datennetzwerken bereitstellen und spezifische Richtlinien und QoS-Konfigurationen (Quality of Service) auf die einzelnen Datennetzwerke anwenden. VLAN-Trunking ist für Bereitstellungen mit Hochverfügbarkeit erforderlich.

- In dieser Topologie gibt es ein einzelnes virtuelles N6-Netzwerk im ASE ohne IP-Informationen. Die gesamte VLAN- und IP-Konfiguration erfolgt während der Konfiguration der einzelnen angefügten Datennetzwerke.

Layer 3-Netzwerk mit mehreren Datennetzwerken ohne VLAN-Trennung.

- AP5GC kann bis zu zehn angefügte Datennetzwerke unterstützen, die jeweils eine eigene Konfiguration für DNS (Domain Name System), IP-Adresspools für Benutzergeräte, N6 IP-Konfiguration und NAT aufweisen können. Sie können Benutzergeräte als abonniert in einem oder auch mehreren Datennetzwerken bereitstellen und spezifische Richtlinien und QoS-Konfigurationen (Quality of Service) auf die einzelnen Datennetzwerke anwenden.

- Für diese Topologie muss die N6-Schnittstelle in ein Subnetz für jedes Datennetzwerk oder ein Subnetz für alle Datennetzwerke aufgeteilt werden. Diese Option erfordert daher eine sorgfältige Planung und Konfiguration, um überlappende IP-Adressbereiche im Datennetzwerk oder IP-Adressbereiche der Benutzergeräte zu verhindern.

Layer 3-Netzwerk mit VLAN und Trennung von physischem Zugriff und Kern (Zugriffs-VLANs)

- Sie können den ASE-Datenverkehr auch in VLANs aufteilen. Diese Entscheidung ist unabhängig davon, ob Sie in Ihrem Netzwerk Layer 3-Gateways hinzufügen möchten. Es hat mehrere Vorteile, den Datenverkehr in separate VLANs zu segmentieren, zu denen eine flexiblere Netzwerkverwaltung und eine höhere Sicherheit zählen.

- Sie können z. B. separate VLANs für die Verwaltung, den Zugriff und den Datenverkehr oder ein separates VLAN für jedes angefügte Datennetzwerk konfigurieren.

- VLANs müssen auf dem lokalen Layer 2- oder Layer 3-Netzwerkgerät konfiguriert werden. Mehrere VLANs werden über eine einzige Verbindung von ASE-Port 5 (Zugriffsnetzwerk) und/oder 6 (Kernnetzwerk) übertragen. Sie müssen daher jede dieser Verbindungen als VLAN-Trunk konfigurieren.

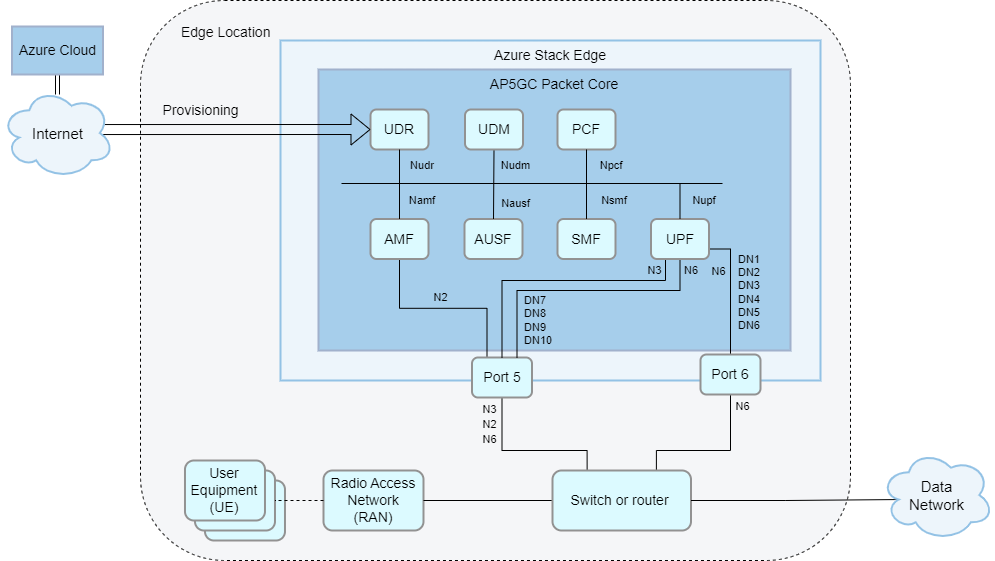

Layer 3-Netzwerk mit 7 bis 10 Datennetzwerken ohne VLAN-Trunking.

- Bei VLAN-Trunking werden alle DNs über Port 6 weitergeleitet. VLAN-Trunking ist für Bereitstellungen mit Hochverfügbarkeit erforderlich.

- Wenn Sie ohne VLAN-Trunking mehr als sechs durch VLAN getrennte Datennetzwerke bereitstellen möchten, müssen die zusätzlichen (maximal vier) Datennetzwerke an ASE-Port 5 bereitgestellt werden. Dies erfordert einen gemeinsamen Switch oder Router, der sowohl Zugriff als auch Kerndatenverkehr verarbeitet. Sie können nach Bedarf den N2- und N3-Netzwerken und jedem der N6-Datennetzwerke VLAN-Tags zuweisen.

- An einem Port können maximal sechs Datennetzwerke konfiguriert werden.

- Um eine optimale Leistung zu erzielen, sollten die Datennetzwerke mit der höchsten zu erwarteten Last an Port 6 konfiguriert werden.

Es gibt mehrere Möglichkeiten, Ihr Netzwerk für die Verwendung mit AP5GC einzurichten. Die genaue Einrichtung variiert je nach Anforderungen und Hardware. In diesem Abschnitt finden Sie einige Beispiele für Netzwerktopologien auf ASE Pro 2-Hardware.

Layer 3-Netzwerk mit N6-NAT (Network Address Translation, Netzwerkadressenübersetzung)

Bei dieser Netzwerktopologie ist Ihre ASE-Instanz mit einem Layer 2-Gerät verbunden, das Verbindungen mit dem Kern des mobilen Netzwerks und Zugriffsgateways bereitstellt (Router, die Ihre ASE-Instanz mit Ihren Daten verbinden bzw. auf Netzwerke zugreifen). Diese Topologie unterstützt bis zu sechs Datennetzwerke. Eine solche Lösung wird häufig verwendet, da sie das Layer 3-Routing vereinfacht.

Layer 3-Netzwerk ohne Netzwerkadressübersetzung (Network Address Translation, NAT)

Diese Netzwerktopologie stellt eine ähnliche Lösung dar, aber die IP-Adressbereiche der Benutzergeräte müssen als statische Routen im Datennetzwerkrouter mit der N6-NAT-IP-Adresse als Adresse des nächsten Hops konfiguriert werden. Wie die vorherige Lösung unterstützt auch diese Topologie bis zu sechs Datennetzwerke.

Flaches Layer 2-Netzwerk

Packet Core erfordert keine Layer 3-Router oder routerähnliche Funktionen. Eine alternative Topologie könnte vollständig auf die Verwendung von Layer 3-Gatewayroutern verzichten und stattdessen ein Layer 2-Netzwerk erstellen, in dem sich ASE im selben Subnetz wie die Daten- und Zugriffsnetzwerke befindet. Diese Netzwerktopologie kann eine günstigere Alternative sein, wenn Sie kein Layer 3-Routing benötigen. Sie erfordert, dass NAPT (Network Address Port Translation) in der Packet Core-Instanz aktiviert ist.

Layer 3-Netzwerk mit mehreren Datennetzwerken

- Das empfohlene Setup für Bereitstellungen mit mehreren Datennetzwerken ist die Verwendung von VLAN-Trunking. In diesem Setup kann AP5GC bis zu zehn angefügte Datennetzwerke unterstützen, die jeweils eine eigene Konfiguration für DNS (Domain Name System), IP-Adresspools für Benutzergeräte, N6 IP-Konfiguration und NAT aufweisen können. Sie können Benutzergeräte als abonniert in einem oder auch mehreren Datennetzwerken bereitstellen und spezifische Richtlinien und QoS-Konfigurationen (Quality of Service) auf die einzelnen Datennetzwerke anwenden. VLAN-Trunking ist für Bereitstellungen mit Hochverfügbarkeit erforderlich.

- In dieser Topologie gibt es ein einzelnes virtuelles N6-Netzwerk im ASE ohne IP-Informationen. Die gesamte VLAN- und IP-Konfiguration erfolgt während der Konfiguration der einzelnen angefügten Datennetzwerke.

Layer 3-Netzwerk mit mehreren Datennetzwerken ohne VLAN-Trennung.

- AP5GC kann bis zu zehn angefügte Datennetzwerke unterstützen, die jeweils eine eigene Konfiguration für DNS (Domain Name System), IP-Adresspools für Benutzergeräte, N6 IP-Konfiguration und NAT aufweisen können. Sie können Benutzergeräte als abonniert in einem oder auch mehreren Datennetzwerken bereitstellen und spezifische Richtlinien und QoS-Konfigurationen (Quality of Service) auf die einzelnen Datennetzwerke anwenden.

- Für diese Topologie muss die N6-Schnittstelle in ein Subnetz für jedes Datennetzwerk oder ein Subnetz für alle Datennetzwerke aufgeteilt werden. Diese Option erfordert daher eine sorgfältige Planung und Konfiguration, um überlappende IP-Adressbereiche im Datennetzwerk oder IP-Adressbereiche der Benutzergeräte zu verhindern.

Layer 3-Netzwerk mit VLAN und Trennung von physischem Zugriff und Kern (Zugriffs-VLANs)

- Sie können den ASE-Datenverkehr auch in VLANs aufteilen. Diese Entscheidung ist unabhängig davon, ob Sie in Ihrem Netzwerk Layer 3-Gateways hinzufügen möchten. Es hat mehrere Vorteile, den Datenverkehr in separate VLANs zu segmentieren, zu denen eine flexiblere Netzwerkverwaltung und eine höhere Sicherheit zählen.

- Sie können z. B. separate VLANs für die Verwaltung, den Zugriff und den Datenverkehr oder ein separates VLAN für jedes angefügte Datennetzwerk konfigurieren.

- VLANs müssen auf dem lokalen Layer 2- oder Layer 3-Netzwerkgerät konfiguriert werden. Mehrere VLANs werden über eine einzige Verbindung von ASE-Port 3 (Zugriffsnetzwerk) und/oder 4 (Kernnetzwerk) übertragen. Sie müssen daher jede dieser Verbindungen als VLAN-Trunk konfigurieren.

Layer 3-Netzwerk mit 7 bis 10 Datennetzwerken ohne VLAN-Trunking.

- Wenn Sie ohne VLAN-Trunking mehr als sechs durch VLAN getrennte Datennetzwerke bereitstellen möchten, müssen die zusätzlichen (maximal vier) Datennetzwerke an ASE-Port 3 bereitgestellt werden. Dies erfordert einen gemeinsamen Switch oder Router, der sowohl Zugriff als auch Kerndatenverkehr verarbeitet. Sie können nach Bedarf den N2- und N3-Netzwerken und jedem der N6-Datennetzwerke VLAN-Tags zuweisen. VLAN-Trunking ist für Bereitstellungen mit Hochverfügbarkeit erforderlich.

- An einem Port können maximal sechs Datennetzwerke konfiguriert werden.

- Um eine optimale Leistung zu erzielen, sollten die Datennetzwerke mit der höchsten zu erwarteten Last an Port 4 konfiguriert werden.

Subnetze und IP-Adressen

Möglicherweise verfügen Sie bereits über IP-Netzwerke am Unternehmensstandort, mit denen das private Mobilfunknetz integriert werden muss. Dies kann z. B. Folgendes bedeuten:

- Auswählen von IP-Subnetzen und IP-Adressen für AP5GC, die mit vorhandenen Subnetzen abgestimmt werden, ohne dass Adressen in Konflikt geraten

- Trennen des neuen Netzwerks über IP-Router oder durch Verwendung des privaten RFC 1918-Adressraums für Subnetze

- Zuweisen eines speziellen Pools von IP-Adressen für Benutzergeräte, die an das Netzwerk angefügt werden

- Verwenden von NAPT (Network Address Port Translation) in Packet Core selbst oder auf einem Upstream-Netzwerkgerät wie einem Grenzrouter

- Optimieren des Netzwerks für hohe Leistung durch Auswählen einer MTU (Maximum Transmission Unit, maximale Übertragungseinheit), die die Fragmentierung minimiert.

Sie müssen die für die Bereitstellung verwendeten IPv4-Subnetze dokumentieren und sich auf die IP-Adressen einigen, die für jedes Element in der Lösung verwendet werden sollen, sowie auf die, die Benutzergeräten beim Anfügen zugewiesen werden. Sie müssen Router und Firewalls am Unternehmensstandort bereitstellen (oder vorhandene konfigurieren), um Datenverkehr zuzulassen. Sie sollten auch vereinbaren, wie und wo im Netzwerk NAPT- oder MTU-Änderungen erforderlich sind, und die zugehörige Router-/Firewallkonfiguration planen. Weitere Informationen finden Sie unter Ausführen der erforderlichen Aufgaben für die Bereitstellung eines privaten Mobilfunknetzes.

Hochverfügbarkeit (High Availability, HA)

Sie können Azure Private 5G Core auch als Dienst mit Hochverfügbarkeit (High Availability, HA) auf einem Azure Stack Edge-Gerätepaar (ASE) bereitstellen. Dies erfordert einen Gatewayrouter (ausschließlich Layer 3-fähige Geräte – entweder Router oder L3-Switch (Router/Switch-Hybridgerät)) zwischen dem ASE-Cluster und:

- der RAN-Ausrüstung im Zugriffsnetzwerk

- Datennetzwerk(e)

Weitere Informationen finden Sie unter Ausführen der erforderlichen Aufgaben für die Bereitstellung eines privaten Mobilfunknetzes.

Netzwerkzugriff

Ihr Entwurf muss den Regeln des Unternehmens entsprechen, welche Netzwerke und Ressourcen für das RAN und die Benutzergeräte im privaten 5G-Netzwerk erreichbar sein sollten. Beispielsweise kann der Zugriff auf das lokale Domain Name System (DNS), das Dynamic Host Configuration Protocol (DHCP), das Internet oder Azure zulässig sein, nicht aber auf ein lokales Netzwerk (LAN). Möglicherweise müssen Sie Remotezugriff auf das Netzwerk einrichten, damit Sie Probleme beheben können, ohne den Standort aufsuchen zu müssen. Außerdem müssen Sie berücksichtigen, wie der Unternehmensstandort für die Verwaltung oder für den Zugriff auf andere Ressourcen und Anwendungen außerhalb des Unternehmensstandorts mit Upstreamnetzwerken wie Azure verbunden wird.

Sie müssen mit dem Unternehmensteam vereinbaren, welche IP-Subnetze und -Adressen miteinander kommunizieren dürfen. Erstellen Sie dann einen Routingplan oder eine ACL-Konfiguration (Access Control List, Zugriffssteuerungsliste), die diese Vereinbarung für die lokale IP-Infrastruktur implementiert. Sie können auch virtuelle lokale Netzwerke (VLANs) verwenden, um Layer 2-Elemente zu partitionieren und Ihr Switchfabric so zu konfigurieren, dass verbundene Ports bestimmten VLANs zugewiesen werden. (Beispielsweise können Sie den Azure Stack Edge-Port für den RAN-Zugriff im selben VLAN wie die mit dem Ethernetswitch verbundenen RAN-Einheiten platzieren.) Sie sollten auch mit dem Unternehmen vereinbaren, einen Zugriffsmechanismus einzurichten, z. B. ein virtuelles privates Netzwerk (VPN), mit dem Ihre Supportmitarbeiter*innen eine Remoteverbindung mit der Verwaltungsschnittstelle der einzelnen Elemente in der Lösung herstellen können. Für Verwaltung und Telemetrie benötigen Sie außerdem eine IP-Verbindung zwischen Azure Private 5G Core und Azure.

RAN-Konformität

Das zum Übertragen des Signals über die Unternehmenswebsite verwendete RAN muss den lokalen Vorschriften entsprechen. Beispielsweise kann das bedeuten:

- Die RAN-Einheiten müssen behördlich bewertet und für die Verwendung in einem bestimmten Frequenzband in einem Land oder einer Region genehmigt worden sein.

- Sie haben für das RAN die Genehmigung erhalten, in einem bestimmten Spektrum an einem bestimmten Ort zu senden, z. B. durch einen Telekommunikationsbetreiber oder eine Regulierungsbehörde oder über eine technologische Lösung wie ein Spectrum Access System (SAS).

- Die RAN-Einheiten an einem Standort haben Zugriff auf hochpräzise Zeitabstimmungsquellen, z. B. PTP (Precision Time Protocol) und GPS-Ortungsdienste.

Erkundigen Sie sich bei Ihren RAN-Partner:innen nach den Ländern/regionen und Frequenzbändern, für die das RAN genehmigt ist. Möglicherweise müssen Sie mit mehreren RAN-Partner:innen zusammenarbeiten, um die Länder und Regionen abzudecken, in denen Sie Ihre Lösung bereitstellen. Obwohl das RAN, die Benutzergeräte und Packet Core über Standardprotokolle kommunizieren, wird empfohlen, vor jeder Bereitstellung bei Unternehmenskundschaft Interoperabilitätstests zwischen Azure Private 5G Core, Benutzergeräten und RAN für das spezifische Protokoll über 4G LTE (Long-Term Evolution) oder 5G SA (eigenständig) durchführen.

Ihr RAN überträgt eine PLMN-ID (Public Land Mobile Network-ID) an alle Benutzergeräte in dem Frequenzband, für das es konfiguriert ist. Sie sollten die PLMN-ID definieren und den Zugriff auf das Spektrum bestätigen. In einigen Ländern/Regionen muss das Frequenzspektrum von der nationalen/regionalen Regulierungsbehörde oder dem etablierten Telekommunikationsbetreiber bezogen werden. Wenn Sie beispielsweise das Band-48-Spektrum für CBRS (Citizens Broadband Radio Service) verwenden, müssen Sie möglicherweise in Zusammenarbeit mit Ihren RAN-Partner:innen einen SAS-Domänenproxy (Spectrum Access System) am Unternehmensstandort bereitstellen, damit das RAN kontinuierlich sicherstellen kann, dass es für die Übertragung autorisiert ist.

MTUs (Maximum Transmission Units, Maximale Übertragungseinheiten)

Die MTU (Maximum Transmission Unit, maximale Übertragungseinheit) ist eine Eigenschaft einer IP-Verbindung und wird auf den Schnittstellen an jedem Ende der Verknüpfung konfiguriert. Pakete, die die konfigurierte MTU einer Schnittstelle überschreiten, werden vor dem Senden über IPv4-Fragmentierung in kleinere Pakete aufgeteilt und dann am Ziel wieder zusammengesetzt. Wenn die konfigurierte MTU einer Schnittstelle jedoch größer als die von der Verbindung unterstützte MTU ist, kann das Paket nicht ordnungsgemäß übertragen werden.

Um Übertragungsprobleme durch IPv4-Fragmentierung zu vermeiden, weist eine 4G- oder 5G-Packet Core-Instanz Benutzergeräte an, welche MTU sie verwenden sollten. Benutzergeräte berücksichtigen jedoch nicht immer die von Packet Core signalisierte MTU.

IP-Pakete von Benutzergeräten werden vom RAN getunnelt, sodass durch die Kapselung ein Mehraufwand entsteht. Aus diesem Grund sollte der MTU-Wert für die Benutzergeräte kleiner als der MTU-Wert zwischen RAN und Packet Core sein, um Übertragungsprobleme zu vermeiden.

RANs werden in der Regel mit einem MTU-Wert von 1.500 vorkonfiguriert. Die Standard-MTU der Packet Core-Instanz für Benutzergeräte beträgt 1.440 Byte, um den Mehraufwand der Kapselung zu ermöglichen. Mit diesen Werten wird die RAN-Interoperabilität maximiert, es besteht jedoch das Risiko, dass bestimmte Benutzergeräte die Standard-MTU nicht beachten und größere Pakete generieren, die eine IPv4-Fragmentierung erfordern und dadurch möglicherweise vom Netzwerk gelöscht werden. Wenn Sie von diesem Problem betroffen sind, wird dringend empfohlen, das RAN für eine MTU von mindestens 1.560 Byte zu konfigurieren. Dies ermöglicht einen ausreichenden Mehraufwand für die Kapselung und verhindert eine Fragmentierung mit bei Benutzergeräten mit einer Standard-MTU von 1.500 Byte.

Sie können auch die MTU der Benutzergeräte ändern, die von Packet Core signalisiert wird. Es wird empfohlen, die MTU auf einen Wert innerhalb des Bereichs festzulegen, der von Ihren Benutzergeräten unterstützt wird und 60 Byte unterhalb der vom RAN signalisierten MTU liegt. Beachten Sie dabei Folgendes:

- Das Datennetzwerk (N6) wird automatisch aktualisiert, damit es mit der MTU der Benutzergeräte übereinstimmt.

- Das Datennetzwerk (N3) wird automatisch aktualisiert, damit es der MTU der Benutzergeräte plus 60 Byte entspricht.

- Sie können einen Wert zwischen 1.280 und 1.930 Byte konfigurieren.

Informationen zum Ändern der vom Paketkern signalisierten UE-MTU finden Sie unter Ändern einer Paketkerninstanz.

Signalabdeckung

Die Benutzergeräte müssen von jedem Punkt am Standort aus mit dem RAN kommunizieren können. Die Signale müssen daher effektiv in der Umgebung weitergegeben werden, einschließlich der Einbeziehung von Hindernissen und Geräten, um Benutzergeräte zu unterstützen, die sich auf dem Gelände bewegen (z. B. zwischen Innen- und Außenbereichen).

Sie sollten eine Standortumfrage mit Ihren RAN-Partner*innen und dem Unternehmen durchführen, um sicherzustellen, dass die Abdeckung ausreicht. Stellen Sie sicher, dass Sie die Funktionen der RAN-Einheiten in verschiedenen Umgebungen und alle Grenzwerte kennen (z. B. hinsichtlich der Anzahl der angefügten Benutzergeräte, die eine Einheit unterstützen kann). Wenn sich Ihre Benutzergeräte am Standort bewegen, sollten Sie auch bestätigen, dass das RAN X2- (4G) oder Xn-Übergabe (5G) unterstützt, sodass die Benutzergeräte nahtlos zwischen der Abdeckung durch zwei RAN-Einheiten wechseln kann. Wenn die RAN X2 (4G) oder Xn (5G) nicht unterstützt, muss das RAN S1 (4G) und N2 (5G) für die Benutzergerätemobilität unterstützen. Beachten Sie, dass Benutzergeräte diese Übergabetechniken nicht für Roaming zwischen einem privaten Unternehmensnetzwerk und dem von einem Telekommunikationsanbieter angebotenen öffentlichen Mobilfunknetz verwenden können.

SIMs

Jedes Benutzergerät muss im Netzwerk eine Identität darstellen, die in einem Abonnentenidentitätsmodul (SIM) codiert ist. SIMs sind in verschiedenen physischen Formfaktoren sowie als reine Software (eSIM) verfügbar. Die in der SIM codierten Daten müssen mit der Konfiguration des RAN und den bereitgestellten Identitätsdaten in Azure Private 5G Core übereinstimmen.

Rufen Sie SIMs in Faktoren ab, die mit den Benutzergeräten kompatibel sind und mit der PLMN-ID und den Schlüsseln für die Bereitstellung programmiert sind. Physische SIMs sind auf dem offenen Markt zu relativ geringen Kosten weit verbreitet. Wenn Sie eSIMs vorziehen, müssen Sie die erforderliche Konfigurations- und Bereitstellungsinfrastruktur bereitstellen, damit die Benutzergeräte automatisch konfiguriert werden können, bevor sie an das Mobilfunknetz angefügt werden. Sie können die von den SIM-Partner*innen erhaltenen Bereitstellungsdaten verwenden, um übereinstimmende Einträge in Azure Private 5G Core bereitzustellen. Da SIM-Daten sicher aufbewahrt werden müssen, können die Kryptografieschlüssel zum Bereitstellen der SIMs nach dem Festlegen nicht mehr gelesen werden. Daher müssen Sie eine Speicherstrategie entwerfen, falls Sie die Daten in Azure Private 5G Core erneut bereitstellen müssen.

Automation und Integration

Das Erstellen von Unternehmensnetzwerken mithilfe von Automatisierung und anderen programmgesteuerten Techniken spart Zeit, verringert Fehler und führt zu besseren Ergebnissen. Diese Techniken bieten auch einen Wiederherstellungspfad für den Fall eines Standortausfalls, der eine Neuerstellung des Netzwerks erfordert.

Sie sollten einen programmgesteuerten Infrastructure-as-Code-Ansatz für Ihre Bereitstellungen anwenden. Sie können Ihre Bereitstellung mithilfe von Vorlagen oder der Azure-REST-API mit Parametern als Eingaben erstellen und dabei Werte verwenden, die Sie während der Entwurfsphase des Projekts gesammelt haben. Sie sollten Bereitstellungsinformationen wie SIM-Daten, die Switch-/Routerkonfiguration und Netzwerkrichtlinien in einem maschinenlesbaren Format speichern, damit Sie bei einem Fehler die Konfiguration genau wie ursprünglich anwenden können. Eine weitere bewährte Methode für die Wiederherstellung nach einem Fehler besteht darin, einen Azure Stack Edge-Ersatzserver bereitzustellen, um die Wiederherstellungszeit zu minimieren, wenn die erste Einheit ausfällt. Sie können dann die Bereitstellung mit Ihren gespeicherten Vorlagen und Eingaben schnell neu erstellen. Weitere Informationen zum Bereitstellen eines Netzwerks mithilfe von Vorlagen finden Sie unter Schnellstart: Bereitstellen eines privaten Mobilfunknetzes und Standorts – ARM-Vorlage.

Sie sollten sich auch überlegen, wie Sie andere Azure-Produkte und -Dienste in das private Unternehmensnetzwerk integrieren. Zu diesen Produkten gehören Microsoft Entra ID und die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC), bei denen Sie berücksichtigen müssen, wie Mandanten, Abonnements und Ressourcenberechtigungen zum Geschäftsmodell zwischen Ihnen und dem Unternehmen sowie zu Ihrem eigenen Ansatz für die Kundensystemverwaltung passen. Beispielsweise können Sie Azure Blueprints verwenden, um das für Ihre Organisation am besten geeignete Abonnement- und Ressourcengruppenmodell einzurichten.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für