Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Um den Zugriff auf Azure-Ressourcen zu gewähren, weisen Sie Azure-Rollen in der rollenbasierten Zugriffssteuerung (Azure RBAC)zu. Wenn ein Benutzer beispielsweise Websites in einem Abonnement erstellen und verwalten muss, weisen Sie die Rolle "Websitemitwirkender" zu.

Das Zuweisen von Azure-Rollen zum Gewähren des Zugriffs auf Azure-Ressourcen ist eine häufige Aufgabe. Als Administrator erhalten Sie möglicherweise mehrere Anforderungen zum Gewähren des Zugriffs, die Sie an eine andere Person weitergeben möchten. Sie möchten jedoch sicherstellen, dass dieser Benutzer nur die Berechtigungen bekommt, die er zur Erfüllung seiner Aufgabe unbedingt braucht. In diesem Artikel wird eine sicherere Methode beschrieben, um die Rollenzuweisungsverwaltung an andere Benutzer in Ihrem Betrieb weiterzugeben.

Warum muss die Rollenzuweisungsverwaltung delegiert werden?

Hier sind einige Gründe, warum Sie die Rollenzuweisungsverwaltung an andere Personen evtl. weitergeben möchten:

- Sie erhalten mehrere Anforderungen zum Zuweisen von Rollen in Ihrem Betrieb.

- Benutzer werden blockiert, solange sie auf die benötigte Rollenzuweisung warten.

- In ihren Abteilungen, Teams oder Projekten verfügen die Benutzer über mehr Wissen darüber, wer welchen Zugriff benötigt.

- Benutzer haben Berechtigungen zum Erstellen von Azure-Ressourcen, benötigen jedoch eine zusätzliche Rollenzuweisung, um diese Ressource vollständig zu verwenden. Beispiel:

- Benutzer, die die Berechtigung zum Erstellen virtueller Computer haben, können sich nicht sofort bei dem virtuellen Computer anmelden, ohne die Rolle "Administratoranmeldung für virtuelle Computer" oder "Benutzeranmeldung virtueller Computer" zu verwenden. Anstatt nach einem Administrator zu suchen, um ihnen eine Anmelderolle zuzuweisen, ist es effizienter, wenn der Benutzer die Anmelderolle selbst zuweisen kann.

- Ein Entwickler verfügt über Berechtigungen zum Erstellen eines Azure Kubernetes Service (AKS)-Clusters und einer Azure Container Registry (ACR), muss jedoch die AcrPull-Rolle einer verwalteten Identität zuweisen, damit Bilder aus dem ACR abgerufen werden können. Anstatt nach einem Administrator zum Zuweisen der AcrPull-Rolle zu suchen, ist es effizienter, wenn der Entwickler die Rolle selbst zuweisen kann.

Wie können Sie die Rollenzuweisungsverwaltung zurzeit delegieren

Der Inhaber und Benutzerzugriffsadministrator sind integrierte Rollen, mit denen die Benutzer Rollenzuweisungen erstellen können. Mitglieder dieser Rollen können entscheiden, wer Berechtigungen zum Schreiben, Lesen und Löschen von Ressourcen in einem Abonnement haben darf. Um die Rollenzuweisungsverwaltung an einen anderen Benutzer weiterzugeben, können Sie einem Benutzer die Rolle "Inhaber" oder "Benutzerzugriffsadministrator" zuweisen.

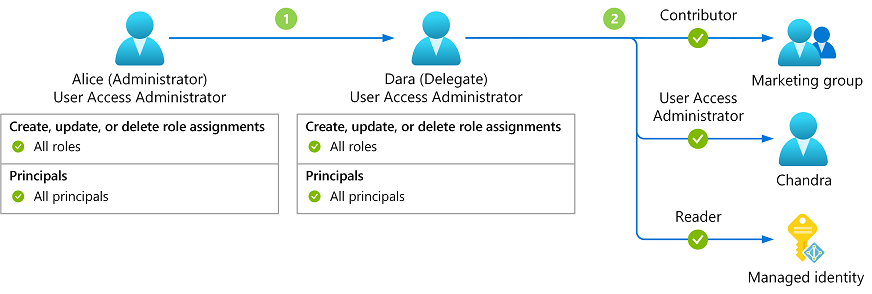

Das folgende Diagramm zeigt, wie Alice Rollenzuweisungsaufgaben an Dara weitergeben kann. Für spezielle Vorgehensweisen siehe Zuweisen eines Benutzers als Administrator eines Azure-Abonnements.

- Alice weist Dara die Rolle "Benutzerzugriffsadministrator" zu.

- Dara kann jetzt jedem Benutzer, jeder Gruppe oder jedem Dienstprinzipal in demselben Bereich eine beliebige Rolle zuweisen.

Welche Probleme gibt es bei der aktuellen Weitergabemethode?

Hier sind die Hauptprobleme mit der aktuellen Methode zur Weitergabe der Rollenzuweisungsverwaltung an andere Personen in Ihrem Betrieb.

- Der Delegate hat uneingeschränkten Zugriff auf den Rollenzuweisungsbereich. Dies verstößt gegen das Prinzip der Minimalberechtigung und verursacht eine breitere Angriffsfläche Ihnen gegenüber.

- Der Delegate kann jedem Benutzer innerhalb seines Bereichs eine beliebige Rolle zuweisen, einschließlich sich selbst.

- Der Delegate kann den Rollen "Inhaber" oder "Benutzerzugriffsadministrator" einem anderen Benutzer zuweisen, der dann auch anderen Benutzern Rollen zuweisen kann.

Anstatt die Rollen "Inhaber" oder "Benutzerzugriffsadministrator" zuzuweisen, gibt es eine sicherere Methode, nämlich die Fähigkeit eines Delegate zum Erstellen von Rollenzuweisungen einzuschränken.

Eine sicherere Methode: Weitergabe der Rollenzuweisungsverwaltung unter Bedingungen

Weitergabe der Rollenzuweisungsverwaltung mit Bedingungen erlaubt die Erstellung von Rollenzuweisungen einzuschränken. Im vorherigen Beispiel kann Alice Dara erlauben, nur Rollenzuweisungen zu erstellen, zu denen sie beauftragt ist, aber nicht alle. Beispielsweise kann Alice die Rollen einschränken, denen Dara zuweisen kann sowie die Prinzipale einschränken, denen Dara Rollen zuweist. Diese Delegierung mit Bedingungen wird manchmal als eingeschränkte Delegierung bezeichnet und mithilfe von Azure-Attributbasierten Zugriffssteuerungsbedingungen(Azure ABAC) implementiert.

Dieses Video bietet eine Übersicht über das Delegieren der Rollenzuweisungsverwaltung mit Bedingungen.

Warum wird die Rollenzuweisungsverwaltung unter gewissen Bedingungen weitergegeben?

Hier sind einige Gründe, warum das an Bedingungen gebundene Delegieren der Rollenzuweisungsverwaltung an andere Personen sicherer ist:

- Sie können die Rollenzuweisungen einschränken, die der Delegate erstellen darf.

- Sie können verhindern, dass ein Delegate einem anderen Benutzer das Zuweisen von Rollen gestattet.

- Sie können dadurch die Minimalberechtigungs-Richtlinie Ihres Betriebs erfüllen.

- Sie können die Verwaltung von Azure-Ressourcen automatisieren, ohne vollständige Berechtigungen für ein Dienstkonto erteilen zu müssen.

Beispiel für Bedingungen

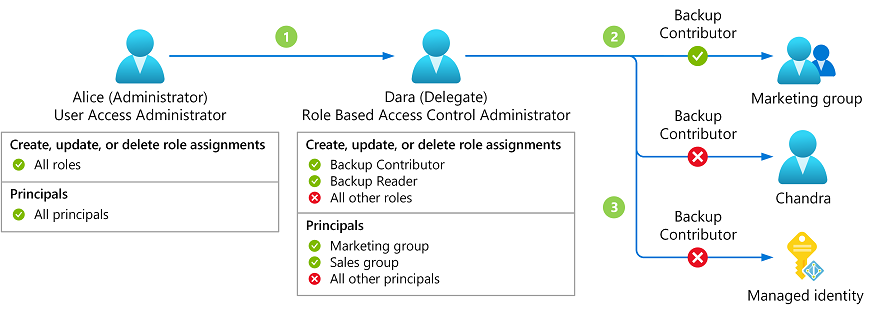

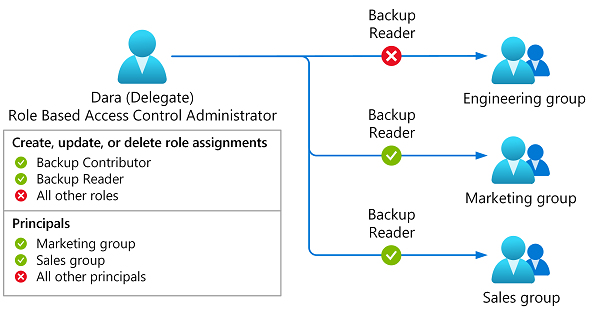

In diesem Beispiel ist Alice ein Administrator mit der Rolle "Benutzerzugriffsadministrator" für ein Abonnement. Alice möchte Dara die Möglichkeit geben, bestimmte Rollen für bestimmte Gruppen zuzuweisen. Alice möchte nicht, dass Dara über andere Rollenzuweisungsberechtigungen verfügt. Das folgende Diagramm zeigt, wie Alice Rollenzuweisungsaufgaben mit Bedingungen an Dara delegieren kann.

- Alice weist Dara die Rolle "Rollenbasierte Zugriffssteuerungsadministrator" zu. Alice fügt die Bedingungen hinzu, damit Dara nur die Rollen "Sicherungsmitwirkender" oder "Sicherungsleser" den Gruppen "Marketing" und "Vertrieb" zuweisen kann.

- Dara kann jetzt die Rollen "Mitwirkender sichern" oder "Sicherungsleser" den Marketing- und Vertriebsgruppen zuweisen.

- Wenn Dara versucht, andere Rollen zuzuweisen oder irgendwelche Rollen unterschiedlichen Prinzipalen (z. B. einem Benutzer oder einer verwalteten Identität) zuzuweisen, schlägt die Rollenzuweisung fehl.

Rolle als Administrator für rollenbasierte Zugriffssteuerung

Die Rolle Rollenbasierter Zugriffssteuerungsadministrator ist eine integrierte Rolle, die zum Delegieren der Rollenzuweisungsverwaltung an andere Benutzer entwickelt wurde. Sie verfügt über weniger Berechtigungen als der Benutzerzugriffsadministratorund erfüllt somit die Best Practices über die Minimalberechtigung. Die Rolle "Rollenbasierter Zugriffssteuerungsadministrator" verfügt über folgende Berechtigungen:

- Dient zum Erstellen einer Rollenzuweisung im angegebenen Bereich

- Dient zum Löschen einer Rollenzuweisung im angegebenen Bereich

- Lesen von Ressourcen aller Typen mit Ausnahme geheimer Schlüssel

- Erstellen und Aktualisieren eines Supporttickets

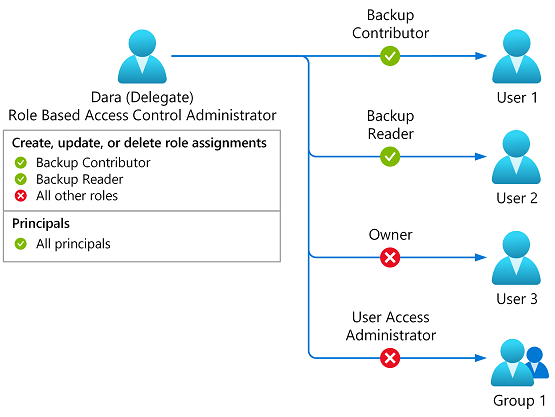

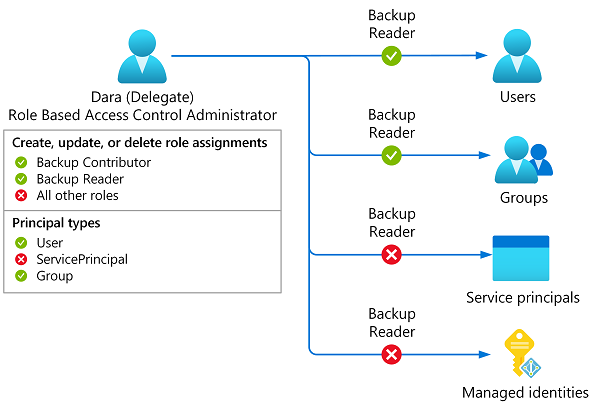

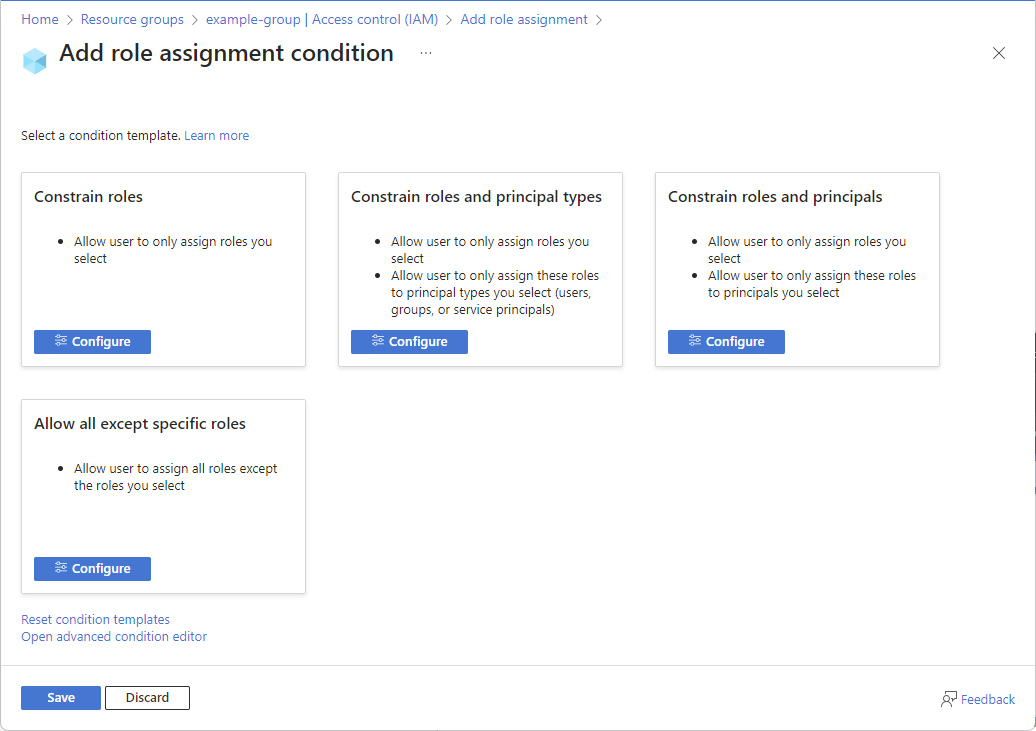

Möglichkeiten zum Einschränken von Rollenzuweisungen

Hier sind die Möglichkeiten, wie Rollenzuweisungen durch Bedingungen eingeschränkt werden können. Sie können diese Bedingungen auch für Ihr Szenario kombinieren.

Einschränken der Rollen, die zugewiesen werden können

Einschränken der Rollen und Typen von Prinzipalen (Benutzer, Gruppen oder Dienstprinzipale), denen Rollen zugewiesen werden können

Einschränken der Rollen und bestimmter Prinzipale, denen Rollen zugewiesen werden können

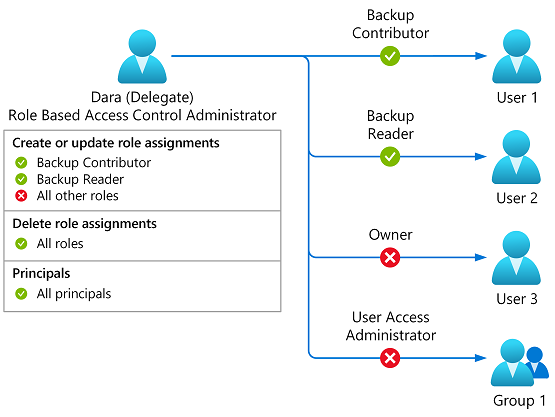

Angeben unterschiedlicher Bedingungen für die Aktionen zum Hinzufügen und Entfernen von Rollenzuweisungen

Wie wird die Rollenzuweisungsverwaltung unter Bedingungen weitergegeben?

Um die Rollenzuweisungsverwaltung mit Bedingungen zu delegieren, weisen Sie Rollen so wie bisher zu, aber Sie fügen eineBedingung zur Rollenzuweisung hinzu.

Bestimmen der Berechtigungen, die der Delegate benötigt

- Welche Rollen kann der Delegate zuweisen?

- Welchen Prinzipaltypen kann der Delegate Rollen zuweisen?

- Welchen Prinzipalen kann der Delegate Rollen zuweisen?

- Kann der Delegate Rollenzuweisungen löschen?

Neue Rollenzuweisung starten

Auswählen der Rolle Rollenbasierter Zugriffssteuerungsadministrator

Sie können eine beliebige Rolle auswählen, die die Aktion

Microsoft.Authorization/roleAssignments/write, aber der Rollenbasierte Zugriffssteuerungsadministrator verfügt über weniger Berechtigungen.Wählen Sie den Delegate aus

Wählen Sie den Benutzer aus, an den Sie die Rollenzuweisungsverwaltung delegieren möchten.

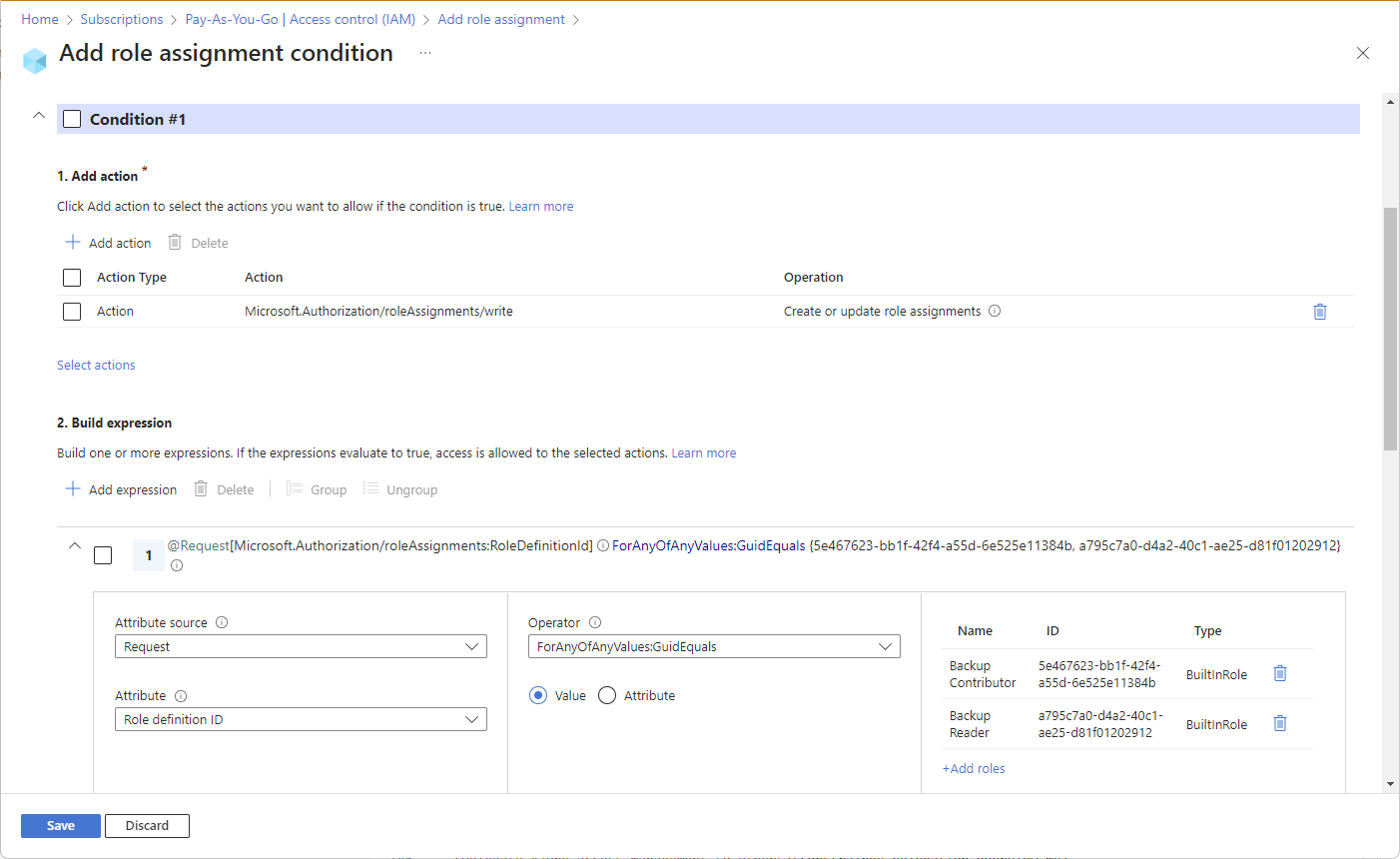

Eine Bedingung hinzufügen

Es gibt mehrere Möglichkeiten, wie Sie eine Bedingung hinzufügen können. Sie können beispielsweise eine Bedingungsvorlage im Azure-Portal, den erweiterten Bedingungs-Editor im Azure-Portal, Azure PowerShell, Azure CLI, Bicep oder REST-API verwenden.

Wählen Sie eine Bedingungsvorlagen aus der Liste aus. Wählen Sie Konfigurieren aus, um die Rollen, Prinzipaltypen oder Prinzipale anzugeben.

Weitere Informationen finden Sie unter Delegieren der Azure-Rollenzuweisungsverwaltung an andere Personen mit Bedingungen.

Zuweisen einer Rolle mit Bedingung einem Delegate

Nachdem Sie Ihre Bedingung angegeben haben, füllen Sie die Rollenzuweisung aus.

Delegate kontaktieren

Teilen Sie dem Delegate mit, dass er jetzt Rollen mit Bedingungen zuweisen kann.

Eingebaute Rollen mit Bedingungen

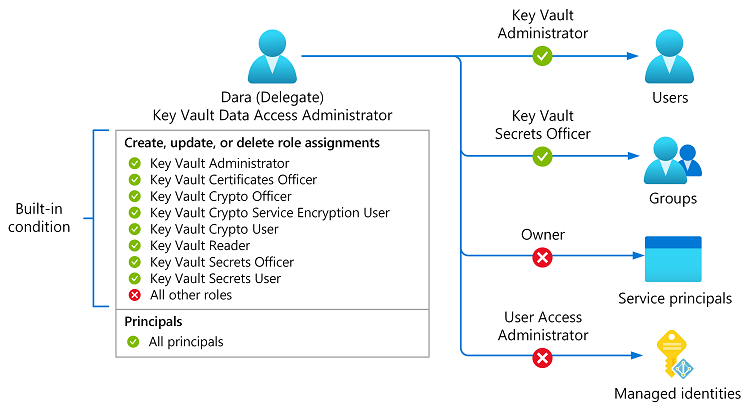

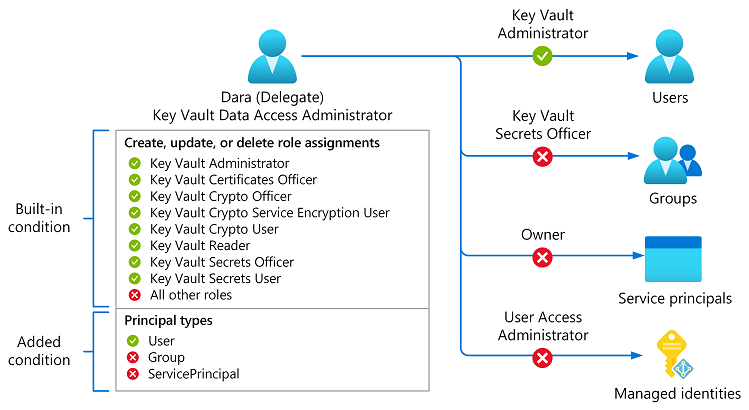

Die Rollen Key Vault-Datenzugriffsadministrator und Administrator für den Datenzugriff für VMs (Vorschau) verfügen bereits über eine integrierte Bedingung zum Einschränken von Rollenzuweisungen.

Mit der Rolle „Key Vault-Datenzugriffsadministrator“ können Sie den Zugriff auf Key Vault-Geheimnisse, -Zertifikate und -Schlüssel verwalten. Sie konzentriert sich ausschließlich auf die Zugriffssteuerung, ohne die Möglichkeit, privilegierte Rollen wie Inhaber- oder Benutzerzugriffs-Administratorrollen zuzuweisen. Dies ermöglicht eine bessere Trennung von Aufgaben für Szenarien wie das Verwalten von ruhenden Verschlüsselungen über Datendienste hinweg, um das Prinzip der Minimalberechtigung weiter einzuhalten. Die Bedingung schränkt Rollenzuweisungen auf die folgenden Azure Key Vault-Rollen ein:

- Key Vault-Administrator

- Key Vault-Zertifikatbeauftragter

- Key Vault-Kryptografiebeauftragter

- Key Vault Crypto Service Encryption-Benutzer

- Key Vault-Kryptografiebenutzer

- Key Vault-Leser

- Key Vault-Geheimnisbeauftragter

- Key Vault-Geheimnisbenutzer

Wenn Sie die Rollenzuweisung des Schlüsseltresor-Datenzugriffsadministrators weiter einschränken möchten, können Sie eine eigene Bedingung hinzufügen, um die Prinzipaltypen (Benutzer, Gruppen oder Dienstprinzipale) oder bestimmte Prinzipale einzuschränken, denen die Schlüsseltresorrollen zugewiesen werden können.

Bekannte Probleme

Hier sind die bekannten Probleme im Zusammenhang mit der Delegierung der Rollenzuweisungsverwaltung mit Bedingungen:

- Sie können die Rollenzuweisungsverwaltung für benutzerdefinierte Rollen mit Bedingungen nicht mithilfe von Privileged Identity Management delegieren.

- Sie können keine Rollenzuweisung mit einer Microsoft.Storage-Datenaktion und einer ABAC-Bedingung haben, die einen GUID-Vergleichsoperator verwendet. Weitere Informationen finden Sie unter Behandeln von Problemen bei Azure RBAC.

Lizenzanforderungen

Die Nutzung dieses Features ist kostenlos und in Ihrem Azure-Abonnement enthalten.