Übertragen eines Azure-Abonnements in ein anderes Microsoft Entra-Verzeichnis

Organisationen verfügen möglicherweise über mehrere Azure-Abonnements. Jedes Abonnement ist einem bestimmten Microsoft Entra-Verzeichnis zugeordnet. Um die Verwaltung zu vereinfachen, können Sie ein Abonnement in ein anderes Microsoft Entra-Verzeichnis übertragen. Wenn Sie ein Abonnement in ein anderes Microsoft Entra-Verzeichnis übertragen, werden einige Ressourcen nicht in das Zielverzeichnis übertragen. Beispielsweise werden alle Rollenzuweisungen und benutzerdefinierten Rollen in der rollenbasierten Zugriffssteuerung von Azure (Azure RBAC) dauerhaft aus dem Quellverzeichnis gelöscht und nicht in das Zielverzeichnis übertragen.

In diesem Artikel werden die grundlegenden Schritte beschrieben, die Sie befolgen können, um ein Abonnement in ein anderes Microsoft Entra-Verzeichnis zu übertragen und einige der Ressourcen nach der Übertragung erneut zu erstellen.

Wenn Sie stattdessen die Übertragung von Abonnements in verschiedene Verzeichnisse in Ihrer Organisation blockieren möchten, können Sie eine Abonnementrichtlinie konfigurieren. Weitere Informationen finden Sie unter Verwalten von Azure-Abonnementrichtlinien.

Hinweis

Für Azure CSP-Abonnements (Azure Cloud Solution Providers) wird das Ändern des Microsoft Entra-Verzeichnisses für das Abonnement nicht unterstützt.

Übersicht

Das Übertragen eines Azure-Abonnements in ein anderes Microsoft Entra-Verzeichnis ist ein komplexer Vorgang, der sorgfältig geplant und ausgeführt werden muss. Viele Azure-Dienste erfordern Sicherheitsprinzipale (Identitäten), um normal zu funktionieren oder andere Azure-Ressourcen zu verwalten. Dieser Artikel versucht, die meisten der Azure-Dienste abzudecken, die stark von Sicherheitsprinzipien abhängig sind, ist aber nicht umfassend.

Wichtig

Das Übertragen eines Abonnements ist in einigen Szenarien mit Ausfallzeiten verbunden, damit der Vorgang abgeschlossen werden kann. Sorgfältige Planung ist erforderlich, um zu ermitteln, ob für die Übertragung Ausfallzeiten erforderlich sind.

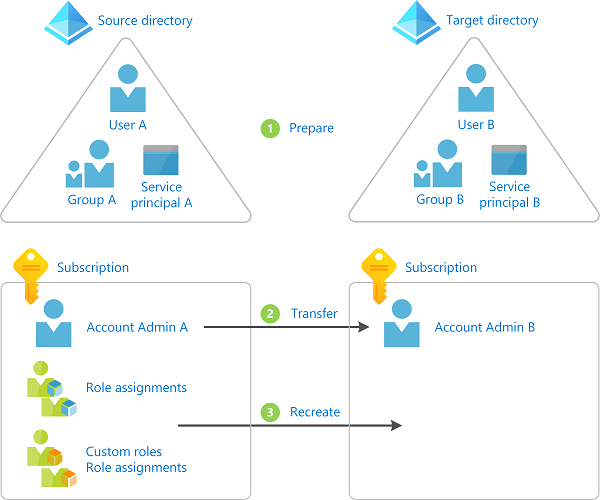

Die folgende Abbildung zeigt die grundlegenden Schritte, die Sie befolgen müssen, wenn Sie ein Abonnement in ein anderes Verzeichnis übertragen.

Vorbereiten der Übertragung

Übertragen das Azure-Abonnements in ein anderes Verzeichnis

Erneutes Erstellen von Ressourcen im Zielverzeichnis (z. B. Rollenzuweisungen, benutzerdefinierte Rollen und verwaltete Identitäten)

Entscheiden, ob ein Abonnement in ein anderes Verzeichnis übertragen werden soll

Im Folgenden finden Sie einige Gründe, warum Sie ein Abonnement übertragen möchten:

- Aufgrund einer Unternehmensfusion oder -übernahme möchten Sie ein erworbenes Abonnement in Ihrem primären Microsoft Entra-Verzeichnis verwalten.

- Jemand in Ihrem Unternehmen hat ein Abonnement erstellt und Sie möchten die Verwaltung für ein bestimmtes Microsoft Entra-Verzeichnis konsolidieren.

- Sie verfügen über Anwendungen, die von einer bestimmten Abonnement-ID oder URL abhängig sind, und es ist nicht einfach, die Konfiguration oder den Code der Anwendung zu ändern.

- Ein Teil Ihres Unternehmens wurde in eine separate Firma aufgeteilt und Sie müssen einige Ihrer Ressourcen in ein anderes Microsoft Entra-Verzeichnis verschieben.

- Sie möchten einige Ihrer Ressourcen in einem anderen Microsoft Entra-Verzeichnis verwalten, um die Sicherheit zu isolieren.

Alternative Ansätze

Das Übertragen eines Abonnements ist mit Ausfallzeiten verbunden, um den Vorgang abzuschließen. Abhängig von Ihrem Szenario können Sie die folgenden alternativen Ansätze in Erwägung ziehen:

- Erstellen Sie die Ressourcen neu, und kopieren Sie die Daten in das Zielverzeichnis und das Zielabonnement.

- Verwenden Sie eine Architektur mit mehreren Verzeichnissen, und belassen Sie das Abonnement im Quellverzeichnis. Verwenden Sie Azure Lighthouse zum Delegieren von Ressourcen, damit Benutzer im Zielverzeichnis auf das Abonnement im Quellverzeichnis zugreifen können. Weitere Informationen finden Sie unter Azure Lighthouse in Unternehmensszenarien.

Verstehen der Auswirkungen der Übertragung eines Abonnements

Mehrere Azure-Ressourcen weisen eine Abhängigkeit von einem Abonnement oder einem Verzeichnis auf. Abhängig von Ihrer Situation listet die folgende Tabelle die bekannten Auswirkungen der Übertragung eines Abonnements auf. Wenn Sie die Schritte in diesem Artikel ausführen, können Sie einige der Ressourcen, die vor der Übertragung des Abonnements vorhanden waren, erneut erstellen.

Wichtig

In diesem Abschnitt werden die bekannten Azure-Dienste oder -Ressourcen aufgelistet, die von Ihrem Abonnement abhängig sind. Da Ressourcentypen in Azure ständig weiterentwickelt werden, sind möglicherweise zusätzliche Abhängigkeiten vorhanden, die hier nicht aufgelistet werden, die jedoch zu einem Breaking Change Ihrer Umgebung führen können.

| Dienst oder Ressource | Betroffen | Wiederherstellbar | Sind Sie betroffen? | Ihre Möglichkeiten |

|---|---|---|---|---|

| Rollenzuweisungen | Ja | Ja | Auflisten von Rollenzuweisungen | Alle Rollenzuweisungen werden dauerhaft gelöscht. Sie müssen den entsprechenden Objekten im Zielverzeichnis Benutzer, Gruppen und Dienstprinzipale zuordnen. Sie müssen die Rollenzuweisungen erneut erstellen. |

| Benutzerdefinierte Rollen | Ja | Ja | Auflisten benutzerdefinierter Rollen | Alle benutzerdefinierten Rollen werden dauerhaft gelöscht. Die benutzerdefinierten Rollen und Rollenzuweisungen müssen erneut erstellt werden. |

| Vom System zugewiesene verwaltete Identitäten | Ja | Ja | Auflisten verwalteter Identitäten | Sie müssen die verwalteten Identitäten deaktivieren und erneut aktivieren. Sie müssen die Rollenzuweisungen erneut erstellen. |

| Vom Benutzer zugewiesene verwaltete Identitäten | Ja | Ja | Auflisten verwalteter Identitäten | Sie müssen die verwalteten Identitäten löschen, erneut erstellen und an die entsprechende Ressource anfügen. Sie müssen die Rollenzuweisungen erneut erstellen. |

| Azure Key Vault | Ja | Ja | Auflisten von Key Vault-Zugriffsrichtlinien | Sie müssen die Mandanten-ID aktualisieren, die den Schlüsseltresoren zugeordnet ist. Sie müssen Zugriffsrichtlinien entfernen und neue Zugriffsrichtlinien hinzufügen. |

| Azure SQL-Datenbanken mit aktivierter Microsoft Entra-Authentifizierungsintegration | Ja | No | Überprüfen von Azure SQL-Datenbanken mit Microsoft Entra-Authentifizierung | Eine Azure SQL-Datenbank mit aktivierter Microsoft Entra-Authentifizierung kann nicht in ein anderes Verzeichnis übertragen werden. Weitere Informationen finden Sie unter Verwenden der Microsoft Entra-Authentifizierung. |

| Azure Database for MySQL mit aktivierter Integration der Microsoft Entra-Authentifizierung | Ja | No | Azure Database for MySQL-Datenbanken (Einzel- und flexibler Server) mit aktivierter Microsoft Entra-Authentifizierung können nicht in ein anderes Verzeichnis übertragen werden. | |

| Azure Database for PostgreSQL – Flexibler Server mit aktivierter Integration der Microsoft Entra-Authentifizierung oder aktiviertem kundenseitig verwaltetem Schlüssel | Ja | No | Sie können Instanzen von Azure Database for PostgreSQL mit aktivierter Microsoft Entra-Authentifizierung oder mit aktiviertem kundenseitig verwaltetem Schlüssel nicht in ein anderes Verzeichnis übertragen. Sie müssen diese Features zunächst deaktivieren, anschließend den Server übertragen und dann diese Features erneut aktivieren. | |

| Azure Storage und Azure Data Lake Storage Gen2 | Ja | Ja | ACLs müssen erneut erstellt werden. | |

| Azure Files | Ja | In den meisten Szenarien | ACLs müssen erneut erstellt werden. Für Speicherkonten mit aktivierter Entra Kerberos-Authentifizierung müssen Sie die Entra Kerberos-Authentifizierung nach der Übertragung deaktivieren und erneut aktivieren. Bei Entra Domain Services wird die Übertragung in ein anderes Microsoft Entra-Verzeichnis nicht unterstützt, wenn in diesem Entra Domain Services nicht aktiviert ist. | |

| Azure-Dateisynchronisierung | Ja | Ja | Der Speichersynchronisierungsdienst und/oder das Speicherkonto kann in ein anderes Verzeichnis verschoben werden. Weitere Informationen finden Sie in den häufig gestellten Fragen zu Azure Files. | |

| Azure Managed Disks | Ja | Ja | Wenn Sie Datenträgerverschlüsselungssätze verwenden, um Managed Disks mit vom Kunden verwalteten Schlüsseln zu verschlüsseln, müssen Sie die vom System zugewiesenen Identitäten, die den Datenträgerverschlüsselungssätzen zugeordnet sind, deaktivieren und erneut aktivieren. Außerdem müssen Sie die Rollenzuweisungen neu erstellen: Sie müssen den Datenträgerverschlüsselungssätzen in den Key Vaults die erforderlichen Berechtigungen erneut erteilen. | |

| Azure Kubernetes Service | Ja | No | Ihr AKS-Cluster und die zugehörigen Ressourcen können nicht in ein anderes Verzeichnis übertragen werden. Weitere Informationen finden Sie in den häufig gestellten Fragen zu Azure Kubernetes Service (AKS). | |

| Azure Policy | Ja | No | Alle Azure Policy-Objekte, einschließlich benutzerdefinierter Definitionen, Zuweisungen, Ausnahmen und Compliancedaten. | Sie müssen Definitionen exportieren, importieren und neu zuweisen. Erstellen Sie dann neue Richtlinienzuweisungen sowie alle erforderlichen Richtlinienausnahmen. |

| Microsoft Entra Domain Services | Ja | No | Es ist nicht möglich, eine verwaltete Microsoft Entra Domain Services-Domäne in ein anderes Verzeichnis zu übertragen. Weitere Informationen finden Sie unter Häufig gestellte Fragen (FAQ) zu Microsoft Entra Domain Services. | |

| App-Registrierungen | Ja | Ja | ||

| Microsoft Entwicklerfelder | Ja | No | Dev-Boxes und die zugehörigen Ressourcen können nicht in ein anderes Verzeichnis übertragen werden. Sobald ein Abonnement zu einem anderen Mandanten wechselt, können Sie keine Aktionen in Ihrer Dev-Box mehr ausführen. | |

| Azure Bereitstellungsumgebungen | Ja | No | Umgebungen und die zugehörigen Ressourcen können nicht in ein anderes Verzeichnis übertragen werden. Sobald ein Abonnement zu einem anderen Mandanten wechselt, können Sie keine Aktionen in Ihrer Umgebung mehr ausführen. | |

| Azure Service Fabric | Ja | No | Der Cluster muss neu erstellt werden. Weitere Informationen finden Sie unter Häufig gestellte Fragen zu SF-Clustern oder Häufig gestellte Fragen zu verwalteten SF-Clustern | |

| Azure Service Bus | Ja | Ja | Sie müssen die verwalteten Identitäten löschen, erneut erstellen und an die entsprechende Ressource anfügen. Sie müssen die Rollenzuweisungen erneut erstellen. | |

| Azure Synapse Analytics-Arbeitsbereich | Ja | Ja | Sie müssen die Mandanten-ID aktualisieren, die dem Synapse Analytics-Arbeitsbereich zugeordnet ist. Wenn der Arbeitsbereich einem Git-Repository zugeordnet ist, müssen Sie die Git-Konfiguration des Arbeitsbereichs aktualisieren. Weitere Informationen finden Sie unter Wiederherstellen eines Synapse Analytics-Arbeitsbereichs nach dem Übertragen eines Abonnements in ein anderes Microsoft Entra-Verzeichnis (Mandant). | |

| Azure Databricks | Ja | No | Derzeit unterstützt Azure Databricks das Verschieben von Arbeitsbereichen in einen neuen Mandanten nicht. Weitere Informationen finden Sie unter Verwalten Ihres Azure Databricks-Kontos. | |

| Azure Compute Gallery | Ja | Ja | Replizieren Sie die Imageversionen im Katalog in andere Regionen, oder kopieren Sie ein Image aus einem anderen Katalog. |

Warnung

Wenn Sie die Verschlüsselung ruhender Daten für eine Ressource verwenden (z. B. ein Speicherkonto oder eine SQL-Datenbank), die von einem übertragenen Schlüsseltresor abhängig ist, kann dies zu einem nicht wiederherstellbaren Szenario führen. In dieser Situation sollten Sie Maßnahmen ergreifen, um einen anderen Schlüsseltresor zu verwenden oder kundenseitig verwaltete Schlüssel vorübergehend zu deaktivieren, um dieses nicht wiederherstellbare Szenario zu vermeiden.

Um eine Liste einiger Azure-Ressourcen abzurufen, die bei der Übertragung eines Abonnements betroffen sind, können Sie auch eine Abfrage in Azure Resource Graph ausführen. Eine Beispielabfrage finden Sie unter Auflisten betroffener Ressourcen beim Übertragen eines Azure-Abonnements.

Voraussetzungen

Zum Ausführen dieser Schritte benötigen Sie Folgendes:

- Bash in der Azure Cloud Shell oder Azure-Befehlszeilenschnittstelle

- Abrechnungskontobesitzer des Abonnements, das Sie im Quellverzeichnis übertragen möchten

- Ein Benutzerkonto sowohl im Quell- als auch im Zielverzeichnis für den Benutzer, der die Verzeichnisänderung vornimmt

Schritt 1: Vorbereiten der Übertragung

Anmelden beim Quellverzeichnis

Melden Sie sich bei Azure als Administrator an.

Rufen Sie eine Liste Ihrer Abonnements mithilfe des Befehls az account list ab.

az account list --output tableVerwenden Sie az account set, um das aktive Abonnement festzulegen, das Sie übertragen möchten.

az account set --subscription "Marketing"

Installieren der Azure Resource Graph-Erweiterung

Die Azure CLI-Erweiterung für Azure Resource Graph, ressource-graph, ermöglicht es Ihnen, mit dem Befehl az graph Ressourcen abzufragen, die von Azure Resource Manager verwaltet werden. Sie verwenden diesen Befehl in späteren Schritten.

Verwenden Sie az extension list, um festzustellen, ob die Erweiterung resource-graph installiert ist.

az extension listWenn Sie eine Vorschauversion oder eine ältere Version der resource-graph-Erweiterung verwenden, verwenden Sie az extension update, um die Erweiterung zu aktualisieren.

az extension update --name resource-graphWenn die resource-graph-Erweiterung nicht installiert ist, verwenden Sie az extension add, um die Erweiterung zu installieren.

az extension add --name resource-graph

Speichern aller Rollenzuweisungen

Verwenden Sie az role assignment list, um alle Rollenzuweisungen (einschließlich geerbter Rollenzuweisungen) aufzulisten.

Um die Überprüfung der Liste zu vereinfachen, können Sie die Ausgabe als JSON, TSV oder Tabelle exportieren. Weitere Informationen finden Sie unter Auflisten von Rollenzuweisungen mithilfe von Azure RBAC und der Azure CLI.

az role assignment list --all --include-inherited --output json > roleassignments.json az role assignment list --all --include-inherited --output tsv > roleassignments.tsv az role assignment list --all --include-inherited --output table > roleassignments.txtSpeichern Sie die Liste der Rollenzuweisungen.

Wenn Sie ein Abonnement übertragen, werden alle Rollenzuweisungen dauerhaft gelöscht, sodass es wichtig ist, eine Kopie zu speichern.

Überprüfen Sie die Liste der Rollenzuweisungen. Es gibt möglicherweise Rollenzuweisungen, die Sie im Zielverzeichnis nicht benötigen.

Speichern benutzerdefinierter Rollen

Verwenden Sie az role definition list, um Ihre benutzerdefinierten Rollen aufzulisten. Weitere Informationen finden Sie unter Erstellen oder Aktualisieren von benutzerdefinierten Rollen in Azure mithilfe der Azure-Befehlszeilenschnittstelle.

az role definition list --custom-role-only true --output json --query '[].{roleName:roleName, roleType:roleType}'Speichern Sie jede benutzerdefinierte Rolle, die Sie im Zielverzeichnis benötigen, als separate JSON-Datei.

az role definition list --name <custom_role_name> > customrolename.jsonErstellen Sie Kopien der benutzerdefinierten Rollendateien.

Ändern Sie die einzelnen Kopien so, dass das folgende Format verwendet wird.

Sie verwenden diese Dateien später zum erneuten Erstellen der benutzerdefinierten Rollen im Zielverzeichnis.

{ "Name": "", "Description": "", "Actions": [], "NotActions": [], "DataActions": [], "NotDataActions": [], "AssignableScopes": [] }

Bestimmen von Benutzer-, Gruppen- und Dienstprinzipalzuordnungen

Bestimmen Sie basierend auf der Liste der Rollenzuweisungen die Benutzer, Gruppen und Dienstprinzipale, für die im Zielverzeichnis eine Zuordnung erfolgt.

Sie können den Typ des Prinzipals ermitteln, indem Sie die

principalType-Eigenschaft in jeder Rollenzuweisung untersuchen.Erstellen Sie ggf. im Zielverzeichnis Benutzer, Gruppen oder Dienstprinzipale, die Sie benötigen.

Auflisten von Rollenzuweisungen für verwaltete Identitäten

Verwaltete Identitäten werden nicht aktualisiert, wenn ein Abonnement in ein anderes Verzeichnis übertragen wird. Infolgedessen tritt für alle vorhandenen system- oder benutzerseitig zugewiesenen verwalteten Identitäten ein Fehler auf. Nach der Übertragung können Sie alle vom System zugewiesenen verwalteten Identitäten erneut aktivieren. Benutzerseitig zugewiesene verwaltete Identitäten müssen Sie sie im Zielverzeichnis erneut erstellen und anfügen.

Überprüfen Sie die Liste der Azure-Dienste, die verwaltete Identitäten unterstützen, um zu erfahren, wo Sie möglicherweise verwaltete Identitäten verwenden können.

Verwenden Sie az ad sp list, um systemseitig zugewiesene und benutzerseitig zugewiesene verwaltete Identitäten aufzulisten.

az ad sp list --all --filter "servicePrincipalType eq 'ManagedIdentity'"Ermitteln Sie in der Liste der verwalteten Identitäten, welche Identitäten systemseitig zugewiesen und welche benutzerseitig zugewiesen sind. Zum Ermitteln des Typs können Sie die folgenden Kriterien verwenden.

Kriterien Typ der verwalteten Identität alternativeNames-Eigenschaft enthältisExplicit=FalseSystemseitig zugewiesen alternativeNames-Eigenschaft enthält nichtisExplicitSystemseitig zugewiesen alternativeNames-Eigenschaft enthältisExplicit=TrueBenutzerseitig zugewiesen Sie können auch az identity list verwenden, um nur benutzerseitig zugewiesene verwaltete Identitäten aufzulisten. Weitere Informationen finden Sie unter Erstellen, Auflisten oder Löschen einer vom Benutzer zugewiesenen verwalteten Identität mithilfe der Azure CLI.

az identity listRufen Sie eine Liste der

objectId-Werte für Ihre verwalteten Identitäten ab.Durchsuchen Sie die Liste der Rollenzuweisungen, um zu ermitteln, ob für Ihre verwalteten Identitäten Rollenzuweisungen vorhanden sind.

Auflisten von Schlüsseltresoren

Beim Erstellen eines Schlüsseltresors wird dieser automatisch an die standardmäßige Microsoft Entra-Mandanten-ID für das Abonnement gebunden, in dem er erstellt wurde. Außerdem werden auch alle Zugriffsrichtlinieneinträge an diese Mandanten-ID gebunden. Weitere Informationen finden Sie unter Verschieben einer Azure Key Vault-Instanz in ein anderes Abonnement.

Warnung

Wenn Sie die Verschlüsselung ruhender Daten für eine Ressource verwenden (z. B. ein Speicherkonto oder eine SQL-Datenbank), die von einem übertragenen Schlüsseltresor abhängig ist, kann dies zu einem nicht wiederherstellbaren Szenario führen. In dieser Situation sollten Sie Maßnahmen ergreifen, um einen anderen Schlüsseltresor zu verwenden oder kundenseitig verwaltete Schlüssel vorübergehend zu deaktivieren, um dieses nicht wiederherstellbare Szenario zu vermeiden.

Wenn Sie über einen Schlüsseltresor verfügen, verwenden Sie az keyvault show, um die Zugriffsrichtlinien aufzulisten. Weitere Informationen finden Sie unter Zuweisen einer Key Vault-Zugriffsrichtlinie.

az keyvault show --name MyKeyVault

Auflisten von Azure SQL-Datenbanken mit Microsoft Entra-Authentifizierung

Verwenden Sie az sql server ad-admin list und die Erweiterung az graph, um festzustellen, ob Sie Azure SQL-Datenbanken mit aktivierter Microsoft Entra-Authentifizierungsintegration verwenden. Weitere Informationen finden Sie unter Konfigurieren und Verwalten der Microsoft Entra-Authentifizierung mit SQL.

az sql server ad-admin list --ids $(az graph query -q "resources | where type == 'microsoft.sql/servers' | project id" --query data[*].[id] -o tsv)

Auflisten von ACLs

Wenn Sie Azure Data Lake Storage Gen2 verwenden, können Sie die ACLs auflisten, die auf eine beliebige Datei angewendet werden, indem Sie das Azure-Portal oder PowerShell verwenden.

Wenn Sie Azure Files verwenden, listen Sie die ACLs auf, die auf eine beliebige Datei angewendet werden.

Auflisten anderer bekannter Ressourcen

Verwenden Sie az account show, um Ihre Abonnement-ID abzurufen (in

bash).subscriptionId=$(az account show --output tsv --query id)Verwenden Sie die Erweiterung az graph-, um andere Azure-Ressourcen mit bekannten Abhängigkeiten vom Microsoft Entra-Verzeichnis aufzulisten (in

bash).az graph query -q 'resources | where type != "microsoft.azureactivedirectory/b2cdirectories" | where identity <> "" or properties.tenantId <> "" or properties.encryptionSettingsCollection.enabled == true | project name, type, kind, identity, tenantId, properties.tenantId' --subscriptions $subscriptionId --output yaml

Schritt 2: Übertragen des Abonnements

In diesem Schritt übertragen Sie das Abonnement aus dem Quellverzeichnis in das Zielverzeichnis. Die Schritte unterscheiden sich abhängig davon, ob Sie auch den Abrechnungsbesitz übertragen möchten.

Warnung

Wenn Sie das Abonnement übertragen, werden alle Rollenzuweisungen im Quellverzeichnis dauerhaft gelöscht und können nicht wiederhergestellt werden. Sie können den Vorgang nicht mehr rückgängig machen, nachdem Sie das Abonnement übertragen haben. Stellen Sie sicher, dass Sie die vorherigen Schritte ausgeführt haben, bevor Sie diesen Schritt ausführen.

Ermitteln Sie, ob Sie auch den Abrechnungsbesitz in ein anderes Konto übertragen möchten.

Übertragen Sie das Abonnement in ein anderes Verzeichnis.

- Wenn Sie den aktuellen Eigentümer der Rechnung beibehalten möchten, folgen Sie den Schritten unter Verknüpfung oder Hinzufügen eines Azure-Abonnements zu Ihrem Microsoft Entra-Mandanten.

- Wenn Sie auch den Abrechnungsbesitz übertragen möchten, führen Sie die Schritte unter Übertragen des Abrechnungsbesitzes eines Azure-Abonnements an ein anderes Konto aus. Um das Abonnement in ein anderes Verzeichnis zu übertragen, müssen Sie das Kontrollkästchen Abonnement Microsoft Entra-Tenant überprüfen.

Nachdem Sie die Übertragung des Abonnements abgeschlossen haben, kehren Sie zu diesem Artikel zurück, um die Ressourcen im Zielverzeichnis erneut zu erstellen.

Schritt 3: erneutes Erstellen der Ressourcen

Anmelden beim Zielverzeichnis

Melden Sie sich im Zielverzeichnis als der Benutzer an, der die Übertragungsanforderung angenommen hat.

Nur der Benutzer des neuen Kontos, der die Übertragungsanforderung angenommen hat, besitzt Zugriff auf die Verwaltung der Ressourcen.

Rufen Sie eine Liste Ihrer Abonnements mithilfe des Befehls az account list ab.

az account list --output tableVerwenden Sie az account set, um das aktive Abonnement festzulegen, das Sie verwenden möchten.

az account set --subscription "Contoso"

Erstellen von benutzerdefinierten Rollen

Verwenden Sie az role definition create, um jede benutzerdefinierte Rolle aus den zuvor erstellten Dateien zu erstellen. Weitere Informationen finden Sie unter Erstellen oder Aktualisieren von benutzerdefinierten Rollen in Azure mithilfe der Azure-Befehlszeilenschnittstelle.

az role definition create --role-definition <role_definition>

Zuweisen von Rollen

Verwenden Sie az role assignment create, um Benutzern, Gruppen und Dienstprinzipalen Rollen zuzuweisen. Weitere Informationen finden Sie unter Zuweisen von Azure-Rollen mit der Azure-Befehlszeilenschnittstelle.

az role assignment create --role <role_name_or_id> --assignee <assignee> --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Aktualisieren von systemseitig zugewiesenen verwalteten Identitäten

Deaktivieren Sie systemseitig zugewiesene verwaltete Identitäten, und aktivieren Sie sie dann erneut.

Azure-Dienst Weitere Informationen Virtuelle Computer Konfigurieren von verwalteten Identitäten für Azure-Ressourcen auf einem virtuellen Azure-Computer mithilfe der Azure CLI VM-Skalierungsgruppen Konfigurieren von verwalteten Identitäten für Azure-Ressourcen in einer VM-Skalierungsgruppe mit der Azure CLI Sonstige Dienste Dienste, die verwaltete Identitäten für Azure-Ressourcen unterstützen Verwenden Sie az role assignment create, um den vom System zugewiesenen verwalteten Identitäten Rollen zuzuweisen. Weitere Informationen finden Sie unter Zuweisen des Zugriffs einer verwalteten Identität auf eine Ressource mit der Azure CLI.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Aktualisieren benutzerseitig zugewiesener verwalteter Identitäten

Löschen Sie benutzerseitig zugewiesene verwaltete Identitäten, erstellen Sie sie erneut, und fügen Sie sie an.

Verwenden Sie az role assignment create, um den vom Benutzer zugewiesenen verwalteten Identitäten Rollen zuzuweisen. Weitere Informationen finden Sie unter Zuweisen des Zugriffs einer verwalteten Identität auf eine Ressource mit der Azure CLI.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Aktualisieren von Schlüsseltresoren

In diesem Abschnitt werden die grundlegenden Schritte zum Aktualisieren von Schlüsseltresoren beschrieben. Weitere Informationen finden Sie unter Verschieben einer Azure Key Vault-Instanz in ein anderes Abonnement.

Aktualisieren Sie die Mandanten-ID, die allen vorhandenen Schlüsseltresoren im Abonnement zugeordnet ist, in das Zielverzeichnis.

Entfernen Sie alle vorhandenen Zugriffsrichtlinieneinträge.

Fügen Sie neue Zugriffsrichtlinieneinträge hinzu, die dem Zielverzeichnis zugeordnet sind.

Aktualisieren von ACLs

Wenn Sie Azure Data Lake Storage Gen2 verwenden, weisen Sie die entsprechenden ACLs zu. Weitere Informationen finden Sie unter Zugriffssteuerung in Azure Data Lake Storage Gen2.

Wenn Sie Azure Files verwenden, weisen Sie die entsprechenden ACLs zu.

Überprüfen anderer Sicherheitsmethoden

Auch wenn Rollenzuweisungen während der Übertragung entfernt werden, haben Benutzer im ursprünglichen Besitzerkonto möglicherweise über andere Sicherheitsmethoden weiterhin Zugriff auf das Abonnement. Dazu zählen:

- Tastenkombinationen für Dienste wie Storage.

- Verwaltungszertifikate, die dem Benutzer Administratorzzugriff für Abonnementressourcen gewähren.

- Anmeldeinformationen für den Remotezugriff für Dienste wie Azure Virtual Machines.

Wenn Sie beabsichtigen, Benutzern im Quellverzeichnis den Zugriff zu entziehen, sodass sie im Zielverzeichnis keinen Zugriff mehr haben, sollten Sie erwägen, alle Anmeldeinformationen zu rotieren. Bis die Anmeldeinformationen aktualisiert wurden, besitzen Benutzer nach der Übertragung weiterhin Zugriff.

Rotieren Sie die Speicherkonto-Zugriffsschlüssel. Weitere Informationen finden Sie unter Verwalten von Speicherkonto-Zugriffsschlüsseln.

Wenn Sie Zugriffsschlüssel für andere Dienste (z. B. Azure SQL-Datenbank oder Azure Service Bus-Messaging) verwenden, rotieren Sie die Zugriffsschlüssel.

Für Ressourcen, die Geheimnisse verwenden, öffnen Sie die Einstellungen für die Ressource, und aktualisieren Sie das Geheimnis.

Für Ressourcen, die Zertifikate verwenden, aktualisieren Sie das Zertifikat.