Azure-Einrichtungen, Gelände und physische Sicherheit

In diesem Artikel wird beschrieben, welche Maßnahmen Microsoft zur Sicherung der Azure-Infrastruktur ergreift.

Infrastruktur der Rechenzentren

Azure besteht aus einer global verteilten Rechenzentrumsinfrastruktur, die Tausende von Onlinediensten unterstützt und mehr als 100 höchst sichere Einrichtungen weltweit umfasst.

Die Infrastruktur bringt Anwendungen und Benutzer weltweit näher zusammen, stellt dabei die Datenresidenz sicher und bietet den Kunden umfassende Optionen hinsichtlich Compliance und Ausfallsicherheit. Azure hat mehr als 60 Regionen weltweit und ist in 140 Ländern/Regionen verfügbar.

Als Region wird eine Reihe von Rechenzentren bezeichnet, die über ein großes und robustes Netzwerk miteinander verbunden sind. Standardmäßig sind Inhaltsverteilung, Lastenausgleich, Redundanz und Verschlüsselung der Sicherungsschicht für den gesamten Azure-Datenverkehr innerhalb einer Region oder für Ortswechsel zwischen Regionen im Netzwerk enthalten. Azure verfügt über mehr globale Regionen als jeder andere Cloudanbieter und bietet Ihnen damit die Flexibilität, Ihre Anwendungen genau dort bereitzustellen, wo Sie diese benötigen.

Azure-Regionen sind in Geografien unterteilt. Eine Azure-Geografie sorgt dafür, dass Anforderungen an Datenresidenz, Datenhoheit, Compliance und Ausfallsicherheit innerhalb geografischer Grenzen erfüllt werden.

In Geografien können Kunden mit spezifischen Anforderungen an Datenresidenz und Compliance ihre Daten und Anwendungen eng zusammenhalten. Geografien sind fehlertolerant und erhalten dank ihrer Verbindung mit unserer dedizierten Netzwerkinfrastruktur mit sehr hohen Kapazitäten die Verfügbarkeit auch beim Ausfall einer ganzen Region.

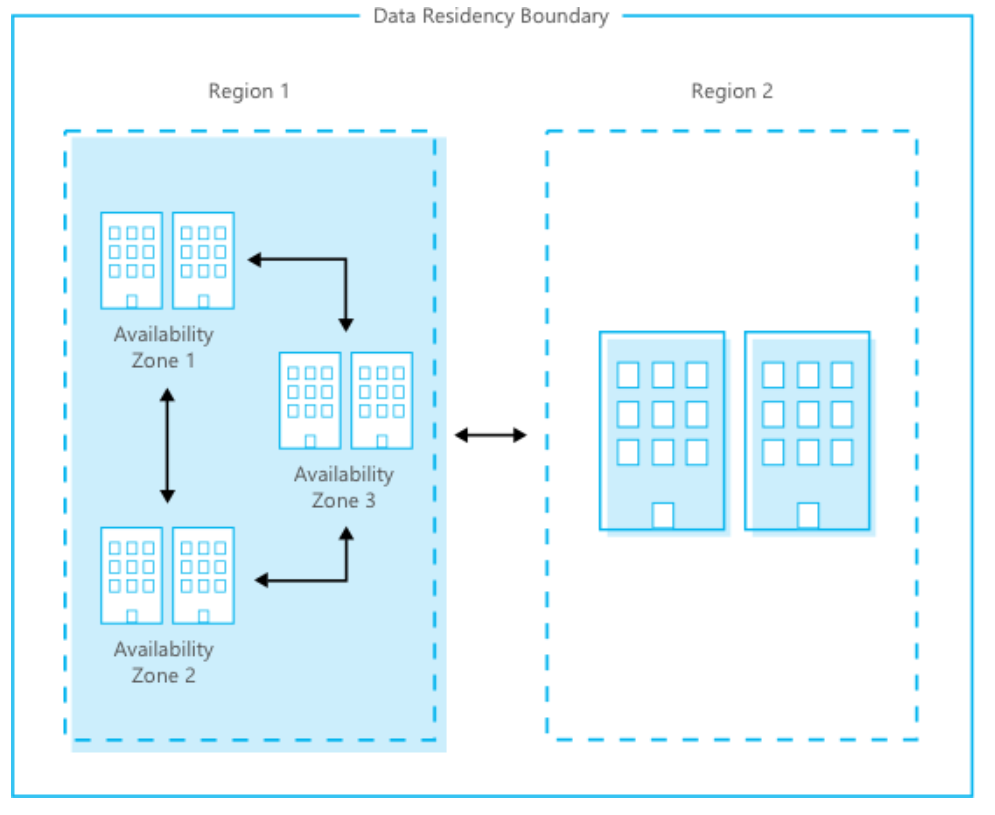

Verfügbarkeitszonen sind physisch getrennte Standorte in einer Azure-Region. Jede Verfügbarkeitszone besteht aus mindestens einem Rechenzentrum, dessen Stromversorgung, Kühlung und Netzwerkbetrieb unabhängig funktionieren. Durch Verfügbarkeitszonen können Sie unternehmenskritische Anwendungen mit hoher Verfügbarkeit sowie Wiederherstellbarkeit mit geringer Latenz ausführen.

Die folgende Abbildung veranschaulicht, wie die globale Azure-Infrastruktur Regionen und Verfügbarkeitszonen innerhalb der gleichen Datenresidenzgrenze koppelt, um für Hochverfügbarkeit, Notfallwiederherstellung und Sicherungsfunktionen zu sorgen.

Dank der geografischen Verteilung der Rechenzentren ist Microsoft in der Nähe der Kunden und kann so die Netzwerklatenz reduzieren und für georedundante Sicherung und Failover sorgen.

Physische Sicherheit

Microsoft entwickelt, erstellt und betreibt Rechenzentren so, dass der physische Zugriff auf die Bereiche, in denen Ihre Daten gespeichert sind, streng kontrolliert wird. Microsoft weiß genau, wie wichtig der Schutz Ihrer Daten ist, und hat sich den Schutz der Rechenzentren, die Ihre Daten enthalten, auf die Fahnen geschrieben. Eine komplette Abteilung befasst sich bei Microsoft mit der Entwicklung, der Erstellung und dem Betrieb der Einrichtungen, die Azure unterstützen. Dieses Team hat die Aufgabe, die physische Sicherheit auf dem neuesten Stand zu halten.

Microsoft verfolgt einen mehrstufigen Ansatz bei der physischen Sicherheit, um das Risiko zu verringern, dass nicht autorisierte Benutzer physischen Zugriff auf Daten und Rechenzentrumsressourcen erhalten. Von Microsoft verwaltete Rechenzentren haben umfassende Schutzebenen: Zugriffsgenehmigung an der Einrichtungsgrenze, an der Gebäudegrenze, im Gebäude und in der Rechenzentrumsetage. Physische Sicherheitsebenen sind:

Anforderung und Genehmigung des Zugangs. Sie müssen den Zugang anfordern, bevor Sie im Rechenzentrum eintreffen. Sie müssen eine triftige geschäftliche Begründung Ihres Besuchs angeben, z.B. Compliance- oder Überwachungszwecke. Alle Anforderungen werden nach Notwendigkeit des Zugangs von Microsoft-Mitarbeitern genehmigt. Dank der „Notwendigkeit des Zugangs“ kann die Anzahl der Personen, die für die Durchführung einer Aufgabe in Rechenzentren erforderlich sind, auf das absolute Minimum reduziert werden. Nachdem Microsoft die Berechtigung erteilt hat, erhält eine Person ausschließlich zu dem abgegrenzten Bereich des Rechenzentrums Zugang, der gemäß der genehmigten geschäftlichen Begründung erforderlich ist. Berechtigungen sind auf einen bestimmten Zeitraum befristet und laufen danach ab.

Besucherzugang. Badges für temporären Zugang werden in einem zugangsgesteuerten SOC gespeichert und zu Beginn und Ende jeder Schicht inventarisiert. Alle Besucher mit genehmigtem Zugang zum Rechenzentrum tragen Badges mit dem Hinweis Nur in Begleitung und dürfen sich nicht von den Begleitpersonen entfernen. Begleiteten Besucher werden keine Zugriffsebenen gewährt, und sie sind auf den Zugang ihrer Begleiter beschränkt. Die Begleitperson ist dafür verantwortlich, die Handlungen und den Zugang des Besuchers während seines Besuchs im Rechenzentrum zu überprüfen. Besucher müssen ihre Besucherausweise vor dem Verlassen eines Microsoft-Gebäudes abgeben. Bei allen Besucherausweisen werden die Zugangsebenen entfernt, bevor sie für zukünftige Besuche wiederverwendet werden.

Grundstücksgrenze der Einrichtung. Wenn Sie im Rechenzentrum eintreffen, müssen Sie dieses durch einen genau definierten Zugangspunkt betreten. In der Regel besteht jeder Zentimeter dieser Eingrenzung aus hohen Zäunen aus Stahl und Beton. Die Rechenzentren sind von Kameras umgeben, und ein Sicherheitsteam überwacht die Aufnahmen jederzeit. Patrouillierendes Sicherheitspersonal stellt sicher, dass Besucher nur bestimmte Bereiche betreten und diese auch wieder verlassen. Poller und andere Maßnahmen schützen das Rechenzentrum von außen vor potenziellen Bedrohungen, u. a. vor unbefugtem Zugang.

Eingang in das Gebäude. Der Eingang des Rechenzentrums wird von Sicherheitspersonal überwacht, das eine rigorose Ausbildung durchlaufen hat und gründlichen Hintergrundüberprüfungen unterzogen wurde. Das Sicherheitspersonal geht außerdem routinemäßig das Rechenzentrum ab und überwacht jederzeit die Aufnahmen der Kameras im Rechenzentrum.

Im Gebäude. Nachdem Sie das Gebäude betreten haben, müssen Sie eine zweistufige Authentifizierung mittels biometrischer Daten durchlaufen, damit Sie sich weiter im Rechenzentrum bewegen können. Nachdem Ihre Identität überprüft wurde, können Sie ausschließlich den Teil des Rechenzentrums betreten, für den der Zugang genehmigt wurde. Sie können sich dort nur für die Dauer der genehmigten Zeitspanne aufhalten.

Rechenzentrumsetage. Sie dürfen nur die Etage betreten, für die Sie eine Genehmigung haben. Sie müssen eine Personenkontrolle mit Metalldetektor durchlaufen. Um das Risiko zu verringern, dass ohne unser Wissen unberechtigte Daten in das Rechenzentrum gelangen oder dieses verlassen, dürfen nur genehmigte Geräte in die Rechenzentrumsetage mitgenommen werden. Darüber hinaus überwachen Kameras die Vorder- und Rückseite jedes Serverracks. Wenn Sie die Rechenzentrumsetage verlassen, müssen Sie erneut eine vollständige Personenkontrolle mit Metalldetektor durchlaufen. Bevor Sie das Rechenzentrum verlassen können, müssen Sie sich einer weiteren Sicherheitsüberprüfung unterziehen.

Physische Sicherheitsprüfungen

Wir überprüfen in regelmäßigen Abständen die physische Sicherheit der Einrichtungen, um sicherzustellen, dass die Rechenzentren die Azure-Sicherheitsanforderungen erfüllen. Die Mitarbeiter des Rechenzentrum-Hostinganbieters sind nicht für die Verwaltung von Azure-Diensten zuständig. Mitarbeiter können sich nicht bei Azure-Systemen anmelden und haben keinen physischen Zugriff auf den Raum für das Azure-Serverhousing und die Azure-Gehäuse.

Geräte mit Daten

Microsoft verwendet bewährte Verfahren und eine Zurücksetzungslösung, die NIST 800-88-konform ist. Für Festplatten, die nicht zurückgesetzt werden können, verwenden wir ein Verfahren, das die Platte zerstört und eine Wiederherstellung der Daten unmöglich macht. Mögliche Zerstörungsverfahren sind Zersetzen, Schreddern, Pulverisieren oder Verbrennen. Wir bestimmen die Art der Entsorgung anhand des Ressourcentyps. Wir bewahren die Dokumentation der Zerstörung auf.

Entsorgung von Ausrüstung

Am Ende der Nutzungsdauer eines Systems befolgen die für den Betrieb zuständigen Microsoft-Mitarbeiter strenge Verfahren zum Umgang mit Daten und zur Entsorgung von Hardware, um sicherzustellen, dass Hardware, die eventuell Ihre Daten enthält, in keinem Fall nicht vertrauenswürdigen Dritten zugänglich gemacht wird. Wir verwenden ein sicheres Löschverfahren für Festplatten, die dieses Verfahren unterstützen. Bei Festplatten, die nicht zurückgesetzt werden können, verwenden wir ein Verfahren, das die Platte zerstört und eine Wiederherstellung der Daten unmöglich macht. Mögliche Zerstörungsverfahren sind Zersetzen, Schreddern, Pulverisieren oder Verbrennen. Wir bestimmen die Art der Entsorgung anhand des Ressourcentyps. Wir bewahren die Dokumentation der Zerstörung auf. Alle Azure-Dienste setzen anerkannte Dienste zur Speicherung und Entsorgung von Medien ein.

Kompatibilität

Wir haben die Azure-Infrastruktur zur Erfüllung einer Vielzahl von internationalen und branchenspezifischen Compliancestandards wie ISO 27001, HIPAA, FedRAMP, SOC 1 und SOC 2 konzipiert und verwalten sie entsprechend. Wir erfüllen auch regions-/länderspezifische Standards, z. B. Australia IRAP, UK G-Cloud und Singapore MTCS. In rigorosen Audits durch Drittanbieter – zum Beispiel durch das British Standards Institute – wird die Einhaltung der von diesen Standards geforderten strengen Sicherheitskontrollen überprüft.

Eine vollständige Liste der von Azure eingehaltenen Compliancestandards finden Sie unter Complianceangebote.

Nächste Schritte

In den folgenden Artikeln erfahren Sie mehr über den Schutz der Azure-Infrastruktur durch Microsoft:

- Verfügbarkeit der Azure-Infrastruktur

- Komponenten und Grenzen des Azure-Informationssystems

- Azure-Netzwerkarchitektur

- Azure-Produktionsnetzwerk

- Sicherheitsfeatures für Azure SQL-Datenbank

- Produktionsvorgänge und Verwaltung von Azure

- Azure-Infrastrukturüberwachung

- Integrität der Azure-Infrastruktur

- Schutz der Azure-Kundendaten

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für