Verbinden von Microsoft Sentinel mit Amazon Web Services zum Erfassen von AWS-Dienstprotokolldaten

Verwenden Sie die AWS-Connectors (Amazon Web Services), um AWS-Dienstprotokolle in Microsoft Sentinel zu pullen. Diese Connectors funktionieren, indem Sie Microsoft Sentinel Zugriff auf Ihre AWS-Ressourcenprotokolle gewähren. Durch das Einrichten des Connectors wird eine Vertrauensstellung zwischen Amazon Web Services und Microsoft Sentinel eingerichtet. Dies erfolgt in AWS durch Erstellen einer Rolle, die Microsoft Sentinel die Berechtigung erteilt, auf Ihre AWS-Protokolle zuzugreifen.

Dieser Connector ist in zwei Versionen verfügbar: Als Legacyconnector für die CloudTrail-Verwaltung und Datenprotokolle und in der neuen Version, die Protokolle aus den folgenden AWS-Diensten erfassen kann, indem sie aus einem S3-Bucket abgerufen werden (Links sind zu AWS-Dokumentation):

- Amazon Virtual Private Cloud (VPC) - VPC-Flowprotokolle

- Amazon GuardDuty - Ergebnisse

- AWS CloudTrail - Verwaltung und Datenereignisse

- AWS CloudWatch - CloudWatch-Protokolle

Auf dieser Registerkarte wird erläutert, wie Sie den AWS S3-Connector konfigurieren. Der Einrichtungsprozess besteht aus zwei Teilen: der AWS-Seite und der Microsoft Sentinel-Seite. Der Prozess generiert auf jeder Seite Informationen, die von der anderen Seite verwendet werden. Diese bidirektionale Authentifizierung schafft sichere Kommunikation.

Voraussetzungen

Stellen Sie sicher, dass die Protokolle ihres ausgewählten AWS-Diensts das von Microsoft Sentinel akzeptierte Format verwenden:

- Amazon VPC: CSV-Datei im GZIP-Format mit Headern; Trennzeichen: Leerzeichen.

- Amazon GuardDuty: json-line- und GZIP-Formate.

- AWS CloudTrail: JSON-Datei in einem GZIP-Format.

- CloudWatch: CSV-Datei in einem GZIP-Format ohne Header. Wenn Sie Ihre Protokolle in dieses Format konvertieren müssen, können Sie diese CloudWatch-Lambdafunktion verwenden.

Sie benötigen Schreibzugriff auf den Microsoft Sentinel-Arbeitsbereich.

Installieren Sie die Amazon Web Services-Lösung über den Inhaltshub in Microsoft Sentinel. Weitere Informationen finden Sie unter Entdecken und Verwalten sofort einsatzbereiter Microsoft Sentinel-Inhalte.

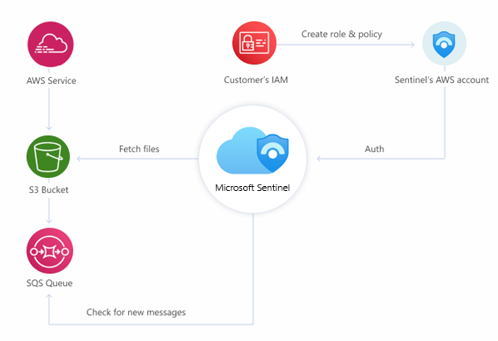

Übersicht über die Architektur

Diese Grafik und der folgende Text zeigen, wie die Bestandteile dieser Connectorlösung zusammenwirken.

AWS-Dienste sind so konfiguriert, dass ihre Protokolle an S3-Speicherbuckets (Simple Storage Service) gesendet werden.

Der S3-Bucket sendet Benachrichtigungsnachrichten an die SQS-Nachrichtenwarteschlange (Simple Queue Service), sobald er neue Protokolle empfängt.

Der Microsoft Sentinel AWS S3-Connector fragt die SQS-Warteschlange in regelmäßigen Abständen ab. Wenn eine Nachricht in der Warteschlange vorhanden ist, enthält sie den Pfad zu den Protokolldateien.

Der Connector liest die Nachricht mit dem Pfad und ruft dann die Dateien aus dem S3-Bucket ab.

Um eine Verbindung mit der SQS-Warteschlange und dem S3-Bucket herzustellen, verwendet Microsoft Sentinel einen Verbundwebidentitätsanbieter (Microsoft Entra ID) für das Authentifizieren mit AWS per OpenID Connect (OIDC) und übernimmt eine AWS-IAM-Rolle. Die Rolle ist mit einer Berechtigungsrichtlinie konfiguriert, die Zugriff auf diese Ressourcen gewährt.

Verbinden des S3-Connectors

In Ihrer AWS-Umgebung:

Konfigurieren Sie Ihre AWS-Dienste zum Senden von Protokollen an einen S3-Bucket.

Erstellen Sie eine SQS-Warteschlange (Simple Queue Service), um Benachrichtigungen bereitzustellen.

Erstellen Sie einen Webidentitätsanbieter, um Benutzer über OpenID Connect (OIDC) bei AWS zu authentifizieren.

Erstellen Sie eine angenommene Rolle, um Benutzern, die vom OIDC-Webidentitätsanbieter authentifiziert wurden, Zugriffsberechtigungen Ihre AWS-Ressourcen zu gewähren.

Fügen Sie die entsprechenden IAM-Berechtigungsrichtlinien an, um der angenommenen Rolle Zugriff auf die entsprechenden Ressourcen (S3-Bucket, SQS) zu gewähren.

Wir haben in unserem GitHub Repository ein Skript zur Verfügung gestellt, das die AWS-Seite dieses Prozesses automatisiert. Weitere Informationen finden Sie in den Anweisungen für die automatische Einrichtung weiter unten in diesem Dokument.

In Microsoft Sentinel:

- Aktivieren und konfigurieren Sie den AWS S3-Connector im Microsoft Sentinel-Portal. Weitere Informationen finden Sie in den nachstehenden Anweisungen.

Automatische Einrichtung

Um den Onboardingprozess zu vereinfachen, stellt Microsoft Sentinel ein PowerShell-Skript bereit, um die Einrichtung der AWS-Seite des Connectors zu automatisieren – die erforderlichen AWS-Ressourcen, Anmeldeinformationen und Berechtigungen.

Das Skript führt die folgenden Aktionen aus:

Erstellt einen OIDC-Webidentitätsanbieter, um Microsoft Entra ID-Benutzer bei AWS zu authentifizieren

Erstellt eine angenommene IAM-Rolle mit den erforderlichen Mindestberechtigungen, um mit OIDC authentifizierten Benutzern Zugriff auf Ihre Protokolle in einem bestimmten S3-Bucket und einer SQS-Warteschlange zu gewähren.

Es ermöglicht es angegebenen AWS-Diensten, Protokolle an diesen S3-Bucket und Benachrichtigungsmeldungen an diese SQS-Warteschlange zu senden.

Es erstellt ggf. den S3-Bucket und die SQS-Warteschlange für diesen Zweck.

Es konfiguriert alle erforderlichen IAM-Berechtigungsrichtlinien und wendet sie auf die oben erstellte IAM-Rolle an.

Für Azure Government-Clouds erstellt ein spezielles Skript zuerst einen anderen OIDC-Identitätsanbieter, dem er dann die von angenommene IAM-Rolle zuweist.

Voraussetzungen für die automatische Einrichtung

- Sie benötigen PowerShell und die AWS-CLI auf Ihrem Computer.

- Installationsanweisungen für PowerShell

- Installationsanweisungen für die AWS CLI (aus der AWS-Dokumentation)

Anweisungen

Führen Sie die folgenden Schritte aus, um das Skript zum Einrichten des Connectors auszuführen:

Wählen Sie im Navigationsmenü von Microsoft Sentinel die Option Daten-Konnektor aus.

Wählen Sie Amazon Web Services S3 aus dem Katalog für Datenconnectors aus.

Wenn Sie den Connector nicht sehen, installieren Sie die Amazon Web Services-Lösung über den Inhaltshub in Microsoft Sentinel.

Wählen Sie im Detailbereich des Connectors die Option Connectorseite öffnen aus.

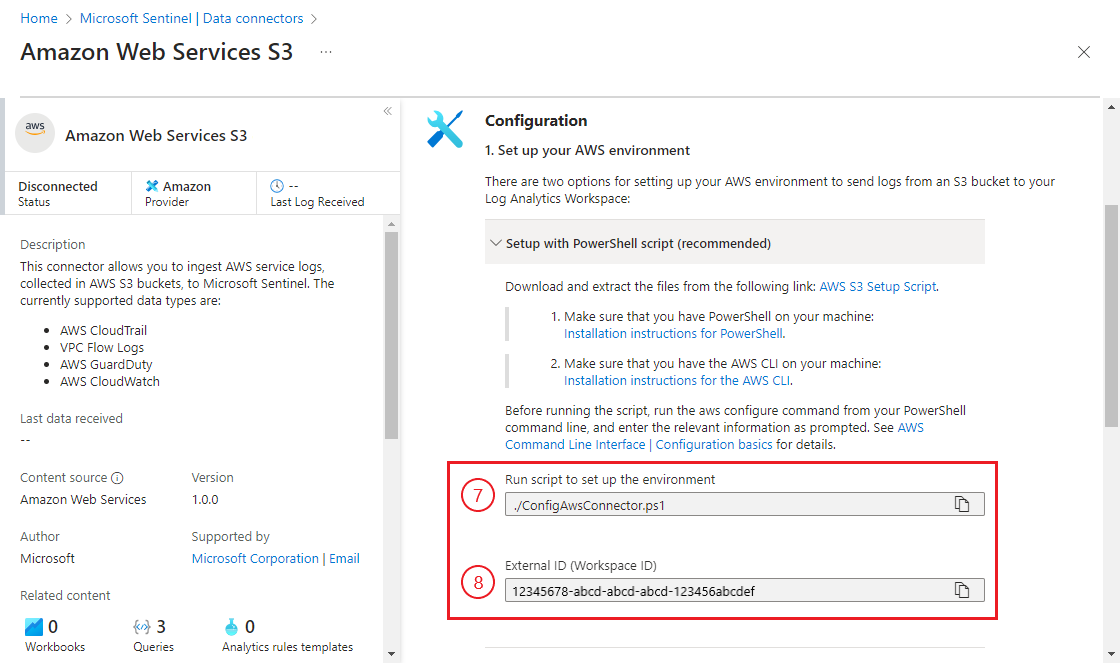

Erweitern Sie im Abschnitt Konfiguration unter 1. Set up your AWS environment (Einrichten Ihrer AWS-Umgebung) die Option Setup with PowerShell script (recommended) (Setup mit PowerShell-Skript (empfohlen)).

Befolgen Sie die Anweisungen auf dem Bildschirm, um das AWS S3-Setupskript von der Connectorseite herunterzuladen und zu extrahieren (Link lädt eine ZIP-Datei mit dem Hauptsetupskript und Hilfsskripts herunter).

Hinweis

Um AWS-Protokolle in eine Azure Government-Cloud aufzunehmen, laden Sie stattdessen dieses spezielle AWS S3 Gov Setup Script herunter und extrahieren es.

Führen Sie vor dem Ausführen des Skripts den Befehl

aws configureüber die PowerShell-Befehlszeile aus, und geben Sie die relevanten Informationen ein, wenn Sie dazu aufgefordert werden. Siehe AWS-Befehlszeilenschnittstelle | Konfigurationsgrundlagen (aus der AWS-Dokumentation) für Details.Führen Sie nun das Skript aus. Kopieren Sie den Befehl von der Connectorseite (unter „Run script to set up the environment“ (Skript ausführen, um die Umgebung einzurichten)), und fügen Sie ihn in die Befehlszeile ein.

Das Skript fordert Sie auf, Ihre Arbeitsbereichs-ID einzugeben. Diese ID wird auf der Connectorseite angezeigt. Kopieren Sie sie, und fügen Sie sie an der Eingabeaufforderung des Skripts ein.

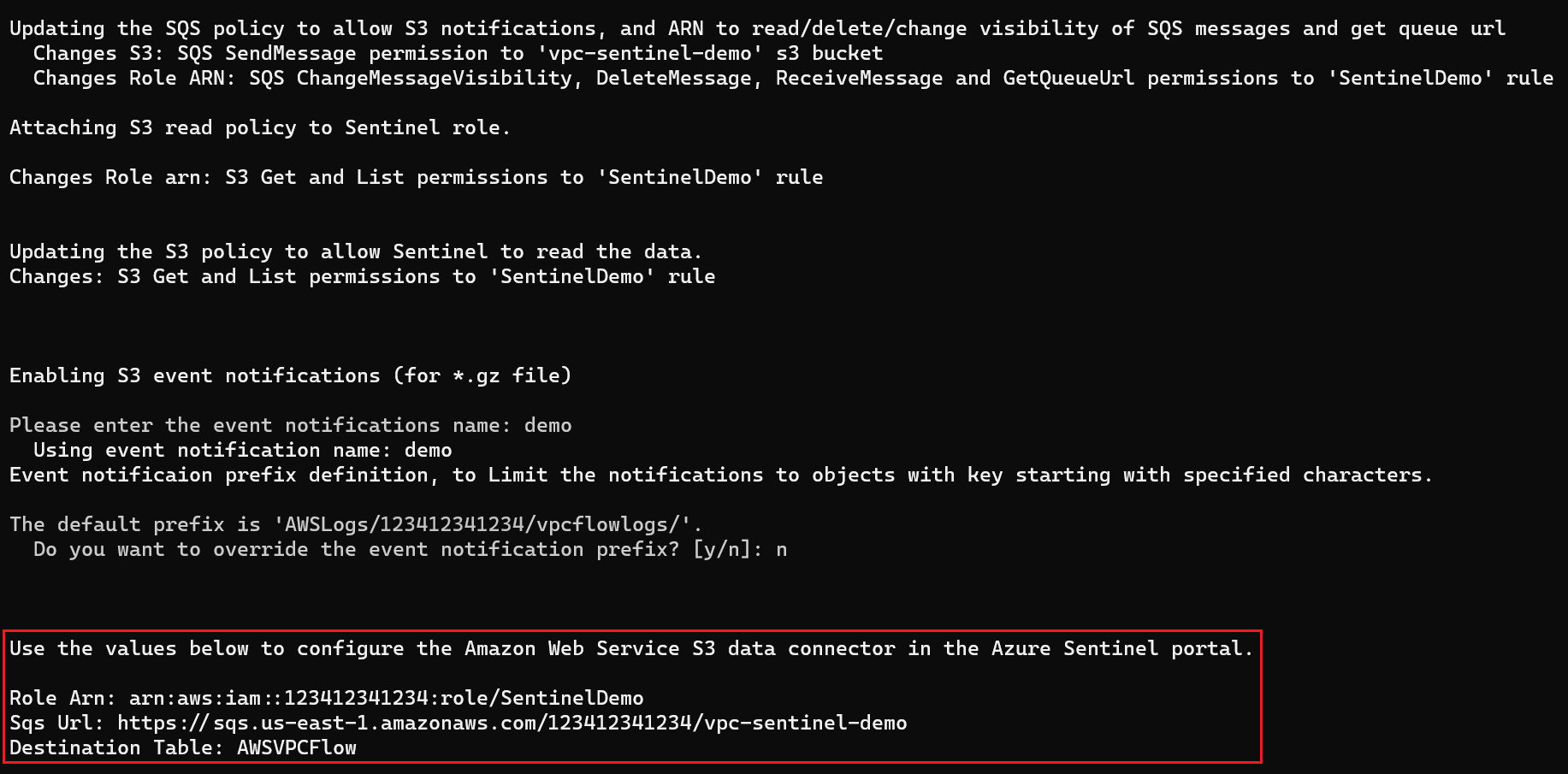

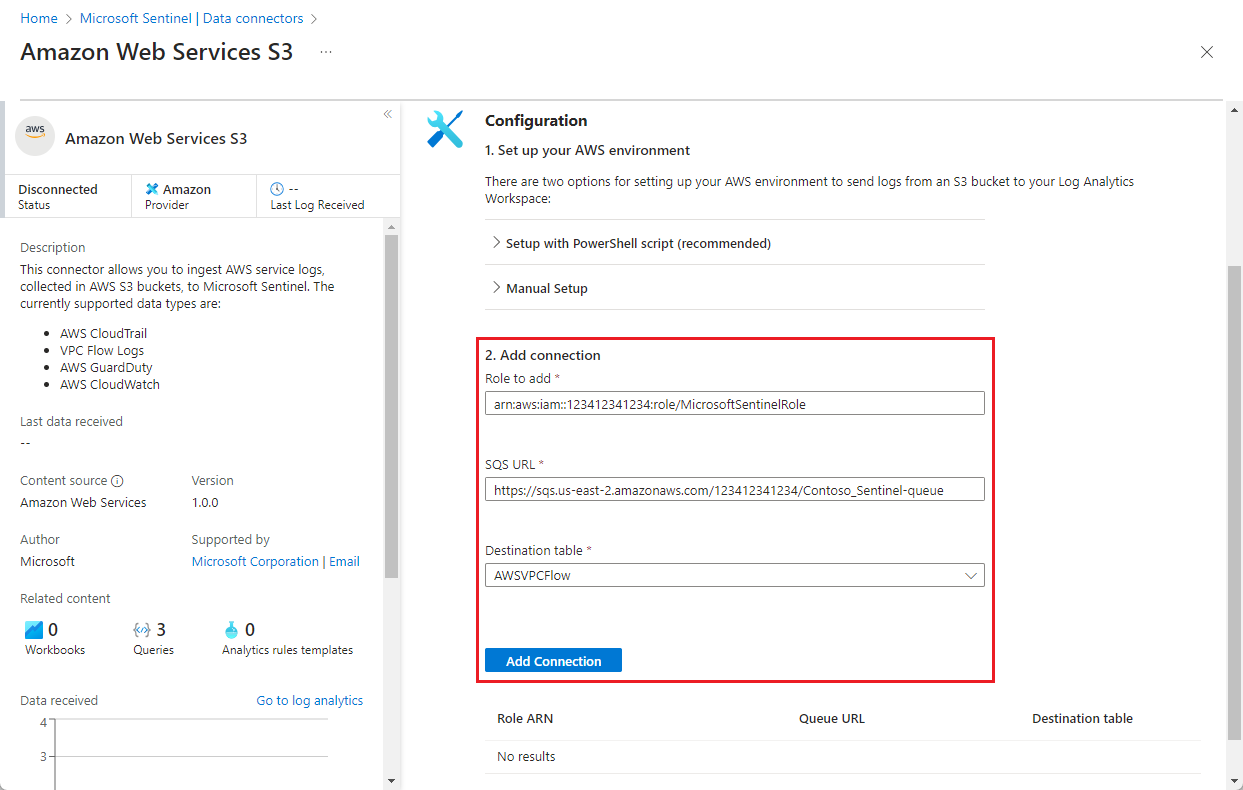

Wenn die Ausführung des Skripts abgeschlossen ist, kopieren Sie den Rollen-ARN und die SQS-URL aus der Ausgabe des Skripts (siehe Beispiel im ersten Screenshot unten), und fügen Sie diese Angaben in die entsprechenden Felder auf der Connectorseite unter 2. Add connection (Verbindung hinzufügen) ein (siehe zweiter Screenshot unten).

Wählen Sie in der Dropdownliste Destination table (Zieltabelle) einen Datentyp aus. Dadurch wird der Connector informiert, welche Protokolle des AWS-Diensts diese Verbindung sammelt und in welcher Log Analytics-Tabelle die erfassten Daten gespeichert werden. Wählen Sie Add connection (Verbindung hinzufügen) aus.

Hinweis

Die Ausführung des Skripts kann bis zu 30 Minuten dauern.

Manuelle Einrichtung

Microsoft empfiehlt die Verwendung des Skripts für automatische Einrichtung, um diesen Connector bereitzustellen. Wenn Sie diese Vorteile aus irgendeinem Grund nicht nutzen möchten, führen Sie die folgenden Schritte aus, um den Connector manuell einzurichten.

- Vorbereiten Ihrer AWS-Ressourcen

- Erstellen einer angenommenen AWS-Rolle und Gewähren des Zugriffs auf das AWS Sentinel-Konto

- Hinzufügen der AWS-Rollen- und Warteschlangeninformationen zum S3-Datenconnector

- Konfigurieren eines AWS-Diensts zum Exportieren von Protokollen in einen S3-Bucket

Vorbereiten Ihrer AWS-Ressourcen

Erstellen Sie einen S3-Bucket, an den Sie die Protokolle von Ihren AWS-Diensten, VPC, GuardDuty, CloudTrail oder CloudWatch, senden.

- Lesen Sie die Anweisungen zum Erstellen eines S3-Speicher-Buckets in der AWS-Dokumentation.

Erstellen Sie eine standardmäßige SQS-Nachrichtenwarteschlange (Simple Queue Service), in welcher der S3-Bucket Benachrichtigungen veröffentlicht.

- Lesen Sie die Anweisungen zum Erstellen einer Standard-SQS-Warteschlange (Simple Queue Service) in der AWS-Dokumentation.

Konfigurieren des S3-Buckets zum Senden von Benachrichtigungen an Ihre SQS-Warteschlange.

- Lesen Sie die Anweisungen zum Veröffentlichen von Benachrichtigungen in Ihrer SQS-Warteschlange in der AWS-Dokumentation.

Installieren des AWS-Datenconnectors und Vorbereiten der Umgebung

Wählen Sie in Microsoft Sentinel im Navigationsmenü die Option Datenverbindungen.

Wählen Sie Amazon Web Services S3 aus dem Katalog für Datenconnectors aus.

Wenn Sie den Connector nicht sehen, installieren Sie die Amazon Web Services-Lösung über den Inhaltshub in Microsoft Sentinel. Weitere Informationen finden Sie unter Entdecken und Verwalten sofort einsatzbereiter Microsoft Sentinel-Inhalte.

Wählen Sie im Detailbereich des Connectors Connectorseite öffnen aus.

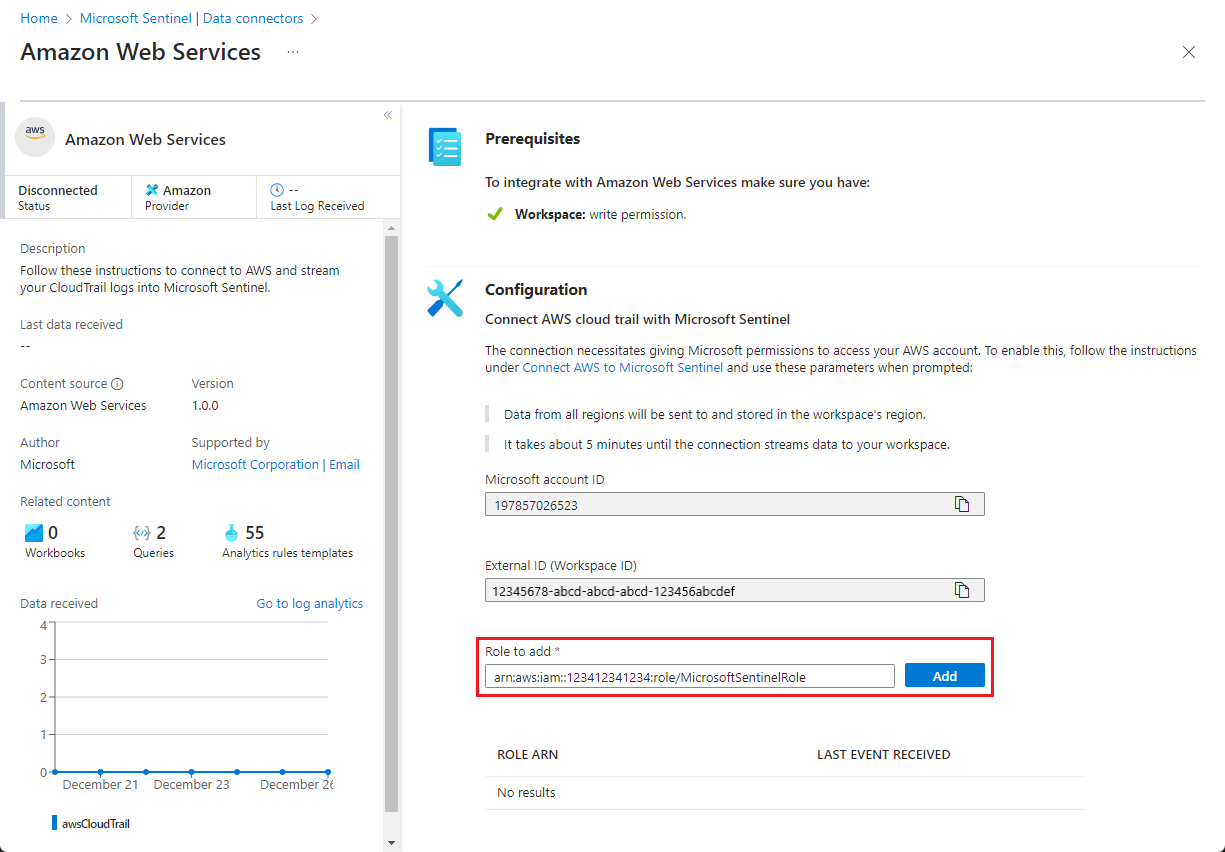

Erweitern Sie unter Konfigurations Setup mit PowerShell-Skript (empfohlen) und kopieren Sie dann die Externe ID (Arbeitsbereichs-ID) in die Zwischenablage.

Erstellen Sie einen OIDC-Webidentitätsanbieters (OpenID Connect) und eine von angenommene AWS-Rolle.

Öffnen Sie in einem anderen Browserfenster oder einer anderen Registerkarte die AWS-Konsole.

Erstellen Sie einen Webidentitätsanbieter. Befolgen Sie diese Anweisungen in der AWS-Dokumentation:

Erstellen von OpenID Connect (OIDC)-Identitätsanbietern.Parameter Auswahl/Wert Kommentare Client ID - Ignorieren Sie dies, Sie haben es bereits. Siehe Zeile Zielgruppe unterhalb. Anbietertyp OpenID Connect Anstelle von Standard-SAML. Anbieter-URL Commercial: sts.windows.net/33e01921-4d64-4f8c-a055-5bdaffd5e33d/

Government:sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/Fingerabdruck 626d44e704d1ceabe3bf0d53397464ac8080142cWenn Sie in der IAM-Konsole erstellt werden, sollte die Auswahl von Fingerabdruck abrufen dieses Ergebnis liefern. Zielgruppe Commercial: api://1462b192-27f7-4cb9-8523-0f4ecb54b47e

Government:api://d4230588-5f84-4281-a9c7-2c15194b28f7Erstellen Sie eine von IAM übernommene Rolle. Befolgen Sie diese Anweisungen in der AWS-Dokumentation:

Erstellen einer Rolle für die Webidentität oder den OpenID Connect-Verbund.Parameter Auswahl/Wert Kommentare Typ der vertrauenswürdigen Entität Webidentität Anstelle des standardmäßigen AWS-Dienstes. Identitätsanbieter Commercial: sts.windows.net/33e01921-4d64-4f8c-a055-5bdaffd5e33d/

Government:sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/Der Anbieter, den Sie im vorherigen Schritt erstellt haben. Zielgruppe Commercial: api://1462b192-27f7-4cb9-8523-0f4ecb54b47e

Government:api://d4230588-5f84-4281-a9c7-2c15194b28f7Die Zielgruppe, die Sie für den Identitätsanbieter im vorherigen Schritt definiert haben. Berechtigungen zum Zuweisen AmazonSQSReadOnlyAccessAWSLambdaSQSQueueExecutionRoleAmazonS3ReadOnlyAccessROSAKMSProviderPolicy- Zusätzliche Richtlinien zum Erfassen der verschiedenen Arten von AWS-Dienstprotokollen

Informationen zu diesen Richtlinien finden Sie auf der entsprechenden Seite „AWS S3 Connector-Berechtigungsrichtlinien“ im GitHub-Repository für Microsoft Sentinel. Name „OIDC_MicrosoftSentinelRole“ Wählen Sie einen aussagekräftigen Namen aus, der einen Verweis auf Microsoft Sentinel enthält.

Der Name muss exakt das PräfixOIDC_enthalten, sonst funktioniert der Connector nicht richtig.Bearbeiten Sie die Vertrauensrichtlinie der neuen Rolle und fügen Sie eine weitere Bedingung hinzu:

"sts:RoleSessionName": "MicrosoftSentinel_{WORKSPACE_ID)"Wichtig

Der Wert des Parameters

sts:RoleSessionNamemuss exakt das PräfixMicrosoftSentinel_haben, sonst funktioniert der Connector nicht richtig.Die fertige Vertrauensrichtlinie sollte wie folgt aussehen:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Federated": "arn:aws:iam::XXXXXXXXXXXX:oidc-provider/sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/" }, "Action": "sts:AssumeRoleWithWebIdentity", "Condition": { "StringEquals": { "sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/:aud": "api://d4230588-5f84-4281-a9c7-2c15194b28f7", "sts:RoleSessionName": "MicrosoftSentinel_XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX" } } } ] }XXXXXXXXXXXXist Ihre AWS-Konto-ID.XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXist Ihre Microsoft Sentinel-Arbeitsbereichs-ID.

Aktualisieren (speichern) Sie die Richtlinie, wenn Sie mit der Bearbeitung fertig sind.

Hinzufügen der AWS-Rollen- und Warteschlangeninformationen zum S3-Datenconnector

Geben Sie auf der Registerkarte „Browser“ die AWS-Konsole ein, geben Sie den Dienst Identity and Access Management(IAM) ein und navigieren Sie zur Liste der Rollen. Wählen Sie die oben erstellte Rolle aus.

Kopieren Sie den ARN in die Zwischenablage.

Geben Sie den Simple Queue Service ein, wählen Sie die von Ihnen erstellte SQS-Warteschlange aus, und kopieren Sie die URL der Warteschlange in die Zwischenablage.

Kehren Sie zur Microsoft Sentinel-Browserregisterkarte zurück, die auf der Datenconnectorseite des Amazon Web Services S3 (Vorschau) geöffnet sein sollte. Wählen Sie unter 2. Verbindung hinzufügen:

- Fügen Sie den IAM-Rollen-ARN, den Sie zwei Schritte zuvor kopiert haben, in das Feld Rolle zum Hinzuzufügen ein.

- Fügen Sie die URL der SQS-Warteschlange, die Sie im letzten Schritt kopiert haben, in das Feld SQS-URL ein.

- Wählen Sie in der Dropdownliste Destination table (Zieltabelle) einen Datentyp aus. Dadurch wird der Connector informiert, welche Protokolle des AWS-Diensts diese Verbindung sammelt und in welcher Log Analytics-Tabelle die erfassten Daten gespeichert werden.

- Wählen Sie Verbindung hinzufügen aus.

Konfigurieren eines AWS-Diensts zum Exportieren von Protokollen in einen S3-Bucket

Anweisungen zum Senden der einzelnen Protokolltypen an Ihren S3-Bucket finden Sie in der Amazon Web Services-Dokumentation (unten verlinkt):

Veröffentlichen eines VPC-Flussprotokolls in einem S3-Bucket.

Hinweis

Wenn Sie das Format des Protokolls anpassen möchten, müssen Sie das Startattribut einschließen, da es dem Feld TimeGenerated im Log Analytics-Arbeitsbereich zugeordnet ist. Andernfalls wird das Feld TimeGenerated mit der erfassten Zeitdes Ereignisses aufgefüllt, die das Protokollereignis nicht genau beschreibt.

Exportieren Sie Ihre GuardDuty-Ergebnisse in einen S3-Bucket.

Hinweis

In AWS werden Ergebnisse standardmäßig alle 6 Stunden exportiert. Passen Sie die Exporthäufigkeit für aktualisierte aktive Ergebnisse basierend auf Ihren Umgebungsanforderungen an. Um den Prozess zu beschleunigen, können Sie die Standardeinstellung ändern, um Ergebnisse alle 15 Minuten zu exportieren. Siehe Festlegen der Häufigkeit für den Export aktualisierter aktiver Ergebnisse.

Das Feld TimeGenerated wird mit dem Wert Update at (Aktualisierung um) des Ergebnisses aufgefüllt.

AWS CloudTrail-Spuren werden standardmäßig in S3-Buckets gespeichert.

Exportieren der CloudWatch-Protokolldaten in einen S3-Bucket

Bekannte Probleme und Problembehandlung

Bekannte Probleme

Verschiedene Arten von Protokollen können im gleichen S3-Bucket gespeichert werden, sollten aber nicht im gleichen Pfad gespeichert werden.

Jede SQS-Warteschlange sollte auf einen Nachrichtentyp verweisen. Wenn Sie also GuardDuty-Ergebnisse und VPC-Flussprotokolle erfassen möchten, sollten Sie für jeden Typ separate Warteschlangen einrichten.

Ebenso kann eine einzelne SQS-Warteschlange nur einen Pfad in einem S3-Bucket bedienen. Wenn Sie also aus irgendeinem Grund Protokolle in mehreren Pfaden speichern, benötigt jeder Pfad eine eigene dedizierte SQS-Warteschlange.

Problembehandlung

Erfahren Sie, wie Sie Probleme mit dem Amazon Web Services S3-Connector beheben.

Nächste Schritte

In diesem Dokument haben Sie erfahren, wie Sie eine Verbindung mit AWS-Ressourcen herstellen, um ihre Protokolle in Microsoft Sentinel zu erfassen. Weitere Informationen zu Microsoft Sentinel finden Sie in den folgenden Artikeln:

- Erfahren Sie, wie Sie Einblick in Ihre Daten und potenzielle Bedrohungen erhalten.

- Beginnen Sie mit Erkennung von Bedrohungen mithilfe von Microsoft Sentinel.

- Verwenden Sie Arbeitsmappen, um Ihre Daten zu überwachen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für