Automatisches Erstellen von Incidents aus Microsoft-Sicherheitswarnungen

Mit Microsoft Azure Sentinel in Zusammenhang stehende Warnungen, die in Microsoft-Sicherheitslösungen ausgelöst werden, wie Microsoft Defender for Cloud Apps und Microsoft Defender for Identity, erstellen nicht automatisch Incidents in Microsoft Azure Sentinel. Bei der Verbindung einer Microsoft-Lösung mit Microsoft Azure Sentinel werden alle in diesem Dienst generierten Warnungen standardmäßig in der SecurityAlert-Tabelle Ihrem Microsoft Azure Sentinel-Arbeitsbereich erfasst und gespeichert. Sie können diese Daten dann wie alle anderen Rohdaten verwenden, die Sie mit Microsoft Azure Sentinel erfassen.

Sie können Microsoft Azure Sentinel ganz einfach so konfigurieren, dass Incidents immer automatisch erstellt werden, wenn eine Warnung in einer verbundenen Microsoft-Sicherheitslösung ausgelöst wird. Befolgen Sie hierzu die Anweisungen in diesem Artikel.

Wichtig

Dieser Artikel gilt nicht, wenn Sie folgendes haben:

- Aktivierte Integration von Microsoft Defender XDR-Vorfällenoder

- Eingebundenes Microsoft Sentinel zur einheitlichen Sicherheitsoperationsplattform.

In diesen Szenarien erstellt Microsoft Defender XDR Vorfälle aus Warnungen, die in Microsoft-Diensten generiert werden.

Voraussetzungen

Verbinden Sie Ihre Sicherheitslösung, indem Sie die entsprechende Lösung über den Content Hub in Microsoft Sentinel installieren und den Datenconnector einrichten. Weitere Informationen finden Sie unter Entdecken und Verwalten sofort einsatzbereiter Microsoft Sentinel-Inhalte und Microsoft Sentinel-Datenconnectors.

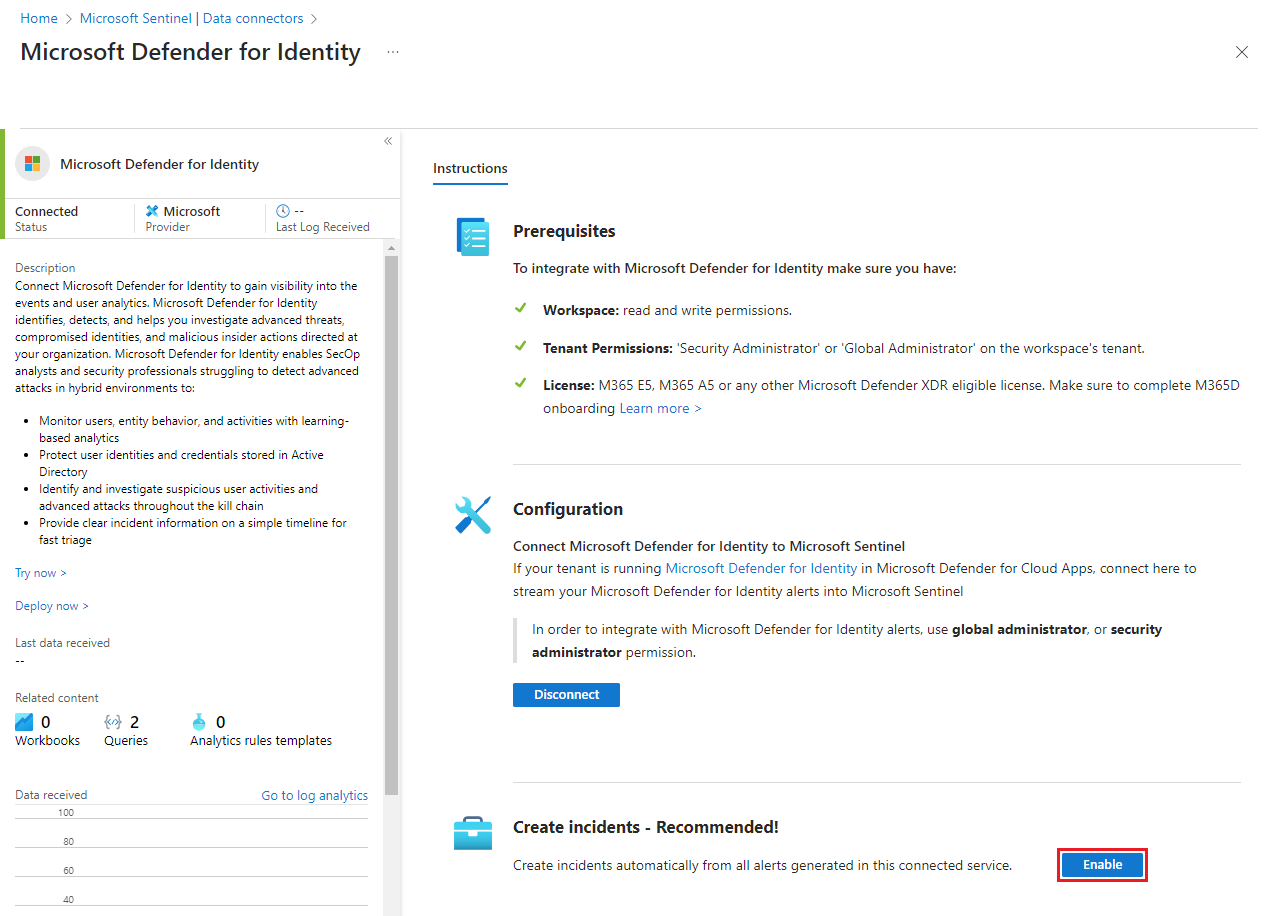

Aktivieren der automatischen Vorfallgenerierung im Datenconnector

Die direkteste Möglichkeit zum automatischen Erstellen von Vorfällen aus Warnungen, die von Microsoft-Sicherheitslösungen generiert werden, besteht darin, den Datenconnector der Lösung so zu konfigurieren, dass er Vorfälle erstellt:

Verbinden Sie eine Microsoft-Sicherheitslösungsdatenquelle.

Wählen Sie unter Vorfälle erstellen die Option Aktivieren aus, um die Standardanalyseregel zu aktivieren, die automatisch Vorfälle aus den im verbundenen Sicherheitsdienst generierten Warnungen erstellt. Anschließend können Sie diese Regel unter Analytics und dann unter Aktive Regeln bearbeiten.

Wichtig

Wenn dieser Abschnitt nicht wie dargestellt angezeigt wird, haben Sie wahrscheinlich die Integration von Vorfällen in Ihrem Microsoft Defender XDR-Connector aktiviert oder Microsoft Sentinel in die Unified Security Operations Platform im Microsoft Defender-Portal integriert.

In beiden Fällen gilt dieser Artikel nicht für Ihre Umgebung, da Ihre Vorfälle vom Microsoft Defender-Korrelationsmodul und nicht von Microsoft Sentinel erstellt werden.

Erstellen von Regeln zum Erstellen von Vorfällen mithilfe einer Microsoft Security-Vorlage

Microsoft Sentinel bietet vorgefertigte Regelvorlagen zum Erstellen von Microsoft Security-Regeln. Jede Microsoft-Quelllösung verfügt über eine eigene Vorlage. So gibt es beispielsweise eine Vorlage für Microsoft Defender for Endpoint, eine für Microsoft Defender for Cloud usw. Erstellen für die Lösungen in ihrer Umgebung, für die Sie automatisch Vorfälle erstellen möchten, mithilfe der jeweils passenden Vorlage eine Regel. Ändern Sie die Regeln, um spezifischere Filteroptionen zu definieren, die festlegen, welche Warnungen zu Vorfällen führen sollen. Sie können beispielsweise festlegen, dass Vorfälle in Microsoft Sentinel nur aufgrund von Microsoft Defender for Identity-Warnungen mit hohem Schweregrad erstellt werden.

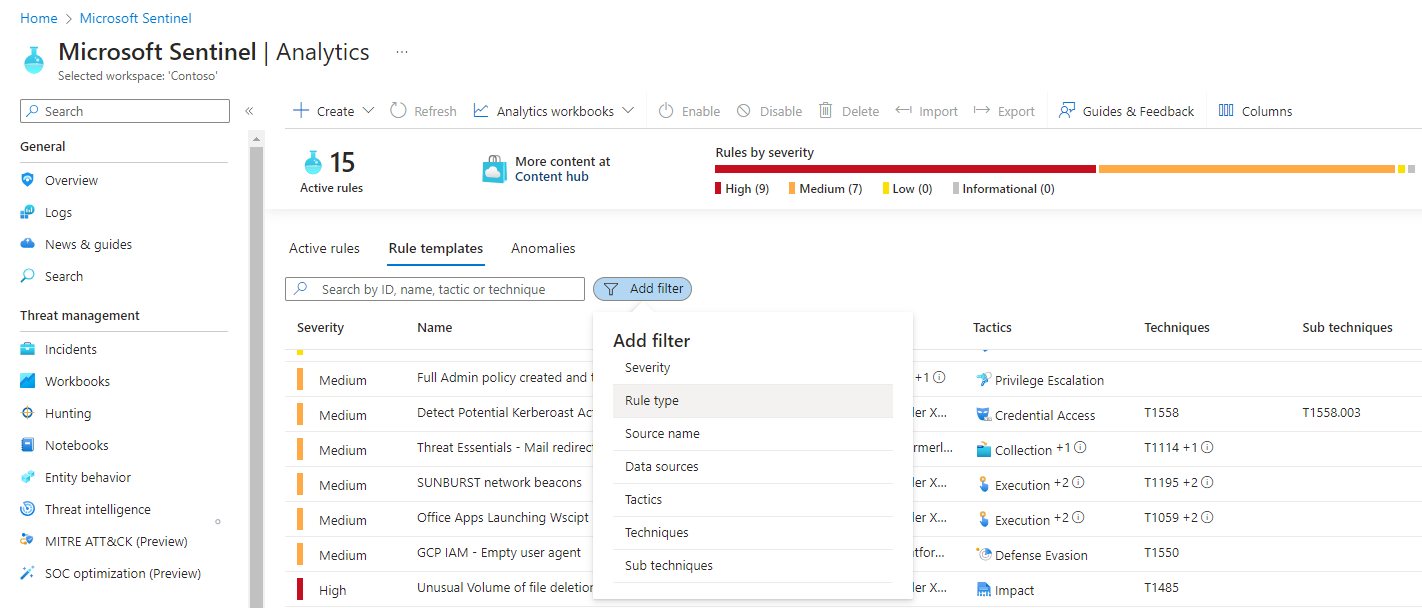

Wählen Sie im Navigationsmenü von Microsoft Sentinel unter Konfiguration die Option Analyse aus.

Wählen Sie die Registerkarte Regelvorlagen aus, um alle Analyseregelvorlagen anzuzeigen. Weitere Regelvorlagen finden Sie im Inhaltshub in Microsoft Sentinel.

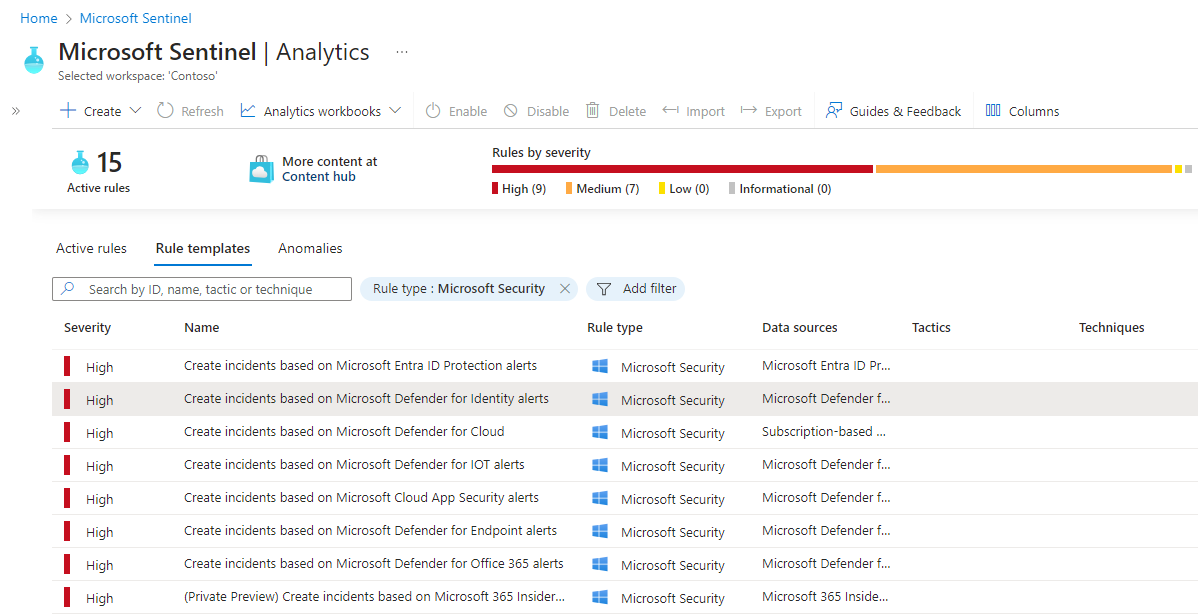

Filtern Sie die Liste nach dem Regeltyp Microsoft Security, um die Analyseregelvorlagen zum Erstellen von Vorfällen aus Microsoft-Warnungen anzuzeigen.

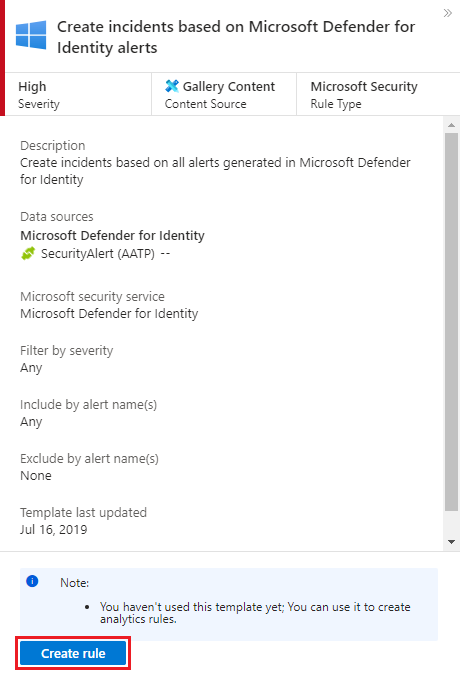

Wählen Sie die Regelvorlage für die Warnungsquelle aus, für die Sie Vorfälle erstellen möchten. Wählen Sie im Bereich „Details“ die Option Regel erstellen aus.

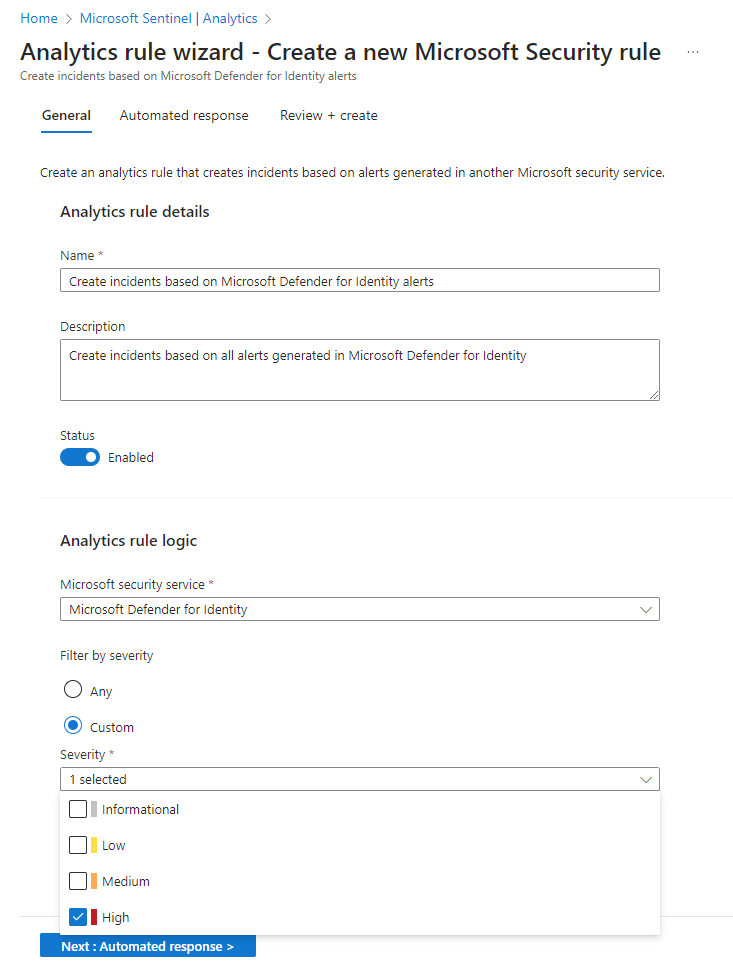

Sie können die Details der Regel ändern und die Warnungen, die zur Erstellung von Vorfällen führen, nach dem Schweregrad der Warnung oder dem Text im Namen der Warnung filtern.

Wenn Sie beispielsweise Microsoft Defender for Identity im Feld Microsoft-Sicherheitsdienst und anschließend Hoch im Feld Filtern nach Schweregrad auswählen, erzeugen nur Sicherheitswarnungen mit hohem Schweregrad automatisch Vorfälle in Microsoft Sentinel.

Wählen Sie wie bei anderen Arten von Analyseregeln die Registerkarte Automatisierte Antwort aus, um Automatisierungsregeln zu definieren, die ausgeführt werden, wenn aufgrund dieser Regel Vorfälle erstellt werden.

Erstellen von Regeln für die Erstellung von Vorfällen ohne Vorlage

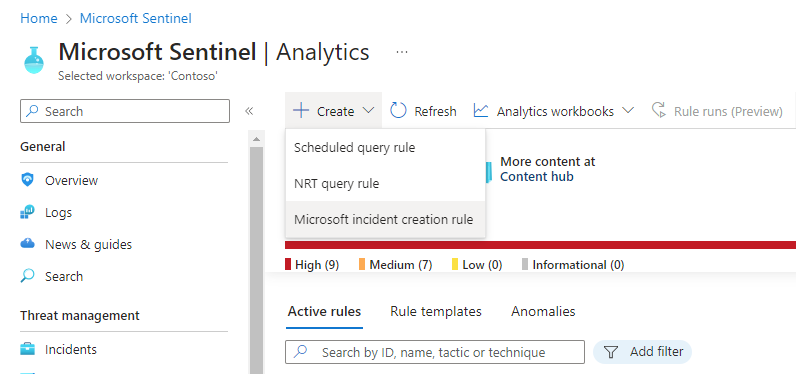

Sie können auch eine neue Microsoft-Sicherheitsregel erstellen, die Warnungen verschiedener Microsoft-Sicherheitsdienste filtert. Wählen Sie auf der Seite Analyse die Option Erstellen > Microsoft-Vorfallerstellungsregelaus.

Sie können mehr als eine Microsoft-Sicherheitsanalyseregel pro Microsoft-Sicherheitsdiensttyp erstellen. Dadurch werden keine doppelten Vorfälle erstellt, wenn Sie Filter, die einander ausschließen, auf die einzelnen Regeln anwenden.

Nächste Schritte

- Für den Einstieg in Microsoft Azure Sentinel benötigen Sie ein Microsoft Azure-Abonnement. Wenn Sie nicht über ein Abonnement verfügen, können Sie sich für ein kostenloses Testabonnementregistrieren.

- Hier erfahren Sie, wie Sie ein Onboarding Ihrer Daten in Microsoft Azure Sentinel durchführen und Einblicke in Daten und potenzielle Bedrohungen erhalten.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für