Erstellen einer geplanten Analyseregel von Grund auf

Sie haben Connectors und andere Möglichkeiten zum Sammeln von Aktivitätsdaten in Ihrem gesamten digitalen Bestand eingerichtet. Jetzt müssen Sie alle diese Daten durchsuchen, um Aktivitätsmuster zu erkennen und Aktivitäten zu entdecken, die nicht in diese Muster passen und die eine Sicherheitsbedrohung darstellen könnten.

Microsoft Sentinel und seine vielen Lösungen, die im Inhaltshub bereitgestellt sind, bieten Vorlagen für die am häufigsten verwendeten Arten von Analyseregeln, und wir empfehlen Ihnen dringend, diese Vorlagen zu verwenden und an Ihre spezifischen Szenarien anzupassen. Es ist jedoch möglich, dass Sie etwas völlig anderes benötigen, und für diesen Fall können Sie eine Regel von Grund auf erstellen, indem Sie den Assistenten für Analyseregeln verwenden.

In diesem Artikel wird der Prozess zum Erstellen einer Analyseregel von Grund auf beschrieben, einschließlich der Verwendung des Analyseregel-Assistenten. Er wird von Screenshots und Anleitungen für den Zugriff auf den Assistenten sowohl im Azure-Portal (für Microsoft Sentinel-Benutzer, die nicht auch Microsoft Defender-Abonnenten sind) wie auch im Defender-Portal (für Benutzer der einheitlichen Microsoft Defender-Security Operations-Plattform) begleitet.

Wichtig

Microsoft Sentinel ist jetzt in der Microsoft Unified Security Operations Platform im Microsoft Defender-Portal allgemein verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Voraussetzungen

Sie müssen über die Rolle „Microsoft Sentinel-Mitwirkender“ oder eine andere Rolle oder einen anderen Satz von Berechtigungen verfügen, welche Schreibberechtigungen für Ihren Log Analytics-Arbeitsbereich und ihre Ressourcengruppe enthalten.

Sie sollten mindestens eine grundlegende Vertrautheit mit Data Science und Analyse und der Kusto-Abfragesprache haben.

Sie sollten sich mit dem Assistenten für Analyseregel und allen verfügbaren Konfigurationsoptionen vertraut machen. Weitere Informationen finden Sie unter Geplante Analyseregeln in Microsoft Sentinel.

Entwerfen und Erstellen Ihrer Abfrage

Bevor Sie etwas anderes tun, sollten Sie eine Abfrage in der Kusto-Abfragesprache (Kusto Query Language, KQL) entwerfen und erstellen, die Ihre Regel verwenden wird, um eine oder mehrere Tabellen in Ihrem Log Analytics-Arbeitsbereich abzufragen.

Ermitteln Sie eine Datenquelle oder eine Reihe von Datenquellen, die Sie durchsuchen möchten, um ungewöhnliche oder verdächtige Aktivitäten zu erkennen. Suchen Sie den Namen der Log Analytics-Tabelle, in welche Daten aus den Quellen erfasst werden. Sie finden den Tabellennamen auf der Seite des Datenconnectors für diese Quelle. Verwenden Sie diesen Tabellennamen (oder eine darauf basierende Funktion) als Grundlage für Ihre Abfrage.

Entscheiden Sie, welche Art von Analysen diese Abfrage für die Tabelle ausführen soll. Diese Entscheidung wird bestimmen, welche Befehle und Funktionen Sie in der Abfrage verwenden sollten.

Entscheiden Sie, welche Datenelemente (Felder, Spalten) Sie aus den Abfrageergebnissen haben möchten. Diese Entscheidung wird bestimmen, wie Sie die Ausgabe der Abfrage strukturieren.

Erstellen und testen Sie Ihre Abfragen auf dem Bildschirm Protokolle. Wenn Sie zufrieden sind, speichern Sie die Abfrage für die Verwendung in Ihrer Regel.

Einige hilfreiche Tipps zum Erstellen von Kusto-Abfragen finden Sie unter Bewährte Methoden für Analyseregelabfragen.

Weitere Hilfe beim Erstellen von Kusto-Abfragen finden Sie unter Kusto-Abfragesprache in Microsoft Sentinel und Bewährte Methoden für KQL-Abfragen.

Erstellen Ihrer Analyseregel

Dieser Abschnitt beschreibt, wie Sie eine Regel mithilfe der Azure- oder Defender-Portale erstellen.

Erste Schritte beim Erstellen einer geplanten Abfrageregel

Rufen Sie zunächst die Analyse-Seite in Microsoft Sentinel auf, um eine geplante Analytics-Regel zu erstellen.

Wählen Sie für Microsoft Sentinel im Azure-Portal unter Konfiguration die Option Analyse aus.

Wählen Sie für Microsoft Sentinel im Defender-PortalMicrosoft Sentinel >Konfigurationsanalyse> aus.Wählen Sie + Erstellen und dann Geplante Abfrageregel aus.

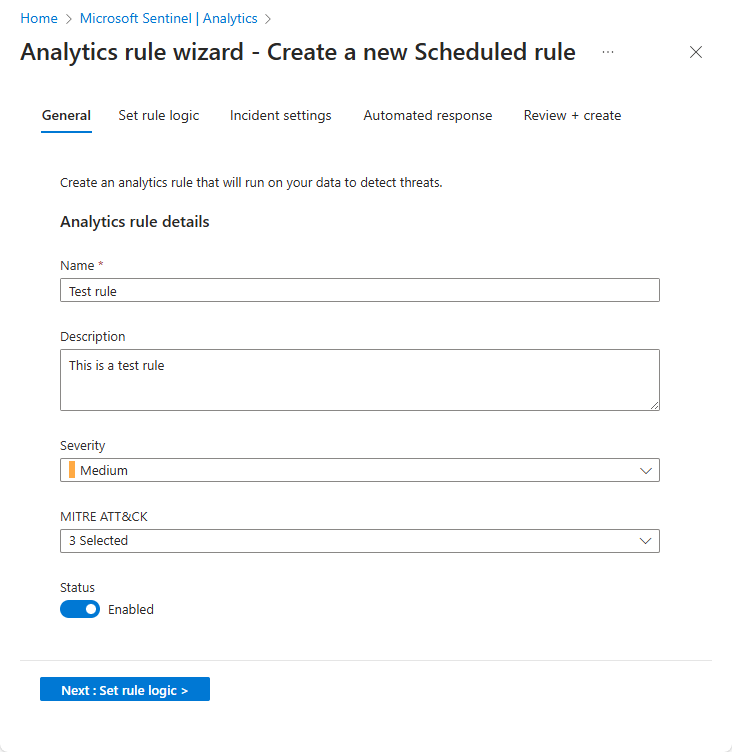

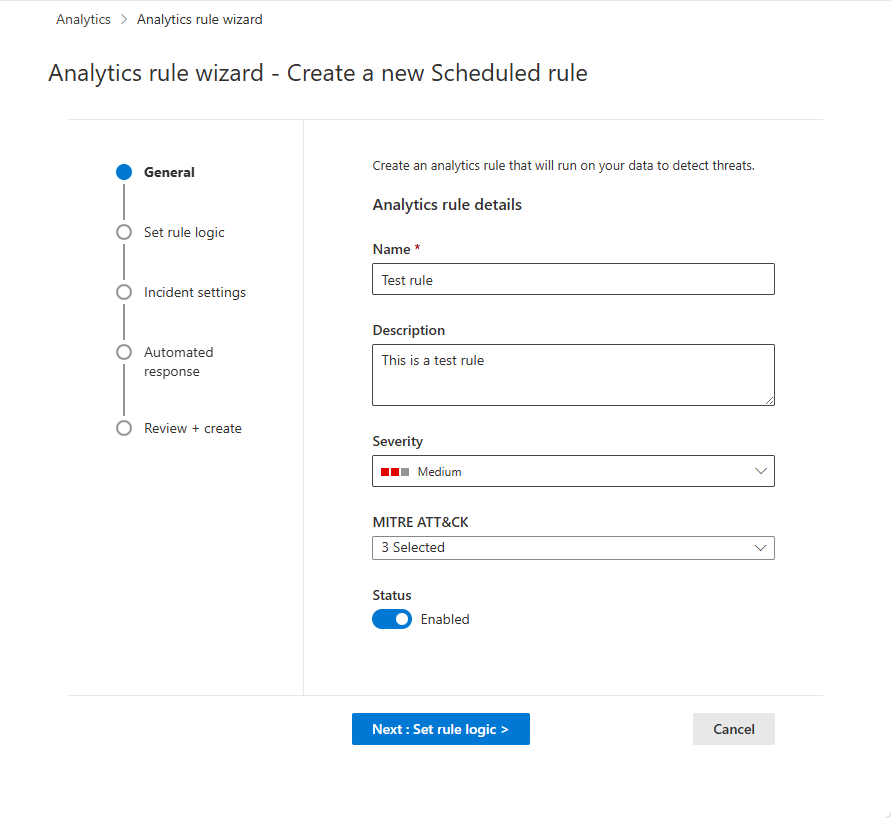

Benennen der Regel und Definieren allgemeiner Informationen

Im Azure-Portal werden Stages visuell als Registerkarten dargestellt. Im Defender-Portal werden sie visuell als Meilensteine auf einer Zeitachse dargestellt.

Geben Sie die folgenden Informationen für Ihre Regel ein:

Feld Beschreibung des Dataflows Name Wählen Sie einen eindeutigen Namen für Ihre Regel. Beschreibung Eine Freitextbeschreibung für Ihre Regel. Severity Passen Sie die Auswirkungen an, die die Aktivität, die die Regel auslöst, auf die Zielumgebung haben könnte, falls die Regel wirklich positiv ist.

Information: Keine Auswirkungen auf Ihr System, aber die Informationen könnten ein Hinweis auf zukünftige Schritte sein, die Bedrohungsakteure plant.

Minimal: Die unmittelbaren Auswirkungen wären minimal. Bedrohungsakteure müssten wahrscheinlich mehrere Schritte durchführen, bevor eine Umgebung beeinflusst werden kann.

Mittel: Die Bedrohungsakteure könnten die Umgebung mit dieser Aktivität in gewisser Weise beeinflussen, doch wäre diese Auswirkungen nur von begrenztem Umfang oder würde zusätzliche Aktivitäten erfordern.

Hoch: Die identifizierte Aktivität bietet Bedrohungsakteuren umfassenden Zugriff auf Aktionen in der Umgebung oder wird durch Auswirkungen auf die Umgebung ausgelöst.MITRE ATT&CK Wählen Sie diese Bedrohungsaktivitäten aus, die für Ihre Regel gelten. Wählen Sie aus den in der Dropdownliste dargestellten MITRE ATT&CK-Taktiken und -Techniken aus. Sie können mehrere Optionen auswählen.

Weitere Informationen zur Maximierung Ihrer Abdeckung der MITRE ATT&CK-Bedrohungslandschaft finden Sie unter Grundlegendes zur Sicherheitsabdeckung durch das MITRE ATT&CK®-Framework.Status Aktivierte: Die Regel wird sofort beim Erstellen oder zu dem Zeitpunkt ausgeführt, den Sie festlegen (derzeit in der Vorschauphase).

Deaktiviert: Die Regel wird erstellt, aber nicht ausgeführt. Aktivieren Sie sie später auf der Registerkarte Aktive Regeln, wenn Sie sie benötigen.Klicken Sie auf Weiter: Regellogik festlegen.

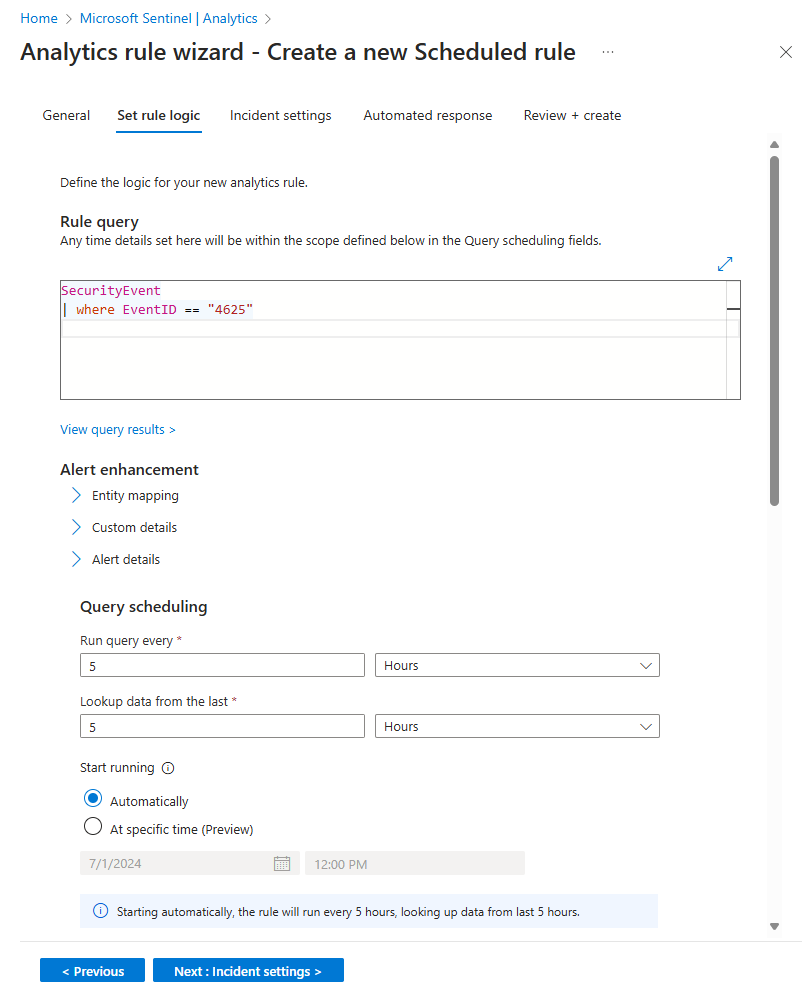

Definieren der Regellogik

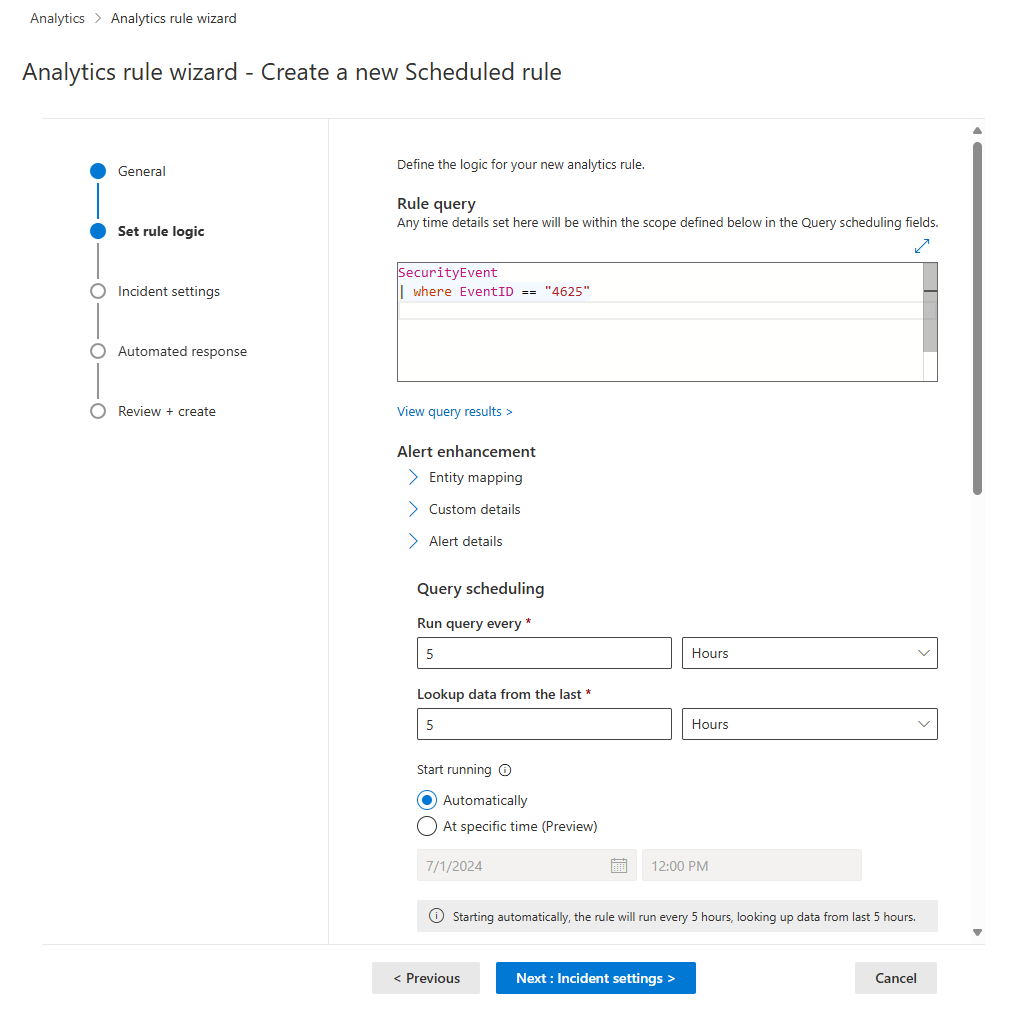

Der nächste Schritt besteht darin, die Regellogik festzulegen, die das Hinzufügen der Kusto-Abfrage enthält, die Sie erstellt haben.

Geben Sie die Regelabfrage- und Warnungserweiterungskonfiguration ein.

Einstellung Beschreibung Regelabfrage Fügen Sie die von Ihnen entworfene, erstellte und getestete Abfrage in das Fenster Regelabfrage ein. Jede Änderung, die Sie in diesem Fenster vornehmen, wird sofort überprüft. Wenn also Fehler auftreten, werden Sie direkt unter dem Fenster darauf hingewiesen. Entitäten zuordnen Erweitern Sie die Entitätszuordnung, und definieren Sie bis zu 10 Entitätstypen, die von Microsoft Sentinel auf Feldern in Ihren Abfrageergebnissen erkannt werden. Diese Zuordnung integriert die identifizierten Entitäten in das Entitäten-Feld in Ihrem Warnungsschema.

Vollständige Anweisungen zum Zuordnen von Entitäten finden Sie unter Zuordnen von Datenfeldern zu Entitäten in Microsoft Sentinel.Zeigen Sie benutzerdefinierte Details in Ihren Warnungen an Erweitern Sie benutzerdefinierte Details, und definieren Sie alle Felder in Ihren Abfrageergebnissen, die in Ihren Warnungen als benutzerdefinierte Details angezeigt werden sollen. Diese Felder werden in allen Vorfällen angezeigt, die ebenfalls auftreten.

Vollständige Anweisungen zum Anzeigen von benutzerdefinierten Details finden Sie unter Anzeigen benutzerdefinierter Ereignisdetails in Warnungen in Microsoft Sentinel.Anpassen von Warnungsdetails Erweitern Sie die Alarmdetails und passen Sie ansonsten standardmäßige Alarmeigenschaften entsprechend dem Inhalt verschiedener Felder in jedem einzelnen Alarm an. Sie können zum Beispiel den Namen oder die Beschreibung der Warnung anpassen, um einen Benutzernamen oder eine IP-Adresse einzuschließen, die in der Warnung enthalten sind.

Vollständige Anweisungen zum Anpassen von Warnungsdetails finden Sie unter Anpassen von Warnungsdetails in Microsoft Sentinel.Planen Sie den Zeitpunkt und den Umfang der Abfrage. Legen Sie die folgenden Parameter im Abschnitt Abfrageplanung fest:

Einstellung Beschreibung / Optionen Abfrage ausführen alle Steuert das Abfrageintervall: wie oft die Abfrage ausgeführt wird.

Zulässiger Bereich: 5 Minuten bis 14 Tage.Durchsuchen der Daten der letzten Bestimmt den Nachschlagezeitraum: der Zeitraum, der von der Abfrage abgedeckt wird.

Zulässiger Bereich: 5 Minuten bis 14 Tage.

Muss länger als oder gleich dem Abfrageintervall sein.Starten Sie die Ausführung Automatisch: Die Regel wird zum ersten Mal nach der Erstellung und danach im Abfrageintervall ausgeführt.

Zu einem bestimmten Zeitpunkt (Vorschau): Legen Sie ein Datum und eine Uhrzeit für die erste Ausführung der Regel fest, nach der sie im Abfrageintervall ausgeführt wird.

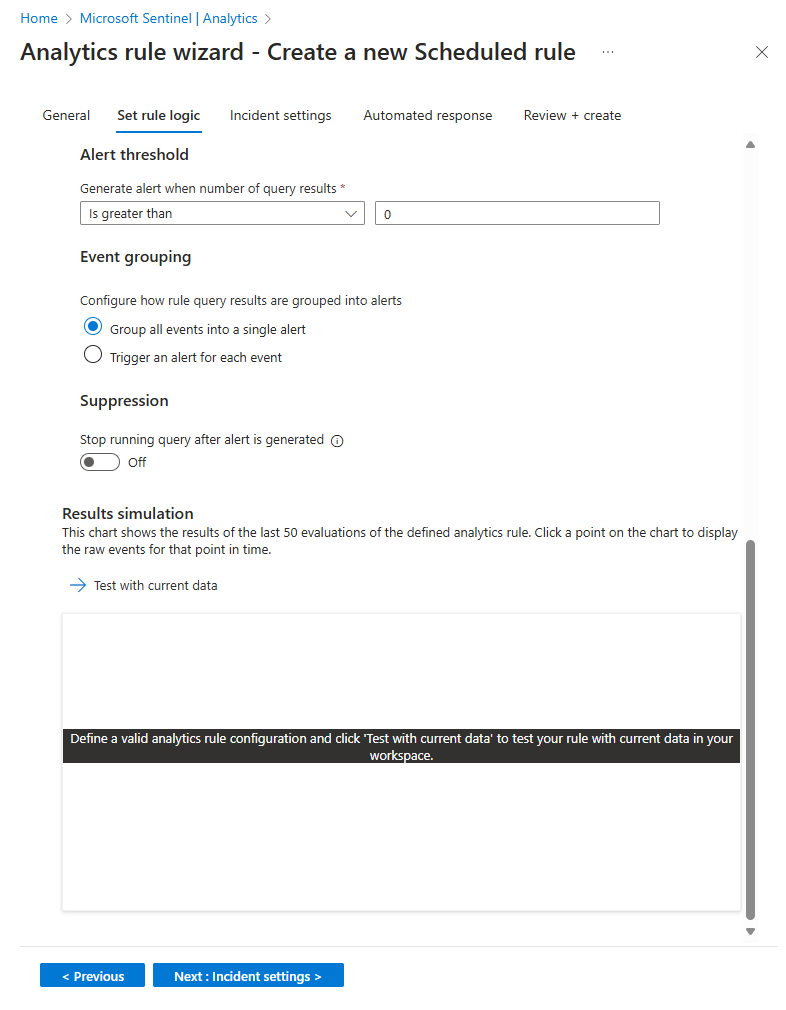

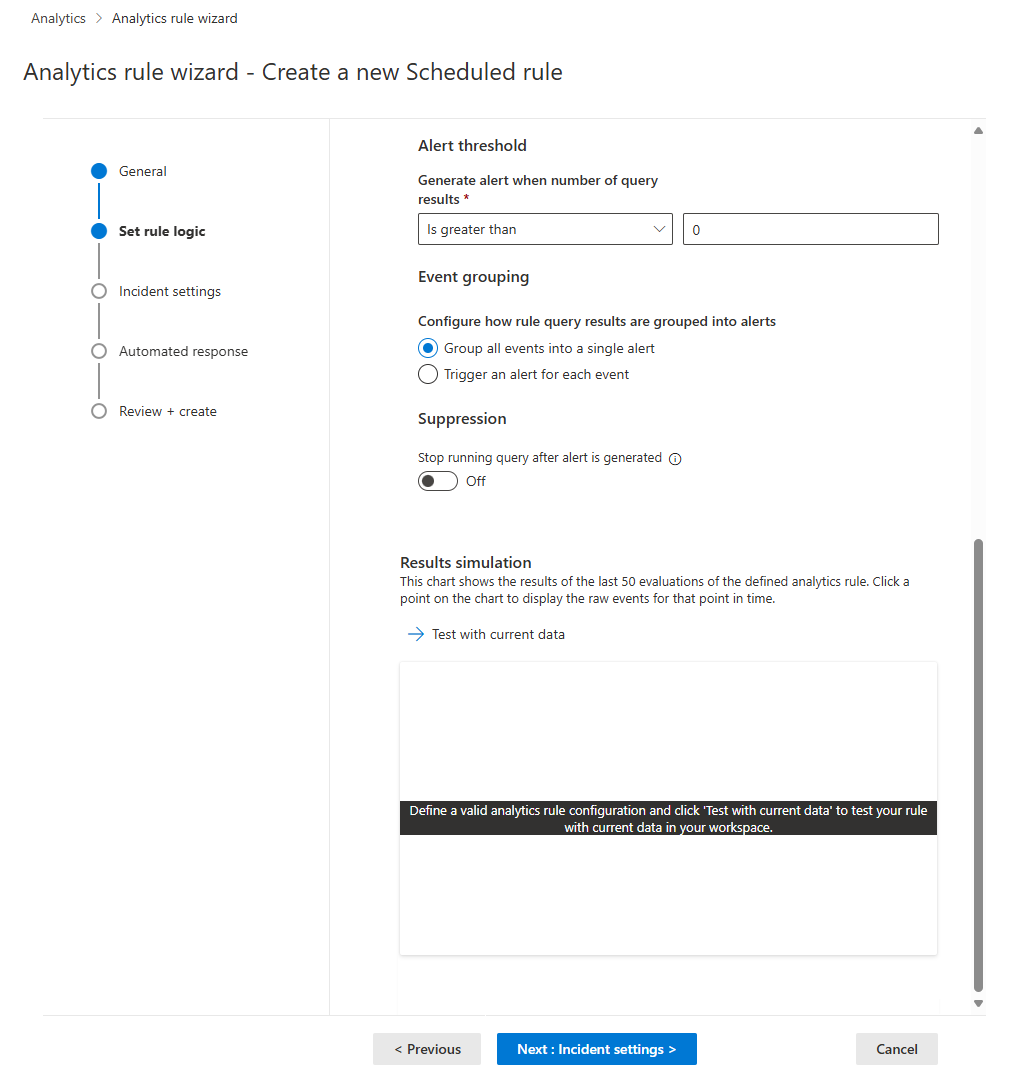

Zulässiger Bereich: 10 Minuten bis 30 Tage nach der Regelerstellung (oder Aktivierungszeit).Legen Sie den Schwellenwert für das Erstellen von Warnungen fest.

Im Bereich Warnungsschwellenwert können Sie die Vertraulichkeitsstufe der Regel definieren. Legen Sie beispielsweise einen Mindestschwellenwert von 100 fest:

Einstellung Beschreibung Warnung generieren, wenn für die Anzahl der Abfrageergebnisse Folgendes gilt: Ist größer als Anzahl der Ereignisse 100Wenn Sie keinen Schwellenwert festlegen möchten, geben Sie

0das Feld "Zahl" ein.Legen Sie die Einstellungen für die Ereignisgruppierung fest.

Wählen Sie unter Ereignisgruppierung eine von zwei Methoden aus, um Ereignisse in Warnungen zu gruppieren:

Einstellung Behavior Gruppieren aller Ereignisse in einer einzigen Warnung

(Standard)Die Regel generiert bei jeder Ausführung eine einzelne Warnung, solange die Anzahl der von der Abfrage zurückgegebenen Ergebnisse den oben angegebenen Warnungsschwellenwert überschreitet. Diese einzelne Warnung fasst alle Ereignisse zusammen, die in den Abfrageergebnissen zurückgegeben wurden. Warnung für jedes Ereignis auslösen Die Regel generiert eine eindeutige Warnung für jedes Ereignis, das von der Abfrage zurückgegeben wird. Dies ist hilfreich, wenn die Ereignisse einzeln angezeigt oder nach bestimmten Parametern – etwa Benutzer oder Hostname – gruppiert werden sollen. Sie können diese Parameter in der Abfrage definieren. Unterdrücken Sie Regel vorübergehend, nachdem eine Warnung generiert wurde.

Um eine Regel über die nächste Laufzeit hinaus zu unterdrücken, wenn eine Warnung generiert wird, aktivieren Sie die Einstellung Ausführen beenden, nachdem die Benachrichtigung aktiviert wurde. Wenn Sie diese Option aktivieren, müssen Sie unter Abfrageausführung beenden für: den Zeitraum festlegen, in dem die Abfrage nicht ausgeführt werden soll (bis zu 24 Stunden).

Simulieren Sie die Ergebnisse der Abfrage- und Logikeinstellungen.

Wählen Sie im Bereich Ergebnisse die Option Mit aktuellen Daten testen aus, um zu sehen, wie Ihre Regelergebnisse aussehen würden, wenn sie auf Ihren aktuellen Daten ausgeführt wurde. Microsoft Sentinel simuliert das Ausführen der Regel 50 Mal auf den aktuellen Daten, mithilfe des definierten Zeitplans und zeigt Ihnen ein Diagramm der Ergebnisse (Protokollereignisse). Wenn Sie die Abfrage ändern, wählen Sie Mit aktuellen Daten testen erneut aus, um das Diagramm zu aktualisieren. Das Diagramm zeigt die Anzahl der Ergebnisse im Zeitraum, der durch die Einstellungen im Abschnitt Abfrageplanung bestimmt wird.

Klicken Sie auf Weiter: Incidenteinstellungen.

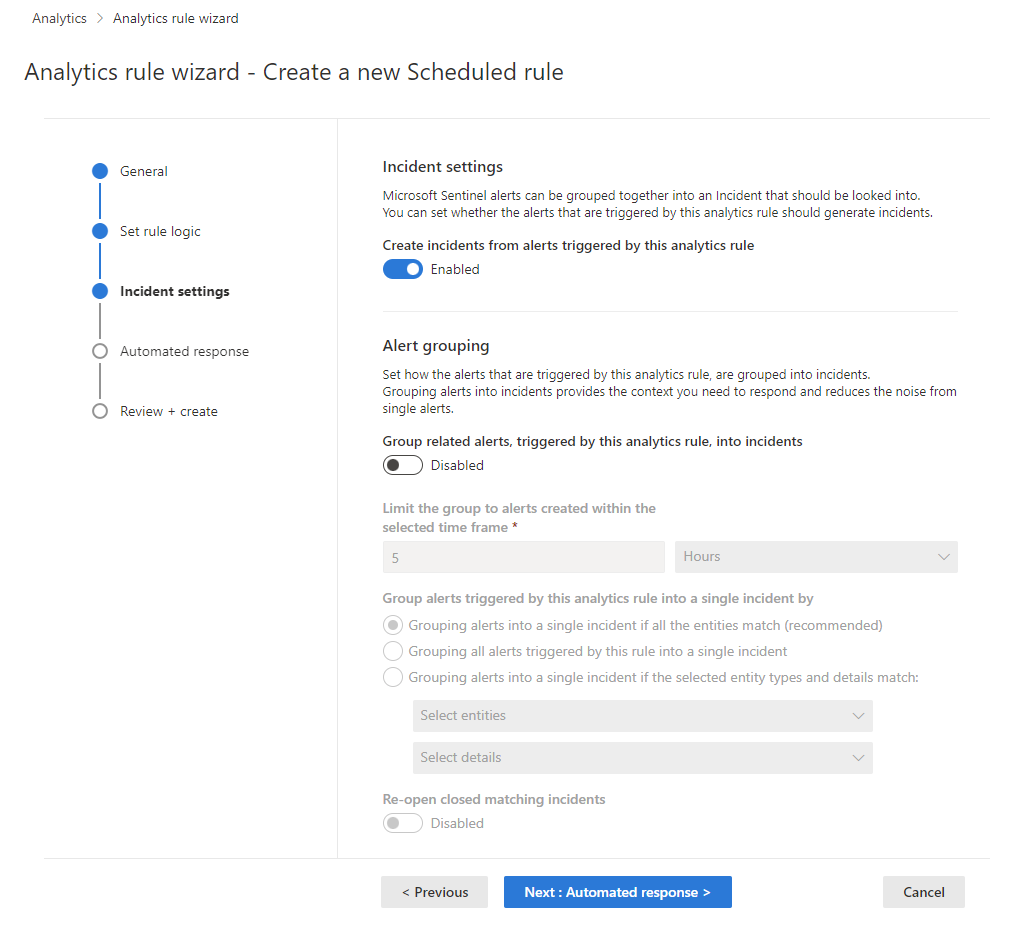

Konfigurieren der Einstellungen für die Incidenterstellung

Wählen Sie auf der Registerkarte Vorfalleinstellungen aus, ob Microsoft Sentinel Warnungen in umsetzbare Vorfälle verwandelt, und ob und wie Warnungen in Vorfälle gruppiert werden.

Aktivieren Sie die Vorfallerstellung.

Im Bereich Incidenteinstellungen ist die Option Incidents aus Warnungen erstellen, die von dieser Analyseregel ausgelöst werden standardmäßig auf Aktiviert festgelegt. Dies bedeutet, dass in Microsoft Sentinel ein separater Vorfall von jeder einzelnen Warnung erstellt wird, die von der Regel ausgelöst wird.

Wenn durch diese Regel nicht alle Incidents erstellt werden sollen (z. B. wenn Sie mit dieser Regel nur Informationen für die nachfolgende Analyse sammeln möchten), legen Sie diese Einstellung auf Deaktiviert fest.

Wichtig

Wenn Sie Microsoft Sentinel in die einheitliche Sicherheitsoperationsplattform im Microsoft Defender-Portal integriert haben, lassen Sie diese Einstellung aktiviert.

Informationen dazu, wie statt einem Vorfall für jede einzelne Warnung ein einzelner Vorfall aus einer Gruppe von Warnungen erstellt wird, finden Sie im nächsten Abschnitt.

Legen Sie die Einstellungen für die Warnungsgruppierung fest.

Wenn aus einer Gruppe von bis zu 150 ähnlichen oder wiederkehrenden Warnungen (siehe Hinweis) ein einzelner Incident erstellt werden soll, legen Sie im Abschnitt Warnungsgruppierung die Option Alle verwandten Warnungen, die durch diese Analyseregel ausgelöst werden, in Incidents gruppieren auf Aktiviert fest, und legen Sie die folgenden Parameter fest.

Beschränken Sie die Gruppe auf Warnungen, die innerhalb des ausgewählten Zeitrahmens erstellt wurden: Legen Sie den Zeitrahmen fest, innerhalb dessen die ähnlichen oder wiederkehrenden Warnungen gruppiert werden. Bei Warnungen außerhalb dieses Zeitraums wird ein separater Vorfall oder eine Reihe von Vorfällen generiert.

Gruppenwarnungen, die von dieser Analyseregel in einen einzelnen Vorfall ausgelöst werden, nach: Wählen Sie aus, wie Warnungen gruppiert werden:

Option BESCHREIBUNG Warnungen in einem einzigen Incident gruppieren, wenn alle Entitäten übereinstimmen Warnungen werden gruppiert, wenn sie identische Werte für jede der zugeordneten Entitäten aufweisen (weiter oben definiert auf der Registerkarte Regellogik festlegen). Dies ist die empfohlene Einstellung. Alle von dieser Regel ausgelösten Warnungen in einem einzigen Incident gruppieren Alle von dieser Regel generierten Warnungen werden zusammengefasst, auch wenn sie keine identischen Werte haben. Gruppieren von Warnungen in einem einzigen Incident, wenn die ausgewählten Entitäten und Details übereinstimmen Warnungen werden gruppiert, wenn sie identische Werte für alle zugeordneten Entitäten, Warnungsdetails und benutzerdefinierten Details aufweisen, die in den entsprechenden Dropdownlisten ausgewählt wurden. Geschlossene übereinstimmende Incidents erneut öffnen: Wenn ein Incident gelöst oder geschlossen wurde und später eine weitere Warnung generiert wird, die zu diesem Incident gehören würde, haben Sie folgende Möglichkeiten: Legen Sie diese Einstellung auf Aktiviert fest, wenn der geschlossene Incident erneut geöffnet werden soll, oder übernehmen Sie die Einstellung Deaktiviert, wenn durch die Warnung ein neuer Incident erzeugt werden soll.

Hinweis

Bis zu 150 Warnungen können in einem einzelnen Vorfall gruppiert werden.

Der Incident wird erst erstellt, nachdem alle Warnungen generiert wurden. Alle Warnungen werden dem Incident unmittelbar bei seiner Erstellung hinzugefügt.

Wenn mehr als 150 Warnungen von einer Regel generiert werden, die sie zu einem einzelnen Incident gruppiert, wird ein neuer Incident mit denselben Incidentinformationen wie der ursprüngliche Incident generiert, und die überzähligen Warnungen werden in dem neuen Incident gruppiert.

Wählen Sie Weiter: Automatisierte Antwort aus.

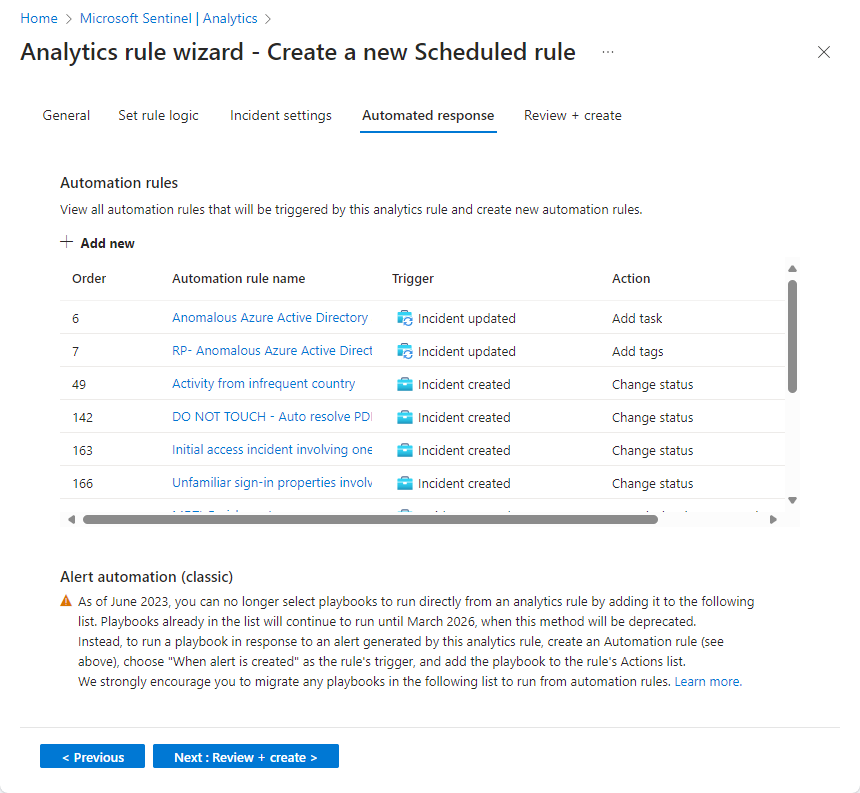

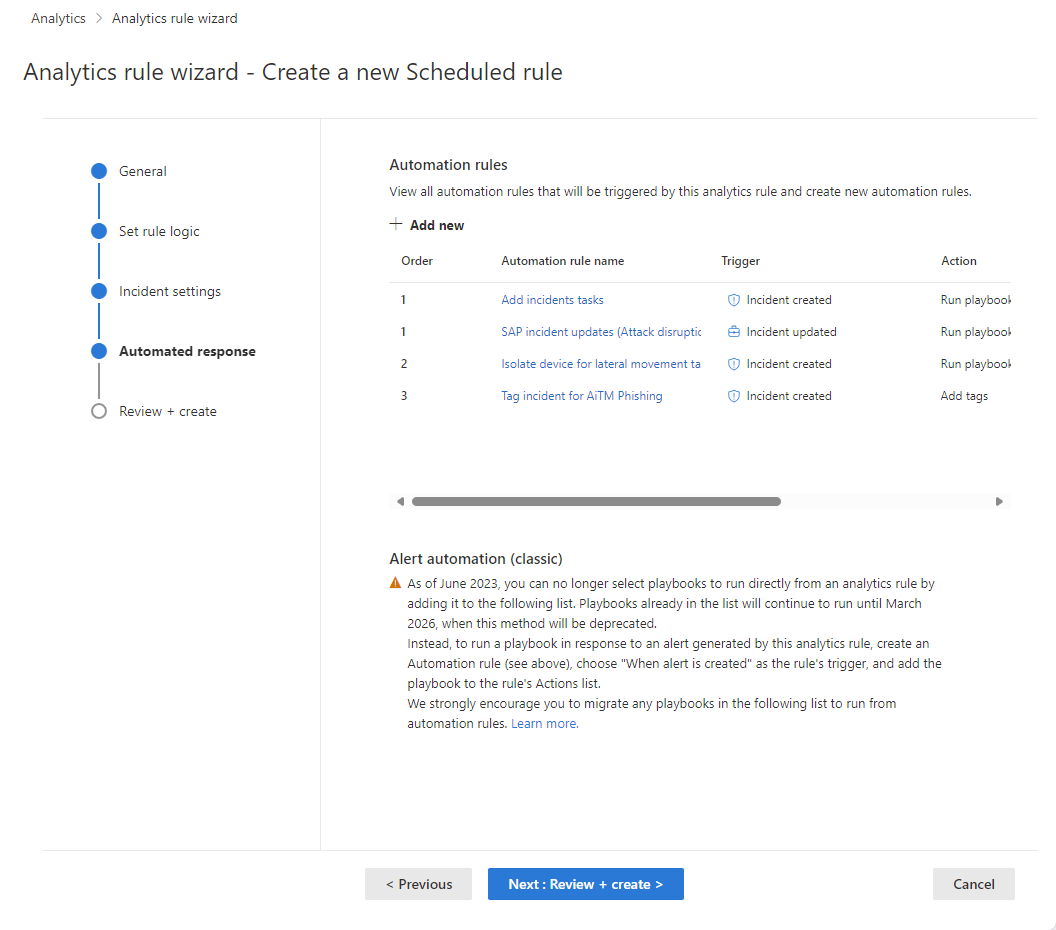

Überprüfen oder Hinzufügen automatisierter Antworten

Sehen Sie sich auf der Registerkarte Automatisierte Antworten die Automatisierungsregeln an, die in der Liste angezeigt werden. Wenn Sie Antworten hinzufügen möchten, die noch nicht von vorhandenen Regeln abgedeckt sind, haben Sie zwei Möglichkeiten:

- Bearbeiten Sie eine vorhandene Regel, wenn die hinzugefügte Antwort auf viele oder alle Regeln angewendet werden soll.

- Wählen Sie Neu hinzufügen aus, um eine neue Automatisierungsregel zu erstellen, die nur für diese Analyseregel gilt.

Weitere Informationen dazu, wofür Sie Automatisierungsregeln verwenden können, finden Sie unter Automatisieren der Reaktion auf Bedrohungen in Microsoft Sentinel mit Automatisierungsregeln

- Unter Warnungsautomatisierung (klassisch) im unteren Bildschirmbereich werden alle Playbooks angezeigt, die Sie für die automatische Ausführung bei der Generierung einer Warnung mit der alten Methode konfiguriert haben.

Ab Juni 2023 können Sie keine Playbooks mehr zu dieser Liste hinzufügen. Hier bereits aufgeführte Playbooks werden weiterhin ausgeführt, bis diese Methode im März 2026 abgeschafft wird.

Wenn Sie hier noch Playbooks aufgelistet haben, sollten Sie stattdessen eine Automatisierungsregel basierend auf dem durch die Warnung erstellten Auslöser erstellen und die Playbooks aus der Automatisierungsregel aufrufen. Betätigen Sie danach die Optionspunkte am Ende der Zeile des aufgeführten Playbooks und wählen Sie Entfernen aus. Eine vollständige Anleitung finden Sie unter Migrieren Ihrer Microsoft Sentinel-Warnauslöser für Playbooks in Automatisierungsregeln.

- Wählen Sie Weiter: Überprüfen und erstellen aus, um alle Einstellungen für Ihre neue Analyseregel zu überprüfen.

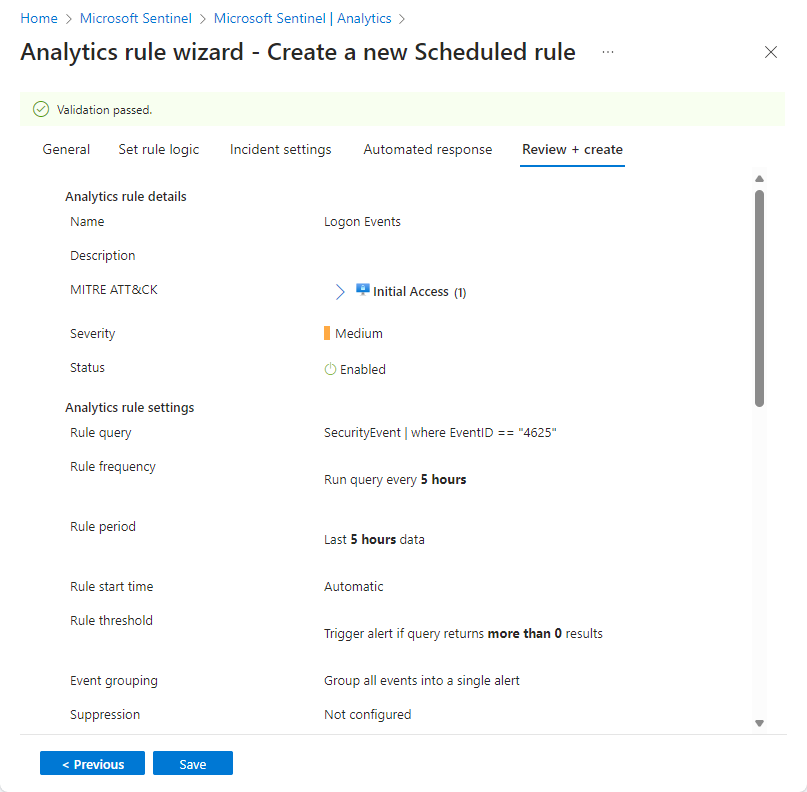

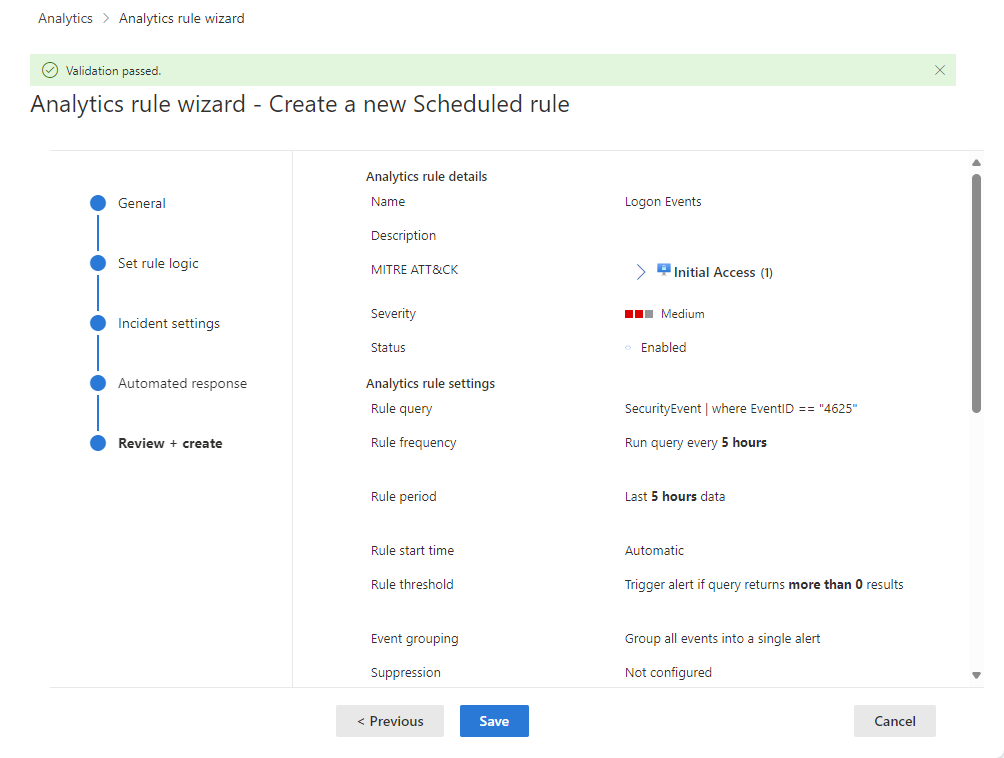

Überprüfen der Konfiguration und Erstellen der Regel

Wenn die Meldung „Überprüfung erfolgreich“ angezeigt wird, wählen Sie Erstellen aus.

Wenn stattdessen ein Fehler angezeigt wird, suchen Sie das rote X auf der Registerkarte im Assistenten, in dem der Fehler aufgetreten ist.

Korrigieren Sie den Fehler, und wechseln Sie zurück zur Registerkarte Überprüfen und Erstellen, um die Überprüfung erneut auszuführen.

Anzeigen der Regel und ihrer Ausgabe

Zeigen Sie die Regeldefinition an

Die neu erstellte benutzerdefinierte Regel (vom Typ „Geplant“) finden Sie in der Tabelle auf der Registerkarte Aktive Regeln auf dem Hauptbildschirm von Analysen. Über diese Liste können Sie die einzelnen Regeln aktivieren, deaktivieren oder löschen.

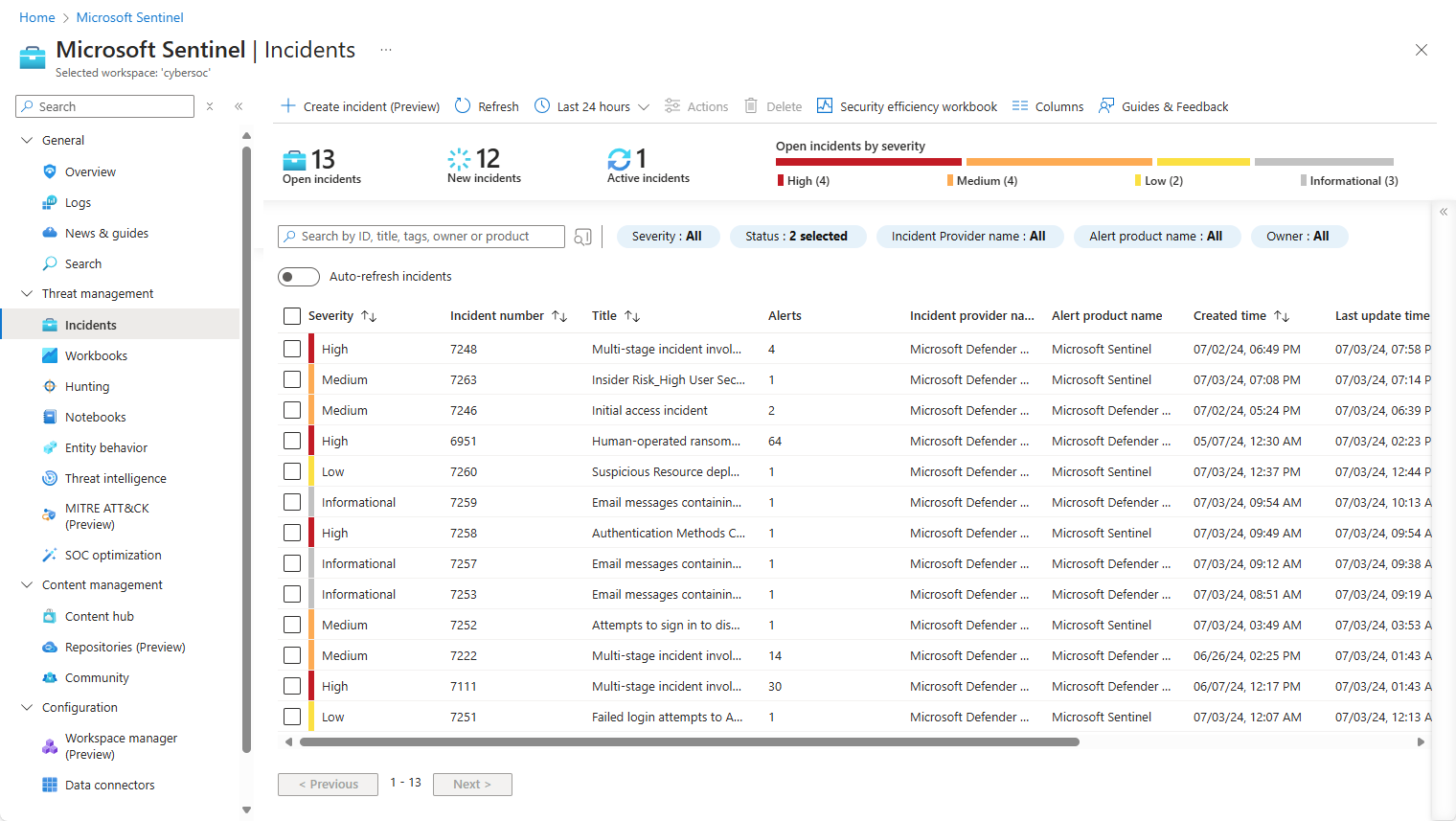

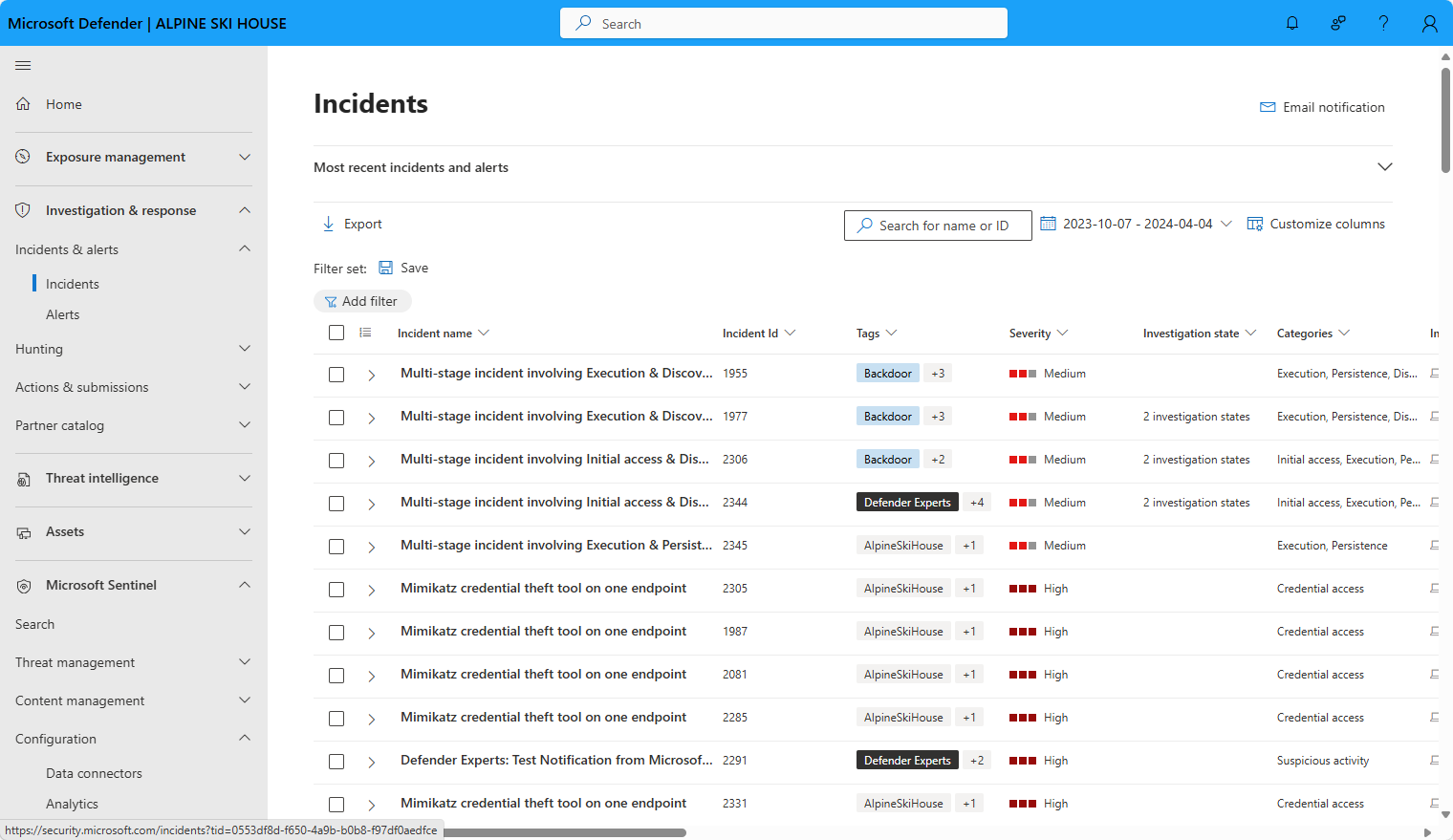

Zeigen Sie die Ergebnisse der Regel an

Um die Ergebnisse der Analyseregeln anzuzeigen, die Sie im Azure-Portal erstellen, wechseln Sie zur Seite Vorfälle, wo Sie Vorfälle selektieren, sie untersuchen und die Bedrohungen beheben können.

Optimieren Sie die Regel

- Sie können die Regelabfrage aktualisieren, um falsch positive Ergebnisse auszuschließen. Weitere Informationen finden Sie unter Behandeln von falsch positiven Ergebnissen in Microsoft Sentinel

Hinweis

In Microsoft Sentinel generierte Warnungen stehen über Microsoft Graph Security zur Verfügung. Weitere Informationen finden Sie unter Verwenden der Sicherheits-API von Microsoft Graph.

Exportieren der Regel in eine ARM-Vorlage

Wenn Sie Ihre Regel packen möchten, damit sie verwaltet und als Code bereitgestellt wird, können Sie die Regel problemlos in eine ARM-Vorlage (Azure Resource Manager) exportieren. Sie können auch Regeln aus Vorlagendateien importieren und dann auf der Benutzeroberfläche anzeigen und bearbeiten.

Nächste Schritte

Wenn Sie Analyseregeln zum Erkennen von Bedrohungen durch Microsoft Sentinel verwenden, stellen Sie sicher, dass Sie alle Regeln aktivieren, die Ihren verbundenen Datenquellen zugeordnet sind, um eine vollständige Sicherheitsabdeckung für Ihre Umgebung zu gewährleisten.

Um die Aktivierung von Regeln zu automatisieren, können Sie Regeln über die API und die PowerShell an Microsoft Sentinel weiterleiten, was allerdings zusätzlichen Aufwand erfordert. Wenn Sie die API oder PowerShell verwenden, müssen Sie die Regeln zunächst in JSON exportieren, bevor Sie die Regeln aktivieren. Eine API oder PowerShell kann hilfreich sein, wenn Sie Regeln in mehreren Instanzen von Microsoft Sentinel mit identischen Einstellungen in jeder Instanz aktivieren.

Weitere Informationen finden Sie unter:

- Problembehandlung für Analyseregeln in Microsoft Sentinel

- Navigieren und Untersuchen von Incidents mit Microsoft Sentinel

- Entitäten in Microsoft Sentinel

- Tutorial: Verwenden von Playbooks mit Automatisierungsregeln in Microsoft Sentinel

Erfahren Sie außerdem anhand eines Beispiels, wie benutzerdefinierte Analyseregeln bei der Überwachung von Zoom mit einem benutzerdefinierten Connector eingesetzt werden.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für