Bessere Verwaltung von SOC mit Incidentmetriken

Hinweis

Informationen über die Verfügbarkeit von Funktionen in US-Regierungs-Clouds finden Sie in den Microsoft Sentinel-Tabellen in Cloud-Funktionsverfügbarkeit für US-Regierungskunden.

Als Security Operations Center-Manager benötigen Sie Metriken und Measures zur Gesamteffizienz, um die Leistung Ihres Teams messen zu können. Sie müssen Incidentvorgänge im Lauf der Zeit anhand einer Vielzahl verschiedener Kriterien anzeigen, wie z. B. Schweregrad, MITRE-Taktiken, mittlere Zeit bis zur Selektierung und mittlere Lösungszeit. Microsoft Sentinel stellt diese Daten jetzt mit der neuen SecurityIncident-Tabelle und dem entsprechenden Schema in Log Analytics und der zugehörigen Arbeitsmappe Effizienz des Sicherheitsbetriebs zur Verfügung. Sie können die Leistung Ihres Teams im zeitlichen Verlauf visualisieren und diese Einblicke verwenden, um die Effizienz zu verbessern. Sie können auch eigene KQL-Abfragen für die Incidenttabelle schreiben und verwenden, um benutzerdefinierte Arbeitsmappen zu erstellen, die genau Ihren speziellen Überprüfungsanforderungen und KPIs entsprechen.

Verwenden der Tabelle mit Sicherheitsincidents

Die Tabelle SecurityIncident ist in Microsoft Sentinel integriert. Sie finden Sie zusammen mit anderen Tabellen in der Auflistung SecurityInsights unter Protokolle. Sie können diese Tabelle wie jede andere auch in Log Analytics abfragen.

Jedes Mal, wenn Sie einen Incident erstellen oder aktualisieren, wird der Tabelle ein neuer Protokolleintrag hinzugefügt. So können Sie die Änderungen nachverfolgen, die an Incidents vorgenommen werden, und noch leistungsfähigere SOC-Metriken erstellen. Allerdings müssen Sie diesen Aspekt berücksichtigen, wenn Sie Abfragen für diese Tabelle erstellen, da Sie je nach Abfrage möglicherweise doppelte Einträge für einen Incident entfernen müssen.

Ein Beispiel: Wenn Sie eine Liste aller Incidents sortiert nach Incidentnummer benötigen, aber für jeden Incident nur das neueste Protokoll zurückgeben möchten, können Sie dafür den summarize-Operator von KQL mit der Aggregationsfunktion arg_max() verwenden:

SecurityIncident

| summarize arg_max(LastModifiedTime, *) by IncidentNumber

Weitere Beispielabfragen

Incidentstatus: Alle Incidents nach Status und Schweregrad in einem bestimmten Zeitraum:

let startTime = ago(14d);

let endTime = now();

SecurityIncident

| where TimeGenerated >= startTime

| summarize arg_max(TimeGenerated, *) by IncidentNumber

| where LastModifiedTime between (startTime .. endTime)

| where Status in ('New', 'Active', 'Closed')

| where Severity in ('High','Medium','Low', 'Informational')

Schließzeit nach Perzentil:

SecurityIncident

| summarize arg_max(TimeGenerated,*) by IncidentNumber

| extend TimeToClosure = (ClosedTime - CreatedTime)/1h

| summarize 5th_Percentile=percentile(TimeToClosure, 5),50th_Percentile=percentile(TimeToClosure, 50),

90th_Percentile=percentile(TimeToClosure, 90),99th_Percentile=percentile(TimeToClosure, 99)

Triagezeit nach Perzentil:

SecurityIncident

| summarize arg_max(TimeGenerated,*) by IncidentNumber

| extend TimeToTriage = (FirstModifiedTime - CreatedTime)/1h

| summarize 5th_Percentile=max_of(percentile(TimeToTriage, 5),0),50th_Percentile=percentile(TimeToTriage, 50),

90th_Percentile=percentile(TimeToTriage, 90),99th_Percentile=percentile(TimeToTriage, 99)

Arbeitsmappe zur Effizienz des Sicherheitsbetriebs

Zur Ergänzung der Tabelle SecurityIncidents haben wir eine sofort einsatzbereite Arbeitsmappenvorlage namens Effizienz des Sicherheitsbetriebs bereitgestellt, die Sie zum Überwachen Ihrer SOC-Vorgänge verwenden können. Die Arbeitsmappe enthält die folgenden Metriken:

- Erstellte Incidents im Lauf der Zeit

- Erstellte Incidents nach Abschlussklassifizierung, Schweregrad, Besitzer und Status

- Mittlere Zeit bis zur Selektierung

- Mittlere Zeit bis zum Abschluss

- Erstellte Incidents nach Schweregrad, Besitzer, Status, Produkt und Taktik im zeitlichen Verlauf

- Perzentile für die Zeit bis zur Selektierung

- Perzentile für die Zeit bis zum Abschluss

- Mittlere Zeit bis zur Selektierung pro Besitzer

- Neueste Aktivitäten

- Neueste Abschlussklassifizierungen

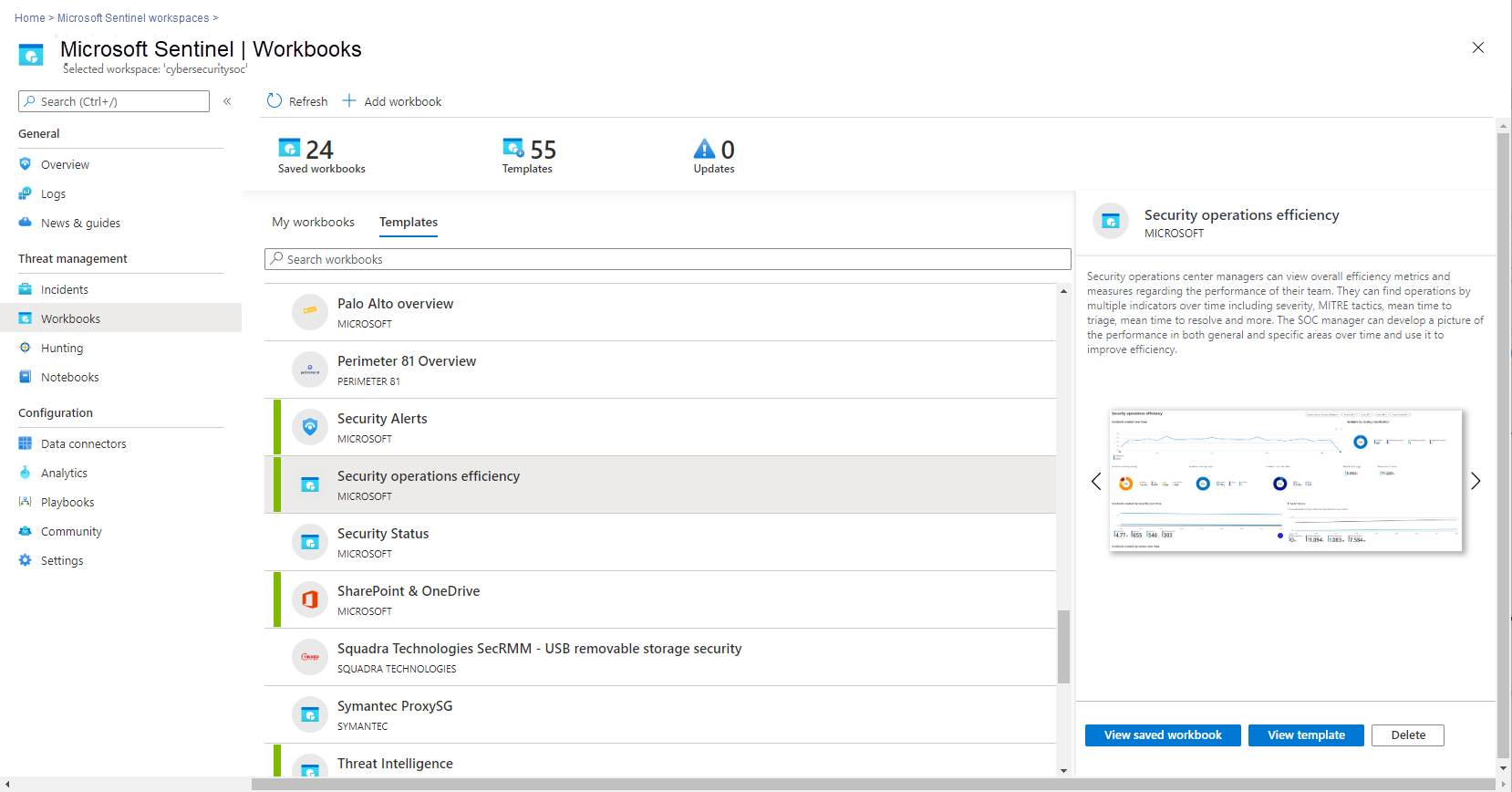

Sie finden diese neue Arbeitsmappenvorlage, indem Sie im Microsoft Sentinel-Navigationsmenü Arbeitsmappen und dann die Registerkarte Vorlagen auswählen. Wählen Sie Effizienz von Sicherheitsvorgängen aus dem Katalog aus, und klicken Sie auf eine der Schaltflächen Gespeicherte Arbeitsmappe anzeigen und Vorlage anzeigen.

Sie können die Vorlage verwenden, um eigene, auf Ihre Anforderungen zugeschnittene Arbeitsmappen zu erstellen.

SecurityIncidents-Schema

Das Datenmodell des Schemas

| Feld | Datentyp | BESCHREIBUNG |

|---|---|---|

| AdditionalData | dynamisch | Anzahl von Warnungen, Lesezeichen und Kommentaren sowie Namen und Taktiken von Warnungsprodukten |

| AlertIds | dynamisch | Warnungen, aus denen der Incident erstellt wurde |

| BookmarkIds | dynamisch | Mit Lesezeichen markierte Entitäten |

| Klassifizierung | Zeichenfolge | Abschlussklassifizierung des Incidents |

| ClassificationComment | Zeichenfolge | Kommentar zur Abschlussklassifizierung des Incidents |

| ClassificationReason | Zeichenfolge | Grund für Abschlussklassifizierung des Incidents |

| ClosedTime | datetime | Zeitstempel (UTC) für letzten Abschluss des Incidents |

| Kommentare | dynamisch | Kommentare zum Incident |

| CreatedTime | datetime | Zeitstempel (UTC) für Erstellung des Incidents |

| Beschreibung | string | Beschreibung des Vorfalls |

| FirstActivityTime | datetime | Erste Ereigniszeit |

| FirstModifiedTime | datetime | Zeitstempel (UTC) für erste Änderung des Incidents |

| IncidentName | Zeichenfolge | Interne GUID |

| IncidentNumber | INT | |

| IncidentUrl | Zeichenfolge | Link zum Incident |

| Bezeichnungen | dynamisch | `Tags` |

| LastActivityTime | datetime | Letzte Ereigniszeit |

| LastModifiedTime | datetime | Zeitstempel (UTC) für letzte Änderung des Incidents (die durch den aktuellen Datensatz beschriebene Änderung) |

| ModifiedBy | Zeichenfolge | Benutzer oder System, der/das den Incident geändert hat |

| Besitzer | dynamisch | |

| RelatedAnalyticRuleIds | dynamisch | Regeln, durch die Warnungen für den Incident ausgelöst wurden |

| Severity | Zeichenfolge | Schweregrad des Incidents (hoch/mittel/niedrig/Information) |

| SourceSystem | Zeichenfolge | Konstante ('Azure') |

| Status | Zeichenfolge | |

| TenantId | Zeichenfolge | |

| TimeGenerated | datetime | Zeitstempel (UTC) für Erstellung des aktuellen Datensatzes (bei Änderung des Incidents) |

| Titel | Zeichenfolge | |

| Type | Zeichenfolge | Konstante ('SecurityIncident') |

Nächste Schritte

- Für den Einstieg in Microsoft Azure Sentinel benötigen Sie ein Microsoft Azure-Abonnement. Wenn Sie nicht über ein Abonnement verfügen, können Sie sich für ein kostenloses Testabonnementregistrieren.

- Hier erfahren Sie, wie Sie ein Onboarding Ihrer Daten in Microsoft Sentinel durchführen und Einblicke in Daten und potenzielle Bedrohungen erhalten.