Normalisierung und das erweiterte Sicherheitsinformationsmodell (Advanced Security Information Model, ASIM) (Öffentliche Vorschau)

Microsoft Sentinel nimmt Daten aus vielen Quellen auf. Die gemeinsame Verwendung verschiedener Datentypen und -tabellen macht es notwendig, dass Sie mit den einzelnen Typen und Tabellen vertraut sind und eindeutige Datensätze für Analyseregeln, Arbeitsmappen und Hunting-Abfragen für jeden Typ und jedes Schema schreiben und verwenden.

Manchmal benötigen Sie separate Regeln, Arbeitsmappen und Abfragen, selbst bei in den Datentypen gemeinsam verwendeten Elementen, z. B. Firewallgeräten. Auch die Korrelation zwischen verschiedenen Datentypen bei einer Untersuchung und Hunting-Abfrage kann schwierig sein.

Das Advanced Security Information Model (ASIM) ist eine Ebene zwischen diesen verschiedenen Quellen und dem Benutzer befindet. ASIM folgt dem Stabilitätsprinzip: „Bei dem, was gesendet wird, streng sein, aber flexibel bei dem, was akzeptiert wird“. Unter Verwendung des Robustheitsprinzips als Entwurfsmuster wandelt ASIM die von Microsoft Sentinel gesammelte proprietäre Quellentelemetrie in benutzerfreundliche Daten um, um den Austausch und die Integration zu erleichtern.

Dieser Artikel bietet eine Übersicht über das Advanced Security Information Model (ASIM), seine Anwendungsfälle und Hauptkomponenten. Weitere Informationen finden Sie im Abschnitt Nächste Schritte.

Tipp

Sehen Sie sich auch das ASIM-Webinar an, oder befassen Sie sich mit den Webinarfolien.

Wichtig

ASIM befindet sich derzeit in der Vorschauphase. In den zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen finden Sie weitere rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden oder anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Allgemeine ASIM-Verwendung

Das Advanced SIEM Information Model (ASIM) ermöglicht eine nahtlose Handhabung verschiedener Quellen in einheitlichen, normalisierten Ansichten, indem es die folgenden Funktionen bereitstellt:

Quellenübergreifende Erkennungsfunktion. Normalisierte Analyseregeln funktionieren quellenübergreifend, lokal und in der Cloud und erkennen Angriffe wie Brute-Force-Angriffe oder unmögliche Ortswechsel auf verschiedenen Systemen, einschließlich Okta, AWS und Azure.

Quellenunabhängige Inhalte. Die Abdeckung sowohl vorgefertigter als auch benutzerdefinierter Inhalte mithilfe von ASIM wird automatisch auf alle Quellen erweitert, die ASIM unterstützen. Dies gilt selbst dann, wenn die Quelle erst nach dem Erstellen des Inhalts hinzugefügt wurde. Die Prozessereignisanalyse unterstützt beispielsweise alle Quellen, die ein Kunde zum Importieren der Daten verwenden kann, z. B. Microsoft Defender für Endpunkt, Windows-Ereignisse und Sysmon.

Unterstützung für benutzerdefinierte Quellen in integrierten Analysen

Benutzerfreundlichkeit. Nachdem ein Analyst ASIM eingeführt hat, ist das Schreiben von Abfragen viel einfacher, weil die Feldnamen immer identisch sind.

ASIM und die Metadaten von Open-Source-Sicherheitsereignissen

ASIM orientiert sich am allgemeinen Informationsmodell Open Source Security Events Metadata (OSSEM) und ermöglicht daher die vorhersagbare Korrelation von Entitäten über normalisierte Tabellen hinweg.

OSSEM ist ein von der Community betriebenes Projekt, das hauptsächlich auf die Dokumentation und Standardisierung von Sicherheitsereignisprotokollen aus unterschiedlichen Datenquellen und Betriebssystemen ausgerichtet ist. Außerdem stellt das Projekt ein Common Information Model (CIM) bereit, das während der Datennormalisierungsprozeduren von Datentechnikern verwendet werden kann, damit Sicherheitsanalytiker Daten über verschiedene Datenquellen hinweg abfragen und analysieren können.

Weitere Informationen finden Sie in der OSSEM-Referenzdokumentation.

ASIM-Komponenten

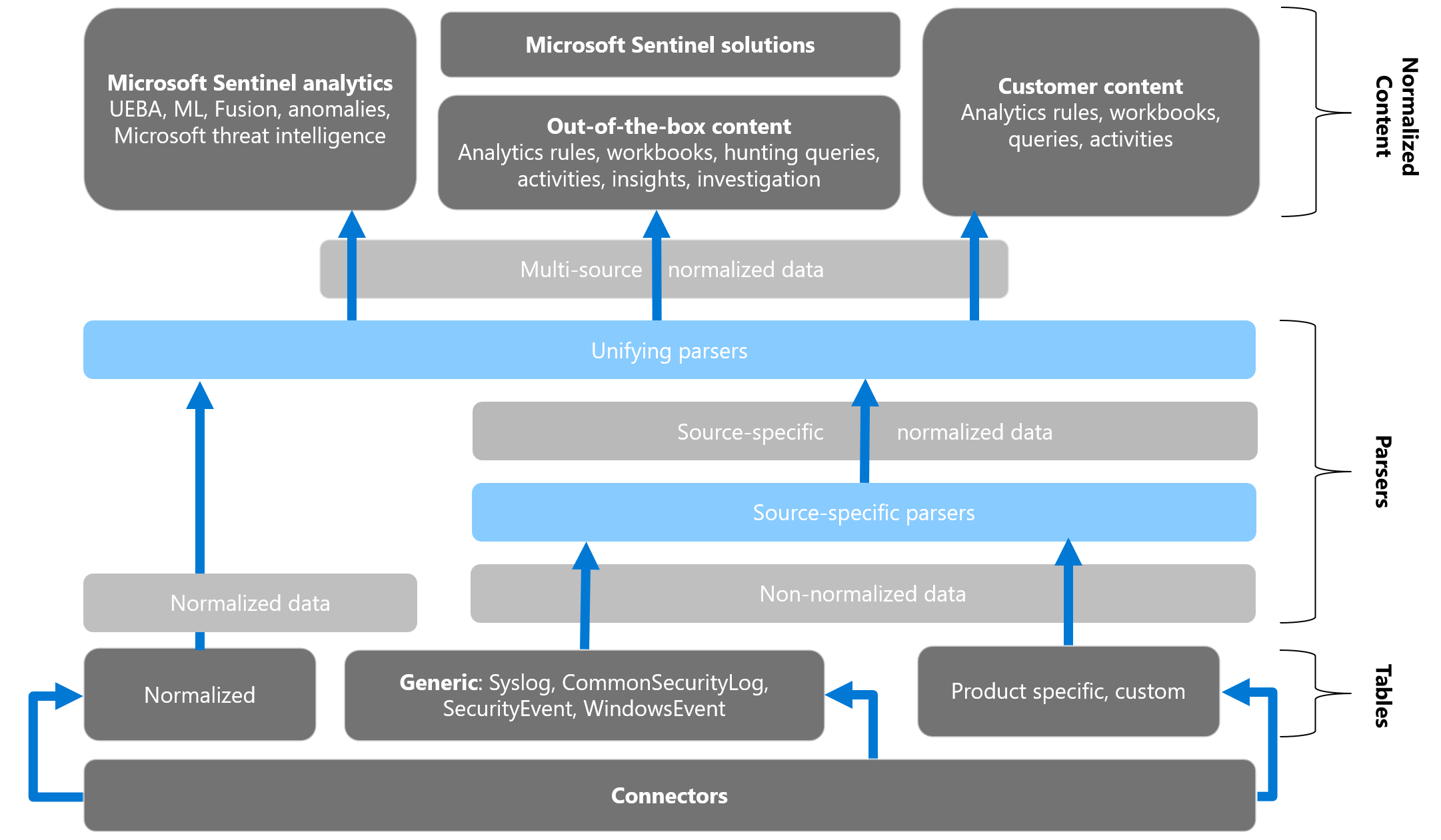

Die folgende Abbildung zeigt, wie nicht normalisierte Daten in normalisierte Inhalte übersetzt und in Microsoft Sentinel verwendet werden können. Beispielsweise können Sie eine benutzerdefinierte, produktspezifische, nicht normalisierte Tabelle mithilfe eines Parsers und eines Normalisierungsschemas in normalisierte Daten konvertieren. Die normalisierten Daten können Sie in von Microsoft definierten sowie in benutzerdefinierten Analysen, Regeln, Arbeitsmappen, Abfragen usw. verwenden.

ASIM schließt die folgenden Komponenten ein:

Normalisierte Schemas

Normalisierte Schemas decken Standardsätze von vorhersagbaren Ereignistypen ab, die Sie beim Erstellen einheitlicher Funktionen verwenden können. Jedes Schema definiert die Felder, die ein Ereignis, eine Namenskonvention für normalisierte Spalten und ein Standardformat für die Feldwerte darstellen.

In ASIM sind derzeit die folgenden Schemas definiert:

- Überwachungsereignis

- Authentifizierungsereignis

- DHCP-Aktivität

- DNS-Aktivität

- Dateiaktivität

- Netzwerksitzung

- Prozessereignis

- Registrierungsereignis

- Benutzerverwaltung

- Websitzung

Weitere Informationen finden Sie unter ASIM: Schemas.

Abfragezeitparser

ASIM verwendet Abfragezeitparser, um vorhandene Daten mithilfe von KQL-Funktionen den normalisierten Schemas zuzuordnen. Viele ASIM-Parser sind in Microsoft Sentinel standardmäßig enthalten. Weitere Parser und modifizierbare Versionen der integrierten Parser können über das GitHub-Repository für Microsoft Sentinel bereitgestellt werden.

Weitere Informationen finden Sie unter ASIM-Parser.

Normalisierung der Erfassungszeit

Abfragezeitparser haben viele Vorteile:

- Sie erfordern keine Änderung der Daten, sodass das Quellformat beibehalten wird.

- Da sie die Daten nicht ändern, sondern eine Ansicht der Daten bereitstellen, sind sie einfach zu entwickeln. Das Entwickeln, Testen und Reparieren eines Parsers kann für vorhandene Daten erfolgen. Darüber hinaus können Parser repariert werden, wenn ein Problem erkannt wird, und die Korrektur wird auf vorhandene Daten angewendet.

ASIM-Parser sind zwar optimiert, aber die Abfragezeitanalyse kann Abfragen verlangsamen, insbesondere bei großen Datasets. Um dieses Problem zu beheben, ergänzt Microsoft Sentinel die Abfragezeitanalyse um die Erfassungszeitanalyse. Mithilfe der Erfassungstransformation werden die Ereignisse in eine normalisierte Tabelle normalisiert. Dadurch werden Abfragen beschleunigt, die normalisierte Daten verwenden.

Derzeit unterstützt ASIM die folgenden nativen normalisierten Tabellen als Ziel für die Erfassungszeitnormalisierung:

- ASimAuditEventLogs für das Überwachungsereignisschema.

- ASimAuthenticationEventLogs für das Authentifizierungsschema.

- ASimDnsActivityLogs für das DNS-Schema

- ASimNetworkSessionLogs für das Network Session-Schema

- ASimWebSessionLogs für das Websitzungsschema.

Weitere Informationen finden Sie unter Normalisierung der Erfassungszeit.

Inhalte für jedes normalisierte Schema

Inhalte, die ASIM verwenden, umfassen Lösungen, Analyseregeln, Arbeitsmappen, Hunting-Abfragen und vieles mehr. Die Inhalte für jedes normalisierte Schema können für alle normalisierten Daten verwendet werden, ohne dass quellenspezifische Inhalte erstellt werden müssen.

Weitere Informationen finden Sie unter ASIM: Inhalt.

Erste Schritte mit ASIM

So beginnen Sie mit der Verwendung von ASIM:

Stellen Sie eine ASIM-basierte Domänenlösung bereit, z. B. Network Threat Protection Essentials.

Aktivieren Sie Analyseregelvorlagen, die ASIM verwenden. Weitere Informationen finden Sie in der ASIM-Inhaltsliste.

Verwenden Sie die ASIM-Jagdabfragen aus dem Microsoft Sentinel GitHub-Repository, wenn Sie Protokolle in KQL auf der Seite Microsoft Sentinel Logs abfragen. Weitere Informationen finden Sie in der ASIM-Inhaltsliste.

Schreiben Sie mithilfe von ASIM Ihre eigenen Analyseregeln, oder konvertieren Sie vorhandene.

Ermöglichen Sie die Verwendung integrierter Analysefunktionen für Ihre benutzerdefinierten Daten, indem Sie Parser für Ihre benutzerdefinierten Quellen schreiben und sie dem relevanten quellenunabhängigen Parser hinzufügen.

Nächste Schritte

Dieser Artikel bietet eine Übersicht über Normalisierung in Microsoft Sentinel und ASIM.

Weitere Informationen finden Sie unter

- Sehen Sie sich das ASIM-Webinar an, oder befassen Sie sich mit den Folien.

- Schemas für das erweiterte Sicherheitsinformationsmodell (Advanced Security Information Model, ASIM)

- Parser für das erweiterte Sicherheitsinformationsmodell (Advanced Security Information Model, ASIM)

- Inhalte für das erweiterte Sicherheitsinformationsmodell (Advanced Security Information Model, ASIM)