Migrieren zu Microsoft Sentinel mit der SIEM-Migrationserfahrung

Migrieren Sie Ihr SIEM zu Microsoft Sentinel für alle Anwendungsfälle der Sicherheitsüberwachung. Die automatisierte Unterstützung der SIEM-Migrationserfahrung vereinfacht Ihre Migration.

Diese Features sind derzeit in der SIEM-Migrationsumgebung enthalten:

Splunk

- Die Erfahrung konzentriert sich auf die Migration der Splunk-Sicherheitsüberwachung auf Microsoft Sentinel und die Abbildung von sofort einsetzbaren (out-of-the-box, OOTB) Analyseregeln, wo immer dies möglich ist.

- Die Erfahrung unterstützt die Migration von Splunk-Erkennungen zu Microsoft Sentinel-Analyseregeln, inklusive die Zuordnung von Splunk-Datenquellen und -Nachschlagevorgängen.

Voraussetzungen

Sie benötigen Folgendes aus der SIEM-Quelle:

Splunk

- Die Migrationsumgebung ist sowohl mit Splunk Enterprise- als auch mit Splunk Cloud-Editionen kompatibel.

- Zum Exportieren aller Splunk-Warnungen ist eine Splunk-Administratorrolle erforderlich. Weitere Informationen finden Sie unter rollenbasierten Benutzerzugriff von Splunk.

- Exportieren Sie die historischen Daten aus Splunk in die relevanten Tabellen im Log Analytics-Arbeitsbereich. Weitere Informationen finden Sie unter Exportieren von historischen Daten aus Splunk.

Sie benötigen Folgendes für das Ziel, Microsoft Sentinel:

Die SIEM-Migrationsumgebung stellt Analyseregeln bereit. Für diese Funktion ist die Rolle Microsoft Sentinel-Mitwirkender erforderlich. Weitere Informationen hierzu finden Sie unter Berechtigungen in Microsoft Sentinel.

Erfasste Sicherheitsdaten, die zuvor in Ihrer Quell-SIEM-Quelle in Microsoft Sentinel verwendet wurden. Bevor eine Analyseregel übersetzt und aktiviert wird, muss die Datenquelle der Regel im Log Analytics-Arbeitsbereich vorhanden sein. Installieren und aktivieren Sie sofort einsatzbereite Datenconnectors in Content Hub, die mit Ihrem Sicherheitsüberwachungsstatus aus Ihrem Quell-SIEM übereinstimmen. Wenn kein Datenkonnector vorhanden ist, erstellen Sie eine benutzerdefinierte Aufnahmepipeline.

Weitere Informationen finden Sie in den folgenden Artikeln:

Erstellen Sie Microsoft Sentinel Watchlists aus Ihren Splunk-Lookups, damit die verwendeten Felder für die übersetzten Analyseregeln zugeordnet werden.

Übersetzen von Splunk-Erkennungsregeln

Im Kern der Splunk-Erkennungsregeln ist die Suchverarbeitungssprache (Search Processing Language, SPL). Die SIEM-Migrationsumgebung übersetzt SPL systematisch in die Kusto-Abfragesprache (KQL) für jede Splunk-Regel. Überprüfen Sie sorgfältig Übersetzungen, und nehmen Sie Anpassungen vor, um sicherzustellen, dass migrierte Regeln in Ihrem Microsoft Sentinel-Arbeitsbereich wie vorgesehen funktionieren. Weitere Informationen zu den Konzepten, die bei der Übersetzung von Erkennungsregeln wichtig sind, finden Sie unter Migrieren von Splunk-Erkennungsregeln.

Aktuelle Funktionen:

- Ordnen Sie Splunk-Erkennungen sofort einsatzbereite Microsoft Sentinel-Analyseregeln zu.

- Übersetzen Sie einfache Abfragen mit einer einzelnen Datenquelle.

- Automatische Übersetzungen von SPL nach KQL für die im Artikel Spickzettel für Splunk nach Kusto-Übersetzungen aufgeführten Zuordnungen.

- Schemazuordnung (Preview) erstellt logische Verknüpfungen für die übersetzten Regeln, indem Splunk-Datenquellen auf Microsoft Sentinel-Tabellen und Splunk-Nachschlagevorgänge auf Watchlists abgebildet werden.

- Die Überprüfung von übersetzten Abfragen bietet eine Fehlerrückmeldung mit Bearbeitungsmöglichkeit, um Zeit bei der Übersetzung von Erkennungsregeln zu sparen.

- Übersetzungsstatus angibt, wie vollständig SPL-Syntax auf Grammatikebene in KQL übersetzt wird.

- Unterstützung für die Übersetzung von Splunk-Makros durch die Definition von Inline-Ersatzmakros in SPL-Abfragen.

- Unterstützung für die Übersetzung des Splunk Common Information Model (CIM) in das Advanced Security Information Model (ASIM) von Microsoft Sentinel.

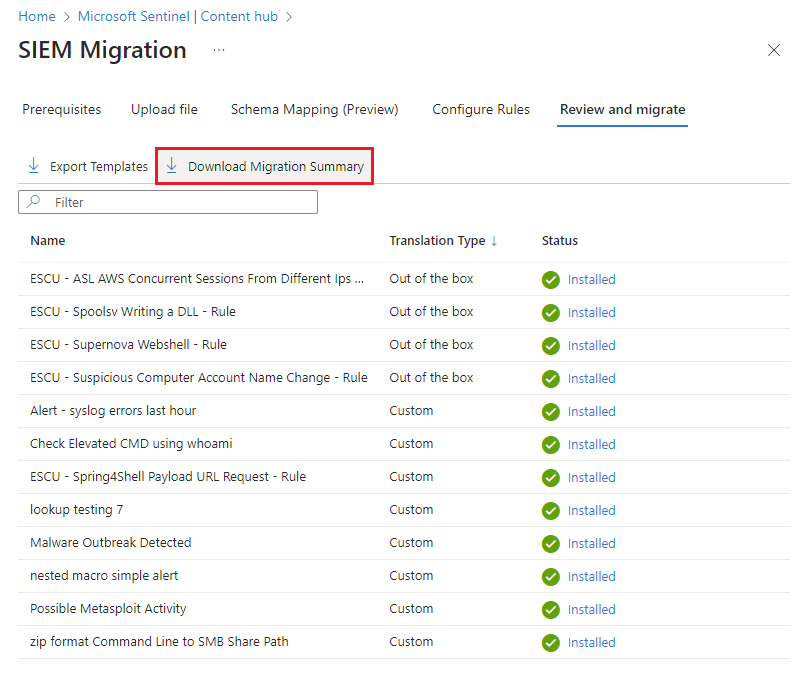

- Eine herunterladbare Zusammenfassung des Zustands vor und nach der Migration.

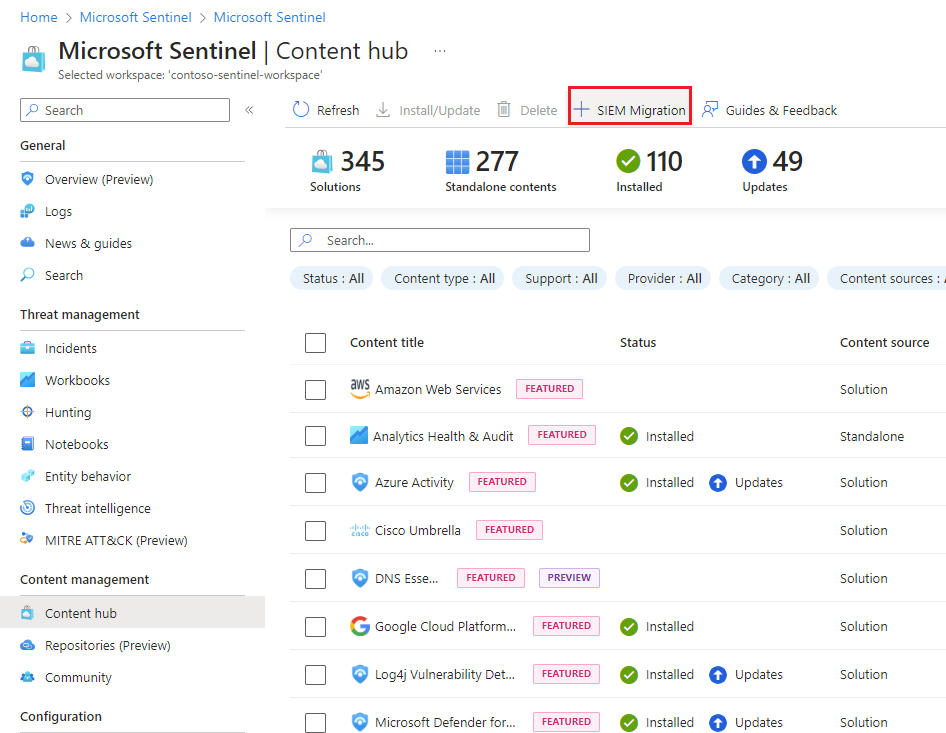

Starten der SIEM-Migrationsumgebung

Sie finden die SIEM-Migrationserfahrung in Microsoft Sentinel über das Azure-Portal oder das Defender-Portal unter Content Management>Content Hub.

Wählen Sie SIEM-Migration aus.

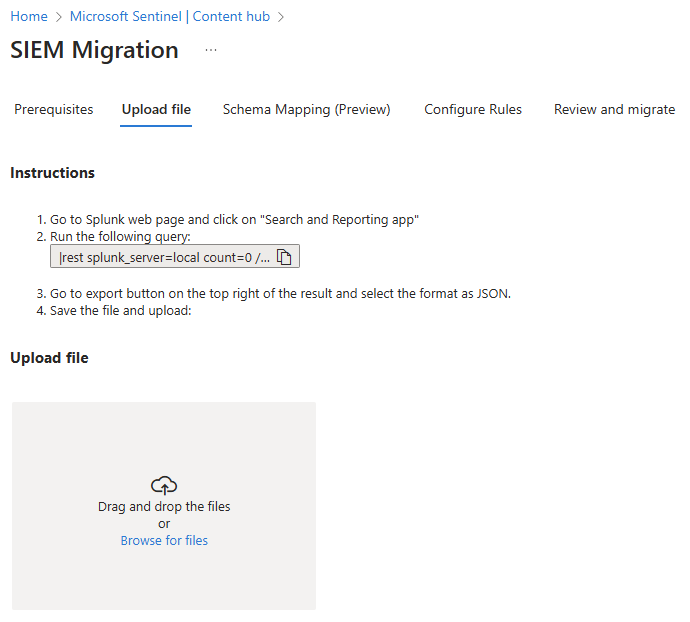

Hochladen von Splunk-Erkennungen

Wählen Sie in Splunk Web Suche und Reporting im Bereich Apps aus.

Führen Sie die folgende Abfrage aus:

|rest splunk_server=local count=0 /servicesNS/-/-/saved/searches |search disabled=0 |search alert_threshold != "" |table title,search,description,cron_schedule,dispatch.earliest_time,alert.severity,alert_comparator,alert_threshold,alert.suppress.period,id |tojson|table _raw |rename _raw as alertrules|mvcombine delim=", " alertrules |append [| rest splunk_server=local count=0 /servicesNS/-/-/admin/macros|table title,definition,args,iseval|tojson|table _raw |rename _raw as macros|mvcombine delim=", " macros] |filldown alertrules |tail 1Wählen Sie die Exportschaltfläche aus, und wählen Sie JSON als Format aus.

Speichern Sie die Datei .

Laden Sie die exportierte Splunk JSON-Datei hoch.

Hinweis

Der Splunk-Export muss eine gültige JSON-Datei sein, und die Uploadgröße ist auf 50 MB begrenzt.

Schemazuordnung

Verwenden Sie die Schemazuordnung, um genau zu definieren, wie die Datentypen und Felder in der Analyseregel-Logik auf der Grundlage der extrahierten Quellen aus den SPL-Abfragen den Microsoft Sentinel-Tabellen zugeordnet werden.

Datenquellen

Bekannte Quellen wie Splunk CIM-Schemata und Datenmodelle werden automatisch auf ASIM-Schemata abgebildet, falls zutreffend. Andere Quellen, die in der Splunk-Erkennung verwendet werden, müssen manuell auf Microsoft Sentinel- oder Log Analytics-Tabellen abgebildet werden. Zuordnungsschemata sind hierarchisch, so dass Splunk-Quellen 1:1 auf Microsoft Sentinel-Tabellen und die Feldern innerhalb dieser Quellen abgebildet werden.

Sobald die Schemazuordnung abgeschlossen ist, werden alle manuellen Aktualisierungen im Zuordnungsstatus als „Manuell zugeordnet“ angezeigt. Die Änderungen werden im nächsten Schritt berücksichtigt, wenn die Regeln übersetzt werden. Die Zuordnung wird pro Arbeitsbereich gespeichert, sodass Sie sie nicht wiederholen müssen.

Suchvorgänge

Splunk-Lookups werden mit Microsoft Sentinel-Watchlists verglichen, bei denen es sich um Listen kuratierter Feld-Wert-Kombinationen handelt, die mit den Ereignissen in Ihrer Microsoft Sentinel-Umgebung korrelieren. Da Splunk-Nachschlagevorgänge definiert und außerhalb der Grenzen von SPL-Abfragen verfügbar sind, muss die entsprechende Microsoft Sentinel-Watchlist als Voraussetzung erstellt werden. Anschließend werden Nachschlagevorgänge aus den hochgeladenen Splunk-Abfragen automatisch identifiziert und den Sentinel Watchlists zugeordnet.

Weitere Informationen finden Sie unter Erstellen einer Watchlist.

SPL-Abfragen verweisen auf Nachschlagevorgänge mit den Schlüsselwörtern lookup, inputlookup und outputlookup. Der Vorgang outputlookup schreibt Daten in einen Nachschlagevorgang und wird in der Übersetzung nicht unterstützt. Das SIEM-Migrationsübersetzungsmodul verwendet die KQL-Funktion _GetWatchlist(), um die richtige Sentinel-Watchlist zusammen mit anderen KQL-Funktionen zuzuordnen, um die Regellogik zu vervollständigen.

Wenn einem Splunk-Nachschlagevorgang keine entsprechende Watchlist zugeordnet ist, behält die Übersetzungs-Engine für die Watchlist und ihre Felder denselben Namen wie für den Splunk-Nachschlagevorgang und die entsprechenden Felder.

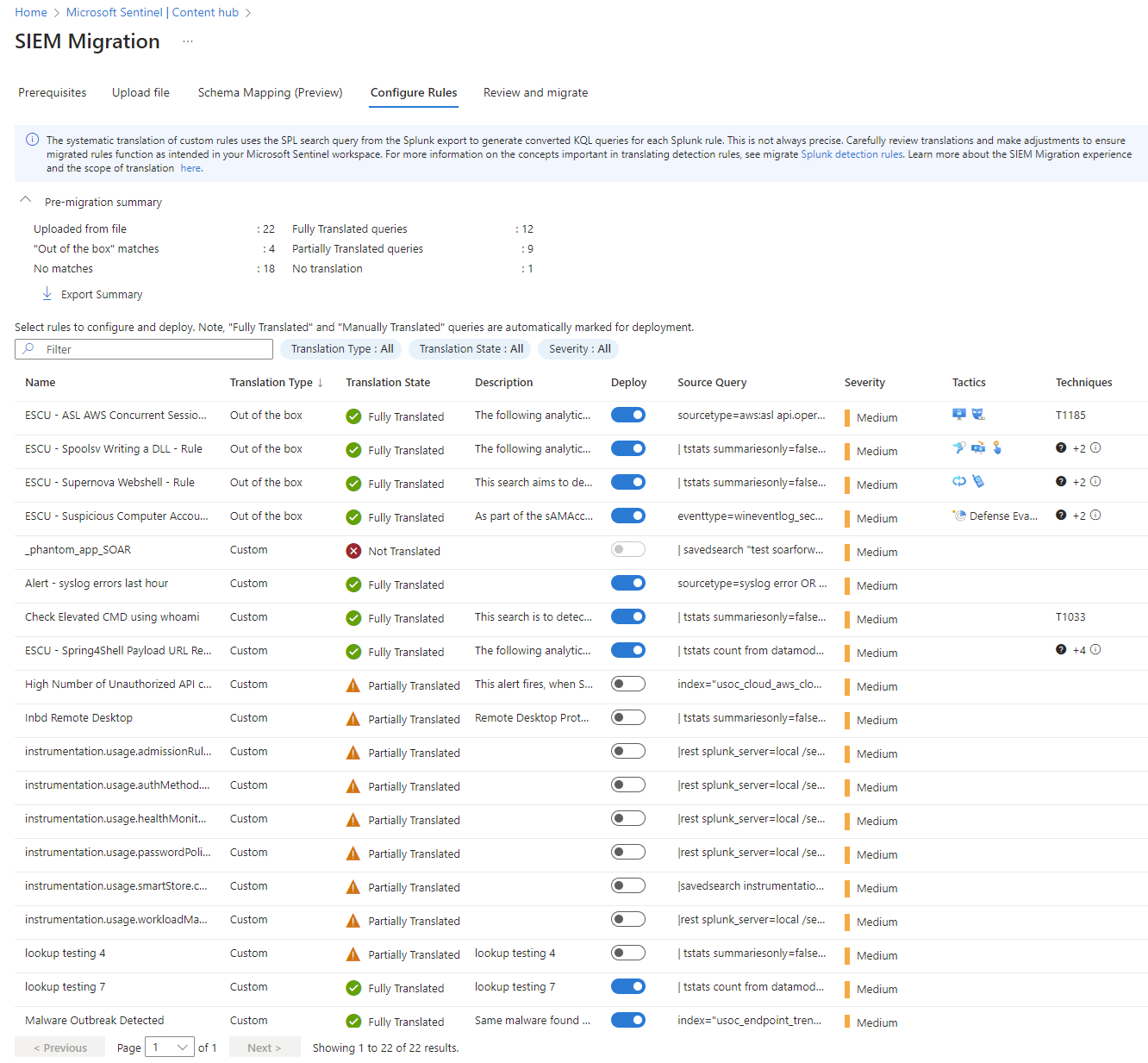

Konfigurieren von Regeln

Wählen Sie Regeln konfigurieren aus.

Überprüfen Sie die Analyse des Splunk-Exports.

- Der Name ist der ursprüngliche Splunk-Erkennungsregelname.

- Übersetzungstyp gibt an, ob eine Sentinel-OOTB-Analyseregel der Splunk-Erkennungslogik entspricht.

- Übersetzungszustand gibt Feedback darüber, wie vollständig die Syntax einer Splunk-Erkennung in KQL übersetzt wurde. Der Übersetzungsstatus testet die Regel nicht und verifiziert auch die Datenquelle nicht.

- Vollständig übersetzt – Die Abfragen in dieser Regel wurden vollständig in KQL übersetzt, aber die Logik der Regel und die Datenquelle wurden nicht validiert.

- Teilweise übersetzt – Die Abfragen in dieser Regel wurden nicht vollständig in KQL übersetzt.

- Nicht übersetzt – Dies weist auf einen Fehler bei der Übersetzung hin.

- Manuell übersetzt – Dieser Status wird festgelegt, wenn eine Regel bearbeitet und gespeichert wird.

Markieren Sie eine Regel zum Auflösen der Übersetzung, und wählen Sie Bearbeiten aus. Wenn Sie mit den Ergebnissen zufrieden sind, wählen Sie Änderungen speichern aus.

Aktivieren Sie die Umschaltfläche Bereitstellen für Analyseregeln, die Sie bereitstellen möchten.

Wenn die Überprüfung abgeschlossen ist, wählen Sie Überprüfen und Migrieren aus.

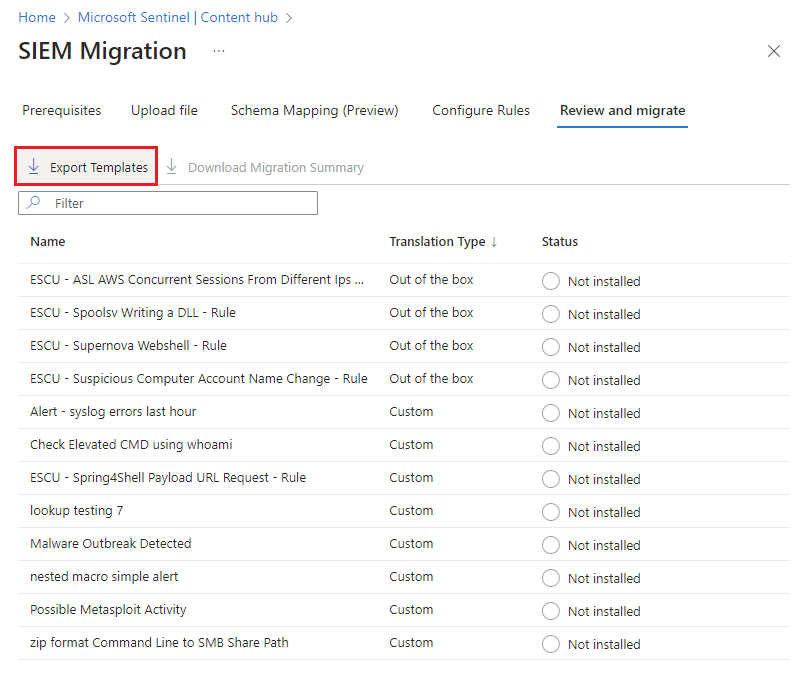

Bereitstellen der Analyseregeln

Klicken Sie auf Bereitstellen.

Übersetzungstyp Bereitgestellte Ressource Vorgefertigt Die entsprechenden Lösungen aus Content Hub, die die übereinstimmenen Analyseregelvorlagen enthalten, werden installiert. Die übereinstimmenen Regeln werden als aktive Analyseregeln im deaktivierten Zustand bereitgestellt.

Weitere Informationen finden Sie unter Verwalten von Analytics-Regelvorlagen.Benutzerdefiniert Regeln werden als aktive Analyseregeln im deaktivierten Zustand bereitgestellt. (Optional) Wählen Sie Vorlagen exportieren aus, um alle übersetzten Regeln als ARM-Vorlagen zur Verwendung in Ihren CI/CD- oder benutzerdefinierten Bereitstellungsprozessen herunterzuladen.

Wählen Sie vor dem Beenden der SIEM-Migrationsumgebung Zusammenfassung der Migration herunterladen aus, um eine Zusammenfassung der Analytics-Bereitstellung beizubehalten.

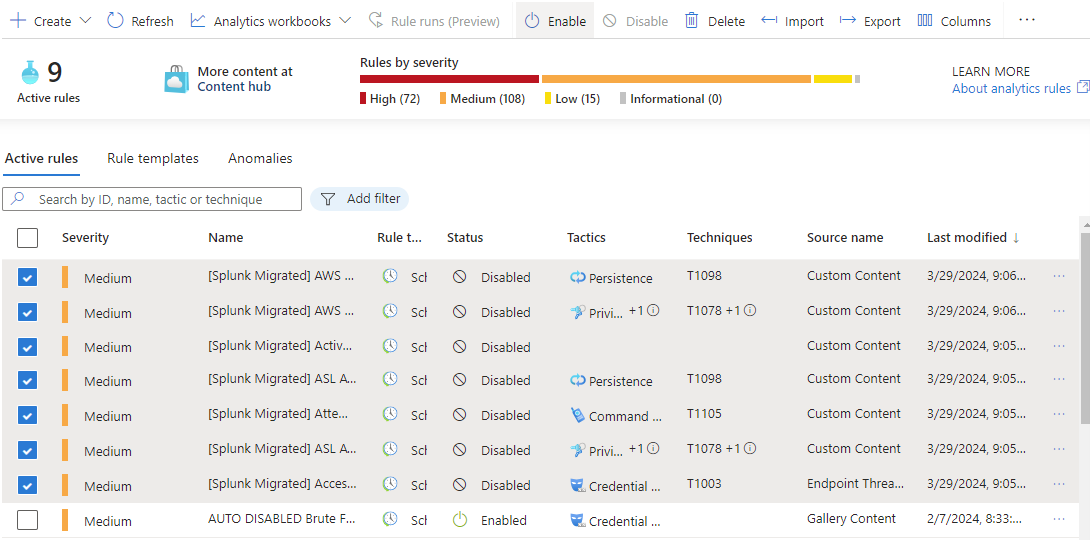

Überprüfen und Aktivieren von Regeln

Zeigen Sie die Eigenschaften der bereitgestellten Regeln aus Microsoft Sentinel Analytics an.

- Alle migrierten Regeln werden mit dem Präfix [Splunk Migrated]bereitgestellt.

- Alle migrierten Regeln sind auf "deaktiviert" festgelegt.

- Die folgenden Eigenschaften werden nach Möglichkeit aus dem Splunk-Export beibehalten:

Severity

queryFrequency

queryPeriod

triggerOperator

triggerThreshold

suppressionDuration

Aktivieren Sie Regeln, nachdem Sie sie überprüft und überprüft haben.

Zugehöriger Inhalt

In diesem Artikel haben Sie erfahren, wie Sie die SIEM-Migrationsumgebung verwenden.

Weitere Informationen zur SIEM Migrationserfahrung finden Sie in den folgenden Artikeln: