Tutorial: Automatisches Überprüfen und Aufzeichnen von Informationen zur Zuverlässigkeit von IP-Adressen in Incidents

Eine schnelle und einfache Möglichkeit, den Schweregrad eines Incidents zu bewerten, besteht darin, festzustellen, ob die involvierten IP-Adressen als Quellen böswilliger Aktivitäten bekannt sind. Eine automatisierte Möglichkeit kann dabei viel Zeit und Mühe sparen.

In diesem Tutorial erfahren Sie, wie Sie Microsoft Sentinel-Automatisierungsregeln und -Playbooks verwenden, um IP-Adressen in Ihren Incidents automatisch anhand einer Threat Intelligence-Quelle zu überprüfen und das jeweilige Ergebnis um zugehörigen relevanten Incident aufzuzeichnen.

In diesem Tutorial werden folgende Themen behandelt:

- Erstellen eines Playbooks aus einer Vorlage

- Konfigurieren und Autorisieren der Playbookverbindungen zu anderen Ressourcen

- Erstellen einer Automatisierungsregel zum Aufrufen des Playbooks

- Anzeigen der Ergebnisse Ihres automatisierten Prozesses

Wichtig

Microsoft Sentinel ist als Teil der vereinheitlichten Security Operations-Plattform im Microsoft Defender-Portal verfügbar. Microsoft Sentinel im Defender-Portal wird jetzt für die Verwendung in der Produktion unterstützt. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Voraussetzungen

Damit Sie dieses Tutorial ausführen können, benötigen Sie folgende Komponenten:

Ein Azure-Abonnement. Erstellen Sie ein Erstellen Sie ein kostenloses Konto, wenn Sie noch keines besitzen.

Ein Log Analytics-Arbeitsbereich mit der darin bereitgestellten Microsoft Sentinel-Lösung und erfassten Daten.

Ein Azure-Benutzer, dem die folgenden Rollen für die folgenden Ressourcen zugewiesen sind:

- Microsoft Sentinel-Mitwirkender im Log Analytics-Arbeitsbereich, in dem Microsoft Sentinel bereitgestellt wird.

- Logik-App-Mitwirkender und Besitzer oder gleichwertig für die Ressourcengruppe, die das in diesem Tutorial erstellte Playbook enthält.

Ein (kostenloses) VirusTotal-Konto genügt für dieses Tutorial. Für eine Implementierung in der Produktion ist ein VirusTotal Premium-Konto erforderlich.

Erstellen eines Playbooks aus einer Vorlage

Microsoft Sentinel enthält vorgefertigte, sofort einsatzbereite Playbookvorlagen, die Sie anpassen und verwenden können, um eine Vielzahl einfacher SecOps-Ziele und -Szenarien zu automatisieren. Um IP-Adressinformationen in unseren Incidents anzureichern, gehen Sie folgendermaßen vor.

Wählen Sie für Microsoft Sentinel im Azure-Portal die Seite Konfiguration>Automatisierung aus. Wählen Sie für Microsoft Sentinel im Defender-PortalMicrosoft Sentinel>Konfiguration>Automatisierung aus.

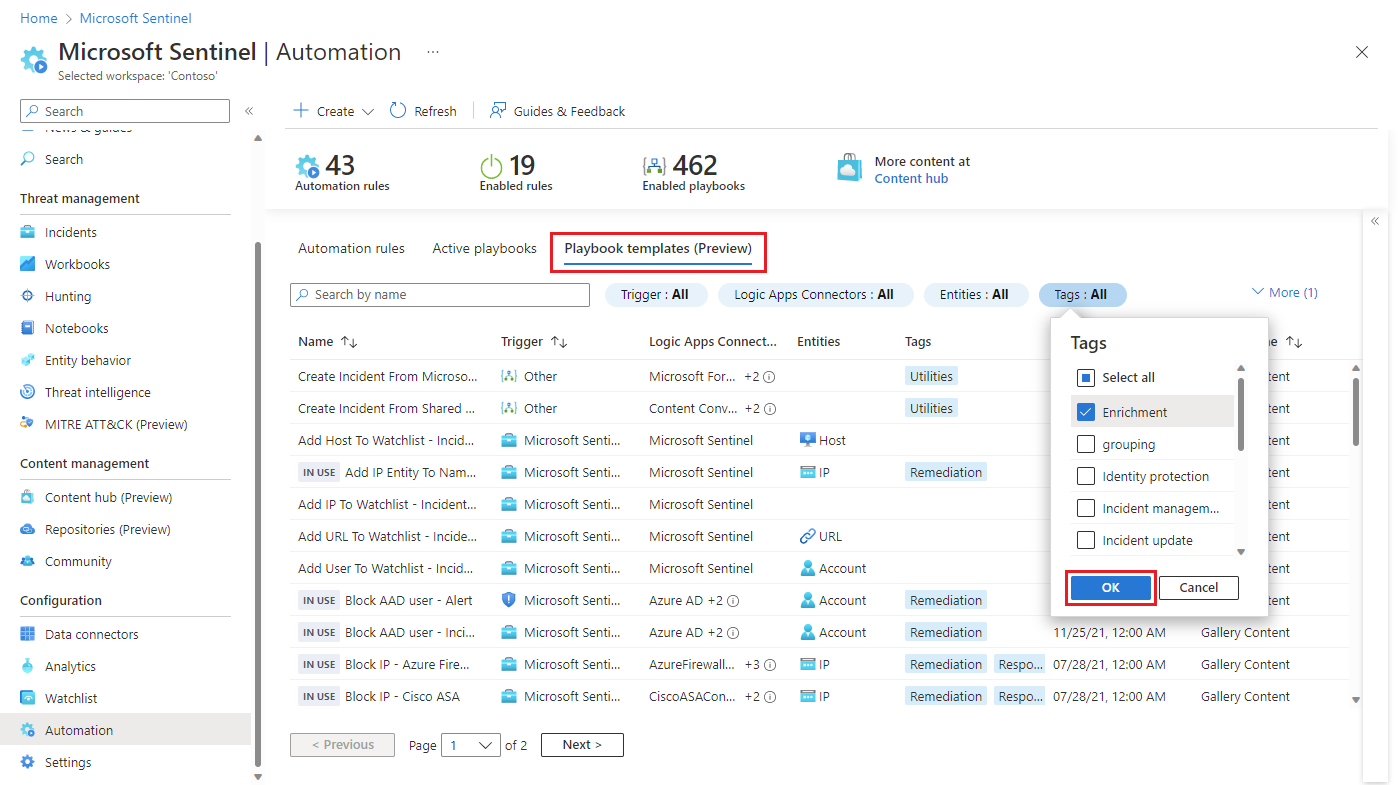

Wählen Sie auf der Seite Automatisierung die Registerkarte Playbookvorlagen (Vorschau) aus.

Filtern Sie die Liste der Vorlagen nach Tags:

Wählen Sie über der Liste (rechts neben dem Suchfeld) den Filterschalter Tags aus.

Deaktivieren Sie das Kontrollkästchen Alle auswählen, und aktivieren Sie dann das Kontrollkästchen Anreicherung. Wählen Sie OK aus.

Zum Beispiel:

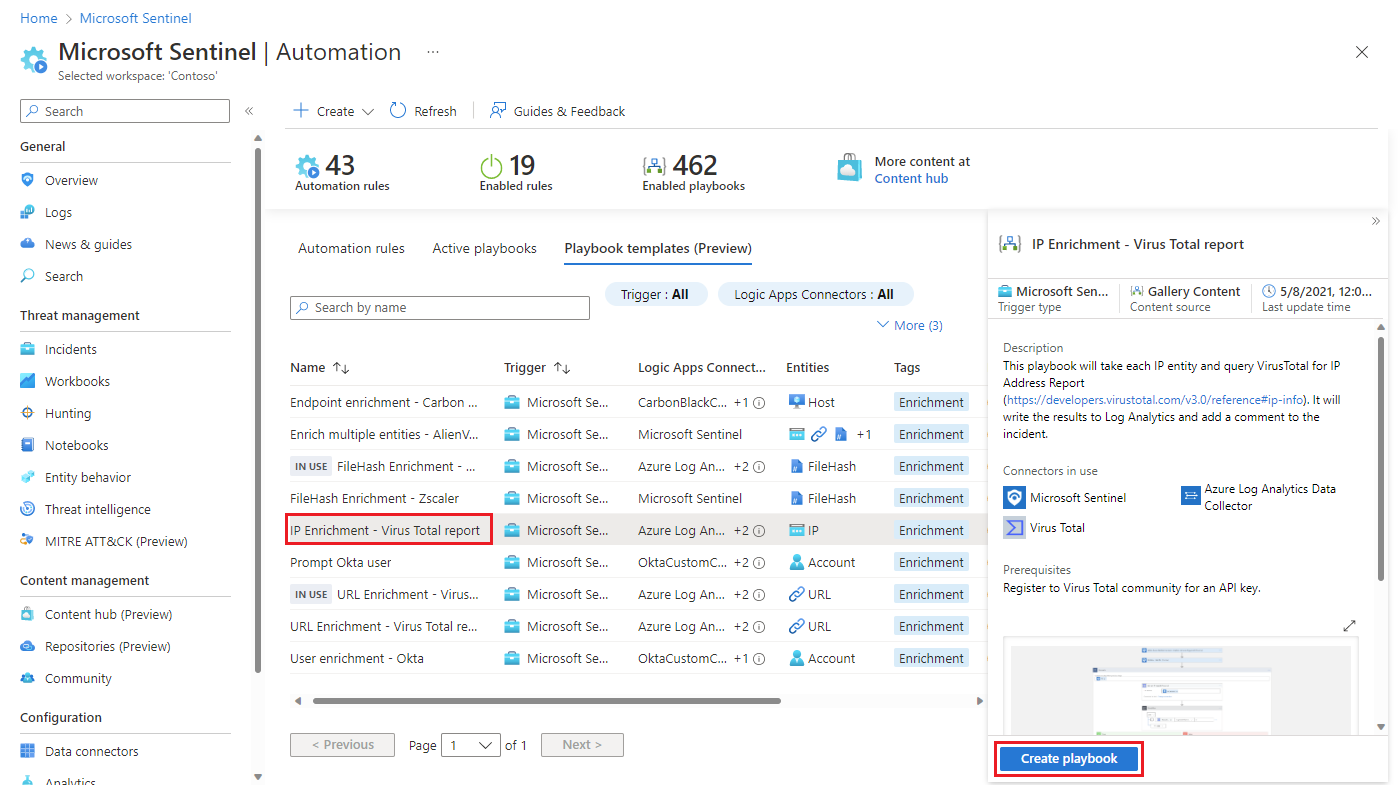

Wählen Sie die Vorlage IP-Anreicherung – Virus Total-Bericht und dann im Detailbereich Playbook erstellen aus.

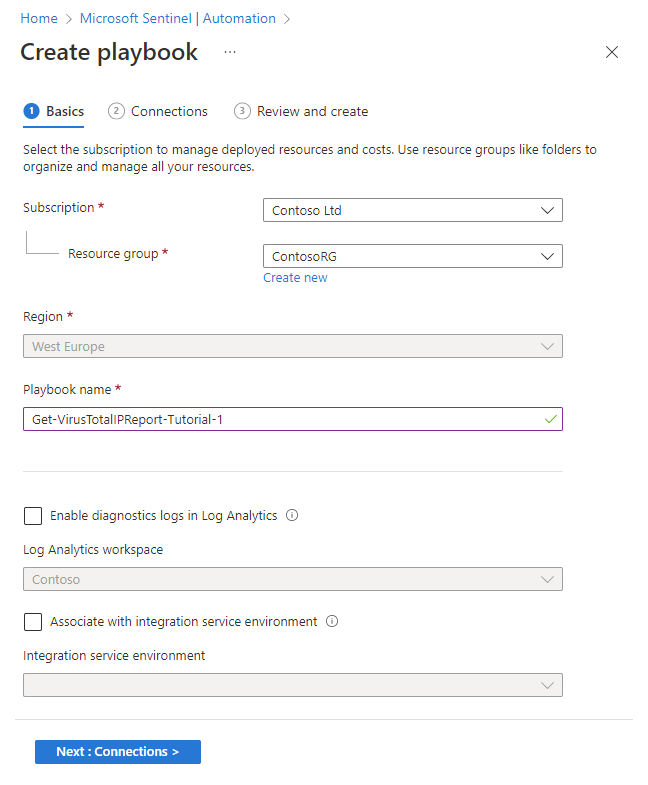

Der Assistent Playbook erstellen wird geöffnet. Auf der Registerkarte Grundlagen:

Wählen Sie aus den entsprechenden Dropdownlisten Abonnement, Ressourcengruppe und Region aus.

Bearbeiten Sie den Playbook-Namen, indem Sie am Ende des vorgeschlagenen Namens Get-VirusTotalIPReport hinzufügen. (Auf diese Weise können Sie erkennen, aus welcher ursprünglichen Vorlage dieses Playbook stammt, und gleichzeitig sicherstellen, dass es einen eindeutigen Namen hat, falls Sie ein anderes Playbook aus derselben Vorlage erstellen möchten.) Nennen Sie das Get-VirusTotalIPReport-Tutorial-1.

Lassen Sie die letzten beiden Kontrollkästchen deaktiviert, da diese Dienste in diesem Fall nicht benötigt werden:

- Diagnoseprotokolle in Log Analytics aktivieren

- Einer Integrationsdienstumgebung zuordnen

Wählen Sie Weiter: Verbindungen > aus.

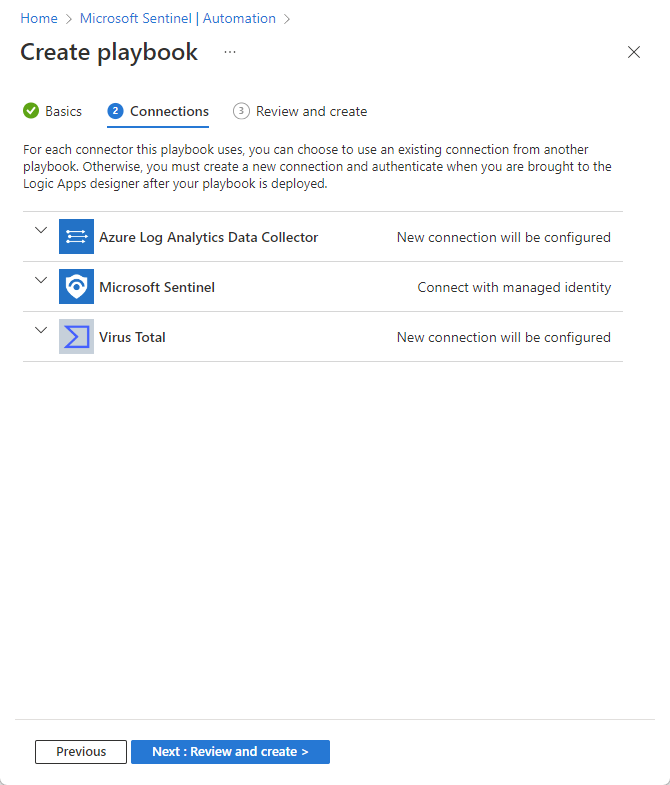

Auf der Registerkarte Verbindungen werden alle Verbindungen angezeigt, die dieses Playbook zu anderen Diensten herstellen muss, sowie die Authentifizierungsmethode, die verwendet wird, wenn die Verbindung in einem vorhandenen Logik-App-Workflow in derselben Ressourcengruppe bereits hergestellt wurde.

Lassen Sie die Microsoft Sentinel-Verbindung unverändert (sie sollte Verbindung mit verwalteter Identität herstellen lauten).

Wenn für eine Verbindung Neue Verbindung wird konfiguriert angezeigt wird, werden Sie im nächsten Schritt des Tutorials dazu aufgefordert. Wenn bereits Verbindungen zu diesen Ressourcen bestehen, wählen Sie den Erweiterungspfeil links neben der Verbindung und in der erweiterten Liste eine vorhandene Verbindung aus. Für diese Übung werden keine Änderungen vorgenommen.

Wählen Sie Weiter: Überprüfen und erstellen > aus.

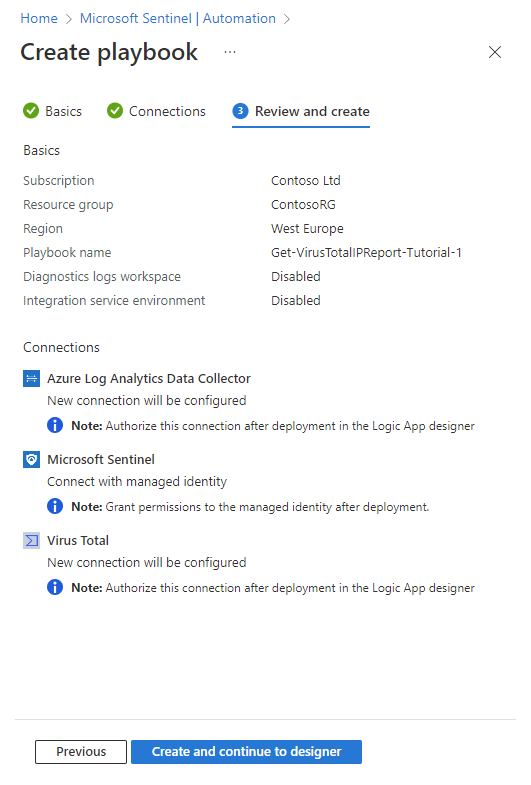

Überprüfen Sie auf der Registerkarte Überprüfen und erstellen, ob alle eingegebenen Informationen wie hier angezeigt werden, und wählen Sie Erstellen und mit Designer fortfahren aus.

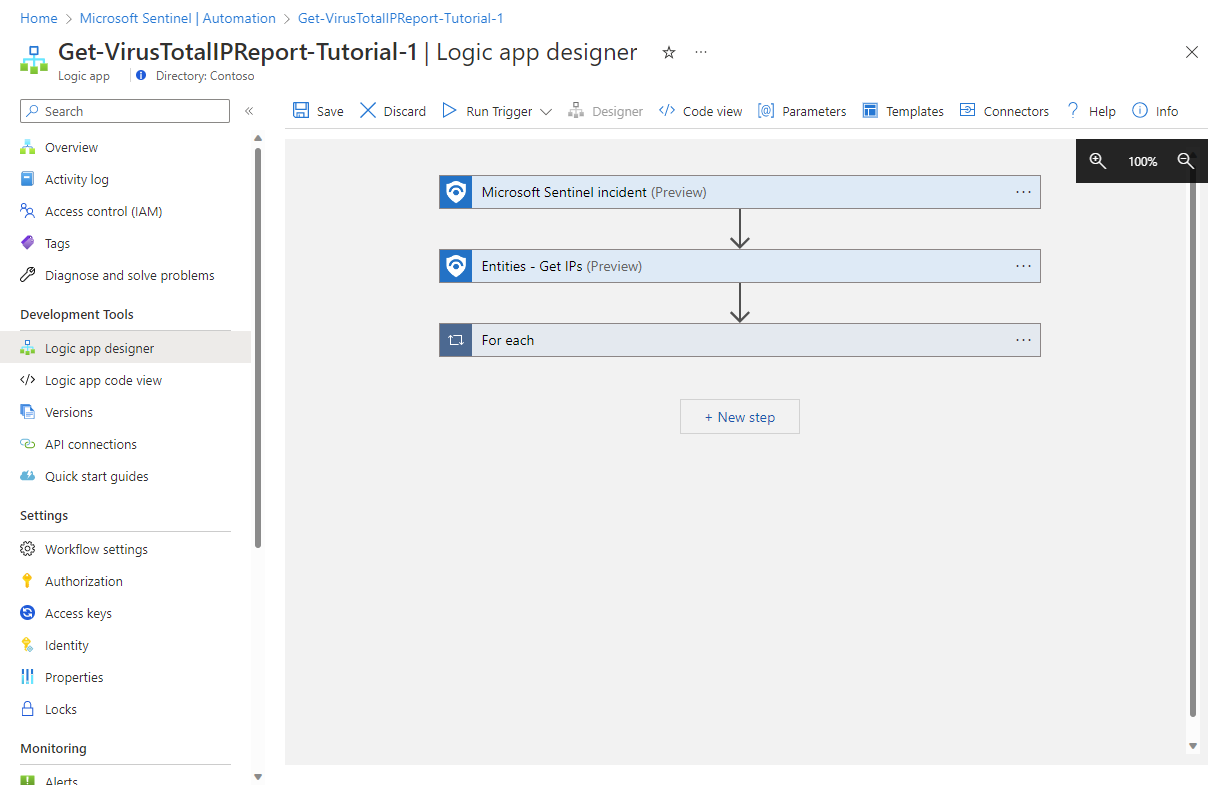

Während das Playbook bereitgestellt wird, werden in kurzer Folge mehrere Benachrichtigungen über den Fortschritt angezeigt. Anschließend wird der Logik-App-Designer geöffnet, in dem das Playbook angezeigt wird. Damit das Playbook ausgeführt werden kann, müssen außerdem die Verbindungen der Logik-App zu den verwendeten Ressourcen autorisiert werden. Anschließend werden die einzelnen Aktionen im Playbook überprüft, um sicherzustellen, dass sie für unsere Umgebung geeignet sind, und ggf. entsprechend geändert.

Autorisieren von Logik-App-Verbindungen

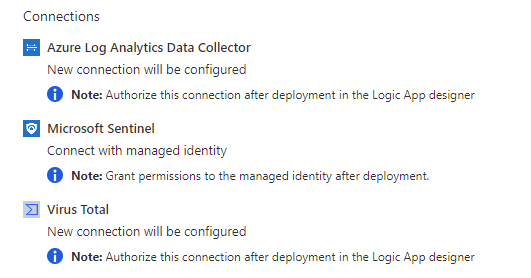

Denken Sie daran, dass beim Erstellen des Playbooks anhand der Vorlage mitgeteilt wurde, dass die Verbindungen „Azure Log Analytics-Datensammler“ und „Virus Total“ später konfiguriert werden.

Gehen Sie dazu folgendermaßen vor.

Autorisieren der Verbindung „Virus Total“

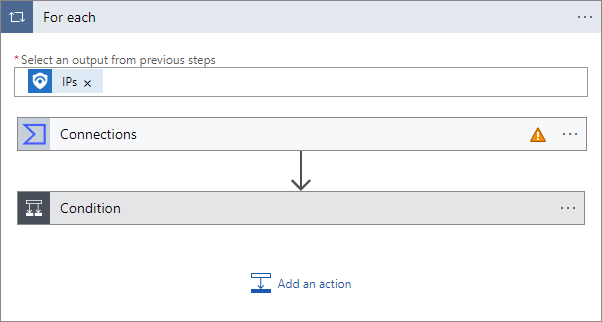

Wählen Sie die Aktion For each aus, um sie zu erweitern, und überprüfen Sie ihren Inhalt (die Aktionen, die für jede IP-Adresse ausgeführt werden).

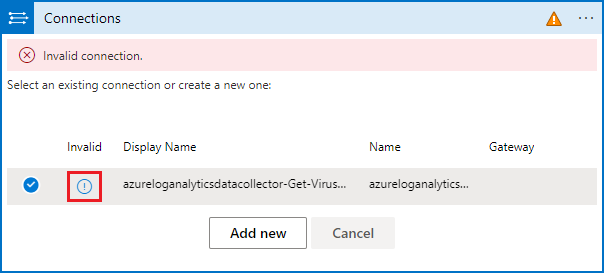

Das erste angezeigte Aktionselement heißt Verbindungen und weist ein orangefarbenes Warndreieck auf.

(Wenn stattdessen diese erste Aktion IP-Bericht abrufen (Vorschau) heißt, bedeutet dies, dass bereits eine Virus Total-Verbindung vorhanden ist und Sie mit dem nächsten Schritt fortfahren können.)

Wählen Sie die Aktion Verbindungen aus, um sie zu öffnen.

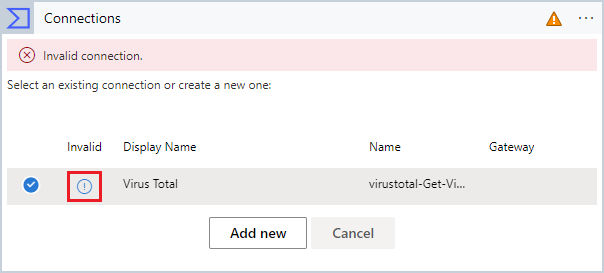

Wählen Sie das Symbol in der Spalte Ungültig für die angezeigte Verbindung aus.

Sie werden zur Eingabe der Verbindungsinformationen aufgefordert.

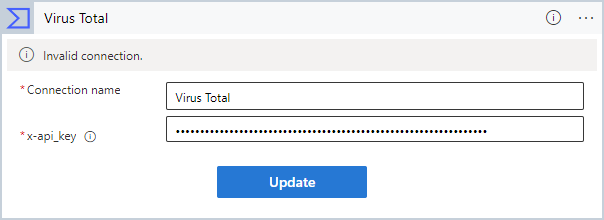

Geben Sie Virus Total als Verbindungsname ein.

Kopieren Sie den API-Schlüssel Ihres Virus Total-Kontos, und fügen Sie ihn in x-api_key ein.

Wählen Sie Aktualisieren aus.

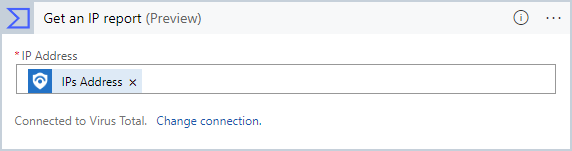

Jetzt wird die Aktion IP-Bericht abrufen (Vorschau) ordnungsgemäß angezeigt. (Wenn Sie bereits ein Virus Total-Konto hatten, befinden Sie sich bereits in diesem Schritt.)

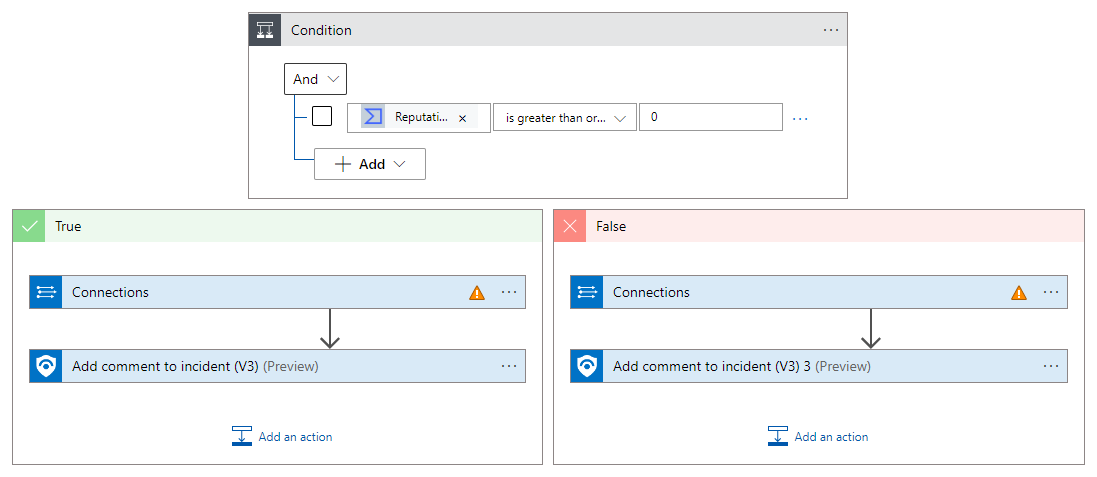

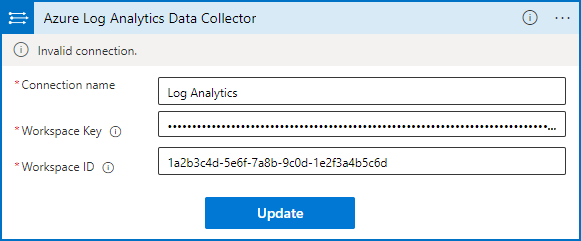

Autorisieren der Log Analytics-Verbindung

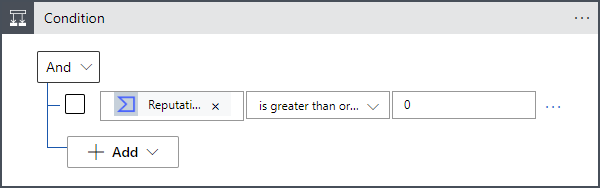

Die nächste Aktion ist eine Bedingung, die die restlichen Aktionen der For-each-Schleife basierend auf dem Ergebnis des IP-Adressberichts bestimmt. Sie analysiert die Bewertung der Zuverlässigkeit, die für die IP-Adresse im Bericht angegeben wird. Eine Bewertung über 0 gibt an, dass die Adresse harmlos ist; eine Bewertung unter 0 gibt an, dass sie böswillig ist.

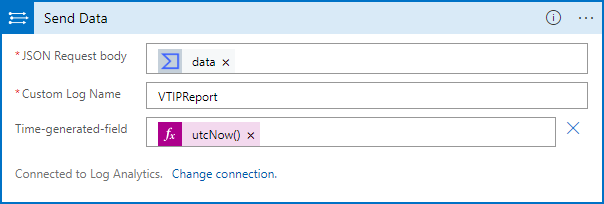

Unabhängig davon, ob die Bedingung erfüllt wird oder nicht, sollen die Daten im Bericht an eine Log Analytics-Tabelle gesendet werden, damit sie abgefragt und analysiert werden können, und ein Kommentar zum Incident hinzugefügt werden.

Allerdings werden noch mehr ungültige Verbindungen angezeigt, die autorisiert werden müssen.

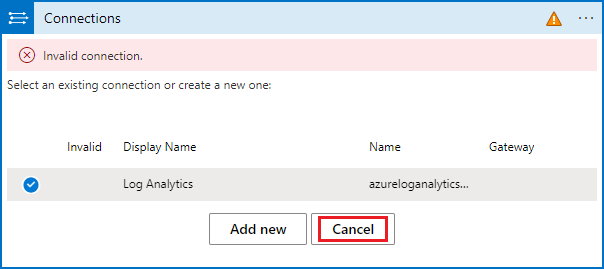

Wählen Sie im Bereich True die Aktion Verbindungen aus.

Wählen Sie das Symbol in der Spalte Ungültig für die angezeigte Verbindung aus.

Sie werden zur Eingabe der Verbindungsinformationen aufgefordert.

Geben Sie Log Analytics als Verbindungsname ein.

Kopieren Sie Schlüssel und ID aus den Log Analytics-Arbeitsbereichseinstellungen, und fügen Sie sie in Arbeitsbereichsschlüssel bzw. Arbeitsbereichs-ID ein. Sie finden diese Angaben auf der Seite Agents-Verwaltung im Erweiterungsfeld für Log Analytics-Agent-Anweisungen.

Wählen Sie Aktualisieren aus.

Nun wird die Aktion Daten senden ordnungsgemäß angezeigt. (Wenn bereits eine Log Analytics-Verbindung in Logic Apps vorhanden war, befinden Sie bereits in diesem Schritt.)

Wählen Sie jetzt im Bereich False die Aktion Verbindungen aus. Diese Aktion verwendet dieselbe Verbindung wie die im Bereich „True“.

Vergewissern Sie sich, dass die Verbindung mit dem Namen Log Analytics markiert ist, und wählen Sie Abbrechen aus. Dadurch wird sichergestellt, dass die Aktion im Playbook jetzt ordnungsgemäß angezeigt wird.

Jetzt wird das komplette Playbook ordnungsgemäß konfiguriert angezeigt.

Sehr wichtig! Vergessen Sie nicht, am oberen Rand des Logik-App-Designer-Fensters Speichern auszuwählen. Nachdem gemeldet wurde, dass das Playbook erfolgreich gespeichert wurde, wird das Playbook auf der Registerkarte Aktive Playbooks auf der Seite Automatisierung aufgeführt.

Erstellen einer Automatisierungsregel

Um dieses Playbook tatsächlich auszuführen, müssen Sie nun eine Automatisierungsregel erstellen, die ausgeführt wird, wenn Incidents erstellt werden, und das Playbook aufrufen.

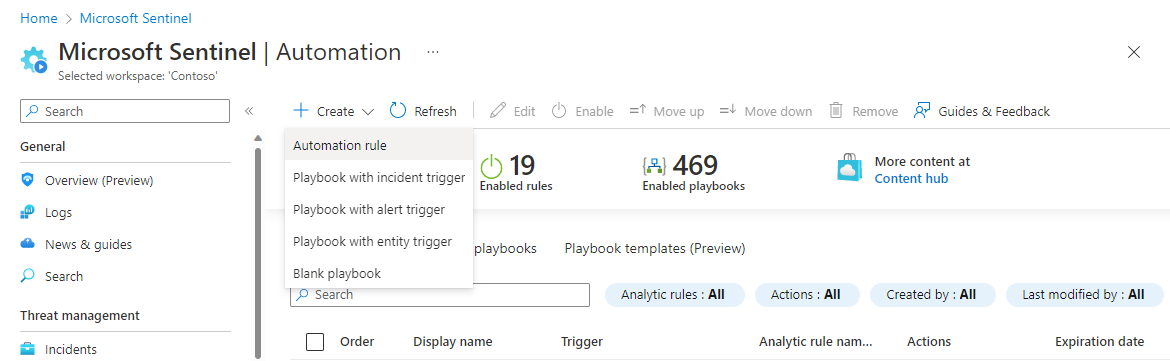

Wählen Sie auf der Seite Automatisierung die Option + Erstellen im oberen Banner aus. Wählen Sie im Dropdownmenü Automatisierungsregel aus.

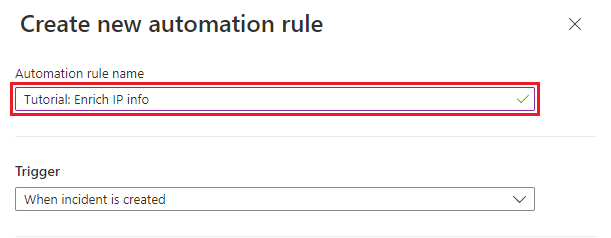

Weisen Sie der Regel im Bereich Neue Automatisierungsregel erstellen den Namen Tutorial: Enrich IP info zu.

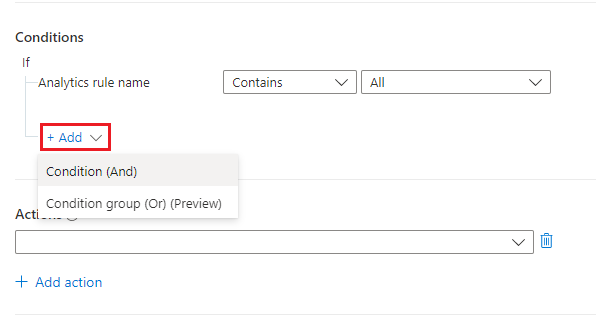

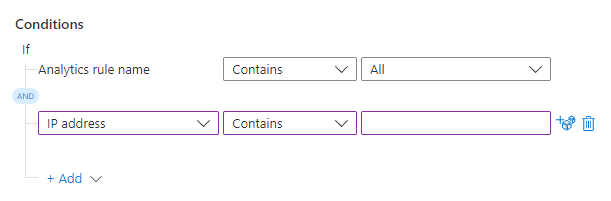

Wählen Sie unter Bedingungen die Option + Hinzufügen und Bedingung (Und) aus.

Wählen Sie in der Dropdownliste auf der linken Seite IP-Adresse aus. Wählen Sie in der Dropdownliste für Operatoren Enthält aus, und lassen Sie das Wertfeld leer. Dies bedeutet effektiv, dass die Regel für Incidents mit einen IP-Adressfeld gilt, das einen beliebigen Wert enthält.

Damit Analyseregeln von dieser Automatisierung weiterhin abgedeckt werden, die Automatisierung aber auch nicht unnötig ausgelöst wird, wird die Abdeckung auf Incidents beschränkt, die IP-Adressentitäten enthalten.

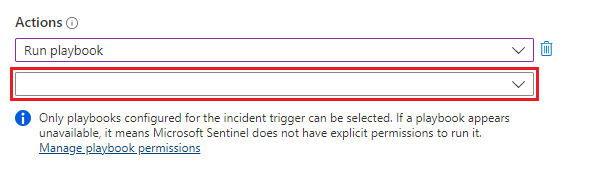

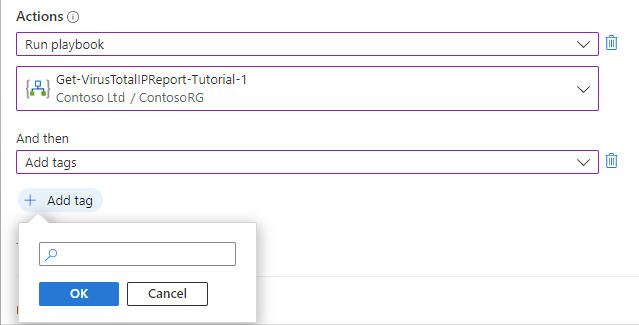

Wählen Sie unter Aktionen die Option Playbook ausführen in der Dropdownliste aus.

Wählen Sie die neue Dropdownliste aus, die angezeigt wird.

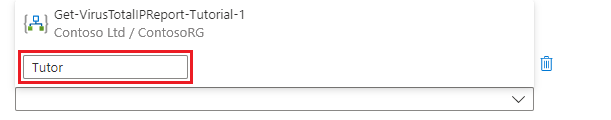

Daraufhin wird eine Liste aller Playbooks in Ihrem Abonnement angezeigt. Auf die ausgegrauten haben Sie keinen Zugriff. Beginnen Sie im Textfeld Playbooks durchsuchen mit der Eingabe des Namens (oder eines Teils des Namens) des erstellten Playbooks. Die Liste der Playbooks wird dynamisch mit jedem eingegebenen Buchstaben gefiltert.

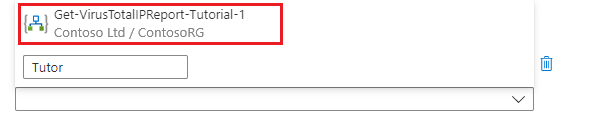

Wählen Sie das Playbook aus, wenn es in der Liste angezeigt wird.

Wenn das Playbook abgeblendet ist, wählen Sie den Link Playbookberechtigungen verwalten aus (im kleingedruckten Absatz unter dem ausgewählten Playbook – siehe Screenshot oben). Wählen Sie im daraufhin geöffneten Bereich die Ressourcengruppe, die das Playbook enthält, in der Liste der verfügbaren Ressourcengruppen und dann Übernehmen aus.

Wählen Sie erneut die Aktion + Hinzufügen aus. Wählen Sie nun in der angezeigten Dropdownliste für die neue Aktion Tags hinzufügen aus.

Wählen Sie + Tag hinzufügen aus. Geben Sie Tutorial-Enriched IP addresses als Tagtext ein, und wählen Sie OK aus.

Behalten Sie die verbleibenden Einstellungen unverändert bei, und wählen Sie Übernehmen aus.

Überprüfen der erfolgreichen Automatisierung

Geben Sie auf der Seite Incidents den Tagtext Tutorial-Enriched IP addresses in die Suchleiste ein, und drücken Sie die EINGABETASTE, um die Liste nach Incidents zu filtern, auf die dieses Tag angewendet wurde. Dies sind die Incidents, für die die Automatisierungsregel ausgeführt wurde.

Öffnen Sie einen oder mehrere dieser Vorfälle, und überprüfen Sie, ob Kommentare zu den IP-Adressen vorhanden sind. Das Vorhandensein dieser Kommentare weist darauf hin, dass das Playbook für den Incident ausgeführt wurde.

Bereinigen von Ressourcen

Führen Sie die folgenden Schritte aus, um das Playbook und die Automatisierungsregel, die Sie erstellt haben, zu löschen, wenn Sie dieses Automatisierungsszenario nicht weiter verwenden möchten:

Wählen Sie auf der Seite Automatisierung die Registerkarte Aktive Playbooks aus.

Geben Sie den Namen (oder einen Teil des Namens) des erstellten Playbooks in der Suchleiste ein.

(Achten Sie darauf, dass alle Filter auf Alle auswählen festgelegt sind, wenn es nicht angezeigt wird.)Aktivieren Sie das Kontrollkästchen neben Ihrem Playbook in der Liste, und wählen Sie im oberen Banner Löschen aus.

(Sie können stattdessen auch Deaktivieren auswählen, wenn Sie es nicht löschen möchten.)Wählen Sie die Registerkarte Automatisierungsregeln aus.

Geben Sie den Namen (oder einen Teil des Namens) der erstellten Automatisierungsregel in der Suchleiste ein.

(Achten Sie darauf, dass alle Filter auf Alle auswählen festgelegt sind, wenn es nicht angezeigt wird.)Aktivieren Sie das Kontrollkästchen neben Ihrer Automatisierungsregel in der Liste, und wählen Sie im oberen Banner Löschen aus.

(Sie können stattdessen auch Deaktivieren auswählen, wenn Sie es nicht löschen möchten.)

Nächste Schritte

Nachdem Sie jetzt wissen, wie Sie ein einfaches Szenario zur Anreicherung von Incidents automatisieren, können Sie mehr über Automatisierung und andere Verwendungsszenarien erfahren.

- Weitere Beispiele für die Verwendung von Playbooks zusammen mit Automatisierungsregeln.

- Weitergehende Informationen zum Hinzufügen von Aktionen zu Playbooks.

- Einige einfache Automatisierungsszenarien, die keine Playbooks erfordern.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für