Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Alle Daten werden in Azure Storage automatisch in einem Speicherkonto auf dem Servicelevel mit der 256-Bit-AES-Verschlüsselung verschlüsselt, einer der stärksten verfügbaren Blockchiffren, und konform mit dem FIPS 140-2-Standard. Kunden, welche besonders stark auf Datensicherheit achten müssen, können auch 256-Bit-AES-Verschlüsselung auf Azure Storage-Infrastrukturebene für Mehrfachverschlüsselung aktivieren. Die doppelte Verschlüsselung von Azure Storage-Daten schützt vor dem Szenario, dass einer der Verschlüsselungsalgorithmen oder Schlüssel möglicherweise kompromittiert wurde. In diesem Szenario werden die Daten weiterhin durch die zusätzliche Verschlüsselungsebene geschützt.

Die Infrastrukturverschlüsselung kann für das gesamte Speicherkonto oder für einen Verschlüsselungsbereich innerhalb eines Kontos aktiviert werden. Wenn die Infrastrukturverschlüsselung in einem Speicherkonto oder Verschlüsselungsbereich aktiviert ist, werden Daten zweifach verschlüsselt: auf Dienst- und Infrastrukturebene mit zwei unterschiedlichen Verschlüsselungsalgorithmen und zwei verschiedenen Schlüsseln.

Die Verschlüsselung auf dem Servicelevel unterstützt die Verwendung von Schlüsseln, die von Microsoft oder vom Kunden verwaltet werden, mit Azure Key Vault oder Azure Key Vault Managed HSM (Hardware Security Module). Die Verschlüsselung auf Infrastrukturebene basiert auf von Microsoft verwalteten Schlüsseln und verwendet immer einen separaten Schlüssel. Weitere Informationen zur Schlüsselverwaltung mit Azure Storage-Verschlüsselung finden Sie unter Informationen zur Verwaltung von Verschlüsselungsschlüsseln.

Für die Mehrfachverschlüsselung Ihrer Daten müssen Sie zunächst ein Speicherkonto oder einen Verschlüsselungsbereich erstellen, welcher für Infrastrukturverschlüsselung konfiguriert ist. Dieser Artikel beschreibt, wie Sie Infrastrukturverschlüsselung aktivieren.

Wichtig

Die Infrastrukturverschlüsselung wird für Szenarien empfohlen, in denen die doppelte Verschlüsselung von Daten gemäß den Complianceanforderungen erforderlich ist. In den meisten anderen Szenarien bietet die Azure Storage-Verschlüsselung einen ausreichend leistungsstarken Verschlüsselungsalgorithmus, und ein Vorteil durch die Verwendung der Infrastrukturverschlüsselung ist unwahrscheinlich.

Erstellen eines Kontos mit aktivierter Infrastrukturverschlüsselung

Um die Infrastrukturverschlüsselung für ein Speicherkonto zu aktivieren, müssen Sie ein Speicherkonto für die Verwendung der Infrastrukturverschlüsselung zum Zeitpunkt der Kontoerstellung konfigurieren. Die Infrastrukturverschlüsselung kann nicht aktiviert oder deaktiviert werden, nachdem das Konto erstellt wurde. Das Speicherkonto muss vom Typ „Allgemeine v2“, „Premium-Block-BLOB“, „Premium-Seiten-Blob“ oder „Premium-Dateifreigaben“ sein.

Führen Sie die folgenden Schritte aus, um über das Azure-Portal ein Speicherkonto mit aktivierter Infrastrukturverschlüsselung zu erstellen:

Navigieren Sie im Azure-Portal zur Seite Speicherkonten.

Wählen Sie die Schaltfläche Hinzufügen aus, um ein neues allgemeines v2-, Premium-Block-Blob-, Premium-Seiten-Blob- oder Premium-Dateifreigabekonto hinzuzufügen.

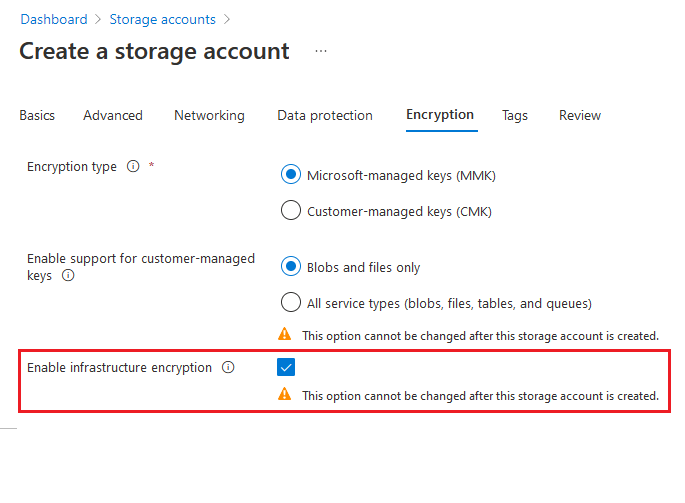

Suchen Sie auf der Registerkarte Verschlüsselung nach Infrastrukturverschlüsselung aktivieren, und klicken Sie auf Aktiviert.

Wählen Sie Überprüfen + erstellen aus, um das Erstellen des Speicherkontos abzuschließen.

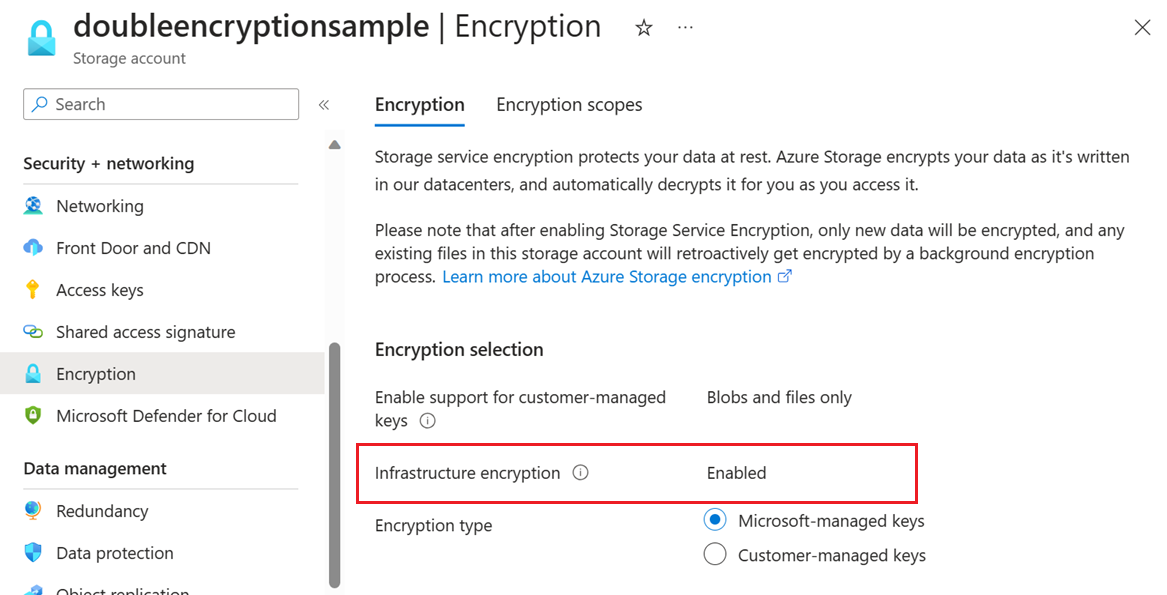

Führen Sie die folgenden Schritte im Azure-Portal aus, um zu überprüfen, ob die Infrastrukturverschlüsselung für ein Speicherkonto aktiviert ist:

Navigieren Sie zum Speicherkonto im Azure-Portal.

Wählen Sie unter Sicherheit und Netzwerk die Option Verschlüsselung aus.

Azure Policy stellt eine integrierte Richtlinie zur Verfügung, mit der die Aktivierung der Infrastrukturverschlüsselung für ein Speicherkonto erforderlich ist. Weitere Informationen finden Sie in Integrierte Azure Policy-Richtliniendefinitionen im Abschnitt Speicher.

Erstellen eines Verschlüsselungsbereichs mit aktivierter Infrastrukturverschlüsselung

Wenn die Infrastrukturverschlüsselung für ein Konto aktiviert ist, verwendet jeder für dieses Konto erstellte Verschlüsselungsbereich automatisch die Infrastrukturverschlüsselung. Wenn die Infrastrukturverschlüsselung auf Kontoebene nicht aktiviert ist, haben Sie die Möglichkeit, sie zum Erstellungszeitpunkt des entsprechenden Verschlüsselungsbereichs zu aktivieren. Die Infrastrukturverschlüsselungseinstellung für einen Verschlüsselungsbereich kann nach dem Erstellen des Bereichs nicht mehr geändert werden. Weitere Informationen finden Sie unter Erstellen eines Verschlüsselungsbereichs.