Standardzugriff in ausgehender Richtung in Azure

In Azure wird virtuellen Computern in einem virtuellen Netzwerk ohne explizite ausgehende Konnektivität eine standardmäßige öffentliche IP-Adresse in ausgehender Richtung zugewiesen. Diese IP-Adresse ermöglicht ausgehende Konnektivität zwischen den Ressourcen und dem Internet. Dieser Zugriff wird als Standardzugriff in ausgehender Richtung bezeichnet.

Beispiele für explizite ausgehende Konnektivität für virtuelle Computer sind:

Wird in einem Subnetz erstellt, das einem NAT-Gateway zugeordnet ist.

Im Back-End-Pool einer Load Balancer Standard-Instanz mit definierten Ausgangsregeln bereitgestellt.

Im Back-End-Pool eines öffentlichen Load Balancer vom Typ „Basic“ bereitgestellt.

Virtuelle Computer mit ihnen explizit zugeordneten öffentlichen IP-Adressen.

Wie wird ausgehender Standardzugriff bereitgestellt?

Die öffentliche IPv4-Adresse, die für den Zugriff verwendet wird, wird als IP-Adresse für ausgehenden Standardzugriff bezeichnet. Diese IP-Adresse ist implizit und gehört Microsoft. Diese IP-Adresse kann sich ändern, und es wird nicht empfohlen, sie für Produktions-Workloads zu verwenden.

Wann wird ausgehender Standardzugriff bereitgestellt?

Wenn Sie einen virtuellen Computer in Azure bereitstellen und er keine explizite ausgehende Konnektivität hat, wird ihm eine Standard-IP-Adresse für ausgehenden Zugriff zugewiesen.

Wichtig

Am 30. September 2025 wird standardmäßiger ausgehender Zugriff für neue Bereitstellungen eingestellt. Weitere Informationen finden Sie in der offiziellen Ankündigung. Es wird empfohlen, eine der expliziten Formen der Konnektivität zu verwenden, die im folgenden Abschnitt erläutert werden.

Warum wird das Deaktivieren des ausgehenden Standardzugriffs empfohlen?

Standardmäßig sicher

- Es wird nicht empfohlen, ein virtuelles Netzwerk standardmäßig mithilfe des Zero Trust-Netzwerksicherheitsprinzips für das Internet zu öffnen.

Explizit vs. implizit

- Es wird empfohlen, explizite Konnektivitätsmethoden anstelle impliziter Methoden zu verwenden, wenn Sie Zugriff auf Ressourcen in Ihrem virtuellen Netzwerk gewähren.

Verlieren von IP-Adresse

- Die Standard-IP-Adresse für den ausgehenden Zugriff gehört nicht den Kunden. Diese IP-Adresse kann sich ändern, und jede Abhängigkeit davon kann in Zukunft Probleme verursachen.

Einige Beispiele für Konfigurationen, die bei Verwendung des Standardzugriffs auf ausgehenden Datenverkehr nicht funktionieren:

- Wenn Sie über mehrere NICs auf derselben VM verfügen, beachten Sie, dass Standard-IP-Adressen für ausgehenden Datenverkehr nicht für alle NICs identisch sind.

- Beim Hoch- oder Herunterskalieren von VM-Skalierungsgruppen können sich die den einzelnen Instanzen zugewiesenen Standard-IP-Adressen für ausgehenden Datenverkehr ändern.

- Ebenso sind die Standard-IPs für ausgehenden Datenverkehr nicht konsistent oder zusammenhängend auf verschiedenen VM-Instanzen in einer VM-Skalierungsgruppe.

Wie kann ich zu einer expliziten Methode der öffentlichen Konnektivität wechseln (und den standardmäßigen ausgehenden Zugriff deaktivieren)?

Es gibt mehrere Möglichkeiten, den ausgehenden Standardzugriff zu deaktivieren. In den folgenden Abschnitten werden die Optionen beschrieben, die für Sie verfügbar sind.

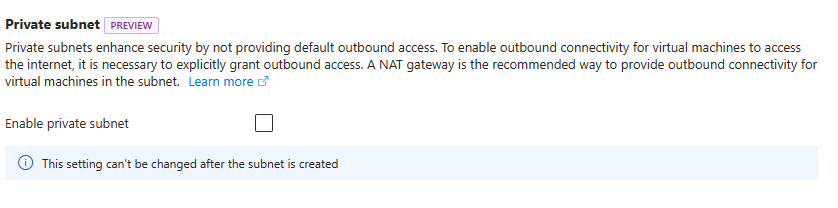

Verwenden des Parameters „Privates Subnetz“ (öffentliche Vorschauversion)

Wichtig

Private Subnetze befinden sich derzeit in der öffentlichen Vorschau. Diese Vorschauversion wird ohne Vereinbarung zum Servicelevel bereitgestellt und ist nicht für Produktionsworkloads vorgesehen. Manche Features werden möglicherweise nicht unterstützt oder sind nur eingeschränkt verwendbar. Weitere Informationen finden Sie unter Zusätzliche Nutzungsbestimmungen für Microsoft Azure-Vorschauen.

Das Erstellen eines Subnetzes als „privat“ verhindert, dass VMs im Subnetz standardmäßigen ausgehenden Zugriff verwenden, um eine Verbindung mit öffentlichen Endpunkten herzustellen.

Der Parameter zum Erstellen eines privaten Subnetzes kann nur während der Erstellung eines Subnetzes festgelegt werden.

VMs in einem privaten Subnetz können weiterhin über explizite ausgehende Verbindungen auf das Internet zugreifen.

Hinweis

Bestimmte Dienste funktionieren nicht auf einer VM in einem privaten Subnetz ohne eine explizite Ausgangsmethode (Beispiele sind Windows-Aktivierung und Windows-Updates).

Hinzufügen des Features „Privates Subnetz“

- Stellen Sie im Azure-Portal sicher, dass die Option zum Aktivieren des privaten Subnetzes ausgewählt ist, wenn Sie ein Subnetz als Teil der virtuellen Netzwerkerstellungserfahrung erstellen, wie unten gezeigt:

Verwenden Sie in PowerShell beim Erstellen eines Subnetzes mit New-AzVirtualNetworkSubnetConfig die Option

DefaultOutboundAccess, und wählen Sie „$false“ aus.Beim Benutzen des CLI, wenn Sie ein Subnetz mit az network vnet subnet create erstellen, verwenden Sie die Option

--default-outbound, und wählen Sie „false“ aus.Stellen Sie mit einer Azure Resource Manager-Vorlage den Wert des Parameters

defaultOutboundAccessauf „false“.

Einschränkungen für private Subnetze

Um Betriebssysteme virtueller Maschinen, einschließlich Windows, aktivieren/aktualisieren zu können, ist eine explizite ausgehende Konnektivitätsmethode erforderlich.

Delegierte Subnetze können nicht als privat gekennzeichnet werden.

Vorhandene Subnetze können derzeit nicht in "Privat" konvertiert werden.

Bei Konfigurationen, bei denen eine benutzerdefinierte Route (User-Defined Route, UDR) mit einer Standardroute (0/0) verwendet wird, die Datenverkehr an eine virtuelle Upstreamappliance für Firewall/Netzwerk sendet, wird jeder Datenverkehr, der diese Route umgeht (z. B. zu Diensttagzielen), in einem privaten Subnetz unterbrochen.

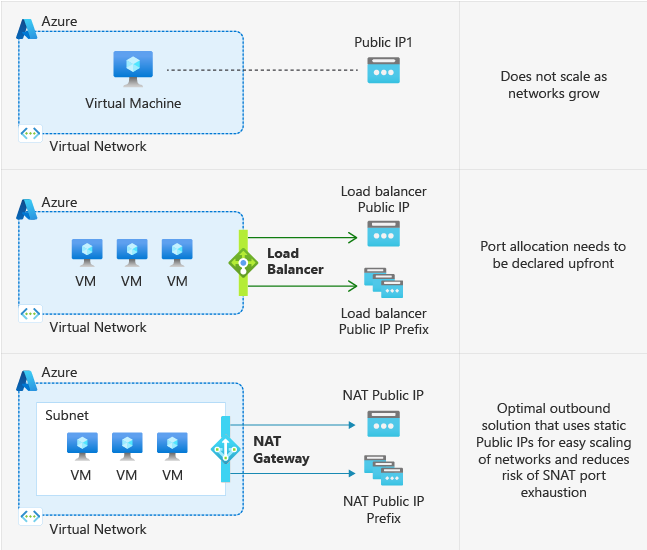

Hinzufügen einer expliziten ausgehenden Konnektivitätsmethode

Dem Subnetz Ihres virtuellen Computers ein NAT-Gateway zuordnen.

Ordnen Sie ein standardmäßiges Lastenausgleichstool mit konfigurierten Ausgangsregeln zu.

Ordnen Sie eine öffentliche Standard-IP-Adresse einer der Netzwerkschnittstellen der VM zu (wenn mehrere Netzwerkschnittstellen vorhanden sind, verhindert die Verwendung einer einzelnen NIC mit einer öffentlichen Standard-IP-Adresse den standardmäßigen ausgehenden Zugriff für die VM).

Verwenden Sie den Modus „Flexible Orchestrierung für VM-Skalierungsgruppen“

- Flexible Skalierungen sind standardmäßig sicher. Keiner der Instanzen, die über flexible Skalierungsgruppen erstellt werden, verfügt über die Standard-IP-Adresse für den ausgehenden Zugriff, die ihnen zugeordnet ist, sodass eine explizite ausgehende Methode erforderlich ist. Weitere Informationen finden Sie unter Flexibler Orchestrierungsmodus für Virtual Machine Scale Sets

Wichtig

Wenn ein LB-Back-End-Pool über eine IP-Adresse konfiguriert wird, wird der standardmäßige ausgehende Zugriff aufgrund eines bekannten Problems verwendet. Für sichere standardmäßige Konfigurationen und Anwendungen mit hohen Anforderungen an ausgehenden Datenverkehr ordnen Sie den VMs im Back-End-Pool Ihres Lastenausgleichs ein NAT-Gateway zu, um den Datenverkehr zu sichern. Weitere Informationen zu vorhandenen bekannten Problemen.

Was wird empfohlen, wenn ich ausgehenden Zugriff brauche?

NAT-Gateway ist der empfohlene Weg für explizite ausgehende Verbindungen. Es kann auch eine Firewall für diesen Zugriff verwendet werden.

Einschränkungen

Für die Windows-Aktivierung und Windows-Updates ist eine öffentliche Konnektivität erforderlich. Es wird empfohlen, eine explizite Form der öffentlichen ausgehenden Konnektivität einzurichten.

Die IP-Adresse für Standardzugriff in ausgehender Richtung unterstützt keine fragmentierten Pakete.

Standardmäßige IP-Adresse für ausgehenden Zugriff unterstützt keine ICMP-Pings.

Nächste Schritte

Weitere Informationen zu ausgehenden Verbindungen in Azure und Azure NAT Gateway finden Sie unter: