Konfigurieren eines Microsoft Entra-Mandanten für P2S-Benutzer-VPN-Verbindungen über das OpenVPN-Protokoll

Wenn Sie eine (Point-to-Site-)Verbindung von mithilfe von Virtual WAN-Benutzer-VPN mit Ihrem VNet herstellen, können Sie das zu verwendende Protokoll auswählen. Das von Ihnen verwendete Protokoll bestimmt die Authentifizierungsoptionen, die Ihnen zur Verfügung stehen. Wenn Sie das OpenVPN-Protokoll verwenden, ist Microsoft Entra-Authentifizierung eine der für Sie verfügbaren Authentifizierungsoptionen. In diesem Artikel wird beschrieben, wie Sie einen Microsoft Entra-Mandanten für eine Virtual WAN-Benutzer-VPN-Verbindung (Point-to-Site) mit OpenVPN-Authentifizierung konfigurieren.

Hinweis

Die Microsoft Entra ID-Authentifizierung wird lediglich für Verbindungen mit dem OpenVPN®-Protokoll unterstützt und erfordert Azure VPN Client.

1. Erstellen des Microsoft Entra-Mandanten

Vergewissern Sie sich, dass Sie über einen Microsoft Entra-Mandanten verfügen. Wenn Sie über keinen Microsoft Entra-Mandanten verfügen, können Sie mithilfe der Schritte im Artikel Erstellen eines neuen Mandanten einen neuen Mandanten erstellen:

- Organization name (Name der Organisation)

- Name der Anfangsdomäne

2. Erstellen von Microsoft Entra-Mandantenbenutzer*innen

Erstellen Sie zwei Konten im neu erstellten Microsoft Entra-Mandanten. Informationen zu den Schritten finden Sie unter Hinzufügen oder Löschen eines neuen Benutzers.

- Globales Administratorkonto

- Benutzerkonto

Das globale Administratorkonto wird genutzt, um die Einwilligung für die Registrierung der Azure-VPN-App zu erteilen. Das Benutzerkonto kann zum Testen der OpenVPN-Authentifizierung verwendet werden.

Weisen Sie einem der Konten die Rolle globaler Administrator zu. Informationen zu den Schritten finden Sie unter Zuweisen von Administrator- und anderen Rollen zu Benutzern mithilfe von Microsoft Entra.

3. Erteilen der Einwilligung für die Registrierung der Azure-VPN-App

Melden Sie sich beim Azure-Portal als Benutzer an, dem die Rolle als globaler Administrator zugewiesen ist.

Erteilen Sie als Nächstes die Administratoreinwilligung für Ihre Organisation. Dies ermöglicht der Azure-VPN-Anwendung die Anmeldung und das Lesen von Benutzerprofilen. Kopieren Sie die URL für den jeweiligen Bereitstellungsspeicherort und fügen Sie sie in die Adressleiste Ihres Browsers ein:

Öffentlich

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Deutschland

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure von 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentHinweis

Wenn Sie zur Bereitstellung der Einwilligung ein globales Administratorkonto verwenden, das nicht nativ zum Microsoft Entra-Mandanten gehört, ersetzen Sie „common“ durch die Microsoft Entra-Mandanten-ID in der URL. Möglicherweise müssen Sie „common“ auch in bestimmten anderen Fällen durch Ihre Verzeichnis-ID ersetzen. Unterstützung beim Suchen Ihrer Mandanten-ID finden Sie unter Ermitteln Ihrer Microsoft Entra-Mandanten-ID.

Wenn Sie dazu aufgefordert werden, wählen Sie das Konto aus, das über die Rolle globaler Administrator verfügt.

Wählen Sie auf der Seite Angeforderte BerechtigungenAkzeptieren aus.

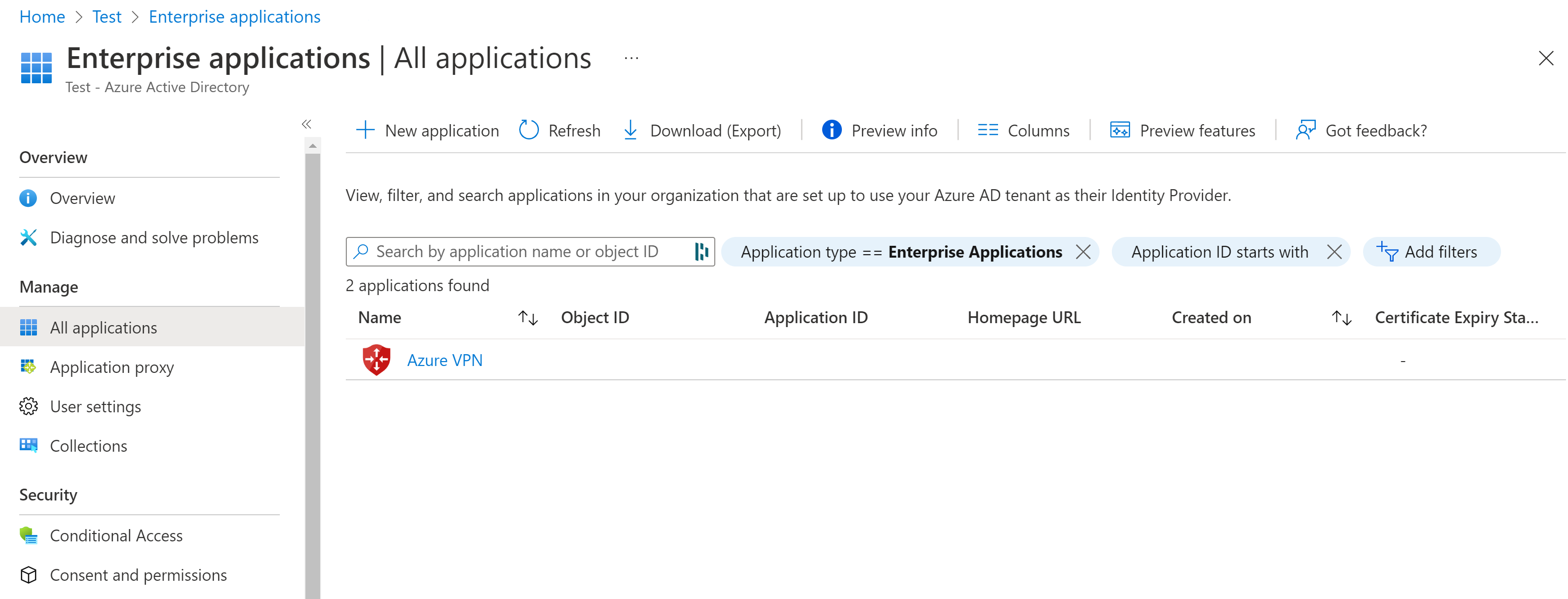

Navigieren Sie zu Microsoft Entra ID. Klicken Sie im linken Bereich auf Unternehmensanwendungen. Azure VPN wird aufgelistet.

Nächste Schritte

Zum Herstellen einer Verbindung mit Ihren virtuellen Netzwerken per Microsoft Entra-Authentifizierung müssen Sie eine Benutzer-VPN-Konfiguration erstellen und einem virtuellen Hub zuordnen. Weitere Informationen finden Sie unter Konfigurieren der Microsoft Entra-Authentifizierung für eine Point-to-Site-Verbindung mit Azure.