Tutorial: Erstellen einer Site-to-Site-Verbindung per Azure Virtual WAN

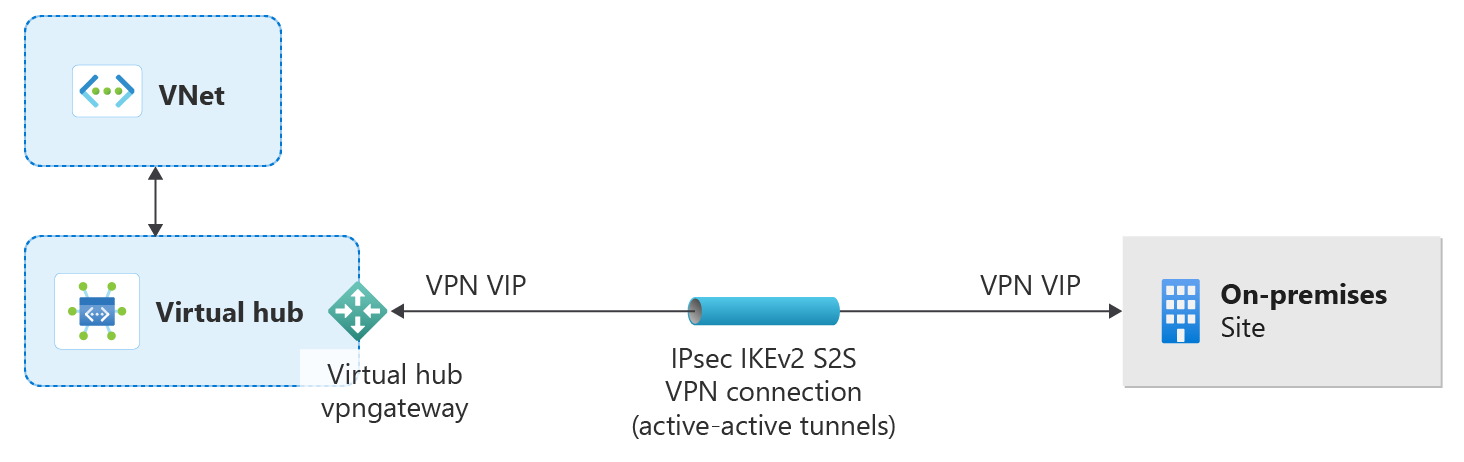

In diesem Tutorial wird beschrieben, wie Sie Virtual WAN zum Verbinden Ihrer Ressourcen in Azure über eine IPsec/IKE-VPN-Verbindung (IKEv1 und IKEv2) nutzen. Für diese Art von Verbindung wird ein lokales VPN-Gerät benötigt, dem eine extern zugängliche, öffentliche IP-Adresse zugewiesen ist. Weitere Informationen zu Virtual WAN finden Sie auf der Seite mit der Übersicht über Virtual WAN.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen eines virtuellen WAN

- Konfigurieren der Grundeinstellungen für den virtuellen Hub

- Konfigurieren von Site-to-Site-VPN-Gatewayeinstellungen

- Erstellen einer Site

- Herstellen der Verbindung einer Site mit einem virtuellen Hub

- Herstellen der Verbindung einer VPN-Site mit einem virtuellen Hub

- Verbinden eines VNET mit einem virtuellen Hub

- Herunterladen einer Konfigurationsdatei

- Anzeigen oder Bearbeiten Ihres VPN-Gateways

Hinweis

Falls Sie über viele Sites verfügen, verwenden Sie normalerweise einen Virtual WAN-Partner, um diese Konfiguration zu erstellen. Sie können diese Konfiguration aber auch selbst erstellen, wenn Sie mit Netzwerken vertraut sind und sich mit der Konfiguration Ihres eigenen VPN-Geräts auskennen.

Voraussetzungen

Vergewissern Sie sich vor Beginn der Konfiguration, dass die folgenden Voraussetzungen erfüllt sind bzw. Folgendes vorhanden ist:

Sie verfügen über ein Azure-Abonnement. Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen.

Sie verfügen über ein virtuelles Netzwerk, zu dem Sie eine Verbindung herstellen möchten.

- Stellen Sie sicher, dass sich kein Subnetz Ihres lokalen Netzwerks mit den virtuellen Netzwerken für die Verbindungsherstellung überschneidet.

- Informationen zum Erstellen eines virtuellen Netzwerks im Azure-Portal finden Sie im Artikel zur Schnellstartanleitung.

Ihr virtuelles Netzwerk darf nicht über vorhandene Gateways für virtuelle Netzwerke verfügen.

- Wenn Ihr virtuelles Netzwerk bereits über Gateways verfügt (VPN oder ExpressRoute), müssen Sie alle Gateways entfernen, bevor Sie fortfahren können.

- Für diese Konfiguration ist es erforderlich, dass virtuelle Netzwerke nur mit dem Gateway des Virtual WAN-Hubs verbunden werden.

Legen Sie den IP-Adressbereich fest, den Sie für den privaten Adressraum Ihres virtuellen Hubs verwenden möchten. Diese Informationen werden beim Konfigurieren Ihres virtuellen Hubs verwendet. Ein virtueller Hub ist ein virtuelles Netzwerk, das von Virtual WAN erstellt und genutzt wird. Es ist der Kern Ihres Virtual WAN-Netzwerks in einer Region. Der Adressraumbereich muss bestimmten Regeln entsprechen:

- Der von Ihnen für den Hub angegebene Adressbereich darf sich nicht mit einem der vorhandenen virtuellen Netzwerke überlappen, mit denen Sie eine Verbindung herstellen.

- Der Adressbereich darf nicht mit den lokalen Adressbereichen überlappen, mit denen Sie eine Verbindung herstellen.

- Falls Sie nicht mit den IP-Adressbereichen in Ihrer lokalen Netzwerkkonfiguration vertraut sind, sollten Sie sich an eine Person wenden, die Ihnen diese Informationen zur Verfügung stellen kann.

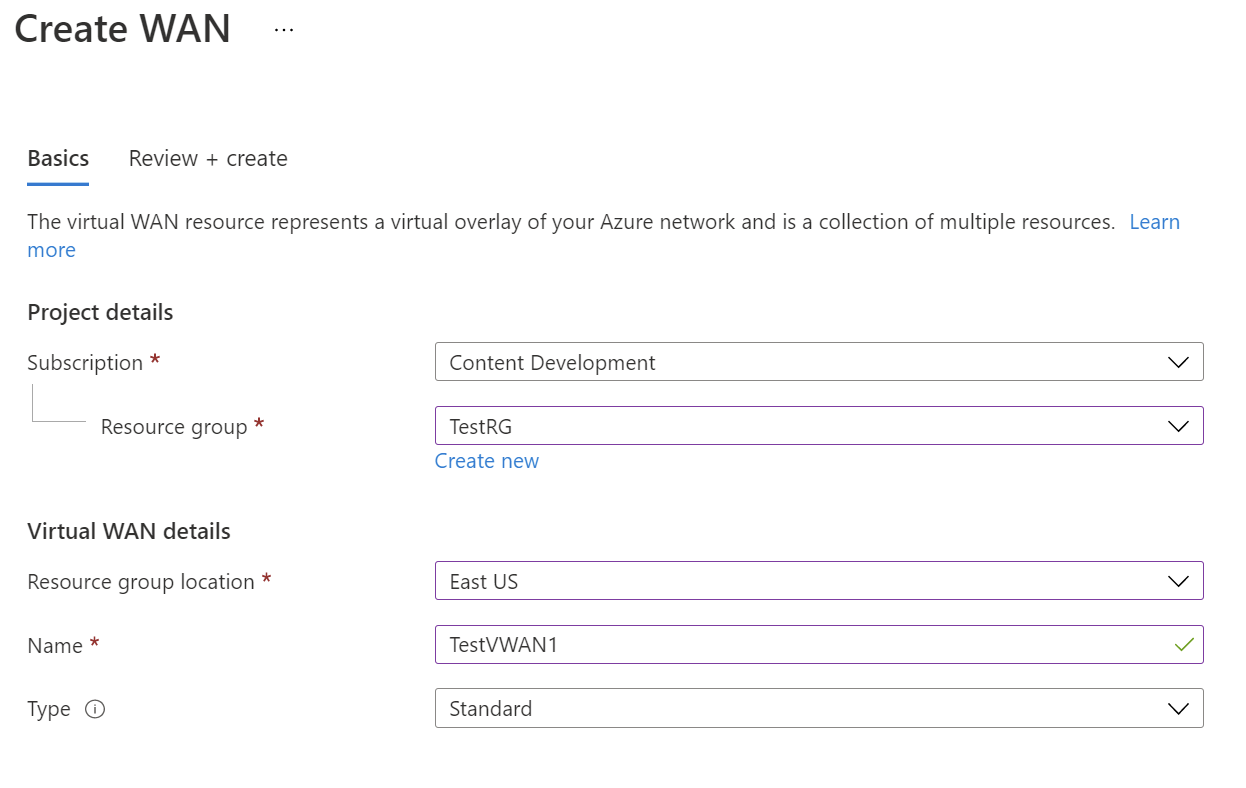

Erstellen eines virtuellen WAN

Geben Sie im Portal auf der Leiste Ressourcen suchen die Zeichenfolge Virtual WAN in das Suchfeld ein, und drücken Sie die EINGABETASTE.

Wählen Sie in den Ergebnissen Virtual WAN aus. Wählen Sie auf der Seite „Virtual WAN“ die Option + Erstellen aus, um die Seite WAN erstellen zu öffnen.

Füllen Sie auf der Seite WAN erstellen auf der Registerkarte Grundlagen die Felder aus. Ändern Sie die Beispielwerte, um sie an Ihre Umgebung anzupassen.

- Abonnement: Wählen Sie das Abonnement aus, das Sie verwenden möchten.

- Ressourcengruppe: Erstellen Sie eine neue Ressourcengruppe, oder verwenden Sie eine vorhandene.

- Ressourcengruppenstandort: Wählen Sie in der Dropdownliste einen Ressourcengruppenstandort aus. Ein WAN ist eine globale Ressource, die nicht in einer bestimmten Region angeordnet ist. Sie müssen aber eine Region auswählen, damit Sie die von Ihnen erstellte WAN-Ressource verwalten und finden können.

- Name: Geben Sie den für Ihr virtuelles WAN gewünschten Namen ein.

- Typ: Basic oder Standard. Wählen Sie Standard aus. Wenn Sie „Basic“ wählen, müssen Sie wissen, dass virtuelle Basic-WANs nur Basic-Hubs enthalten können. Basic-Hubs können nur für Site-to-Site-Verbindungen verwendet werden.

Nachdem Sie die Felder ausgefüllt haben, wählen Sie unten auf der Seite Überprüfen und erstellen aus.

Wählen Sie nach bestandener Überprüfung Erstellen aus, um das virtuelle WAN zu erstellen.

Konfigurieren der Einstellungen für virtuelle Hubs

Ein virtueller Hub ist ein virtuelles Netzwerk, das Gateways für Verbindungen vom Typ „Site-to-Site“, „ExpressRoute“ oder „Point-to-Site“ enthalten kann. Für dieses Tutorial füllen Sie zunächst die Registerkarte Grundlagen für den virtuellen Hub und anschließend die Registerkarte „Site-to-Site“ im nächsten Abschnitt aus. Es ist aber auch möglich, einen leeren virtuellen Hub (einen virtuellen Hub, der keine Gateways enthält) zu erstellen und später Gateways (S2S, P2S, ExpressRoute usw.) hinzuzufügen. Nachdem ein virtueller Hub erstellt wurde, werden Ihnen für diesen auch dann Kosten berechnet, wenn Sie keine Standorte zuordnen und keine Gateways im virtuellen Hub erstellen.

Navigieren Sie zur Virtual WAN-Instanz, die Sie erstellt haben. Wählen Sie auf der Seite „Virtual WAN“ im linken Bereich unter Konnektivität die Option Hubs aus.

Wählen Sie auf der Seite Hubs die Option + Neuer Hub aus, um die Seite Virtuellen Hub erstellen zu öffnen.

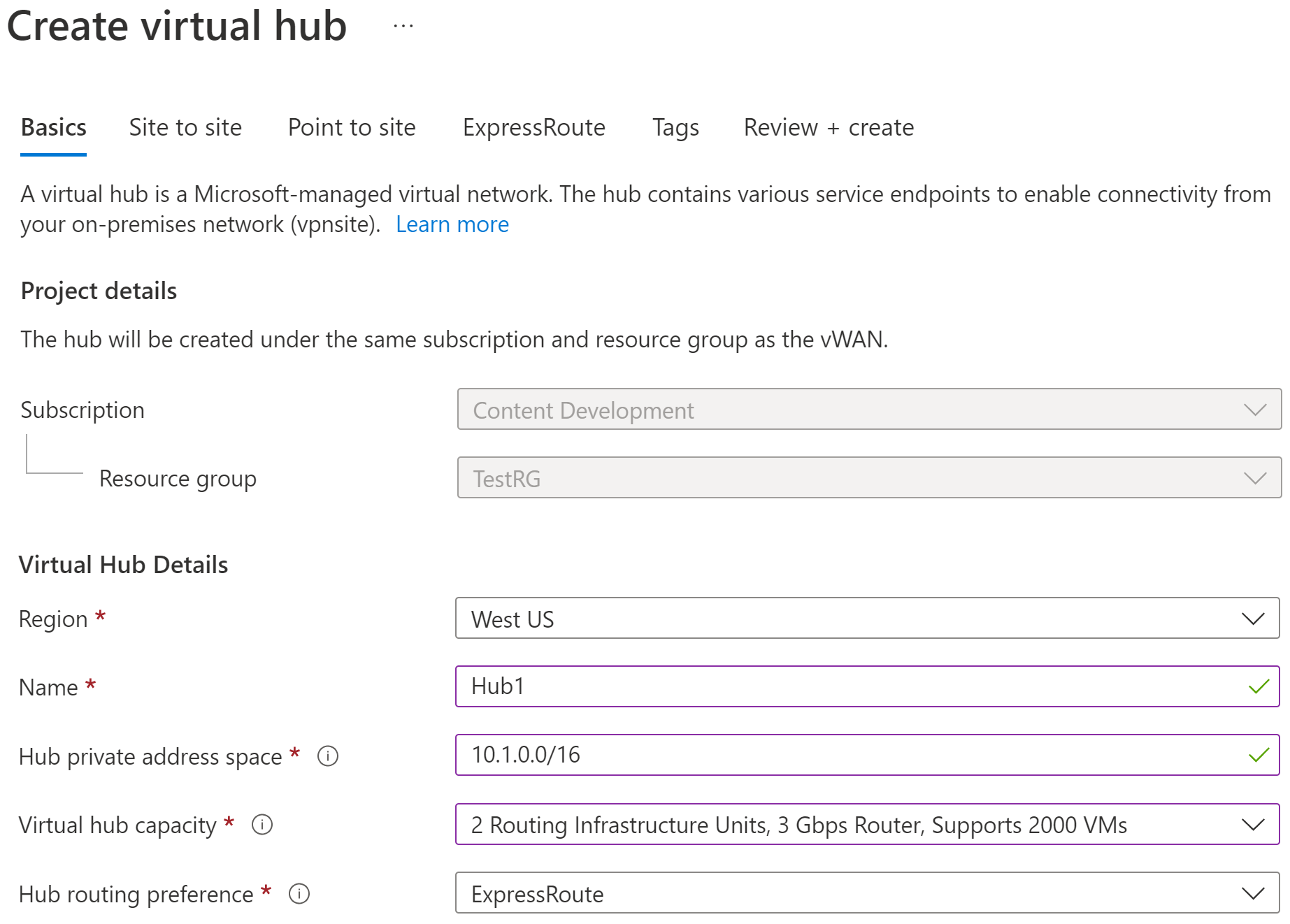

Füllen Sie auf der Seite Virtuellen Hub erstellen auf der Registerkarte Grundlagen die folgenden Felder aus:

- Region: Wählen Sie die Region aus, in der Sie den virtuellen Hub bereitstellen möchten.

- Name: Der Name, der für den virtuellen Hub verwendet werden soll

- Privater Adressraum des Hubs: Der Adressbereich des Hubs in CIDR-Notation. Der minimale Adressraum ist „/24“ zum Erstellen eines Hubs.

- Virtuelle Hub-Kapazität: Wählen Sie aus der Dropdownliste. Weitere Informationen finden Sie unter Einstellungen für virtuelle Hubs.

- Hubroutingpräferenz: Übernehmen Sie die Standardeinstellung. Weitere Informationen finden Sie unter Einstellungen für das Routing virtueller Hubs.

Erstellen Sie den virtuellen Hub noch nicht. Fahren Sie mit dem nächsten Abschnitt fort, um weitere Einstellungen zu konfigurieren.

Konfigurieren eines Site-to-Site-Gateways

In diesem Abschnitt konfigurieren Sie Site-to-Site-Konnektivitätseinstellungen und erstellen dann den virtuellen Hub und das Site-to-Site-VPN-Gateway. Das Erstellen eines virtuellen Hubs und Gateways kann etwa 30 Minuten dauern.

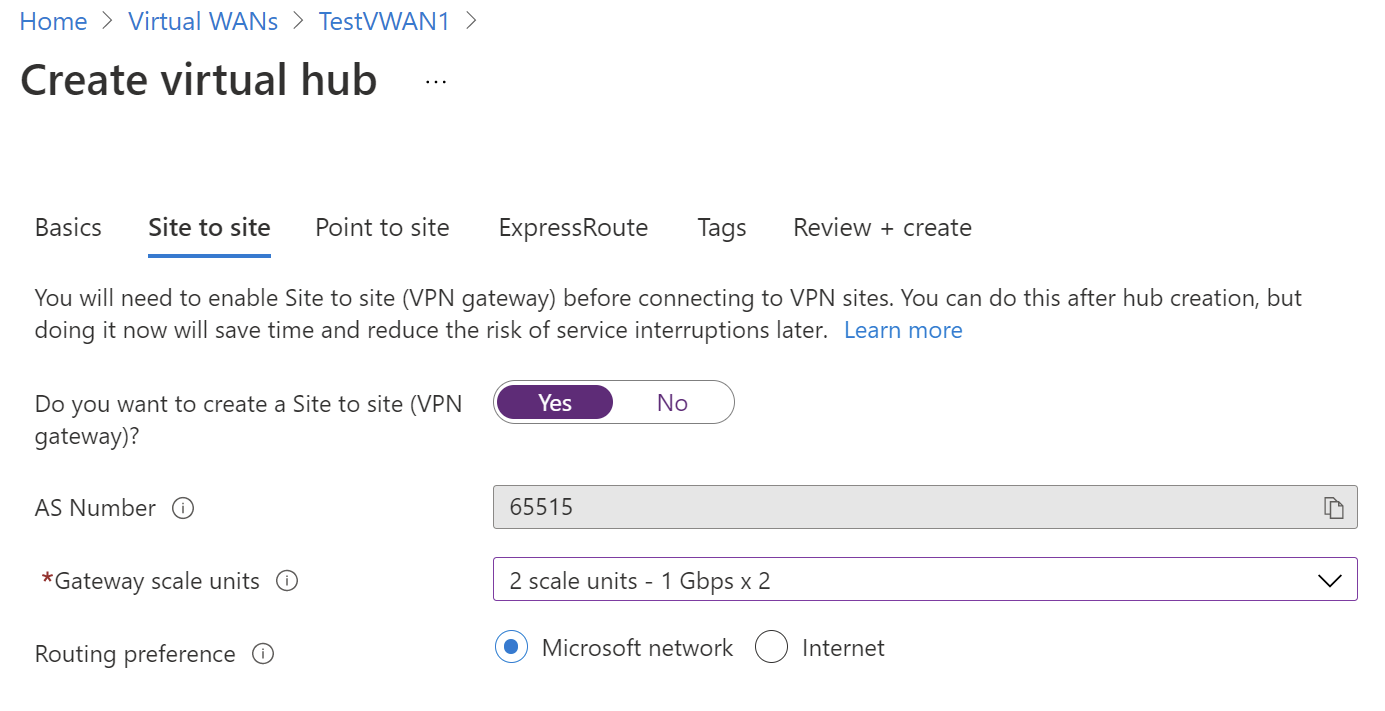

Klicken Sie auf der Seite Virtuellen Hub erstellen auf Site to site, um die Registerkarte Site to site (Standort zu Standort) zu öffnen.

Füllen Sie auf der Registerkarte Site to site die folgenden Felder aus:

Wählen Sie Ja zum Erstellen eines Site-to-Site-VPN aus.

AS-Nummer: Das Feld „AS-Nummer“ kann nicht bearbeitet werden.

Gatewayskalierungseinheiten: Wählen Sie den Wert Gatewayskaliereneinheiten in der Dropdownliste aus. Mit der Skalierungseinheit können Sie den aggregierten Durchsatz des VPN-Gateways auswählen, das im virtuellen Hub erstellt wird, um eine Verbindung zwischen Sites herzustellen.

Wenn Sie 1 Skalierungseinheit = 500 Mbit/s auswählen, bedeutet dies, dass zwei Instanzen für Redundanz erstellt werden, von denen jede einen maximalen Durchsatz von 500 Mbit/s hat. Wenn Sie z. B. fünf Verzweigungen mit jeweils 10 MBit/s an der Verzweigung hatten, benötigen Sie ein Aggregat von 50 MBit/s am Headend. Die Planung der Aggregatkapazität des Azure-VPN-Gateways sollte nach der Bewertung der Kapazität erfolgen, die zur Unterstützung der Anzahl von Verzweigungen zum Hub benötigt wird.

Routingpräferenz: Über die Azure-Routingpräferenz können Sie auswählen, wie Ihr Datenverkehr zwischen Azure und dem Internet weitergeleitet wird. Sie können auswählen, ob der Datenverkehr entweder über das Microsoft-Netzwerk oder über das ISP-Netzwerk (öffentliches Internet) geleitet werden soll. Diese Optionen werden auch als Cold Potato-Routing bzw. Hot Potato-Routing bezeichnet.

Die öffentliche IP-Adresse in Virtual WAN wird vom Dienst basierend auf der ausgewählten Routingoption zugewiesen. Weitere Informationen zur Routingpräferenz über das Microsoft-Netzwerk oder ISP finden Sie im Artikel Routingpräferenz.

Wählen Sie zum Überprüfen Überprüfen + erstellen aus.

Wählen Sie Erstellen aus, um den Hub und das Gateway zu erstellen. Dies kann bis zu 30 Minuten dauern. Klicken Sie nach 30 Minuten auf Aktualisieren, um den Hub auf der Seite Hubs anzuzeigen. Wählen Sie Zu Ressource wechseln aus, um zur Ressource zu navigieren.

Wenn Sie einen neuen Hub erstellen, wird im Portal möglicherweise eine Warnmeldung angezeigt, die sich auf die Routerversion bezieht. Dies tritt manchmal auf, wenn der Router in Bereitstellung ist. Sobald der Router vollständig bereitgestellt wurde, wird die Meldung nicht mehr angezeigt.

Erstellen einer Site

In diesem Abschnitt erstellen Sie eine Website. Sites entsprechen Ihren physischen Standorten. Sie können beliebig viele davon erstellen. Diese Sites enthalten Ihre lokalen VPN-Geräteendpunkte.

Erstellen Sie beispielsweise drei separate Websites, wenn Sie jeweils über eine Filiale in New York, London und Los Angeles verfügen. In einem virtuellen WAN können bis zu 1.000 Sites pro virtuellem Hub erstellt werden. Wenn Sie über mehrere virtuelle Hubs verfügen, können Sie pro virtuellem Hub 1.000 erstellen.

Falls Sie über ein CPE-Gerät eines Virtual WAN-Partners verfügen, können Sie sich bei dem Partner über deren Automatisierungsmöglichkeiten in Azure informieren. Automatisierung impliziert in der Regel einen einfachen Klickvorgang, um umfassende Branchinformationen nach Azure zu exportieren und die Konnektivität vom CPE zum Azure Virtual WAN-VPN-Gateway einzurichten. Weitere Informationen finden Sie unter Virtual WAN-Partner.

Navigieren Sie zu Virtual WAN > VPN-Standorte, um die Seite VPN-Standorte zu öffnen.

Klicken Sie auf der Seite VPN sites (VPN-Standorte) auf +Create site (+ Standort erstellen).

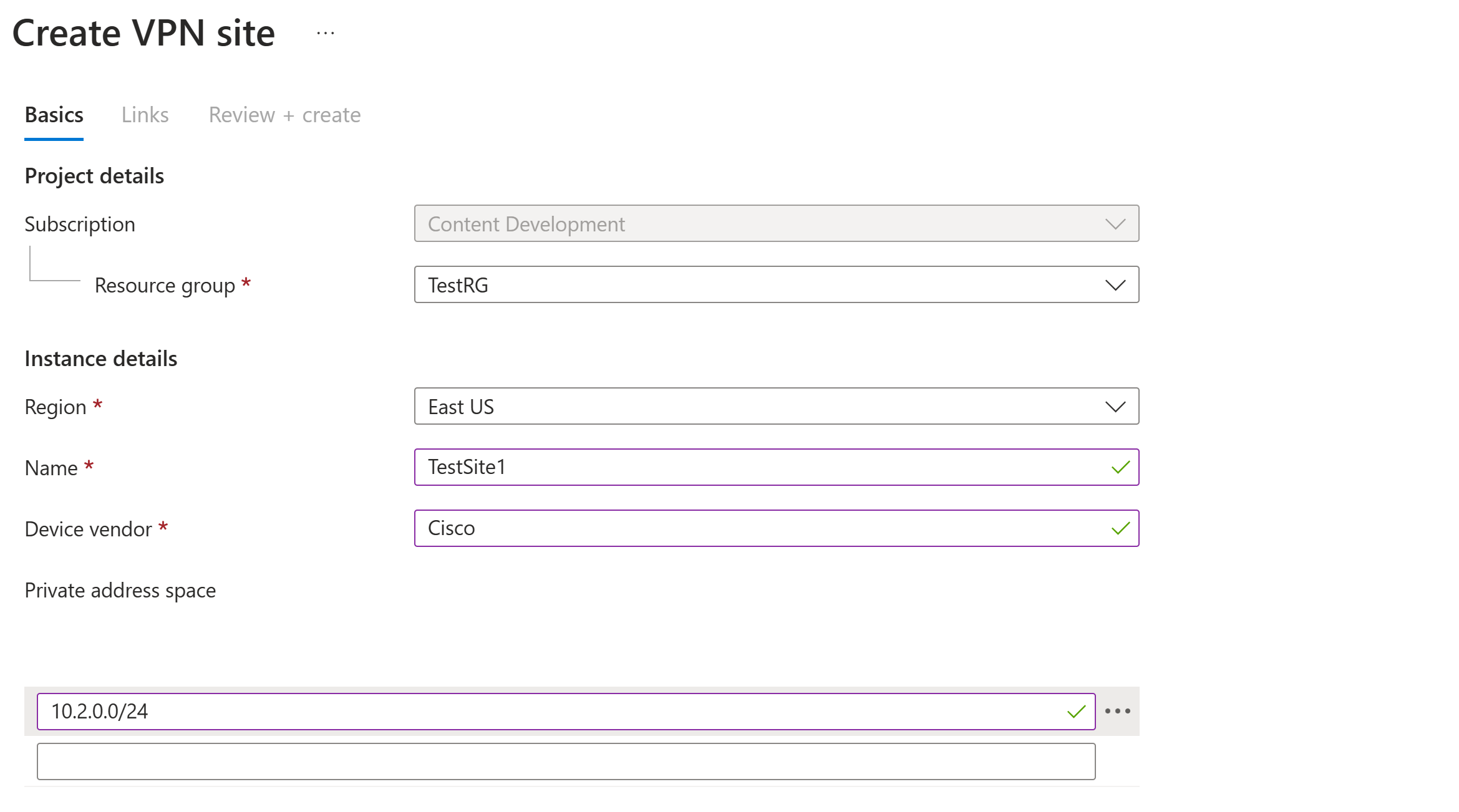

Füllen Sie auf der Seite VPN-Standort erstellen auf der Registerkarte Grundlagen die folgenden Felder aus:

Region: Zuvor als „Standort“ bezeichnet. Dies ist der Standort, an dem Sie diese Standortressource erstellen möchten.

Name: Der Name, den Sie Ihrem lokalen Standort geben möchten.

Gerätehersteller: Der Name des VPN-Geräteherstellers (z. B. Citrix, Cisco, Barracuda). Das Hinzufügen des Geräteherstellers kann dem Azure-Team helfen, Ihre Umgebung besser zu verstehen, um in Zukunft weitere Optimierungsmöglichkeiten hinzuzufügen oder Sie bei der Problembehandlung zu unterstützen.

Privater Adressraum: Dies ist der IP-Adressraum Ihres lokalen Standorts. Der Datenverkehr, der für diesen Adressraum bestimmt ist, wird an Ihre lokale Site geleitet. Dies ist erforderlich, wenn BGP für den Standort nicht aktiviert ist.

Hinweis

Wenn Sie den Adressraum nach dem Erstellen des Standorts bearbeiten (indem Sie z. B. einen weiteren Adressraum hinzufügen), kann es 8-10 Minuten dauern, bis die tatsächlichen Routen aktualisiert sind, während die Komponenten neu erstellt werden.

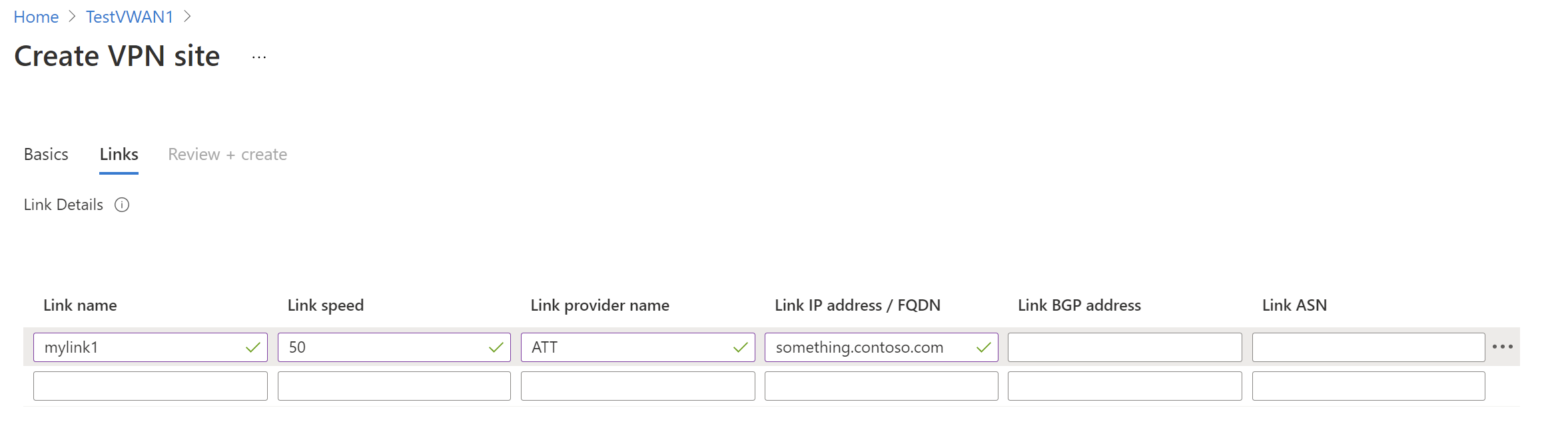

Wählen Sie Links aus, um Informationen über die physischen Verbindungen an der Zweigstelle hinzuzufügen. Falls Sie über ein CPE-Gerät eines Virtual WAN-Partners verfügen, können Sie sich beim Partner erkundigen, ob diese Informationen im Rahmen des im Partnersystem eingerichteten Uploads von Zweigstelleninformationen an Azure übermittelt werden.

Linkname: Ein Name, den Sie für die physische Verbindung am VPN-Standort angeben möchten. Beispiel: meinLink1.

Verbindungsgeschwindigkeit: Die Geschwindigkeit des VPN-Geräts am Zweigstellenstandort. Beispiel: Der Wert 50 entspricht einer Geschwindigkeit von 50 MBit/s für das VPN-Gerät am Zweigstellenstandort.

Verbindungsanbietername: Der Name des Anbieters der physischen Verbindung am VPN-Standort. Beispiel: ATT, Verizon.

IP-Adresse/FQDN der Verbindung: Die öffentliche IP-Adresse des lokalen Geräts, das diese Verbindung verwendet. Optional können Sie die private IP-Adresse Ihres lokalen VPN-Geräts hinter ExpressRoute angeben. Sie können auch einen vollqualifizierten Domänennamen einbeziehen, z. B. something.contoso.com. Der vollqualifizierte Domänenname muss vom VPN-Gateway aufgelöst werden können. Dies ist möglich, wenn der DNS-Server, der diesen vollqualifizierten Domänennamen hostet, über das Internet erreichbar ist. Die IP-Adresse hat Vorrang, wenn sowohl die IP-Adresse als auch der vollqualifizierte Domänenname angegeben sind.

Hinweis

Unterstützt eine IPv4-Adresse pro vollqualifiziertem Domänennamen. Wenn der vollqualifizierte Domänenname in mehrere IP-Adressen aufgelöst werden soll, übernimmt das VPN-Gateway die erste IP4-Adresse aus der Liste. IPv6-Adressen werden derzeit nicht unterstützt.

Das VPN-Gateway verwaltet einen DNS-Cache, der alle fünf Minuten aktualisiert wird. Das Gateway versucht, vollqualifizierte Domänennamen nur für getrennte Tunnel aufzulösen. Ein Zurücksetzen des Gateways oder eine Konfigurationsänderung können ebenfalls eine Auflösung des vollqualifizierten Domänennamens auslösen.

Link Border Gateway Protocol (Border Gateway Protocol der Verbindung): Die Vorgehensweise zum Konfigurieren von BGP für eine Virtual WAN-Verbindung ist dieselbe wie beim Konfigurieren von BGP für ein VPN mit einem Azure-Gateway für virtuelle Netzwerke. Ihre lokale BGP-Peeradresse darf nicht der öffentlichen IP-Adresse Ihres VPN-Geräts oder dem VNET-Adressraum des VPN-Standorts entsprechen. Verwenden Sie als BGP-Peer-IP-Adresse eine andere IP-Adresse für das VPN-Gerät. Dabei kann es sich um eine Adresse handeln, die der Loopback-Schnittstelle des Geräts zugewiesen ist. Geben Sie diese Adresse im entsprechenden VPN-Standort an, der den Standort darstellt. Informationen zu den Voraussetzungen für BGP finden Sie unter Übersicht über BGP mit Azure VPN Gateway. Sie können eine VPN-Verbindung jederzeit bearbeiten, um die zugehörigen BGP-Parameter zu aktualisieren (Peering-IP-Adresse für die Verbindung und Adressraumnummer).

Sie können weitere Verbindungen hinzufügen oder Verbindungen löschen. Pro VPN-Standort werden vier Verbindungen unterstützt. Wenn Sie beispielsweise vier Internetdienstanbieter am Zweigstellenstandort einsetzen, können Sie vier Verbindungen erstellen (einen pro Internetdienstanbieter) und Informationen für jede Verbindung angeben.

Nachdem Sie die Felder ausgefüllt haben, wählen Sie Überprüfen + erstellen aus, um die Eingaben zu überprüfen. Klicken Sie auf Erstellen, um den Standort zu erstellen.

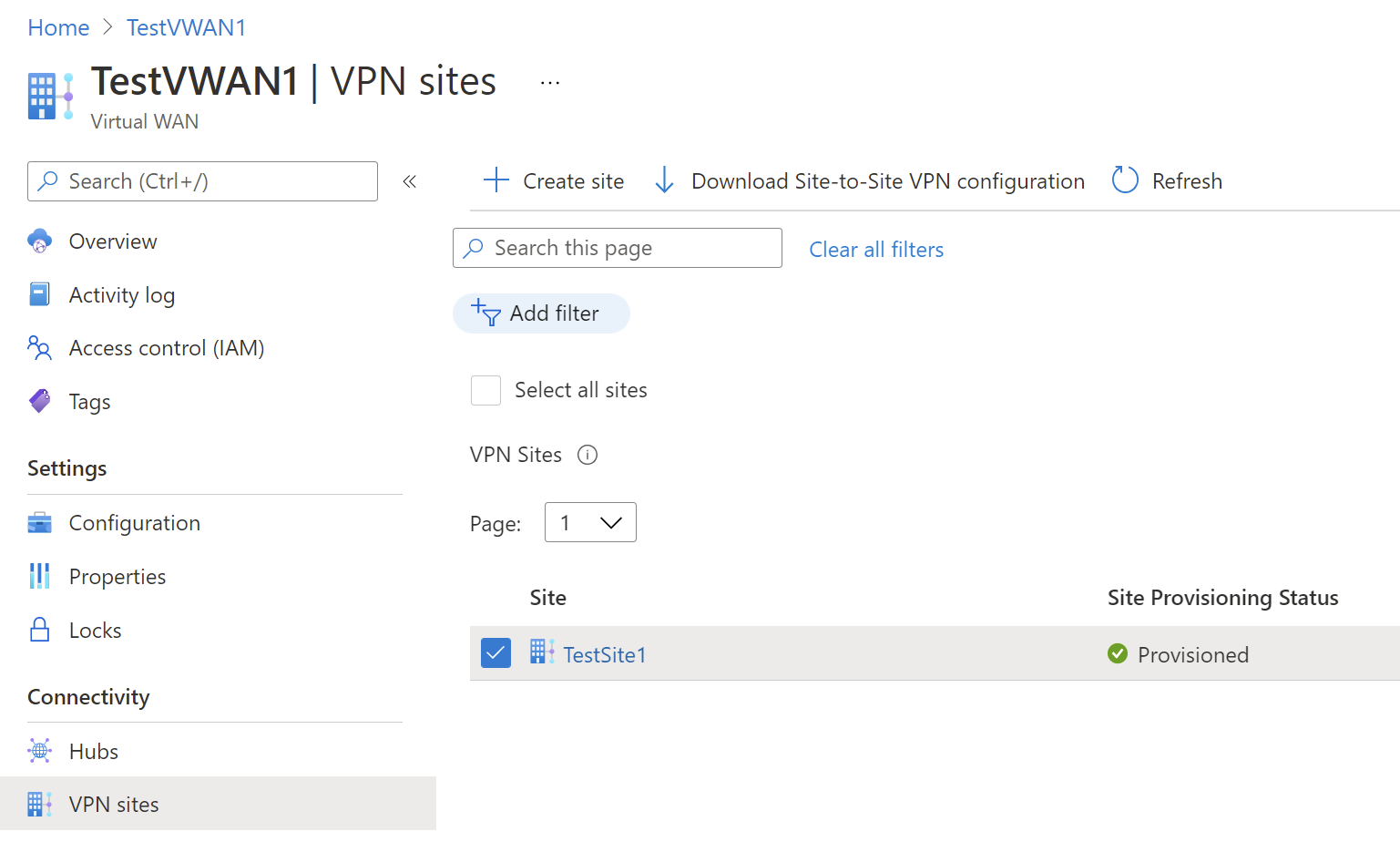

Wechseln Sie zu Ihrer Virtual WAN-Instanz. Auf der Seite VPN-Standorte sollte der von Ihnen erstellte Standort angezeigt werden. Wenn Sie den Standort nicht sehen, müssen Sie den Filter anpassen. Klicken Sie in der Blase Hubzuordnung: auf das X, um den Filter zu löschen.

Nach dem Löschen des Filters können Sie Ihren Standort anzeigen.

Herstellen der Verbindung der VPN-Site mit einem virtuellen Hub

In diesem Abschnitt stellen Sie eine Verbindung Ihrer VPN-Site mit dem virtuellen Hub her.

Wechseln Sie auf der Seite Ihrer Virtual WAN-Instanz zu Hubs.

Klicken Sie auf der Seite Hubs auf den Hub, den Sie erstellt haben.

Klicken Sie auf der Seite für den Hub, den Sie erstellt haben, im linken Bereich unter Konnektivität auf VPN (Site-to-Site), um die Seite „VPN-Site-to-Site“ zu öffnen.

Auf der Seite VPN (Site-to-Site) sollte Ihr Standort angezeigt werden. Andernfalls müssen Sie möglicherweise die Blase Hubzuordnung:x auswählen, um die Filter zu löschen und Ihren Standort anzeigen zu können.

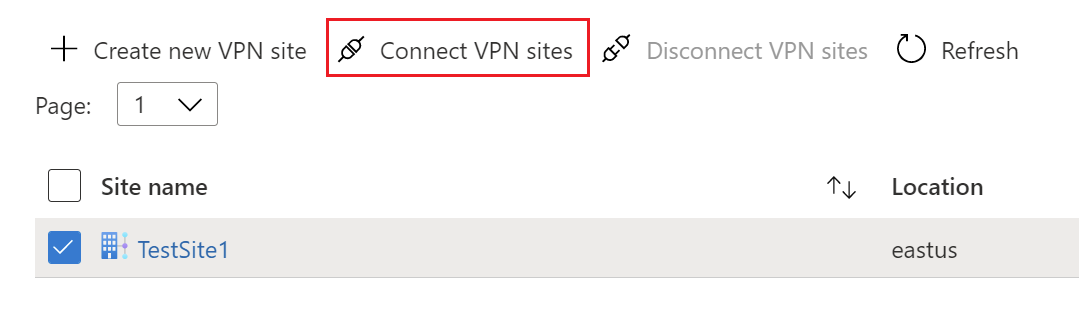

Aktivieren Sie das Kontrollkästchen neben dem Namen des Standorts (klicken Sie nicht direkt auf den Standortnamen), und klicken Sie dann auf VPN-Standorte verbinden.

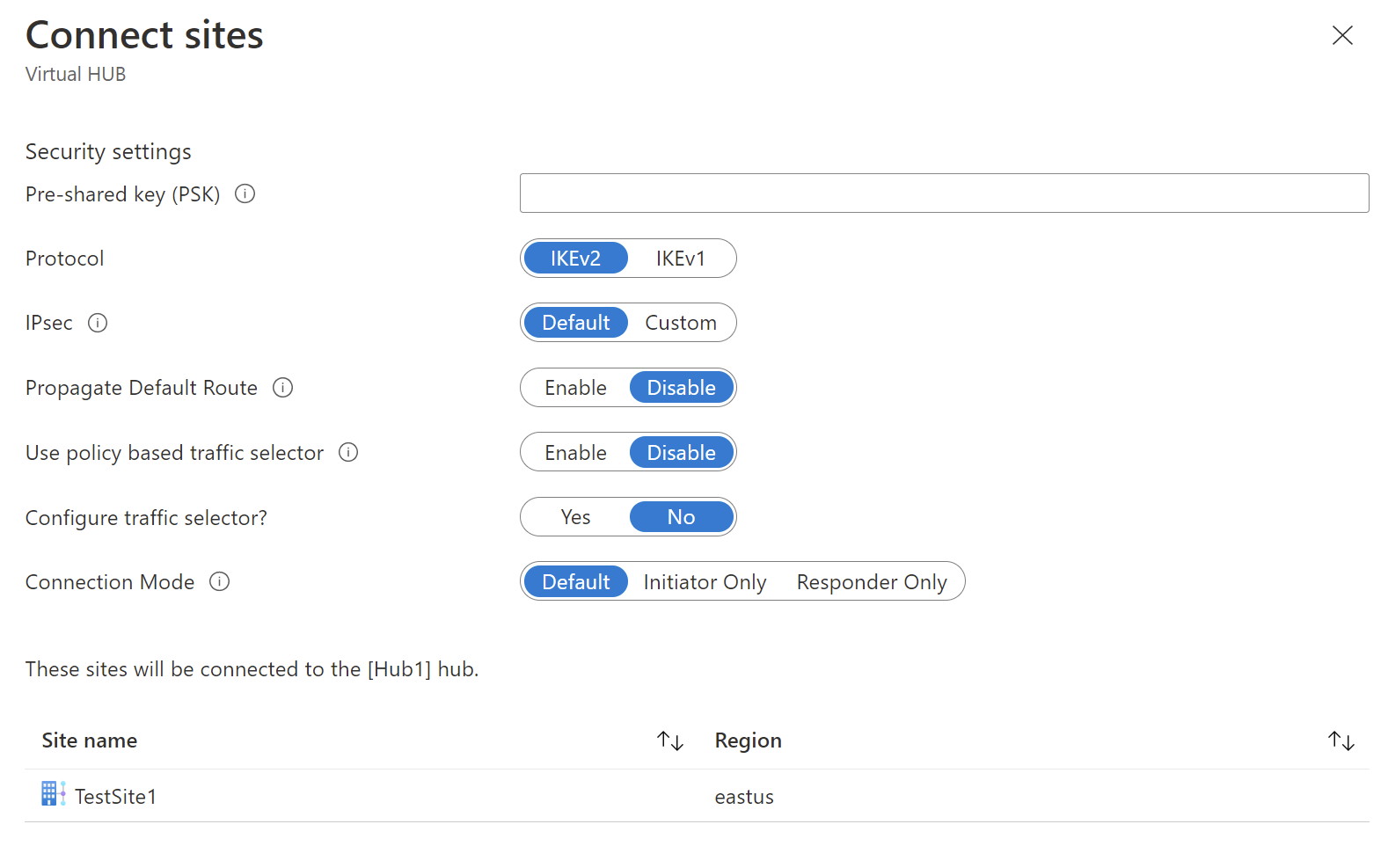

Konfigurieren Sie auf der Seite Standorte verbinden die erforderlichen Einstellungen.

Vorinstallierter Schlüssel (PSK): Geben Sie den von Ihrem VPN-Gerät verwendeten vorinstallierten Schlüssel ein. Wenn Sie keinen Schlüssel eingeben, wird von Azure automatisch ein Schlüssel generiert. Anschließend verwenden Sie diesen Schlüssel für die Konfiguration Ihres VPN-Geräts.

Protokoll und IPsec: Sie können entweder die Standardeinstellungen für „Protokoll“ (IKEv2) und „IPsec“ (Standard) übernehmen oder benutzerdefinierte Einstellungen konfigurieren. Weitere Informationen finden Sie unter Virtual WAN-Standardrichtlinien für IPSec-Konnektivität.

Propagate Default Route (Standardroute weitergeben): Ändern Sie diese Einstellung nur in Aktivieren, wenn Sie wissen, dass Sie die Standardroute weitergeben möchten. Lassen Sie andernfalls Deaktivieren eingestellt. Sie können diese Einstellung später jederzeit ändern.

Mit der Option Aktivieren kann der virtuelle Hub eine bekannte Standardroute für diese Verbindung weitergeben. Dieses Flag ermöglicht die Weitergabe der Standardroute an eine Verbindung, wenn diese dem Virtual WAN-Hub bereits bekannt ist, weil darin eine Firewall bereitgestellt wurde, oder wenn für eine andere verbundene Site die Tunnelerzwingung aktiviert ist. Der Ursprung der Standardroute liegt nicht im Virtual WAN-Hub.

Richtlinienbasierte Datenverkehrsauswahl verwenden: Übernehmen Sie für diese Einstellung den Wert Deaktivieren, es sei denn, Sie konfigurieren eine Verbindung mit einem Gerät, das diese Einstellung verwendet.

Datenverkehrsauswahl konfigurieren: Behalten Sie die Standardeinstellung bei. Sie können diese Einstellung später jederzeit ändern.

Verbindungsmodus: Behalten Sie die Standardeinstellung bei. Diese Einstellung wird verwendet, um zu entscheiden, welches Gateway die Verbindung einleiten kann.

Wählen Sie am unteren Rand der Seite die Option Verbinden aus.

Nachdem Sie Verbinden ausgewählt haben, wird der Konnektivitätsstatus als Aktualisierung... angezeigt. Nach Abschluss der Aktualisierung werden für den Standort die Verbindung und der Konnektivitätsstatus angezeigt.

Bereitstellungsstatus der Verbindung: Dies ist der Status der Azure-Ressource für die Verbindung zwischen dem VPN-Standort und dem VPN-Gateway des Azure-Hubs. Nachdem dieser Vorgang auf der Steuerungsebene erfolgreich abgeschlossen wurde, wird mit dem Herstellen der Konnektivität für das Azure-VPN-Gateway und das lokale VPN-Gerät fortgefahren.

Konnektivitätsstatus: Dies ist der tatsächliche Status der Konnektivität (Datenpfad) zwischen dem VPN-Gateway von Azure im Hub und dem VPN-Standort. Nach Abschluss der Aktualisierung kann einer der folgenden Zustände angezeigt werden:

- Unbekannt: Dieser Status tritt normalerweise auf, wenn die Back-End-Systeme aktiv sind und der Übergang in einen anderen Status erfolgt.

- Verbindung wird hergestellt… : Das Azure-VPN-Gateway versucht, den tatsächlichen lokalen VPN-Standort zu erreichen.

- Verbunden: Die Konnektivität zwischen dem VPN-Gateway und dem lokalen VPN-Standort wurde hergestellt.

- Nicht verbunden: Es wurde keine Konnektivität hergestellt.

- Getrennt: Dieser Status tritt auf, wenn die Verbindung aus irgendeinem Grund (lokal oder in Azure) getrennt wurde.

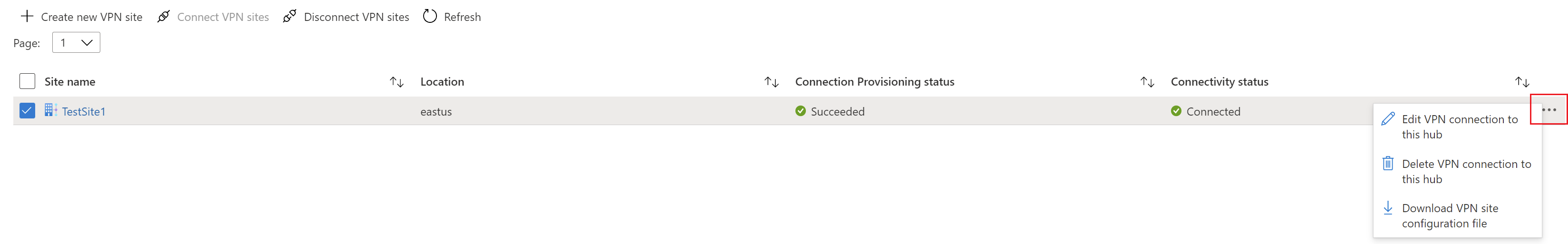

Wenn Sie Änderungen an Ihrer Website vornehmen möchten, aktivieren Sie das Kontrollkästchen neben dem Standortnamen (klicken Sie nicht direkt auf den Standortnamen), und klicken Sie dann auf das Kontextmenü ....

Auf dieser Seite können Sie die folgenden Aufgaben ausführen:

- Bearbeiten der VPN-Verbindung mit diesem Hub

- Löschen der VPN-Verbindung mit diesem Hub

- Herunterladen der für diesen Standort spezifischen VPN-Konfigurationsdatei. Wenn Sie stattdessen die Konfigurationsdatei für die mit diesem Hub verbundenen Standorte herunterladen möchten, wählen Sie im Menü oben auf der Seite die Option VPN-Konfiguration herunterladen aus.

Anschließend können Sie auf den VPN-Standort klicken, um den Verbindungsstatus pro Verbindung anzuzeigen.

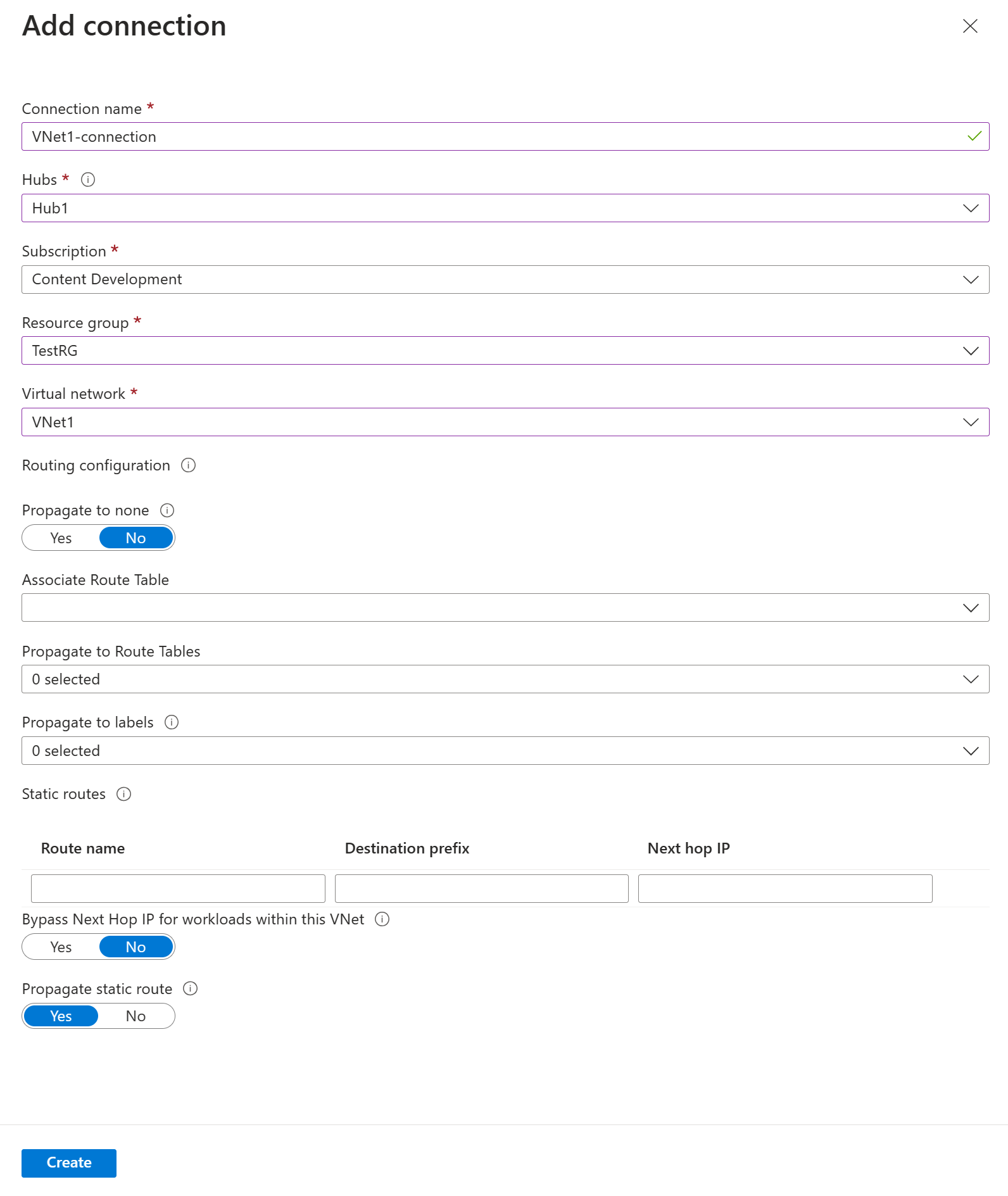

Herstellen der Verbindung eines VNET mit dem virtuellen Hub

In diesem Abschnitt stellen Sie eine Verbindung zwischen dem virtuellen Hub und Ihrem VNet her.

Navigieren Sie im Azure-Portal zu Ihrem Virtual WAN und wählen Sie im linken Bereich VNet-Verbindungen aus.

Wählen Sie auf der Seite für VNet-Verbindungen+ Verbindung hinzufügen aus.

Konfigurieren Sie auf der Seite Verbindung hinzufügen die Verbindungseinstellungen. Weitere Informationen zu Routingeinstellungen finden Sie unter Informationen zum Routing virtueller Hubs.

- Verbindungsname: Benennen Sie Ihre Verbindung.

- Hubs: Wählen Sie den Hub aus, den Sie dieser Verbindung zuordnen möchten.

- Abonnement: Überprüfen Sie das Abonnement.

- Ressourcengruppe: Wählen Sie die Ressourcengruppe aus, die das virtuelle Netzwerk enthält, mit dem Sie eine Verbindung herstellen möchten.

- Virtuelles Netzwerk: Wählen Sie das virtuelle Netzwerk aus, das Sie mit diesem Hub verbinden möchten. Für das von Ihnen gewählte virtuelle Netzwerk kann nicht bereits ein Gateway für virtuelle Netzwerke vorhanden sein.

- An keine verteilen: Diese Einstellung ist standardmäßig auf Nein festgelegt. Wenn Sie den Schalter auf Ja festlegen, stehen die Konfigurationsoptionen für An Routingtabellen weitergeben und Propagate to labels (An Bezeichnungen weitergeben) nicht mehr für die Konfiguration zur Verfügung.

- Routingtabelle zuordnen: Sie können im Dropdownmenü die Routingtabelle auswählen, die Sie zuordnen möchten.

- An Bezeichnungen weitergeben: Bezeichnungen sind eine logische Gruppe von Routingtabellen. Wählen Sie für diese Einstellung einen Eintrag aus der Dropdownliste aus.

- Statische Routen: Konfigurieren Sie ggf. statische Routen. Konfigurieren Sie statische Routen für virtuelle Netzwerkgeräte (falls zutreffend). Virtual WAN unterstützt eine einzelne IP-Adresse des nächsten Hops für eine statische Route einer VNET-Verbindung. Wenn Sie beispielsweise jeweils über ein separates virtuelles Gerät für ein- und ausgehende Datenverkehrsflüsse verfügen, ist es am besten, die virtuellen Geräte in separaten VNets anzuordnen und die VNets dem virtuellen Hub zuzuordnen.

- IP des nächsten Hops für Workloads innerhalb dieses VNets umgehen: Mit dieser Einstellung können Sie NVAs und andere Workloads im selben VNet bereitstellen, ohne dass der gesamte Datenverkehr über das NVA geleitet werden muss. Diese Einstellung kann nur konfiguriert werden, wenn Sie eine neue Verbindung konfigurieren. Wenn Sie diese Einstellung für eine bereits erstellte Verbindung verwenden möchten, löschen Sie die Verbindung, und fügen Sie dann eine neue Verbindung hinzu.

- Statische Route verteilen: Diese Einstellung wird derzeit eingeführt. Mit dieser Einstellung können Sie statische Routen, die im Abschnitt Statische Routen definiert sind, an Routingtabellen weitergeben, die unter Weitergabe an Routentabellen angegeben sind. Darüber hinaus werden Routen an Routingtabellen weitergegeben, für die Bezeichnungen unter Weitergabe an Bezeichnungen angegeben sind. Diese Routen können mit Ausnahme der Standardroute 0/0 hubübergreifend weitergegeben werden. Dieses Feature wird derzeit eingeführt. Wenn Sie dieses Feature aktivieren müssen, öffnen Sie bitte einen Supportfall.

Wenn Sie die Einstellungen vorgenommen haben, die Sie konfigurieren möchten, klicken Sie auf Erstellen, um die Verbindung zu erstellen.

Herunterladen der VPN-Konfiguration

Verwenden Sie die VPN-Gerätekonfigurationsdatei, um Ihr lokales VPN-Gerät zu konfigurieren. Im Folgenden finden Sie die grundlegenden Schritte:

Wechseln Sie auf der Seite Ihrer Virtual WAN-Instanz zur Seite Hubs > Ihr virtueller Hub > VPN (Site-to-Site).

Klicken Sie oben auf der Seite VPN (Site-to-Site) auf VPN-Konfiguration herunterladen. Mehrere Meldungen werden angezeigt, während Azure ein neues Speicherkonto in der Ressourcengruppe „microsoft-network-[location]“ erstellt. „location“ steht dabei für den Standort des WAN. Sie können auch ein vorhandenes Speicherkonto hinzufügen, indem Sie auf „Vorhandenes verwenden“ klicken und eine gültige SAS-URL mit aktivierten Schreibrechten hinzufügen. Weitere Informationen zum Erstellen einer neuen SAS-URL finden Sie unter Generieren der SAS-URL.

Klicken Sie nach der Erstellung der Datei auf den Link, um sie herunterzuladen. Dadurch wird eine neue Datei mit VPN-Konfiguration am angegebenen SAS-URL-Speicherort erstellt. Weitere Informationen zum Inhalt der Datei finden Sie in diesem Abschnitt unter Informationen zur VPN-Gerätekonfigurationsdatei.

Wenden Sie die Konfiguration auf Ihr lokales VPN-Gerät an. Weitere Informationen finden Sie in diesem Abschnitt unter Konfigurieren Ihres VPN-Geräts.

Nach dem Anwenden der Konfiguration auf Ihre VPN-Geräte müssen Sie das von Ihnen erstellte Speicherkonto nicht beibehalten.

Informationen zur VPN-Gerätekonfigurationsdatei

Die Gerätekonfigurationsdatei enthält die Einstellungen, die beim Konfigurieren Ihrer lokalen VPN-Geräte verwendet werden. Beachten Sie beim Anzeigen dieser Datei die folgenden Informationen:

vpnSiteConfiguration: In diesem Abschnitt sind die Gerätedetails für die Einrichtung einer Site angegeben, für die eine Verbindung mit dem virtuellen WAN hergestellt wird. Hierzu gehören der Name und die öffentliche IP-Adresse des Zweigstellengeräts.

vpnSiteConnections: Dieser Abschnitt enthält die folgenden Einstellungen:

Adressraum des virtuellen Netzwerks der virtuellen Hubs

Beispiel:"AddressSpace":"10.1.0.0/24"Adressraum der virtuellen Netzwerke, die mit dem virtuellen Hub verbunden sind.

Beispiel:"ConnectedSubnets":["10.2.0.0/16","10.3.0.0/16"]IP-Adressen des vpngateway für den virtuellen Hub. Da jede vpngateway-Verbindung aus zwei Tunneln mit Aktiv-Aktiv-Konfiguration besteht, werden in dieser Datei beide IP-Adressen aufgelistet. In diesem Beispiel werden für jede Site „Instance0“ und „Instance1“ angezeigt.

Beispiel:"Instance0":"104.45.18.186" "Instance1":"104.45.13.195"Details zur Konfiguration der VPN-Gateway-Verbindung, z. B. BGP, vorinstallierter Schlüssel usw. Der vorinstallierte Schlüssel (Pre-Shared Key, PSK) wird automatisch für Sie erstellt. Sie können die Verbindung für einen benutzerdefinierten PSK jederzeit auf der Seite Übersicht bearbeiten.

Beispiel für Gerätekonfigurationsdatei

{

"configurationVersion":{

"LastUpdatedTime":"2018-07-03T18:29:49.8405161Z",

"Version":"r403583d-9c82-4cb8-8570-1cbbcd9983b5"

},

"vpnSiteConfiguration":{

"Name":"testsite1",

"IPAddress":"73.239.3.208"

},

"vpnSiteConnections":[

{

"hubConfiguration":{

"AddressSpace":"10.1.0.0/24",

"Region":"West Europe",

"ConnectedSubnets":[

"10.2.0.0/16",

"10.3.0.0/16"

]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"203.0.113.186",

"Instance1":"203.0.113.195"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"bkOWe5dPPqkx0DfFE3tyuP7y3oYqAEbI",

"IPsecParameters":{

"SADataSizeInKilobytes":102400000,

"SALifeTimeInSeconds":3600

}

}

}

]

},

{

"configurationVersion":{

"LastUpdatedTime":"2018-07-03T18:29:49.8405161Z",

"Version":"1f33f891-e1ab-42b8-8d8c-c024d337bcac"

},

"vpnSiteConfiguration":{

"Name":" testsite2",

"IPAddress":"198.51.100.122"

},

"vpnSiteConnections":[

{

"hubConfiguration":{

"AddressSpace":"10.1.0.0/24",

"Region":"West Europe"

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"203.0.113.186",

"Instance1":"203.0.113.195"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"XzODPyAYQqFs4ai9WzrJour0qLzeg7Qg",

"IPsecParameters":{

"SADataSizeInKilobytes":102400000,

"SALifeTimeInSeconds":3600

}

}

}

]

},

{

"configurationVersion":{

"LastUpdatedTime":"2018-07-03T18:29:49.8405161Z",

"Version":"cd1e4a23-96bd-43a9-93b5-b51c2a945c7"

},

"vpnSiteConfiguration":{

"Name":" testsite3",

"IPAddress":"192.0.2.228"

},

"vpnSiteConnections":[

{

"hubConfiguration":{

"AddressSpace":"10.1.0.0/24",

"Region":"West Europe"

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"203.0.113.186",

"Instance1":"203.0.113.195"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"YLkSdSYd4wjjEThR3aIxaXaqNdxUwSo9",

"IPsecParameters":{

"SADataSizeInKilobytes":102400000,

"SALifeTimeInSeconds":3600

}

}

}

]

}

Konfigurieren Ihres VPN-Geräts

Hinweis

Wenn Sie mit einer Virtual WAN-Partnerlösung arbeiten, wird die VPN-Gerätekonfiguration automatisch durchgeführt. Der Gerätecontroller ruft die Konfigurationsdatei aus Azure ab und wendet sie auf das Gerät an, um die Verbindung mit Azure einzurichten. Dies bedeutet, dass Sie nicht wissen müssen, wie Sie Ihr VPN-Gerät manuell konfigurieren.

Falls Sie eine Anleitung für die Konfiguration Ihres Geräts benötigen, können Sie die Anleitung auf der Seite mit den Schritten für die VPN-Gerätekonfiguration verwenden. Beachten Sie hierbei aber die folgenden Einschränkungen:

Die Anleitung auf der Seite für die VPN-Geräte wurde nicht für Virtual WAN geschrieben, aber Sie können die Virtual WAN-Werte aus der Konfigurationsdatei verwenden, um Ihr VPN-Gerät manuell zu konfigurieren.

Die herunterladbaren Skripts für die Gerätekonfiguration, die für VPN Gateway bestimmt sind, funktionieren nicht für Virtual WAN, da sich die Konfiguration unterscheidet.

Für eine neue Virtual WAN-Instanz können IKEv1 und IKEv2 unterstützt werden.

Für Virtual WAN können sowohl richtlinienbasierte als auch routenbasierte VPN-Geräte und die entsprechenden Geräteanweisungen verwendet werden.

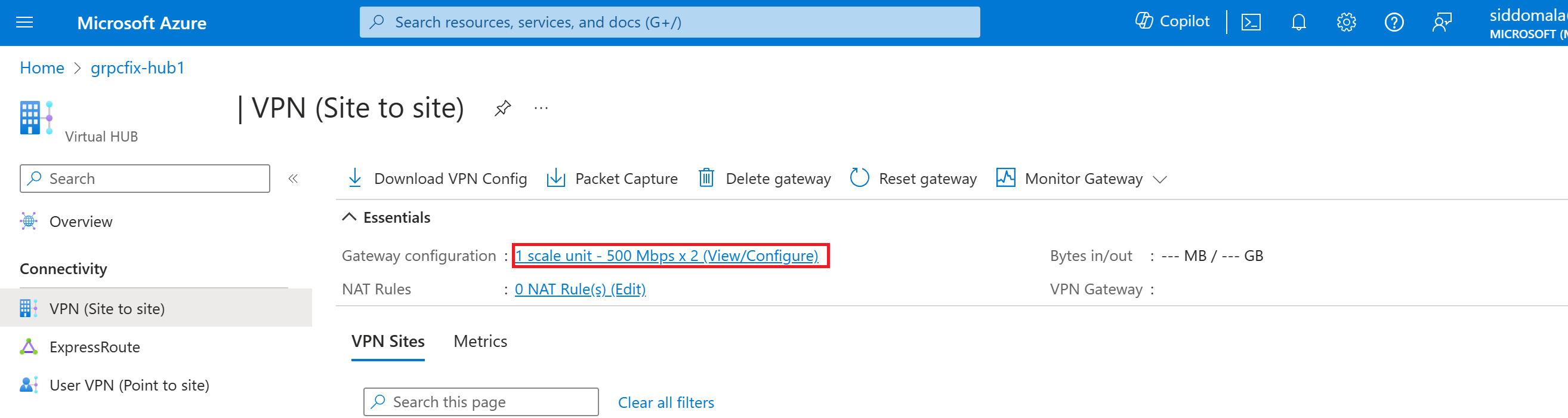

Anzeigen oder Bearbeiten von Gatewayeinstellungen

Sie können Ihre VPN-Gatewayeinstellungen jederzeit anzeigen und bearbeiten. Navigieren Sie zu Virtueller HUB > VPN (Site-to-Site), und klicken Sie auf Gatewaykonfiguration.

Auf der Seite VPN-Gateway bearbeiten werden die folgenden Einstellungen angezeigt:

Öffentliche IP-Adresse: Von Azure zugewiesen

Privae IP-Adresse: Von Azure zugewiesen

BGP-IP-Standardadresse: Von Azure zugewiesen

Benutzerdefinierte BGP-IP-Adresse: Dieses Feld ist für APIPA (Automatic Private IP Addressing) reserviert. Azure unterstützt BGP-IP-Adressen in den Bereichen „169.254.21.*“ und „169.254.22.*“. Azure akzeptiert BGP-Verbindungen in diesen Bereichen, wählt jedoch die Verbindung mit der standardmäßigen BGP-IP-Adresse. Benutzer können mehrere benutzerdefinierte BGP-IP-Adressen für jede Instanz angeben. Dieselbe benutzerdefinierte BGP-IP-Adresse sollte nicht für beide Instanzen verwendet werden.

Bereinigen von Ressourcen

Wenn Sie die von Ihnen erstellten Ressourcen nicht mehr benötigen, können Sie sie löschen. Einige Virtual WAN-Ressourcen müssen aufgrund von Abhängigkeiten in einer bestimmten Reihenfolge gelöscht werden. Das Löschen kann bis zu 30 Minuten dauern.

Öffnen Sie die Virtual WAN-Instanz, die Sie erstellt haben.

Wählen Sie einen virtuellen Hub aus, der der Virtual WAN-Instanz zugeordnet ist, um die Seite für den Hub zu öffnen.

Löschen Sie alle Gatewayentitäten in der unten angegebenen Reihenfolge für jeden Gatewaytyp. Dieser Vorgang kann bis zu 30 Minuten dauern.

VPN:

- VPN-Standorte trennen

- VPN-Verbindungen löschen

- VPN-Gateways löschen

ExpressRoute:

- ExpressRoute-Verbindungen löschen

- ExpressRoute-Gateways löschen

Wiederholen Sie diesen Schritt für alle Hubs, die der Virtual WAN-Instanz zugeordnet sind.

Sie können die Hubs entweder jetzt oder zu einem späteren Zeitpunkt löschen, wenn Sie die Ressourcengruppe löschen.

Navigieren Sie im Azure-Portal zur Ressourcengruppe.

Wählen Sie die Option Ressourcengruppe löschen. Hierdurch werden die anderen in der Ressourcengruppe enthaltenen Ressourcen gelöscht, einschließlich der Hubs und der Virtual WAN-Instanz.

Nächste Schritte

Weitere Informationen zu Virtual WAN finden Sie im folgenden Artikel: