Filtern und Abfragen ermittelter Apps in Microsoft Defender for Cloud Apps

Wenn viele Apps ermittelt wurden, ist es nützlich, diese zu filtern und abzufragen. In diesem Artikel wird erläutert, welche Filter verfügbar sind und wie die ermittelten Apps abgefragt werden.

Filter für ermittelte Apps

Es gibt zwei Möglichkeiten, Ihre ermittelten Apps zu filtern. Der grundlegende Filter enthält die Filter auf diesem Bild:

Wenn Sie Erweiterte Filter aktivieren, wird eine Liste möglicher Filter angezeigt, einschließlich der folgenden:

- App-Tag: Wählen Sie aus, ob die App genehmigt oder nicht genehmigt ist oder ob die markiert wurde. Zudem können Sie ein benutzerdefiniertes Tag für Ihre App erstellen und dieses dann verwenden, um nach spezifischen App-Typen zu filtern.

- Apps und Domänen: Damit können Sie nach spezifischen Apps oder nach Apps, die in spezifischen Domänen verwendet werden, suchen.

- Kategorien: Mit dem Filter „Kategorien“, der sich links auf der Seite befindet, können Sie nach App-Typen anhand von App-Kategorien suchen. Beispielkategorien enthalten unter anderem Apps von sozialen Netzwerken, Cloudspeicher-Apps sowie Hostingdienste. Sie können gleichzeitig mehrere Kategorien auswählen oder nur eine einzelne Kategorie und zusätzlich dazu einfache oder erweiterte Filter anwenden.

- Konformitätsrisikofaktor: Damit können Sie nach bestimmten Standards, Zertifizierungen oder Konformitäten suchen, denen die App möglicherweise entspricht (HIPAA, ISO 27001, SOC 2, PCI-DSS usw.).

- Allgemeine Risikofaktoren: Damit können Sie nach allgemeinen Risikofaktoren suchen, wie z. B. nach der Beliebtheit beim Kunden, dem Gebietsschema des Rechenzentrums usw.

- Risikobewertung: Damit können Sie Apps nach Risikobewertung filtern, sodass Sie sich z. B. auf die Überprüfung von Apps mit hohem Risiko konzentrieren können. Außerdem können Sie die durch Microsoft Defender for Cloud Apps festgelegte Risikobewertung überschreiben. Weitere Informationen finden Sie unter Working with the risk score (Arbeiten mit der Risikobewertung).

- Faktor für Sicherheitsrisiko: Damit können Sie auf Grundlage von bestimmten Sicherheitsmaßnahmen filtern (wie z. B. die Verschlüsselung im Ruhezustand, die mehrstufige Authentifizierung usw.).

- Verbrauch: Damit können Sie auf Grundlage der Nutzungsstatistiken dieser App filtern. Dazu zählen Apps mit weniger oder mehr Datenuploads als angegeben oder Apps, die von weniger oder mehr Benutzern als angegeben verwendet werden.

- Transaktion: Eine Protokollzeile des Verbrauchs zwischen zwei Geräten.

- Rechtlicher Risikofaktor: Damit können Sie auf Grundlage der Regeln und Richtlinien filtern, die zum Schutz von Daten und Privatsphäre der App-Benutzer in Kraft sind, z. B. DMCA und die Datenaufbewahrungsrichtlinien.

Erstellen und Verwalten von benutzerdefinierten App-Tags

Sie können ein benutzerdefiniertes App-Tag erstellen. Diese Tags können dann als Filter verwendet werden, um die spezifischen App-Typen ausführlicher untersuchen zu können. Dabei kann es sich z. B. um eine benutzerdefinierte Überwachungsliste, die Zuordnung zu einer bestimmten Unternehmenseinheit oder benutzerdefinierte Genehmigungen handeln, etwa „Genehmigt von Rechtsabteilung“. App-Tags können auch in App-Ermittlungsrichtlinien in Filtern oder durch Anwenden von Tags auf Apps als Teil der Richtliniengovernanceaktionen verwendet werden.

So erstellen Sie ein benutzerdefiniertes App-Tag:

Wählen Sie im Microsoft Defender-Portal die Option Einstellungen. Wählen Sie dann Cloud-Apps. Wählen Sie unter Cloud Discovery App-Tags. Wählen Sie dann +App-Tag hinzufügen.

Sie können sich in der Tabelle App-Tags ansehen, welche Apps aktuell mit welchem App-Tag markiert sind, und Sie können nicht verwendete App-Tags löschen.

Um ein App-Tag anzuwenden, klicken Sie auf der Registerkarte Ermittelte Apps auf die drei Auslassungspunkte ganz rechts neben dem App-Namen. Wählen Sie ein App-Tag aus, das Sie anwenden möchten.

Hinweis

Sie können auch direkt ein neues App-Tag in der Tabelle Ermittelte Apps erstellen, indem Sie auf die drei Auslassungspunkte rechts von jeder beliebigen gewählten App und dann auf App-Tag erstellen klicken. Wenn Sie das Tag über die ermittelte App erstellen, können Sie es auf die App anwenden. Außerdem können Sie auf den Bildschirm App-Tags zugreifen, indem Sie auf den Link Tags verwalten in der Ecke klicken.

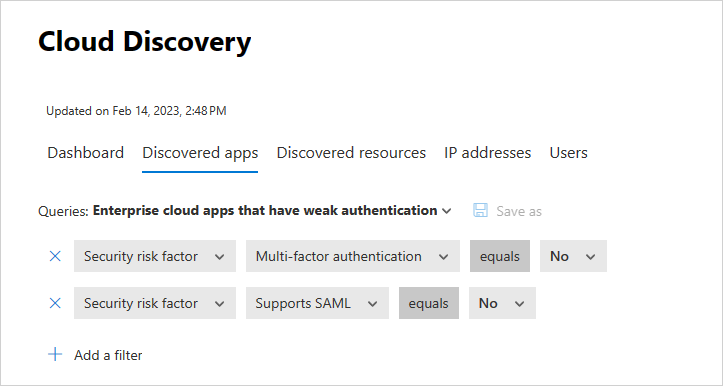

Abfragen für ermittelte Apps

Sie können benutzerdefinierte Abfragen erstellen und diese für die spätere Verwendung speichern, um die Überprüfung einfacher zu gestalten.

Verwenden Sie auf der Seite Ermittelte Apps die obenstehend beschriebenen Filter, um nach Bedarf einen Drilldown in Ihren Apps auszuführen.

Wenn Sie die gewünschten Ergebnisse erzielt haben, klicken Sie auf Speichern unter in der oberen rechten Ecke der Filter.

Benennen Sie im Popupfenster Abfrage speichern Ihre Abfrage.

Scrollen Sie unter Abfragen zu Gespeicherte Abfragen, und wählen Sie Ihre Abfrage aus, um sie zu einem späteren Zeitpunkt wiederzuverwenden.

Außerdem stellt Cloud App Security Ihnen vorgeschlagene Abfragen zur Verfügungen, die es Ihnen ermöglichen, kürzlich von Ihnen verwendete benutzerdefinierte Abfragen zu speichern. Über die vorgeschlagenen Abfragen erfahren Sie mehr über Möglichkeiten zum Filtern Ihrer Aktivitäten, indem Sie die folgende optionale vorgeschlagene Abfrage verwenden:

Cloud-Apps, die die anonyme Verwendung zulassen: filtert alle ermittelten Apps, sodass nur Apps angezeigt werden, die ein Sicherheitsrisiko darstellen, da sie keine Benutzerauthentifizierung erfordern und es den Benutzern ermöglichen, Daten hochzuladen.

Cloud-Apps, die für CSA STAR zertifiziert sind: Alle ermittelten Apps werden gefiltert, sodass nur die Apps angezeigt werden, die für CSA STAR zertifiziert sind. Dabei wird entweder nach Selbsteinschätzung, Zertifizierung, Nachweisen oder ständiger Überwachung gefiltert.

Cloud-Apps, die konform mit FedRAMP sind: Alle ermittelten Apps werden gefiltert, sodass nur die Apps angezeigt werden, deren Risikofaktor für die FedRAMP-Kompatibilität hoch, mittel oder niedrig ist.

Cloud-Speicher und Apps für die Zusammenarbeit, die Benutzerdaten besitzen: filtert alle ermittelten Apps, sodass nur die Apps angezeigt werden, die ein Risiko darstellen, weil Sie es nicht zulassen, dass Sie der Besitzer Ihrer Daten sind. Sie bewahren allerdings Ihre Daten auf.

Cloudspeicher-Apps, die ein Risiko darstellen und nicht kompatibel sind: filtert alle ermittelten Apps, sodass nur die Apps angezeigt werden, die nicht mit SOC 2 oder HIPAA kompatibel sind, die keine PCI-DSS-Version unterstützen und deren Risikobewertung bei 5 oder niedriger liegt.

Cloud-Apps des Unternehmens mit unsicherer Authentifizierung: filtert alle ermittelten Apps, sodass nur die Apps angezeigt werden, die SAML nicht unterstützen, nicht über Kennwortrichtlinien verfügen und für die MFA nicht aktiviert ist.

Cloud-Apps für Unternehmen mit unsicherer Verschlüsselung: filtert alle ermittelten Apps, sodass nur die Apps angezeigt werden, die ein Risiko darstellen, weil sie keine ruhenden Daten verschlüsseln und die Verschlüsselungsprotokollierung nicht unterstützen.

DSGVO-konforme Cloud-Apps: Alle ermittelten Apps werden gefiltert, um nur die Apps anzuzeigen, die DSGVO-konform sind. Da der DSGVO eine hohe Priorität eingeräumt wird, unterstützt diese Abfrage Sie dabei, Apps zu ermitteln, die DSGVO-konform sind, sowie Bedrohungen abzuwenden, indem die Risiken der Apps bewertet werden, die nicht konform sind.

Außerdem können Sie die vorgeschlagenen Abfragen als Startpunkt für eine neue Abfrage verwenden. Wählen Sie zunächst eine der vorgeschlagenen Abfragen aus. Nehmen Sie dann die erforderlichen Änderungen vor, und klicken Sie zuletzt auf Speichern unter, um eine neue gespeicherte Abfrage zu erstellen.