Übersicht über Microsoft Defender for Endpoint Plan 1

Gilt für

Microsoft Defender for Endpoint ist eine Sicherheitsplattform für Unternehmensendpunkte, die Organisationen wie Ihre dabei unterstützt, erweiterte Bedrohungen zu verhindern, zu erkennen, zu untersuchen und darauf zu reagieren. Wir freuen uns, Ihnen mitteilen zu können, dass Defender für Endpunkt jetzt in zwei Plänen verfügbar ist:

- Defender für Endpunkt Plan 1, der in diesem Artikel beschrieben wird; Und

- Defender für Endpunkt Plan 2, allgemein verfügbar und früher als Defender für Endpunkt bekannt.

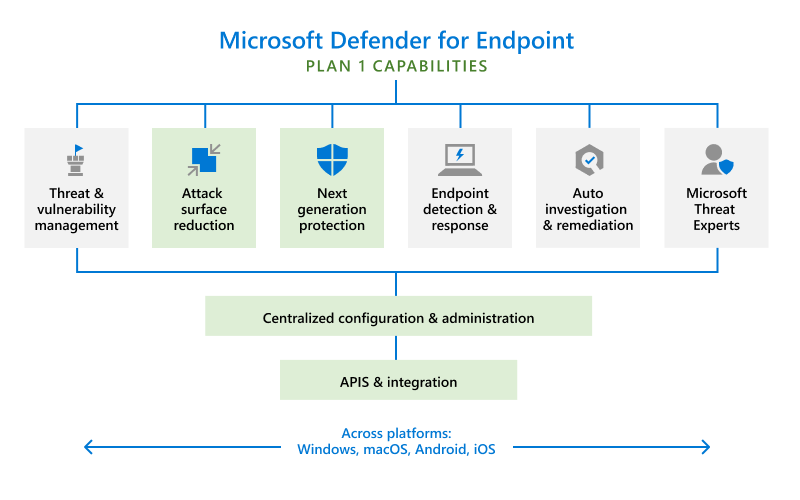

Die grünen Felder in der folgenden Abbildung zeigen, was in Defender für Endpunkt Plan 1 enthalten ist:

Verwenden Sie diesen Leitfaden für Folgendes:

- Verschaffen Sie sich einen Überblick darüber, was in Defender für Endpunkt Plan 1 enthalten ist.

- Erfahren Sie, wie Sie Defender für Endpunkt Plan 1 einrichten und konfigurieren.

- Erste Schritte mit dem Microsoft Defender-Portal, in dem Sie Incidents und Warnungen anzeigen, Geräte verwalten und Berichte zu erkannten Bedrohungen verwenden können

- Verschaffen Sie sich einen Überblick über Wartung und Betrieb

Funktionen von Defender für Endpunkt Plan 1

Defender für Endpunkt Plan 1 umfasst die folgenden Funktionen:

- Schutz der nächsten Generation mit branchenführenden, robusten Antischadsoftware- und Antivirenschutz

- Manuelle Reaktionsaktionen, z. B. das Senden einer Datei in Quarantäne, die Ihr Sicherheitsteam auf Geräten oder Dateien durchführen kann, wenn Bedrohungen erkannt werden

- Funktionen zur Verringerung der Angriffsfläche , die Geräte härten, Zero-Day-Angriffe verhindern und eine präzise Kontrolle über Endpunktzugriff und -verhalten bieten

- Zentrale Konfiguration und Verwaltung mit dem Microsoft Defender-Portal und Integration in Microsoft Intune

- Schutz für eine Vielzahl von Plattformen, einschließlich Windows-, macOS-, iOS- und Android-Geräten

In den folgenden Abschnitten finden Sie weitere Informationen zu diesen Funktionen.

Schutzlösungen der nächsten Generation

Der Schutz der nächsten Generation umfasst einen robusten Antiviren- und Antischadsoftwareschutz. Der Schutz der nächsten Generation ermöglicht Folgendes:

- Verhaltensbasierter, heuristischer und echtzeitbasierter Antivirenschutz

- Von der Cloud bereitgestellter Schutz, der die nahezu sofortige Erkennung und Blockierung neuer und neuer Bedrohungen umfasst

- Dedizierter Schutz und Produktupdates, einschließlich Updates im Zusammenhang mit Microsoft Defender Antivirus

Weitere Informationen finden Sie unter Übersicht über den Schutz der nächsten Generation.

Manuelle Antwortaktionen

Manuelle Reaktionsaktionen sind Aktionen, die Ihr Sicherheitsteam ausführen kann, wenn Bedrohungen auf Endpunkten oder in Dateien erkannt werden. Defender für Endpunkt umfasst bestimmte manuelle Reaktionsaktionen, die auf einem Gerät ausgeführt werden können , das als potenziell kompromittiert erkannt wird oder verdächtige Inhalte aufweist. Sie können auch Reaktionsaktionen für Dateien ausführen, die als Bedrohungen erkannt werden. In der folgenden Tabelle sind die manuellen Antwortaktionen zusammengefasst, die in Defender für Endpunkt Plan 1 verfügbar sind.

| Datei/Gerät | Aktion | Beschreibung |

|---|---|---|

| Gerät | Antivirusscan ausführen | Startet eine Antivirenüberprüfung. Wenn Bedrohungen auf dem Gerät erkannt werden, werden diese Bedrohungen häufig während einer Antivirenüberprüfung behoben. |

| Gerät | Gerät isolieren | Trennt ein Gerät vom Netzwerk Ihrer organization und behält gleichzeitig die Konnektivität mit Defender für Endpunkt bei. Mit dieser Aktion können Sie das Gerät überwachen und bei Bedarf weitere Maßnahmen ergreifen. |

| File | Hinzufügen eines Indikators zum Blockieren oder Zulassen einer Datei | Blockieren von Indikatoren verhindern, dass portable ausführbare Dateien auf Geräten gelesen, geschrieben oder ausgeführt werden. Zulassen von Indikatoren verhindern, dass Dateien blockiert oder bereinigt werden. |

Weitere Informationen finden Sie in den folgenden Artikeln:

Verringerung der Angriffsfläche

Die Angriffsflächen Ihrer organization sind alle Orte, an denen Sie anfällig für Cyberangriffe sind. Mit Defender für Endpunkt Plan 1 können Sie Ihre Angriffsflächen reduzieren, indem Sie die Geräte und Anwendungen schützen, die Ihr organization verwendet. Die in Defender für Endpunkt Plan 1 enthaltenen Funktionen zur Verringerung der Angriffsfläche werden in den folgenden Abschnitten beschrieben.

- Regeln zur Verringerung der Angriffsfläche

- Ransomware-Entschärfung

- Gerätesteuerung

- Internetschutz

- Netzwerkschutz

- Netzwerkfirewall

- Anwendungssteuerung

Weitere Informationen zu den Funktionen zur Verringerung der Angriffsfläche in Defender für Endpunkt finden Sie unter Übersicht über die Verringerung der Angriffsfläche.

Regeln zur Verringerung der Angriffsfläche

Regeln zur Verringerung der Angriffsfläche zielen auf bestimmte Softwareverhalten ab, die als riskant angesehen werden. Zu diesen Verhaltensweisen gehören:

- Starten ausführbarer Dateien und Skripts, die versuchen, andere Dateien herunterzuladen oder auszuführen

- Ausführen von verschleierten oder anderweitig verdächtigen Skripts

- Initiieren von Verhaltensweisen, die Apps normalerweise nicht während der normalen Arbeit initiieren

Legitime Geschäftsanwendungen können ein solches Softwareverhalten aufweisen; Diese Verhaltensweisen werden jedoch häufig als riskant angesehen, da sie häufig von Angreifern durch Schadsoftware missbraucht werden. Regeln zur Verringerung der Angriffsfläche können riskante Verhaltensweisen einschränken und ihre organization schützen.

Weitere Informationen finden Sie unter Verwenden von Regeln zur Verringerung der Angriffsfläche zum Verhindern einer Malware-Infektion.

Ransomware-Entschärfung

Mit kontrolliertem Ordnerzugriff erhalten Sie Ransomware-Entschärfung. Der kontrollierte Ordnerzugriff ermöglicht nur vertrauenswürdigen Apps den Zugriff auf geschützte Ordner auf Ihren Endpunkten. Apps werden der Liste der vertrauenswürdigen Apps basierend auf ihrer Verbreitung und Reputation hinzugefügt. Ihr Sicherheitsteam kann auch Apps aus der Liste der vertrauenswürdigen Apps hinzufügen oder daraus entfernen.

Weitere Informationen finden Sie unter Schützen wichtiger Ordner mit kontrolliertem Ordnerzugriff.

Gerätesteuerung

Manchmal entstehen Bedrohungen für die Geräte Ihrer organization in Form von Dateien auf Wechseldatenträgern, z. B. USB-Laufwerken. Defender für Endpunkt enthält Funktionen, mit denen Sie verhindern können, dass Bedrohungen durch nicht autorisierte Peripheriegeräte Ihre Geräte kompromittieren. Sie können Defender für Endpunkt so konfigurieren, dass Wechselmedien und Dateien auf Wechselmedien blockiert oder zugelassen werden.

Weitere Informationen finden Sie unter Steuern von USB-Geräten und Wechselmedien.

Webschutz

Mit Webschutz können Sie die Geräte Ihrer organization vor Webbedrohungen und unerwünschten Inhalten schützen. Webschutz umfasst Web-Bedrohungsschutz und Filterung von Webinhalten.

- Der Schutz vor Webbedrohungen verhindert den Zugriff auf Phishing-Websites, Schadsoftwarevektoren, Exploit-Websites, nicht vertrauenswürdige oder reputationsschwache Websites und Websites, die Sie explizit blockieren.

- Das Filtern von Webinhalten verhindert den Zugriff auf bestimmte Websites basierend auf ihrer Kategorie. Kategorien können Inhalte für Erwachsene, Freizeitwebsites, Websites mit gesetzlicher Haftung und mehr umfassen.

Weitere Informationen finden Sie unter Webschutz.

Netzwerkschutz

Mit Netzwerkschutz können Sie verhindern, dass Ihre organization auf gefährliche Domänen zugreifen, die Phishing-Betrug, Exploits und andere schädliche Inhalte im Internet hosten können.

Weitere Informationen finden Sie unter Schützen Ihres Netzwerks.

Netzwerkfirewall

Mit dem Netzwerkfirewallschutz können Sie Regeln festlegen, die bestimmen, welcher Netzwerkdatenverkehr zu oder von den Geräten Ihrer organization fließen darf. Mit Ihrer Netzwerkfirewall und der erweiterten Sicherheit, die Sie mit Defender für Endpunkt erhalten, haben Sie folgende Möglichkeiten:

- Verringern des Risikos von Netzwerksicherheitsbedrohungen

- Schützen von sensiblen Daten und geistigem Eigentum

- Erweitern Ihrer Sicherheitsinvestitionen

Weitere Informationen finden Sie unter Windows Defender Firewall mit erweiterter Sicherheit.

Anwendungssteuerung

Die Anwendungssteuerung schützt Ihre Windows-Endpunkte, indem nur vertrauenswürdige Anwendungen und Code im Systemkern (Kernel) ausgeführt werden. Ihr Sicherheitsteam kann Regeln für die Anwendungssteuerung definieren, die die Attribute einer Anwendung berücksichtigen, z. B. die gemeinsame Gestaltung von Zertifikaten, die Zuverlässigkeit, den Startprozess und vieles mehr. Die Anwendungssteuerung ist in Windows 10 oder höher verfügbar.

Weitere Informationen finden Sie unter Anwendungssteuerung für Windows.

Zentralisierte Verwaltung

Defender für Endpunkt-Plan 1 umfasst das Microsoft Defender-Portal, mit dem Ihr Sicherheitsteam aktuelle Informationen zu erkannten Bedrohungen anzeigen, geeignete Maßnahmen ergreifen kann, um Bedrohungen zu mindern und die Bedrohungsschutzeinstellungen Ihrer organization zentral zu verwalten.

Weitere Informationen finden Sie unter übersicht über Microsoft Defender Portal.

Rollenbasierte Zugriffssteuerung

Mithilfe der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) kann Ihr Sicherheitsadministrator Rollen und Gruppen erstellen, um entsprechenden Zugriff auf das Microsoft Defender-Portal (https://security.microsoft.com) zu gewähren. Mit RBAC haben Sie eine präzise Kontrolle darüber, wer auf Defender für Cloud zugreifen kann und was sie sehen und tun können.

Weitere Informationen finden Sie unter Verwalten des Portalzugriffs mithilfe der rollenbasierten Zugriffssteuerung.

Reporting

Das Microsoft Defender-Portal (https://security.microsoft.com) bietet einfachen Zugriff auf Informationen zu erkannten Bedrohungen und Aktionen, um diese Bedrohungen zu beheben.

- Die Startseite enthält Karten, mit denen auf einen Blick angezeigt wird, welche Benutzer oder Geräte gefährdet sind, wie viele Bedrohungen erkannt wurden und welche Warnungen/Vorfälle erstellt wurden.

- Im Abschnitt Incidents & Warnungen werden alle Incidents aufgelistet, die als Ergebnis ausgelöster Warnungen erstellt wurden. Warnungen und Vorfälle werden generiert, wenn Bedrohungen geräteübergreifend erkannt werden.

- Im Info-Center werden durchgeführte Wiederherstellungsaktionen aufgelistet. Wenn z. B. eine Datei in die Quarantäne gesendet oder eine URL blockiert wird, wird jede Aktion im Info-Center auf der Registerkarte Verlauf aufgeführt.

- Der Abschnitt Berichte enthält Berichte, in denen erkannte Bedrohungen und deren status angezeigt werden.

Weitere Informationen finden Sie unter Erste Schritte mit Microsoft Defender for Endpoint Plan 1.

APIs

Mit den Defender für Endpunkt-APIs können Sie Workflows automatisieren und in die benutzerdefinierten Lösungen Ihrer organization integrieren.

Weitere Informationen finden Sie unter Defender für Endpunkt-APIs.

Plattformübergreifender Support

Die meisten Organisationen verwenden verschiedene Geräte und Betriebssysteme. Defender für Endpunkt Plan 1 unterstützt die folgenden Betriebssysteme:

- Windows 10 und 11

- Windows 7 (ESU erforderlich) Pro oder Enterprise

- Windows 8.1 Pro, Enterprise und Pro Education

- macOS (die drei neuesten Versionen werden unterstützt)

- iOS

- Android OS

Server erfordern eine zusätzliche Lizenz, z. B.:

- Microsoft Defender für Server Plan 1 oder Plan 2 (empfohlen für Unternehmenskunden) als Teil des Defender für Cloud-Angebots. Weitere Informationen finden Sie hier. Siehe Übersicht über Microsoft Defender für Server.

- Microsoft Defender for Endpoint für Server (empfohlen für Unternehmenskunden). Weitere Informationen finden Sie unter Integrieren von Windows Server in Defender für Endpunkt.

- Microsoft Defender for Business-Server (für kleine und mittlere Unternehmen mit Microsoft Defender for Business). Weitere Informationen finden Sie unter Abrufen von Microsoft Defender for Business-Server.

Weitere Informationen finden Sie unter Microsoft-Lizenz- und Produktbedingungen.

Nächste Schritte

- Einrichten und Konfigurieren von Defender für Endpunkt-Plan 1

- Erste Schritte mit Defender für Endpunkt Plan 1

- Verwalten von Defender für Endpunkt Plan 1

- Informationen zu Ausschlüssen für Microsoft Defender for Endpoint und Microsoft Defender Antivirus

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für