Optimieren der Abfrage im geführten Modus

Gilt für:

- Microsoft Defender XDR

Wichtig

Einige Informationen beziehen sich auf Vorabversionen von Produkten, die vor der kommerziellen Veröffentlichung noch erheblich geändert werden können. Microsoft übernimmt mit diesen Informationen keinerlei Gewährleistung, sei sie ausdrücklich oder konkludent.

Verwenden verschiedener Datentypen

Die erweiterte Suche im geführten Modus unterstützt mehrere Datentypen, mit denen Sie Ihre Abfrage optimieren können.

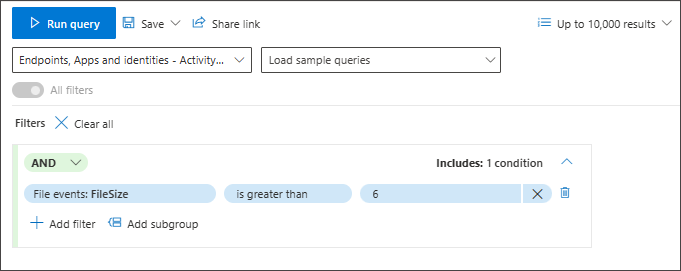

Zahlen

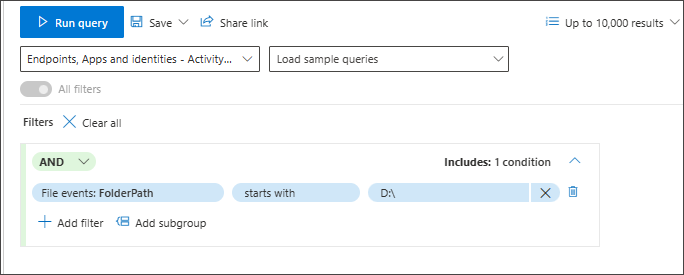

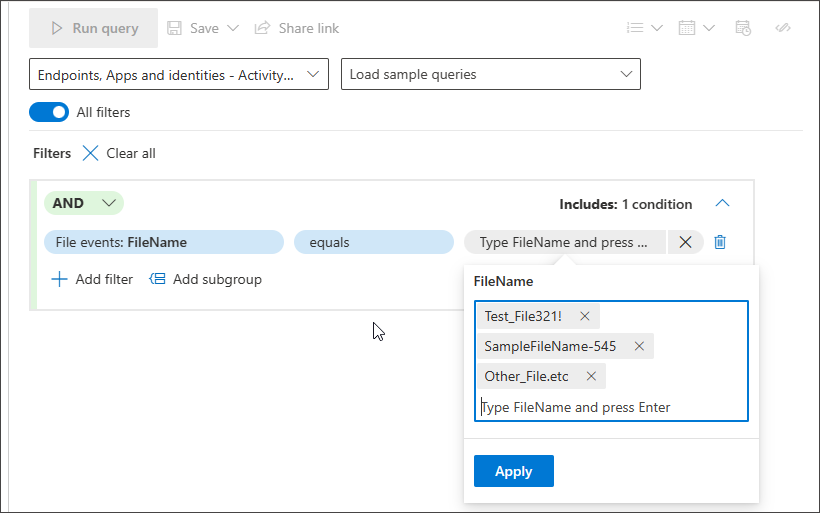

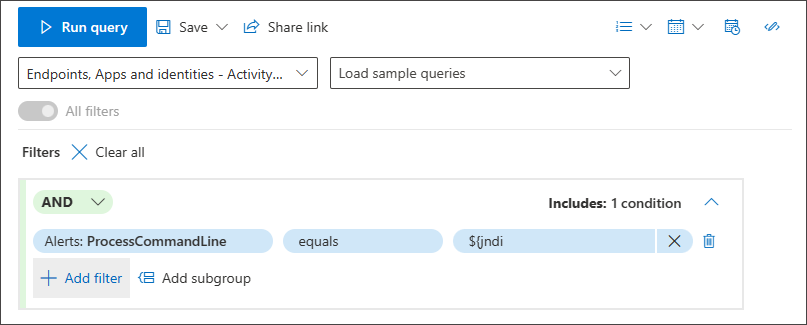

Zeichenfolgen

Geben Sie im Freitextfeld den Wert ein, und drücken Sie die EINGABETASTE , um ihn hinzuzufügen. Beachten Sie, dass das Trennzeichen zwischen Werten die EINGABETASTE ist.

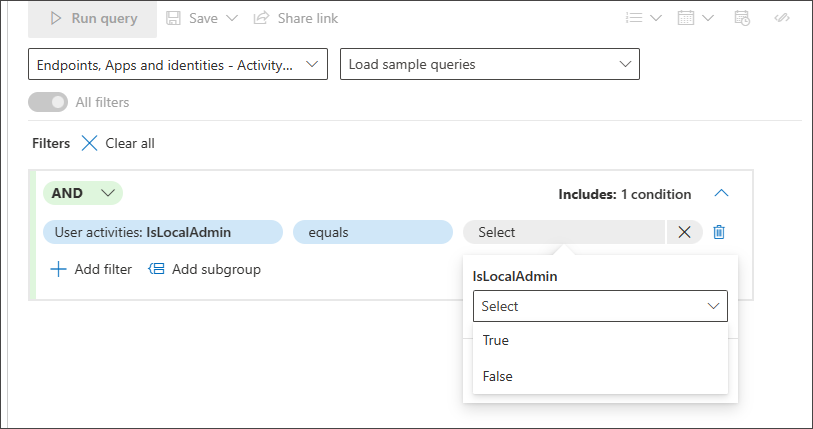

Boolesch

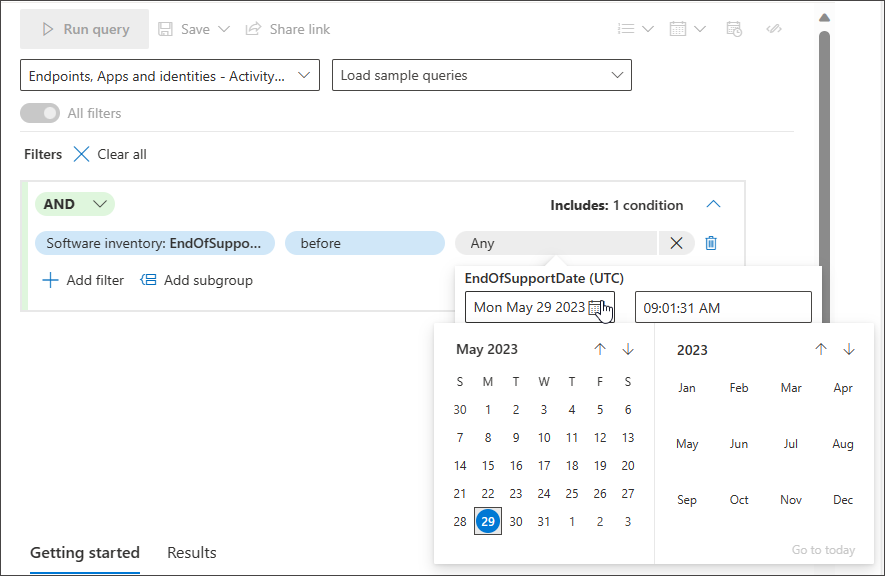

Datetime

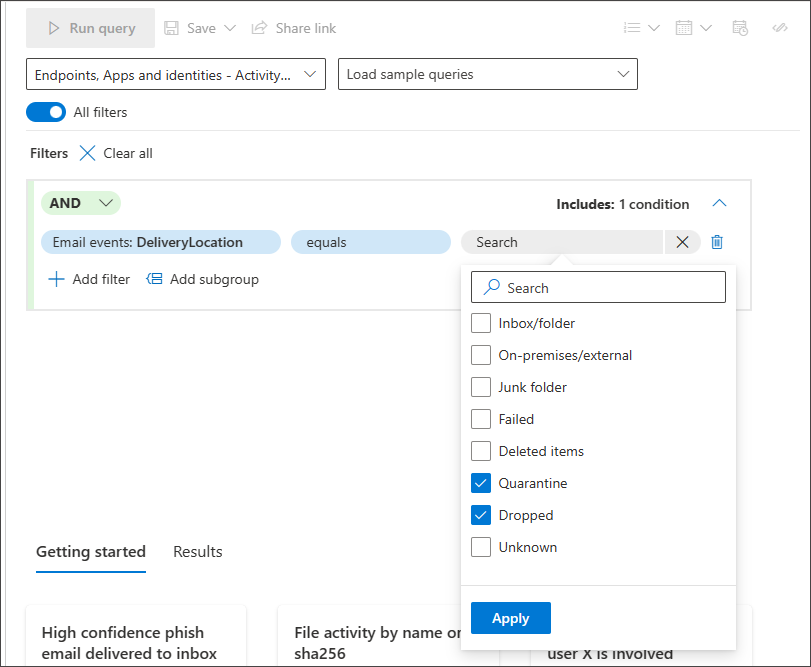

Geschlossene Liste: Sie müssen sich nicht an den genauen Wert erinnern, den Sie suchen. Sie können ganz einfach aus einer vorgeschlagenen geschlossenen Liste auswählen, die die Mehrfachauswahl unterstützt.

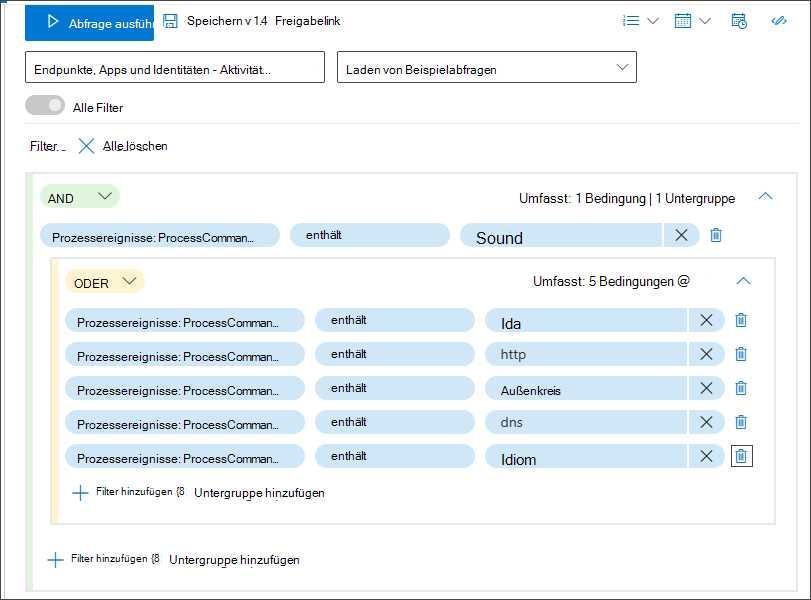

Verwenden von Untergruppen

Sie können Gruppen von Bedingungen erstellen, indem Sie auf Untergruppe hinzufügen klicken:

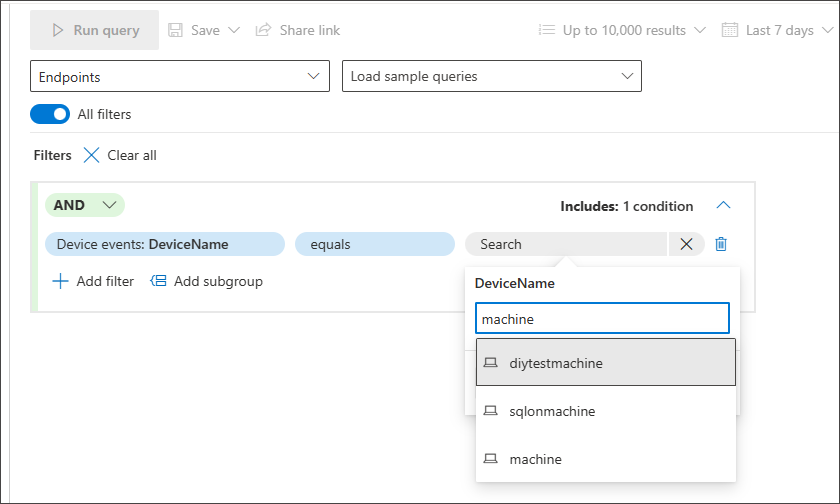

Verwenden der intelligenten automatischen Vervollständigung für die Suche

Die intelligente automatische Vervollständigung für die Suche nach Geräten und Benutzerkonten wird unterstützt. Sie müssen sich die Geräte-ID, den vollständigen Gerätenamen oder den Benutzerkontonamen nicht merken. Sie können damit beginnen, die ersten Zeichen des gesuchten Geräts oder Benutzers einzugeben, und es wird eine Liste mit Vorgeschlagenen angezeigt, aus der Sie auswählen können, was Sie benötigen:

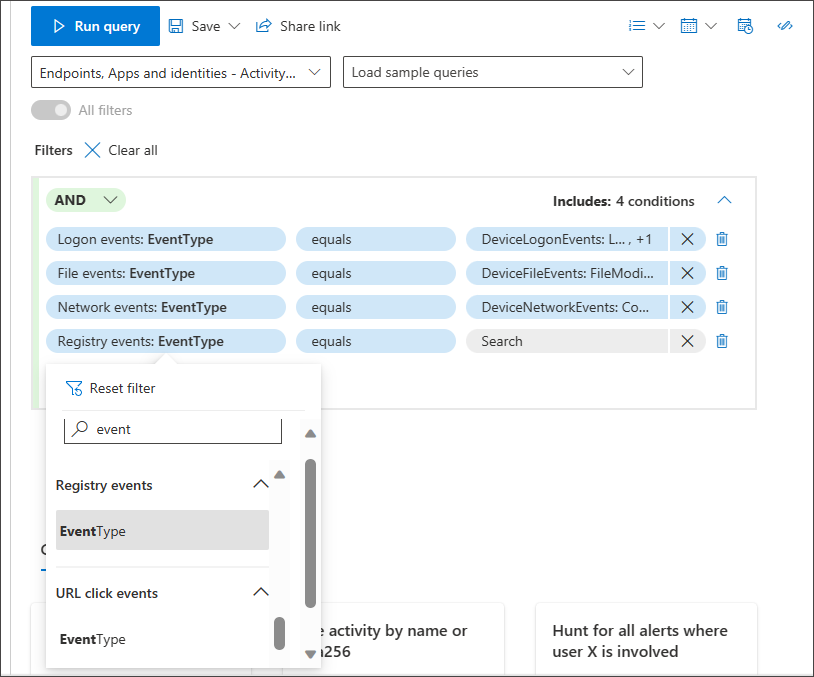

Verwenden von EventType

Sie können sogar nach bestimmten Ereignistypen suchen, z. B. nach allen fehlgeschlagenen Anmeldungen, Dateiänderungsereignissen oder erfolgreichen Netzwerkverbindungen, indem Sie den EventType-Filter in jedem Abschnitt verwenden, in dem er anwendbar ist.

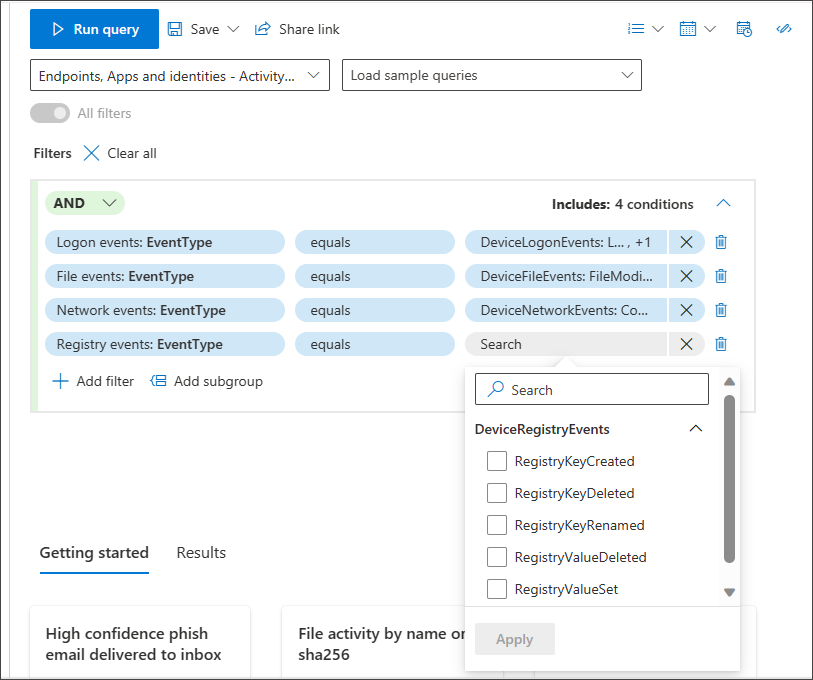

Wenn Sie instance eine Bedingung hinzufügen möchten, die nach Löschungen von Registrierungswerten sucht, können Sie zum Abschnitt Registrierungsereignisse wechseln und Ereignistyp auswählen.

Wenn Sie eventType unter Registrierungsereignisse auswählen, können Sie aus verschiedenen Registrierungsereignissen auswählen, einschließlich des RegistrierungswertsDeleted, nach dem Sie suchen.

Hinweis

EventType

ActionType entspricht im Datenschema, mit dem Benutzer des erweiterten Modus möglicherweise besser vertraut sind.

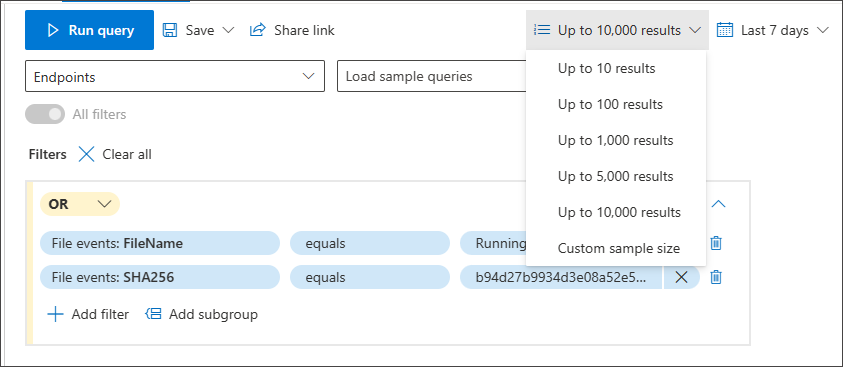

Testen Der Abfrage mit einer kleineren Stichprobengröße

Wenn Sie noch an Ihrer Abfrage arbeiten und die Leistung und einige Beispielergebnisse schnell anzeigen möchten, passen Sie die Anzahl der zurückzugebenden Datensätze an, indem Sie im Dropdownmenü Stichprobengröße einen kleineren Satz auswählen.

Die Stichprobengröße ist standardmäßig auf 10.000 Ergebnisse festgelegt. Dies ist die maximale Anzahl von Datensätzen, die bei der Suche zurückgegeben werden können. Es wird jedoch dringend empfohlen, die Stichprobengröße auf 10 oder 100 zu verringern, um Ihre Abfrage schnell zu testen, da dadurch weniger Ressourcen beansprucht werden, während Sie noch an der Verbesserung der Abfrage arbeiten.

Nachdem Sie Ihre Abfrage abgeschlossen haben und bereit sind, sie zu verwenden, um alle relevanten Ergebnisse für Ihre Hunting-Aktivität zu erhalten, stellen Sie sicher, dass die Stichprobengröße auf 10.000 festgelegt ist, also auf maximal 10.000.

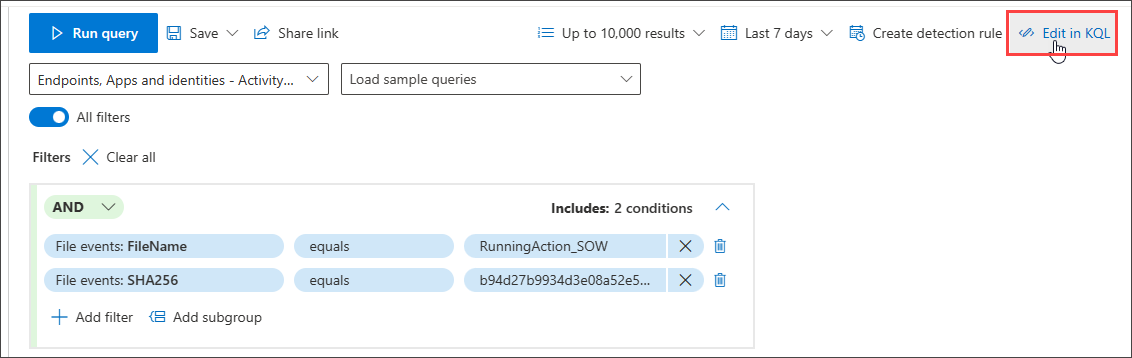

Wechseln in den erweiterten Modus nach dem Erstellen einer Abfrage

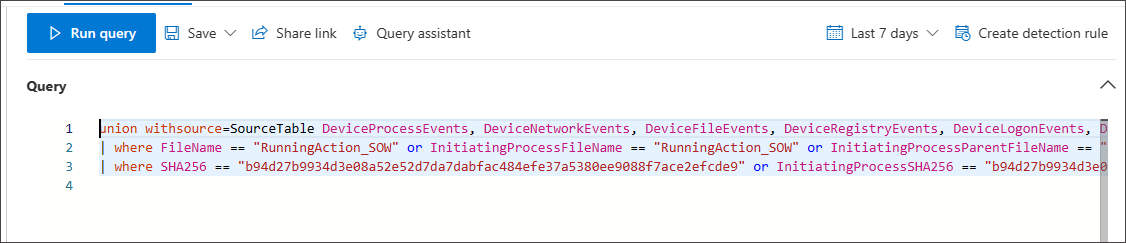

Sie können auf In KQL bearbeiten klicken, um die KQL-Abfrage anzuzeigen, die von Ihren ausgewählten Bedingungen generiert wurde. Die Bearbeitung in KQL öffnet eine neue Registerkarte im erweiterten Modus mit der entsprechenden KQL-Abfrage:

Im obigen Beispiel ist die ausgewählte Ansicht Alle. Daher können Sie sehen, dass die KQL-Abfrage alle Tabellen durchsucht, die die Dateieigenschaften name und SHA256 aufweisen, sowie in allen relevanten Spalten, die diese Eigenschaften abdecken.

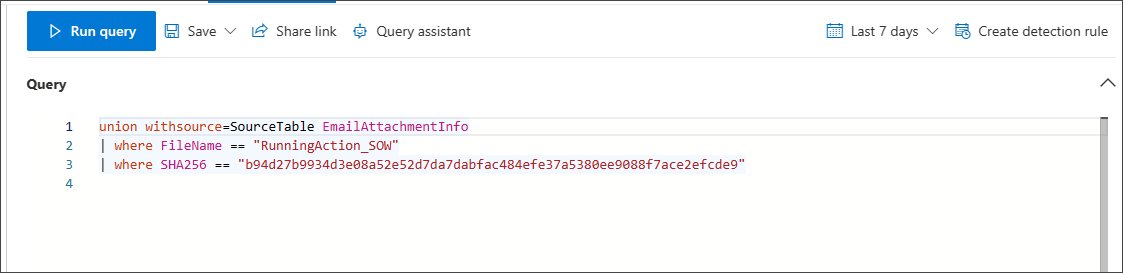

Wenn Sie die Ansicht in E-Mails & Zusammenarbeit ändern, wird die Abfrage auf Folgendes beschränkt:

Siehe auch

- Erweiterte Huntingkontingente und Nutzungsparameter

- Erweitern der erweiterten Huntingabdeckung mit den richtigen Einstellungen

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender XDR Tech Community.