Windows-Authentifizierung – Eingeschränkte Kerberos-Delegierung mit Microsoft Entra ID

Die eingeschränkte Kerberos-Delegierung (Kerberos Constrained Delegation, KCD) ermöglicht die eingeschränkte Delegierung zwischen Ressourcen und basiert auf Dienstprinzipalnamen. Domänenadministratoren müssen die Delegierungen erstellen, und die KCD ist auf eine Domäne beschränkt. Sie können die ressourcenbasierte KCD zum Bereitstellen der Kerberos-Authentifizierung für eine Webanwendung nutzen, die Benutzer in mehreren Domänen innerhalb einer Active Directory-Gesamtstruktur hat.

Der Microsoft Entra-Anwendungsproxy kann einmaliges Anmelden (Single Sign-On, SSO) und Remotezugriff auf KCD-basierte Anwendungen ermöglichen, die ein Kerberos-Ticket für den Zugriff und die eingeschränkte Kerberos-Delegierung (Kerberos Constrained Delegation, KCD) benötigen.

Sie aktivieren einmaliges Anmelden (Single Sign-On, SSO) für Ihre lokalen KCD-Anwendungen mit integrierter Windows-Authentifizierung (IWA), indem Sie privaten Netzwerkconnectors in Active Directory die Berechtigung erteilen, die Identität von Benutzern anzunehmen. Der private Netzwerkconnector verwendet diese Berechtigung zum Senden und Empfangen von Token im Namen der Benutzer.

Wann die KCD verwendet werden sollte

Wählen Sie die KCD, wenn die Notwendigkeit besteht, Remotezugriff bereitzustellen, mit einer Vorauthentifizierung für Schutz zu sorgen und einmaliges Anmelden (SSO) für lokale IWA-Anwendungen bereitzustellen.

Komponenten des Systems

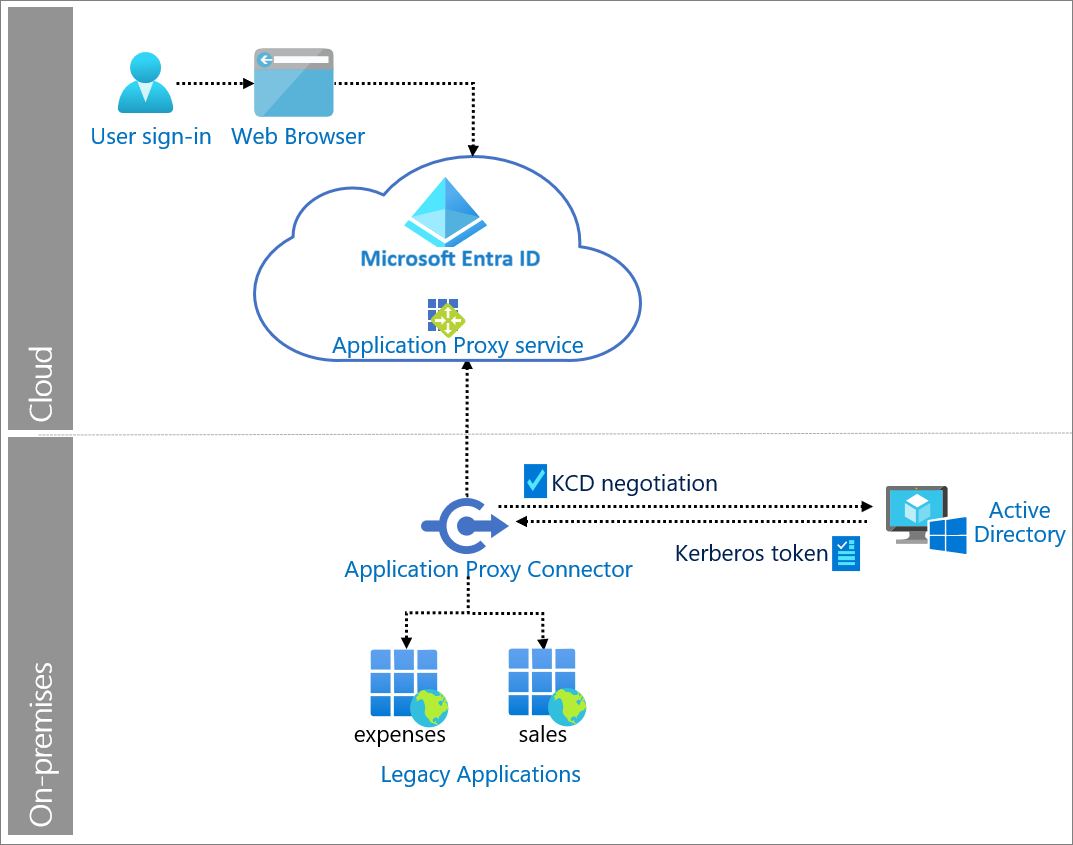

- Benutzer: greift auf Legacyanwendungen zu, die von Anwendungsproxy unterstützt werden.

- Webbrowser: Die Komponente, mit der der Benutzer interagiert, um auf die externe URL der Anwendung zuzugreifen.

- Microsoft Entra ID: Authentifiziert den Benutzer.

- Der Dienst Anwendungsproxy: fungiert als Reverseproxy, um Anforderungen vom Benutzer an die lokale Anwendung zu senden. Er befindet sich in Microsoft Entra ID. Anwendungsproxy kann Richtlinien für bedingten Zugriff erzwingen.

- Privater Netzwerkconnector: wird auf lokalen Windows-Servern installiert, um Konnektivität mit der Anwendung zu ermöglichen. Gibt die Antwort an Microsoft Entra ID zurück. Führt die KCD-Aushandlung mit Active Directory aus und nimmt dabei die Identität des Benutzers an, um ein Kerberos-Token für die Anwendung abzurufen.

- Active Directory: sendet das Kerberos-Token für die Anwendung an den privaten Netzwerkconnector.

- Legacyanwendungen: Anwendungen, die Benutzeranforderungen vom Anwendungsproxy empfangen. Die Legacyanwendungen geben die Antwort an den privaten Netzwerkconnector zurück.

Implementieren von Windows-Authentifizierung (KCD) mit Microsoft Entra ID

Erkunden Sie die folgenden Ressourcen, um mehr über die Implementierung der Windows-Authentifizierung (KCD) mit Microsoft Entra ID zu erfahren.

- Unter Kerberos-basiertes einmaliges Anmelden (SSO) in Microsoft Entra ID mit Anwendungsproxy werden Voraussetzungen und Konfigurationsschritte beschrieben.

- Das Tutorial: Hinzufügen einer lokalen App – Anwendungsproxy in Microsoft Entra ID hilft Ihnen, Ihre Umgebung auf die Nutzung mit Anwendungsproxy vorzubereiten.

Nächste Schritte

- In der Übersicht über das Microsoft Entra-Authentifizierungs- und Synchronisierungsprotokoll wird die Integration mit Authentifizierungs- und Synchronisierungsprotokollen beschrieben. Authentifizierungsintegrationen ermöglichen Ihnen, Microsoft Entra ID und zugehörige Sicherheits- und Verwaltungsfunktionen mit wenigen oder keinen Änderungen an Ihren Anwendungen zu nutzen, die mit älteren Authentifizierungsmethoden arbeiten. Synchronisierungsintegrationen ermöglichen es Ihnen, Benutzer- und Gruppendaten mit Microsoft Entra ID zu synchronisieren und dann die Verwaltungsfunktionen von Microsoft Entra zu nutzen. Einige Synchronisierungsmuster ermöglichen die automatisierte Bereitstellung.

- Unter Grundlegendes zum einmaligen Anmelden mit einer lokalen App mithilfe von Anwendungsproxy wird beschrieben, wie einmaliges Anmelden (SSO) es Ihren Benutzern ermöglicht, auf eine Anwendung zuzugreifen, ohne sich mehrfach authentifizieren zu müssen. Einmaliges Anmelden erfolgt in der Cloud im Abgleich mit Microsoft Entra ID. Der Dienst oder Connector kann die Identität des Benutzers annehmen, um alle weiteren Authentifizierungsaufgaben der Anwendung auszuführen.

- Unter SAML (Security Assertion Markup Language) Single Sign-On (einmaliges Anmelden) für lokale Apps mit Microsoft Entra-Anwendungsproxy wird beschrieben, wie Sie den Remotezugriff auf lokale Anwendungen, die mit SAML-Authentifizierung abgesichert sind, über Anwendungsproxy ermöglichen können.