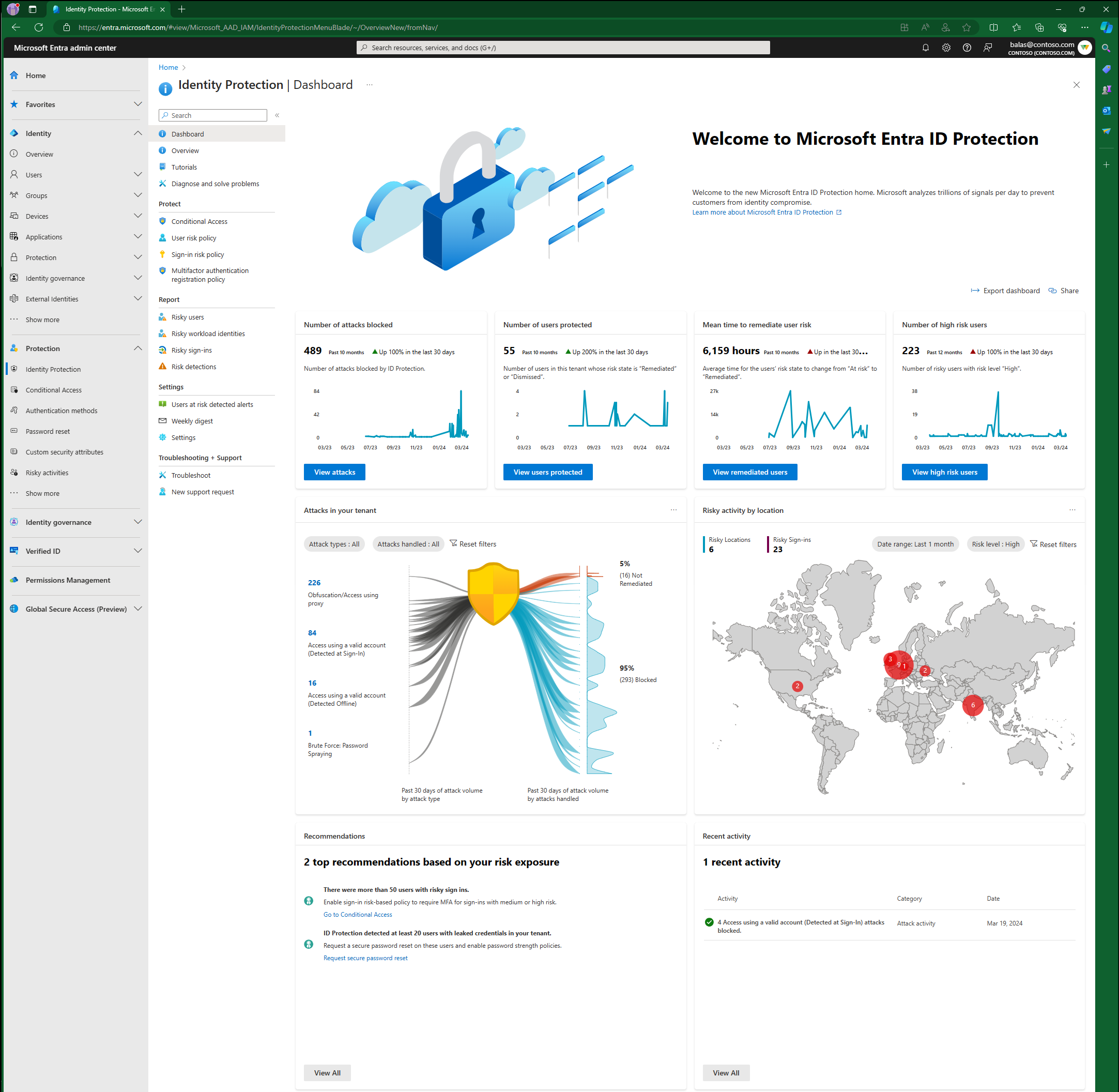

Microsoft Entra ID Protection-Dashboard

Microsoft Entra ID Protection verhindert Identitätsgefährdungen, indem Identitätsangriffe erkannt und Risiken gemeldet werden. Kunden können ihre Organisationen schützen, indem sie Risiken überwachen, sie untersuchen und risikobasierte Zugriffsrichtlinien konfigurieren, um vertraulichen Zugriff zu schützen und Risiken automatisch beheben zu lassen.

Unser Dashboard hilft Kunden dabei, ihren Sicherheitsstatus besser zu analysieren, zu verstehen, wie gut sie geschützt sind, Sicherheitsrisiken zu identifizieren und empfohlene Aktionen auszuführen.

Dieses Dashboard wurde entwickelt, um Organisationen mit umfassenden Einblicken und handlungsrelevanten Empfehlungen, die auf Ihren Mandanten zugeschnitten sind, zu unterstützen. Diese Informationen bieten einen besseren Einblick in den Sicherheitsstatus Ihrer Organisation und ermöglichen es Ihnen, effektive Schutzmaßnahmen entsprechend zu aktivieren. Sie haben Zugriff auf wichtige Metriken, Angriffsgrafiken, eine Landkarte mit hervorgehobenen riskanten Standorten, die wichtigsten Empfehlungen zur Verbesserung des Sicherheitsstatus und aktuelle Aktivitäten.

Voraussetzungen

Für den Zugriff auf dieses Dashboard benötigen Sie Folgendes:

- Microsoft Entra ID Free oder Microsoft Entra ID P1 oder Microsoft Entra ID P2-Lizenzen für Ihre Benutzer.

- Zum Anzeigen einer umfassenden Liste von Empfehlungen und zum Auswählen der empfohlenen Aktionslinks benötigen Sie Microsoft Entra ID P2-Lizenzen.

Zugreifen auf das Dashboard

Sie können auf das Dashboard zugreifen:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Sicherheitsleseberechtigter an.

- Browsen Sie zu Schutz>Identitätsschutz>Dashboard.

Metrikkarten

Während Sie mehr Sicherheitsmaßnahmen wie z. B. risikobasierte Richtlinien implementieren, wird ihr Mandantenschutz gestärkt. Deshalb stellen wir jetzt vier wichtige Metriken bereit, die Ihnen helfen sollen, die Effektivität der von Ihnen eingerichteten Sicherheitsmaßnahmen zu verstehen.

| Metrik | Metrikdefinition | Aktualisierungshäufigkeit | Anzeigen von Details |

|---|---|---|---|

| Anzahl der blockierten Angriffe | Anzahl der für diesen Mandanten an jedem Tag blockierten Angriffe. Ein Angriff gilt als blockiert, wenn die Risikoanmeldung durch eine beliebige Zugriffsrichtlinie unterbrochen wird. Die von der Richtlinie geforderte Zugriffssteuerung sollte verhindern, dass der Angreifer sich anmeldet, wodurch der Angriff in Echtzeit blockiert wird. |

Alle 24 Stunden | Zeigen Sie die durch die Risikoerkennungen ermittelten Angriffe im Bericht „Risikoerkennungen“ an, und filtern Sie „Risikostatus“ nach: - Behoben - Verworfen - Als sicher bestätigt |

| Anzahl der geschützten Benutzer | Anzahl der Benutzer in diesem Mandanten, deren Risikostatus an jedem Tag von Gefährdet in Behoben oder Verworfen geändert wurde. Der Risikostatus Behoben gibt an, dass der Benutzer sein Benutzerrisiko selbst behoben hat, indem er MFA oder eine sichere Kennwortänderung abgeschlossen hat, und dass sein Konto deshalb geschützt ist. Der Risikostatus Verworfen gibt an, dass ein Administrator das Risiko des Benutzers verworfen hat, weil er dessen Konto als sicher identifiziert hat. |

Alle 24 Stunden | Zeigen Sie geschützte Benutzer im Bericht „Riskante Benutzer“ an, und filtern Sie „Risikostatus“ nach: - Behoben - Verworfen |

| Durchschnittliche Zeit, die Ihre Benutzer zur Selbstbehebung ihrer Risiken benötigen | Durchschnittliche Zeit für die Änderung des Risikostatus riskanter Benutzer in Ihrem Mandanten von Gefährdet in Behoben. Der Risikostatus eines Benutzers ändert sich in Behoben, wenn er sein Benutzerrisiko durch MFA oder sichere Kennwortänderung selbst behoben hat. Um die Zeit für die Selbstbehebung in Ihrem Mandanten zu verkürzen, stellen Sie risikobasierte Richtlinien für bedingten Zugriff bereit. |

Alle 24 Stunden | Zeigen Sie Benutzer mit behobenem Risiko im Bericht „Riskante Benutzer“ an, und filtern Sie „Risikostatus“ nach: - Behoben |

| Anzahl der erkannten neuen Benutzer mit hohem Risiko | Die Anzahl der an jedem Tag erkannten neuen riskanten Benutzer mit der Risikostufe Hoch. | Alle 24 Stunden | Zeigen Sie Benutzer mit hohem Risiko im Bericht „Riskante Benutzer“ an, und filtern Sie die Risikostufe nach - „Hoch“ |

Die Datenaggregation für die folgenden drei Metriken wurde am 22. Juni 2023 gestartet, sodass diese Metriken ab diesem Datum verfügbar sind. Wir arbeiten zurzeit daran, das Diagramm entsprechend zu aktualisieren.

- Anzahl der blockierten Angriffe

- Anzahl der geschützten Benutzer

- Durchschnittliche Zeit zum Beheben des Benutzerrisikos

Die Diagramme stellen ein rollierendes Datenfenster von 12 Monaten bereit.

Angriffsgrafik

Damit Sie Ihr Risikopotenzial besser verstehen können, zeigt unsere Angriffsgrafik häufige identitätsbasierte Angriffsmuster an, die bei Ihrem Mandanten erkannt wurden. Die Angriffsmuster werden durch MITRE ATT&CK-Techniken dargestellt und durch unsere erweiterten Risikoerkennungen ermittelt. Weitere Informationen finden Sie im Abschnitt Risikoerkennungstyp zur Zuordnung von MITRE-Angriffstypen.

Was gilt in Microsoft Entra ID Protection als Angriff?

Ein Angriff ist ein Ereignis, bei dem wir einen böswilligen Akteur erkennen, der versucht, sich in Ihrer Umgebung anzumelden. Dieses Ereignis löst eine Echtzeit-Anmelderisikoerkennung aus, die einer entsprechenden MITRE ATT&CK-Technik zugeordnet ist. In der Tabelle unten finden Sie die Zuordnung zwischen Microsoft Entra ID Protection-Echtzeit-Anmelderisikoerkennungen und Angriffen, kategorisiert nach MITRE ATT&CK-Techniken.

Da das Angriffsdiagramm nur die Echtzeit-Anmelderisikoaktivität veranschaulicht, ist riskante Benutzeraktivität nicht enthalten. Um riskante Benutzeraktivitäten in Ihrer Umgebung zu visualisieren, können Sie zum risikobehafteten Benutzerbericht wechseln.

Wie wird die Angriffsgrafik interpretiert?

Die Grafik zeigt Angriffstypen, die sich während der letzten 30 Tage auf Ihren Mandanten ausgewirkt haben, und informiert, ob sie während der Anmeldung blockiert wurden. Auf der linken Seite sehen Sie das Volumen jedes Angriffstyps. Auf der rechten Seite wird die Anzahl der blockierten und noch zu behebenden Angriffe angezeigt. Das Diagramm aktualisiert alle 24 Stunden und zählt Risikoanmeldungserkennungen, die in Echtzeit auftreten; Daher stimmen die Gesamtzahl der Angriffe nicht mit der Gesamtzahl der Erkennungen überein.

- Blockiert: Ein Angriff wird als „blockiert“ klassifiziert, wenn die zugehörige Risikoanmeldung durch eine Zugriffsrichtlinie unterbrochen wird, beispielsweise durch die Anforderung einer Multi-Faktor-Authentifizierung (MFA). Diese Aktion verhindert die Anmeldung des Angreifers und blockiert den Angriff.

- Nicht behoben: Erfolgreiche Risikoanmeldungen, die nicht unterbrochen wurden und behoben werden müssen. Deshalb müssen Risikoerkennungen, die diesen Risikoanmeldungen zugeordnet sind, ebenfalls behoben werden. Sie können diese Anmeldungen und die zugehörigen Risikoerkennungen im Bericht „Risikoanmeldungen“ anzeigen, indem Sie mit dem Risikostatus „Gefährdet" filtern.

Wo kann ich die Angriffe anzeigen?

Um Angriffsdetails anzuzeigen, können Sie die Anzahl der Angriffe auf der linken Seite des Diagramms auswählen. Dieses Diagramm führt Sie zu dem Risikoerkennungsbericht, der auf diesen Angriffstyp gefiltert ist.

Sie können direkt zum Bericht über Risikoerkennungen wechseln und nach Angriffstypen filtern. Die Anzahl der Angriffe und Erkennungen lässt sich nicht eins zu eins zuordnen.

Zuordnung von Risikoerkennungstyp zu MITRE-Angriffstyp

| Risikoerkennung bei Anmeldungen in Echtzeit | Erkennungstyp | MITRE ATT&CK-Technikzuordnung | Anzeigename des Angriffs | type |

|---|---|---|---|---|

| Anomales Token | Echtzeit oder offline | T1539 | Stehlen des Websitzungscookies/Tokendiebstahl | Premium |

| Ungewöhnliche Anmeldeeigenschaften | Echtzeit | T1078 | Zugriff über ein gültiges Konto (bei der Anmeldung erkannt) | Premium |

| Überprüfte Bedrohungsakteur-IP | Echtzeit | T1078 | Zugriff über ein gültiges Konto (bei der Anmeldung erkannt) | Premium |

| Anonyme IP-Adresse | Echtzeit | T1090 | Verschleierung/Zugriff mithilfe des Proxys | Nicht-Premium |

| Threat Intelligence von Microsoft Entra | Echtzeit oder offline | T1078 | Zugriff über ein gültiges Konto (bei der Anmeldung erkannt) | Nicht-Premium |

Map

Eine Karte wird bereitgestellt, um den geografischen Standort der Risikoanmeldungen in Ihrem Mandanten anzuzeigen. Die Größe der Blase spiegelt das Volumen der Risikoanmeldungen an diesem Standort wider. Wenn Sie mit dem Mauszeiger auf die Blase zeigen, wird ein Aufruffeld angezeigt, in dem der Name des Landes und die Anzahl der Risikoanmeldungen von diesem Ort aus angegeben Ist.

Sie enthält die folgenden Elemente:

- Datumsbereich: Wählen Sie den Datumsbereich aus, und zeigen Sie auf der Karte Risikoanmeldungen innerhalb dieses Zeitbereichs an. Verfügbare Werte sind: die letzten 24 Stunden, die letzten sieben Tage und der letzte Monat.

- Risikostufe: Wählen Sie die Risikostufe der Risikoanmeldungen aus, die angezeigt werden sollen. Verfügbare Werte sind: „Hoch“, „Mittel“, „Niedrig“.

- Anzahl riskanter Standorte:

- Definition: Die Anzahl der Standorte, aus denen die Risikoanmeldungen Ihres Mandanten stammten.

- Für diese Anzahl gelten der Datumsbereichs- und Risikostufenfilter.

- Wenn Sie diese Anzahl auswählen, wird Ihnen der Bericht „Risikoanmeldungen“ angezeigt, der nach dem ausgewählten Datumsbereich und der ausgewählten Risikostufe gefiltert wurde.

- Anzahl Risikoanmeldungen:

- Definition: Die Anzahl der gesamten Risikoanmeldungen mit der ausgewählten Risikostufe im ausgewählten Datumsbereich.

- Für diese Anzahl gelten der Datumsbereichs- und Risikostufenfilter.

- Wenn Sie diese Anzahl auswählen, wird Ihnen der Bericht „Risikoanmeldungen“ angezeigt, der nach dem ausgewählten Datumsbereich und der ausgewählten Risikostufe gefiltert wurde.

Empfehlungen

Wir haben Microsoft Entra ID Protection-Empfehlungen eingeführt, um Kunden beim Konfigurieren ihrer Umgebung zu helfen, um ihren Sicherheitsstatus zu erhöhen. Diese Empfehlungen basieren auf den Angriffen, die in Ihrem Mandanten während der letzten 30 Tage erkannt wurden. Die Empfehlungen werden bereitgestellt, um Ihre Sicherheitsmitarbeiter mit empfohlenen zu ergreifenden Maßnahmen zu leiten.

Angezeigte häufige Angriffe (z. B. Kennwortspray, kompromittierte Anmeldeinformationen in Ihrem Mandanten und Massenzugriff auf vertrauliche Dateien) können Sie darüber informieren, dass es eine potenzielle Sicherheitsverletzung gab. Im vorhergehenden Screenshot mit dem Beispiel Identity Protection detected at least 20 users with leaked credentials in your tenant (Identity Protection hat mindestens 20 Benutzer mit kompromittierten Anmeldeinformationen in Ihrem Mandanten erkannt) wäre die empfohlene Aktion, eine Richtlinie für bedingten Zugriff zu erstellen, die bei riskanten Benutzern eine sichere Kennwortzurücksetzung erfordert.

In der Komponente „Empfehlungen“ unseres Dashboards wird Kunden Folgendes angezeigt:

- Bis zu drei Empfehlungen, wenn in ihrem Mandanten bestimmte Angriffe erfolgen.

- Einblick in die Auswirkungen des Angriffs.

- Direkte Links zum Ergreifen von geeigneten Maßnahmen für die Behebung.

Kunden mit P2-Lizenzen können eine umfassende Liste von Empfehlungen anzeigen, die Einblicke mit Aktionen bereitstellen. Wenn die Kunden „Alle anzeigen“ auswählen, wird ein Bereich mit weiteren Empfehlungen geöffnet, die basierend auf den Angriffen in ihrer Umgebung ausgelöst wurden.

Neueste Aktivitäten

„Neueste Aktivität“ enthält eine Zusammenfassung der neuesten risikobezogenen Aktivitäten in Ihrem Mandanten. Mögliche Aktivitätstypen sind die folgenden:

- Angriffsaktivität

- Admin-Wartungsaktivität

- Selbstbehebungsaktivität

- Neue Benutzer mit hohem Risiko

Bekannte Probleme

Je nach der Konfiguration Ihres Mandanten gibt es in Ihrem Dashboard möglicherweise keine Empfehlungen oder neueste Aktivitäten.