Migrieren von Identitätsverwaltungsszenarien von SAP IDM zu Microsoft Entra

Zusätzlich zu seinen Geschäftsanwendungen bietet SAP eine Reihe von Identitäts- und Zugriffsverwaltungstechnologien, darunter SAP Cloud Identity Services und SAP Identity Management (SAP IDM), um seinen Kunden bei der Verwaltung der Identitäten in seinen SAP-Anwendungen zu helfen. SAP IDM, das Organisationen lokal bereitstellen, stellte in der Vergangenheit Identitäts- und Zugriffsverwaltung für SAP R/3-Bereitstellungen bereit. SAP beendet die Wartung für SAP Identity Management. Für diejenigen Organisationen, die bisher SAP Identity Management verwendet haben, arbeiten Microsoft und SAP gemeinsam an einem Leitfaden zur Migration ihrer Identitätsmanagementszenarien von SAP Identity Management zu Microsoft Entra.

Die Identitätsmodernisierung ist ein wichtiger und wesentlicher Schritt zur Verbesserung des Sicherheitsstatus einer Organisation und zum Schutz ihrer Benutzer und Ressourcen vor Identitätsbedrohungen. Es handelt sich um eine strategische Investition, die erhebliche Vorteile über einen stärkeren Sicherheitsstatus hinaus erzielen kann, z. B. die Verbesserung der Benutzererfahrung und die Optimierung der betrieblichen Effizienz. Die Administratoren vieler Organisationen haben Interesse daran geäußert, das Zentrum ihrer Identitäts- und Zugriffsverwaltungsszenarien vollständig in die Cloud zu verschieben. Einige Organisationen verfügen nicht mehr über eine lokale Umgebung, während andere die in der Cloud gehostete Identitäts- und Zugriffsverwaltung in ihre verbleibenden lokalen Anwendungen, Verzeichnisse und Datenbanken integrieren. Weitere Informationen zur Cloudtransformation für Identitätsdienste finden Sie unter Cloudtransformationsstatus und Übergang zur Cloud.

Microsoft Entra bietet eine universelle Cloud-gehostete Identitätsplattform, die Ihren Mitarbeitern, Partnern und Kunden eine einzige Identität für den Zugriff auf Cloud- und lokale Anwendungen bereitstellt und die Zusammenarbeit von jeder Plattform und jedem Gerät aus ermöglicht. Dieses Dokument enthält Anleitungen zu Migrationsoptionen und Ansätzen für das Verschieben von Identitäts- und Zugriffsverwaltungsszenarien (IAM) von SAP Identity Management zu von Microsoft Entra in Cloud gehosteten Diensten und wird aktualisiert, wenn neue Szenarien für die Migration verfügbar werden.

Übersicht über Microsoft Entra und seine SAP-Produktintegrationen

Microsoft Entra ist eine Produktfamilie, einschließlich Microsoft Entra ID (früher Azure Active Directory) und Microsoft Entra ID Governance. Microsoft Entra ID ist ein cloudbasierter Identitäts- und Zugriffsverwaltungsdienst, den Mitarbeiter und Gäste für den Zugriff auf Ressourcen verwenden können. Es bietet eine starke Authentifizierung und sicheren adaptiven Zugriff und integriert sowohl in lokale Legacy-Apps als auch Tausende von Software-as-a-Service -Anwendungen (SaaS) und bietet eine nahtlose Endbenutzererfahrung. Microsoft Entra ID Governance bietet zusätzliche Funktionen, um Benutzeridentitäten automatisch in den Apps einzurichten, auf die Benutzer zugreifen müssen, und Benutzeridentitäten zu aktualisieren und zu entfernen, wenn sich der Auftragsstatus oder die Rollen ändern.

Microsoft Entra stellt Benutzeroberflächen bereit, einschließlich des Microsoft Entra Admin Centers und der myApps- und MyAccess-Portale und stellt eine REST-API für Identitätsverwaltungsvorgänge und delegierten Endbenutzer-Self-Service bereit. Die Microsoft Entra-ID umfasst Integrationen für SuccessFactors, SAP ERP Central Component (SAP ECC) und SAP Cloud Identity Services, die Bereitstellung und einmaliges Anmelden bei S/4HANA und vielen anderen SAP-Anwendungen ermöglichen. Weitere Informationen zu diesen SAP-Integrationen finden Sie unter Verwalten des Zugriffs auf Ihre SAP-Anwendungen. Microsoft Entra implementiert auch Standardprotokolle wie SAML, SCIM, SOAP und OpenID Connect, um direkt in viele weitere Anwendungen für einmaliges Anmelden und Bereitstellen zu integrieren. Microsoft Entra verfügt auch über Agents, einschließlich der Microsoft Entra Connect-Cloudsynchronisierung und einem Bereitstellungs-Agent, um Microsoft Entra-Clouddienste mit den lokalen Anwendungen, Verzeichnissen und Datenbanken einer Organisation zu verbinden.

Das folgende Diagramm veranschaulicht eine Beispieltopologie für die Benutzerbereitstellung und einmaliges Anmelden. In dieser Topologie werden Mitarbeiter in SuccessFactors dargestellt und müssen über Konten in einer Windows Server Active Directory-Domäne, in Microsoft Entra, SAP ECC und SAP-Cloudanwendungen verfügen. In diesem Beispiel wird eine Organisation veranschaulicht, die über eine Windows Server AD-Domäne verfügt. Windows Server AD ist nicht erforderlich.

Planen einer Migration von Identitätsverwaltungsszenarien zu Microsoft Entra

Seit der Einführung von SAP IDM hat sich die Identitäts- und Zugriffsverwaltungslandschaft mit neuen Anwendungen und neuen Geschäftsprioritäten weiterentwickelt, sodass die für die Behandlung von IAM-Anwendungsfällen empfohlenen Ansätze heute unterschiedlich sein werden als die Organisationen, die zuvor für SAP IDM implementiert wurden. Daher sollten Organisationen einen mehrstufigen Ansatz für die Szenariomigration planen. Beispielsweise kann eine Organisation die Migration eines Self-Service-Kennwortzurücksetzungsszenarios für Endbenutzer als einen Schritt priorisieren und dann nach Abschluss eines Bereitstellungsszenarios verschieben. Die Organisation könnte sich auch dazu entscheiden, zuerst Microsoft Entra-Features in einem separaten Stagingmandanten bereitzustellen, parallel mit dem vorhandenen Identitätsverwaltungssystem und dem Produktionsmandanten betrieben und dann Konfigurationen für Szenarien einzeln vom Stagingmandanten in den Produktionsmandanten übertragen und dieses Szenario aus dem vorhandenen Identitätsverwaltungssystem außer Betrieb nehmen. Die Reihenfolge, in der eine Organisation ihre Szenarien verschieben möchte, hängt von ihren allgemeinen IT-Prioritäten und den Auswirkungen auf andere Projektbeteiligte ab, z. B. Endbenutzer, die ein Schulungsupdate benötigen oder Anwendungsbesitzer. Organisationen können auch die Migration von IAM-Szenarien zusammen mit anderen IT-Modernisierungen strukturieren, z. B. das Verschieben anderer Szenarien außerhalb der Identitätsverwaltung von der lokalen SAP-Technologie auf SuccessFactors, S/4HANA oder andere Clouddienste. Sie können diese Gelegenheit auch nutzen, um veraltete Integrationen, Zugriffsrechte oder Rollen zu bereinigen und zu entfernen und bei Bedarf zu konsolidieren.

Um mit der Planung Ihrer Migration zu beginnen,

- Identifizieren Sie aktuelle und geplante IAM-Anwendungsfälle in Ihrer IAM-Modernisierungsstrategie.

- Analysieren Sie die Anforderungen dieser Anwendungsfälle, und stimmen Sie diese Anforderungen mit den Funktionen von Microsoft Entra-Diensten überein.

- Ermitteln Sie Zeitrahmen und Projektbeteiligte für die Implementierung neuer Microsoft Entra-Funktionen zur Unterstützung der Migration.

- Bestimmen Sie den Übernahmevorgang für Ihre Anwendungen, um die Steuerelemente für einmaliges Anmelden, Identitätslebenszyklus und Zugriffslebenszyklus in Microsoft Entra zu verschieben.

Bei einer SAP IDM-Migration sind wahrscheinlich Integrationen mit vorhandenen SAP-Anwendungen erforderlich, überprüfen Sie die Integrationen mit SAP-Quellen und Zielen darauf ab, wie sie die Reihenfolge des Anwendungs-Onboardings bestimmen und wie Anwendungen in Microsoft Entra integriert werden.

Dienste und Integrationspartner für die Bereitstellung von Microsoft Entra mit SAP-Anwendungen

Partner können Ihrer Organisation auch bei der Planung und Bereitstellung von Microsoft Entra mit SAP-Anwendungen wie SAP S/4HANA helfen. Kunden können Partner engagieren, die im Microsoft Solution Partner Finder aufgeführt sind, oder sie können aus den in der folgenden Tabelle aufgeführten Services und Integrationspartnern wählen. Die Beschreibungen und verlinkten Seiten werden von den Partnern selbst bereitgestellt. Sie können die Beschreibung verwenden, um einen Partner für die Bereitstellung von Microsoft Entra mit SAP-Anwendungen zu identifizieren, die Sie kontaktieren und mehr darüber erfahren möchten.

| Name | Beschreibung |

|---|---|

| Accenture und Avanade | "Accenture und Avanade sind weltweit führende Anbieter von Microsoft Security und SAP Services. Mit unserer einzigartigen Kombination aus Microsoft- und SAP-Kenntnissen können wir Ihnen helfen, eine Migration von SAP IdM zu Microsoft Entra ID zu verstehen und erfolgreich zu planen. Mit unserem Liefervermögen und unserem Know-how können Avanade und Accenture Ihnen helfen, Ihr Migrationsprojekt zu beschleunigen, um Ihre Ziele mit geringerem Risiko zu erreichen. Accenture ist einzigartig positioniert, um große globale Unternehmen zu unterstützen, ergänzt durch die tiefe Erfahrung von Avanade bei der Unterstützung von mittleren bis großen Unternehmen auf ihrem Migrationsweg. Unser umfangreiches Wissen und unsere Erfahrung können Ihnen helfen, Ihre Reise zum Ersetzen von SAP IdM zu beschleunigen und gleichzeitig Ihre Investition in Microsoft Entra ID zu maximieren." |

| Campana & Schott | "Campana & Schott ist eine internationale Management- und Technologieberatung mit mehr als 600 Mitarbeitern in Europa und den USA. Wir kombinieren mehr als 30 Jahre Projektmanagement- und Transformationserfahrung mit fundiertem Know-how in Microsoft-Technologien, IT-Strategie und IT-Organisation. Als Microsoft Solution Partner für Microsoft Cloud bieten wir moderne Sicherheit für Microsoft 365-, SaaS-Anwendungen und ältere lokale Anwendungen." |

| DXC Technology | "DXC Technology hilft globalen Unternehmen, ihre unternehmenskritischen Systeme und Vorgänge auszuführen und gleichzeitig DIE IT zu modernisieren, Datenarchitekturen zu optimieren und Sicherheit und Skalierbarkeit für öffentliche, private und hybride Clouds sicherzustellen. Mit mehr als 30 Jahren globaler strategischer Partnerschaft mit Microsoft und SAP verfügt DXC über umfangreiche Erfahrung in SAP IDM-Implementierungen in allen Branchen." |

| Edgile, ein Wipro-Unternehmen | "Edgile, ein Wipro-Unternehmen, setzt auf 25 Jahre Erfahrung mit SAP und Microsoft 365, um Identitäts- und Zugriffsverwaltung (IDM) für unsere geschätzten Kunden nahtlos zu migrieren. Als Microsoft Entra Launch Partner und SAP Global Strategic Services Partner (GSSP) heben wir uns im Bereich der IAM-Modernisierung und des Change Managements hervor. Unser Team von Edgile- und Wipro-Experten verfolgt einen einzigartigen Ansatz und sorgt für erfolgreiche Cloudidentitäts- und Sicherheitstransformationen für unsere Kunden." |

| IB Solution | "IBsolution ist eine der erfahrensten SAP Identity Management Beratungsunternehmen weltweit mit einer Rekordzeit von mehr als 20 Jahren. Mit einem strategischen Ansatz und vorgepackten Lösungen begleitet das Unternehmen Kunden beim Übergang von SAP IdM zum am besten empfohlenen IdM-Nachfolger von Microsoft Entra ID Governance." |

| IBM Consulting | „IBM Consulting ist ein weltweit führender Anbieter von Microsoft Security- und SAP-Transformationsdiensten. Wir sind gut aufgestellt, die SAP IdM-Migration unserer Kunden zu Microsoft Entra ID zu unterstützen. Unser Wissen und unsere Erfahrung bei der Unterstützung großer globaler Unternehmenskunden, zusammen mit fundiertem Know-how in Bezug auf Cybersicherheit, KI und SAP-Dienste, hilft uns, einen nahtlosen Übergang mit minimalen Unterbrechungen für kritische Unternehmensdienste und -funktionen zu ermöglichen.“ |

| KPMG | „KPMG und Microsoft bauen ihre Allianz weiter aus und stellen ein umfassendes Identity Governance-Angebot bereit. Die Kombination aus den fortschrittlichen Tools von Microsoft Entra und KPMG Powered Enterprise hilft, die Komplexität der Identitätsverwaltung zu bewältigen und die funktionale Transformation voranzutreiben. Diese Synergie kann die digitalen Fähigkeiten beschleunigen, die betriebliche Effizienz verbessern, die Sicherheit stärken und die Einhaltung von Vorschriften gewährleisten.“ |

| ObjektKultur | "Als langjähriger Microsoft-Partner digitalisiert Objektkultur Geschäftsprozesse durch Beratung, Entwicklung und Betrieb innovativer IT-Lösungen. Mit fundierter Erfahrung bei der Implementierung von Identitäts- und Zugriffsverwaltungslösungen in Microsoft Technologies und der Integration von Anwendungen führen wir Kunden nahtlos von der schrittweisen SAP-IDM bis zur robusten Microsoft Entra, die eine sichere, geregelte und optimierte Identitäts- und Zugriffsverwaltung in der Cloud garantiert." |

| Patecco | "PATECCO ist ein deutsches IT-Beratungsunternehmen, das sich auf Entwicklung, Support und Implementierung von Identity & Access Management-Lösungen basierend auf den neuesten Technologien spezialisiert hat. Mit hoher Expertise in IAM und Partnerschaften mit Branchenführern bietet es maßgeschneiderte Dienstleistungen an Kunden aus verschiedenen Bereichen wie Banken, Versicherungen, Pharma, Energie, Chemie und Versorgungsunternehmen." |

| Protiviti | "Als Microsoft AI Cloud Solutions Partner und SAP Gold Partner ist Protivitis Know-how in Microsoft- und SAP-Lösungen in der Branche unerreicht. Unsere leistungsstarken Partnerschaften werden unseren Kunden eine Reihe umfassender Lösungen für zentralisierte Identitätsmanagement und Rollengovernance bieten." |

| PwC | "Die Identitäts- und Zugriffsverwaltungsdienste von PwC können über alle Funktionsphasen hinweg helfen, von der Bewertung Ihrer vorhandenen Funktionen, die in SAP IDM bereitgestellt werden, sowie die Strategie und Planung Ihres zukünftigen Status und Ihrer Vision mit Microsoft Entra ID Governance. PwC kann die Umgebung auch nach dem Live-Betrieb als verwalteten Dienst unterstützen und betreiben." |

| SAP | „Mit umfangreichen Erfahrungen bei Entwurf und Implementierung von SAP IDM bietet unser SAP Consulting Team umfassende Expertise bei der Migration von SAP IDM zu Microsoft Entra. Mit engen und direkten Verbindungen zur SAP-Entwicklung können wir Kundenanforderungen vorantreiben und innovative Ideen umsetzen. Unsere Erfahrung bei der Integration mit Microsoft Entra ermöglicht uns, maßgeschneiderte Lösungen bereitzustellen. Darüber hinaus setzen wir auf bewährte Methoden für die Handhabung von SAP Cloud Identity Services und die Integration von SAP mit SAP-fremden Cloudprodukten. Vertrauen Sie unserem Know-how, und lassen Sie sich von unserem SAP Consulting Team bei der Migration zu Microsoft Entra ID unterstützen.“ |

| SITS | "SITS, führender Internetsicherheitsanbieter in der DACH-Region, unterstützt Kunden mit erstklassiger Beratung, Engineering, Cloudtechnologien und Managed Services. Als Microsoft Solutions Partner for Security, Modern Work und Azure Infrastructure bieten wir unseren Kunden Beratung, Implementierung, Support und verwaltete Dienste rund um Sicherheit, Compliance, Identität und Datenschutz." |

| Traxion | "Traxion, Teil der SITS-Gruppe, arbeitet in der Region BeNeLux. Traxion ist ein IT-Sicherheitsunternehmen mit 160 Mitarbeitern und über 24 Jahren Erfahrung, wir sind auf Identity Management-Lösungen spezialisiert. Als Microsoft-Partner bieten wir erstklassige IAM-Beratungs-, Implementierungs- und Supportdienste, um starke, langfristige Kundenbeziehungen sicherzustellen." |

Migrationsleitfaden für jedes SAP IDM-Szenario

Die folgenden Abschnitte enthalten Links zu Anleitungen zum Migrieren der einzelnen SAP-IDM-Szenarien zu Microsoft Entra. Je nach den SAP-IDM-Szenarien, die eine Organisation bereitgestellt hat, sind nicht alle Abschnitte relevant.

Achten Sie darauf, diesen Artikel, die Microsoft Entra-Produktdokumentation und die entsprechende SAP-Produktdokumentation auf Updates zu überwachen, da sich die Funktionen beider Produkte weiterhin entwickeln, um mehr Migration und net neue Szenarien wie Microsoft Entra-Integrationen mit SAP Access Control (SAP AC) und SAP Cloud Identity Access Governance (SAP IAG) zu entsperren.

Migrieren eines Identitätsspeichers zu einem Microsoft Entra ID-Mandanten

In SAP IDM ist ein Identitätsspeicher ein Repository von Identitätsinformationen, einschließlich Benutzern, Gruppen und ihrem Überwachungspfad. In Microsoft Entra ist ein Mandant eine Instanz von Microsoft Entra-ID, in der sich Informationen zu einer einzelnen Organisation befinden, einschließlich Organisationsobjekte wie Benutzer, Gruppen und Geräte. Ein Mandant enthält auch Zugriffs- und Compliancerichtlinien für Ressourcen, z. B. für Anwendungen, die im Verzeichnis registriert sind. Zu den primären Funktionen, die von einem Mandanten bereitgestellt werden, gehören die Identitätsauthentifizierung und die Ressourcenzugriffsverwaltung. Mandanten enthalten Organisationsdaten, die Zugriffsberechtigungen erfordern, und sind sicher von anderen Mandanten isoliert. Darüber hinaus können Mandanten so konfiguriert werden, dass Daten in einer bestimmten Region oder Cloud gespeichert und verarbeitet werden, sodass Organisationen Mandanten als Mechanismus verwenden können, um Datenresidenz- und Complianceanforderungen zu erfüllen.

Organisationen, die über Microsoft 365, Microsoft Azure oder andere Microsoft Online Services verfügen, verfügen bereits über einen Microsoft Entra ID-Mandanten, der diesen Diensten zugrunde liegt. Darüber hinaus kann eine Organisation zusätzliche Mandanten haben, z. B. einen Mandanten mit bestimmten Anwendungen und die so konfiguriert wurden , dass sie Standards wie PCI-DSS erfüllen, die für diese Anwendungen gelten. Weitere Informationen zum Bestimmen, ob ein vorhandener Mandant geeignet ist, finden Sie unter Ressourcenisolation mit mehreren Mandanten. Wenn Ihre Organisation noch keinen Mandanten hat, überprüfen Sie die Microsoft Entra-Bereitstellungspläne.

Bevor Sie Szenarien zu einem Microsoft Entra-Mandanten migrieren, sollten Sie die schrittweise Anleitung für Folgendes überprüfen:

- Definieren der Richtlinie der Organisation mit Benutzervoraussetzungen und anderen Einschränkungen für den Zugriff auf eine Anwendung

- Entscheiden der Bereitstellungs- und Authentifizierungstopologie Ähnlich wie bei der Verwaltung des SAP IDM-Identitätslebenszykluskann ein einzelner Microsoft Entra ID-Mandant eine Verbindung mit mehreren Cloud- und lokalen Anwendungen für die Bereitstellung und einmaliges Anmelden herstellen.

- Stellen Sie sicher, dass die Organisationsvoraussetzungen in diesem Mandanten erfüllt sind, einschließlich der entsprechenden Microsoft Entra-Lizenzen in diesem Mandanten für die Features, die Sie verwenden werden.

Migrieren vorhandener IAM-Daten in einen Microsoft Entra ID-Mandanten

In SAP IDM stellt der Identitätsspeicher Identitätsdaten über Eingabetypen wie MX_PERSON, MX_ROLE oder MX_PRIVILEGE dar.

Eine Person wird in einem Microsoft Entra ID-Mandanten als Benutzerdargestellt. Wenn Sie über vorhandene Benutzer verfügen, die sich noch nicht in Microsoft Entra ID befinden, können Sie sie in die Microsoft Entra ID integrieren. Wenn Sie über Attribute für die vorhandenen Benutzer verfügen, die nicht Teil des Microsoft Entra ID-Schemas sind, erweitern Sie das Microsoft Entra-Benutzerschema mit Erweiterungsattributen für die zusätzlichen Attribute. Führen Sie als Nächstes einen Upload für die Massenerstellung der Benutzer in Microsoft Entra ID aus einer Quelle aus, z. B. einer CSV-Datei. Stellen Sie anschließend Nachweise für diese neuen Benutzer aus, damit sie sich bei Microsoft Entra ID authentifizieren können.

Eine Geschäftsrolle kann in Microsoft Entra ID Governance als Zugriffspaket für die Berechtigungsverwaltung dargestellt werden. Sie können den Zugriff auf Anwendungen steuern, indem Sie ein Organisationsrollenmodell zu Microsoft Entra ID Governancemigrieren, was zu einem Zugriffspaket für jede Geschäftsrolle führt. Um den Migrationsprozess zu automatisieren, können Sie PowerShell zum Erstellen von Zugriffspaketen verwenden.

Eine Berechtigung oder technische Rolle in einem Zielsystem kann in Microsoft Entra entweder als App-Rolle oder als Sicherheitsgruppe dargestellt werden, abhängig von den Anforderungen des Zielsystems für die Verwendung von Microsoft Entra-ID-Daten für die Autorisierung. Weitere Informationen finden Sie unter Integrieren von Anwendungen mit Microsoft Entra ID und Einrichten eines Basisplans für den überprüften Zugriff

Eine dynamische Gruppe verfügt über separate Darstellungen in Microsoft Entra. In Microsoft Entra können Sie automatisch Sammlungen von Benutzenden verwalten, z. B. alle Personen mit einem bestimmten Wert eines Kostenstellenattributs, indem Sie entweder dynamische Microsoft Entra ID-Mitgliedschaftsgruppen oder die Microsoft Entra ID Governance-Berechtigungsverwaltung mit Richtlinien zur automatischen Zuweisung von Zugriffspaketen verwenden. Sie können PowerShell-Cmdlets verwenden, um dynamische Mitgliedergruppen zu erstellen oder automatische Zuweisungsrichtlinien in großen Mengen zu erstellen.

Migrieren von Benutzerverwaltungsszenarien

Über das Microsoft Entra Admin Center, die Microsoft Graph-API und PowerShell können Administrierende ganz einfach tägliche Identitätsverwaltungsaktivitäten durchführen, z. B. das Erstellen von Benutzenden, das Blockieren der Anmeldung von Benutzenden, das Hinzufügen von Benutzenden zu einer Gruppe oder das Löschen von Benutzenden.

Um den Betrieb im großen Maßstab zu ermöglichen, ermöglicht Microsoft Entra Organisationen die Automatisierung ihrer Identitätslebenszyklusprozesse.

In Microsoft Entra ID und Microsoft Entra ID Governance können Sie Identitätslebenszyklusprozesse automatisieren mithilfe von:

- Eingehende Bereitstellung aus den HR-Quellen, Ihrer Organisation, ruft Arbeitsinformationen von Workday und SuccessFactors ab, um benutzeridentitäten in Active Directory und Microsoft Entra ID automatisch zu Standard.

- Benutzer*innen, die in Active Directory bereits vorhanden sind, können in Microsoft Entra ID per Bereitstellung zwischen Verzeichnissen automatisch erstellt und verwaltet werden.

- Microsoft Entra ID Governance-Lebenszyklus-WorkflowsWorkflowaufgaben automatisieren, die bei bestimmten wichtigen Ereignissen ausgeführt werden, z. B. bevor neue Mitarbeiter mit der Arbeit in der Organisation beginnen sollen, während sie während ihrer Zeit in der Organisation den Status ändern und die Organisation verlassen. Beispielsweise kann ein Workflow so konfiguriert werden, dass am ersten Tag gesendet eine E-Mail mit einem befristeten Zugriffspass an den Manager eines neuen Benutzers oder eine Willkommens-E-Mail an den Benutzer wird.

- Automatische Zuweisungsrichtlinien in der Berechtigungsverwaltung, um die dynamische Mitgliedergruppe, Anwendungsrollen und SharePoint-Website-Rollen von Benutzenden basierend auf Änderungen an den Attributen der Benutzenden hinzuzufügen und zu entfernen. Benutzer können auch auf Anforderung Gruppen, Teams, Microsoft Entra-Rollen, Azure-Ressourcenrollen und SharePoint Online-Websites zugewiesen werden, indem sie die Berechtigungsverwaltung und Privileged Identity Management verwenden, wie im Abschnitt zur Verwaltung des Zugriffslebenszyklus dargestellt.

- Sobald sich die Benutzenden in Microsoft Entra ID mit der richtigen dynamischen Mitgliedergruppe und den richtigen App-Rollenzuweisungen befinden, kann die Benutzerbereitstellung Benutzerkonten in anderen Anwendungen erstellen, aktualisieren und entfernen, mit Connectors zu Hunderten von Cloud- und lokalen Anwendungen über SCIM, LDAP und SQL.

- Für den Gastlebenszyklus können Sie in der Berechtigungsverwaltung die anderen Organisationen angeben, deren Benutzer den Zugriff auf die Ressourcen Ihrer Organisation anfordern dürfen. Wenn die Anforderung eines dieser Benutzer genehmigt wurde, wird er automatisch von der Berechtigungsverwaltung dem Verzeichnis Ihrer Organisation als B2B-Gast hinzugefügt und erhält den entsprechenden Zugriff. Und die Berechtigungsverwaltung entfernt den B2B-Gastbenutzer automatisch aus dem Verzeichnis Ihrer Organisation, wenn seine Zugriffsrechte ablaufen oder widerrufen werden.

- Access-Rezensionen automatisieren wiederkehrende Überprüfungen vorhandener Gäste, die sich bereits im Verzeichnis Ihrer Organisation befinden, und entfernt diese Benutzer aus dem Verzeichnis Ihrer Organisation, wenn sie keinen Zugriff mehr benötigen.

Beachten Sie bei der Migration von einem anderen IAM-Produkt, dass sich die Implementierungen von IAM-Konzepten in Microsoft Entra von den Implementierungen dieser Konzepte in anderen IAM-Produkten unterscheiden können. Organisationen können z. B. einen Geschäftsprozess für Lebenszyklusereignisse wie das Onboarding neuer Mitarbeiter ausdrücken und einige IAM-Produkte dies über einen Workflow in einer Workflow-Foundation implementiert haben. Im Gegensatz dazu verfügt Microsoft Entra über viele Automatisierungsverfahren, die nicht für die meisten Automatisierungsaktivitäten der Identitätsverwaltung definiert werden müssen. Beispielsweise kann Microsoft Entra konfiguriert werden, dass wenn ein neuer Mitarbeiter von einem HR-System wie SuccessFactors erkannt wird, Microsoft Entra automatisch Benutzerkonten für diesen neuen Mitarbeiter in Windows Server AD, Microsoft Entra-ID erstellt, Anwendungen bereitstellt, sie zu Gruppen hinzufügt und ihnen entsprechende Lizenzen zuweist. Ebenso muss für die Verarbeitung der Zugriffsanforderungsgenehmigung kein Workflow definiert werden. In Microsoft Entra sind Workflows nur für die folgenden Situationen erforderlich:

- Workflows können im Join/Move/Leave-Prozess für einen Mitarbeiter verwendet werden, der mit integrierten Microsoft Entra-Lebenszyklus-Workflowsverfügbar ist. Beispielsweise kann ein Administrator einen Workflow mit einer Aufgabe zum Senden einer E-Mail mit einem befristeten Zugriffspass für einen neuen Mitarbeiter definieren. Ein Administrator kann auch Beschriftungen aus Lebenszyklus-Workflows zu Azure Logic Apps während der Teilnahme, des Verschiebens und Verlassens von Workflows hinzufügen.

- Workflows können zum Hinzufügen von Schritten im Zugriffsanforderungs- und Zugriffszuweisungsprozess verwendet werden. Schritte zur mehrstufigen Genehmigung, Trennung von Aufgabenüberprüfungen und Ablauf werden bereits in der Verwaltung von Microsoft Entra-Berechtigungen implementiert. Ein Administrator kann Aufrufe aus der Berechtigungsverwaltung während der Verarbeitung von Zugriffspaketzuweisungsanforderungen, Zuweisungserteilung und Zuordnungsentfernung für Azure Logic Apps-Workflows definieren.

Integration in SAP HR-Quellen

Organisationen, die SAP SuccessFactors haben, könnten SAP IDM verwenden, um Mitarbeiterdaten aus SAP SUccessFactors einzubringen. Diese Organisationen mit SAP SuccessFactors können ganz einfach migrieren, um Identitäten für Mitarbeiter aus SuccessFactors in Microsoft Entra ID oder von SuccessFactors in lokales Active Directorymithilfe von Microsoft Entra ID-Connectors zu übertragen. Die Connectors unterstützen die folgenden Szenarien:

- Einstellung neuer Mitarbeiter: Wenn Sie in SuccessFactors einen neuen Mitarbeiter hinzufügen, wird in Microsoft Entra ID und optional in Microsoft 365 und anderen von Microsoft Entra ID unterstützten SaaS-Anwendungen automatisch ein Benutzerkonto erstellt.

- Aktualisierung von Mitarbeiterattributen und -profilen: Wenn Sie in SuccessFactors einen Mitarbeiterdatensatz (z. B. den Namen, Titel oder Vorgesetzten) aktualisieren, wird das Benutzerkonto des Mitarbeiters in Microsoft Entra ID und optional in Microsoft 365 und anderen von Microsoft Entra ID unterstützten SaaS-Anwendungen automatisch aktualisiert.

- Kündigung von Mitarbeitern: Wenn Sie in SuccessFactors eine Kündigung vornehmen, wird das Benutzerkonto des entsprechenden Mitarbeiters in Microsoft Entra ID und optional in Microsoft 365 und anderen von Microsoft Entra ID unterstützten SaaS-Anwendungen automatisch deaktiviert.

- Wiedereinstellung von Mitarbeiter*innen: Wenn Mitarbeiter*innen in SuccessFactors erneut eingestellt werden, können ihre alten Konten in Microsoft Entra ID und optional in Microsoft 365 und anderen von Microsoft Entra ID unterstützten SaaS-Anwendungen (je nach Präferenz) automatisch erneut aktiviert oder erneut bereitgestellt werden.

Sie können auch von Microsoft Entra ID auf SAP SuccessFactors-Eigenschaften wie E-Mail-Adressen zurückschreiben.

Eine schrittweise Anleitung zum Identitätslebenszyklus mit SAP SuccessFactors als Quelle, einschließlich der Einrichtung neuer Benutzer mit den entsprechenden Anmeldeinformationen in Windows Server AD oder Microsoft Entra ID, finden Sie unter "Planen der Bereitstellung von Microsoft Entra für die Benutzerbereitstellung mit SAP-Quell- und Zielanwendungen".

Einige Organisationen verwendeten auch SAP IDM, um aus SAP Human Capital Management (HCM)zu lesen. Organisationen, die sowohl SAP SuccessFactors als auch SAP Human Capital Management (HCM) verwenden, können auch Identitäten in Microsoft Entra ID integrieren. Mithilfe von SAP Integration Suite können Sie Listen von Mitarbeitern zwischen SAP HCM und SAP SuccessFactors synchronisieren. Von dort aus können Sie Identitäten direkt in Microsoft Entra ID integrieren oder sie über die zuvor erwähnten nativen Bereitstellungsintegrationen in Active Directory Domain Services bereitstellen.

Wenn Sie über andere Systeme von Datensatzquellen außer SuccessFactors oder SAP HCM verfügen, können Sie die Microsoft Entra-Bereitstellungs-API verwenden, um Mitarbeiter aus diesem Datensatzsystem als Benutzer in Windows Server oder Microsoft Entra-ID einzubeziehen.

Bereitstellung für SAP-Systeme

Die meisten Organisationen mit SAP IDM haben es verwendet, um Benutzer in SAP ECC, SAP IAS, SAP S/4HANA oder anderen SAP-Anwendungen bereitzustellen. Microsoft Entra verfügt über Connectors zu SAP ECC, SAP Cloud Identity Services und SAP SuccessFactors. Die Bereitstellung in SAP S/4HANA oder anderen Anwendungen erfordert, dass die Benutzer zuerst in der Microsoft Entra-ID vorhanden sind. Sobald Sie Benutzer in der Microsoft Entra-ID haben, können Sie diese Benutzer aus Microsoft Entra-ID für SAP Cloud Identity Services oder SAP ECC bereitstellen, damit sie sich bei SAP-Anwendungen anmelden können. SAP Cloud Identity Services stellt dann die aus Microsoft Entra ID stammenden Benutzer, die sich in SAP Cloud Identity Directory befinden, in SAP-Downstreamanwendungen wie SAP S/4HANA Cloud und SAP S/4HANA On-premise über SAP Cloud Connector, AS ABAP und andere bereit.

Eine schrittweise Anleitung zum Identitätslebenszyklus mit SAP-Anwendungen als Ziel finden Sie unter Planen der Bereitstellung von Microsoft Entra für die Benutzerbereitstellung mit SAP-Quell- und Zielanwendungen.

Um die Bereitstellung von Benutzern in SAP-Anwendungen vorzubereiten, die in SAP Cloud Identity Services integriert sind, bestätigen Sie, dass die SAP Cloud Identity Services über die erforderlichen Schemazuordnungen für diese Anwendungen verfügen und die Benutzer von Microsoft Entra ID auf SAP Cloud Identity Servicesbereitstellen. SAP Cloud Identity Services stellt anschließend Benutzer bei Bedarf in den nachgeschalteten SAP-Anwendungen bereit. Sie können dann HR-Inbound von SuccessFactors verwenden, um die Liste der Benutzer in der Microsoft Entra-ID auf dem neuesten Stand zu halten, wenn Mitarbeiter dazukommen, Rollen ändern oder gehen. Wenn Ihr Mandant über eine Lizenz für Microsoft Entra ID Governance verfügt, können Sie auch Änderungen an den Anwendungsrollenzuweisungen in Microsoft Entra ID für SAP Cloud Identity Services automatisieren. Weitere Informationen zum Ausführen der Trennung von Aufgaben und anderen Complianceprüfungen vor der Bereitstellung finden Sie unter Migrieren von Szenarien zur Verwaltung des Zugriffslebenszyklus.

Um Anleitungen zur Bereitstellung von Benutzern in SAP ECC zu erhalten, stellen Sie sicher, dass die erforderlichen Geschäfts-APIs (BAPIs) für SAP ECC für Microsoft Entra für die Verwendung für die Identitätsverwaltung bereit sind, und stellen Sie dann die Benutzer von Microsoft Entra ID an SAP ECCbereit.

Anleitungen zum Aktualisieren des SAP SuccessFactor-Worker-Datensatzes finden Sie unter "Zurückschreiben von Microsoft Entra ID" auf SAP SuccessFactors.

Wenn Sie SAP NetWeaver AS für Java mit Windows Server Active Directory als Datenquelle verwenden, kann Microsoft Entra SuccessFactors eingehend verwendet werden, um Benutzer in Windows Server AD automatisch zu erstellen und zu aktualisieren.

Wenn Sie SAP NetWeaver AS für Java mit einem anderen LDAP-Verzeichnis als Datenquelle verwenden, können Sie Microsoft Entra ID konfigurieren, um Benutzer in LDAP-Verzeichnissen bereitzustellen.

Nachdem Sie die Bereitstellung für Benutzer in Ihren SAP-Anwendungen konfiguriert haben, sollten Sie einmaliges Anmelden für sie aktivieren. Microsoft Entra ID kann als Identitätsanbieter sowie als Authentifizierungsstelle für Ihre SAP-Anwendungen fungieren. Microsoft Entra ID kann mit SAML oder OAuth in SAP NetWeaver integriert werden. Weitere Informationen zum Konfigurieren des einmaligen Anmeldens bei SAP SaaS und modernen Apps finden Sie unter Aktivieren von SSO.

Bereitstellung für Nicht-SAP-Systeme

Organisationen können auch SAP IDM verwenden, um Benutzer für Nicht-SAP-Systeme, einschließlich Windows Server AD, und andere Datenbanken, Verzeichnisse und Anwendungen bereitzustellen. Sie können diese Szenarien zu Microsoft Entra-ID migrieren, damit die Microsoft Entra-ID ihre Kopie dieser Benutzer in diesen Repositorys bereitstellen kann.

Für Organisationen mit Windows Server AD verwendet die Organisation möglicherweise Windows Server AD als Quelle für Benutzer und Gruppen für SAP IDM, um SAP R/3 zu integrieren. Sie können Microsoft Entra Connect Sync oder Microsoft Entra Cloud Sync verwenden, um Benutzer und Gruppen aus Windows Server AD in die Microsoft Entra-ID zu bringen. Darüber hinaus kann Microsoft Entra SuccessFactors verwendet werden, um Benutzer in Windows Server AD automatisch zu erstellen und zu aktualisieren, und Sie könnendie Mitgliedschaften von Gruppen in AD verwalten, die von AD-basierten Anwendungen verwendet werden. Exchange Online-Postfächer können automatisch für Benutzer über eine Lizenzzuweisung mithilfe einer gruppenbasierten Lizenzierungerstellt werden.

Für Organisationen mit Anwendungen, die auf anderen Verzeichnissen vertrauen, können Sie Microsoft Entra-ID so konfigurieren, dass Benutzer in LDAP-Verzeichnissenbereitgestellt werden, einschließlich OpenLDAP, Microsoft Active Directory Lightweight Directory Services, 389 Directory Server, Apache Directory Server, IBM Console DS, Isode Directory, NetIQ eDirectory, Novell eDirectory, Open DJ, Open DS, Oracle (früher Sun ONE) Directory Server Enterprise Edition und RadiantOne Virtual Directory Server (VDS). Sie können die Attribute der Benutzer in Microsoft Entra ID den Attributen des Benutzers in diesen Verzeichnissen zuordnen und bei Bedarf ein Anfangskennwort festlegen.

Für Organisationen mit Anwendungen, die auf eine SQL-Datenbank vertrauen, können Sie Microsoft Entra-ID so konfigurieren, dass Benutzer über den ODBC-Treiber der Datenbank in einer SQL-Datenbank bereitgestellt werden. Unterstützte Datenbanken umfassen Microsoft SQL Server, Azure SQL, IBM DB2 9.x, IBM DB2 10.x, IBM DB2 11.5, Oracle 10g und 11g, Oracle 12c und 18c, MySQL 5.x, MySQL 8.x und Postgres. Sie können die Attribute der Benutzer in Microsoft Entra ID den Tabellenspalten oder Parametern gespeicherter Prozeduren für diese Datenbanken zuordnen. Informationen zu SAP HANA finden Sie unter SAP Cloud Identity Services SAP HANA Database Connector (Beta).

Wenn es vorhandene Benutzer in einem Nicht-AD-Verzeichnis oder einer Nicht-AD-Datenbank gibt, die von SAP IDM bereitgestellt wurden und sich nicht bereits in der Microsoft Entra-ID befinden und nicht mit einem Mitarbeiter in SAP SuccessFactors oder einer anderen HR-Quelle korreliert werden können, finden Sie Informationen dazu, wie sie diese Benutzer in Microsoft Entra ID integrieren können.

Microsoft Entra verfügt über integrierte Bereitstellungsintegrationen mit Hunderten von SaaS-Anwendungen; eine vollständige Liste der Anwendungen, die die Bereitstellung unterstützen, finden Sie unter Microsoft Entra ID Governance-Integrationen. Microsoft-Partner bieten auch partnergesteuerte Integrationen mit zusätzlichen spezialisierten Anwendungen.

Für andere interne entwickelte Anwendungen kann Microsoft Entra Cloudanwendungen über SCIMund lokale Anwendungen über SCIM, SOAP oder REST, PowerShelloder von Partnern bereitgestellte Connectors bereitstellen, die die Ecma International-APIimplementieren. Wenn Sie zuvor SPML für die Bereitstellung von SAP IDM verwendet haben, empfehlen wir das Aktualisieren von Anwendungen zur Unterstützung des neueren SCIM-Protokolls.

Für Anwendungen ohne Bereitstellungsschnittstelle sollten Sie die Microsoft Entra ID Governance-Funktion verwenden, um die ServiceNow-Ticketerstellung zu automatisieren, um einem Anwendungsbesitzer ein Ticket zuzuweisen, wenn ein Benutzer zugewiesen ist oder den Zugriff auf ein Zugriffspaket verliert.

Authentifizierung und einmaliges Anmelden (Single Sign-On, SSO)

Die Microsoft Entra-ID fungiert als Sicherheitstokendienst, sodass Benutzer sich mit mehrstufiger und kennwortloser Authentifizierung bei Microsoft Entra-ID authentifizieren und dann bei allen Anwendungen anmelden können. Microsoft Entra ID Single Sign-On verwendet Standardprotokolle wie SAML, OpenID Connect und Kerberos. Weitere Informationen zum einmaligen Anmelden bei SAP-Cloudanwendungen oder Anwendungen auf SAP BTP finden Sie unter Microsoft Entra Single Sign-On-Integration in SAP Cloud Identity Services.

Organisationen, die über einen vorhandenen Identitätsanbieter für Ihre Benutzer verfügen, z. B. Windows Server AD, können die Hybrididentitätsauthentifizierung konfigurieren, sodass Microsoft Entra ID auf einem vorhandenen Identitätsanbieter basiert. Weitere Informationen zu Integrationsmustern finden Sie unter Wählen der richtigen Authentifizierungsmethode für Ihre Microsoft Entra-Hybrididentitätslösung.

Wenn Sie über lokale SAP-Systeme verfügen, können Sie modernisieren, wie die Benutzer Ihrer Organisation mit diesen Systemen mit dem Global Secure Access Client von Microsoft Entra Private Access verbunden sind. Remotemitarbeiter*innen müssen kein VPN verwenden, um auf diese Ressourcen zuzugreifen, wenn sie den Client für globalen sicheren Zugriff installiert haben. Der Client stellt die Verbindungen mit den benötigten Ressourcen nahtlos und im Hintergrund her. Weitere Informationen finden Sie unter Microsoft Entra Private Access.

Migrieren des Self-Service für Endbenutzer

Organisationen haben möglicherweise die SAP IDM-Anmeldehilfe verwendet, um ihren Endbenutzern das Zurücksetzen des Windows Server AD-Kennworts zu ermöglichen.

Mit der Self-Service-Kennwortzurücksetzung (SSPR) von Microsoft Entra können Benutzer ihr Kennwort ohne Beteiligung von Administratoren oder des Helpdesks ändern oder zurücksetzen. Nachdem Sie Microsoft Entra SSPR konfiguriert haben, können Sie festlegen, dass Benutzer sich registrieren müssen, wenn sie sich anmelden. Wenn das Konto eines Benutzers gesperrt ist oder dieser sein Kennwort vergessen hat, kann er die Schritte zum Entsperren ausführen und anschließend weiterarbeiten. Wenn in dieser Konfiguration Benutzer ihre Kennwörter mithilfe von SSPR in der Cloud ändern oder zurücksetzen, werden die aktualisierten Kennwörter auch in die lokale AD DS Umgebung zurückgeschrieben. Weitere Informationen zur Funktionsweise von SSPR finden Sie unter Microsoft Entra Self-Service Password Reset. Wenn Sie zusätzlich zu Microsoft Entra ID und Windows Server AD Kennwortänderungen an andere lokale Systeme senden müssen, können Sie dazu ein Tool wie den Password Change Notification Service (PCNS) mit Microsoft Identity Manager (MIM) verwenden. Informationen zu diesem Szenario finden Sie im Artikel Bereitstellen des MIM-Password Change Notification Service (PCNS).

Microsoft Entra unterstützt auch Endbenutzer-Self-Service für die Gruppenverwaltungund Self-Service-Zugriffsanforderungen, Genehmigungen und Rezensionen. Weitere Informationen zur Self-Service-Zugriffsverwaltung über Microsoft Entra ID Governance finden Sie im folgenden Abschnitt zur Lebenszyklusverwaltung.

Migrieren von Szenarien für die Lebenszyklusverwaltung

Organisationen haben möglicherweise SAP IDM in SAP AC integriert, früher SAP GRC oder SAP IAG für Zugriffsgenehmigungen, Risikobewertungen, Trennung von Aufgabenprüfungen und anderen Vorgängen.

Microsoft Entra umfasst mehrere Technologien zum Zugriff auf Lebenszyklusverwaltung, mit denen Organisationen ihre Identitäts- und Zugriffsverwaltungsszenarien in die Cloud integrieren können. Die Auswahl der Technologien hängt von den Anwendungsanforderungen Ihrer Organisation und den Microsoft Entra-Lizenzen ab.

Zugriffsverwaltung über die Sicherheitsgruppenverwaltung von Microsoft Entra ID. Herkömmliche Windows Server AD-basierte Anwendungen vertrauen darauf, die Mitgliedschaft von Sicherheitsgruppen zur Autorisierung zu überprüfen. Microsoft Entra stellt dynamische Mitgliedergruppen für Anwendungen über SAML-Ansprüche, Bereitstellung oder durch das Schreiben von Gruppen in Windows Server AD zur Verfügung. Sie können den Zugriff auf SAP BTP-Anwendungen verwalten, indem Sie Gruppenmitgliedschaften als Ansprüche in OpenID Connect an SAP Cloud Identity Services senden. SAP Cloud Identity Services kann auch Gruppen von Microsoft Entra ID über Graph lesen und diese Gruppen für andere SAP-Anwendungen bereitstellen.

In Microsoft Entra können Administrierende dynamische Mitgliedergruppen verwalten, Zugriffsüberprüfungen für dynamische Mitgliedergruppen erstellen und die Self-Service-Gruppenverwaltung aktivieren. Beim Self-Service können die Gruppeninhabenden Mitgliedschaftsanträge genehmigen oder ablehnen und die Kontrolle über dynamische Mitgliedergruppen delegieren. Sie können auch Privileged Identity Management (PIM) verwenden, um die Just-In-Time-Mitgliedschaft in der Gruppe oder den Just-In-Time-Besitz der Gruppe zu verwalten.

Zugriffsverwaltung über Zugriffspakete für die Berechtigungsverwaltung. Die Berechtigungsverwaltung ist ein Identity Governance-Feature, mit dem Organisationen Identitäts- und Zugriffslebenszyklen nach Bedarf verwalten können, indem sie Workflows für Zugriffsanforderungen und Genehmigungen, Zugriffszuweisungen, Überprüfungen und Ablauf automatisieren. Die Berechtigungsverwaltung kann für differenzierte Zugriffszuweisungen für Anwendungen verwendet werden, die Gruppen, Anwendungsrollenzuweisungen oder Connectors für Azure Logic Apps verwenden.

Mit der Berechtigungsverwaltung können Organisationen ihre Methoden für die Art und Weise implementieren, wie Benutzern Zugriff über mehrere Ressourcen hinweg zugewiesen wird, indem eine standardisierte Sammlung von Zugriffsrechten verwendet wird, die als Zugriffspakete bezeichnet werden. Jedes Zugriffspaket gewährt Gruppen, Zuweisung zu Anwendungsrollen oder Mitgliedschaft in SharePoint Online-Websites Mitgliedschaften. Zugriffspakete können verwendet werden, um Geschäftsrollen darzustellen, die technische Rollen oder Berechtigungen in einer oder mehreren Anwendungen enthalten. Sie können die Berechtigungsverwaltung so konfigurieren, dass Benutzer automatisch Zugriffspaketzuweisungen basierend auf Eigenschaften wie Abteilung oder Kostenstelle erhalten. Sie können auch Lebenszyklus-Workflows konfigurieren, um Aufgaben hinzuzufügen oder zu entfernen, wenn Personen hinzukommen oder gehen. Administratoren können auch anfordern, dass Benutzer Zuweisungen für den Zugriff auf Pakete haben, und Benutzer können auch anfordern, ein Zugriffspaket selbst zu haben. Die Zugriffspakete, die Benutzende anfordern können, werden von der Sicherheitsdynamik-Mitgliedschaftsgruppe des Benutzenden bestimmt. Benutzer können Zugriff, den sie in Zukunft benötigen, sofort anfordern oder in der Zukunft anfordern und ein Zeitlimit von Stunden oder Tagen angeben und Antworten auf Fragen einfügen oder Werte für zusätzliche Attribute bereitstellen. Eine Anforderung kann für die automatische Genehmigung konfiguriert werden oder mehrere Genehmigungsphasen durch einen Vorgesetzten, Rollenbesitzer oder andere genehmigende Personen durchlaufen, falls eine genehmigende Person nicht verfügbar ist oder nicht reagiert. Sobald die Genehmigung erfolgt ist, werden die Anforderer benachrichtigt, dass ihnen der Zugriff zugewiesen wurde. Zuordnungen zu einem Zugriffspaket können zeitlich begrenzt sein, und Sie können wiederkehrende Zugriffsüberprüfungen so konfigurieren, dass ein Vorgesetzter, Ressourcenbesitzer oder andere genehmigende Personen regelmäßig die Notwendigkeit des fortgesetzten Zugriffs erneut bestätigen. Weitere Informationen zum Migrieren von Autorisierungsrichtlinien, die in einem Rollenmodell zur Berechtigungsverwaltung dargestellt werden, finden Sie unter Migrieren eines Organisationsrollenmodells. Um den Migrationsprozess zu automatisieren, können Sie PowerShell zum Erstellen von Zugriffspaketen verwenden.

Zugriffsverwaltung über Berechtigungsverwaltung und ein externes GRC-Produkt. Durch die Integration von Microsoft Entra in die SAP-Zugriffsverwaltung, in Pathlock und in andere Partnerprodukte können Kunden über Zugriffspakete in Microsoft Entra ID Governance die Vorteile zusätzlicher Risikoüberprüfungen und differenzierter Aufgabentrennungsprüfungen nutzen, die in diesen Produkten durchgesetzt werden.

Verwenden von Microsoft Entra für die Berichterstellung

Microsoft Entra umfasst integrierte Berichte sowie Arbeitsmappen, die in Azure Monitor basierend auf Überwachungs-, Anmelde- und Bereitstellungsprotokolldaten angezeigt werden. Zu den in Microsoft Entra verfügbaren Berichterstellungsoptionen gehören:

- Integrierte Microsoft Entra-Berichte im Admin Center, einschließlich Nutzungs- und Insights-Berichten für eine anwendungsorientierte Ansicht für Anmeldedaten. Sie können diese Berichte verwenden, um ungewöhnliche Kontoerstellung und -löschung sowie ungewöhnliche Kontonutzung zu überwachen.

- Sie können Daten aus dem Microsoft Entra Admin Center exportieren, um Ihre eigenen Berichte zu generieren. Sie können beispielsweise eine Liste der Benutzenden und deren Attribute herunterladen oder Protokolle wie Bereitstellungsprotokolle aus dem Microsoft Entra Admin Center herunterladen.

- Sie können Microsoft Graph abfragen, um Daten zur Verwendung in einem Bericht abzurufen. Sie können beispielsweise eine Liste der inaktiven Benutzerkonten in der Microsoft Entra-IDabrufen.

- Sie können die PowerShell-Cmdlets atop Microsoft Graph-APIs verwenden, um Inhalte zu exportieren und neu zu strukturieren, die für die Berichterstellung geeignet sind. Wenn Sie beispielsweise Zugriffspakete für die Berechtigungsverwaltung von Microsoft Entra verwenden, können Sie eine Liste von Zuweisungen zu einem Zugriffspaket in PowerShell abrufen.

- Sie können Sammlungen von Objekten, z. B. Benutzer oder Gruppen, aus Microsoft Entra in Azure Data Explorer exportieren. Weitere Informationen finden Sie unter Benutzerdefinierte Berichte in Azure Data Explorer (ADX) mithilfe von Daten aus Microsoft Entra ID.

- Sie können Warnungen abrufen und Arbeitsmappen, benutzerdefinierte Abfragen und Berichte für Überwachungs-, Anmelde- und Bereitstellungsprotokolle verwenden, die an Azure Monitor gesendet wurden. Sie können beispielsweise Protokolle und Berichte zur Berechtigungsverwaltung in Azure Monitor aus dem Microsoft Entra Admin Center oder mithilfe von PowerShell archivieren. Die Überwachungsprotokolle enthalten Details dazu, wer Objekte in Microsoft Entra erstellt und geändert hat. Azure Monitor bietet auch Optionen für die längerfristige Datenaufbewahrung.

Migrieren des Austauschs von Identitätsinformationen über Organisationsgrenzen hinweg

Einige Organisationen verwenden möglicherweise den SAP IDM-Identitätsverbund , um Identitätsinformationen über Benutzer über Unternehmensgrenzen hinweg auszutauschen.

Microsoft Entra umfasst Funktionen für eine mehrinstanzenfähige Organisation, die mehrere Microsoft Entra-ID-Mandanten umfasst, um Benutzer aus einem Mandanten für den Anwendungszugriff oder die Zusammenarbeit in einem anderen Mandanten zusammenzubringen. Das folgende Diagramm zeigt, wie Sie das mandantenübergreifende Synchronisierungsfeature für mehrere Mandanten verwenden können, um Benutzern von einem Mandanten automatisch den Zugriff auf Anwendungen in einem anderen Mandanten in Ihrer Organisation zu ermöglichen.

Microsoft Entra External ID umfasst B2B-Zusammenarbeitsfunktionen, mit denen Ihre Mitarbeiter sicher mit Organisationen von Geschäftspartnern und Gästen arbeiten und die Anwendungen Ihres Unternehmens für sie freigeben können. Gastbenutzer können sich mit ihrem Geschäfts-, Schul- oder Unikonto bzw. mit ihrer Identität bei Ihren Anwendungen und Diensten anmelden. Für Organisationen von Geschäftspartnern, die über einen eigenen Microsoft Entra ID-Mandanten verfügen, in dem sich ihre Benutzer authentifizieren, können Sie mandantenübergreifende Zugriffseinstellungen konfigurieren. Für jene Organisationen von Geschäftspartnern, die darüber hinaus nicht über einen Microsoft Entra-Mandanten verfügen, sondern über eigene Identitätsanbieter verfügen, können Sie den Partnerverbund mit SAML/WS-Fed-Identitätsanbietern für Gastbenutzer konfigurieren. Mit der Microsoft Entra-Berechtigungsverwaltung können Sie den Identitäts- und Zugriffslebenszyklus für diese externen Benutzersteuern, indem Sie ein Zugriffspaket mit Genehmigungen konfigurieren, bevor ein Gast in einen Mandanten gebracht werden kann, und das automatische Entfernen von Gästen, wenn sie während einer Zugriffsüberprüfung den laufenden Zugriff verweigert werden.

Migrieren von Anwendungen, die Verzeichnisdienste erfordern

Einige Organisationen verwenden möglicherweise SAP IDM als Verzeichnisdienst, damit Anwendungen zum Lesen und Schreiben von Identitäten aufgerufen werden können. Microsoft Entra ID stellt einen Verzeichnisdienst für moderne Anwendungen bereit, sodass Anwendungen über die Microsoft Graph-API aufrufen können, um Benutzer, Gruppen und andere Identitätsinformationen abzufragen und zu aktualisieren.

Für Anwendungen, für die weiterhin eine LDAP-Schnittstelle zum Lesen von Benutzern oder Gruppen erforderlich ist, bietet Microsoft Entra mehrere Optionen:

Microsoft Entra Domain Services stellt Identitätsdienste für Anwendungen und VMs in der Cloud bereit und ist mit einer herkömmlichen AD DS-Umgebung für Vorgänge wie Domänenbeitritte und sicheres LDAP kompatibel. Domain Services repliziert Identitätsinformationen aus Microsoft Entra ID und lässt sich daher für rein cloudbasierte Microsoft Entra-Mandanten sowie für Mandanten einsetzen, die mit einer lokalen AD DS-Umgebung synchronisiert werden.

Wenn Sie Microsoft Entra zum Auffüllen von Workern von SuccessFactors in lokales Active Directory verwenden, können die Anwendungen Benutzer aus dieser Windows Server Active Directory-Instanz lesen. Wenn Ihre Anwendungen auch eine dynamische Mitgliedergruppe erfordern, können Sie Windows Server AD-Gruppen aus entsprechenden Gruppen in Microsoft Entra befüllen. Weitere Informationen finden Sie unter Gruppenrückschreiben mit Microsoft Entra Cloud Sync.

Wenn Ihre Organisation ein anderes LDAP-Verzeichnis verwendet hat, können Sie Microsoft Entra-ID konfigurieren, um Benutzer in diesem LDAP-Verzeichnis bereitzustellen.

Erweitern von Microsoft Entra durch Integrationsschnittstellen

Microsoft Entra umfasst mehrere Schnittstellen für integrations- und erweiterungsübergreifende Dienste, darunter:

- Anwendungen können Microsoft Entra über die Microsoft Graph-API aufrufen, um Identitätsinformationen, Konfigurationen und Richtlinien abzufragen und zu aktualisieren sowie Protokolle, Status und Berichte abzurufen.

- Administratoren können die Bereitstellung für Anwendungen über SCIM, SOAP oder RESTund die Ecma International-APIkonfigurieren.

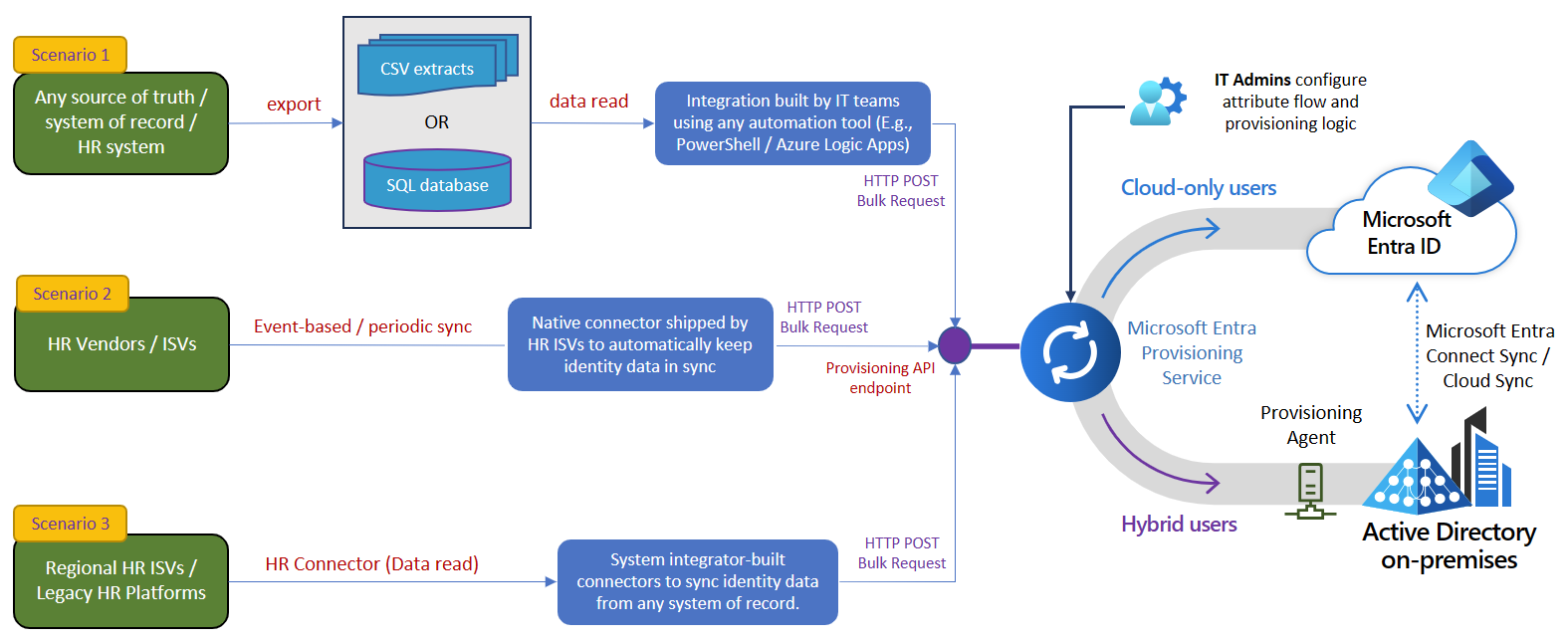

- Administratoren können die eingehende Bereitstellungs-API verwenden, um Arbeitsdatensätze aus anderen Datensatzquellen aus anderen Datensatzquellen bereitzustellen, um Benutzerupdates für Windows Server AD und Microsoft Entra ID bereitzustellen.

- Administratoren in einem Mandanten mit Microsoft Entra ID Governance können auch Aufrufe an benutzerdefinierte Azure Logic Apps über Berechtigungsverwaltung und Lebenszyklus-Workflowskonfigurieren. Diese ermöglichen die Anpassung des Onboardings, Offboardings und Zugriffsanforderungs- und Zuweisungsprozesse des Benutzers.

Nächste Schritte

- Planen der Bereitstellung von Microsoft Entra für die Bereitstellung von Benutzeridentitäten mit SAP-Quell- und Zielanwendungen

- Verwalten des Zugriffs auf Ihre SAP-Anwendungen

- Leitfaden für die Migration von ADFS

- Leitfaden für die Migration von MIM

- Bereitstellung von SAP NetWeaver AS ABAP 7.51

- Autor der SAP ECC 7-Vorlage für ECMA2Host

- Konfiguration von Microsoft Entra ID für die Bereitstellung von Benutzern in SAP ECC mit NetWeaver AS ABAP 7.0 oder höher