Ausschließen unsicherer Kennwörter mithilfe des Microsoft Entra-Kennwortschutzes

Viele Sicherheitsanleitungen enthalten die Empfehlung, dass dasselbe Kennwort nicht mehrfach verwendet werden sollte, dass es komplex sein muss und dass einfache Versionen wie Kennwort123 vermieden werden sollten. Sie können für Ihre Benutzer zwar eine Anleitung zum Wählen von Kennwörtern bereitstellen, aber unsichere Kennwörter werden trotzdem häufig verwendet. Der Microsoft Entra-Kennwortschutz erkennt und blockiert bekannte unsichere Kennwörter und deren Varianten und kann außerdem spezifische unsichere Ausdrücke für Ihre Organisation blockieren.

Beim Microsoft Entra-Kennwortschutz werden globale Standardlisten mit gesperrten Kennwörtern automatisch auf alle Benutzer*innen eines Microsoft Entra-Mandanten angewendet. Zur Unterstützung Ihrer eigenen Geschäfts- und Sicherheitsanforderungen können Sie Einträge in einer benutzerdefinierten Liste mit gesperrten Kennwörtern definieren. Wenn Benutzer ihre Kennwörter ändern oder zurücksetzen, werden diese anhand dieser Listen mit gesperrten Kennwörtern überprüft, um die Nutzung von sicheren Kennwörtern zu erzwingen.

Sie sollten andere Features wie die Microsoft Entra-Multi-Faktor-Authentifizierung verwenden und sich nicht nur auf die sicheren Kennwörter verlassen, die mit dem Microsoft Entra-Kennwortschutz erzwungen werden. Weitere Informationen zur Verwendung mehrerer Sicherheitsebenen für Ihre Anmeldeereignisse finden Sie unter Ihr Kennwort spielt keine Rolle.

Wichtig

In diesem Konzeptartikel für Administrator*innen wird beschrieben, wie der Microsoft Entra-Kennwortschutz funktioniert. Wenn Sie bereits als Endbenutzer für die Self-Service-Kennwortzurücksetzung registriert sind und wieder zu Ihrem Konto zurückkehren müssen, gehen Sie zu https://aka.ms/sspr.

Wenn Ihr IT-Team die Möglichkeit zum Zurücksetzen Ihres eigenen Kennworts nicht aktiviert hat, wenden Sie sich an den Helpdesk.

Liste global gesperrter Kennwörter

Das Microsoft Entra ID Protection-Team analysiert ständig die Sicherheitstelemetriedaten von Microsoft Entra und sucht nach unsicheren oder kompromittierten Kennwörtern, die häufig verwendet werden. Bei der Analyse wird vor allem nach grundlegenden Ausdrücken gesucht, die häufig als Basis für unsichere Kennwörter dienen. Wenn unsichere Ausdrücke gefunden werden, werden sie in die globale Liste mit den gesperrten Kennwörtern aufgenommen. Der Inhalt der globalen Liste mit den gesperrten Kennwörtern basiert nicht auf einer externen Datenquelle, sondern auf den Ergebnissen der Sicherheitstelemetriedaten von Microsoft Entra und der entsprechenden Analyse.

Wenn ein Kennwort für einen Benutzer oder eine Benutzerin in einem Microsoft Entra-Mandanten geändert oder zurückgesetzt wird, wird die aktuelle Version der globalen Liste mit den gesperrten Kennwörtern herangezogen, um die Sicherheit des Kennworts zu überprüfen. Diese Überprüfung führt zu einer höheren Sicherheit der Kennwörter aller Microsoft Entra-Kunden.

Die globale Liste mit gesperrten Kennwörtern wird automatisch auf alle Benutzer*innen in einem Microsoft Entra-Mandanten angewendet. Sie müssen nichts aktivieren oder konfigurieren, und sie kann nicht deaktiviert werden. Diese globale Liste mit gesperrten Kennwörtern wird auf Benutzer*innen angewendet, wenn diese ihr eigenes Kennwort über Microsoft Entra AD ändern oder zurücksetzen.

Hinweis

Cyberkriminelle verwenden bei ihren Angriffen ähnliche Strategien, um häufig verwendete unsichere Kennwörter und deren Varianten zu identifizieren. Zur Verbesserung der Sicherheit wird der Inhalt der globalen Liste mit den gesperrten Kennwörtern von Microsoft nicht veröffentlicht.

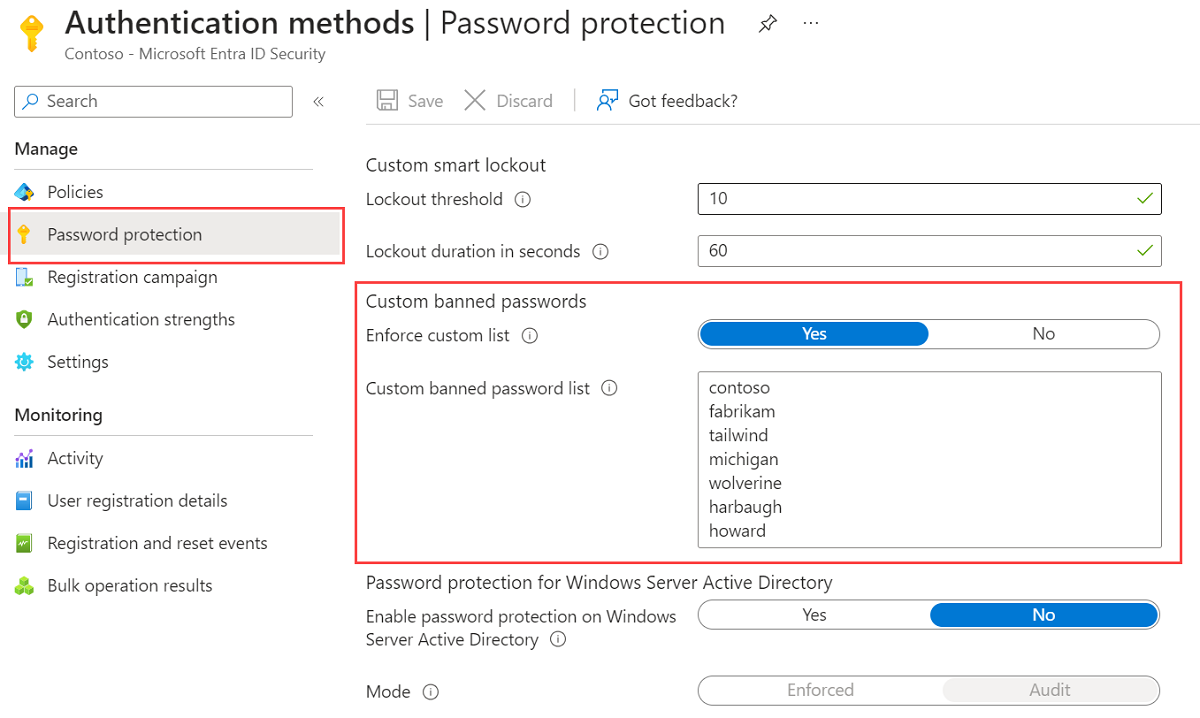

Benutzerdefinierte Liste gesperrter Kennwörter

Einige Organisationen möchten die Sicherheit verbessern und zusätzlich zur globalen Liste mit den gesperrten Kennwörtern eigene Anpassungen verwenden. Zum Hinzufügen Ihrer eigenen Einträge können Sie eine benutzerdefinierte Liste mit gesperrten Kennwörtern nutzen. Bei den Ausdrücken, die der benutzerdefinierten Liste mit den gesperrten Kennwörtern hinzugefügt werden, sollte der Schwerpunkt auf organisationsspezifischen Ausdrücken liegen, z. B.:

- Markennamen

- Produktnamen

- Standorte, z. B. die Hauptniederlassung des Unternehmens

- Interne unternehmensspezifische Ausdrücke

- Abkürzungen mit einer bestimmten unternehmensspezifischen Bedeutung

Nachdem die Ausdrücke der benutzerdefinierten Liste mit den gesperrten Kennwörtern hinzugefügt wurden, werden sie mit den Ausdrücken in der globalen Liste mit den gesperrten Kennwörtern kombiniert. Ereignisse zum Ändern oder Zurücksetzen von Kennwörtern werden dann anhand der kombinierten Listen mit den gesperrten Kennwörtern überprüft.

Hinweis

Die benutzerdefinierte Liste mit gesperrten Kennwörtern ist auf maximal 1.000 Ausdrücke beschränkt. Dieses Feature ist nicht für die Sperrung von äußerst umfangreichen Listen mit Kennwörtern ausgelegt.

Um die Vorteile der benutzerdefinierten Liste mit den gesperrten Kennwörtern bestmöglich zu nutzen, sollten Sie sich zuerst mit der Auswertung von Kennwörtern vertraut machen, bevor Sie der benutzerdefinierten Sperrliste Ausdrücke hinzufügen. Bei diesem Ansatz können Sie große Mengen von unsicheren Kennwörtern und deren Varianten effizient erkennen und blockieren.

Angenommen, der Kunde ist Contoso. Das Unternehmen befindet sich in London und stellt ein Produkt mit dem Namen Widget her. Für diesen Beispielkunden wäre es sowohl unnötig als auch weniger sicher, bestimmte Varianten dieser Ausdrücke zu blockieren:

- „Contoso!1“

- „Contoso@London“

- „ContosoWidget“

- „!Contoso“

- „LondonHQ“

Stattdessen ist es viel effizienter und sicherer, nur die grundlegenden Schlüsselausdrücke zu sperren, z. B. Folgendes:

- „Contoso“

- „London“

- „Widget“

Der Algorithmus für die Kennwortüberprüfung blockiert dann automatisch unsichere Varianten und Kombinationen.

Arbeiten Sie das folgende Tutorial durch, um in die Nutzung einer benutzerdefinierten Liste mit gesperrten Kennwörtern einzusteigen:

Kennwort-Spray-Angriffe und kompromittierte Kennwortlisten von Drittanbietern

Der Microsoft Entra-Kennwortschutz hilft Ihnen, sich gegen Kennwort-Spraying-Angriffe zu schützen. Bei den meisten Kennwort-Spray-Angriffen wird nicht versucht, ein einzelnes Konto mehr als nur einige Male anzugreifen. Dies würde nämlich zu einer erhöhten Entdeckungswahrscheinlichkeit führen, indem das Konto gesperrt oder eine andere Verteidigungsmaßnahme angewendet wird.

Bei den meisten Kennwort-Spray-Angriffen werden stattdessen nur wenige bekanntermaßen sehr unsicheren Kennwörtern für die einzelnen Konten eines Unternehmens übermittelt. Dieses Verfahren ermöglicht es dem Angreifer, schnell nach einem leicht zu kompromittierenden Konto zu suchen und mögliche Schwellenwerte für die Erkennung zu vermeiden.

Beim Microsoft Entra-Kennwortschutz werden alle bekannten unsicheren Kennwörter, die ggf. bei Kennwort-Spraying-Angriffen zum Einsatz kommen, effizient gesperrt. Dieser Schutz basiert auf realen Sicherheitstelemetriedaten von Microsoft Entra ID, mit denen die globale Liste mit gesperrten Kennwörtern erstellt wird.

Es gibt einige Websites von Drittanbietern, auf denen Millionen von Kennwörtern aufgelistet sind, die bei früheren öffentlich bekannten Sicherheitsverletzungen kompromittiert wurden. Es kommt häufig vor, dass Drittanbieterprodukte zur Kennwortüberprüfung auf einem Brute-Force-Vergleich mit diesen Millionen von Kennwörtern basieren. Diese Verfahren sind aber angesichts der typischen Strategien, die bei Kennwort-Spray-Angriffen zum Einsatz kommen, nicht die beste Möglichkeit, um die allgemeine Kennwortsicherheit zu verbessern.

Hinweis

Die globale Liste mit den gesperrten Kennwörtern basiert nicht auf Datenquellen von Drittanbietern, z. B. Listen mit kompromittierten Kennwörtern.

Die globale Liste mit den gesperrten Kennwörtern ist gegenüber den langen Listen der Drittanbieter zwar vergleichsweise kurz, aber die Ausdrücke stammen aus realen Sicherheitstelemetriedaten wirklicher Kennwort-Spray-Angriffe. Mit diesem Ansatz wird die allgemeine Sicherheit und Effektivität verbessert, und darüber hinaus werden für den Algorithmus für die Kennwortüberprüfung intelligente Verfahren mit Fuzzyübereinstimmungen genutzt. Dadurch können mit dem Microsoft Entra-Kennwortschutz Millionen von häufig genutzten unsicheren Kennwörtern erkannt und für die Verwendung in Ihrem Unternehmen blockiert werden.

Lokale Hybridszenarien

Viele Organisationen verfügen über ein Hybrididentitätsmodell, das lokale AD DS-Umgebungen (Active Directory Domain Services) umfasst. Um die Sicherheitsvorteile des Microsoft Entra-Kennwortschutzes auch auf Ihre AD DS-Umgebung auszuweiten, können Sie Komponenten auf Ihren lokalen Servern installieren. Mit diesen Agents wird erzwungen, dass bei Kennwortänderungsereignissen in der lokalen AD DS-Umgebung die gleiche Kennwortrichtlinie eingehalten wird wie in Microsoft Entra ID.

Weitere Informationen finden Sie unter Erzwingen des lokalen Microsoft Entra-Kennwortschutzes für Active Directory Domain Services.

Auswerten von Kennwörtern

Wenn ein Benutzer sein Kennwort ändert oder zurücksetzt, wird das neue Kennwort auf Sicherheit und Komplexität überprüft, indem es mit der kombinierten Liste mit Ausdrücken aus der globalen und der benutzerdefinierten Liste mit den gesperrten Kennwörtern verglichen wird.

Falls das Kennwort eines Benutzers ein gesperrtes Kennwort enthält, kann es ggf. trotzdem akzeptiert werden, sofern das gesamte Kennwort ansonsten sicher genug ist. Ein neu konfiguriertes Kennwort durchläuft die folgenden Schritte, um seine allgemeine Sicherheit beurteilen und feststellen zu können, ob es akzeptiert oder abgelehnt werden sollte.

Hinweis

Der Kennwortschutz in Microsoft Entra ID korreliert nicht mit dem Kennwortschutz für lokale Benutzer. Die Überprüfungen im Kennwortschutz sind für Benutzer in den beiden Diensten nicht konsistent. Stellen Sie sicher, dass die Benutzer in Ihrem Mandanten die erforderlichen Kennwortparameter für ihren jeweiligen Dienst erfüllen, wenn Sie deren Kennwort festlegen oder SSPR abschließen.

Schritt 1: Normalisierung

Ein neues Kennwort durchläuft zunächst einen Normalisierungsprozess. Diese Technik ermöglicht es, einen kleinen Satz verbotener Kennwörter auf einen viel größeren Satz potenziell schwacher Kennwörter zu übertragen.

Die Normalisierung besteht aus den beiden folgenden Schritten:

Alle Großbuchstaben werden in Kleinbuchstaben umgewandelt.

Anschließend werden häufige Zeichenersetzungen durchgeführt, z. B.:

Ursprünglicher Buchstabe Ersetzter Buchstabe 0 o 1 l $ s @ a

Betrachten Sie das folgende Beispiel:

- Das Kennwort „blank“ ist gesperrt.

- Ein Benutzer versucht, sein Kennwort in „Bl@nK“ zu ändern.

- „Bl@nK“ ist zwar nicht gesperrt, aber vom Normalisierungsprozess wird dieses Kennwort in „blank“ konvertiert.

- Dieses Kennwort wird abgelehnt.

Schritt 2: Überprüfen, ob das Kennwort als gesperrt angesehen wird

Für das Kennwort wird dann ein Abgleich auf andere Übereinstimmungen durchgeführt, und es wird eine Bewertung mit einer Punktzahl generiert. Anhand dieser abschließenden Bewertung wird ermittelt, ob die angeforderte Kennwortänderung akzeptiert oder abgelehnt wird.

Verhaltens der Fuzzyübereinstimmung

Die Fuzzyübereinstimmung wird für das normalisierte Kennwort verwendet, um festzustellen, ob es ein Kennwort enthält, das entweder in der globalen oder in der benutzerdefinierten Liste der gesperrten Kennwörter enthalten ist. Der Abgleichsprozess basiert auf einer Edit-Distanz eines (1) Vergleichs.

Betrachten Sie das folgende Beispiel:

Das Kennwort „abcdef“ ist gesperrt.

Ein Benutzer versucht, sein Kennwort in eine der folgenden Varianten zu ändern:

- „abcdeg“: letztes Zeichen von „f“ in „g“ geändert

- „abcdefg“: „g“ am Ende angefügt

- „abcde“: „f“ am Ende gelöscht

Alle obigen Kennwörter ergeben keine genaue Übereinstimmung mit dem gesperrten Kennwort „abcdef“.

Da der „Änderungsabstand“ für jedes Beispiel aber nur ein Zeichen bzw. einen Schritt gegenüber dem gesperrten Ausdruck „abcdef“ beträgt, werden alle als Übereinstimmung mit „abcdef“ eingestuft.

Diese Kennwörter werden abgelehnt.

Abgleich der Teilzeichenfolge (für bestimmte Ausdrücke)

Der Abgleich der Teilzeichenfolge wird für das normalisierte Kennwort genutzt, um eine Überprüfung auf den Vor- und Nachnamen des Benutzers sowie auf den Mandantennamen durchzuführen. Der Abgleich mit dem Mandantennamen erfolgt nicht, wenn Kennwörter auf einem AD DS-Domänencontroller für lokale Hybridszenarien überprüft werden.

Wichtig

Ein Abgleich der Teilzeichenfolge wird nur für Namen und andere Ausdrücke erzwungen, die mindestens vier Zeichen lang sind.

Betrachten Sie das folgende Beispiel:

- Ein Benutzer mit dem Namen „Poll“ möchten sein Kennwort in „p0LL23fb“ ändern.

- Nach der Normalisierung lautet dieses Kennwort „poll23fb“.

- Durch den Abgleich der Teilzeichenfolge wird festgestellt, dass das Kennwort den Vornamen des Benutzers („Poll“) enthält.

- Obwohl „poll23fb“ in keiner Liste mit den gesperrten Kennwörtern enthalten war, wurde beim Abgleich der Teilzeichenfolge „Poll“ im Kennwort gefunden.

- Dieses Kennwort wird abgelehnt.

Bewertungsberechnung

Der nächste Schritt besteht darin, alle Fälle von verbotenen Kennwörtern in dem normalisierten neuen Kennwort des Benutzers zu identifizieren. Punkte werden anhand der folgenden Kriterien zugewiesen:

- Für jedes gesperrte Kennwort, das sich im Kennwort eines Benutzers befindet, wird ein Punkt vergeben.

- Für jedes verbleibende Zeichen, das nicht zu einem gesperrten Kennwort gehört, wird ein Punkt vergeben.

- Ein Kennwort muss mindestens fünf (5) Punkte aufweisen, um akzeptiert zu werden.

In den beiden nächsten Beispielszenarien verwendet Contoso den Microsoft Entra-Kennwortschutz, und die benutzerdefinierte Liste mit den gesperrten Kennwörtern enthält „contoso“. Außerdem ist „blank“ in der globalen Liste enthalten.

Im folgenden Beispielszenario ändert ein Benutzer sein Kennwort in „C0ntos0Blank12“:

Nach der Normalisierung lautet dieses Kennwort „contosoblank12“.

Beim Abgleichprozess wird ermittelt, dass dieses Kennwort zwei gesperrte Kennwörter enthält: „contoso“ und „blank“.

Dieses Kennwort erhält dann die folgende Bewertung:

[contoso] + [blank] + [1] + [2] = 4 Punkte

Da für das Kennwort keine fünf (5) Punkte erreicht wurden, wird es abgelehnt.

Wir sehen uns nun ein etwas anderes Beispiel an, um zu veranschaulichen, wie mehr Komplexität bei einem Kennwort zur erforderlichen Anzahl von Punkten und somit zur Akzeptanz führen kann. Im folgenden Beispielszenario ändert ein Benutzer sein Kennwort in „ContoS0Bl@nkf9!“:

Nach der Normalisierung lautet dieses Kennwort „contosoblankf9!“.

Beim Abgleichprozess wird ermittelt, dass dieses Kennwort zwei gesperrte Kennwörter enthält: „contoso“ und „blank“.

Dieses Kennwort erhält dann die folgende Bewertung:

[contoso] + [blank] + [f] + [9] + [!] = 5 Punkte

Da für dieses Kennwort mindestens fünf (5) Punkte erzielt werden, wird es akzeptiert.

Wichtig

Der Algorithmus für gesperrte Kennwörter und die globale Liste mit den gesperrten Kennwörtern können sich in Azure basierend auf der laufenden Sicherheitsanalyse und -forschung jederzeit ändern.

In Hybridszenarien werden aktualisierte Algorithmen für den lokalen DC-Agent-Dienst erst nach einem Upgrade der DC-Agent-Software wirksam.

Anzeige für Benutzer

Wenn ein Benutzer versucht, ein Kennwort auf einen Wert zurückzusetzen bzw. in einen Wert zu ändern, der gesperrt würde, wird eine der folgenden Fehlermeldungen angezeigt:

„Ihr Kennwort ist aufgrund eines enthaltenen Worts, Ausdrucks oder Musters leider leicht zu erraten. Wiederholen Sie den Vorgang mit einem anderen Kennwort.“

„Dieses Kennwort wird zu häufig verwendet. Wählen Sie ein Kennwort, das weniger leicht zu erraten ist.“

„Wählen Sie ein Kennwort, das nicht leicht erraten werden kann.“

Lizenzanforderungen

| Benutzer | Microsoft Entra-Kennwortschutz mit einer Liste global gesperrter Kennwörter | Microsoft Entra-Kennwortschutz mit einer Liste vom Kunden gesperrter Kennwörter |

|---|---|---|

| Reine Cloudbenutzer | Microsoft Entra ID Free | Microsoft Entra ID-P1 bzw. -P2 |

| Über lokale AD DS-Instanz synchronisierte Benutzer | Microsoft Entra ID-P1 bzw. -P2 | Microsoft Entra ID P1 oder P2 |

Hinweis

Lokale AD DS-Benutzer*innen, die nicht mit Microsoft Entra ID synchronisiert werden, profitieren basierend auf der vorhandenen Lizenzierung für synchronisierte Benutzer*innen ebenfalls vom Microsoft Entra-Kennwortschutz.

Weitere Informationen zu den Preisen finden Sie unter Preise von Microsoft Entra.

Nächste Schritte

Arbeiten Sie das folgende Tutorial durch, um in die Nutzung einer benutzerdefinierten Liste mit gesperrten Kennwörtern einzusteigen:

Dann können Sie auch den lokalen Microsoft Entra-Kennwortschutz aktivieren.