Durchführen einer Registrierungskampagne zum Einrichten von Microsoft Authenticator

Sie können Benutzer bei der Anmeldung zur Einrichtung von Microsoft Authenticator auffordern. Benutzer durchlaufen ihre reguläre Anmeldung, führen wie gewohnt eine mehrstufige Authentifizierung durch und werden dann aufgefordert, Microsoft Authenticator einzurichten. Sie können Benutzer oder Gruppen ein- oder ausschließen, um zu steuern, wer zur Einrichtung der App aufgefordert werden soll. Dies ermöglicht gezielte Kampagnen, um zu erreichen, dass Benutzer weniger sicherer Authentifizierungsmethoden auf Authenticator umsteigen.

Sie können auch festlegen, wie viele Tage ein Benutzer den Nudge aufschieben oder zurückstellen kann. Wenn ein Benutzer auf Vorerst überspringen tippt, um das App-Setup zu verschieben, wird er beim nächsten MFA-Versuch nach Ablauf des Zurückstellungszeitraums erneut erinnert. Sie können entscheiden, ob der Benutzer unbegrenzt oder bis zu dreimal eine erneute Erinnerung anfordern darf (danach ist eine Registrierung erforderlich).

Hinweis

Wenn Benutzer ihre reguläre Anmeldung durchlaufen, gelten Richtlinien für bedingten Zugriff, die die Registrierung von Sicherheitsinformationen steuern, bevor der Benutzer aufgefordert wird, den Authenticator einzurichten. Wenn z. B. eine Richtlinie für bedingten Zugriff erfordert, dass Sicherheitsupdates nur in einem internen Netzwerk ausgeführt werden können, werden Benutzer nicht aufgefordert, den Authenticator einzurichten, es sei denn, sie befinden sich im internen Netzwerk.

Voraussetzungen

- Ihre Organisation muss die Microsoft Entra-Multi-Faktor-Authentifizierung aktiviert haben. Die Microsoft Entra-Multi-Faktor-Authentifizierung ist in jeder Edition von Microsoft Entra ID enthalten. Für eine Registrierungskampagne ist keine weitere Lizenz erforderlich.

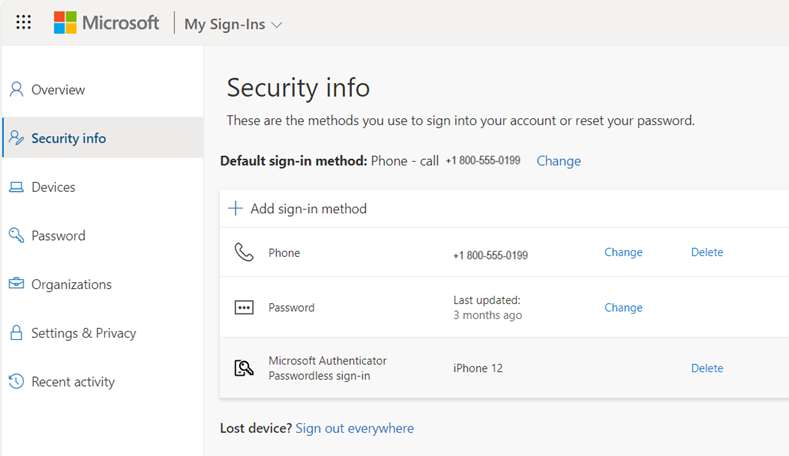

- Benutzer können die Authenticator-App nicht bereits für Pushbenachrichtigungen für ihr Konto eingerichtet haben.

- Administratoren müssen Benutzer mithilfe einer der folgenden Richtlinien die Authenticator-App aktivieren:

- MFA-Registrierungsrichtlinie: Benutzer müssen für Benachrichtigung über mobile App aktiviert werden.

- Authentifizierungsmethodenrichtlinie: Benutzer müssen für die Authenticator-App aktiviert werden, und der Authentifizierungsmodus muss auf Beliebig oder Push festgelegt werden. Wenn die Richtlinie auf Kennwortlos festgelegt ist, ist es nicht möglich, den Benutzer zum Umstieg aufzufordern. Weitere Informationen zum Festlegen des Authentifizierungsmodus finden Sie unter Aktivieren der kennwortlosen Anmeldung mit Microsoft Authenticator (Vorschauversion).

Benutzerfreundlichkeit

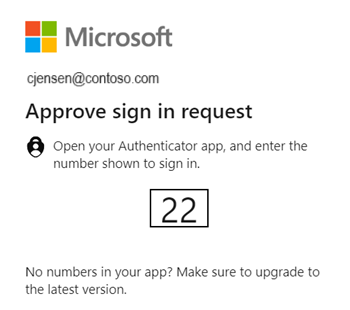

Zunächst müssen Sie sich erfolgreich mit der Microsoft Entra Multi-Faktor-Authentifizierung (MFA) authentifizieren.

Wenn Sie die Push-Benachrichtigungen für den Authenticator aktiviert haben und nicht bereits eingerichtet haben, werden Sie aufgefordert, den Authenticator einzurichten, um Ihre Anmeldung zu verbessern.

Hinweis

Andere Sicherheitsfeatures, z. B. der kennwortlose Hauptschlüssel, die Self-Service-Kennwortzurücksetzung oder Sicherheitsstandards, könnten Sie auch zur Einrichtung auffordern.

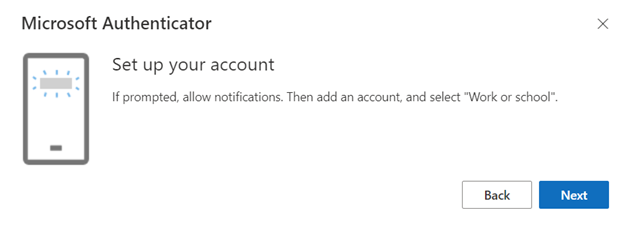

Tippen Sie auf Weiter und schließen Sie die Einrichtung der Authenticator-App ab.

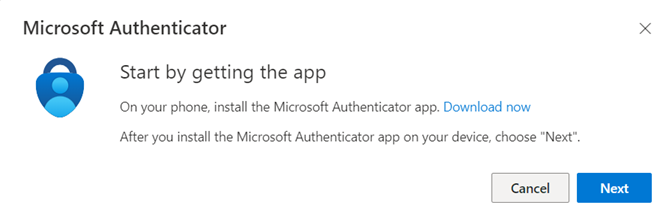

Zunächst lädt der Benutzer die App herunter.

Erfahren Sie, wie Sie die Authenticator-App einrichten.

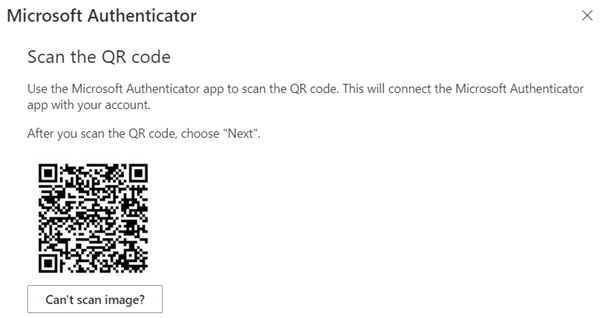

Als Nächstes scannt der Benutzer den QR-Code.

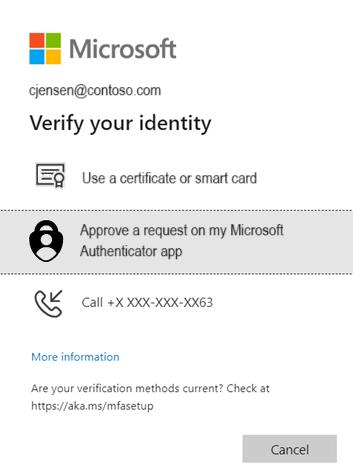

Bestätigen Sie Ihre Identität.

Genehmigen Sie die Testbenachrichtigung auf Ihrem Gerät.

Die Authenticator-App ist jetzt erfolgreich eingerichtet.

Wenn Sie die Authenticator-App nicht installieren möchten, können Sie auf Vorerst überspringen tippen, um erst nach bis zu 14 Tagen erneut erinnert zu werden. Dieser Zeitraum kann von einem Administrator bzw. einer Administratorin festgelegt werden. Nutzer mit kostenlosen Abonnements und Testabonnements können die Aufforderung bis zu dreimal für die erneute Erinnerung verschieben.

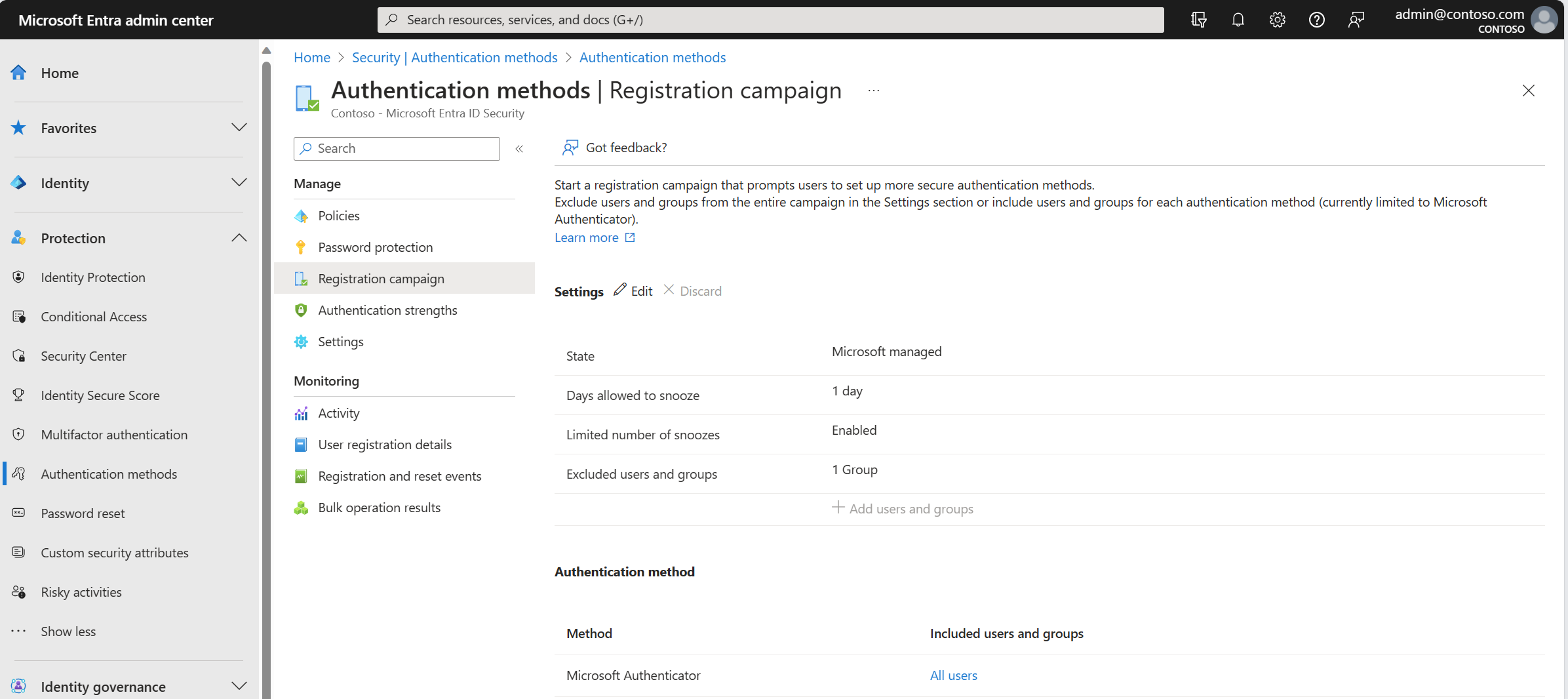

Aktivieren der Registrierungskampagnerichtlinie über das Microsoft Entra Admin Center

Führen Sie die folgenden Schritte aus, um eine Registrierungskampagne im Microsoft Entra Admin Center zu aktivieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

Navigieren Sie zu Schutz>Authentifizierungsmethoden>Registrierungskampagne und klicken Sie auf Bearbeiten.

Für Status:

- Wählen Sie Aktiviert aus, um die Registrierungskampagne für alle Benutzer*innen zu aktivieren.

- Wählen Sie Von Microsoft verwalteten aus, um die Registrierungskampagne nur für Benutzer*innen von Sprachanrufen oder Textnachrichten zu aktivieren. Mit der Einstellung Von Microsoft verwaltet kann Microsoft den Standardwert festlegen. Weitere Informationen finden Sie unter Schützen von Authentifizierungsmethoden in Microsoft Entra ID.

Wenn der Status der Registrierungskampagne auf Aktiviert oder Von Microsoft verwaltet festgelegt ist, können Sie die Oberfläche für Endbenutzer mithilfe von Begrenzte Anzahl von „Erneut erinnern“ konfigurieren:

- Wenn Begrenzte Anzahl von „Erneut erinnern“ aktiviert ist, können Benutzer die Unterbrechungsaufforderung 3 Mal überspringen, nach der sie gezwungen sind, Authenticator zu registrieren.

- Wenn Begrenzte Anzahl von „Erneut erinnern deaktiviert ist, können Benutzer eine unbegrenzte Anzahl von Malen erneut erinnern und die Registrierung von Authenticator vermeiden.

Tage, die erneut erinnern dürfen legt den Zeitraum zwischen zwei aufeinander folgenden Unterbrechungsaufforderungen fest. Wenn sie beispielsweise auf 3 Tage festgelegt ist, werden Benutzer, die die Registrierung übersprungen haben, erst nach 3 Tagen erneut aufgefordert.

Wählen Sie die Benutzer oder Gruppen aus, die von der Registrierungskampagne ausgeschlossen werden sollen, und klicken Sie dann auf Speichern.

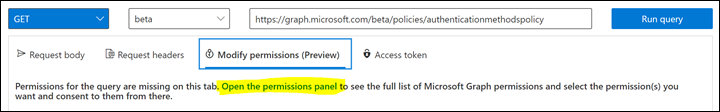

Aktivieren der Registrierungskampagnenrichtlinie mit dem Graph Explorer

Zusätzlich zur Verwendung des Microsoft Entra Admin Centers können Sie die Richtlinie für die Registrierungskampagne auch mit Graph Explorer aktivieren. Um die Richtlinie für die Registrierungskampagne zu aktivieren, müssen Sie mithilfe von Graph-APIs die Richtlinie für Authentifizierungsmethoden verwenden. Diejenigen, denen mindestens die Rolle Administrator für Authentifizierungsrichtlinien zugewiesen wurde, können die Richtlinie aktualisieren.

So konfigurieren Sie die Richtlinie mithilfe von Graph-Tester:

Melden Sie sich bei Graph-Tester an, und vergewissern Sie sich, dass Sie den Berechtigungen Policy.Read.All und Policy.ReadWrite.AuthenticationMethod zugestimmt haben.

So öffnen Sie das Panel mit den Berechtigungen:

Rufen Sie die Authentifizierungsmethodenrichtlinie ab:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyAktualisieren Sie die Abschnitte „registrationEnforcement“ und „authenticationMethodsRegistrationCampaign“ der Richtlinie, um die Aufforderung für einen Benutzer oder eine Gruppe zu aktivieren.

Führen Sie zum Aktualisieren der Richtlinie einen PATCH-Vorgang für die Authentifizierungsmethodenrichtlinie aus, und beschränken Sie ihn auf den aktualisierten Abschnitt „registrationEnforcement“:

PATCH https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy

Die folgende Tabelle enthält Eigenschaften für AuthenticationMethodsRegistrationCampaign:

| Name | Mögliche Werte | Beschreibung |

|---|---|---|

| snoozeDurationInDays | Bereich: 0–14 | Definiert die Anzahl von Tagen, bevor der Benutzer erneut erinnert wird. Ist der Wert auf „0“ festgelegt, wird der Benutzer bei jedem MFA-Versuch erinnert. Standardwert: 1 Tag |

| enforceRegistrationAfterAllowedSnoozes | "true" "false" |

Gibt an, ob ein Benutzer die Einrichtung nach dreimaliger Nutzung von „Erneut erinnern“ ausführen muss. Wenn „true“, muss sich der Benutzer registrieren. Wenn „false“, kann der Benutzer unbegrenzt oft „Erneut erinnern“ verwenden. Standardwert: TRUE |

| state | "enabled" "disabled" "default" |

Ermöglicht das Aktivieren oder Deaktivieren des Features. Der Standardwert wird verwendet, wenn die Konfiguration nicht explizit festgelegt wurde. In diesem Fall wird der Microsoft Entra ID-Standardwert für diese Einstellung verwendet. Der Standardstatus wird für Benutzer*innen von Sprachanrufen und Textnachrichten in allen Mandanten aktiviert. Ändern Sie den Status nach Bedarf in „Aktiviert“ (für alle Benutzer*innen) oder „Deaktiviert“. |

| excludeTargets | – | Ermöglicht es, verschiedene Benutzer und Gruppen auszuschließend, die von dem Feature ausgenommen werden sollen. Wenn sich ein Benutzer in einer ausgeschlossenen Gruppe und einer eingeschlossenen Gruppe befindet, wird der Benutzer von dem Feature ausgenommen. |

| includeTargets | – | Ermöglicht es, verschiedene Benutzer und Gruppen einzuschließend, auf die das Feature ausgerichtet sein soll. |

Die folgende Tabelle enthält Eigenschaften für includeTargets:

| Name | Mögliche Werte | BESCHREIBUNG |

|---|---|---|

| targetType | "user" „Gruppe“ |

Die Art der Zielentität. |

| Kennung | Ein GUID-Bezeichner | Die ID des Zielbenutzers oder der Zielgruppe. |

| targetedAuthenticationMethod | "microsoftAuthenticator" | Der Benutzer der Authentifizierungsmethode wird zur Registrierung aufgefordert. Der einzige zulässige Wert ist „microsoftAuthenticator“. |

Die folgende Tabelle enthält Eigenschaften für excludeTargets:

| Name | Mögliche Werte | BESCHREIBUNG |

|---|---|---|

| targetType | "user" „Gruppe“ |

Die Art der Zielentität. |

| Kennung | Eine Zeichenfolge | Die ID des Zielbenutzers oder der Zielgruppe. |

Beispiele

Hier finden Sie einige JSON-Beispiele, die Sie für die ersten Schritte verwenden können:

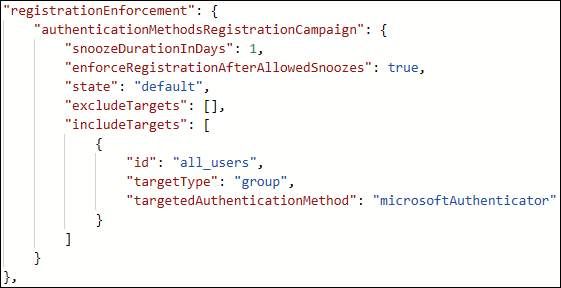

Alle Benutzer einbeziehen.

Wenn Sie alle Benutzer*innen in Ihrem Mandanten einschließen möchten, passen Sie das folgende JSON-Beispiel mit den relevanten GUIDs Ihrer Benutzer*innen bzw. Gruppen an. Fügen Sie es anschließend in Graph-Explorer ein, und führen Sie

PATCHam Endpunkt aus.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "all_users", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Einschließen bestimmter Benutzer oder Benutzergruppen

Wenn Sie bestimmte Benutzer*innen oder Gruppen in Ihrem Mandanten einschließen möchten, passen Sie das folgende JSON-Beispiel mit den relevanten GUIDs Ihrer Benutzer*innen bzw. Gruppen an. Fügen Sie den JSON-Code anschließend in Graph-Tester ein, und führen Sie

PATCHfür den Endpunkt aus.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Ein- und Ausschließen bestimmter Benutzer*innen oder Gruppen

Wenn Sie bestimmte Benutzer*innen oder Gruppen in Ihrem Mandanten ein- und ausschließen möchten, passen Sie das folgende JSON-Beispiel mit den relevanten GUIDs Ihrer Benutzer*innen bzw. Gruppen an. Fügen Sie es anschließend in Graph-Explorer ein, und führen Sie

PATCHam Endpunkt aus.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user" } ], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }

Identifizieren der GUIDs von Benutzern, die in den JSON-Code eingefügt werden sollen

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

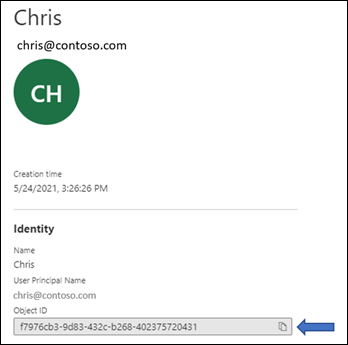

Tippen Sie auf dem Blatt Verwalten auf Benutzer.

Navigieren Sie auf der Seite Benutzer zu dem spezifischen Benutzer, den Sie als Ziel verwenden möchten.

Wenn Sie auf den spezifischen Benutzer tippen, wird die Objekt-ID des Benutzers angezeigt. Dies ist die GUID des Benutzers.

Identifizieren der GUIDs von Gruppen, die in den JSON-Code eingefügt werden sollen

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

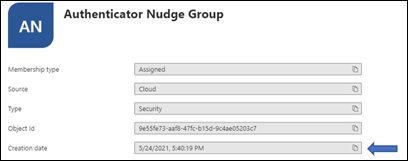

Tippen Sie auf dem Blatt Verwalten auf Gruppen.

Navigieren Sie auf der Seite Gruppen zu der spezifischen Gruppe, die Sie als Ziel verwenden möchten.

Tippen Sie auf die Gruppe, um die Objekt-ID zu ermitteln.

Einschränkungen

Die Aufforderung wird nicht auf mobilen Geräten unter Android oder iOS angezeigt.

Häufig gestellte Fragen

Ist die Registrierungskampagne für MFA-Server verfügbar?

Nein, die Registrierungskampagne ist nur für Benutzer*innen verfügbar, die die Microsoft Entra-Multi-Faktor-Authentifizierung verwenden.

Können Benutzer*innen innerhalb einer Anwendung zum Einrichten einer Option aufgefordert werden?

Ja, wir unterstützen eingebettete Browseransichten in bestimmten Anwendungen. Wir drängen Benutzer nicht dazu, sofort einsatzbereite Erfahrungen oder Browseransichten zu nutzen, die in Windows-Einstellungen eingebettet sind.

Kann Benutzer*innen auf einem Mobilgerät ein Hinweis angezeigt werden?

Die Registrierungskampagne ist auf mobilen Geräten nicht verfügbar.

Wie lange läuft die Kampagne?

Sie können die Kampagne beliebig lange aktivieren. Wenn Sie die Kampagne beenden möchten, können Sie sie mithilfe des Admin Centers oder der APIs deaktivieren.

Kann für jede Benutzergruppe ein anderer Zeitraum bis zur erneuten Erinnerung festgelegt werden?

Nein. Der Zeitraum bis zur erneuten Erinnerung für die Aufforderung ist eine mandantenweite Einstellung und gilt für alle eingeschlossenen Gruppen.

Können Benutzer zum Einrichten der kennwortlosen Anmeldung per Telefon aufgefordert werden?

Mithilfe dieses Features wird es Administratoren ermöglicht, Benutzer zur Einrichtung der mehrstufigen Authentifizierung über die Authenticator-App zu bewegen, anstatt die kennwortlose Anmeldung per Telefon zu verwenden.

Wird die Aufforderung Benutzer*innen angezeigt, die eine Authenticator-App eines Drittanbieters für die Anmeldung verwenden?

Ja. Wenn die Registrierungskampagne für ein*e Benutzer*in aktiviert ist und Microsoft Authenticator nicht für Pushbenachrichtigungen eingerichtet ist, wird der oder die Benutzer*in aufgefordert, Authenticator einzurichten.

Wird die Aufforderung Benutzer*innen angezeigt, die Authenticator nur für TOTP-Codes eingerichtet haben?

Ja. Wenn die Registrierungskampagne für ein*e Benutzer*in aktiviert ist und die Authenticator-App nicht für Pushbenachrichtigungen eingerichtet ist, wird der oder die Benutzer*in aufgefordert, Pushbenachrichtigungen mit Authenticator einzurichten.

Wird die Aufforderung einem Benutzer, der gerade eine MFA-Registrierung durchlaufen hat, innerhalb der gleichen Anmeldesitzung angezeigt?

Nein. Aus Gründen der Benutzerfreundlichkeit werden Benutzer nicht innerhalb der gleichen Sitzung, in der sie andere Authentifizierungsmethoden registriert haben, zur Einrichtung der Authenticator-App aufgefordert.

Kann ich meine Benutzer zur Registrierung einer anderen Authentifizierungsmethode auffordern?

Nein. Das Feature zielt vorerst nur darauf ab, Benutzer zur Einrichtung der Authenticator-App aufzufordern.

Gibt es eine Möglichkeit, die Option für die erneute Erinnerung auszublenden, um die Einrichtung der Authenticator-App zu erzwingen?

Setzen Sie die Eingeschränkte Anzahl von „Erneut erinnern“ auf Aktiviert, damit Benutzer die App-Einrichtung bis zu dreimal verschieben können, woraufhin die Einrichtung erforderlich ist.

Kann ich für meine Benutzer*innen das Feature zum Anstupsen verwenden, wenn ich keine Microsoft Entra-Multi-Faktor-Authentifizierung verwende?

Nein. Das Feature zum Anstupsen funktioniert nur für Benutzer*innen, die den Dienst für die Microsoft Entra-Multi-Faktor-Authentifizierung verwenden.

Wird die Aufforderung Gast-/B2B-Benutzern in meinem Mandanten angezeigt?

Ja. Sofern sie mithilfe der entsprechenden Richtlinie in die Aufforderung eingeschlossen wurden.

Was passiert, wenn der Benutzer den Browser schließt?

In diesem Fall wird der Benutzer erneut erinnert. Wenn die Einrichtung notwendig ist, nachdem ein*e Benutzer*in dreimal „Erneut erinnern“ verwendet hat, wird er oder sie bei der nächsten Anmeldung zur Einrichtung aufgefordert.

Warum sehen einige Benutzer*innen keinen Hinweis, wenn eine Richtlinie für bedingten Zugriff für „Sicherheitsinformationen registrieren“ vorhanden ist?

Ein Hinweis wird nicht angezeigt, wenn Benutzer*innen sich innerhalb des Geltungsbereichs einer Richtlinie für bedingten Zugriff befinden, die den Zugriff auf die Seite Sicherheitsinformationen registrieren blockiert.

Sehen Benutzer*innen einen Hinweis, wenn während der Anmeldung ein Bildschirm mit Nutzungsbedingungen angezeigt wird?

Wenn Benutzer*innen während der Anmeldung ein Bildschirm mit Nutzungsbedingungen angezeigt wird, erscheint kein Hinweis.

Sehen Benutzer*innen einen Hinweis, wenn für die Anmeldung benutzerdefinierte Steuerelemente für den bedingten Zugriff anwendbar sind?

Wenn Benutzer*innen während der Anmeldung aufgrund der Einstellungen der benutzerdefinierten Steuerelemente für den bedingten Zugriff umgeleitet werden, wird kein Hinweis angezeigt.

Gibt es Pläne, SMS und Voice als für MFA verwendbare Methoden einzustellen?

Nein, es gibt keine solchen Pläne.

Nächste Schritte

Aktivieren der kennwortlosen Anmeldung mit Microsoft Authenticator