Anmerkung

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Um Microsoft Entra mehrstufige Authentifizierungsereignisse zu überprüfen und zu verstehen, können Sie die Microsoft Entra-Anmeldeprotokolle verwenden. In diesem Bericht werden Authentifizierungsdetails für Ereignisse angezeigt, wenn ein Benutzer zur mehrstufigen Authentifizierung aufgefordert wird und ob Richtlinien für bedingten Zugriff verwendet wurden. Ausführliche Informationen zu den Anmeldeprotokollen finden Sie in der Übersicht über Anmeldeaktivitätsberichte in microsoft Entra ID.

Hinweis zur Interpretation von MFA

Wenn sich ein Benutzer zum ersten Mal interaktiv bei Microsoft Entra anmeldet, kann er jede unterstützte Authentifizierungsmethode (einschließlich starker Authentifizierung) verwenden, auch wenn er nicht unbedingt erforderlich ist. Wenn ein Benutzer sich für die Authentifizierung über kennwortlose oder eine andere sichere Authentifizierungsmethode entscheidet, erhält der Benutzer einen MFA-Anspruch. Um Latenz und unnötige Umleitungen zwischen unseren Anwendungen und dem Authentifizierungsdienst zu reduzieren, überprüfen Ressourcenanbieter im Allgemeinen alle vorhandenen Ansprüche, die bereits einem Benutzer zur Authentifizierung erteilt wurden, anstatt jedes Mal eine neue Gruppe von Ansprüchen anzufordern. Daher ist es möglich, dass bestimmte Anmeldungen trotz einer MFA-Anforderung für die Anwendung als "einzelner Faktor" angezeigt werden, da der vorherige MFA-Anspruch des Benutzers akzeptiert wurde. Für diese bestimmte Authentifizierung wurde keine MFA-Anforderung angefordert oder protokolliert. Um den Authentifizierungskontext genau zu verstehen, ist es wichtig, immer sowohl die MFA-Details als auch die mit den einzelnen Ereignissen verknüpfte Stammauthentifizierungsmethode zu überprüfen. Verlassen Sie sich nicht nur auf das authenticationRequirement Feld, da sie zuvor erfüllte MFA-Ansprüche nicht berücksichtigt, da nicht explizit eine starke Authentifizierungsverwendung erforderlich ist.

Microsoft Entra-Anmeldeprotokolle anzeigen

Die Anmeldeprotokolle enthalten Informationen zur Verwendung von verwalteten Anwendungen und Benutzeranmeldungsaktivitäten, die Informationen zur mehrstufigen Authentifizierungsverwendung enthalten. Die MFA-Daten geben Ihnen Einblicke in die Funktionsweise von MFA in Ihrer Organisation. Es beantwortet Fragen wie:

- Wurde bei der Anmeldung MFA verwendet?

- Wie hat der Benutzer die MFA abgeschlossen?

- Welche Authentifizierungsmethoden wurden während einer Anmeldung verwendet?

- Warum konnte der Benutzer die MFA nicht abschließen?

- Wie viele Benutzende werden zur Durchführung des MFA-Vorgangs aufgefordert?

- Wie viele Benutzer können die MFA-Herausforderung nicht abschließen?

- Welche gängigen MFA-Probleme haben Endbenutzer?

Führen Sie die folgenden Schritte aus, um den Anmeldeaktivitätsbericht im Microsoft Entra Admin Center anzuzeigen. Sie können daten auch mithilfe der Berichts-API abfragen.

Melden Sie sich mindestens als Authentifizierungsrichtlinienadministrator beim Microsoft Entra Admin Center an.

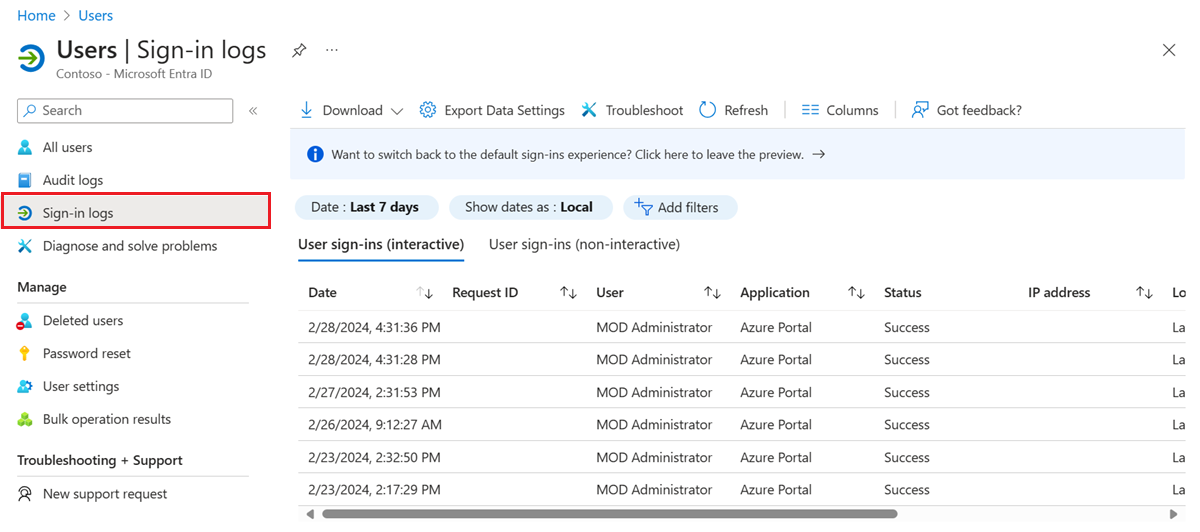

Navigieren Sie über das Menü auf der linken Seite zu Entra ID>Benutzer.

Wählen Sie im Menü auf der linken Seite anmeldeprotokolle aus.

Es wird eine Liste der Anmeldeereignisse angezeigt, einschließlich des Status. Sie können ein Ereignis auswählen, um weitere Details anzuzeigen.

Auf der Registerkarte "Bedingter Zugriff " der Ereignisdetails wird angezeigt, welche Richtlinie die MFA-Eingabeaufforderung ausgelöst hat.

Wenn verfügbar, wird die Authentifizierung angezeigt, z. B. Sms, Microsoft Authenticator-App-Benachrichtigung oder Telefonanruf.

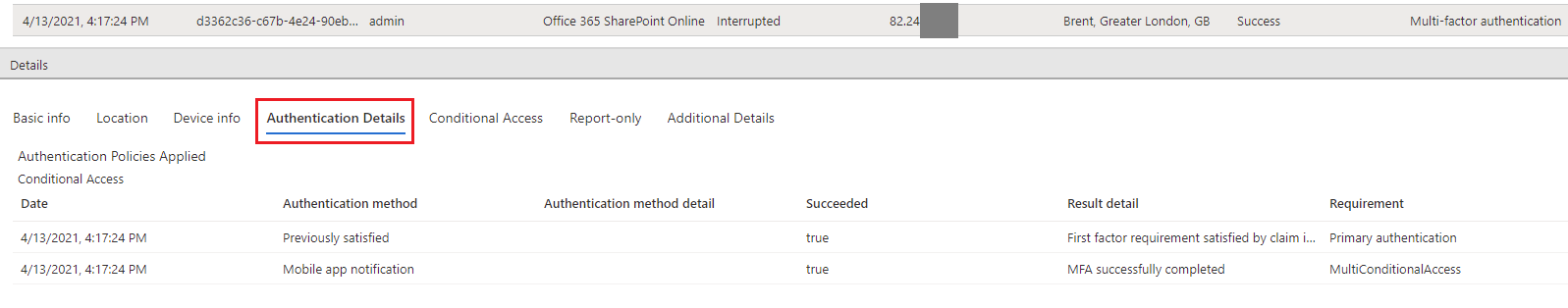

Die Registerkarte " Authentifizierungsdetails " enthält die folgenden Informationen für jeden Authentifizierungsversuch:

- Eine Liste der angewendeten Authentifizierungsrichtlinien (z. B. bedingter Zugriff, MFA pro Benutzer, Sicherheitsstandard) ist in der detaillierten Ansicht jeder Anmeldung im Abschnitt "Bedingter Zugriff" sichtbar.

- Die Abfolge von Authentifizierungsmethoden, die für die Anmeldung verwendet werden

- Gibt an, ob der Authentifizierungsversuch erfolgreich war.

- Details dazu, warum der Authentifizierungsversuch erfolgreich war oder fehlgeschlagen ist

Diese Informationen ermöglichen Administratoren die Problembehandlung für jeden Schritt in der Anmeldung eines Benutzers und verfolgen Folgendes:

- Anzahl von Anmeldungen, die durch mehrstufige Authentifizierung geschützt sind

- Nutzungs- und Erfolgsraten für jede Authentifizierungsmethode

- Verwendung kennwortloser Authentifizierungsmethoden (z. B. Kennwortlose Telefonanmeldung, FIDO2 und Windows Hello for Business)

- Wie häufig die Authentifizierungsanforderungen durch Tokenansprüche erfüllt werden (wenn Benutzer nicht interaktiv aufgefordert werden, ein Kennwort, ein SMS-Einmalpasswort usw. einzugeben).

Wählen Sie beim Anzeigen der Anmeldeprotokolle die Registerkarte "Authentifizierungsdetails " aus:

Hinweis

DER OATH-Überprüfungscode wird als Authentifizierungsmethode für OATH-Hardware- und Softwaretoken (z. B. die Microsoft Authenticator-App) protokolliert.

Von Bedeutung

Die Registerkarte " Authentifizierungsdetails " kann anfänglich unvollständige oder ungenaue Daten anzeigen, bis Protokollinformationen vollständig aggregiert werden. Bekannte Beispiele sind:

- Die Meldung Erfüllt durch Anspruch im Token wird fälschlicherweise angezeigt, wenn Anmeldeereignisse anfänglich protokolliert werden.

- Die Zeile "Primäre Authentifizierung " wird anfangs nicht protokolliert.

Die folgenden Details werden im Fenster "Authentifizierungsdetails " für ein Anmeldeereignis angezeigt, das anzeigt, ob die MFA-Anforderung erfüllt oder verweigert wurde:

Wenn MFA erfüllt wurde, enthält diese Spalte weitere Informationen darüber, wie MFA erfüllt wurde.

- abgeschlossen in der Cloud

- has expired due to the policies configured on tenant (ist aufgrund der im Mandanten konfigurierten Richtlinien abgelaufen)

- registration prompted (zur Registrierung aufgefordert)

- satisfied by claim in the token (per Anspruch im Token erfüllt)

- satisfied by claim provided by external provider (per Anspruch vom externen Anbieter erfüllt)

- zufrieden mit starker Authentifizierung

- skipped as flow exercised was Windows broker logon flow (übersprungen, da es sich um einen Windows-Broker-Anmeldefluss gehandelt hat)

- skipped due to app password (übersprungen aufgrund von App-Kennwort)

- skipped due to location (übersprungen aufgrund von Standort)

- skipped due to registered device (übersprungen aufgrund von registriertem Gerät)

- skipped due to remembered device (übersprungen aufgrund von gespeichertem Gerät)

- erfolgreich abgeschlossen

Wenn MFA verweigert wurde, würde diese Spalte den Grund für die Ablehnung angeben.

- authentication in-progress (Authentifizierung in Bearbeitung)

- Duplikatauthentifizierungsversuch

- Falscher Code zu oft eingegeben

- Ungültige Authentifizierung

- Ungültiger Überprüfungscode für mobile Apps

- fehlkonfiguration

- phone call went to voicemail (Voicemail bei Telefonanruf)

- Telefonnummer weist ein ungültiges Format auf

- Dienstfehler

- Das Telefon des Benutzers kann nicht erreicht werden.

- Die Benachrichtigung der mobilen App kann nicht an das Gerät gesendet werden.

- Die Benachrichtigung der mobilen App kann nicht gesendet werden.

- Der Benutzer hat die Authentifizierung abgelehnt.

- Der Benutzer reagierte nicht auf die Benachrichtigung über mobile Apps.

- Der Benutzer hat keine Überprüfungsmethoden registriert.

- Der Benutzer hat falschen Code eingegeben.

- Benutzer hat falsche PIN eingegeben

- Der Benutzer hat den Telefonanruf aufgehängt, ohne dass die Authentifizierung erfolgreich war.

- Der Benutzer ist blockiert.

- Der Benutzer hat nie den Überprüfungscode eingegeben.

- Benutzer nicht gefunden

- Überprüfungscode, der bereits einmal verwendet wurde

PowerShell-Berichte über für MFA registrierte Benutzer

Stellen Sie zunächst sicher, dass das Microsoft Graph PowerShell SDK installiert ist.

Identifizieren Sie Benutzer, die sich mit der folgenden PowerShell für MFA registriert haben. Dieser Satz von Befehlen schließt deaktivierte Benutzer aus, da sich diese Konten nicht mit der Microsoft Entra-ID authentifizieren können:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identifizieren Sie Benutzer, die nicht für MFA registriert sind, indem Sie die folgenden PowerShell-Befehle ausführen. Dieser Satz von Befehlen schließt deaktivierte Benutzer aus, da sich diese Konten nicht mit der Microsoft Entra-ID authentifizieren können:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identifizieren von registrierten Benutzern und Ausgabemethoden:

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

Weitere MFA-Berichte

NPS-Erweiterung und AD FS-Adapter für Cloud-MFA-Aktivitäten sind jetzt in den Anmeldeprotokollen und nicht in einem bestimmten Aktivitätsbericht enthalten.

Cloud-MFA-Anmeldungen von einem lokalen AD FS-Adapter oder einer NPS-Erweiterung enthalten aufgrund der eingeschränkten Daten, die von der lokalen Komponente zurückgegeben werden, nicht alle Felder in den Anmeldeprotokollen. Sie können diese Ereignisse anhand der resourceID adfs oder radius in den Ereigniseigenschaften identifizieren. Dazu gehören:

- resultSignature

- appID

- Geräteinformationen

- Bedingter Zugriffsstatus

- Authentifizierungskontext

- istInteraktiv

- Token-Ausstellername

- Risikodetails, aggregiertes Risikoniveau, Risikoniveau während der Anmeldung, Risikozustand, Risikoeventtypen, Risikoeventtypen_v2

- Authentifizierungsprotokoll

- incomingTokenType

Organisationen, die die neueste Version der NPS-Erweiterung ausführen oder Microsoft Entra Connect Health verwenden, verfügen über die standortbezogenen IP-Adressen bei Ereignissen.

Nächste Schritte

Dieser Artikel enthält eine Übersicht über den Bericht über Anmeldeaktivitäten. Ausführlichere Informationen dazu, was dieser Bericht enthält, finden Sie in den Anmeldeaktivitätsberichten in der Microsoft Entra-ID.