Konfigurieren des Azure Multi-Factor Authentication-Servers zur Verwendung von AD FS 2.0

Dieser Artikel richtet sich an Organisationen, die sind in einem Microsoft Entra ID-Verbund befinden und Ressourcen schützen möchten, die sich lokal oder in der Cloud befinden. Schützen Sie Ihre Ressourcen mithilfe des Azure Multi-Factor Authentication-Servers, und konfigurieren Sie ihn für die Verwendung von AD FS, damit für wichtige Endpunkte die zweistufige Überprüfung ausgelöst wird.

In dieser Dokumentation wird die Verwendung von Azure Multi-Factor Authentication-Server mit AD FS 2.0 behandelt. Weitere Informationen zu AD FS finden Sie unter Schützen von Cloudressourcen und lokalen Ressourcen mithilfe von Azure Multi-Factor Authentication-Server mit AD FS unter Windows Server.

Wichtig

Im September 2022 hat Microsoft angekündigt, dass die Unterstützung von Microsoft Azure Multi-Factor Authentication-Server eingestellt wird. Ab dem 30. September 2024 werden Bereitstellungen von Azure Multi-Factor Authentication-Server keine Anforderungen für die Multi-Faktor-Authentifizierung mehr bedienen. Dies könnte dazu führen, dass bei Authentifizierungen in Ihrer Organisation Fehler auftreten. Um unterbrechungsfreie Authentifizierungsdienste sicherzustellen und in einem unterstützten Zustand zu verbleiben, sollten Organisationen mithilfe des neuesten Migrationshilfsprogramms, das im jüngsten Azure Multi-Factor Authentication-Server-Update enthalten ist, die Authentifizierungsdaten ihrer Benutzer*innen zum cloudbasierten Microsoft Entra Multi-Factor Authentication-Server migrieren. Weitere Informationen finden Sie unter Konfigurieren der Migration von Azure Multi-Factor Authentication-Server.

Informationen zu den ersten Schritten mit der cloudbasierten MFA finden Sie im Tutorial: Schützen von Benutzeranmeldeereignissen mit Azure MFA.

Wenn Sie die cloudbasierte MFA verwenden, lesen Sie Sichern von Cloudressourcen mit Azure-Multi-Faktor-Authentifizierung und AD FS.

Bestandskunden, die ihren MFA-Server vor dem 1. Juli 2019 aktiviert haben, können weiterhin die neuesten Versionen und zukünftige Updates herunterladen sowie Anmeldedaten zur Aktivierung generieren.

Schützen von AD FS 2.0 mit einem Proxy

Wenn Sie AD FS 2.0 mit einem Proxy schützen möchten, müssen Sie den Azure Multi-Factor Authentication-Server auf dem AD FS-Proxyserver installieren.

Konfigurieren der IIS-Authentifizierung

Klicken Sie im Azure Multi-Factor Authentication-Server im linken Menü auf das Symbol IIS-Authentifizierung.

Klicken Sie auf die Registerkarte Formularbasiert.

Klicken Sie auf Hinzufügen.

Geben Sie zur automatischen Erkennung von Benutzername, Kennwort und Domänenvariablen im Dialogfeld „Formularbasierte Website automatisch konfigurieren“ die Anmelde-URL (beispielsweise

https://sso.contoso.com/adfs/ls) ein, und klicken Sie auf OK.Aktivieren Sie das Kontrollkästchen Benutzerabgleich für Azure-Multi-Faktor-Authentifizierung erfordern, wenn alle Benutzer in den Server importiert wurden oder werden und der zweistufigen Überprüfung unterliegen. Wenn eine erhebliche Anzahl von Benutzern noch nicht in den Server importiert wurde und/oder von der zweistufigen Überprüfung ausgenommen werden soll, lassen Sie das Kontrollkästchen deaktiviert.

Wenn die Seitenvariablen nicht automatisch erkannt werden können, klicken Sie im Dialogfeld „Formularbasierte Website automatisch konfigurieren“ auf Manuell angeben....

Geben Sie im Dialogfeld „Formularbasierte Website hinzufügen“ im Feld „Sende-URL“ die URL der AD FS-Anmeldeseite (z. B.

https://sso.contoso.com/adfs/ls) und optional einen Anwendungsnamen ein. Der Anwendungsname wird in Azure-Berichten zur Multi-Faktor-Authentifizierung angezeigt und kann in SMS- oder mobilen App-Authentifizierungsnachrichten angezeigt werden.Legen Sie das Anforderungsformat auf POST oder GET fest.

Geben Sie die Username-Variable (ctl00$ContentPlaceHolder1$UsernameTextBox) und die Password-Variable (ctl00$ContentPlaceHolder1$PasswordTextBox) ein. Wenn auf Ihrer formularbasierten Anmeldeseite ein Textfeld für die Domäne angezeigt wird, geben Sie auch die Domain-Variable ein. Navigieren Sie in einem Webbrowser zur Anmeldeseite, klicken Sie mit der rechten Maustaste auf die Seite, und wählen Sie Quelltext anzeigen aus, um die Namen der Eingabefelder auf der Anmeldeseite zu ermitteln.

Aktivieren Sie das Kontrollkästchen Benutzerabgleich für Azure-Multi-Faktor-Authentifizierung erfordern, wenn alle Benutzer in den Server importiert wurden oder werden und der zweistufigen Überprüfung unterliegen. Wenn eine erhebliche Anzahl von Benutzern noch nicht in den Server importiert wurde und/oder von der zweistufigen Überprüfung ausgenommen werden soll, lassen Sie das Kontrollkästchen deaktiviert.

Klicken Sie auf Erweitert..., um die erweiterten Einstellungen zu überprüfen. Hier haben Sie unter anderem folgende Möglichkeiten:

- Sie können eine Datei für eine benutzerdefinierte Verweigerungsseite auswählen.

- Sie können erfolgreiche Authentifizierungen bei der Website mithilfe von Cookies speichern.

- Sie können auswählen, wie die primären Anmeldeinformationen authentifiziert werden sollen.

Da der AD FS-Proxyserver mit der Domäne wahrscheinlich nicht verknüpft werden soll, können Sie mithilfe von LDAP eine Verbindung mit Ihrem Domänencontroller für den Benutzerimport und die Vorauthentifizierung herstellen. Klicken Sie im Dialogfeld „Erweiterte formularbasierte Website“ auf die Registerkarte Primäre Authentifizierung, und wählen Sie als Vorauthentifizierungstyp die Option LDAP-Bindung aus.

Klicken Sie abschließend auf OK, um zum Dialogfeld „Formularbasierte Website hinzufügen“ zurückzukehren.

Klicken Sie auf OK , um das Dialogfeld zu schließen.

Sobald die URL und die Seitenvariablen erkannt bzw. eingegeben wurden, werden die Websitedaten im Bereich „Formularbasiert“ angezeigt.

Klicken Sie auf die Registerkarte Systemeigenes Modul, und wählen Sie den Server, die Website, unter der der AD FS-Proxy ausgeführt wird (z. B. „Standardwebsite“), oder die AD FS-Proxyanwendung (z. B. „ls“ unter „adfs“) aus, um das IIS-Plug-In auf der gewünschten Ebene zu aktivieren.

Aktivieren Sie im oberen Bildschirmbereich das Kontrollkästchen IIS-Authentifizierung aktivieren.

Die IIS-Authentifizierung ist jetzt aktiviert.

Konfigurieren der Verzeichnisintegration

Sie haben zwar die IIS-Authentifizierung aktiviert, um die Vorauthentifizierung für Active Directory (AD) über LDAP durchzuführen, müssen Sie jedoch noch die LDAP-Verbindung mit dem Domänencontroller konfigurieren.

Klicken Sie auf das Symbol Verzeichnisintegration.

Aktivieren Sie auf der Registerkarte „Einstellungen“ das Optionsfeld Bestimmte LDAP-Konfiguration verwenden.

Klicken Sie auf Bearbeiten.

Füllen Sie im Dialogfeld "LDAP-Konfiguration bearbeiten" die Felder mit den Informationen aus, die für die Verbindung mit dem Active Directory-Domänencontroller erforderlich sind.

Testen Sie die LDAP-Verbindung durch Klicken auf die Schaltfläche Testen.

Wenn der Test der LDAP-Verbindung erfolgreich war, klicken Sie auf OK.

Konfigurieren der Unternehmenseinstellungen

- Klicken Sie als Nächstes auf das Symbol Unternehmenseinstellungen, und wählen Sie die Registerkarte Benutzernamenauflösung aus.

- Wählen Sie das Optionsfeld Eindeutiges LDAP-Bezeichnerattribut für den Abgleich von Benutzernamen verwenden aus.

- Wenn Benutzer ihren Benutzernamen im Format „Domäne\Benutzername“ eingeben, muss der Server beim Erstellen der LDAP-Abfrage die Domäne vom Benutzernamen trennen können. Das kann über eine Registrierungseinstellung geschehen.

- Öffnen Sie den Registrierungs-Editor auf einem 64-Bit-Server, und navigieren Sie zu "HKEY_LOCAL_MACHINE/SOFTWARE/Wow6432Node/Positive Networks/PhoneFactor". Wenn Sie einen 32-Bit-Server verwenden, entfernen Sie /Wow6432Node aus dem Pfad. Erstellen Sie einen DWORD-Registrierungsschlüssel namens „UsernameCxz_stripPrefixDomain“, und legen Sie den Wert auf „1“ fest. Der AD FS-Proxy wird nun durch Azure-Multi-Faktor-Authentifizierung geschützt.

Sorgen Sie dafür, dass Benutzer aus Active Directory in den Server importiert werden. Wenn Sie Benutzern erlauben möchten, die zweistufige Überprüfung aus internen IP-Adressen zu überspringen, informieren Sie sich unter Vertrauenswürdige IP-Adressen.

AD FS 2.0 – direkt, ohne Proxy

Sie können AD FS schützen, wenn der AD FS-Proxy nicht verwendet wird. Installieren Sie den Azure Multi-Factor Authentication-Server auf dem AD FS-Server, und konfigurieren Sie ihn wie folgt:

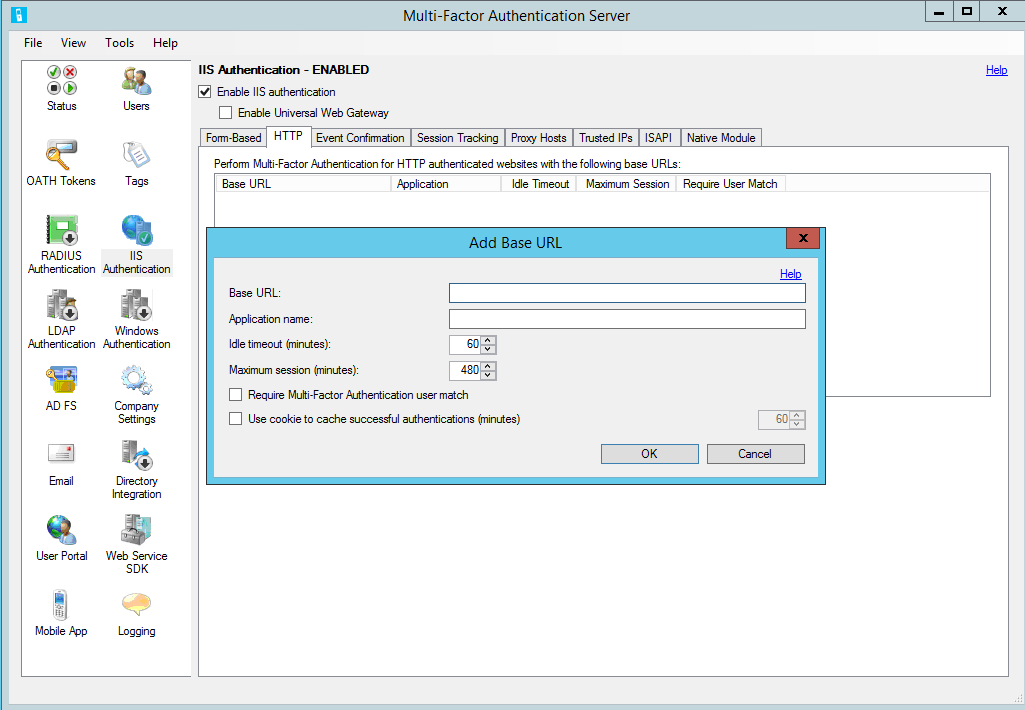

Klicken Sie im Azure Multi-Factor Authentication-Server im linken Menü auf das Symbol IIS-Authentifizierung.

Klicken Sie auf die Registerkarte HTTP.

Klicken Sie auf Hinzufügen.

Geben Sie im Dialogfeld „Basis-URL hinzufügen“ im Feld „Basis-URL“ die URL für die AD FS-Website ein, auf der die HTTP-Authentifizierung erfolgt (beispielsweise

https://sso.domain.com/adfs/ls/auth/integrated). Geben Sie dann einen Anwendungsnamen ein (optional). Der Anwendungsname wird in Azure-Berichten zur Multi-Faktor-Authentifizierung angezeigt und kann in SMS- oder mobilen App-Authentifizierungsnachrichten angezeigt werden.Passen Sie bei Bedarf die Leerlaufzeitüberschreitung und die maximale Sitzungsdauer an.

Aktivieren Sie das Kontrollkästchen Benutzerabgleich für Azure-Multi-Faktor-Authentifizierung erfordern, wenn alle Benutzer in den Server importiert wurden oder werden und der zweistufigen Überprüfung unterliegen. Wenn eine erhebliche Anzahl von Benutzern noch nicht in den Server importiert wurde und/oder von der zweistufigen Überprüfung ausgenommen werden soll, lassen Sie das Kontrollkästchen deaktiviert.

Aktivieren Sie bei Bedarf das Kontrollkästchen für das Cookie zur Zwischenspeicherung.

Klicken Sie auf OK.

Klicken Sie auf die Registerkarte Systemeigenes Modul, und wählen Sie den Server, die Website (z. B. „Standardwebsite“) oder die AD FS-Anwendung (z. B. „ls“ unter „adfs“) aus, um das IIS-Plug-In auf der gewünschten Ebene zu aktivieren.

Aktivieren Sie im oberen Bildschirmbereich das Kontrollkästchen IIS-Authentifizierung aktivieren.

AD FS wird nun durch die Azure-Multi-Faktor-Authentifizierung geschützt.

Stellen Sie sicher, dass Benutzer aus Active Directory in den Server importiert wurden. Wenn Sie interne IP-Adressen zulassen möchten, damit bei einer Websiteanmeldung über diese Adressen keine zweistufige Überprüfung erforderlich ist, lesen Sie den nächsten Abschnitt durch.

Vertrauenswürdige IP-Adressen

Über vertrauenswürdige IP-Adressen können Benutzer die Azure-Multi-Faktor-Authentifizierung bei Websiteanforderungen von bestimmten IP-Adressen oder Subnetzen umgehen. So können Sie beispielsweise Benutzer, die sich vom Büro aus anmelden, von der zweistufigen Überprüfung ausschließen. Dazu geben Sie das Bürosubnetz als Eintrag unter „Vertrauenswürdige IPs“ an.

So konfigurieren Sie vertrauenswürdige IP-Adressen

- Klicken Sie im Abschnitt „IIS-Authentifizierung“ auf die Registerkarte Vertrauenswürdige IPs.

- Klicken Sie auf die Schaltfläche Hinzufügen….

- Wählen Sie im daraufhin angezeigten Dialogfeld „Vertrauenswürdige IP hinzufügen“ das Optionsfeld Eine IP, IP-Bereich oder Subnetz aus.

- Geben Sie die IP-Adresse, den IP-Adressbereich oder das Subnetz ein, die zulässig sein sollen. Wählen Sie im Falle eines Subnetzes die entsprechende Netzmaske aus, und klicken Sie auf die Schaltfläche OK.