Erste Schritte mit Azure Multi-Factor Authentication-Server

Auf dieser Seite werden eine Neuinstallation des Servers und die Einrichtung mit einer lokalen Active Directory-Instanz behandelt. Falls Sie den MFA-Server bereits installiert haben und ein Upgrade vornehmen möchten, lesen Sie unter Upgrade to the latest Azure Multi-Factor Authentication Server (Upgraden auf den neuesten Azure Multi-Factor Authentication-Server) weiter. Falls Sie nur den Webdienst installieren möchten, lesen Sie unter Aktivieren der Mobile App-Authentifizierung mit dem Azure Multi-Factor Authentication-Server weiter.

Wichtig

Im September 2022 hat Microsoft angekündigt, dass die Unterstützung von Microsoft Azure Multi-Factor Authentication-Server eingestellt wird. Ab dem 30. September 2024 werden Bereitstellungen von Azure Multi-Factor Authentication-Server keine Anforderungen für die Multi-Faktor-Authentifizierung mehr bedienen. Dies könnte dazu führen, dass bei Authentifizierungen in Ihrer Organisation Fehler auftreten. Um unterbrechungsfreie Authentifizierungsdienste sicherzustellen und in einem unterstützten Zustand zu verbleiben, sollten Organisationen mithilfe des neuesten Migrationshilfsprogramms, das im jüngsten Azure Multi-Factor Authentication-Server-Update enthalten ist, die Authentifizierungsdaten ihrer Benutzer*innen zum cloudbasierten Microsoft Entra Multi-Factor Authentication-Server migrieren. Weitere Informationen finden Sie unter Konfigurieren der Migration von Azure Multi-Factor Authentication-Server.

Informationen zu den ersten Schritten mit der cloudbasierten MFA finden Sie im Tutorial: Schützen von Benutzeranmeldeereignissen mit Azure MFA.

Planen der Bereitstellung

Bevor Sie den Azure Multi-Factor Authentication-Server herunterladen, sollten Sie überlegen, wie Ihre Last- und Hochverfügbarkeitsanforderungen sind. Verwenden Sie diese Informationen, um zu entscheiden, wie und wo Sie bereitstellen möchten.

Ein guter Anhaltspunkt für den benötigten Speicherplatz ist die Anzahl der Benutzer, von denen Sie erwarten, dass sie sich regelmäßig authentifizieren.

| Benutzer | RAM |

|---|---|

| 1-10.000 | 4 GB |

| 10.001-50.000 | 8 GB |

| 50.001-100.000 | 12 GB |

| 100.000-200.001 | 16 GB |

| 200.001+ | 32 GB |

Müssen Sie mehrere Server für Hochverfügbarkeit oder Lastenausgleich einrichten? Es gibt viele Möglichkeiten, diese Konfiguration mit Azure Multi-Factor Authentication-Server einzurichten. Wenn Sie Ihren ersten Azure Multi-Factor Authentication-Server installieren, wird er der Hauptserver (Master). Alle anderen Server werden untergeordnet und synchronisieren Benutzer und die Konfiguration automatisch mit dem Master. Anschließend können Sie einen primären Server konfigurieren und die übrigen als Sicherung verwenden, oder Lastenausgleich zwischen allen Servern einrichten.

Wenn ein Azure Multi-Factor Authentication-Hauptserver offline geschaltet wird, können die untergeordneten Server weiterhin Anforderungen für die zweistufige Überprüfung verarbeiten. Sie können jedoch keine neuen Benutzer hinzufügen, und vorhandene Benutzer können ihre Einstellungen nicht aktualisieren, bis der Master wieder online geschaltet oder ein untergeordneter Server höher gestuft wird.

Vorbereiten der Umgebung

Stellen Sie sicher, dass der Server, den Sie für Azure Multi-Factor Authentication verwenden, die folgenden Anforderungen erfüllt.

| Anforderungen an den Azure Multi-Factor Authentication-Server | Beschreibung |

|---|---|

| Hardware | |

| Software | |

| Berechtigungen | Domänenadministrator- oder Unternehmensadministratorkonto zum Registrieren in Active Directory |

1Wenn der Azure Multi-Factor Authentication-Server auf einem virtuellen Azure-Computer (VM), auf dem Windows Server 2019 oder eine spätere Version ausgeführt wird, nicht aktiviert werden kann, versuchen Sie es mit einer früheren Version von Windows Server.

Komponenten von Azure Multi-Factor Authentication-Server

Azure Multi-Factor Authentication-Server setzt sich aus drei Webkomponenten zusammen:

- Webdienst-SDK: Ermöglicht die Kommunikation mit den anderen Komponenten und wird auf dem Azure Multi-Factor Authentication Server-Anwendungsserver installiert.

- Benutzerportal – Eine IIS-Website (Internet Information Services), die es Benutzern ermöglicht, sich für Microsoft Entra Multi-Factor Authentication zu registrieren und ihre Konten zu verwalten.

- Webdienst der mobilen App: Ermöglicht die Verwendung einer mobilen App wie Microsoft Authenticator für die zweistufige Überprüfung.

Alle drei Komponenten können auf dem gleichen Server installiert werden, sofern dieser über Internetzugriff verfügt. Wenn die Komponenten aufgeteilt werden, wird das Webdienst-SDK auf dem Microsoft Entra Multi-Factor Authentication-Anwendungsserver installiert, während das Benutzerportal und der Webdienst der mobilen App auf einem Server mit Internetzugriff installiert werden.

Anforderungen an die Azure Multi-Factor Authentication-Server-Firewall

Für jeden MFA-Server muss die Kommunikation über den ausgehenden Port 443 zu folgenden Adressen möglich sein:

Öffnen Sie die folgenden IP-Adressbereiche, wenn Firewalls auf den ausgehenden Port 443 beschränkt sind:

| IP-Subnetz | Netmask | IP-Bereich |

|---|---|---|

| 134.170.116.0/25 | 255.255.255.128 | 134.170.116.1–134.170.116.126 |

| 134.170.165.0/25 | 255.255.255.128 | 134.170.165.1–134.170.165.126 |

| 70.37.154.128/25 | 255.255.255.128 | 70.37.154.129–70.37.154.254 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Wenn Sie das Ereignisbestätigungsfeature nicht verwenden und Ihre Benutzer keine mobilen Apps nutzen, um eine Verifizierung über Geräte im Unternehmensnetzwerk durchzuführen, benötigen Sie lediglich folgende Bereiche:

| IP-Subnetz | Netmask | IP-Bereich |

|---|---|---|

| 134.170.116.72/29 | 255.255.255.248 | 134.170.116.72–134.170.116.79 |

| 134.170.165.72/29 | 255.255.255.248 | 134.170.165.72–134.170.165.79 |

| 70.37.154.200/29 | 255.255.255.248 | 70.37.154.201–70.37.154.206 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Herunterladen des MFA-Servers

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Führen Sie die folgenden Schritte aus, um Azure Multi-Factor Authentication-Server herunterzuladen:

Wichtig

Im September 2022 hat Microsoft angekündigt, dass die Unterstützung von Microsoft Azure Multi-Factor Authentication-Server eingestellt wird. Ab dem 30. September 2024 werden Bereitstellungen von Azure Multi-Factor Authentication-Server keine Anforderungen für die Multi-Faktor-Authentifizierung mehr bedienen. Dies könnte dazu führen, dass bei Authentifizierungen in Ihrer Organisation Fehler auftreten. Um unterbrechungsfreie Authentifizierungsdienste sicherzustellen und in einem unterstützten Zustand zu verbleiben, sollten Organisationen mithilfe des neuesten Migrationshilfsprogramms, das im jüngsten Azure Multi-Factor Authentication-Server-Update enthalten ist, die Authentifizierungsdaten ihrer Benutzer*innen zum cloudbasierten Microsoft Entra Multi-Factor Authentication-Server migrieren. Weitere Informationen finden Sie unter Konfigurieren der Migration von Azure Multi-Factor Authentication-Server.

Informationen zu den ersten Schritten mit der cloudbasierten MFA finden Sie im Tutorial: Schützen von Benutzeranmeldeereignissen mit Azure MFA.

Bestandskunden, die ihren MFA-Server vor dem 1. Juli 2019 aktiviert haben, können weiterhin die neuesten Versionen und zukünftige Updates herunterladen sowie Anmeldedaten zur Aktivierung generieren. Die folgenden Schritte können nur bei vorhandenen MFA Server-Kunden angewandt werden.

-

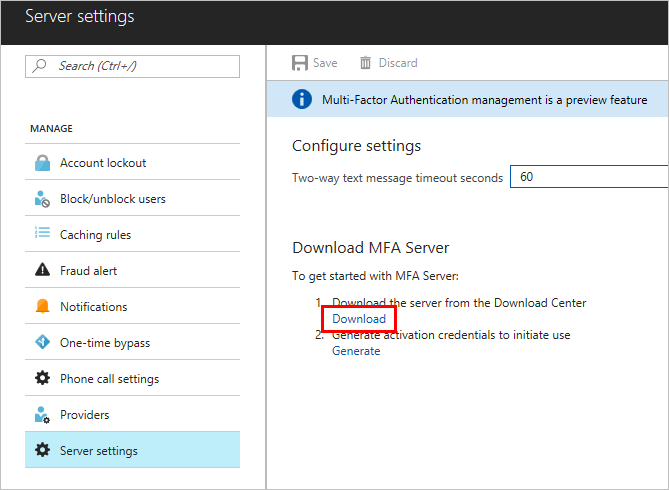

Melden Sie sich beim Microsoft Entra-Admin Center als Globaler Administrator an.

Navigieren Sie zu Schutz>Multi-Faktor-Authentifizierung>Servereinstellungen.

Wählen Sie Herunterladen aus, und befolgen Sie die Anweisungen auf der Downloadseite, um das Installationsprogramm zu speichern.

Lassen Sie diese Seite geöffnet. Sie wird nach dem Ausführen des Installationsprogramms erneut benötigt.

Installieren und Konfigurieren des MFA-Servers

Nachdem Sie den Server heruntergeladen haben, können Sie ihn installieren und konfigurieren. Achten Sie darauf, dass der Server, auf dem Sie ihn installieren, die im Abschnitt „Planung“ aufgeführten Anforderungen erfüllt.

- Doppelklicken Sie auf die ausführbare Datei.

- Vergewissern Sie sich, dass auf dem Bildschirm „Installationsordner auswählen“ der richtige Ordner ausgewählt ist, und klicken Sie auf Weiter. Die folgenden Bibliotheken werden installiert:

- Wenn die Installation abgeschlossen ist, wählen Sie Fertig stellenaus. Der Konfigurations-Assistent wird gestartet.

- Wechseln Sie zurück zu der Seite, von der Sie den Server heruntergeladen haben, und klicken Sie auf die Schaltfläche Anmeldeinformationen für Aktivierung generieren. Kopieren Sie diese Informationen in die angegebenen Felder für Azure Multi-Factor Authentication-Server, und wählen Sie Aktivieren aus.

Hinweis

Zum Verwalten dieser Funktion ist ein globaler Administrator erforderlich.

Senden einer E-Mail an Benutzer

Erlauben Sie dem MFA-Server die Kommunikation mit Ihren Benutzern, um das Rollout zu vereinfachen. Der MFA-Server kann die Benutzer per E-Mail darüber informieren, dass sie für die zweistufige Überprüfung registriert wurden.

Die gesendete E-Mail sollte sich danach richten, wie Sie die Benutzer für die zweistufige Überprüfung konfigurieren. Falls Sie also beispielsweise die Telefonnummern aus dem Telefonverzeichnis Ihres Unternehmens importieren können, sollte die E-Mail die Standardnummern enthalten, damit die Benutzer wissen, was sie erwartet. Falls Sie keine Telefonnummern importiert haben oder Ihre Benutzer die mobile App verwenden, senden Sie ihnen eine E-Mail, in der sie aufgefordert werden, ihre Kontoregistrierung abzuschließen. Beziehen Sie in die E-Mail einen Link zum Benutzerportal für Azure Multi-Factor Authentication mit ein.

Der Inhalt der E-Mail variiert auch abhängig von der Überprüfungsmethode, die für den Benutzer festgelegt wurde (Telefonanruf, SMS oder mobile App). Wenn der Benutzer beispielsweise bei der Authentifizierung eine PIN verwenden muss, wird er per E-Mail informiert, wie seine anfängliche PIN festgelegt wurde. Benutzer müssen ihre PIN während der ersten Überprüfung ändern.

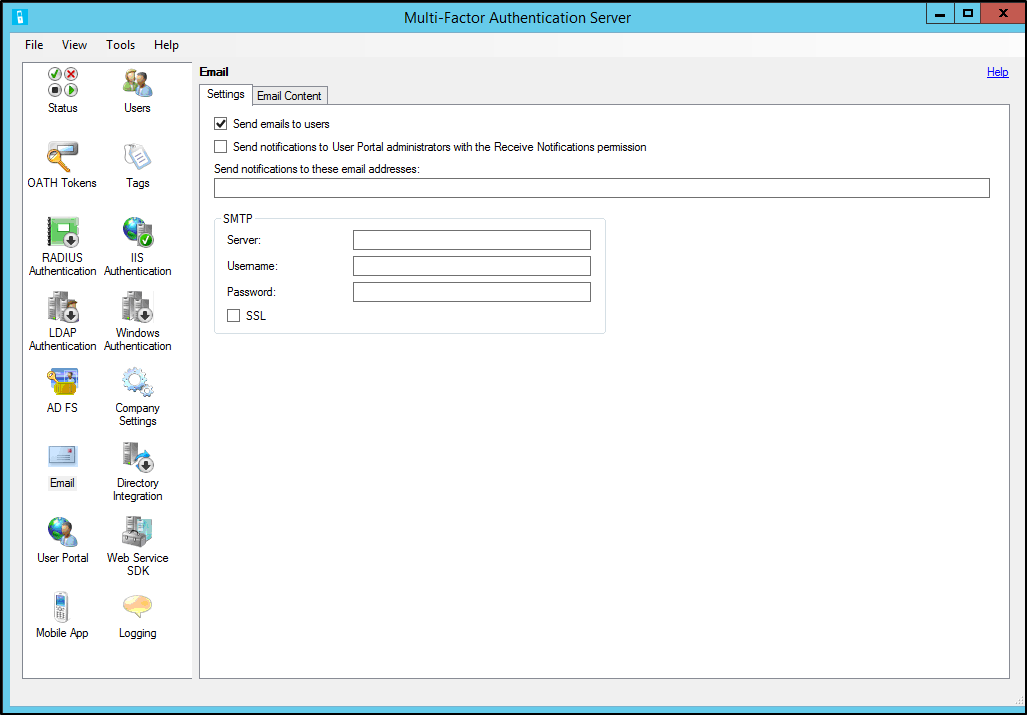

Konfigurieren von E-Mails und E-Mail-Vorlagen

Klicken Sie auf das E-Mail-Symbol auf der linken Seite, um die Einstellungen zum Senden dieser E-Mails einzurichten. Hier können Sie die SMTP-Informationen (Simple Mail Transfer Protocol) Ihres Mailservers eingeben und E-Mails senden, indem Sie das Kontrollkästchen E-Mails an Benutzer senden aktivieren.

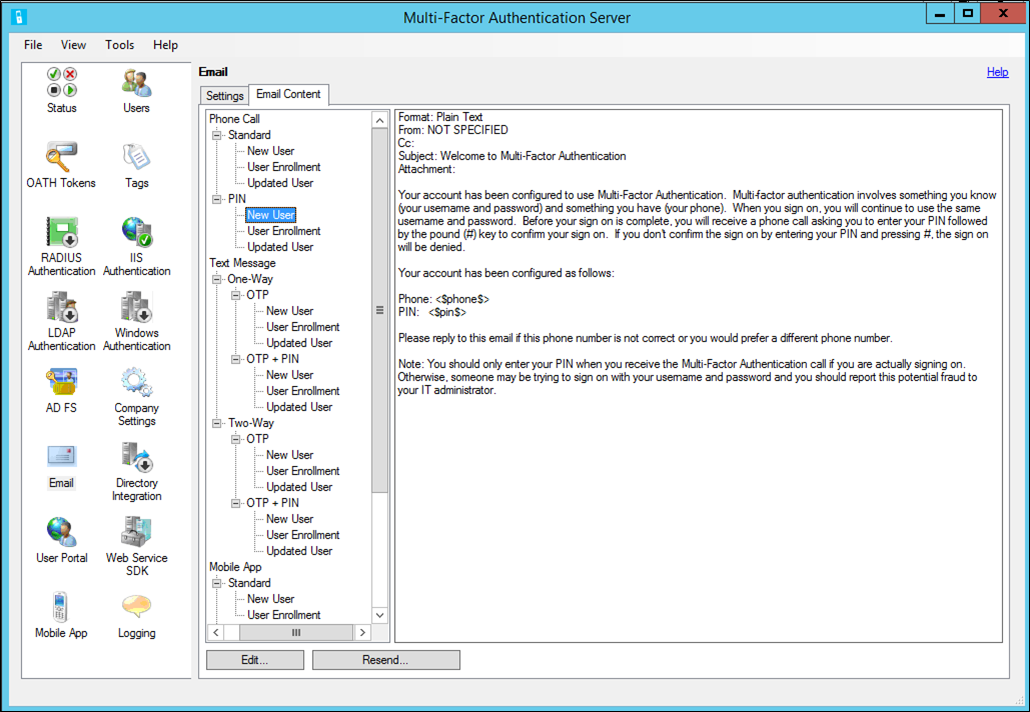

Auf der Registerkarte „E-Mail-Inhalt“ werden alle E-Mail-Vorlagen angezeigt, die Sie auswählen können. Je nachdem, wie Sie Ihre Benutzer für die zweistufige Überprüfung konfiguriert haben, können Sie also die am besten geeignete Vorlage auswählen.

Importieren von Benutzern aus Active Directory

Nach Abschluss der Serverinstallation können Sie Benutzer hinzufügen. Sie können die Benutzer entweder manuell erstellen, aus Active Directory importieren oder eine automatische Synchronisierung mit Active Directory konfigurieren.

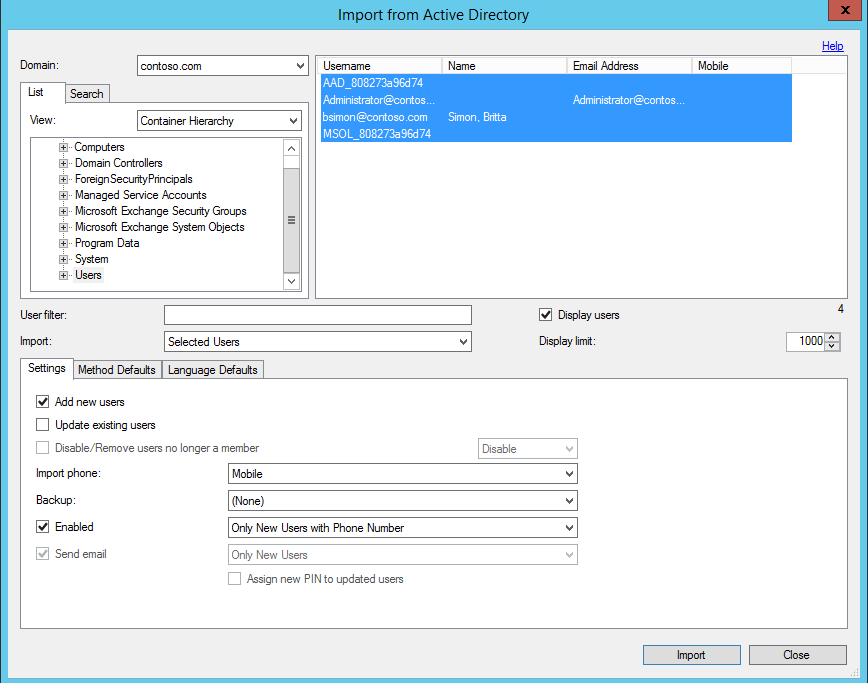

Manuelles Importieren aus Active Directory

Wählen Sie in Azure Multi-Factor Authentication-Server auf der linken Seite Benutzer aus.

Wählen Sie unten Aus Active Directory importierenaus.

Sie können jetzt entweder nach einzelnen Benutzern suchen oder im Windows Server Active Directory-Verzeichnis nach Organisationseinheiten (OEs) suchen, die die gewünschten Benutzer enthalten. In diesem Beispiel wird die Benutzer-Organisationseinheit angegeben.

Markieren Sie alle Benutzer auf der rechten Seite, und klicken Sie auf Importieren. Es wird ein Popupfenster angezeigt, wenn der Vorgang erfolgreich ausgeführt wurde. Schließen Sie das Fenster "Importieren".

Automatische Synchronisierung mit Active Directory

- Wählen Sie in Azure Multi-Factor Authentication-Server auf der linken Seite Verzeichnisintegration aus.

- Navigieren Sie zur Registerkarte Synchronisierung.

- Wählen Sie am unteren Rand die Option Hinzufügen aus.

- Wählen Sie im daraufhin angezeigten Feld Synchronisierungselement hinzufügen die Domäne, Organisationseinheit oder Sicherheitsgruppe, Einstellungen, Methodenstandardeinstellungen und Sprachstandardeinstellungen für die Synchronisierungsaufgabe aus, und klicken Sie anschließend auf Hinzufügen.

- Aktivieren Sie das Kontrollkästchen Synchronisierung mit Active Directory aktivieren, und wählen Sie ein Synchronisierungsintervall zwischen einer Minute und 24 Stunden aus.

Verarbeitung von Benutzerdaten durch den Azure Multi-Factor Authentication-Server

Bei lokaler Verwendung von Multi-Factor Authentication-Server werden die Benutzerdaten auf den lokalen Servern gespeichert. Daten werden nicht dauerhaft in der Cloud gespeichert. Wenn der Benutzer eine zweistufige Überprüfung durchführt, sendet der MFA-Server Daten an den Microsoft Entra Multi-Factor Authentication-Clouddienst, um die Überprüfung durchzuführen. Wenn diese Authentifizierungsanforderungen an den Clouddienst gesendet werden, werden in der Anforderung und den Protokollen die folgenden Felder gesendet, damit sie in den Authentifizierungs-/Verwendungsberichten des Kunden verfügbar sind. Einige Felder sind optional und können für den Multi-Factor Authentication-Server aktiviert oder deaktiviert werden. Für die Kommunikation zwischen MFA-Server und MFA-Clouddienst wird SSL/TLS über den ausgehenden Port 443 verwendet. Die Felder lauten:

- Eindeutige ID: Benutzername oder interne ID des MFA-Servers

- Vor- und Nachname (optional)

- E-Mail-Adresse (optional)

- Rufnummer: für eine Anruf- oder SMS-Authentifizierung

- Gerätetoken: für die Authentifizierung einer mobilen App

- Authentifizierungsmodus

- Authentifizierungsergebnis

- Name des MFA-Servers

- MFA-Server-IP

- Client-IP – falls verfügbar

Zusätzlich zu den obigen Feldern werden auch das Überprüfungsergebnis (Erfolg/Ablehnung) und der Grund für etwaige Ablehnungen mit den Authentifizierungsdaten gespeichert. Sie stehen in den Authentifizierungs- bzw. Verwendungsberichten zur Verfügung.

Wichtig

Seit März 2019 sind die Telefonanrufoptionen für MFA Server-Benutzer in kostenlosen bzw. Testversionen von Microsoft Entra-Mandanten nicht mehr verfügbar. SMS-Nachrichten sind von dieser Änderung nicht betroffen. Für Benutzer in kostenpflichtigen Microsoft Entra-Mandanten ist die Telefonanrufoption weiterhin verfügbar. Diese Änderung wirkt sich nur auf kostenlose bzw. Testversionen von Microsoft Entra-Mandanten aus.

Sichern und Wiederherstellen von Azure Multi-Factor Authentication-Server

Die Erstellung angemessener Sicherungen ist ein wichtiger Aspekt jedes Systems.

Vergewissern Sie sich beim Sichern von Azure Multi-Factor Authentication-Server, dass Sie über eine Kopie des Ordners C:\Programme\Multi-Factor Authentication-Server\Data einschließlich der Datei PhoneFactor.pfdata verfügen.

Sollte eine Wiederherstellung erforderlich sein, gehen Sie wie folgt vor:

- Installieren Sie Azure Multi-Factor Authentication-Server auf einem neuen Server neu.

- Aktivieren Sie den neuen Azure Multi-Factor Authentication-Server.

- Beenden Sie den Dienst MultiFactorAuth.

- Überschreiben Sie die Datei PhoneFactor.pfdata mit der gesicherten Kopie.

- Starten Sie den Dienst MultiFactorAuth.

Der neue Server ist nun aktiv und wird mit den ursprünglichen Konfigurations- und Benutzerdaten aus der Sicherung ausgeführt.

Verwalten von TLS/SSL-Protokollen und Verschlüsselungssammlungen

Nachdem Sie MFA Server Version 8.x oder höher installiert bzw. das Upgrade darauf durchgeführt haben, ist es ratsam, ältere und weniger leistungsstarke Verschlüsselungssammlungen zu deaktivieren oder zu entfernen, sofern diese nicht von Ihrer Organisation benötigt werden. Informationen zur Durchführung dieser Aufgabe finden Sie im Artikel Verwalten von SSL/TLS-Protokollen und Verschlüsselungssammlungen für Active Directory Federation Services (AD FS).

Nächste Schritte

- Einrichten und Konfigurieren des Benutzerportals für User-Self-Service

- Richten Sie den Azure Multi-Factor Authentication-Server mit Active Directory-Verbunddienste, RADIUS-Authentifizierung oder LDAP-Authentifizierung (Lightweight Directory Access Protocol) ein, und konfigurieren Sie ihn entsprechend.

- Einrichten und Konfigurieren von Remotedesktopgateway und Azure Multi-Factor Authentication-Server mithilfe von RADIUS

- Bereitstellen des mobilen App-Webdiensts für den Azure Multi-Factor Authentication-Server

- Erweiterte Szenarien mit Azure Multi-Factor Authentication und Drittanbieter-VPNs.