Anmerkung

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wie im Artikel What is Conditional Access erläutert, ist eine Richtlinie für bedingten Zugriff eine if-then-Anweisung von Zuweisungen und Zugriffssteuerelementen. Eine Richtlinie für bedingten Zugriff kombiniert Signale, um Entscheidungen zu treffen und Organisationsrichtlinien durchzusetzen.

Wie erstellt eine Organisation diese Richtlinien? Was ist erforderlich? Wie werden sie angewendet?

Mehrere Richtlinien für bedingten Zugriff können jederzeit für einen einzelnen Benutzer gelten. In diesem Fall müssen alle anwendbaren Richtlinien erfüllt sein. Wenn eine Richtlinie beispielsweise eine mehrstufige Authentifizierung erfordert und ein anderes ein kompatibles Gerät erfordert, müssen Sie MFA abschließen und ein kompatibles Gerät verwenden. Alle Zuordnungen werden logisch mit AND kombiniert. Wenn Sie mehr als eine Zuweisung konfiguriert haben, müssen die Bedingungen aller Zuweisungen erfüllt sein, damit eine Richtlinie ausgelöst wird.

Wenn eine Richtlinie mit "Eins der ausgewählten Steuerelemente erforderlich" ausgewählt ist, werden Eingabeaufforderungen in der definierten Reihenfolge angezeigt. Sobald die Richtlinienanforderungen erfüllt sind, wird der Zugriff gewährt.

Alle Richtlinien werden in zwei Phasen erzwungen:

-

Phase 1: Sammeln von Sitzungsdetails

- Sammeln Sie Sitzungsdetails, z. B. Netzwerkstandort und Geräteidentität, die für die Richtlinienauswertung erforderlich sind.

- Phase 1 der Richtlinienauswertung gilt für aktivierte Richtlinien sowie für Richtlinien im Modus Nur Bericht.

-

Phase 2: Durchsetzung

- Verwenden Sie die in Phase 1 gesammelten Sitzungsdetails, um alle Anforderungen zu identifizieren, die nicht erfüllt sind.

- Wenn eine Richtlinie vorhanden ist, die mit dem Gewährungssteuerelement Blockieren konfiguriert ist, wird die Erzwingung hier angehalten, und die Benutzenden werden blockiert.

- Die Benutzenden werden aufgefordert, weitere Gewährungssteuerungsanforderungen auszuführen, die während Phase 1 nicht in der folgenden Reihenfolge erfüllt wurden, bis die Richtlinie erfüllt ist:

- Sobald alle Genehmigungssteuerelemente erfüllt sind, werden Sitzungssteuerelemente angewendet (App erzwungen, Microsoft Defender für Cloud-Apps und Tokenlebensdauer).

- Phase 2 der Richtlinienauswertung erfolgt für alle aktivierten Richtlinien.

Zuweisungen

Der Abschnitt "Zuordnungen" definiert, wer, was und wo für die Richtlinie für den bedingten Zugriff.

Benutzer und Gruppen

Benutzer und Gruppen weisen zu, wer die Richtlinie bei Anwendung ein- oder ausschließen soll. Diese Zuweisung kann alle Benutzer, bestimmte Benutzergruppen, Verzeichnisrollen oder externe Gastbenutzer umfassen. Organisationen mit Microsoft Entra Workload ID-Lizenzen richten sich möglicherweise auch auf Workloadidentitäten .

Richtlinien für Rollen oder Gruppen werden nur ausgewertet, wenn ein Token ausgegeben wird. Dies bedeutet:

- Neu hinzugefügte Benutzer zu einer Rolle oder Gruppe unterliegen erst dann der Richtlinie, wenn sie ein neues Token erhalten.

- Wenn ein Benutzer bereits über ein gültiges Token verfügt, bevor er der Rolle oder Gruppe hinzugefügt wird, gilt die Richtlinie nicht rückwirkend.

Die bewährte Methode besteht darin, die Auswertung des bedingten Zugriffs während der Rollenaktivierung oder gruppenmitgliedschaftsaktivierung mithilfe von Microsoft Entra Privileged Identity Management auszulösen.

Zielressourcen

Zielressourcen können Cloudanwendungen, Benutzeraktionen oder Authentifizierungskontexte enthalten oder ausschließen, die der Richtlinie unterliegen.

Netzwerk

Das Netzwerk enthält IP-Adressen, Geografien und ein Netzwerk, das den Anforderungen von Global Secure Access entspricht, um Entscheidungen über Richtlinien für bedingten Zugriff zu unterstützen. Administratoren können Speicherorte definieren und einige als vertrauenswürdig kennzeichnen, z. B. die primären Netzwerkstandorte ihrer Organisation.

Bedingungen

Eine Richtlinie kann mehrere Bedingungen enthalten.

Anmelderisiko

Für Organisationen mit Microsoft Entra ID Protection können die dort generierten Risikoerkennungen Ihre Richtlinien für bedingten Zugriff beeinflussen.

Geräteplattformen

Organisationen mit mehreren Gerätebetriebssystemplattformen erzwingen möglicherweise bestimmte Richtlinien auf verschiedenen Plattformen.

Die Informationen, die verwendet werden, um die Geräteplattform zu ermitteln, stammen aus nicht überprüften Quellen, z. B. Benutzer-Agent-Zeichenfolgen, die geändert werden können.

Client-Anwendungen

Die Software, die der Benutzer für den Zugriff auf die Cloud-App verwendet. Beispiel: "Browser" und "Mobile Apps und Desktopclients". Standardmäßig gelten alle neu erstellten Richtlinien für bedingten Zugriff auf alle Client-App-Typen, auch wenn die Client-Apps-Bedingung nicht konfiguriert ist.

Filtern nach Geräten

Dieses Steuerelement ermöglicht die gezielte Steuerung bestimmter Geräte auf Grundlage ihrer Attribute in einer Richtlinie.

Zugriffssteuerung

Der Abschnitt der Zugriffssteuerung in der Richtlinie für bedingten Zugriff steuert, wie eine Richtlinie durchgesetzt wird.

Erteilen

Grant bietet Administratoren eine Möglichkeit der Richtlinienerzwingung, in der sie den Zugriff blockieren oder gewähren können.

Zugriff blockieren

Der Zugriff blockiert den Zugriff unter den angegebenen Zuordnungen. Dieses Steuerelement ist leistungsfähig und erfordert geeignete Kenntnisse, um effektiv zu nutzen.

Gewähren von Zugriff

Das Grant-Steuerelement löst die Erzwingung eines oder mehrerer Steuerelemente aus.

- Mehrstufige Authentifizierung erforderlich

- Authentifizierungsstärke erforderlich

- Erfordern, dass das Gerät als kompatibel gekennzeichnet ist (Intune)

- In Microsoft Entra hybrid eingebundenes Gerät erforderlich

- Anfordern einer genehmigten Client-App

- App-Schutzrichtlinie erforderlich

- Kennwortänderung anfordern

- Nutzungsbedingungen erforderlich machen

Administratoren entscheiden sich dafür, dass eines der vorherigen Steuerelemente oder alle ausgewählten Steuerelemente mithilfe der folgenden Optionen erforderlich sind. Standardmäßig erfordern mehrere Steuerelemente alle.

- Alle ausgewählten Steuerelemente erforderlich (Steuerelement UND Steuerelement)

- Eins der ausgewählten Steuerelemente erforderlich (Steuerelement ODER Steuerelement)

Sitzung

Sitzungssteuerelemente können die Benutzerfreundlichkeit einschränken.

- App-erzwungene Einschränkungen verwenden:

- Funktioniert nur mit Exchange Online und SharePoint Online.

- Übergibt Geräteinformationen, um die Erfahrung zu steuern, und gewährt voll oder eingeschränkten Zugriff.

- Verwenden Sie Conditional Access App Control.

- Verwendet Signale von Microsoft Defender für Cloud-Apps, um Folgendes zu tun:

- Herunterladen, Ausschneiden, Kopieren und Drucken vertraulicher Dokumente blockieren.

- Überwachen Sie riskantes Sitzungsverhalten.

- Erfordern der Bezeichnung vertraulicher Dateien.

- Verwendet Signale von Microsoft Defender für Cloud-Apps, um Folgendes zu tun:

- Anmeldehäufigkeit:

- Möglichkeit zum Ändern der standardmäßigen Anmeldehäufigkeit für die moderne Authentifizierung.

- Permanente Browsersitzung:

- Ermöglicht Es Benutzern, nach dem Schließen und erneuten Öffnen des Browserfensters angemeldet zu bleiben.

- Passen Sie die Auswertung des kontinuierlichen Zugriffs an.

- Ausfallsicherheitsstandardwerte deaktivieren.

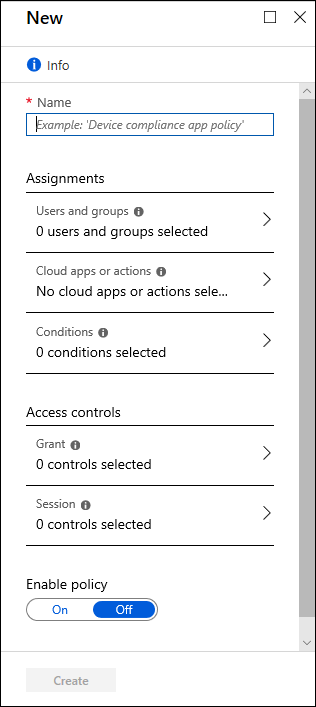

Einfache Richtlinien

Eine Richtlinie für bedingten Zugriff muss mindestens Folgendes enthalten, um erzwungen zu werden:

- Name der Richtlinie

-

Zuweisungen

- Benutzer und/oder Gruppen , auf die die Richtlinie angewendet werden soll

- Zielressourcen zum Anwenden der Richtlinie auf

-

Zugriffssteuerungen

- Steuerelemente für Gewähren oder Blockieren

Der Artikel Allgemeine Richtlinien für bedingten Zugriff enthält Richtlinien, die für die meisten Organisationen nützlich sein können.