Striktes Erzwingen von Standortrichtlinien mithilfe von fortlaufender Zugriffsauswertung (Vorschau)

Striktes Erzwingen von Standortrichtlinien ist ein neuer Erzwingungsmodus für fortlaufende Zugriffsauswertung (Continuous Access Evaluation, CAE), der in Richtlinien für bedingten Zugriff verwendet wird. Dieser neue Modus bietet Schutz für Ressourcen und beendet den Zugriff sofort, wenn die vom Ressourcenanbieter erkannte IP-Adresse von der Richtlinie für bedingten Zugriff nicht zugelassen wird. Diese Option ist die höchste Sicherheitsmodalität bei der Erzwingung von CAE-Standorten und erfordert, dass Administratoren das Routing von Authentifizierungs- und Zugriffsanforderungen in ihrer Netzwerkumgebung verstehen. Einen Überblick darüber, wie CAE-fähige Clients und Ressourcenanbieter – z. B. der Outlook-E-Mail-Client und Exchange Online – Standortänderungen auswerten, finden Sie in unserer Einführung in fortlaufende Zugriffsauswertung.

| Standort-Erzwingungsmodus | Empfohlene Netzwerktopologie | Wenn die von der Ressource erkannte IP-Adresse in der Liste der zulässigen Ressourcen nicht enthalten ist | Vorteile | Konfiguration |

|---|---|---|---|---|

| Standard (Standardwert) | Geeignet für alle Topologien | Ein kurzlebiges Token wird nur ausgegeben, wenn Microsoft Entra ID eine zulässige IP-Adresse erkennt. Andernfalls wird der Zugriff blockiert. | Greift bei Netzwerkbereitstellungen mit geteilten Tunneln, bei denen sich die Erzwingung von CAE auf die Produktivität auswirken würde, auf den Modus für die Standorterkennung vor CAE zurück. CAE erzwingt noch weitere Ereignisse und Richtlinien. | Keine (Standardeinstellung) |

| Strikt erzwungene Standortrichtlinien | Ausgehende IP-Adressen sind sowohl für Microsoft Entra ID als auch den gesamten Ressourcenanbieter-Datenverkehr dediziert und aufzählbar | Der Zugriff wird blockiert. | Am sichersten, erfordert aber wohlverstandene Netzwerkpfade | 1. Testen von IP-Adressannahmen mit einer kleinen Auffüllung 2. Aktivieren von „Strikt erzwingen“ unter „Sitzungssteuerung“ |

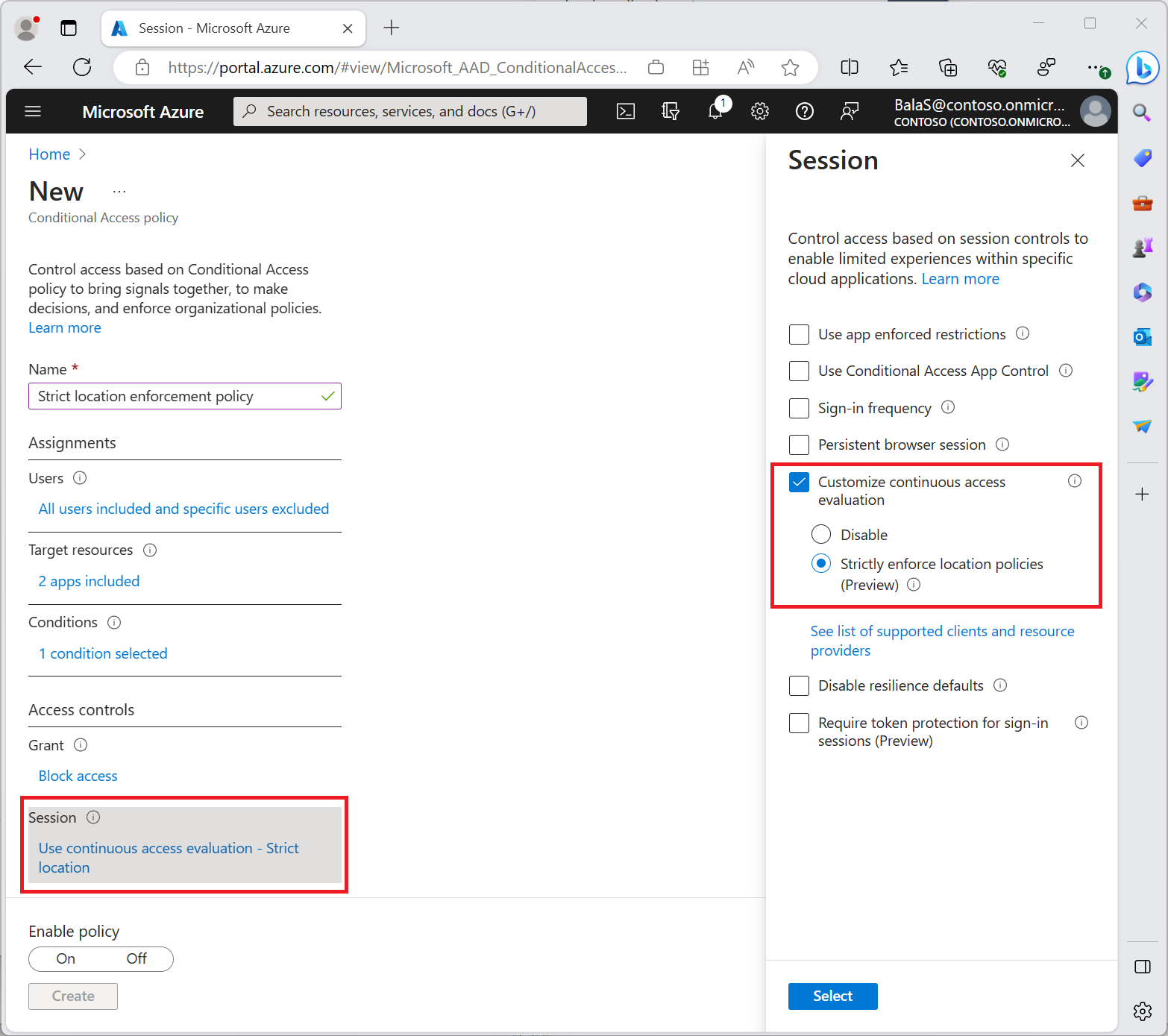

Konfigurieren von strikt erzwungenen Standortrichtlinien

Schritt 1: Konfigurieren einer standortbasierten Richtlinie für bedingten Zugriff für Ihre Zielbenutzer

Bevor Administratoren eine Richtlinie für bedingten Zugriff erstellen, die eine strikte Standorterzwingung erfordert, müssen sie mit der Nutzung von Richtlinien wie der unter Standortbasierte Richtlinien für bedingten Zugriff beschriebenen Richtlinie vertraut sein. Richtlinien wie diese sollten mit einer Teilmenge von Benutzern getestet werden, bevor Sie den nächsten Schritt ausführen. Administratoren können Abweichungen zwischen den zulässigen und tatsächlichen IP-Adressen vermeiden, die von Microsoft Entra ID während der Authentifizierung erkannt wurden, indem sie testen, bevor sie die strikte Erzwingung aktivieren.

Schritt 2: Testen der Richtlinie für eine kleine Teilmenge von Benutzern

Nachdem Sie Richtlinien aktiviert haben, die eine strikte Standorterzwingung für eine Teilmenge von Testbenutzern erfordern, überprüfen Sie Ihre Testumgebung in den Microsoft Entra-Anmeldeprotokollen mithilfe des Filters IP-Adresse (von der Ressource angezeigt). Diese Überprüfung ermöglicht Administratoren die Suche nach Szenarien, in denen die strikte Standorterzwingung Benutzer mit einer unzulässigen IP-Adresse blockieren kann, die vom CAE-fähigen Ressourcenanbieter erkannt wurde.

Bevor Administratoren Richtlinien für den bedingten Zugriff aktivieren, die eine strenge Standorterzwingung erfordern, sollten sie:

- Administratoren müssen sicherstellen, dass der gesamte Authentifizierungsdatenverkehr zu Microsoft Entra ID und der Zugriff auf Ressourcenanbieter von dedizierten ausgehenden IP-Adressen stammen, die bekannt sind.

- Beispielsweise Exchange Online, Teams, SharePoint Online und Microsoft Graph

- Stellen Sie sicher, dass alle IP-Adressen, von denen ihre Benutzer auf Microsoft Entra-ID zugreifen können, und Ressourcenanbieter in ihren IP-basierten benannten Speicherortenenthalten sind.

- Stellen Sie sicher, dass sie keinen Datenverkehr über den globalen sicheren Zugriff an Nicht-Microsoft 365-Anwendungen senden.

- Die Quell-IP-Wiederherstellung wird für diese Nicht-Microsoft 365-Anwendungen nicht unterstützt. Durch aktivieren der strikten Erzwingung von Speicherorten mit globalem sicherem Zugriff wird der Zugriff blockiert, auch wenn sich der Benutzer an einem vertrauenswürdigen IP-Speicherort befindet.

- Überprüfen Sie ihre Richtlinien für den bedingten Zugriff, um sicherzustellen, dass sie keine Richtlinien haben, die keine CaE unterstützen. Weitere Informationen finden Sie unter CAE-unterstützte Zertifizierungsstellenrichtlinien.

Wenn Administratoren diese Überprüfung nicht durchführen, werden deren Benutzer möglicherweise beeinträchtigt. Wenn der Datenverkehr zu Microsoft Entra ID oder einer von CAE unterstützten Ressource über eine freigegebene oder nicht definierbare ausgehende IP-Adresse erfolgt, aktivieren Sie in Ihren Richtlinien für bedingten Zugriff keine strikte Standorterzwingung.

Schritt 3: Verwenden der CAE-Arbeitsmappe zum Identifizieren von IP-Adressen, die Ihren benannten Standorten hinzugefügt werden sollen

Erstellen Sie eine neue Azure-Arbeitsmappe (sofern Sie dies nicht bereits getan haben), und verwenden Sie dafür die öffentliche Vorlage „Continuous Access Evaluation Insights“, um Unterschiede zwischen der von Microsoft Entra ID erkannten IP-Adresse und der von der Ressource erkannten IP-Adresse zu identifizieren. In diesem Fall verfügen Sie möglicherweise über eine Split-Tunnel-Netzwerkkonfiguration. Um sicherzustellen, dass Ihre Benutzer nicht versehentlich gesperrt werden, wenn die strikte Standorterzwingung aktiviert ist, sollten Administratoren Folgendes ausführen:

Untersuchen und identifizieren Sie IP-Adressen, die in der CAE-Arbeitsmappe identifiziert wurden.

Öffentliche IP-Adressen, die bekannten Ausgangspunkten der Organisation zugeordnet sind, deren definierten benannten Standorten hinzufügen.

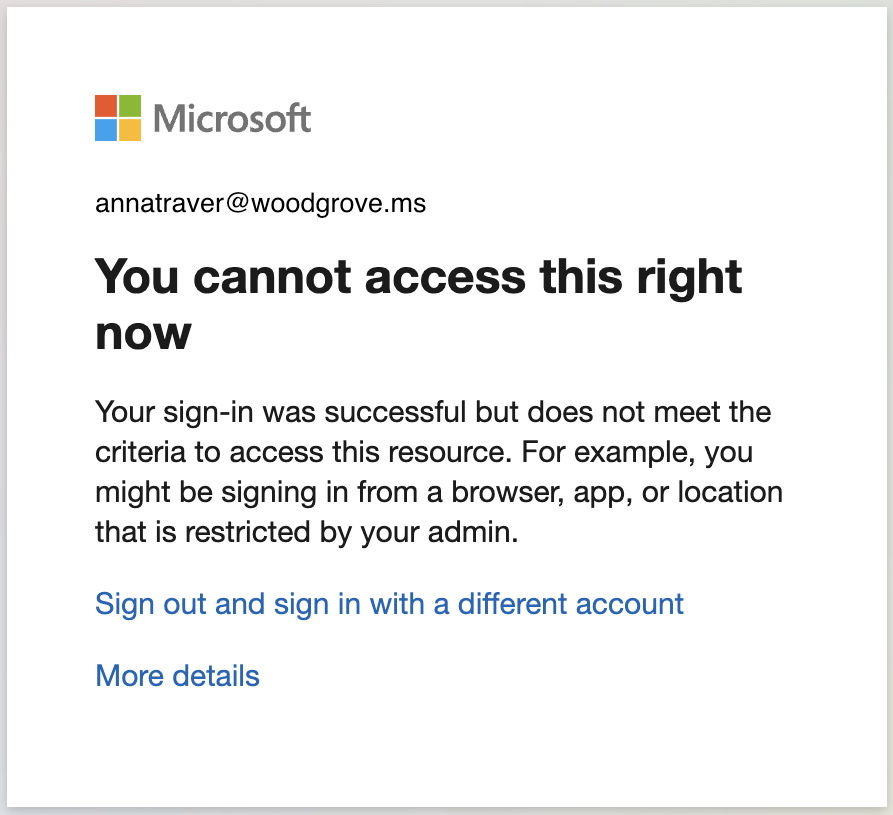

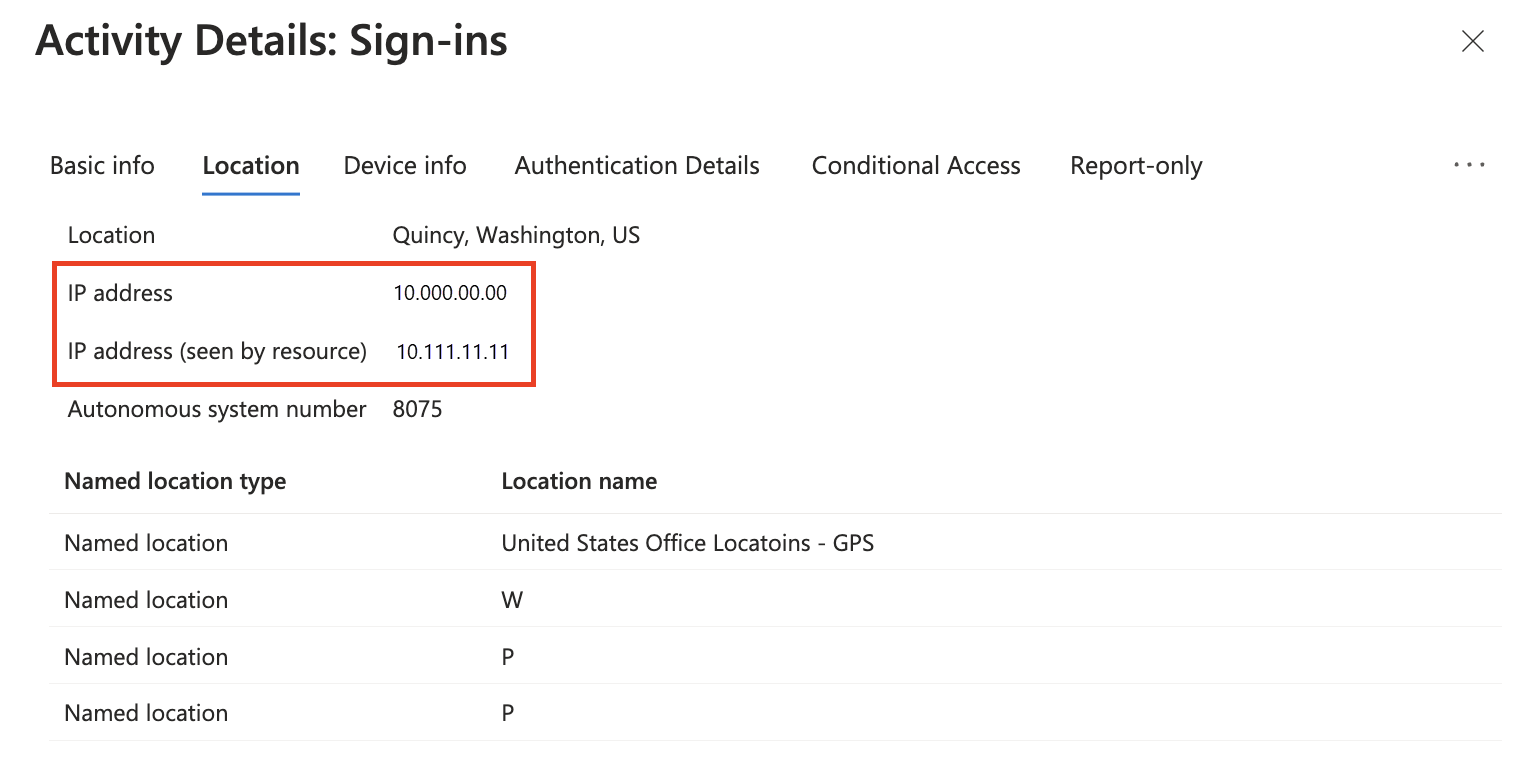

Der folgende Screenshot zeigt ein Beispiel für den blockierten Zugriff eines Clients auf eine Ressource. Diese Blockierung ist auf Richtlinien zurückzuführen, die ein Auslösen der strikten Standorterzwingung durch CAE erfordern, um die Sitzung des Clients zu widerrufen.

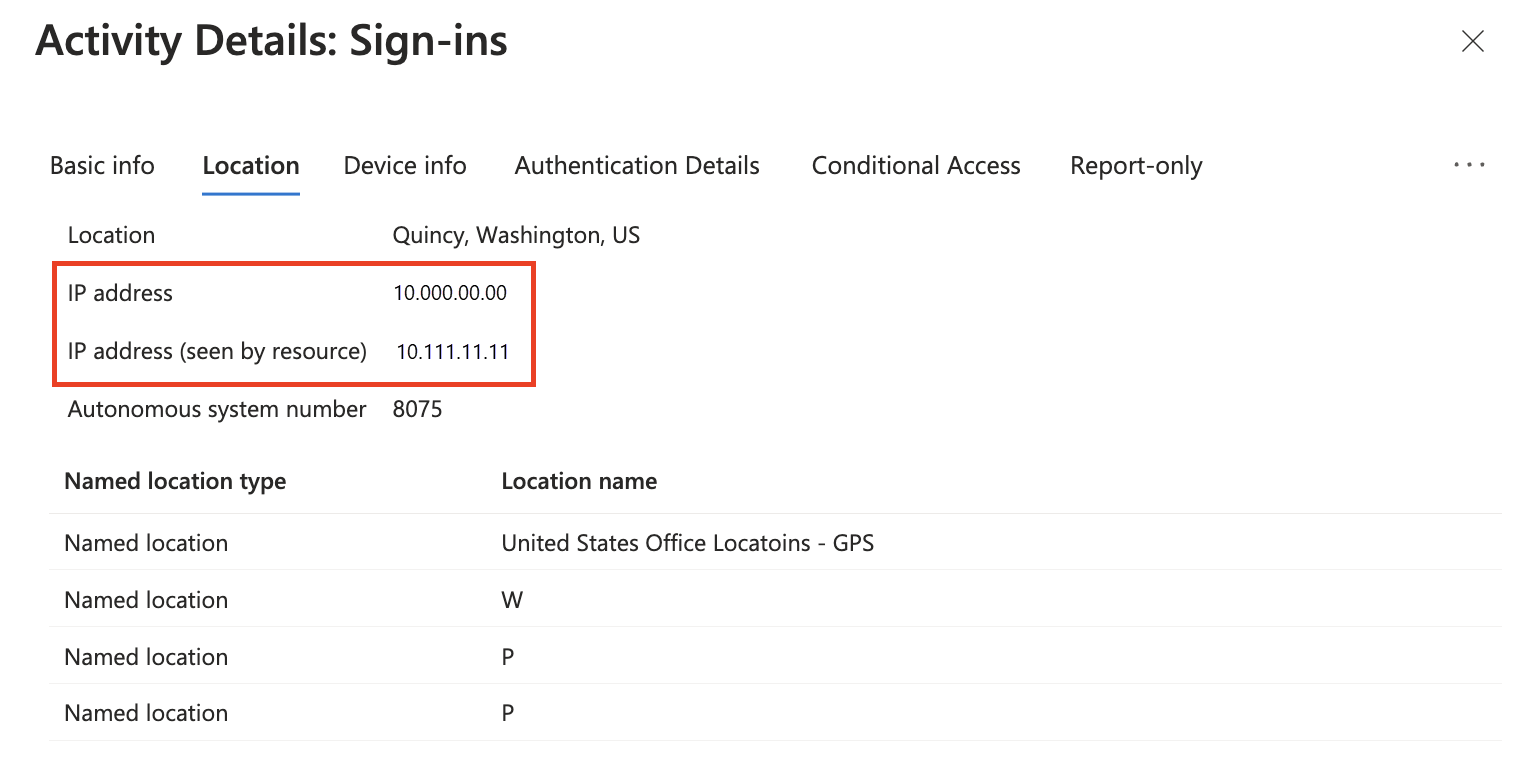

Dieses Verhalten kann in den Anmeldeprotokollen überprüft werden. Suchen Sie nach der IP-Adresse (von der Ressource angezeigt), und untersuchen Sie das Hinzufügen dieser IP zu benannten Standorten, wenn es zu unerwarteten Blockierungen des bedingten Zugriffs für Benutzer kommt.

Auf der Registerkarte Details zur Richtlinie für bedingten Zugriff werden weitere Details zu blockierten Anmeldeereignissen angezeigt.

Schritt 4: Fortsetzen der Bereitstellung

Wiederholen Sie die Schritte 2 und 3 mit dem Erweitern von Benutzergruppen so oft, bis „Striktes Erzwingen von Standortrichtlinien“ auf Ihre Zielbenutzerbasis angewendet wird. Führen Sie eine sorgfältige Einführung durch, um Auswirkungen auf die Benutzerfreundlichkeit zu vermeiden.

Problembehandlung bei Anmeldeprotokollen

Administratoren können die Anmeldeprotokolle untersuchen, um Fälle mit IP-Adresse (von der Ressource angezeigt) zu finden.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Berichtleseberechtigter an.

- Browsen Sie zu Identität>Überwachung und Integrität>Anmeldeprotokolle.

- Suchen Sie nach zu überprüfenden Ereignissen, indem Sie Filter und Spalten hinzufügen, um nicht erforderliche Informationen herauszufiltern.

Fügen Sie die Spalte IP-Adresse (von der Ressource angezeigt) hinzu, und filtern Sie alle leeren Elemente heraus, um den Bereich einzugrenzen. Die IP-Adresse (von Ressource gesehen) ist leer, wenn die von Microsoft Entra ID angezeigte IP-Adresse mit der von der Ressource erkannten IP-Adresse übereinstimmt.

IP-Adresse (von der Ressource angezeigt) enthält Filter ist in den folgenden Beispielen nicht leer:

Anfängliche Authentifizierung

Die Authentifizierung mit einem CAE-Token ist erfolgreich.

Die IP-Adresse (von der Ressource angezeigt) ist anders als die von Microsoft Entra ID erkannte IP-Adresse. Obwohl die von der Ressource angezeigte IP-Adresse bekannt ist, gibt es so lange keine Erzwingung, bis die Ressource den Benutzer zur erneuten Auswertung der von der Ressource angezeigten IP-Adresse umleitet.

Die Microsoft Entra-Authentifizierung ist erfolgreich, weil die strikte Standorterzwingung auf Ressourcenebene nicht angewendet wird.

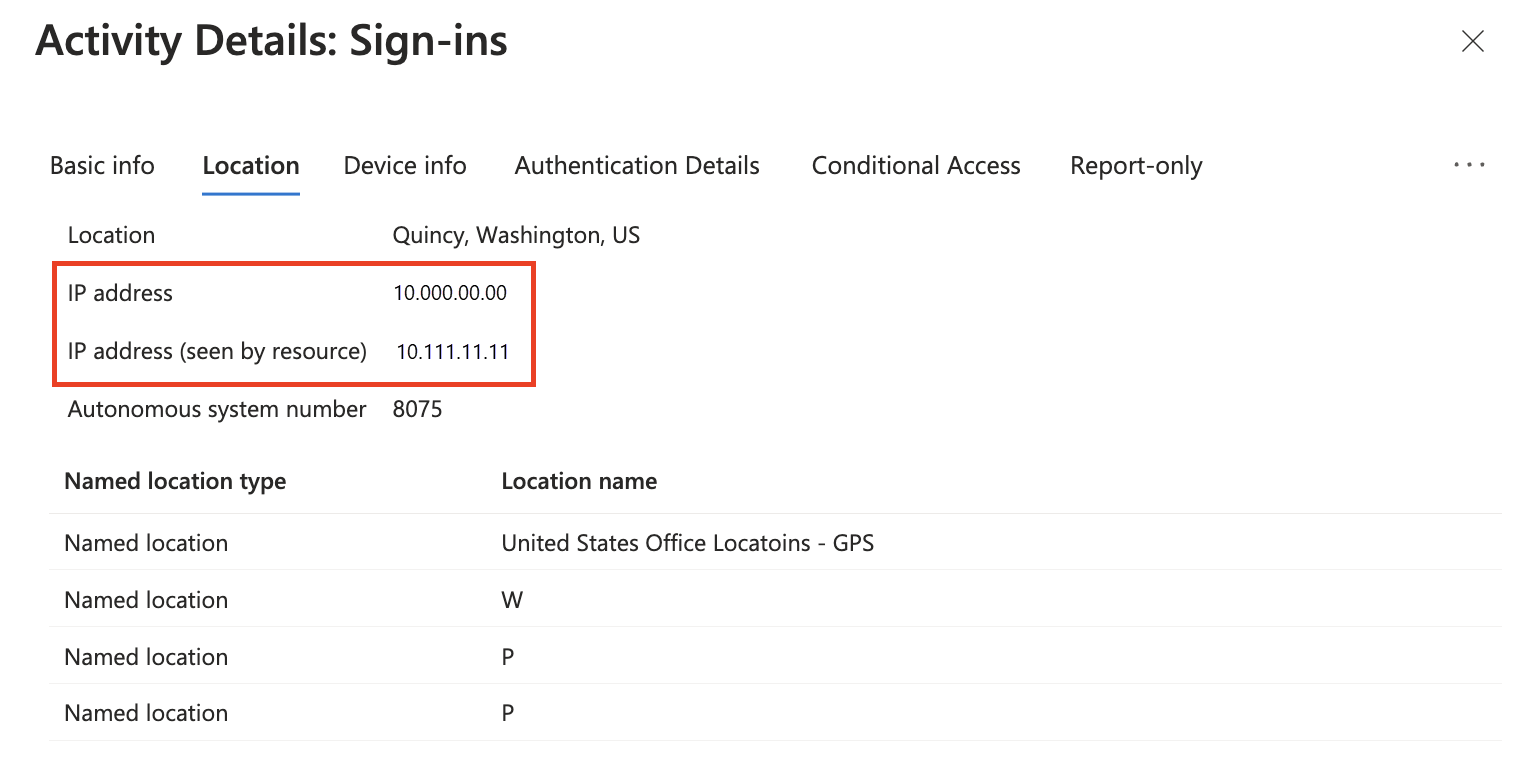

Ressourcenumleitung für erneute Auswertung

Die Authentifizierung schlägt fehl, und es wird kein CAE-Token ausgestellt.

Die IP-Adresse (von der Ressource angezeigt) ist anders als die von Microsoft Entra ID erkannte IP.

Die Authentifizierung ist nicht erfolgreich, weil IP-Adresse (von der Ressource angezeigt) kein bekannter benannter Standort im bedingten Zugriff ist.

Zugehöriger Inhalt

- Fortlaufende Zugriffsevaluierung in Microsoft Entra ID

- Anspruchsherausforderungen, Anspruchsanforderungen und Clientfunktionen

- Verwenden von APIs mit aktivierter fortlaufender Zugriffsauswertung in Ihren Anwendungen

- Überwachen und Behandeln von Problemen bei Anmeldungen mit fortlaufender Zugriffsauswertung