Anmerkung

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Derzeit können Richtlinien für bedingten Zugriff auf alle Apps oder auf einzelne Apps angewendet werden. Für Unternehmen mit einer großen Anzahl von Anwendungen kann es schwierig sein, diesen Prozess über mehrere Richtlinien für bedingten Zugriff hinweg zu verwalten.

Mit Anwendungsfiltern für bedingten Zugriff können Organisationen Dienstprinzipale mit benutzerdefinierten Attributen markieren. Diese benutzerdefinierten Attribute werden dann zu ihren Richtlinien für bedingten Zugriff hinzugefügt. Filter für Anwendungen werden zur Tokenausstellungslaufzeit ausgewertet, nicht bei der Konfiguration.

In diesem Dokument erstellen Sie einen benutzerdefinierten Attributsatz, weisen Ihrer Anwendung ein benutzerdefiniertes Sicherheitsattribut zu und erstellen eine Richtlinie für bedingten Zugriff, um die Anwendung zu schützen.

Zuweisen von Rollen

Benutzerdefinierte Sicherheitsattribute sind sicherheitsrelevant und können nur von delegierten Benutzern verwaltet werden. Benutzern, die diese Attribute verwalten oder Berichte darüber erstellen, muss mindestens eine der folgenden Rollen zugewiesen sein:

| Rollenname | BESCHREIBUNG |

|---|---|

| Attributzuweisungsadministrator | Zuweisen von benutzerdefinierten Sicherheitsattributschlüsseln und -werten zu unterstützten Microsoft Entra-Objekten. |

| Attributzuweisungsleser | Lesen benutzerdefinierter Sicherheitsattributschlüssel und -werte für unterstützte Microsoft Entra-Objekte. |

| Attributdefinitionsadministrator | Definieren und Verwalten der Definition von benutzerdefinierten Sicherheitsattributen. |

| Attributdefinitionsleser | Lesen der Definition von benutzerdefinierten Sicherheitsattributen. |

Weisen Sie die entsprechende Rolle im Verzeichnisbereich den Benutzern zu, die diese Attribute verwalten oder Berichte darüber erstellen. Ausführliche Schritte finden Sie unter Zuweisen von Microsoft Entra-Rollen.

Wichtig

Standardmäßig besitzen globale Administrator - und andere Administratorrollen keine Berechtigungen zum Lesen, Definieren oder Zuweisen von benutzerdefinierten Sicherheitsattributen.

Benutzerdefinierte Sicherheitsattribute erstellen

Folgen Sie den Anweisungen im Artikel: Hinzufügen oder Deaktivieren von benutzerdefinierten Sicherheitsattributen in der Microsoft Entra-ID , um den folgenden Attributsatz und neue Attribute hinzuzufügen.

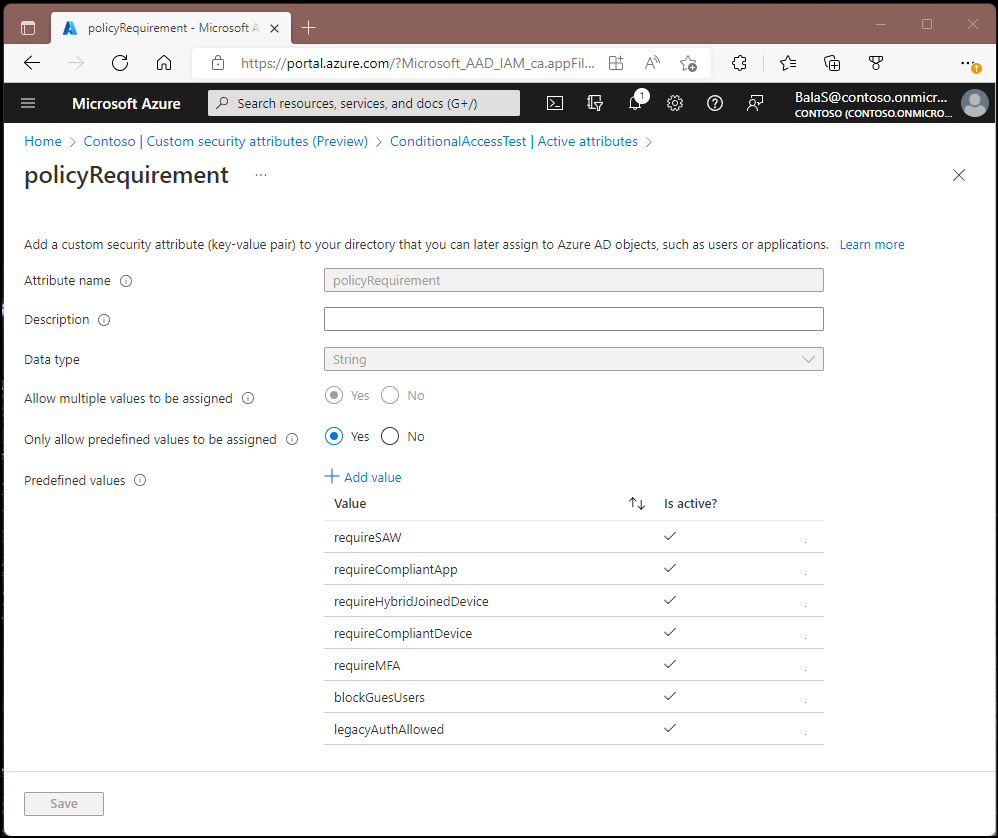

- Erstellen Sie einen Attributsatz namens ConditionalAccessTest.

- Erstellen Sie Neue Attribute mit dem Namen policyRequirement, die Zuweisung mehrerer Werte zulassen und nur die Zuweisung vordefinierter Werte erlauben. Wir fügen die folgenden vordefinierten Werte hinzu:

- veralteteAuthentifizierungErlaubt

- Gastbenutzer blockieren

- erforderlichMFA

- konformesGerätErforderlich

- HybridverbundenesGerätErforderlich

- erforderliche konforme App

Hinweis

Bedingte Zugriffsfilter für Anwendungen funktionieren nur mit benutzerdefinierten Sicherheitsattributen vom Typ string. Benutzerdefinierte Sicherheitsattribute unterstützen die Erstellung des booleschen Datentyps, die Richtlinie für bedingten Zugriff unterstützt stringjedoch nur .

Erstellen der Richtlinie für bedingten Zugriff

- Melden Sie sich beim Microsoft Entra Admin Center als mindestens ein Bedingter Zugriffsadministrator und Attributdefinitionsleser an.

- Navigieren Sie zu Entra ID>bedingter Zugriff.

- Wählen Sie "Neue Richtlinie" aus.

- Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

- Wählen Sie unter "Aufgaben" die Option "Benutzer" oder "Workloadidentitäten" aus.

- Wählen Sie unter "Einschließen" "Alle Benutzer" aus.

- Wählen Sie unter Ausschließen die Option Benutzer und Gruppen aus, und wählen Sie die Notfallzugriffs- oder Break-Glass-Konten Ihrer Organisation aus.

- Wählen Sie "Fertig" aus.

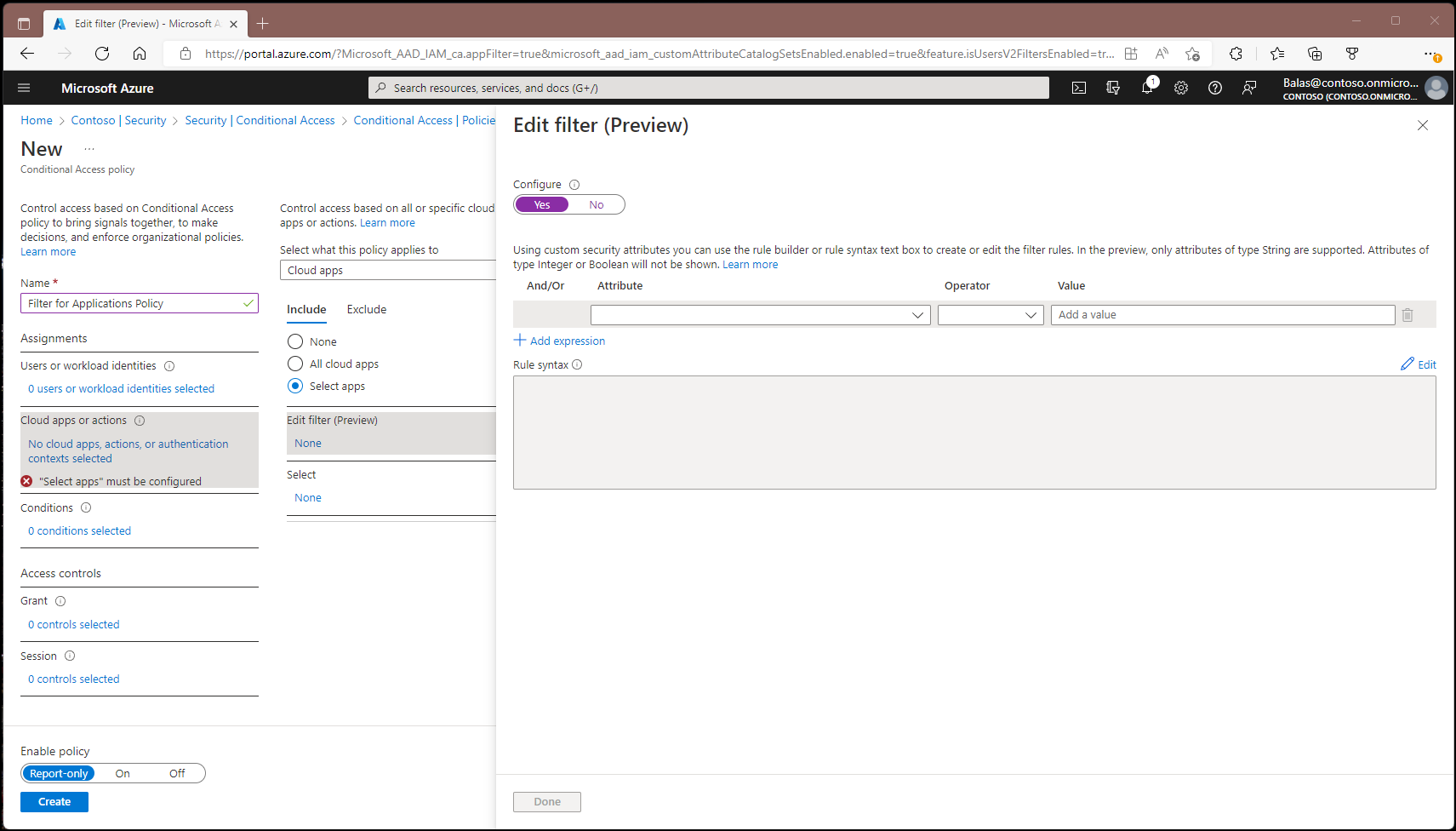

- Wählen Sie unter "Zielressourcen" die folgenden Optionen aus:

- Wählen Sie aus, worauf diese Richtlinie für Cloud-Apps zutrifft.

- Einbeziehen Ressourcen auswählen.

- Wählen Sie "Filter bearbeiten" aus.

- Legen Sie "Konfigurieren" auf "Ja" fest.

- Wählen Sie das Attribut policyRequirement, das wir zuvor erstellt haben, aus.

- Operator auf "Enthält" festlegen.

- Legen Sie den Wert so fest, dass MFA erforderlich ist.

- Wählen Sie "Fertig" aus.

- Wählen Sie unter Zugriffssteuerung>Zugriff gewähren die Option Zugriff gewähren, Mehrstufige Authentifizierung anfordern und dann Auswählen.

- Bestätigen Sie Ihre Einstellungen, und legen Sie " Richtlinie aktivieren " auf "Nur Bericht" fest.

- Wählen Sie "Erstellen" aus, um Ihre Richtlinie zu aktivieren.

Nachdem Sie Ihre Einstellungen mithilfe des Richtlinieneffekts oder berichtsgeschützten Modus bestätigt haben, verschieben Sie den Umschalter "Richtlinie aktivieren " von " Nur Bericht " auf "Ein".

Konfigurieren von benutzerdefinierten Attributen

Schritt 1: Einrichten einer Beispielanwendung

Wenn Sie bereits über eine Testanwendung verfügen, die einen Dienstprinzipal verwendet, können Sie diesen Schritt überspringen.

Richten Sie eine Beispielanwendung ein, die veranschaulicht, wie ein Auftrag oder ein Windows-Dienst mit einer Anwendungsidentität anstelle der Identität eines Benutzers ausgeführt werden kann. Befolgen Sie die Anweisungen im Artikel Schnellstart: Abrufen eines Tokens und Aufrufen der Microsoft Graph-API mithilfe der Identität einer Konsolen-App zum Erstellen dieser Anwendung.

Schritt 2: Zuweisen eines benutzerdefinierten Sicherheitsattributs zu einer Anwendung

Wenn in Ihrem Mandanten kein Dienstprinzipal aufgeführt ist, kann er nicht als Ziel festgelegt werden. Die Office 365-Suite ist ein Beispiel für einen solchen Dienstprinzipal.

- Melden Sie sich beim Microsoft Entra Admin Center als mindestens ein Administrator für bedingten Zugriff~/identity/role-based-access-control/permissions-reference.md#conditional-access-administrator) und Attributzuweisungsadministrator an.

- Navigieren Sie zu Entra ID>Enterprise-Apps.

- Wählen Sie den Dienstprinzipal aus, auf den Sie ein benutzerdefiniertes Sicherheitsattribut anwenden möchten.

- Wählen Sie unter ">" die Option "Aufgabe hinzufügen" aus.

- Wählen Sie unter AttributsatzConditionalAccessTest aus.

- Unter Attributname wählen Sie policyRequirement aus.

- Wählen Sie unter "Zugewiesene Werte" die Option " Werte hinzufügen", wählen Sie "RequireMFA " aus der Liste und dann " Fertig" aus.

- Wählen Sie "Speichern" aus.

Schritt 3: Testen der Richtlinie

Melden Sie sich als ein Benutzer an, auf den die Richtlinie angewendet werden soll, und ermitteln Sie mit einem Test, ob MFA beim Zugriff auf die Anwendung erforderlich ist.

Andere Szenarien

- Blockieren der Legacyauthentifizierung

- Blockieren des externen Zugriffs auf Anwendungen

- Erfordern von Richtlinien für konforme Geräte oder Intune-App-Schutzrichtlinien

- Erzwingen von Steuerungen für die Anmeldehäufigkeit für bestimmte Anwendungen

- Erfordern einer Arbeitsstation mit privilegiertem Zugriff für bestimmte Anwendungen

- Erfordern von Sitzungssteuerungen für Benutzer mit hohem Risiko und bestimmte Anwendungen

Zugehöriger Inhalt

Vorlagen für bedingten Zugriff

Bestimmen des Effekts mithilfe des Nur-Berichtsmodus für Bedingten Zugriff