Verwenden von Überwachungsprotokollen zur Problembehandlung von Richtlinienänderungen für bedingten Zugriff

Das Überwachungsprotokoll von Microsoft Entra ist eine wertvolle Informationsquelle bei der Problembehandlung, um festzustellen, warum und wie Änderungen der Richtlinie für bedingten Zugriff in Ihrer Umgebung vorgenommen wurden.

Überwachungsprotokolldaten werden standardmäßig nur 30 Tage lang aufbewahrt, was möglicherweise nicht für jede Organisation lang genug ist. Organisationen können Daten über einen längeren Zeitraum speichern, indem sie die Diagnoseeinstellungen in Microsoft Entra ändern, um:

- Daten an einen Log Analytics-Arbeitsbereich zu senden

- Daten in einem Speicherkonto zu archivieren

- Streamen von Daten an Event Hubs

- Daten an eine Partnerlösung zu senden

Sie finden diese Optionen unter Identität>Überwachung und Integrität>Diagnoseeinstellungen>Einstellungen bearbeiten. Wenn Sie keine Diagnoseeinstellung haben, befolgen Sie die Anweisungen im Artikel zum Erstellen von Diagnoseeinstellungen, um Plattformprotokolle und Metriken an verschiedene Ziele zu senden, um eine zu erstellen.

Verwenden des Überwachungsprotokolls

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Berichtleseberechtigter an.

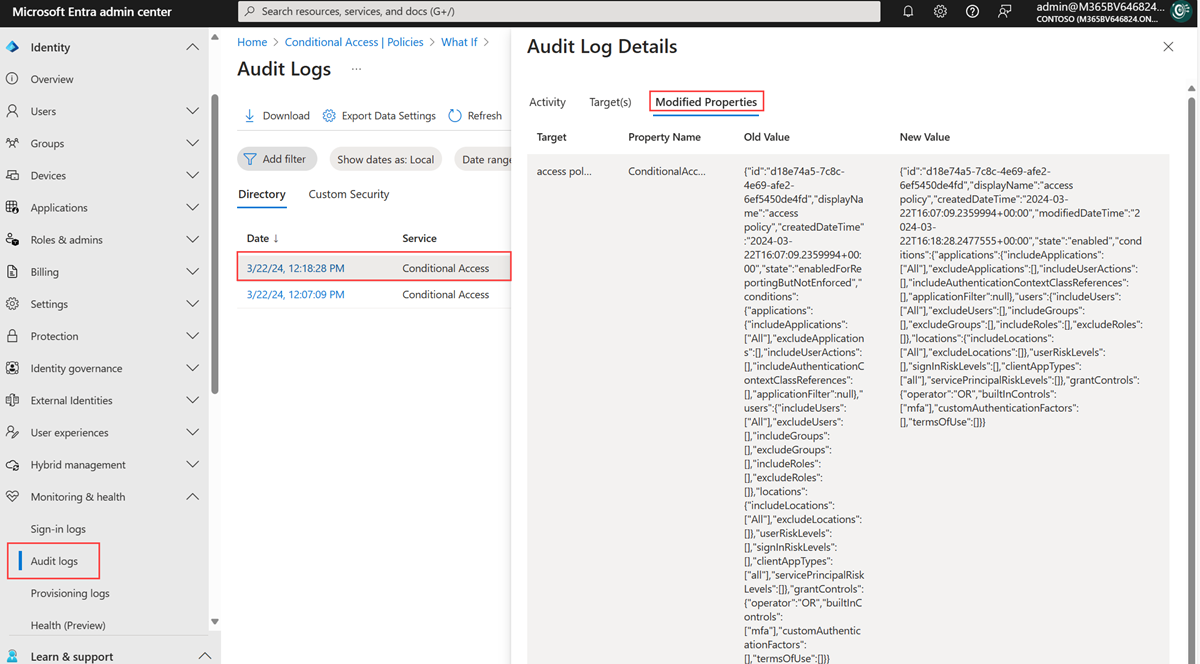

Browsen Sie zu Identität>Überwachung & Integrität>Überwachungsprotokolle.

Wählen Sie den Datumsbereich aus, in dem Sie die Abfrage durchführen möchten.

Wählen Sie im Filter Dienst die Option Bedingter Zugriff und dann die Schaltfläche Anwenden aus.

In den Überwachungsprotokollen werden standardmäßig alle Aktivitäten angezeigt. Öffnen Sie den Filter Aktivität, um die Aktivitäten einzugrenzen. Eine vollständige Liste der Überwachungsprotokollaktivitäten für bedingten Zugriff finden Sie unter Überwachungsprotokollaktivitäten.

Wählen Sie eine Zeile aus, um die Details anzuzeigen. Auf der Registerkarte Geänderte Eigenschaften werden die geänderten JSON-Werte für die ausgewählte Überwachungsaktivität aufgelistet.

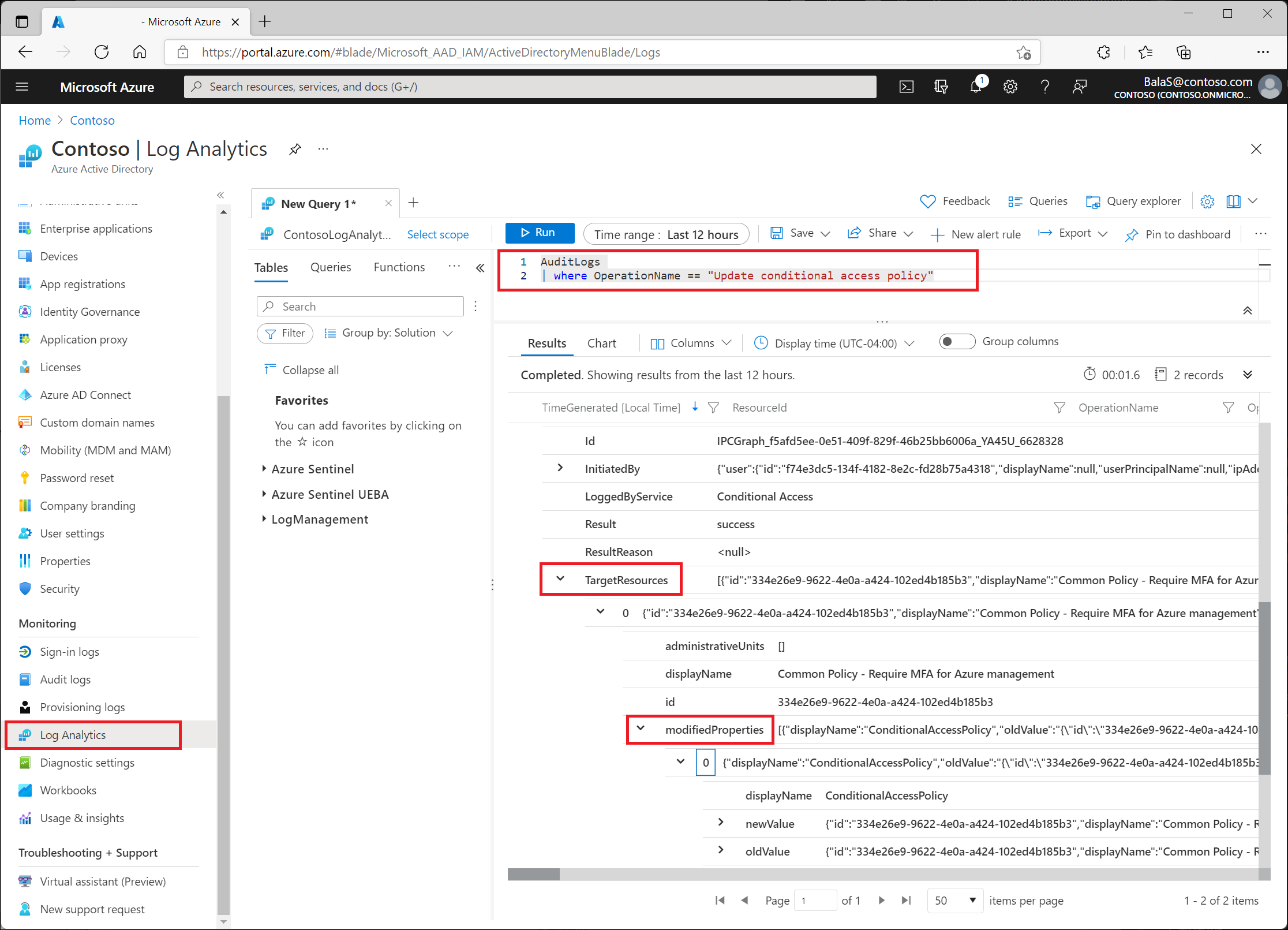

Verwenden von Log Analytics

Log Analytics ermöglicht Organisationen das Abfragen von Daten mit vordefinierten Abfragen oder benutzerdefinierten erstellten Kusto-Abfragen. Weitere Informationen finden Sie unter Erste Schritte mit Protokollabfragen in Azure Monitor.

Ermitteln Sie nach der Aktivierung den Zugriff auf Log Analytics unter Identität>Überwachung und Integrität>Log Analytics. Die Tabelle, die für Administratoren für bedingten Zugriff am wichtigsten ist, ist AuditLogs.

AuditLogs

| where OperationName == "Update Conditional Access policy"

Änderungen befinden sich unter TargetResources>modifiedProperties.

Lesen der Werte

Die alten und neuen Werte aus dem Überwachungsprotokoll und von Log Analytics liegen im JSON-Format vor. Vergleichen Sie die beiden Werte, um die Änderungen an der Richtlinie festzustellen.

Beispiel für eine alte Richtlinie:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

"a0d3eb5b-6cbe-472b-a960-0baacbd02b51"

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:40.781994+00:00",

"state": "enabled"

}

Beispiel für eine aktualisierte Richtlinie:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:54.9739405+00:00",

"state": "enabled"

}

Im vorherigen Beispiel enthält die aktualisierte Richtlinie keine Nutzungsbedingungen in Gewährungssteuerelementen.