Manuelles Konfigurieren des Microsoft Entra-Hybridbeitritts

Wenn die Verwendung von Microsoft Entra Connect eine Option für Sie ist, lesen Sie die Anleitung unter Konfigurieren von Microsoft Entra Hybrid Join. Die Verwendung der Automatisierung in Microsoft Entra Connect vereinfacht die Konfiguration der Microsoft Entra hybriden Joins erheblich.

In diesem Artikel wird die manuelle Konfiguration der Voraussetzungen für die Microsoft Entra-Hybrideinbindung behandelt. Er enthält u. a. Schritte für verwaltete Domänen und Verbunddomänen.

Voraussetzungen

- Microsoft Entra Connect

- Damit „sync join“ für die Geräteregistrierung erfolgreich ist, schließen Sie im Rahmen der Geräteregistrierungskonfiguration nicht die Standardgeräteattribute aus der Konfiguration der Microsoft Entra Connect-Synchronisierung aus. Weitere Informationen zu Standardgeräteattributen, die mit Microsoft Entra ID synchronisiert werden, finden Sie unter Mit Microsoft Entra Connect synchronisierte Attribute.

- Wenn die Computerobjekte der Geräte, die Sie hybrid in Microsoft Entra einbinden möchten, zu bestimmten Organisationseinheiten (OUs) gehören, konfigurieren Sie die richtigen Organisationseinheiten für die Synchronisierung in Microsoft Entra Connect. Weitere Informationen zum Synchronisieren von Computerobjekten mit Microsoft Entra Connect finden Sie unter Filterung basierend auf Organisationseinheiten.

- Anmeldeinformationen eines Unternehmensadministrators für jede lokale Active Directory Domain Services-Gesamtstruktur

- (Für Verbunddomänen) Windows Server mit Installation der Active Directory-Verbunddienste (AD FS)

- Benutzer können ihre Geräte mit Microsoft Entra ID registrieren. Weitere Informationen zu dieser Einstellung finden Sie unter der Überschrift Konfigurieren von Geräteeinstellungen im Artikel Verwalten von Geräteidentitäten mit dem Azure-Portal.

Für die Microsoft Entra Hybrid Join müssen die Geräte innerhalb des Netzwerks Ihrer Organisation Zugriff auf die folgenden Microsoft-Ressourcen haben:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(Wenn Sie nahtloses einmaliges Anmelden verwenden möchten oder bereits verwenden.)- Sicherheitstokendienst (STS) Ihrer Organisation (für Verbunddomänen)

Warnung

Wenn Ihre Organisation Proxyserver verwendet, die SSL-Datenverkehr für Szenarien wie die Verhinderung von Datenverlust oder Microsoft Entra-Mandanteneinschränkungen abfangen, stellen Sie sicher, dass der Datenverkehr zu von TLSI (TLS break and inspect) ausgeschlossen ist. Wenn diese URLs nicht ausgeschlossen werden, kann dies zu Störungen bei der Clientzertifikatauthentifizierung, zu Problemen mit der Geräteregistrierung und zu Problemen mit dem gerätebasierten bedingten Zugriff führen.

Wenn für Ihre Organisation Zugriff auf das Internet über einen ausgehenden Proxy erforderlich ist, können Sie die Vorgehensweise unter Informationen zur Implementierung von WPAD verwenden, damit Computer mit Windows 10 oder höher Geräte bei Microsoft Entra ID registrieren können. Wenn bei der Konfiguration und Verwaltung von WPAD Probleme auftreten, finden Sie entsprechende Informationen unter Problembehandlung bei der automatischen Erkennung.

Wenn Sie WPAD nicht verwenden, können Sie ab Windows 10 1709 WinHTTP-Proxyeinstellungen auf Ihrem Computer konfigurieren. Weitere Informationen finden Sie unter WinHTTP-Proxyeinstellungen, die per Gruppenrichtlinienobjekt (Group Policy Object, GPO) bereitgestellt werden.

Hinweis

Wenn Sie Proxyeinstellungen auf Ihrem Computer mithilfe von WinHTTP-Einstellungen konfigurieren, können alle Computer, die keine Verbindung mit dem konfigurierten Proxy herstellen können, auch keine Internetverbindung herstellen.

Wenn Ihre Organisation Internetzugriff über einen authentifizierten ausgehenden Proxy erfordert, stellen Sie sicher, dass Ihre Computer mit Windows 10 oder höher erfolgreich beim ausgehenden Proxy authentifiziert werden können. Da Computer mit Windows 10 oder höher die Geräteregistrierung mithilfe des Computerkontexts ausführen, konfigurieren Sie die Authentifizierung bei ausgehenden Proxys mit dem Computerkontext. Erkundigen Sie sich beim Anbieter Ihres ausgehenden Proxys nach den Konfigurationsanforderungen.

Verwenden Sie das Skript zum Testen der Geräteregistrierungskonnektivität, um zu überprüfen, ob Geräte unter dem Systemkonto auf die erforderlichen Microsoft-Ressourcen zugreifen kann.

Konfiguration

Sie können in Microsoft Entra eingebundene Hybridgeräte für verschiedene Windows-Geräteplattformen konfigurieren.

- Für verwaltete Domänen und Verbunddomänen müssen Sie einen Dienstverbindungspunkt (Service Connection Point, SCP) konfigurieren.

- Für Verbunddomänen müssen Sie sicherstellen, dass Ihr Verbunddienst so konfiguriert ist, dass er die entsprechenden Ansprüche ausgibt.

Folgen Sie nach Abschluss dieser Konfigurationen den Anweisungen, um die Registrierung zu überprüfen.

Konfigurieren eines Dienstverbindungspunkts

Ihre Geräte verwenden im Rahmen der Registrierung ein SCP-Objekt (Service Connection Point, Dienstverbindungspunkt), um Informationen zum Microsoft Entra-Mandanten zu ermitteln. In Ihrem lokalen Active Directory muss sich das SCP-Objekt für die in Microsoft Entra Hybrid eingebundenen Geräte in der Partition für den Konfigurationsnamenskontext der Gesamtstruktur des Computers befinden. Es gibt nur einen Konfigurationsnamenskontext pro Gesamtstruktur. In einer Active Directory-Konfiguration mit mehreren Gesamtstrukturen muss der Dienstverbindungspunkt in allen Gesamtstrukturen vorhanden sein, die in die Domäne eingebundene Computer enthalten.

Das SCP-Objekt enthält zwei Schlüsselwortwerte – azureADid:<TenantID> und azureADName:<verified domain>. Der <verified domain>-Wert im Schlüsselwort azureADName gibt den Typ des Geräteregistrierungsflows (Verbund oder verwaltet) vor, dem das Gerät nach dem Lesen des SCP-Werts aus Ihrer lokalen Active Directory-Instanz folgt. Weitere Informationen zu verwalteten und Verbundflows finden Sie im Artikel Funktionsweise der Microsoft Entra-Geräteregistrierung.

Sie können das Get-ADRootDSE-Cmdlet verwenden, um den Konfigurationsnamenskontext aus Ihrer Gesamtstruktur abzurufen.

Für eine Gesamtstruktur mit dem Active Directory-Domänennamen fabrikam.com lautet der Konfigurationsnamenskontext:

CN=Configuration,DC=fabrikam,DC=com

In Ihrer Gesamtstruktur befindet sich das SCP-Objekt für die automatische Registrierung von in die Domäne eingebundenen Geräten unter:

CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,[Your Configuration Naming Context]

Je nachdem, wie Sie Microsoft Entra Connect bereitstellen, ist das SCP-Objekt unter Umständen bereits konfiguriert. Mit dem folgenden PowerShell-Skript können Sie das Vorhandensein des Objekts überprüfen und die Ermittlungswerte abrufen:

$scp = New-Object System.DirectoryServices.DirectoryEntry;

$scp.Path = "LDAP://CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=fabrikam,DC=com";

$scp.Keywords;

Die Ausgabe von $scp.Keywords enthält die Microsoft Entra-Mandanteninformationen. Hier sehen Sie ein Beispiel:

azureADName:microsoft.com

azureADId:a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1

Einrichten der Ausstellung von Ansprüchen

In einer Microsoft Entra-Verbundkonfiguration benötigen die Geräte für die Authentifizierung gegenüber Microsoft Entra ID entweder AD FS oder einen lokalen Verbunddienst eines Microsoft-Partners. Die Geräte führen die Authentifizierung durch, um ein Zugriffstoken für die Registrierung beim Geräteregistrierungsdienst von Microsoft Entra (Azure DRS) zu erhalten.

Bei aktuellen Windows-Geräten erfolgt die Authentifizierung mittels integrierter Windows-Authentifizierung gegenüber einem aktiven WS-Trust-Endpunkt (entweder Version 1.3 oder 2005), der vom lokalen Verbunddienst gehostet wird.

Bei Verwendung von AD FS müssen Sie die folgenden WS-Trust-Endpunkte aktivieren:

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Warnung

Die Endpunkte adfs/services/trust/2005/windowstransport und adfs/services/trust/13/windowstransport dürfen nur als Endpunkte mit Intranetzugriff aktiviert und NICHT als Endpunkte mit Extranetzugriff über den Webanwendungsproxy verfügbar gemacht werden. Weitere Informationen zum Deaktivieren von WS-Trust-Windows-Endpunkten finden Sie unter Deaktivieren von WS-Trust-Windows-Endpunkten auf dem Proxy. Welche Endpunkte aktiviert sind, sehen Sie in der AD FS-Verwaltungskonsole unter Dienst>Endpunkte.

Hinweis

Wenn Sie nicht über AD FS als lokalen Verbunddienst verfügen, folgen Sie den Anleitungen Ihres Anbieters, um sicherzustellen, dass er WS-Trust 1.3- oder 2005-Endpunkte unterstützt und diese per MEX (Metadata Exchange)-Datei veröffentlicht werden.

Damit die Geräteregistrierung abgeschlossen werden kann, müssen in dem Token, das von Azure DRS empfangen wird, folgende Ansprüche enthalten sein. Azure DRS erstellt in Microsoft Entra ID ein Geräteobjekt mit einigen dieser Informationen. Diese werden dann von Microsoft Entra Connect verwendet, um das neu erstellte Geräteobjekt dem lokalen Computerkonto zuzuordnen.

http://schemas.microsoft.com/ws/2012/01/accounttypehttp://schemas.microsoft.com/identity/claims/onpremobjectguidhttp://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid

Wenn Sie mehr als einen verifizierten Domänennamen benötigen, müssen Sie für Computer den folgenden Anspruch angeben:

http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid

Falls Sie bereits einen ImmutableID-Anspruch ausstellen (z. B. mit einer mS-DS-ConsistencyGuid oder einem anderen Attribut als Quellwert für die ImmutableID), müssen Sie einen entsprechenden Anspruch für Computer bereitstellen:

http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID

Die folgenden Abschnitte enthalten Informationen zu diesen Punkten:

- Werte, über die jeder Anspruch verfügen muss

- Definition in AD FS

Mithilfe der Definition können Sie überprüfen, ob die Werte vorhanden sind oder ob Sie sie erstellen müssen.

Hinweis

Wenn Sie nicht AD FS als lokalen Verbundserver nutzen, folgen Sie den Anleitungen Ihres Anbieters, um die entsprechende Konfiguration zum Ausgeben dieser Ansprüche zu erstellen.

Ausstellen des Kontotypanspruchs

Der Anspruch http://schemas.microsoft.com/ws/2012/01/accounttype muss den Wert DJ enthalten, mit dem das Gerät als in die Domäne eingebundener Computer identifiziert wird. In AD FS können Sie eine Ausstellungstransformationsregel hinzufügen, die wie folgt aussieht:

@RuleName = "Issue account type for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "DJ"

);

Ausstellen der objectGUID des lokalen Computerkontos

Der Anspruch http://schemas.microsoft.com/identity/claims/onpremobjectguid muss den objectGUID-Wert des lokalen Computerkontos enthalten. In AD FS können Sie eine Ausstellungstransformationsregel hinzufügen, die wie folgt aussieht:

@RuleName = "Issue object GUID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/identity/claims/onpremobjectguid"),

query = ";objectguid;{0}",

param = c2.Value

);

Ausstellen der objectSid des lokalen Computerkontos

Der Anspruch http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid muss den objectSid-Wert des lokalen Computerkontos enthalten. In AD FS können Sie eine Ausstellungstransformationsregel hinzufügen, die wie folgt aussieht:

@RuleName = "Issue objectSID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(claim = c2);

Ausstellen der Aussteller-ID (issuerID) für den Computer, wenn in Microsoft Entra ID mehrere überprüfte Domänennamen enthalten sind

Der Anspruch http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid muss den URI (Uniform Resource Identifier) eines der überprüften Domänennamen enthalten, für die eine Verbindung mit dem lokalen Verbunddienst (AD FS oder Partner) hergestellt wird, der das Token ausstellt. In AD FS können Sie Ausstellungstransformationsregeln hinzufügen, die wie die unten angegebenen Beispiele aussehen (in dieser spezifischen Reihenfolge und im Anschluss an die vorhergehenden Regeln). Es ist eine Regel erforderlich, die dafür sorgt, dass die Regel explizit für Benutzer ausgestellt wird. In den folgenden Regeln wird eine erste Regel hinzugefügt, die den Benutzer identifiziert (im Gegensatz zur Computerauthentifizierung).

@RuleName = "Issue account type with the value User when its not a computer"

NOT EXISTS(

[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "DJ"

]

)

=> add(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "User"

);

@RuleName = "Capture UPN when AccountType is User and issue the IssuerID"

c1:[

Type == "http://schemas.xmlsoap.org/claims/UPN"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "User"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = regexreplace(

c1.Value,

".+@(?<domain>.+)",

"http://${domain}/adfs/services/trust/"

)

);

@RuleName = "Issue issuerID for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = "http://<verified-domain-name>/adfs/services/trust/"

);

Im obigen Anspruch ist <verified-domain-name> ein Platzhalter. Ersetzen Sie ihn durch einen Ihrer überprüften Domänennamen in Microsoft Entra ID. Verwenden Sie z. B. Value = "http://contoso.com/adfs/services/trust/".

Weitere Informationen zu überprüften Domänennamen finden Sie unter Hinzufügen eines benutzerdefinierten Domänennamens zu Microsoft Entra ID.

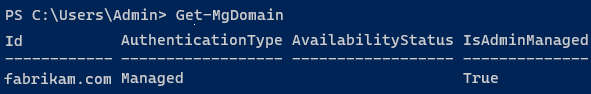

Um eine Liste Ihrer verifizierten Unternehmensdomänen zu erhalten, können Sie das Cmdlet Get-MsolDomain verwenden.

Ausstellen der unveränderlichen ID (ImmutableID) für den Computer, wenn eine für Benutzer vorhanden ist (beispielsweise, unter Verwendung einer ms-DS-ConsistencyGuid als Quelle für die ImmutableID)

Der Anspruch http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID muss einen gültigen Wert für Computer enthalten. In AD FS können Sie wie folgt eine Ausstellungstransformationsregel erstellen:

@RuleName = "Issue ImmutableID for computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID"),

query = ";objectguid;{0}",

param = c2.Value

);

Hilfsskript zum Erstellen der AD FS-Ausstellungstransformationsregeln

Das folgende Skript unterstützt Sie beim Erstellen der oben beschriebenen Ausstellungstransformationsregeln.

$multipleVerifiedDomainNames = $false

$immutableIDAlreadyIssuedforUsers = $false

$oneOfVerifiedDomainNames = 'example.com' # Replace example.com with one of your verified domains

$rule1 = '@RuleName = "Issue account type for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "DJ"

);'

$rule2 = '@RuleName = "Issue object GUID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/identity/claims/onpremobjectguid"),

query = ";objectguid;{0}",

param = c2.Value

);'

$rule3 = '@RuleName = "Issue objectSID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(claim = c2);'

$rule4 = ''

if ($multipleVerifiedDomainNames -eq $true) {

$rule4 = '@RuleName = "Issue account type with the value User when it is not a computer"

NOT EXISTS(

[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "DJ"

]

)

=> add(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "User"

);

@RuleName = "Capture UPN when AccountType is User and issue the IssuerID"

c1:[

Type == "http://schemas.xmlsoap.org/claims/UPN"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "User"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = regexreplace(

c1.Value,

".+@(?<domain>.+)",

"http://${domain}/adfs/services/trust/"

)

);

@RuleName = "Issue issuerID for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = "http://' + $oneOfVerifiedDomainNames + '/adfs/services/trust/"

);'

}

$rule5 = ''

if ($immutableIDAlreadyIssuedforUsers -eq $true) {

$rule5 = '@RuleName = "Issue ImmutableID for computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID"),

query = ";objectguid;{0}",

param = c2.Value

);'

}

$existingRules = (Get-ADFSRelyingPartyTrust -Identifier urn:federation:MicrosoftOnline).IssuanceTransformRules

$updatedRules = $existingRules + $rule1 + $rule2 + $rule3 + $rule4 + $rule5

$crSet = New-ADFSClaimRuleSet -ClaimRule $updatedRules

Set-AdfsRelyingPartyTrust -TargetIdentifier urn:federation:MicrosoftOnline -IssuanceTransformRules $crSet.ClaimRulesString

Bemerkungen

Mit diesem Skript werden die Regeln an die bereits vorhandenen Regeln angefügt. Führen Sie das Skript nicht zweimal aus. Andernfalls wird der Regelsatz doppelt hinzugefügt. Stellen Sie sicher, dass keine entsprechenden Regeln für diese Ansprüche vorhanden sind (unter den jeweiligen Bedingungen), bevor Sie das Skript erneut ausführen.

Wenn Sie über mehrere verifizierte Domänennamen verfügen, legen Sie den Wert von $multipleVerifiedDomainNames im Skript auf $true fest. Entfernen Sie außerdem alle vorhandenen issuerid-Ansprüche, die von Microsoft Entra Connect oder auf anderem Wege erstellt wurden. Hier sehen Sie ein Beispiel für diese Regel:

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, ".+@(?<domain>.+)", "http://${domain}/adfs/services/trust/"));

Wenn Sie einen ImmutableID-Anspruch für Benutzerkonten ausgestellt haben, legen Sie den Wert von $immutableIDAlreadyIssuedforUsers im Skript auf $true fest.

Problembehandlung bei der Implementierung

Sollten bei der Azure AD-Hybrideinbindung für in Domänen eingebundene Windows-Geräte Probleme auftreten, finden Sie weitere Informationen unter:

- Problembehandlung von Geräten mit dem Befehl „dsregcmd“

- Problembehandlung für in Microsoft Entra eingebundene Hybridgeräte

- Problembehandlung für hybrid in Microsoft Entra eingebundene Geräte