Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenDieser Browser wird nicht mehr unterstützt.

Führen Sie ein Upgrade auf Microsoft Edge aus, um die neuesten Funktionen, Sicherheitsupdates und technischen Support zu nutzen.

Die Anwendungsverwaltung in Microsoft Entra ID umfasst das Erstellen, Konfigurieren, Verwalten und Überwachen von Anwendungen in der Cloud. Wenn eine Anwendung in einem Microsoft Entra-Mandanten registriert ist, können bereits zugewiesene Benutzer sicher darauf zugreifen. In Microsoft Entra ID können viele Arten von Anwendungen registriert werden. Weitere Informationen finden Sie unter Anwendungstypen für die Microsoft Identity Platform.

In diesem Artikel werden folgende wichtige Aspekte der Anwendungslebenszyklusverwaltung vermittelt:

Anwendungen können in Microsoft Entra ID auf verschiedene Arten verwaltet werden. Die einfachste Möglichkeit für den Einstieg in die Anwendungsverwaltung ist die Verwendung einer vorab integrierten Anwendung aus dem Microsoft Entra-Katalog. Sie können Ihre eigene Anwendung entwickeln und in Microsoft Entra ID registrieren oder aber weiterhin eine lokale Anwendung verwenden.

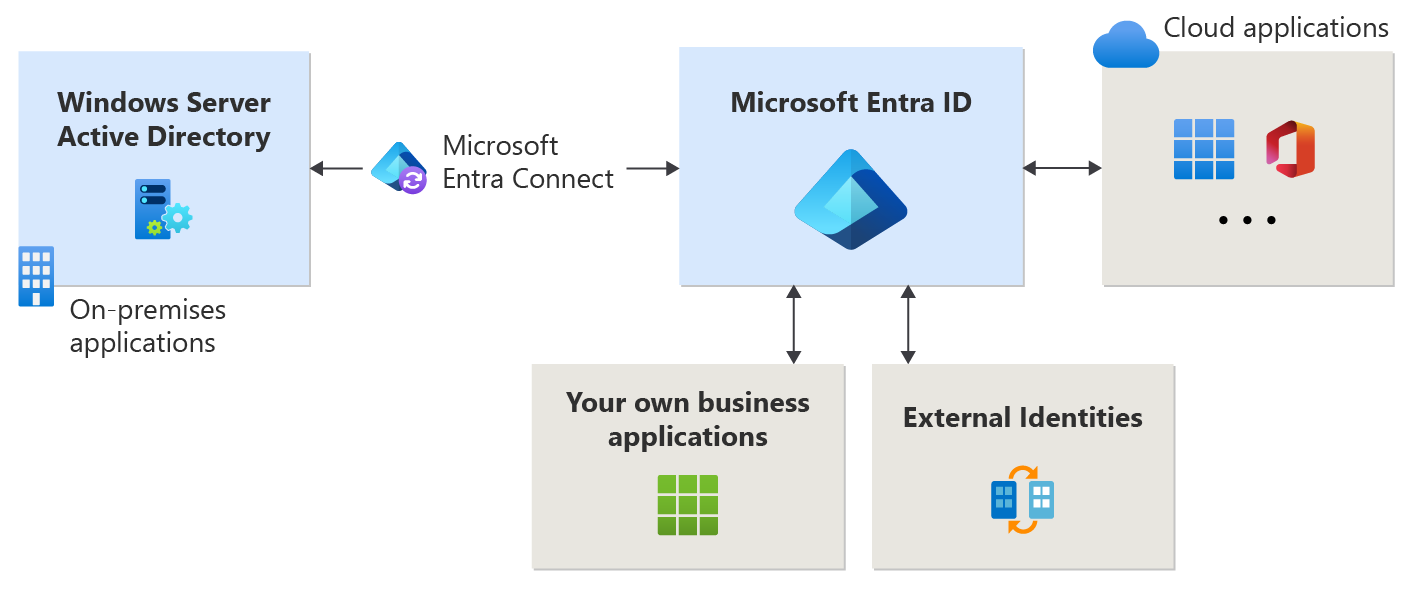

Die folgende Abbildung zeigt die Interaktion dieser Anwendungen mit Microsoft Entra ID.

Viele Anwendungen sind bereits vorab integriert (in der vorherigen Abbildung in diesem Artikel als Cloudanwendungen dargestellt) und können mit minimalem Aufwand eingerichtet werden. Für jede Anwendung im Microsoft Entra-Katalog steht ein Artikel zur Verfügung, in dem die erforderlichen Schritte zum Konfigurieren der Anwendung beschrieben werden. Ein einfaches Beispiel für das Hinzufügen einer Anwendung aus dem Katalog zu einem Microsoft Entra-Mandanten finden Sie unter Schnellstart: Hinzufügen einer Unternehmensanwendung in Azure Active Directory.

Wenn Sie eine eigene Geschäftsanwendung entwickeln, können Sie sie bei Microsoft Entra ID registrieren, um von den Sicherheitsfeatures des Mandanten zu profitieren. Sie können Ihre Anwendung in App-Registrierungen registrieren oder den Link Eigene Anwendung erstellen verwenden, wenn Sie eine neue Anwendung in Unternehmensanwendungen hinzufügen. Machen Sie sich Gedanken zur Implementierung der Authentifizierung in Ihrer Anwendung für die Integration in Microsoft Entra ID.

Wenn Sie Ihre Anwendung über den Katalog verfügbar machen möchten, können Sie einen Antrag übermitteln, sie verfügbar zu machen.

Wenn Sie weiterhin eine lokale Anwendung verwenden, aber auch von den Vorteilen von Microsoft Entra ID profitieren möchten, können Sie die Anwendung per Microsoft Entra-Anwendungsproxy mit Microsoft Entra ID verbinden. Durch Implementieren des Anwendungsproxys können lokale Anwendungen extern veröffentlicht werden. Remotebenutzer, die Zugriff auf interne Anwendungen benötigen, können dann auf sichere Weise auf sie zugreifen.

Im Zusammenhang mit der Verwaltung des Zugriffs für eine Anwendung müssen folgende Fragen beantwortet werden:

Sie können Einstellungen für die Benutzereinwilligung verwalten, um zu entscheiden, ob Benutzer einer Anwendung oder einem Dienst Zugriff auf Benutzerprofile und Organisationsdaten gewähren können. Wenn Anwendungen Zugriff gewährt wird, können sich Benutzer bei in Microsoft Entra ID integrierten Anwendungen anmelden, und die Anwendung kann auf die Daten Ihrer Organisation zugreifen, um umfassende datengesteuerte Erfahrungen zu bieten.

In Situationen, in denen Benutzer den von einer Anwendung angeforderten Berechtigungen nicht zustimmen können, sollten Sie die Konfiguration des Workflows für die Administratoreinwilligung in Erwägung ziehen. Mit dem Workflow können Benutzer eine Begründung angeben und die Überprüfung und Genehmigung einer Anwendung durch einen Administrator anfordern. Informationen zum Konfigurieren des Administratoreinwilligungsworkflows in Ihrem Microsoft Entra-Mandanten finden Sie unter Konfigurieren des Administratoreinwilligungsworkflows.

Administratoren können einer Anwendung eine mandantenweite Administratoreinwilligung erteilen. Die mandantenweite Administratoreinwilligung ist erforderlich, wenn eine Anwendung Berechtigungen erfordert, die von normalen Benutzern nicht erteilt werden dürfen. Wenn eine mandantenweite Administratoreinwilligung erteilt wird, können Organisationen auch ihre eigenen Überprüfungsprozesse implementieren. Überprüfen Sie vor dem Erteilen einer Einwilligung immer sorgfältig die Berechtigungen, die von der Anwendung angefordert werden. Wenn für eine Anwendung eine mandantenweite Administratoreinwilligung erteilt wird, können sich alle Benutzer bei der Anwendung anmelden – es sei denn, in der Konfiguration wird festgelegt, dass eine Benutzerzuweisung erforderlich ist.

Erwägen Sie die Implementierung von SSO in Ihrer Anwendung. Die meisten Anwendungen können manuell für SSO konfiguriert werden. Die gängigsten Optionen in Microsoft Entra ID sind SAML-basiertes SSO und OpenID Connect-basiertes SSO. Machen Sie sich zunächst mit den Anforderungen für SSO und mit der Bereitstellungsplanung vertraut. Weitere Informationen zum Konfigurieren von SAML-basiertem SSO für eine Unternehmensanwendung in Ihrem Microsoft Entra-Mandanten finden Sie unter Aktivieren des einmaligen Anmeldens für Anwendungen mithilfe von Microsoft Entra ID.

Standardmäßig können alle Benutzer auf Ihre Unternehmensanwendungen zugreifen, ohne diesen zugewiesen zu sein. Wenn Sie die Anwendung jedoch einer Gruppe von Benutzern zuweisen möchten, konfigurieren Sie die Anwendung so, dass Benutzerzuweisungen erforderlich sind, und weisen Sie der Anwendung die ausgewählten Benutzer zu. Ein einfaches Beispiel für die Erstellung und Zuweisung eines Benutzerkontos zu einer Anwendung finden Sie unter Schnellstart: Erstellen und Zuweisen eines Benutzerkontos in Azure Active Directory.

Sofern diese Option in Ihrem Abonnement enthalten ist, können Sie einer Anwendung Gruppen zuweisen, um die laufende Zugriffsverwaltung an den Gruppenbesitzer zu delegieren.

Durch Zuweisen von Besitzern können Sie ganz einfach die Verwaltung sämtlicher Aspekte der Microsoft Entra-Konfiguration für eine Anwendung ermöglichen. Als Besitzer kann ein Benutzer die organisationsspezifische Konfiguration der Anwendung verwalten. Als bewährte Methode sollten Sie Anwendungen in Ihrem Mandanten proaktiv überwachen, um sicherzustellen, dass sie mindestens zwei Besitzer aufweisen, damit es keine besitzerlosen Anwendungen gibt.

Anwendungsbereitstellung bezieht sich auf die automatische Erstellung von Benutzeridentitäten und Rollen in den Anwendungen, auf die Benutzer Zugriff benötigen. Zusätzlich zur Erstellung von Benutzeridentitäten umfasst die automatische Bereitstellung auch die Wartung und Entfernung von Benutzeridentitäten, wenn sich der Status oder die Rollen ändern.

Verfügen Sie über einen Identitätsanbieter, mit dem Microsoft Entra ID interagieren soll? Home Realm Discovery bietet eine Konfiguration, mit der Microsoft Entra ID bestimmen kann, bei welchem Identitätsanbieter sich ein Benutzer bei der Anmeldung authentifizieren muss.

Microsoft Entra ID bietet anpassbare Möglichkeiten, um Anwendungen für Benutzer in Ihrer Organisation bereitzustellen. Hierzu zählen etwa das Portal „Meine Apps“ und das Microsoft 365-Anwendungsstartprogramm. „Meine Apps“ ist ein zentraler Ort, an dem Benutzer mit ihrer Arbeit beginnen können und alle Anwendungen finden, auf die sie Zugriff haben. Als Administrator einer Anwendung sollten Sie planen, wie die Benutzer in Ihrer Organisation „Meine Apps“ nutzen.

Wenn sie Ihrem Microsoft Entra-Mandanten eine Anwendung hinzufügen, haben Sie die Möglichkeit, Eigenschaften zu konfigurieren, die sich darauf auswirken, wie Benutzer mit der Anwendung interagieren können. Sie können die Option zur Anmeldung aktivieren oder deaktivieren und festlegen, dass für die Anwendung Benutzerzuweisungen erforderlich sind. Außerdem können Sie die Sichtbarkeit und das Logo der Anwendung sowie ggf. Hinweise zur Anwendung konfigurieren. Weitere Informationen zu den Eigenschaften, die konfiguriert werden können, finden Sie unter Eigenschaften einer Unternehmensanwendung.

Es stehen mehrere hilfreiche Methoden für den Schutz Ihrer Unternehmensanwendungen zur Verfügung. So können Sie beispielsweise den Zugriff auf einen Mandanten einschränken, Sichtbarkeit, Daten und Analysen verwalten und ggf. Hybridzugriff bereitstellen. Zum Schutz Ihrer Unternehmensanwendungen gehört auch die Verwaltung der Konfiguration von Berechtigungen, MFA, bedingtem Zugriff, Token und Zertifikaten.

Die Berechtigungen, die einer Anwendung oder einem Dienst erteilt wurden, müssen regelmäßig überprüft und bei Bedarf verwaltet werden. Überprüfen Sie regelmäßig, ob verdächtige Aktivitäten vorhanden sind, um sicherzustellen, dass Sie nur angemessenen Zugriff auf Ihre Anwendungen zulassen.

Mit Berechtigungsklassifizierungen können Sie die Auswirkungen unterschiedlicher Berechtigungen gemäß den Richtlinien und Risikobewertungen Ihres Unternehmens ermitteln. Beispielsweise können Sie Berechtigungsklassifizierungen in Einwilligungsrichtlinien verwenden, um den Berechtigungssatz zu identifizieren, dem Benutzer zustimmen dürfen.

Bei der Microsoft Entra Multi-Faktor-Authentifizierung wird der Zugriff auf Daten und Anwendungen durch die Bereitstellung einer weiteren Sicherheitsebene unter Verwendung einer zweiten Authentifizierungsform geschützt. Es gibt viele Methoden, die für eine zweistufige Authentifizierung verwendet werden können. Bevor Sie beginnen, sollten Sie in Ihrer Organisation die Bereitstellung der MFA für Ihre Anwendung planen.

Organisationen können die MFA mit bedingtem Zugriff aktivieren, um die Lösung an ihre speziellen Anforderungen anzupassen. Richtlinien für bedingten Zugriff ermöglichen Administrator*innen das Zuweisen von Steuerelementen zu bestimmten Anwendungen, Aktionen oder Authentifizierungskontexten.

In einem Authentifizierungsflow in Microsoft Entra ID werden je nach verwendetem Protokoll verschiedene Arten von Sicherheitstoken verwendet. Für das SAML-Protokoll werden beispielsweise SAML-Token verwendet. Beim OpenID Connect-Protokoll sind es ID-Token und Zugriffstoken. Token werden mit dem eindeutigen Zertifikat, das von Microsoft Entra ID generiert wird, und mit spezifischen Standardalgorithmen signiert.

Durch Verschlüsseln des Tokens kann die Sicherheit noch weiter erhöht werden. Sie können auch die Informationen in einem Token verwalten – einschließlich der zulässigen Rollen für die Anwendung.

Microsoft Entra ID verwendet zum Signieren der SAML-Antwort standardmäßig den SHA-256-Algorithmus. Verwenden Sie SHA-256, es sei denn, die Anwendung erfordert SHA-1. Richten Sie einen Prozess zum Verwalten der Lebensdauer des Zertifikats ein. Die maximale Lebensdauer eines Signaturzertifikats beträgt drei Jahre. Um Ausfälle aufgrund eines ablaufenden Zertifikats zu verhindern oder zu minimieren, verwenden Sie Rollen und E-Mail-Verteilerlisten, damit sichergestellt werden kann, dass zertifikatbezogene Änderungsbenachrichtigungen genau überwacht werden.

Mit der Berechtigungsverwaltung in Microsoft Entra ID können Sie die Interaktion zwischen Anwendungen und Administratoren, Katalogbesitzern, Zugriffspaket-Managern, genehmigenden Personen und Anforderern verwalten.

Ihre Microsoft Entra-Lösung für die Berichterstellung und Überwachung hängt von gesetzlichen, betrieblichen und sicherheitstechnischen Anforderungen sowie von Ihrer Umgebung und Ihren Prozessen ab. In Microsoft Entra ID stehen diverse Protokolle zur Verfügung. Deshalb sollten Sie die Bereitstellung für Berichterstellung und Überwachung planen, um für Ihre Anwendung die bestmögliche Erfahrung zu gewährleisten.

Sie können den Zugriff auf Anwendungen bereinigen, indem Sie beispielsweise den Zugriff eines Benutzers entfernen. Sie können auch das Anmeldeverfahren eines Benutzers deaktivieren. Und Sie können die Anwendung löschen, wenn sie für die Organisation nicht mehr benötigt wird. Weitere Informationen zum Löschen einer Unternehmensanwendung aus einem Microsoft Entra-Mandanten finden Sie unter Schnellstart: Löschen einer Unternehmensanwendung.

Eine exemplarische Vorgehensweise zu vielen der Empfehlungen in diesem Artikel finden Sie unter Exemplarische Vorgehensweise zu Microsoft 365: Sichern Ihrer Cloud-Apps mit einmaligem Anmelden (Single Sign-On, SSO).

Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenSchulung

Modul

Verwalten des Anwendungszugriffs in Microsoft Entra ID - Training

Dieses Modul konzentriert sich auf die effektive Verwaltung von Identitäten und die Verbesserung der Sicherheit in Microsoft Enterprise, damit Benutzer*innen, Gruppen und externe Identitäten vor Sicherheitsbedrohungen und unbefugtem Zugriff geschützt sind.

Zertifizierung

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Veranschaulichen der Features von Microsoft Entra ID, um Identitätslösungen zu modernisieren sowie Hybridlösungen und Identitätsgovernance zu implementieren