Microsoft Entra Passthrough-Authentifizierung: Technischer Tiefgang

Dieser Artikel ist eine Übersicht darüber, wie Microsoft Entra Passthrough-Authentifizierung funktioniert. Ausführliche technische und sicherheitsbezogene Informationen finden Sie im Artikel Azure Active Directory-Passthrough-Authentifizierung – ausführliche Informationen zur Sicherheit.

Wie funktioniert Microsoft Entra Passthrough-Authentifizierung?

Hinweis

Damit die Passthrough-Authentifizierung funktioniert, müssen Benutzer über eine lokale Active Directory-Instanz mithilfe von Microsoft Entra Connect in Microsoft Entra ID bereitgestellt werden. Die Passthrough-Authentifizierung gilt nicht für Benutzer, die auf die Cloud beschränkt sind.

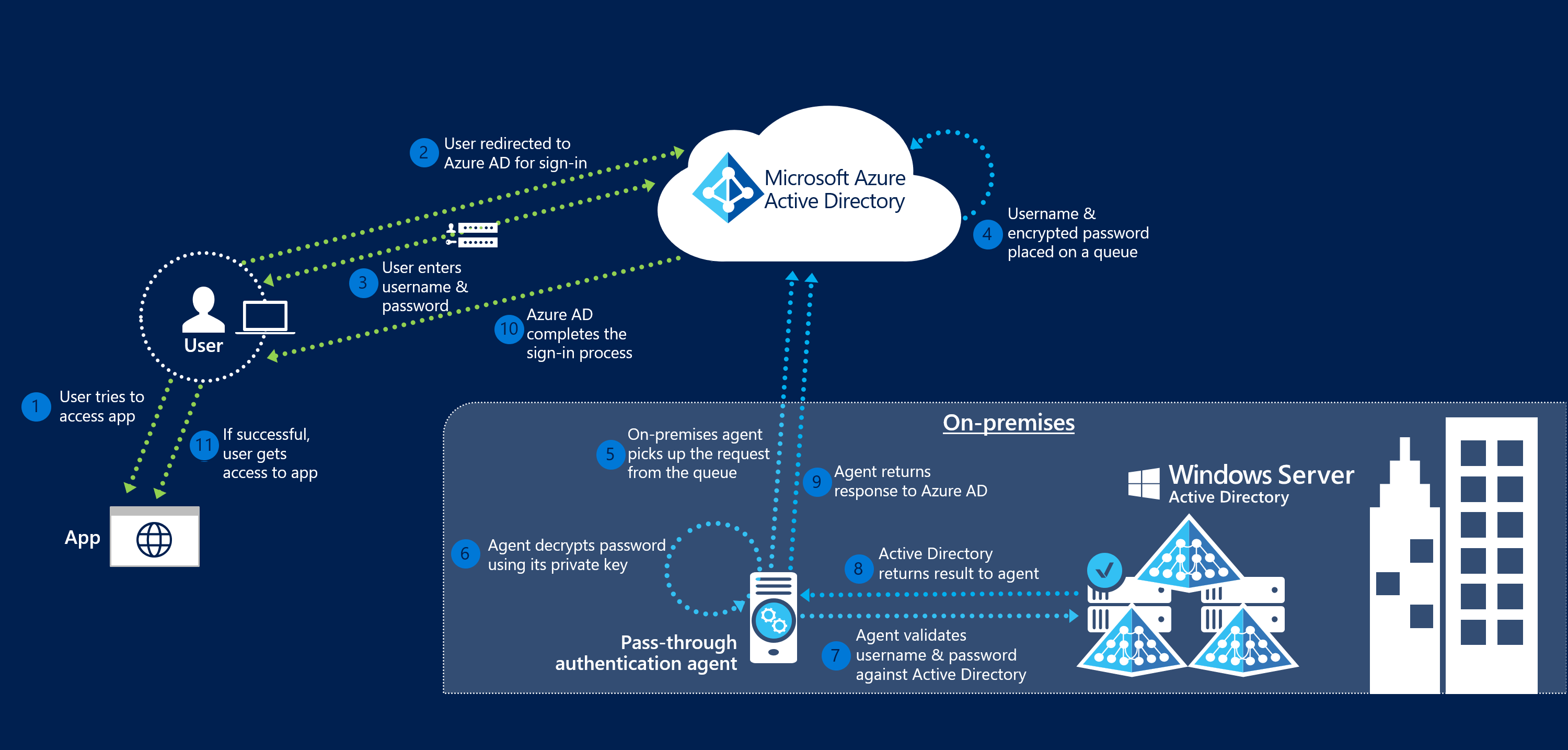

Wenn ein Benutzer versucht, sich bei einer durch Microsoft Entra ID gesicherten Anwendung anzumelden und die Passthrough-Authentifizierung im Mandanten aktiviert ist, geschieht Folgendes:

- Der Benutzer versucht, auf eine Anwendung zuzugreifen (z.B. Outlook-Web-App).

- Wenn der Benutzer nicht bereits angemeldet ist, wird er zur Microsoft Entra ID-Seite Benutzeranmeldung umgeleitet.

- Der Benutzer bzw. die Benutzerin gibt auf der Microsoft Entra-Anmeldeseite seinen bzw. ihren Benutzernamen ein und wählt anschließend die Schaltfläche Weiter aus.

- Der Benutzer bzw. die Benutzerin gibt auf der Microsoft Entra-Anmeldeseite das Kennwort ein und wählt anschließend die Schaltfläche Anmelden aus.

- Nach dem Empfang der Anmeldeanforderung speichert Microsoft Entra ID den Benutzernamen und das (mit dem öffentlichen Schlüssel der Authentifizierungs-Agents verschlüsselte) Kennwort in einer Warteschlange.

- Ein lokaler Authentifizierungs-Agent ruft den Benutzernamen und das verschlüsselte Kennwort aus der Warteschlange ab. Beachten Sie, dass der Agent die Warteschlange nicht häufig auf Anforderungen überprüft, sondern Anforderungen über eine eingerichtete dauerhafte Verbindung abruft.

- Der Agent entschlüsselt das Kennwort mithilfe des privaten Schlüssels.

- Der Agent überprüft dann mithilfe von Standard-Windows-APIs den Benutzernamen und das Kennwort in Active Directory (ein ähnlicher Mechanismus wie bei den Active Directory-Verbunddiensten (AD FS)). Beim Benutzernamen kann es sich entweder um den lokalen Standardbenutzernamen (in der Regel

userPrincipalName) handeln oder um ein anderes (alsAlternate IDbezeichnetes) Attribut, das in Microsoft Entra Connect konfiguriert ist. - Der lokale Active Directory-Domänencontroller (DC) wertet die Anforderung aus und gibt die entsprechende Antwort (Erfolg, Fehler, Kennwort abgelaufen oder Benutzer gesperrt) an den Agenten zurück.

- Der Authentifizierungs-Agent gibt diese Antwort wiederum an Microsoft Entra ID zurück.

- Microsoft Entra ID wertet die Antwort aus und gibt eine entsprechende Antwort an den Benutzer zurück. Beispielsweise meldet Microsoft Entra ID den Benutzer entweder sofort an oder fordert Microsoft Entra Multi-Faktor-Authentifizierung an.

- Wenn die Anmeldung erfolgreich ist, kann der Benutzer auf die Anwendung zugreifen.

Das folgende Diagramm veranschaulicht die dafür notwendigen Schritte und Komponenten:

Nächste Schritte

- Aktuelle Einschränkungen: Informationen zu den unterstützten und nicht unterstützten Szenarien

- Schnellstart: Aktivieren und Ausführen der Passthrough-Authentifizierung von Microsoft Entra.

- Migrieren Ihrer Apps zur Microsoft Entra ID: Ressourcen, mit deren Hilfe Sie den Anwendungszugriff und die Anwendungsauthentifizierung zu Microsoft Entra ID migrieren können.

- Smart Lockout: Konfigurieren der Smart Lockout-Funktion für Ihren Mandanten, um Benutzerkonten zu schützen

- Häufig gestellte Fragen: Antworten auf häufig gestellte Fragen

- Problembehandlung: Informationen zum Beheben von allgemeinen Problemen, die bei der Passthrough-Authentifizierung auftreten können

- Ausführliche Informationen zur Sicherheit: Technische Informationen zur Passthrough-Authentifizierung

- Hybride Einbindung in Microsoft Entra: Konfigurieren Sie die Funktion des hybriden Einbindens in Microsoft Entra auf Ihrem Mandanten, um das einmalige Anmelden bei Ihren sämtlichen cloudbasierten und lokalen Ressourcen nutzen zu können.

- Nahtloses SSO mit Microsoft Entra: Hier finden Sie Informationen zu diesem Ergänzungsfeature.

- UserVoice: Verwenden Sie das Microsoft Entra-Forum, um neue Features anzufordern.