Tutorial: Integration des einmaligen Anmeldens (Single Sign-On, SSO) von Microsoft Entra mit Check Point Remote Secure Access VPN

In diesem Tutorial erfahren Sie, wie Sie Check Point Remote Secure Access VPN in Microsoft Entra ID integrieren. Die Integration von Check Point Remote Secure Access VPN in Microsoft Entra ID ermöglicht Folgendes:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf Check Point Remote Secure Access VPN besitzt.

- Ermöglichen Sie es Ihren Benutzern, sich mit ihren Microsoft Entra-Konten automatisch bei Check Point Remote Secure Access VPN anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Voraussetzungen

Für die ersten Schritte benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- Check Point Remote Secure Access VPN-Abonnement, für das einmaliges Anmelden (Single Sign-On, SSO) aktiviert ist.

Beschreibung des Szenarios

In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

- Check Point Remote Secure Access VPN unterstützt SP-initiiertes einmaliges Anmelden.

Hinzufügen von Check Point Remote Secure Access VPN aus dem Katalog

Zum Konfigurieren der Integration von Check Point Remote Secure Access VPN in Microsoft Entra ID müssen Sie Check Point Remote Secure Access VPN aus dem Katalog der Liste der verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff Check Point Remote Secure Access VPN in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich Check Point Remote Secure Access VPN aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra für Check Point Remote Secure Access VPN

Konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra mit Check Point Remote Secure Access VPN mithilfe eines Testbenutzers mit dem Namen B. Simon. Damit einmaliges Anmelden funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in Check Point Remote Secure Access VPN eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra mit Check Point Remote Secure Access VPN die folgenden Schritte aus:

Konfigurieren des einmaligen Anmeldens von Microsoft Entra, um Ihren Benutzer*innen die Verwendung dieses Features zu ermöglichen.

- Erstellen Sie einen Microsoft Entra-Testbenutzer, um Microsoft Entra SSO mit dem Testbenutzerkonto B. Simon zu testen.

- Zuweisen der Microsoft Entra-Testbenutzerin, um B.Simon die Verwendung des einmaligen Anmeldens von Microsoft Entra zu ermöglichen.

Konfigurieren des einmaligen Anmeldens für Check Point Remote Secure Access VPN , um Ihren Benutzern die Verwendung dieses Features zu ermöglichen.

- Erstellen eines Check Point Remote Secure Access VPN-Testbenutzers, um eine Entsprechung von B. Simon in Check Point Remote Secure Access VPN zu erhalten, die mit ihrer Darstellung in Microsoft Entra verknüpft ist.

Testen des einmaligen Anmeldens , um zu überprüfen, ob die Konfiguration funktioniert

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

Gehen Sie wie folgt vor, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendung>Check Point Remote Secure Access VPN>Einmaliges Anmelden.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

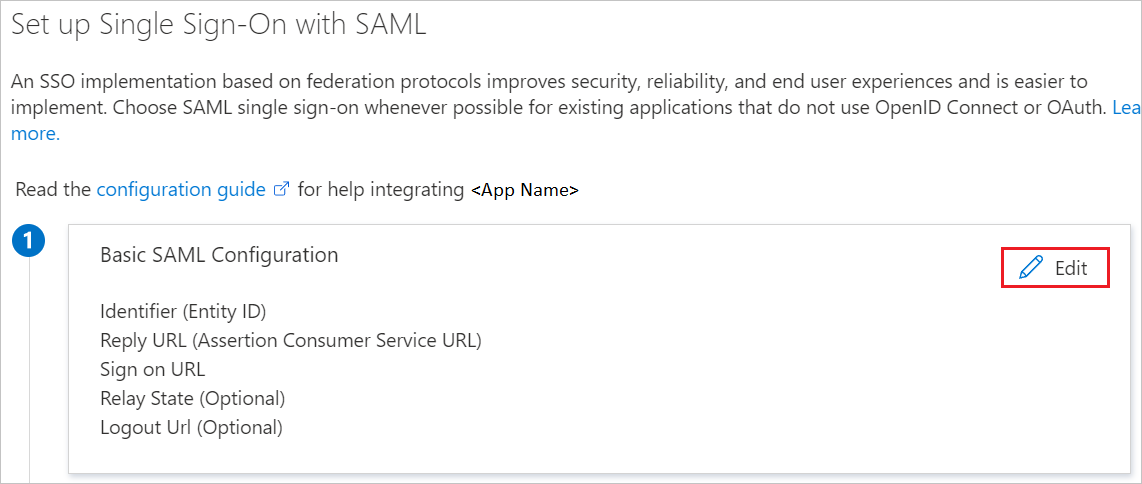

Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten auf das Stiftsymbol für Grundlegende SAML-Konfiguration, um die Einstellungen zu bearbeiten.

Geben Sie im Abschnitt Grundlegende SAML-Konfiguration die Werte für die folgenden Felder ein:

Geben Sie im Textfeld Bezeichner (Entitäts-ID) eine URL im folgenden Format ein:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/ID/<IDENTIFIER_UID>.Geben Sie im Textfeld Antwort-URL eine URL im folgenden Format ein:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/Login/<IDENTIFIER_UID>Geben Sie im Textfeld Anmelde-URL eine URL im folgenden Format ein:

https://<GATEWAY_IP>/saml-vpn/.

Hinweis

Hierbei handelt es sich um Beispielwerte. Ersetzen Sie diese Werte durch die tatsächlichen Werte für Bezeichner, Antwort-URL und Anmelde-URL. Diese Werte erhalten Sie vom Supportteam für den Check Point Remote Secure Access VPN-Client. Sie können sich auch die Muster im Abschnitt Grundlegende SAML-Konfiguration ansehen.

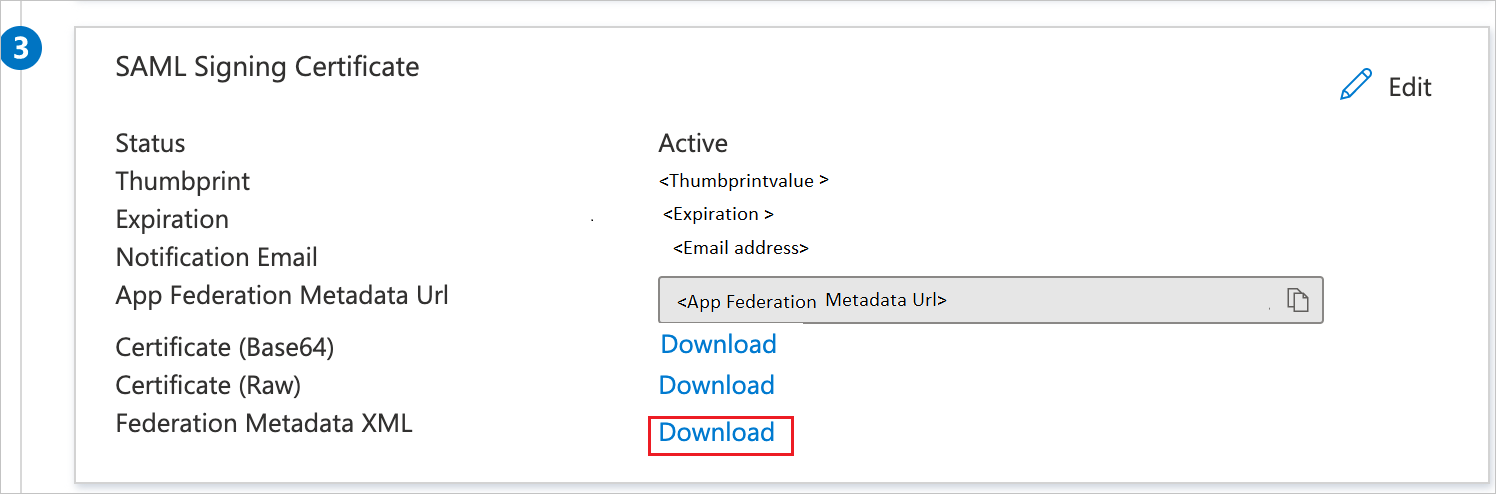

Navigieren Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat zu Verbundmetadaten-XML, und wählen Sie Herunterladen aus, um das Zertifikat herunterzuladen und auf Ihrem Computer zu speichern.

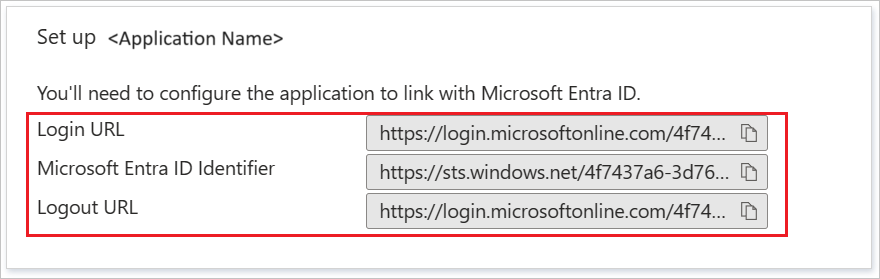

Kopieren Sie im Abschnitt Check Point Remote Secure Access VPN einrichten die entsprechenden URLs gemäß Ihren Anforderungen.

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie einen Testbenutzer mit dem Namen B. Simon.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Zuweisen der Microsoft Entra-Testbenutzerin

In diesem Abschnitt ermöglichen Sie B. Simon die Verwendung des einmaligen Anmeldens, indem Sie ihr Zugriff auf Check Point Remote Secure Access VPN gewähren.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendung>Check Point Remote Secure Access VPN.

- Wählen Sie auf der Übersichtsseite der App Benutzer und Gruppen aus.

- Wählen Sie Benutzer/Gruppe hinzufügen und anschließend im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

- Wählen Sie im Dialogfeld Benutzer und Gruppen in der Liste „Benutzer“ den Eintrag B. Simon aus, und klicken Sie dann unten auf dem Bildschirm auf die Schaltfläche Auswählen.

- Wenn den Benutzern eine Rolle zugewiesen werden soll, können Sie sie im Dropdownmenü Rolle auswählen auswählen. Wurde für diese App keine Rolle eingerichtet, ist die Rolle „Standardzugriff“ ausgewählt.

- Klicken Sie im Dialogfeld Zuweisung hinzufügen auf die Schaltfläche Zuweisen.

Konfigurieren des einmaligen Anmeldens für Check Point Remote Secure Access VPN

Konfigurieren eines externen Benutzerprofilobjekts

Hinweis

Dieser Abschnitt ist nur erforderlich, wenn Sie keine lokales Active Directory (LDAP) verwenden möchten.

Konfigurieren Sie ein generisches Benutzerprofil im Legacy-SmartDashboard:

Wechseln Sie in SmartConsole zu Verwalten und Einstellungen > Blätter.

Klicken Sie im Abschnitt Mobiler Zugriff auf in SmartDashboard konfigurieren. Das Legacy-SmartDashboard wird geöffnet.

Klicken Sie im Bereich Netzwerkobjekte auf Benutzer.

Klicken Sie mit der rechten Maustaste auf ein leeres Feld und wählen Sie Neues> externes Benutzerprofil > Alle Benutzer abgleichenaus.

Konfigurieren Sie die Eigenschaften des externen Benutzerprofils:

Auf der Seite Allgemeine Eigenschaften:

- Lassen Sie im Namensfeld des externen Benutzerprofils den Standardnamen

generic* stehen - Legen Sie im Feld Ablaufdatum das entsprechende Datum fest

- Lassen Sie im Namensfeld des externen Benutzerprofils den Standardnamen

Vorgehensweise auf der Seite Authentifizierung:

- Wählen Sie in der Dropdownliste Authentifizierungsschema

undefinedaus

- Wählen Sie in der Dropdownliste Authentifizierungsschema

Auf den Seiten Speicherort, Uhrzeit und Verschlüsselung:

- Konfigurieren Sie andere anwendbare Einstellungen

Klicken Sie auf OK.

Klicken Sie in der oberen Symbolleiste auf Aktualisieren (oder drücken Sie STRG+S).

Schließen Sie SmartDashboard.

Installieren Sie in SmartConsole die Access Control-Richtlinie.

Konfigurieren Sie Remote Access VPN

Öffnen Sie das Objekt des entsprechenden Sicherheitsgateways.

Aktivieren Sie auf der Seite „Allgemeine Eigenschaften“ das Softwareblatt IPSec-VPN.

Klicken Sie im linken Baum auf die Seite IPSec-VPN.

Klicken Sie im Abschnitt This Security Gateway participates in the following VPN communitys (Dieses Sicherheitsgateway nimmt an den folgenden VPN-Communitys teil) auf Hinzufügen und wählen Sie Remote Access Community aus.

Klicken Sie in der linken Struktur auf VPN-Clients > Remotezugriff.

Aktivieren Sie den Support-Besuchermodus.

Klicken Sie in der linken Struktur auf VPN-Clients > Office Modus.

Wählen Sie Office-Modus zulassen aus und wählen Sie die anwendbare Office-Modusmethode aus.

Klicken Sie in der linken Struktur auf VPN Clients > SAML Portal Einstellungen.

Stellen Sie sicher, dass die Haupt-URL den vollqualifizierten Domänennamen des Gateways enthält. Dieser Domänenname sollte mit einem DNS-Suffix enden, das von Ihrer Organisation registriert wurde. Beispiel:

https://gateway1.company.com/saml-vpnStellen Sie sicher, dass das Zertifikat vom Browser des Endbenutzers als vertrauenswürdig eingestuft wird.

Klicken Sie auf OK.

Konfigurieren eines Identitätsproviders

Gehen Sie für jedes Sicherheitsgateway, das an Remote Access VPN beteiligt ist, die folgenden Schritte aus.

Klicken Sie in SmartConsole in der Ansicht "Gateways & Server" auf "Neuer > mehr > Benutzer-/Identitätsidentitätsanbieter>".

Gehen Sie im Fenster New Identity Provider (Neuer Identitätsanbieter) wie folgt vor:

a. Wählen Sie im Feld Gateway das Sicherheitsgateway aus, das die SAML-Authentifizierung ausführen muss.

b. Wählen Sie im Feld Dienst in der Dropdownliste Remote Access VPN aus.

c. Kopieren Sie den Wert für Bezeichner (Entitäts-ID), und fügen Sie diesen Wert in das Textfeld Bezeichner im Abschnitt Grundlegende SAML-Konfiguration ein.

d. Kopieren Sie den Wert für Reply URL, und fügen Sie diesen Wert in das Textfeld Antwort-URL im Abschnitt Grundlegende SAML-Konfiguration ein.

e. Klicken Sie auf Import Metadata File, und laden Sie die heruntergeladene Verbundmetadaten-XML hoch.

Hinweis

Alternativ können Sie auch Insert Manually auswählen, um die Werte für Entitäts-ID und Anmelde-URL in die entsprechenden Felder einzufügen und die Zertifikatdatei hochzuladen.

f. Klicken Sie auf OK.

Konfigurieren des Identitätsanbieters als Authentifizierungsmethode

Öffnen Sie das Objekt des entsprechenden Sicherheitsgateways.

Auf der VPN-Clients > Authentifizierungs-Seite:

a. Deaktivieren Sie das Kontrollkästchen Zulassen, dass ältere Clients eine Verbindung mit diesem Gateway herstellen.

b. Fügen Sie ein neues Objekt hinzu oder bearbeiten Sie einen vorhandenen Bereich.

Geben Sie einen Namen und einen Anzeigenamen ein, und fügen Sie eine Authentifizierungsmethode hinzu bzw. bearbeiten Sie sie: Falls die Anmeldeoption für GWs verwendet wird, die am GWs teilnehmen, sollte der Name mit dem Präfix

SAMLVPN_beginnen, um ein reibungsloses Benutzererlebnis zu ermöglichen.

Wählen Sie die Option Identitätsanbieteraus, klicken Sie auf die grüne

+-Schaltfläche und wählen Sie das entsprechende Identitätsanbieterobjekt aus.

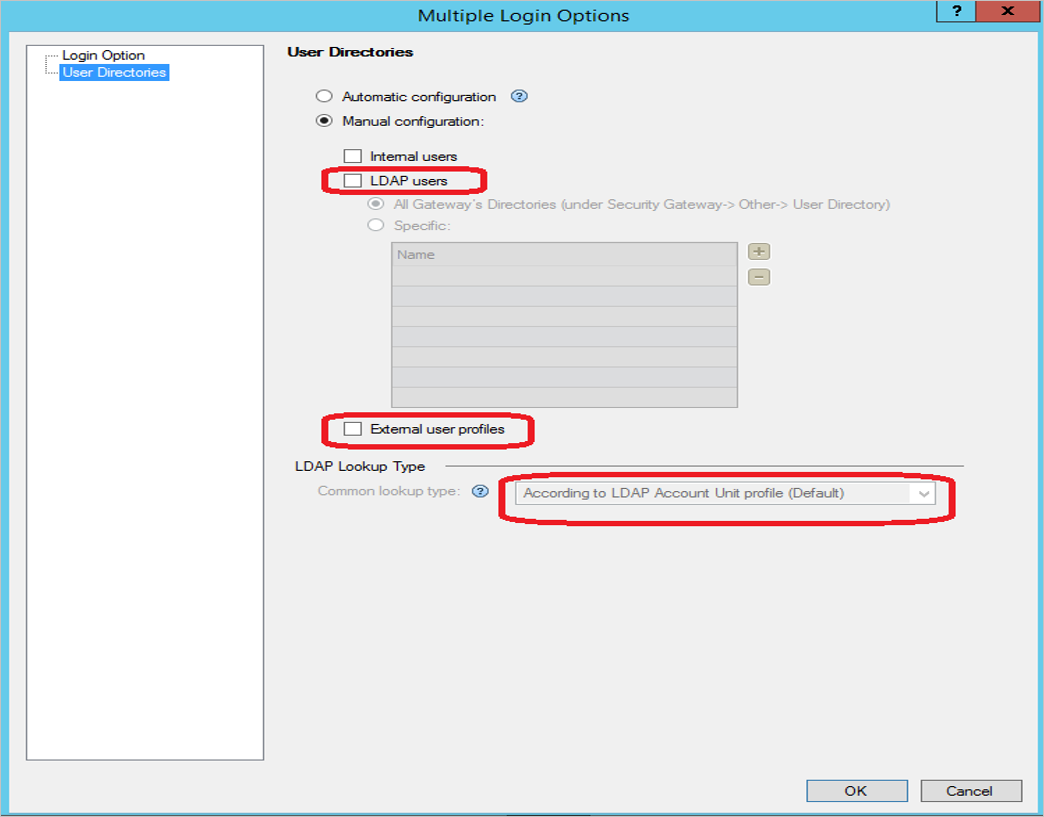

Im Fenster „Optionen für mehrere Anmeldungen“: Klicken Sie im linken Bereich auf Benutzerverzeichnisse und wählen Sie dann Manuelle Konfiguration aus. Es gibt zwei Optionen:

- Wenn Sie keine lokale Active Directory (LDAP) verwenden möchten, wählen Sie nur Externe Benutzerprofile aus, und klicken Sie auf OK.

- Wenn Sie eine lokale Active Directory (LDAP) verwenden möchten, wählen Sie nur LDAP-Benutzer und im LDAP-Suchtyp die Option E-Mail aus. Klicken Sie dann auf „OK“.

Konfigurieren Sie die erforderlichen Einstellungen in der Verwaltungsdatenbank:

Schließen Sie SmartConsole.

Stellen Sie eine Verbindung mit dem GuiDBEdit-Tool mit dem Verwaltungsserver her (siehe sk13009).

Wechseln Sie im oberen linken Bereich zu Bearbeiten > Netzwerkobjekte.

Wählen Sie im oberen rechten Bereich das Security Gateway-Objekt aus.

Wechseln Sie im unteren Bereich zu realms_for_blades>vpn.

Wenn Sie keine lokales Active Directory (LDAP) verwenden möchten, legen Sie do_ldap_fetch auf false und do_generic_fetch auf true fest. Klicken Sie dann auf OK. Wenn Sie eine lokale Active Directory (LDAP) verwenden möchten, legen Sie do_ldap_fetch auf true und do_generic_fetch auf false fest. Klicken Sie dann auf OK.

Wiederholen Sie die Schritte 4 bis 6 für alle anwendbaren Sicherheitsgateways.

Speichern Sie Ihre Änderungen durch Auswahl von Datei>Alle speichern.

Schließen Sie das GuiDBEdit-Tool.

Jedes Sicherheitsgateway und jedes Softwareblatt verfügen über separate Einstellungen. Überprüfen Sie die Einstellungen auf jedem Sicherheitsgateway und jedem Softwareblatt, die die Authentifizierung verwenden (VPN, Mobile Access und Identity Awareness).

Achten Sie darauf, die Option LDAP-Benutzer nur für Softwareblätter auszuwählen, die LDAP verwenden.

Stellen Sie sicher, dass Sie die Option Externe Benutzerprofile nur für Softwareblätter auswählen, die LDAP nicht verwenden.

Installieren Sie die Access Control-Richtlinie auf jedem Sicherheitsgateway.

Installieren und Konfigurieren des VPN RA-Client

Installieren Sie den VPN-Client.

Legen Sie den Identitätsanbieter-Browsermodus fest (optional).

Standardmäßig verwendet der Windows-Client seinen eingebetteten Browser, und der macOS-Client verwendet Safari für die Authentifizierung im Portal des Identitätsanbieters. Ändern Sie für Windows-Clients dieses Verhalten, damit Sie stattdessen Internet Explorer verwenden können:

Öffnen Sie auf dem Clientcomputer einen Nur-Text-Editor als Administrator.

Öffnen Sie die Datei

trac.defaultsim Text-Editor.Unter 32-Bit-Windows:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsUnter 64-Bit-Windows:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaults

Ändern Sie den Attributwert

idp_browser_modevonembeddedinIE.Speichern Sie die Datei .

Starten Sie den Check Point Endpoint Security-VPN-Clientdienst neu.

Öffnen Sie die Windows-Eingabeaufforderung als Administrator, und führen Sie die folgenden Befehle aus:

# net stop TracSrvWrapper# net start TracSrvWrapperStarten Sie die Authentifizierung mit Browser, der im Hintergrund ausgeführt wird:

Öffnen Sie auf dem Clientcomputer einen Nur-Text-Editor als Administrator.

Öffnen Sie die Datei

trac.defaultsim Text-Editor.Unter 32-Bit-Windows:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsUnter 64-Bit-Windows:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaultsUnter MacOS:

/Library/Application Support/Checkpoint/Endpoint Security/Endpoint Connect/trac.defaults

Ändern Sie den Wert von

idp_show_browser_primary_auth_flowinfalse.Speichern Sie die Datei .

Starten Sie den Check Point Endpoint Security-VPN-Clientdienst neu.

Öffnen Sie auf Windows-Clients die Windows-Eingabeaufforderung als Administrator, und führen Sie die folgenden Befehle aus:

# net stop TracSrvWrapper# net start TracSrvWrapperFühren Sie auf macOS-Clients Folgendes aus:

sudo launchctl stop com.checkpoint.epc.servicesudo launchctl start com.checkpoint.epc.service

Erstellen eines Check Point Remote Secure Access VPN-Testbenutzers

In diesem Abschnitt wird in Check Point Remote Secure Access VPN ein Benutzer namens Britta Simon erstellt. Arbeiten Sie mit Check Point Remote Secure Access VPN-Supportteam zusammen, um die Benutzer auf der Check Point Remote Secure Access VPN-Plattform für den Remotezugriff hinzuzufügen. Benutzer müssen erstellt und aktiviert werden, damit Sie einmaliges Anmelden verwenden können.

Testen des einmaligen Anmeldens

Öffnen Sie den VPN-Client, und klicken Sie auf Verbinden mit... .

Wählen Sie in der Dropdownliste Site aus und klicken Sie auf Verbinden.

Melden Sie sich im Microsoft Entra-Anmeldefenster mit den Microsoft Entra-Anmeldeinformationen an, die Sie im Abschnitt Erstellen eines Microsoft Entra-Testbenutzers erstellt haben.

Nächste Schritte

Nach dem Konfigurieren von Check Point Remote Secure Access VPN können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.