Tutorial: Integration des einmaligen Anmeldens (Single Sign-On, SSO) von Microsoft Entra mit Cisco Secure Firewall – Secure Client

In diesem Tutorial erfahren Sie, wie Sie Cisco Secure Firewall – Secure Client in Microsoft Entra ID integrieren. Die Integration von Cisco Secure Firewall – Secure Client in Microsoft Entra ID ermöglicht Folgendes:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf Cisco Secure Firewall – Secure Client hat.

- Ermöglichen Sie es Ihren Benutzer, sich mit ihren Microsoft Entra-Konten automatisch bei Cisco Secure Firewall – Secure Client anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Voraussetzungen

Für die ersten Schritte benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- Ein Abonnement für Cisco Secure Firewall – Secure Client, für das einmaliges Anmelden (Single Sign-On, SSO) aktiviert ist

Beschreibung des Szenarios

In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

- Cisco Secure Firewall – Secure Client unterstützt nur IDP-initiiertes einmaliges Anmelden.

Hinzufügen von Cisco Secure Firewall – Secure Client aus dem Katalog

Zum Konfigurieren der Integration von Cisco Secure Firewall – Secure Client in Microsoft Entra ID müssen Sie Cisco Secure Firewall – Secure Client aus dem Katalog zu Ihrer Liste mit den verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff Cisco Secure Firewall – Secure Client in das Suchfeld ein.

- Wählen Sie Cisco Secure Firewall – Secure Client aus dem Ergebnisbereich aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra für Cisco Secure Firewall – Secure Client

Konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra mit Cisco Secure Firewall – Secure Client mithilfe einer Testbenutzerin mit dem Namen B. Simon. Damit einmaliges Anmelden funktioniert, müssen Sie eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem zugehörigen Benutzer in Cisco Secure Firewall – Secure Client einrichten.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra mit Cisco Secure Firewall – Secure Client die folgenden Schritte aus:

- Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra, um Ihren Benutzer*innen die Verwendung dieses Features zu ermöglichen.

- Erstellen Sie einen Microsoft Entra-Testbenutzer, um Microsoft Entra-SSO mit dem Testbenutzer B. Simon zu testen.

- Zuweisen der Microsoft Entra-Testbenutzerin, um B.Simon die Verwendung des einmaligen Anmeldens von Microsoft Entra zu ermöglichen.

- Konfigurieren des einmaligen Anmeldens für Cisco Secure Firewall – Secure Client, um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren

- Erstellen eines Testbenutzers für Cisco Secure Firewall – Secure Client, um ein Pendant zu B. Simon in Cisco Secure Firewall – Secure Client zu erhalten, das mit ihrer Darstellung in Microsoft Entra verknüpft ist

- Testen des einmaligen Anmeldens , um zu überprüfen, ob die Konfiguration funktioniert

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

Gehen Sie wie folgt vor, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Cisco Secure Firewall – Secure Client>Einmaliges Anmelden.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

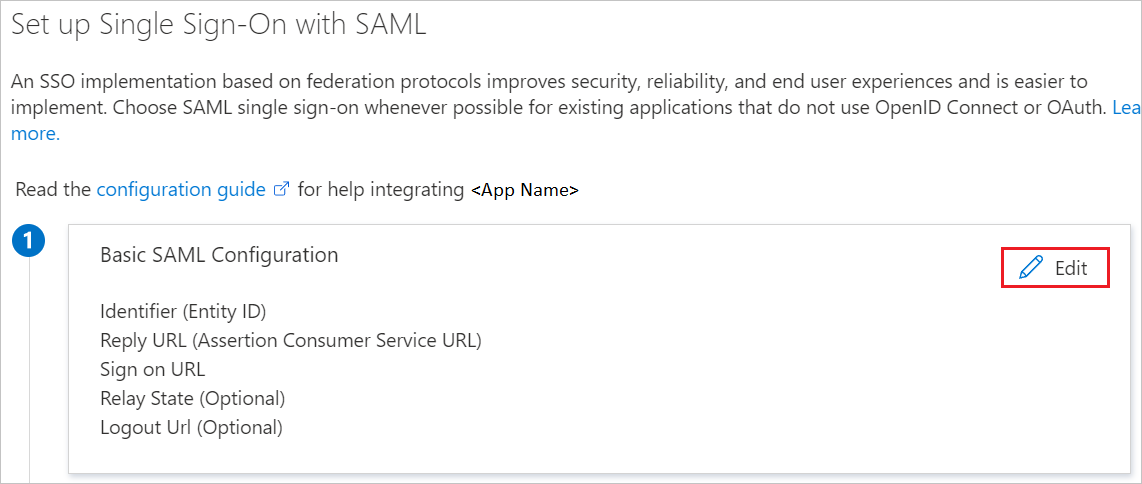

Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten auf das Bearbeitungs- bzw. Stiftsymbol für Grundlegende SAML-Konfiguration, um die Einstellungen zu bearbeiten.

Geben Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten die Werte für die folgenden Felder ein:

Geben Sie im Textfeld Bezeichner eine URL im folgenden Format ein:

https://<SUBDOMAIN>.YourCiscoServer.com/saml/sp/metadata/<Tunnel_Group_Name>Geben Sie im Textfeld Antwort-URL eine URL im folgenden Format ein:

https://<YOUR_CISCO_ANYCONNECT_FQDN>/+CSCOE+/saml/sp/acs?tgname=<Tunnel_Group_Name>

Hinweis

Für

<Tunnel_Group_Name>ist Groß-/Kleinschreibung zu beachten, und der Wert darf weder Punkte „.“ noch Schrägstriche „/“ enthalten.Hinweis

Wenden Sie sich an den Cisco TAC-Support, um weitere Informationen zu diesen Werten zu erfragen. Aktualisieren Sie diese Werte mit dem von Cisco TAC bereitgestellten tatsächlichen Bezeichner und der Antwort-URL. Diese Werte erhalten Sie vom Supportteam für Cisco Secure Firewall – Secure Client. Sie können sich auch die Muster im Abschnitt Grundlegende SAML-Konfiguration ansehen.

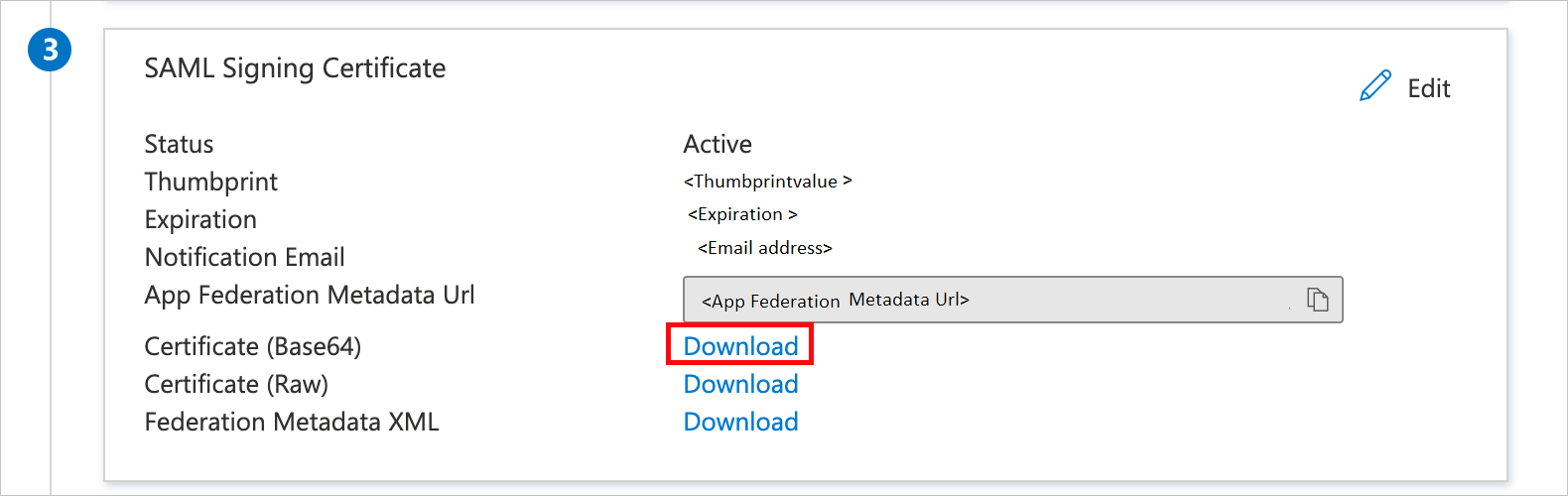

Navigieren Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat zum Eintrag Zertifikat (Base64). Wählen Sie Herunterladen aus, um die Zertifikatdatei herunterzuladen, und speichern Sie es auf Ihrem Computer.

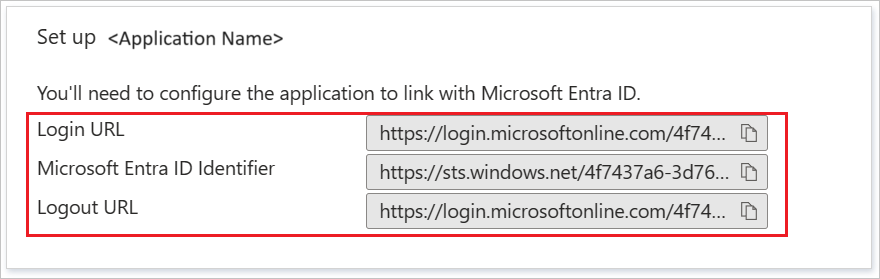

Kopieren Sie im Abschnitt Cisco Secure Firewall – Secure Client einrichten die entsprechenden URLs gemäß Ihren Anforderungen.

Hinweis

Wenn Sie das Onboarding für mehrere TGTs des Servers durchführen möchten, müssen Sie mehrere Instanzen der Anwendung „Cisco Secure Firewall – Secure Client“ aus dem Katalog hinzufügen. Sie können auch Ihr eigenes Zertifikat für alle diese Anwendungsinstanzen in Azure AD hochladen. Auf diese Weise können Sie das gleiche Zertifikat für die Anwendungen verwenden, aber für jede Anwendung eine andere ID und Antwort-URL konfigurieren.

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie einen Testbenutzer mit dem Namen B. Simon.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Zuweisen der Microsoft Entra-Testbenutzerin

In diesem Abschnitt ermöglichen Sie B. Simon die Verwendung des einmaligen Anmeldens von Azure, indem Sie ihr Zugriff auf Cisco Secure Firewall – Secure Client gewähren.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Cisco Secure Firewall – Secure Client.

- Wählen Sie auf der Übersichtsseite der App Benutzer und Gruppen aus.

- Wählen Sie Benutzer/Gruppe hinzufügen und anschließend im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

- Wählen Sie im Dialogfeld Benutzer und Gruppen in der Liste „Benutzer“ den Eintrag B. Simon aus, und klicken Sie dann unten auf dem Bildschirm auf die Schaltfläche Auswählen.

- Wenn den Benutzern eine Rolle zugewiesen werden soll, können Sie sie im Dropdownmenü Rolle auswählen auswählen. Wurde für diese App keine Rolle eingerichtet, ist die Rolle „Standardzugriff“ ausgewählt.

- Klicken Sie im Dialogfeld Zuweisung hinzufügen auf die Schaltfläche Zuweisen.

Konfigurieren des einmaligen Anmeldens für Cisco Secure Firewall – Secure Client

Hierzu wird zunächst die Befehlszeilenschnittstelle verwendet. Sie können aber gerne zu einem späteren Zeitpunkt hierher zurückkehren und die exemplarische Vorgehensweise für ASDM durchlaufen.

Stellen Sie eine Verbindung mit dem VPN-Gerät her. Hier wird ein ASA-Gerät mit der Codeversion 9.8 verwendet, und die VPN-Clients haben mindestens die Version 4.6.

Sie erstellen zunächst einen Vertrauenspunkt und importieren das SAML-Zertifikat.

config t crypto ca trustpoint AzureAD-AC-SAML revocation-check none no id-usage enrollment terminal no ca-check crypto ca authenticate AzureAD-AC-SAML -----BEGIN CERTIFICATE----- … PEM Certificate Text from download goes here … -----END CERTIFICATE----- quitMit den folgenden Befehlen wird der SAML-Identitätsanbieter bereitgestellt:

webvpn saml idp https://sts.windows.net/xxxxxxxxxxxxx/ (This is your Azure AD Identifier from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) url sign-in https://login.microsoftonline.com/xxxxxxxxxxxxxxxxxxxxxx/saml2 (This is your Login URL from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) url sign-out https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 (This is Logout URL from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) trustpoint idp AzureAD-AC-SAML trustpoint sp (Trustpoint for SAML Requests - you can use your existing external cert here) no force re-authentication no signature base-url https://my.asa.comNun können Sie die SAML-Authentifizierung auf eine VPN-Tunnelkonfiguration anwenden.

tunnel-group AC-SAML webvpn-attributes saml identity-provider https://sts.windows.net/xxxxxxxxxxxxx/ authentication saml end write memHinweis

Bei der SAML-IdP-Konfiguration gibt es eine Problemumgehung. Wenn Sie Änderungen an der IdP-Konfiguration vornehmen, müssen Sie die SAML-Identitätsanbieterkonfiguration aus der Tunnelgruppe entfernen und erneut anwenden, damit die Änderungen übernommen werden.

Erstellen eines Testbenutzers für Cisco Secure Firewall – Secure Client

In diesem Abschnitt erstellen Sie in Cisco Secure Firewall – Secure Client eine Benutzerin mit dem Namen Britta Simon. Arbeiten Sie mit dem Supportteam für Cisco Secure Firewall – Secure Client zusammen, um die Benutzer auf der Plattform für Cisco Secure Firewall – Secure Client hinzuzufügen. Benutzer müssen erstellt und aktiviert werden, damit Sie einmaliges Anmelden verwenden können.

Testen des einmaligen Anmeldens

In diesem Abschnitt testen Sie die Microsoft Entra-Konfiguration für einmaliges Anmelden mit den folgenden Optionen.

- Klicken Sie auf Diese Anwendung testen. Dadurch sollten Sie automatisch bei der Instanz von Cisco Secure Firewall – Secure Client angemeldet werden, für die Sie einmaliges Anmelden eingerichtet haben.

- Sie können den Microsoft-Zugriffsbereich verwenden. Wenn Sie im Zugriffsbereich auf die Kachel „Cisco Secure Firewall – Secure Client“ Panel klicken, sollten Sie automatisch bei der Instanz von Cisco Secure Firewall – Secure Client angemeldet werden, für die Sie einmaliges Anmelden eingerichtet haben. Weitere Informationen zum Zugriffsbereich finden Sie unter Einführung in den Zugriffsbereich.

Nächste Schritte

Nach dem Konfigurieren von Cisco Secure Firewall – Secure Client können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.