Tutorial: Integration des einmaligen Anmeldens (Single Sign-On, SSO) von Microsoft Entra mit Google Cloud / G Suite Connector by Microsoft

In diesem Tutorial erfahren Sie, wie Sie Google Cloud/G Suite Connector von Microsoft in Microsoft Entra ID integrieren. Die Integration von Google Cloud / G Suite Connector by Microsoft in Microsoft Entra ID ermöglicht Folgendes:

- Sie können in Microsoft Entra ID steuern, wer Zugriff auf Google Cloud / G Suite Connector by Microsoft hat.

- Sie können Ihren Benutzern ermöglichen, sich mit ihren Microsoft Entra-Konten automatisch bei Google Cloud / G Suite Connector by Microsoft anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Voraussetzungen

Für die ersten Schritte benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement.

- Ein Google Cloud / G Suite Connector by Microsoft-Abonnement, für das einmaliges Anmelden (Single Sign-On, SSO) aktiviert ist.

- Eine Google Apps-Abonnement oder ein Google Cloud Platform-Abonnement.

Hinweis

Um die Schritte in diesem Tutorial zu testen, wird empfohlen, keine Produktionsumgebung zu verwenden. Dieses Dokument wurde unter Verwendung der neuen Benutzeroberfläche für das einmalige Anmelden (Single-Sign-On, SSO) erstellt. Wenn Sie noch die alte Benutzeroberfläche verwenden, sieht das Setup anders aus. Sie können die neue Benutzeroberfläche in den SSO-Einstellungen der G Suite-Anwendung aktivieren. Wechseln Sie zu Microsoft Entra ID>Unternehmensanwendungen, wählen Sie Google Cloud / G Suite Connector by Microsoft und dannEinmaliges Anmelden aus, und klicken Sie auf Neue Benutzeroberfläche ausprobieren.

Um die Schritte in diesem Tutorial zu testen, sollten Sie folgende Empfehlungen beachten:

- Verwenden Sie die Produktionsumgebung nur, wenn dies unbedingt erforderlich ist.

- Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

Aktuelle Änderungen

Aktuelle Updates von Google ermöglichen nun das Hinzufügen von Benutzergruppen zu SSO-Profilen von Drittanbietern. Dies ermöglicht eine genauere Kontrolle über die Zuweisung von SSO-Einstellungen. Sie können jetzt SSO-Profilzuweisungen erstellen, sodass Sie Benutzende in Phasen migrieren können, anstatt das gesamte Unternehmen gleichzeitig zu verschieben. In diesem Bereich erhalten Sie SP-Details mit einer Entitäts-ID und ACS-URL, die Sie jetzt Azure-Apps als Antwort und Entität hinzufügen müssen.

Häufig gestellte Fragen

F: Unterstützt diese Integration Google Cloud Platform-SSO-Integration in Microsoft Entra ID?

A: Ja. Für Google Cloud Platform und Google Apps wird dieselbe Authentifizierungsplattform verwendet. Um die Integration von GCP vorzunehmen, müssen Sie daher SSO mit Google Apps konfigurieren.

F: Sind Chromebooks und andere Chrome-Geräte mit dem einmaligen Anmelden in Microsoft Entra kompatibel?

A: Ja, Benutzer können sich mit ihren Microsoft Entra-Anmeldeinformationen bei ihren Chromebook-Geräten anmelden. In dem Supportartikel zu Google Cloud / G Suite Connector by Microsoft finden Sie Informationen dazu, warum Benutzer möglicherweise zweimal zum Eingeben der Anmeldeinformationen aufgefordert werden.

F: Wenn ich einmaliges Anmelden aktiviere, können Benutzer dann ihre Microsoft Entra-Anmeldeinformationen zum Anmelden bei Google-Produkten wie Google Classroom, GMail, Google Drive, YouTube usw. verwenden?

A: Ja, je nachdem, welche Google Cloud / G Suite Connector by Microsoft-Instanz Sie für Ihre Organisation aktivieren oder deaktivieren.

F: Kann ich einmaliges Anmelden nur für einen Teil meiner Google Cloud / G Suite Connector by Microsoft-Benutzer aktivieren?

A: Ja, die SSO-Profile können nach Benutzenden, Organisationseinheiten oder Gruppen in Google Workspace ausgewählt werden.

Wählen Sie das SSO-Profil „Keine“ für die Google Workspace-Gruppe aus. Dadurch wird verhindert, dass Mitglieder dieser Gruppe (Google Workspace) für die Anmeldung zu Microsoft Entra ID umgeleitet werden.

F: Wenn ein Benutzer über Windows angemeldet ist, wird er dann automatisch bei Google Cloud / G Suite Connector by Microsoft authentifiziert, ohne dass er zur Eingabe eines Kennworts aufgefordert wird?

A: Es gibt zwei Optionen zur Unterstützung dieses Szenarios. Zunächst können sich Benutzer über Microsoft Entra Join bei Windows 10-Geräten anmelden. Alternativ dazu können Benutzer sich bei Windows-Geräten anmelden, die über eine Domäne mit einem lokalen Active Directory verbunden sind, das für einmaliges Anmelden bei Microsoft Entra ID über eine AD FS -Bereitstellung (Active Directory-Verbunddienste) aktiviert wurde. Bei beiden Optionen müssen Sie die Schritte im folgenden Tutorial ausführen, um das einmalige Anmelden zwischen Microsoft Entra ID und Google Cloud / G Suite Connector by Microsoft zu aktivieren.

F: Was muss ich tun, wenn ich die Fehlermeldung „Ungültige E-Mail-Adresse“ erhalte?

A: Für dieses Setup ist das E-Mail-Attribut erforderlich, damit sich die Benutzer anmelden können. Dieses Attribut kann nicht manuell festgelegt werden.

Das E-Mail-Attribut wird für alle Benutzer mit einer gültigen Exchange-Lizenz automatisch aufgefüllt. Wenn der Benutzer oder die Benutzerin nicht für E-Mail aktiviert wurde, erhalten Sie diesen Fehler, weil die Anwendung dieses Attribut zur Zugriffserteilung benötigt.

Wechseln Sie unter Verwendung eines Administratorkontos zu portal.office.com, klicken Sie dann im Admin-Center auf „Abrechnung“ > „Abonnements“, und wählen Sie Ihr Microsoft 365-Abonnement aus. Klicken Sie anschließend auf „Benutzern zuweisen“, wählen Sie die Benutzer aus, deren Abonnement Sie überprüfen möchten, und klicken Sie dann im Bereich rechts auf „Lizenzen bearbeiten“.

Nachdem die Microsoft 365-Lizenz zugewiesen wurde, kann es einige Minuten dauern, bis sie wirksam wird. Anschließend wird das Attribut „user.mail“ automatisch aufgefüllt, und das Problem sollte behoben sein.

Beschreibung des Szenarios

In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

Google Cloud / G Suite Connector by Microsoft unterstützt SP-initiiertes einmaliges Anmelden.

Google Cloud / G Suite Connector by Microsoft unterstützt die automatische Benutzerbereitstellung.

Hinzufügen von Google Cloud / G Suite Connector by Microsoft aus dem Katalog

Zum Konfigurieren der Integration von Google Cloud / G Suite Connector by Microsoft in Microsoft Entra ID müssen Sie Google Cloud / G Suite Connector by Microsoft aus dem Katalog der Liste der verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen im Suchfeld Google Cloud / G Suite Connector by Microsoft ein.

- Wählen Sie im Ergebnisbereich Google Cloud / G Suite Connector by Microsoft aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra für Google Cloud / G Suite Connector by Microsoft

Konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra mit Google Cloud / G Suite Connector by Microsoft mithilfe einer Testbenutzerin mit dem Namen B.Simon. Damit einmaliges Anmelden funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in Google Cloud / G Suite Connector by Microsoft eingerichtet werden.

Führen Sie die folgenden Schritte aus, um das einmalige Anmelden von Microsoft Entra mit Google Cloud / G Suite Connector by Microsoft zu konfigurieren und zu testen:

- Konfigurieren des einmaligen Anmeldens von Microsoft Entra, um Ihren Benutzer*innen die Verwendung dieses Features zu ermöglichen.

- Erstellen Sie einen Microsoft Entra-Testbenutzer, um Microsoft Entra SSO mit dem Testbenutzerkonto B. Simon zu testen.

- Zuweisen der Microsoft Entra-Testbenutzerin, um B.Simon die Verwendung des einmaligen Anmeldens von Microsoft Entra zu ermöglichen.

- Konfigurieren des einmaligen Anmeldens für Google Cloud / G Suite Connector by Microsoft, um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren.

- Erstellen eines Google Cloud / G Suite Connector by Microsoft-Testbenutzers, um ein Pendant von B.Simon in Google Cloud / G Suite Connector by Microsoft zu erhalten, das mit der Darstellung des Benutzers in Microsoft Entra verknüpft ist.

- Testen des einmaligen Anmeldens , um zu überprüfen, ob die Konfiguration funktioniert

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

Gehen Sie wie folgt vor, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Google Cloud/G Suite Connector by Microsoft>Einmaliges Anmelden.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

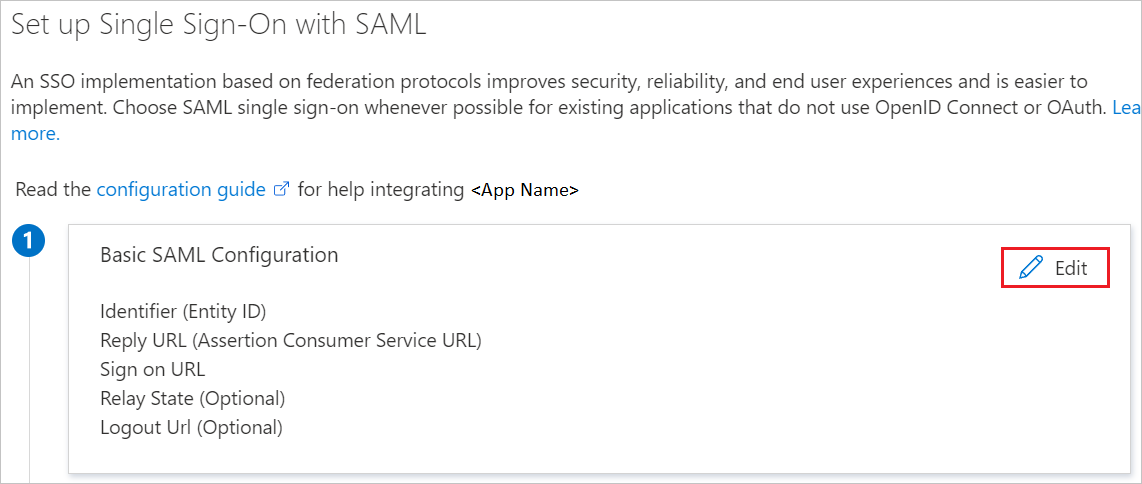

Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten auf das Stiftsymbol für Grundlegende SAML-Konfiguration, um die Einstellungen zu bearbeiten.

Führen Sie im Abschnitt Grundlegende SAML-Konfiguration die folgenden Schritte aus, wenn Sie die Konfiguration für Gmail vornehmen möchten:

a. Geben Sie im Textfeld Bezeichner eine URL in einem der folgenden Formate ein:

Identifier google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>b. Geben Sie im Textfeld Antwort-URL eine URL in einem der folgenden Formate ein:

Antwort-URL https://www.google.comhttps://www.google.com/a/<yourdomain.com>c. Geben Sie im Textfeld Anmelde-URL eine URL im folgenden Format ein:

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://mail.google.comFühren Sie im Abschnitt Grundlegende SAML-Konfiguration die folgenden Schritte aus, wenn Sie die Konfiguration für Google Cloud Platform vornehmen möchten:

a. Geben Sie im Textfeld Bezeichner eine URL in einem der folgenden Formate ein:

Identifier google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>b. Geben Sie im Textfeld Antwort-URL eine URL in einem der folgenden Formate ein:

Antwort-URL https://www.google.com/acshttps://www.google.com/a/<yourdomain.com>/acsc. Geben Sie im Textfeld Anmelde-URL eine URL im folgenden Format ein:

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://console.cloud.google.comHinweis

Hierbei handelt es sich um Beispielwerte. Sie müssen diese Werte mit dem tatsächlichen Bezeichner, der Antwort-URL und Anmelde-URL aktualisieren. Google Cloud / G Suite Connector by Microsoft stellt bei der SSO-Konfiguration keinen Wert für die Entitäts-ID bzw. den Entitätsbezeichner bereit. Wenn Sie die Option Domänenspezifischen Aussteller verwenden deaktivieren, lautet der Wert des Bezeichners

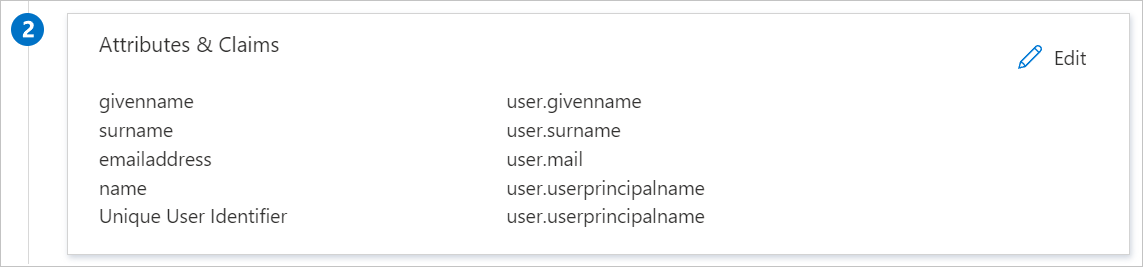

google.com. Wenn Sie die Option Use a domain specific issuer (Domänenspezifischen Aussteller verwenden) aktivieren, lautet ergoogle.com/a/<yourdomainname.com>. Das Aktivieren/Deaktivieren der Option Domänenspezifischen Aussteller verwenden wird im Abschnitt Konfigurieren des einmaligen Anmeldens für Google Cloud / G Suite Connector by Microsoft weiter unten in diesem Tutorial beschrieben. Weitere Informationen erhalten Sie vom Supportteam für den Google Cloud / G Suite Connector by Microsoft-Client.Die Google Cloud / G Suite Connector by Microsoft-Anwendung erwartet die SAML-Assertionen in einem bestimmten Format. Daher müssen Sie Ihrer Konfiguration der SAML-Tokenattribute benutzerdefinierte Attributzuordnungen hinzufügen. Der folgende Screenshot zeigt ein Beispiel für diese Attributzuordnungen: Der Standardwert von Eindeutige Benutzer-ID lautet user.userprincipalname,Google Cloud / G Suite Connector by Microsoft erwartet jedoch, dass dieser Wert der E-Mail-Adresse des Benutzers zugeordnet ist. Hierfür können Sie das user.mail-Attribut aus der Liste verwenden oder den entsprechenden Attributwert gemäß der Konfiguration in Ihrer Organisation angeben.

Hinweis

Stellen Sie sicher, dass die SAML-Antwort keine nicht standardmäßigen ASCII-Zeichen im Attribut Nachname enthält.

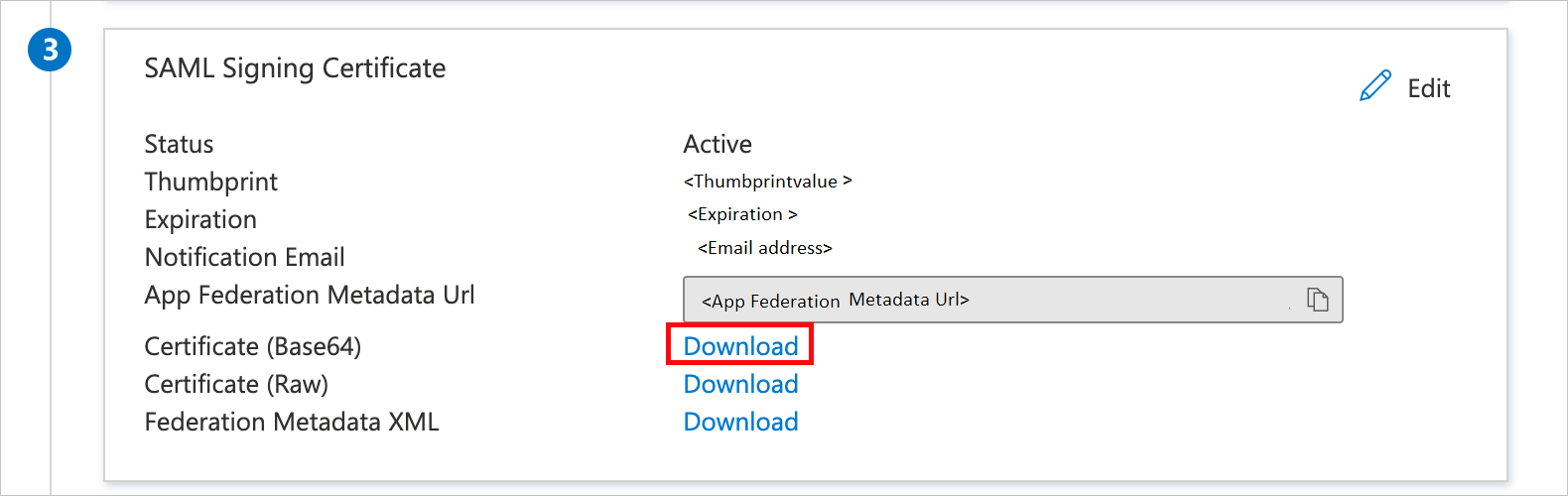

Navigieren Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat zum Eintrag Zertifikat (Base64) . Wählen Sie Herunterladen aus, um das Zertifikat herunterzuladen, und speichern Sie es auf Ihrem Computer.

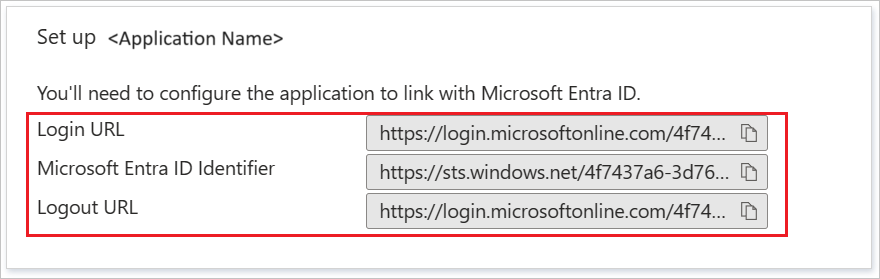

Kopieren Sie im Abschnitt Google Cloud / G Suite Connector by Microsoft einrichten die entsprechenden URLs gemäß Ihren Anforderungen.

Hinweis

Die in der App aufgeführte Standardabmelde-URL ist falsch. Die richtige URL lautet:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie einen Testbenutzer mit dem Namen B. Simon.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Zuweisen der Microsoft Entra-Testbenutzerin

In diesem Abschnitt ermöglichen Sie B.Simon die Verwendung des einmaligen Anmeldens, indem Sie Zugriff auf Google Cloud/G Suite Connector by Microsoft gewähren.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Google Cloud/G Suite Connector by Microsoft.

- Wählen Sie auf der Übersichtsseite der App Benutzer und Gruppen aus.

- Wählen Sie Benutzer/Gruppe hinzufügen und anschließend im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

- Wählen Sie im Dialogfeld Benutzer und Gruppen in der Liste „Benutzer“ den Eintrag B. Simon aus, und klicken Sie dann unten auf dem Bildschirm auf die Schaltfläche Auswählen.

- Wenn den Benutzern eine Rolle zugewiesen werden soll, können Sie in der Dropdownliste Rolle auswählen die gewünschte Rolle auswählen. Wurde für diese App keine Rolle eingerichtet, ist die Rolle „Standardzugriff“ ausgewählt.

- Klicken Sie im Dialogfeld Zuweisung hinzufügen auf die Schaltfläche Zuweisen.

Konfigurieren des einmaligen Anmeldens für Google Cloud / G Suite Connector by Microsoft

Öffnen Sie in Ihrem Browser eine neue Registerkarte, und melden Sie sich mit Ihrem Administratorkonto bei der Google Cloud / G Suite Connector by Microsoft-Verwaltungskonsole an.

Navigieren Sie zu Menu > Security > Authentication > SSO with third party IDP (Menü > Sicherheit > Authentifizierung > SSO mit Drittanbieter-IdP).

Nehmen Sie auf der Registerkarte Third-party SSO profile for your organization (SSO-Profil des Drittanbieters für Ihre Organisation) die folgenden Konfigurationsänderungen vor:

a. Aktivieren Sie das SSO-Profil für Ihre Organisation.

b. Fügen Sie in Google Cloud/G Suite Connector by Microsoft im Feld URL der Anmeldeseite den Wert von Anmelde-URL ein.

c. Fügen Sie in Google Cloud/G Suite Connector by Microsoft im Feld URL der Abmeldeseite den Wert von Abmelde-URL ein.

d. Laden Sie in Google Cloud/G Suite Connector by Microsoft als Verifizierungszertifikat das Zertifikat hoch, das Sie zuvor heruntergeladen haben.

e. Aktivieren/Deaktivieren Sie die Option Use a domain specific issuer (Domänenspezifischen Aussteller verwenden) gemäß dem Hinweis im obigen Abschnitt Grundlegende SAML-Konfiguration in Microsoft Entra ID.

f. Geben Sie in Google Cloud / G Suite Connector by Microsoft im Feld URL für Kennwortänderung den Wert

https://mysignins.microsoft.com/security-info/password/changeein.g. Klicken Sie auf Speichern.

Erstellen des Google Cloud / G Suite Connector by Microsoft-Testbenutzers

In diesem Abschnitt erstellen Sie in Google Cloud / G Suite Connector by Microsoft einen Benutzer namens B. Simon. Nachdem der Benutzer manuell in Google Cloud / G Suite Connector by Microsoft erstellt wurde, kann er sich mit seinen Microsoft 365-Anmeldeinformationen anmelden.

Google Cloud / G Suite Connector by Microsoft unterstützt auch die automatische Benutzerbereitstellung. Zum Konfigurieren der automatischen Benutzerbereitstellung müssen Sie zuerst Google Cloud / G Suite Connector by Microsoft entsprechend konfigurieren.

Hinweis

Stellen Sie sicher, dass der Benutzer bereits in Google Cloud / G Suite Connector by Microsoft vorhanden ist, wenn die Bereitstellung in Microsoft Entra ID vor dem Testen des einmaligen Anmeldens nicht aktiviert wurde.

Hinweis

Setzen Sie sich mit dem Supportteam von Google in Verbindung, wenn Sie einen Benutzer manuell erstellen müssen.

Testen des einmaligen Anmeldens

In diesem Abschnitt testen Sie die Microsoft Entra-Konfiguration für einmaliges Anmelden mit den folgenden Optionen.

Klicken Sie auf Diese Anwendung testen. Dadurch werden Sie zur Anmelde-URL für Google Cloud/G Suite Connector by Microsoft weitergeleitet, wo Sie den Anmeldeflow initiieren können.

Rufen Sie direkt die Anmelde-URL von Google Cloud / G Suite Connector by Microsoft auf, und initiieren Sie dort den Anmeldeflow.

Sie können „Meine Apps“ von Microsoft verwenden. Wenn Sie in „Meine Apps“ auf die Kachel „Google Cloud / G Suite Connector by Microsoft“ klicken, werden Sie zur Anmelde-URL für Google Cloud / G Suite Connector by Microsoft weitergeleitet. Weitere Informationen zu „Meine Apps“ finden Sie in dieser Einführung.

Nächste Schritte

Nachdem Sie Google Cloud / G Suite Connector by Microsoft konfiguriert haben, können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.