Tutorial: Microsoft Entra SSO-Integration mit Kemp LoadMaster Microsoft Entra Integration

In diesem Tutorial erfahren Sie, wie Sie Kemp LoadMaster Microsoft Entra Integration in Microsoft Entra ID integrieren. Die Integration von Kemp LoadMaster Microsoft Entra Integration in Microsoft Entra ID ermöglicht Folgendes:

- Sie können in Microsoft Entra ID steuern, wer Zugriff auf Kemp LoadMaster Microsoft Entra Integration hat.

- Sie können es Ihren Benutzer*innen ermöglichen, sich mit ihren Microsoft Entra-Konten automatisch bei Kemp LoadMaster Microsoft Entra Integration anzumelden.

- Sie können Ihre Konten an einem zentralen Ort verwalten.

Voraussetzungen

Für die ersten Schritte benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement. Falls Sie kein Abonnement haben, können Sie ein kostenloses Azure-Konto verwenden.

- SSO-fähiges Abonnement für Kemp LoadMaster Microsoft Entra Integration.

Hinweis

Diese Integration kann auch über die Microsoft Entra US-Government Cloud-Umgebung verwendet werden. Sie finden diese Anwendung im Microsoft Entra-Anwendungskatalog für die US-Government-Cloud. Sie können sie auf die gleiche Weise wie in der öffentlichen Cloud konfigurieren.

Beschreibung des Szenarios

In diesem Tutorial konfigurieren und testen Sie das Single Sign-On von Microsoft Entra in einer Testumgebung.

- Kemp LoadMaster Microsoft Entra Integration unterstützt IDP-initiiertes Single Sign-On.

Hinzufügen von Kemp LoadMaster Microsoft Entra Integration über den Katalog

Um die Integration von Kemp LoadMaster Microsoft Entra Integration in Microsoft Entra ID zu konfigurieren, müssen Sie Kemp LoadMaster Microsoft Entra Integration über den Katalog Ihrer Liste mit den verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff Kemp LoadMaster Microsoft Entra Integration in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich Kemp LoadMaster Microsoft Entra Integration aus, und fügen Sie die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen des Single Sign-On von Microsoft Entra für Kemp LoadMaster Microsoft Entra Integration

Konfigurieren und testen Sie das Single Sign-On von Microsoft Entra mit Kemp LoadMaster Microsoft Entra Integration unter Verwendung eines Testbenutzers namens B.Simon. Damit SSO funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in Microsoft Entra Integration eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des Single Sign-On von Microsoft Entra mit Kemp LoadMaster Microsoft Entra Integration die folgenden Schritte aus:

Konfigurieren des Single Sign-On (SSO) von Microsoft Entra, um Ihren Benutzer*innen die Verwendung dieses Features zu ermöglichen.

- Erstellen Sie einen Microsoft Entra-Testbenutzer, um Microsoft Entra SSO mit dem Testbenutzerkonto B. Simon zu testen.

- Zuweisen der Microsoft Entra-Testbenutzerin, um B. Simon die Verwendung des Single Sign-On von Microsoft Entra zu ermöglichen.

Konfigurieren des Single Sign-On für Kemp LoadMaster Microsoft Entra Integration, um die Einstellungen für Single Sign-On auf der Anwendungsseite zu konfigurieren.

Konfigurieren der Kerberos-basierten Authentifizierung

- Erstellen eines Kerberos-Delegierungskontos für Kemp LoadMaster Microsoft Entra Integration

- KCD (Kerberos-Delegierungskonten) für Kemp LoadMaster Microsoft Entra Integration

- Kemp LoadMaster Microsoft Entra Integration ESP

- Erstellen eines Testbenutzers für Kemp LoadMaster Microsoft Entra Integration, um in Kemp LoadMaster Microsoft Entra Integration eine Entsprechung von Britta Simon zu erhalten, die mit der Benutzerdarstellung in Microsoft Entra verknüpft ist.

Testen des Single Sign-On, um zu überprüfen, ob die Konfiguration funktioniert

Konfigurieren des Single Sign-On (SSO) von Microsoft Entra

Gehen Sie wie folgt vor, um das SSO von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Kemp LoadMaster Microsoft Entra Integration>Single Sign-On.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

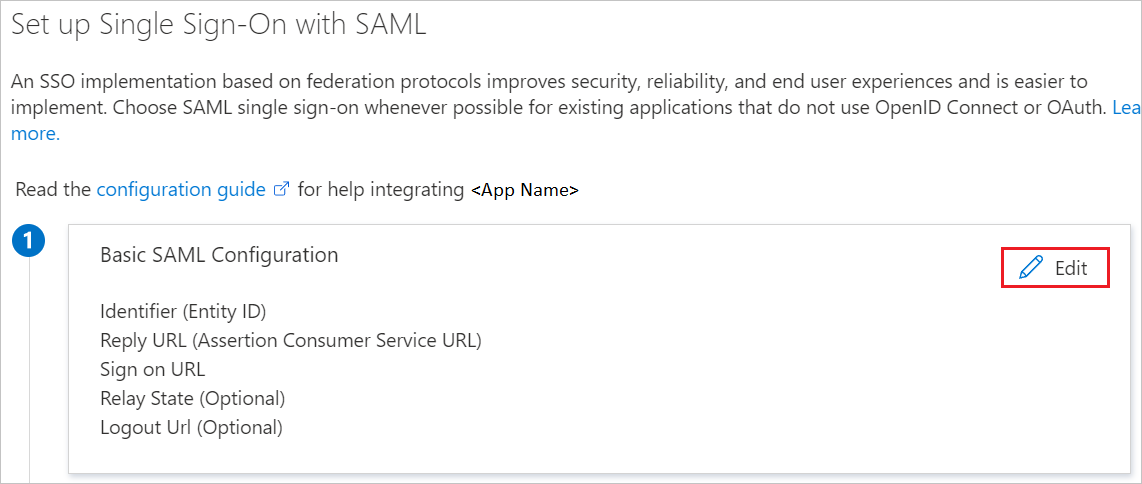

Klicken Sie auf der Seite Single Sign-On (SSO) mit SAML einrichten auf das Stiftsymbol für Grundlegende SAML-Konfiguration, um die Einstellungen zu bearbeiten.

Geben Sie im Abschnitt Grundlegende SAML-Konfiguration die Werte für die folgenden Felder ein:

a. Geben Sie im Textfeld Bezeichner (Entitäts-ID) eine URL ein:

https://<KEMP-CUSTOMER-DOMAIN>.com/b. Geben Sie im Textfeld Antwort-URL eine URL ein:

https://<KEMP-CUSTOMER-DOMAIN>.com/Hinweis

Hierbei handelt es sich um Beispielwerte. Aktualisieren Sie diese Werte mit dem eigentlichen Bezeichner und der Antwort-URL. Wenden Sie sich an das Kundensupportteam von Kemp LoadMaster Microsoft Entra Integration, um diese Werte zu erhalten. Sie können sich auch die Muster im Abschnitt Grundlegende SAML-Konfiguration ansehen.

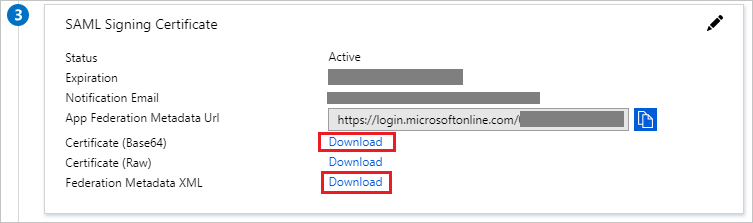

Suchen Sie auf der Seite Single Sign-On (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat nach Zertifikat (Base64) sowie nach Verbundmetadaten-XML, und wählen Sie anschließend Herunterladen aus, um die Zertifikat- und die Verbundmetadaten-XML-Datei herunterzuladen und auf Ihrem Computer zu speichern.

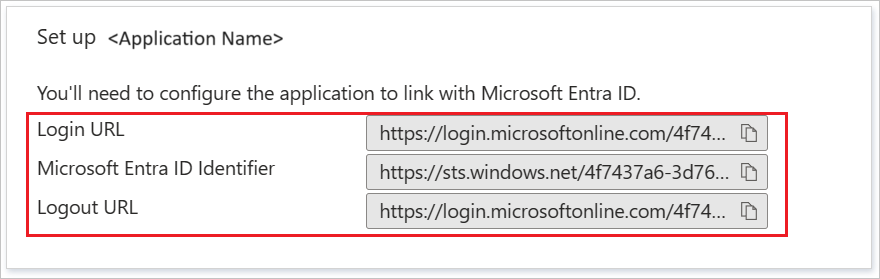

Kopieren Sie im Abschnitt Kemp LoadMaster Microsoft Entra Integration einrichten die entsprechenden URLs basierend auf Ihren Anforderungen.

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie einen Testbenutzer mit dem Namen B. Simon.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Zuweisen der Microsoft Entra-Testbenutzerin

In diesem Abschnitt ermöglichen Sie B. Simon die Verwendung des Single Sign-On, indem Sie ihr Zugriff auf Kemp LoadMaster Microsoft Entra Integration gewähren.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Kemp LoadMaster Microsoft Entra Integration.

- Wählen Sie auf der Übersichtsseite der App Benutzer und Gruppen aus.

- Wählen Sie Benutzer/Gruppe hinzufügen und anschließend im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

- Wählen Sie im Dialogfeld Benutzer und Gruppen in der Liste „Benutzer“ den Eintrag B. Simon aus, und klicken Sie dann unten auf dem Bildschirm auf die Schaltfläche Auswählen.

- Wenn den Benutzern eine Rolle zugewiesen werden soll, können Sie sie im Dropdownmenü Rolle auswählen auswählen. Wurde für diese App keine Rolle eingerichtet, ist die Rolle „Standardzugriff“ ausgewählt.

- Klicken Sie im Dialogfeld Zuweisung hinzufügen auf die Schaltfläche Zuweisen.

Konfigurieren des Single Sign-On für Kemp LoadMaster Microsoft Entra Integration

Veröffentlichen des Webservers

Erstellen eines virtuellen Diensts

Navigieren Sie auf der LoadMaster-Webbenutzeroberfläche von Kemp LoadMaster Microsoft Entra Integration zu > „Virtual Services“ (Virtuelle Dienste) > „Add New“ (Neu hinzufügen).

Klicken Sie auf „Add New“ (Neu hinzufügen).

Geben Sie die Parameter für den virtuellen Dienst an.

a. Virtuelle Adresse

b. Port

c. Dienstname (optional)

d. Protokoll

Navigieren Sie zum Abschnitt „Real Servers“ (Echte Server).

Klicken Sie auf „Add New“ (Neu hinzufügen).

Geben Sie die Parameter für den echten Server an.

a. Aktivieren Sie das Kontrollkästchen, um Remoteadressen zuzulassen.

b. Geben Sie die Adresse des echten Servers ein.

c. Port

d. Weiterleitungsmethode

e. Gewichtung

f. Verbindungslimit

g. Klicken Sie auf „Add This Real Server“ (Diesen echten Server hinzufügen).

Zertifikate und Sicherheit

Importieren des Zertifikats in Kemp LoadMaster Microsoft Entra Integration

Navigieren Sie im Webportal für Kemp LoadMaster Microsoft Entra Integration zu > Zertifikate und Sicherheit > SSL-Zertifikate.

Navigieren Sie zu „Manage Certificates“ (Zertifikate verwalten) > „Certificate Configuration“ (Zertifikatkonfiguration).

Klicken Sie auf „Import Certificate“ (Zertifikat importieren).

Geben Sie den Namen der Datei an, die das Zertifikat enthält. Die Datei kann auch den privaten Schlüssel enthalten. Sollte der private Schlüssel nicht in der Datei enthalten sein, muss auch die Datei mit dem privaten Schlüssel angegeben werden. Zulässige Zertifikatformate sind PEM und PFX (IIS).

Klicken Sie in der Dateiauswahl auf „Certificate File“ (Zertifikatdatei).

Optional: Klicken Sie auf „Key File“ (Schlüsseldatei).

Klicken Sie auf Speichern.

SSL-Beschleunigung

Navigieren Sie auf der Webbenutzeroberfläche von Kemp LoadMaster zu > „Virtual Services“ (Virtuelle Dienste) > „View/Modify Services“ (Dienste anzeigen/ändern).

Klicken Sie unter „Operation“ (Betrieb) auf „Modify“ (Ändern).

Klicken Sie auf „SSL Properties“ (SSL-Eigenschaften) (Layer 7).

a. Klicken Sie unter „SSL Acceleration“ (SSL-Beschleunigung) auf „Enabled“ (Aktiviert).

b. Wählen Sie unter „Available Certificates“ (Verfügbare Zertifikate) das importierte Zertifikat aus, und klicken Sie auf das Symbol

>.c. Wenn das gewünschte SSL-Zertifikat im Bereich für zugewiesene Zertifikate angezeigt wird, klicken Sie auf Set Certificates (Zertifikate festlegen).

Hinweis

Klicken Sie unbedingt auf Set Certificates (Zertifikate festlegen).

Kemp LoadMaster Microsoft Entra Integration SAML-Profil

Importieren des IdP-Zertifikats

Gehen Sie zu Kemp LoadMaster Microsoft Entra Integration Webkonsole.

Klicken Sie unter „Certificates and Security“ (Zertifikate und Sicherheit) auf „Intermediate Certs“ (Zwischenzertifikate).

a. Klicken Sie unter „Add a new Intermediate Certificate“ (Neues Zwischenzertifikat hinzufügen) auf „Choose File“ (Datei auswählen).

b. Navigieren Sie zu der Zertifikatdatei, die Sie zuvor aus der Microsoft Entra-Unternehmensanwendung heruntergeladen haben.

c. Klicken Sie auf Öffnen.

d. Geben Sie einen Zertifikatnamen an.

e. Klicken Sie auf „Add Certificate“ (Zertifikat hinzufügen).

Erstellen der Authentifizierungsrichtlinie

Navigieren Sie unter „Virtual Services“ (Virtuelle Dienste) zu „Manage SSO“ (SSO verwalten).

a. Klicken Sie unter „Add new Client Side Configuration“ (Neue clientseitige Konfiguration hinzufügen) auf „Add“ (Hinzufügen), nachdem Sie einen Namen angegeben haben.

b. Wählen Sie unter „Authentication Protocol“ (Authentifizierungsprotokoll) die Option „SAML“ aus.

c. Wählen Sie unter „IdP Provisioning“ (IdP-Bereitstellung) die Option „MetaData File“ (Metadatendatei) aus.

d. Klicken Sie auf „Choose File“ (Datei auswählen).

e. Navigieren Sie zu der XML-Datei, die Sie zuvor aus dem Azure-Portal heruntergeladen haben.

f. Klicken Sie auf „Open“ (Öffnen) und anschließend auf „Import IdP MetaData file“ (IdP-Metadatendatei importieren).

g. Wählen Sie unter „IdP Certificate“ (IdP-Zertifikat) das Zwischenzertifikat aus.

h. Legen Sie die SP-Entitäts-ID fest. Sie muss der im Azure-Portal erstellten Identität entsprechen.

i. Klicken Sie auf „Set SP Entity ID“ (SP-Entitäts-ID festlegen).

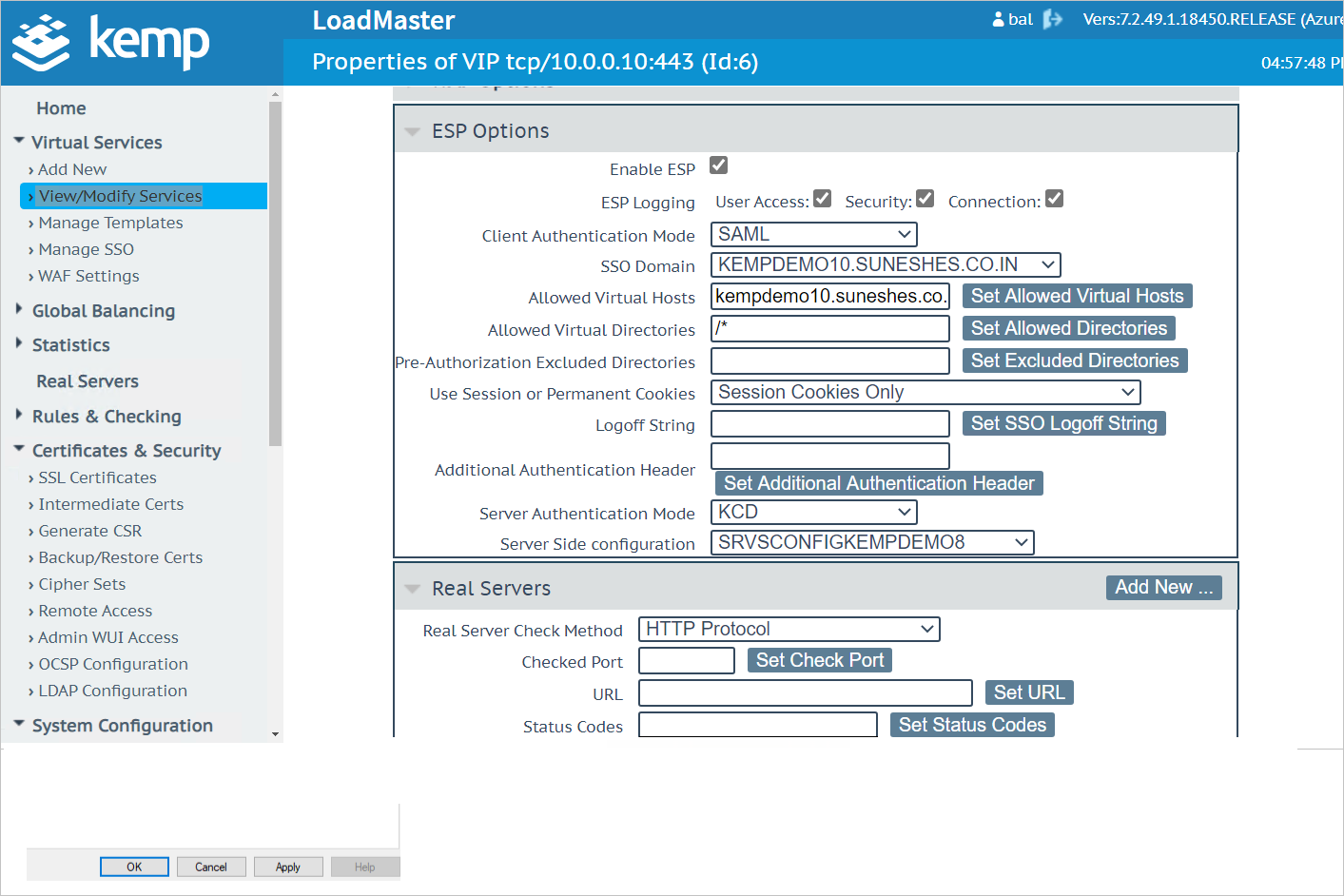

Festlegen der Authentifizierung

Auf Kemp LoadMaster Microsoft Entra Integration Webkonsole.

Klicken Sie auf „Virtual Services“ (Virtuelle Dienste).

Klicken Sie auf „View/Modify Services“ (Dienste anzeigen/ändern).

Klicken Sie auf „Modify“ (Ändern), und navigieren Sie zu den ESP-Optionen.

a. Klicken Sie auf „Enable ESP“ (ESP aktivieren).

b. Legen Sie den Clientauthentifizierungsmodus auf „SAML“ fest.

c. Wählen Sie unter „SSO Domain“ (SSO-Domäne) die zuvor erstellte clientseitige Authentifizierung aus.

d. Geben Sie unter „Allowed Virtual Hosts“ (Zulässige virtuelle Hosts) einen Hostnamen ein, und klicken Sie auf „Set Allowed Virtual Hosts“ (Zulässige virtuelle Hosts festlegen).

e. Geben Sie „/*“ in das Feld „Allowed Virtual Directories“ (Zulässige virtuelle Verzeichnisse) ein (basierend auf den Zugriffsanforderungen), und klicken Sie auf „Set Allowed Directories“ (Zulässige Verzeichnisse festlegen).

Überprüfen der Änderungen

Navigieren Sie zur Anwendungs-URL.

Daraufhin sollte anstelle des vorherigen nicht authentifizierten Zugriffs Ihre Mandantenanmeldeseite angezeigt werden.

Konfigurieren der Kerberos-basierten Authentifizierung

Erstellen eines Kerberos-Delegierungskontos für Kemp LoadMaster Microsoft Entra Integration

Erstellen Sie ein Benutzerkonto (in diesem Beispiel: AppDelegation).

a. Wählen Sie die Registerkarte Attribute Editor (Attribut-Editor) aus.

b. Navigieren Sie zu „servicePrincipalName“.

c. Wählen Sie „servicePrincipalName“ aus, und klicken Sie auf „Bearbeiten“.

d. Geben Sie im Feld „Hinzuzufügender Wert“ die Zeichenfolge „http/kcduser“ ein, und klicken Sie anschließend auf „Hinzufügen“.

e. Klicken Sie auf „Übernehmen“ und dann auf „OK“. Das Fenster muss geschlossen und erneut geöffnet werden, damit die neue Registerkarte „Delegierung“ angezeigt wird.

Öffnen Sie das Fenster mit den Benutzereigenschaften erneut. Nun ist die Registerkarte „Delegierung“ verfügbar.

Wählen Sie die Registerkarte Delegierung aus.

a. Wählen Sie Benutzer bei Delegierungen angegebener Dienste vertrauen aus.

b. Wählen Sie dann Beliebiges Authentifizierungsprotokoll verwenden aus.

c. Fügen Sie die echten Server sowie „http“ als Dienst hinzu.

d. Aktivieren Sie das Kontrollkästchen „Erweitert“.

e. Daraufhin werden alle Server mit Hostname und vollqualifiziertem Domänennamen angezeigt.

f. Klicken Sie auf OK.

Hinweis

Legen Sie den SPN für die Anwendung/Website entsprechend fest, um auf die Anwendung zuzugreifen, wenn die Anwendungspoolidentität festgelegt wurde. Wenn Sie unter Verwendung des vollqualifizierten Domänennamens auf die IIS-Anwendung zugreifen möchten, navigieren Sie zur Eingabeaufforderung für echte Server, und geben Sie „SetSpn“ mit den erforderlichen Parametern ein. Beispiel: Setspn –S HTTP/sescoindc.sunehes.co.in suneshes\kdcuser.

KCD (Kerberos-Delegierungskonten) für Kemp LoadMaster Microsoft Entra Integration

Navigieren Sie in der Webkonsole für Kemp LoadMaster Microsoft Entra Integration zu > „Virtual Services“ (Virtuelle Dienste) > „Manage SSO“ (SSO verwalten).

a. Navigieren Sie zu den serverseitigen SSO-Konfigurationen.

b. Geben Sie unter „Add new Server-Side Configuration“ (Neue serverseitige Konfiguration hinzufügen) einen Namen ein, und klicken Sie anschließend auf „Add“ (Hinzufügen).

c. Wählen Sie unter „Authentication Protocol“ (Authentifizierungsprotokoll) die Option „Kerberos Constrained Delegation“ (Eingeschränkte Kerberos-Delegierung) aus.

d. Geben Sie unter „Kerberos Realm“ (Kerberos-Bereich) den Domänennamen ein.

e. Klicken Sie auf „Set Kerberos realm“ (Kerberos-Bereich festlegen).

f. Geben Sie unter „Kerberos Key Distribution Center“ (Kerberos-Schlüsselverteilungscenter) die IP-Adresse des Domänencontrollers ein.

g. Klicken Sie auf „Set Kerberos KDC“ (Kerberos-KDC festlegen).

h. Geben Sie unter „Kerberos Trusted User Name“ (Vertrauenswürdiger Kerberos-Benutzername) den KCD-Benutzernamen ein.

i. Klicken Sie auf „Set KDC trusted user name“ (Vertrauenswürdigen KDC-Benutzernamen festlegen).

j. Geben Sie unter „Kerberos Trusted User Password“ (Kennwort des vertrauenswürdigen Kerberos-Benutzers) das Kennwort ein.

k. Klicken Sie auf „Set KCD trusted user password“ (Kennwort des vertrauenswürdigen KCD-Benutzers festlegen).

Kemp LoadMaster Microsoft Entra Integration ESP

Navigieren Sie zu „Virtual Services“ (Virtuelle Dienste) > „View/Modify Services“ (Dienste anzeigen/ändern).

a. Klicken Sie für den Spitznamen des virtuellen Diensts auf „Modify“ (Ändern).

b. Klicken Sie auf „ESP Options“ (ESP-Optionen).

c. Wählen Sie unter „Server Authentication Mode“ (Serverauthentifizierungsmodus) die Option „KCD“ aus.

d. Wählen Sie unter „Server Side configuration“ (Serverseitige Konfiguration) das zuvor erstellte serverseitige Profil aus.

Erstellen des Single Sign-On für Kemp LoadMaster Microsoft Entra Integration Testbenutzer

In diesem Abschnitt wird in Kemp LoadMaster Microsoft Entra Integration ein Benutzer namens B. Simon erstellt. Arbeiten Sie mit dem Clientsupportteam von Kemp LoadMaster Microsoft Entra Integration zusammen, um Benutzer zur Plattform von Kemp LoadMaster Microsoft Entra Integration hinzuzufügen. Benutzer müssen erstellt und aktiviert werden, damit Sie Single Sign-On verwenden können.

Testen des Single Sign-On

In diesem Abschnitt testen Sie die Microsoft Entra-Konfiguration für Single Sign-On mit den folgenden Optionen.

Klicken Sie auf Diese Anwendung testen. Dadurch sollten Sie automatisch bei der Instanz von Kemp LoadMaster Microsoft Entra Integration angemeldet werden, für die Sie Single Sign-On eingerichtet haben.

Sie können „Meine Apps“ von Microsoft verwenden. Wenn Sie unter „Meine Apps“ auf die Kachel „Kemp LoadMaster Microsoft Entra Integration“ klicken, sollten Sie automatisch bei der Instanz von Kemp LoadMaster Microsoft Entra Integration angemeldet werden, für die Sie Single Sign-On eingerichtet haben. Weitere Informationen zu „Meine Apps“ finden Sie in der Einführung in „Meine Apps“.

Nächste Schritte

Nach dem Konfigurieren von Kemp LoadMaster Microsoft Entra Integration können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.