Integration des einmaligen Anmeldens von Microsoft Entra mit Maverics Orchestrator SAML Connector

Maverics Orchestrator von Strata bietet eine einfache Möglichkeit, lokale Anwendungen zur Authentifizierung und Zugriffssteuerung mit Microsoft Entra ID zu integrieren. Maverics Orchestrator ermöglicht die Modernisierung der Authentifizierung und Autorisierung für Apps, die derzeit mit Headern, Cookies und anderen proprietären Authentifizierungsmethoden arbeiten. Maverics Orchestrator-Instanzen können lokal oder in der Cloud bereitgestellt werden.

In diesem Tutorial zum hybriden Zugriff erfahren Sie, wie Sie eine lokale Webanwendung migrieren, die derzeit durch ein Legacy-Produkt für die Webzugriffsverwaltung geschützt wird. Zudem lernen Sie, wie Sie Microsoft Entra ID für die Authentifizierung und Zugriffssteuerung verwenden. Im Folgenden finden Sie die grundlegenden Schritte:

- Einrichten von Maverics Orchestrator

- Proxyfunktion für eine Anwendung

- Registrieren einer Unternehmensanwendung in Microsoft Entra ID

- Authentifizieren über Microsoft Entra ID und Autorisieren des Zugriffs auf die Anwendung

- Hinzufügen von Headern für nahtlosen Anwendungszugriff

- Verwenden mehrerer Anwendungen

Voraussetzungen

- Microsoft Entra ID-Abonnement Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- Konto für die Maverics Identity Orchestrator-Plattform Registrieren unter maverics.strata.io

- Mindestens eine Anwendung mit headerbasierter Authentifizierung. In unseren Beispielen arbeiten wir an einer Anwendung namens Sonar, die unter

https://localhost:8443erreichbar sein wird.

Schritt 1: Einrichten von Maverics Orchestrator

Nachdem Sie sich unter maverics.strata.io für ein Maverics-Konto registriert haben, verwenden Sie unser Lerncentertutorial mit dem Titel Erste Schritte: Evaluierungsumgebung. Dieses Tutorial führt Sie durch den schrittweisen Prozess zum Erstellen einer Evaluierungsumgebung, Herunterladen eines Orchestrators und Installieren des Orchestrators auf Ihrem Computer.

Schritt 2: Erweitern von Microsoft Entra ID auf eine App mit einer Anleitung

Verwenden Sie als Nächstes das Lerncentertutorial Erweitern von Microsoft Entra ID auf eine nicht standardmäßige Legacy-App. In diesem Tutorial erhalten Sie eine JSON-Anleitung, die automatisch ein Identitäts-Fabric, eine headerbasierte Anwendung und einen teilweise vollständigen Benutzerflow konfiguriert.

Schritt 3: Registrieren einer Unternehmensanwendung in Microsoft Entra ID

Sie erstellen nun in Microsoft Entra ID eine neue Unternehmensanwendung für die Authentifizierung von Endbenutzern.

Hinweis

Bei der Verwendung von Microsoft Entra ID-Features wie dem bedingtem Zugriff ist es wichtig, jeweils eine Unternehmensanwendung pro lokaler Anwendung zu erstellen. Dies ermöglicht u. a. App-spezifischen bedingten Zugriff, App-spezifische Risikobewertungen sowie App-spezifische Berechtigungszuweisungen. Eine Unternehmensanwendung in Microsoft Entra ID wird im Allgemeinen einem Azure-Connector in Maverics zugeordnet.

Wechseln Sie in Ihrem Microsoft Entra ID-Mandanten zu Unternehmensanwendungen, klicken Sie auf Neue Anwendung, und suchen Sie im Microsoft Entra ID-Katalog nach Maverics Identity Orchestrator SAML Connector. Wählen Sie dann diese Option aus.

Legen Sie im Bereich Eigenschaften von „Maverics Identity Orchestrator SAML Connector“ die Option Benutzerzuweisung erforderlich? auf Nein fest, damit die Anwendung für alle Benutzer in Ihrem Verzeichnis verwendet werden kann.

Wählen Sie im Bereich Übersicht für den Maverics Identity Orchestrator SAML Connector die Option Einmaliges Anmelden einrichten und danach SAML aus.

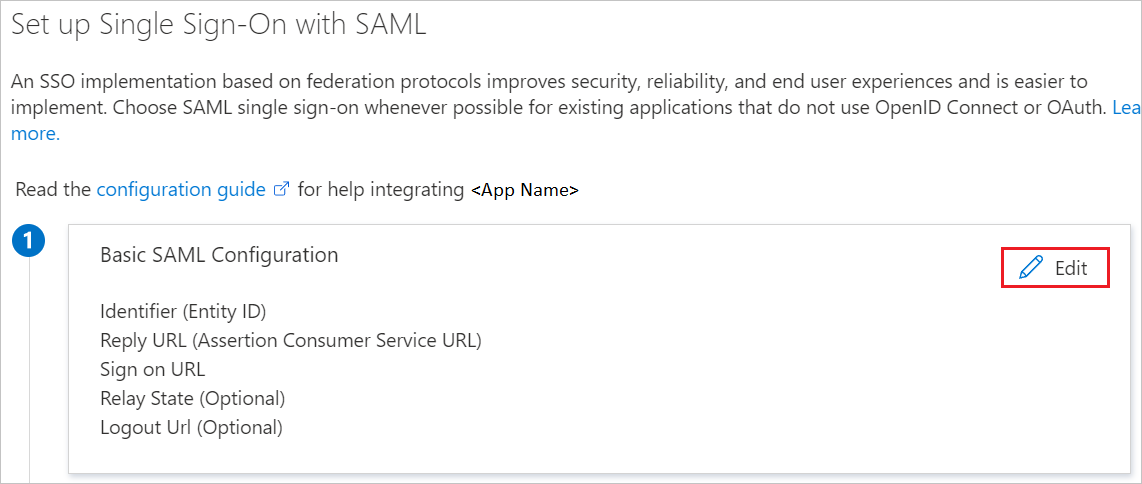

Bearbeiten Sie im Bereich SAML-basiertes einmaliges Anmelden für den Maverics Identity Orchestrator SAML Connector die grundlegende SAML-Konfiguration, indem Sie auf die Schaltfläche Bearbeiten (Bleistiftsymbol) klicken.

Geben Sie unter Entitäts-ID die ID

https://sonar.maverics.comein. Die Entitäts-ID muss für alle Apps im Mandanten eindeutig sein. Ansonsten kann es sich aber um einen beliebigen Wert handeln. Dieser Wert wird im nächsten Abschnitt zum Definieren des FeldssamlEntityIDfür den Azure-Connector verwendet.Geben Sie unter Antwort-URL die URL

https://sonar.maverics.com/acsein. Dieser Wert wird im nächsten Abschnitt zum Definieren des FeldssamlConsumerServiceURLfür den Azure-Connector verwendet.Geben Sie unter Anmelde-URL die URL

https://sonar.maverics.com/ein. Dieses Feld wird von Maverics zwar nicht verwendet, es ist jedoch in Microsoft Entra ID erforderlich, um Benutzern über das Microsoft Entra ID-Portal „Meine Apps“ Zugriff auf die Anwendung zu ermöglichen.Wählen Sie Speichern.

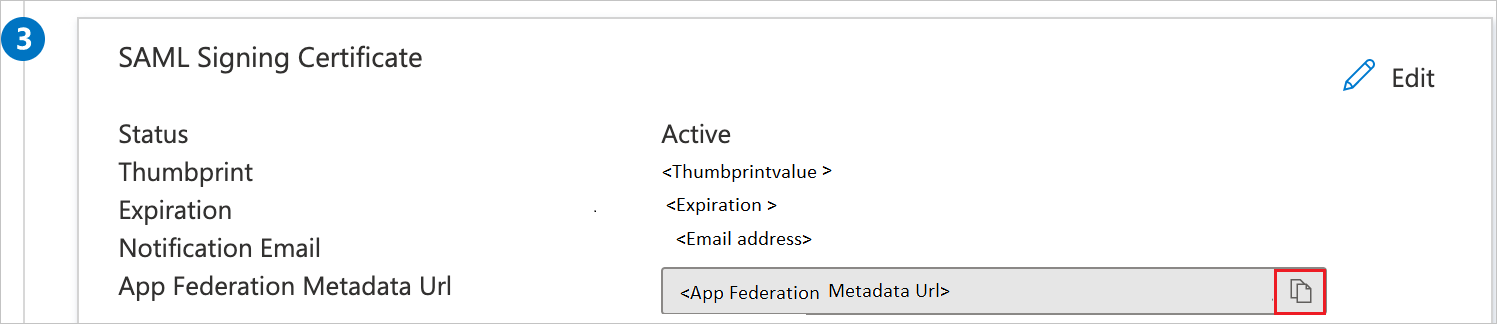

Klicken Sie im Abschnitt SAML-Signaturzertifikat auf die Schaltfläche Kopieren, um die App-Verbundmetadaten-URL zu kopieren. Speichern Sie die URL auf Ihrem Computer.

Schritt 4: Authentifizieren über Microsoft Entra ID und Autorisieren des Zugriffs auf die Anwendung

Fahren Sie mit Schritt 4 des Lerncenterthemas Erweitern von Microsoft Entra ID auf eine nicht standardmäßige Legacy-App fort, um Ihren Benutzerflow in Maverics zu bearbeiten. Diese Schritte führen Sie durch den Prozess zum Hinzufügen von Headern zur Upstreamanwendung und zum Bereitstellen des Benutzerflows.

Senden Sie nach der Bereitstellung des Benutzerflows über den Maverics-Proxy eine Anforderung an eine Anwendungsressource, um sich zu vergewissern, dass die Authentifizierung wie erwartet funktioniert. Die geschützte Anwendung sollte nun Header in der Anforderung empfangen.

Sollten von Ihrer Anwendung andere Header erwartet werden, können Sie die Headerschlüssel bearbeiten. Alle Ansprüche, die im Rahmen des SAML-Flows von Microsoft Entra zurückgegeben werden, können in Headern verwendet werden. Sie können beispielsweise einen weiteren Header vom Typ secondary_email: azureSonarApp.email hinzufügen. azureSonarApp ist hierbei der Connectorname und email ein von Microsoft Entra ID zurückgegebener Anspruch.

Erweiterte Szenarien

Identitätsmigration

Sie sind mit Ihrem veralteten Tool für Webzugriffsverwaltung nicht zufrieden, haben aber keine Möglichkeit, Ihre Benutzer ohne umfangreiche Kennwortzurücksetzungen zu migrieren? Maverics Orchestrator unterstützt die Migration von Identitäten mithilfe von migrationgateways.

Webservermodule

Sie möchten Ihren Netzwerk- und Proxydatenverkehr nicht mit Maverics Orchestrator überarbeiten? Das ist kein Problem. Maverics Orchestrator kann mit Webservermodulen kombiniert werden, um die gleichen Lösungen ohne Proxy zu erhalten.

Zusammenfassung

Sie haben nun Maverics Orchestrator installiert, eine Unternehmensanwendung in Microsoft Entra ID erstellt und konfiguriert sowie den Orchestrator als Proxy für eine geschützte Anwendung mit einer erforderlichen Authentifizierung und einer erzwungenen Richtlinie konfiguriert. Weitere Informationen zur Verwendung von Maverics Orchestrator für Anwendungsfälle mit verteilter Identitätsverwaltung erhalten Sie von Strata.