Tutorial: Integration des einmaligen Anmeldens (SSO) von Microsoft Entra in askSpoke

In diesem Tutorial erfahren Sie, wie Sie askSpoke in Microsoft Entra ID integrieren. Wenn Sie ServiceNow mit Microsoft Entra ID integrieren, können Sie Folgendes ausführen:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf ServiceNow hat.

- Ermöglichen Sie es Ihren Benutzern, sich mit ihren Microsoft Entra-Konten automatisch bei Oneflow anzumelden.

- Verwalten Sie Ihre Konten zentral im Azure-Portal.

Voraussetzungen

Für die ersten Schritte benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- Ein SSO-fähiges ServiceNow-Abonnement

- Bei ServiceNow unterstützt eine Instanz oder ein Mandant von ServiceNow die Versionen Calgary, Kingston, London, Madrid, New York, Orlando, Paris und San Diego oder eine höhere Version.

- Für ServiceNow Express: Eine Instanz von ServiceNow Express (Helsinki-Version oder höher)

- Für den ServiceNow-Mandanten muss das SSO-Plug-In für mehrere Anbieter aktiviert sein.

- Aktivieren Sie für die automatische Konfiguration das Multi-Provider-Plug-In für ServiceNow.

- Navigieren Sie zum Installieren der (mobilen) ServiceNow Agent-Anwendung zum entsprechenden Store, und suchen Sie nach der Anwendung „ServiceNow Agent“. Laden Sie sie herunter.

Hinweis

Diese Integration kann auch über die Microsoft Entra US Government-Cloud-Umgebung verwendet werden. Sie finden diese Anwendung im Microsoft Entra-Anwendungskatalog für die US Government-Cloud. Sie können sie auf die gleiche Weise wie in der öffentlichen Cloud konfigurieren.

Beschreibung des Szenarios

In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

ServiceNow unterstützt SP-initiiertes einmaliges Anmelden.

ServiceNow unterstützt die automatisierte Benutzerbereitstellung.

Die (mobile) ServiceNow Agent-Anwendung kann zur Aktivierung von SSO mit Azure AD konfiguriert werden. Sowohl Android-Benutzer als auch iOS-Benutzer werden unterstützt. In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

Hinzufügen von ServiceNow über den Katalog

Zum Konfigurieren der Integration von ServiceNow in Azure AD müssen Sie ServiceNow aus dem Katalog der Liste mit den verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff ServiceNow in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich die Option ServiceNow aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen des einmaligen Anmeldens (SSO) von Microsoft Entra für askSpoke

Konfigurieren und testen Sie das einmalige Anmelden (SSO) von Microsoft Entra mit askSpoke mithilfe einer Testbenutzerin mit dem Namen B. Simon. Damit SSO funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in askSpoke eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens (SSO) von Microsoft Entra mit askSpoke die folgenden Schritte aus:

- Konfigurieren des einmaligen Anmeldens von Microsoft Entra, um Ihren Benutzer*innen die Verwendung dieses Features zu ermöglichen

- Erstellen Sie einen Testbenutzer in Microsoft Entra, um das einmalige Anmelden von Microsoft Entra mit B. Simon zu testen.

- Zuweisen der Microsoft Entra-Testbenutzerin, um B. Simon die Verwendung des einmaligen Anmeldens von Microsoft Entra zu ermöglichen

- Konfigurieren des einmaligen Anmeldens von Azure AD für ServiceNow Express, um Ihren Benutzern die Verwendung dieses Features zu ermöglichen

- Konfigurieren von ServiceNow, um die Einstellungen für das einmalige Anmelden auf der Anwendungsseite zu konfigurieren

- Erstellen eines ServiceNow-Testbenutzers, um in ServiceNow eine Entsprechung von B.Simon zu erhalten, die mit der Darstellung des Benutzers in Azure AD verknüpft ist

- Konfigurieren des einmaligen Anmeldens für ServiceNow Express, um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren

- Testen des einmaligen Anmeldens, um zu überprüfen, ob die Konfiguration funktioniert

- Testen des einmaligen Anmeldens für ServiceNow Agent (mobil), um zu überprüfen, ob die Konfiguration funktioniert

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

Gehen Sie wie folgt vor, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

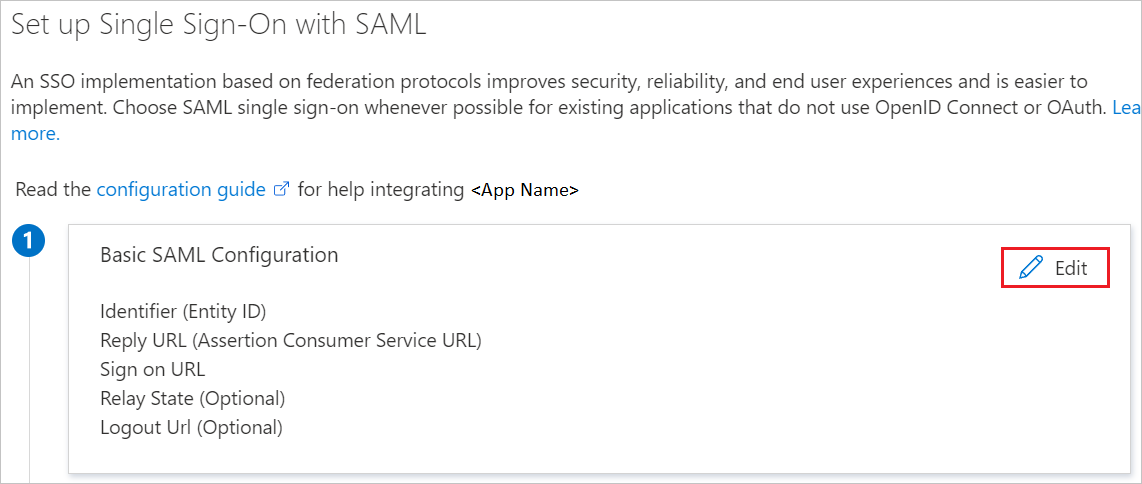

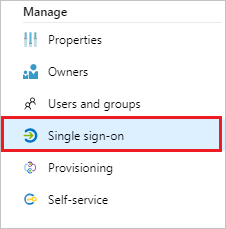

Navigieren Sie über Identität>Anwendungen>Unternehmensanwendungen>ServiceNow zur Anwendungsintegrationsseite, und suchen Sie den Abschnitt Verwalten. Wählen Sie Einmaliges Anmelden aus.

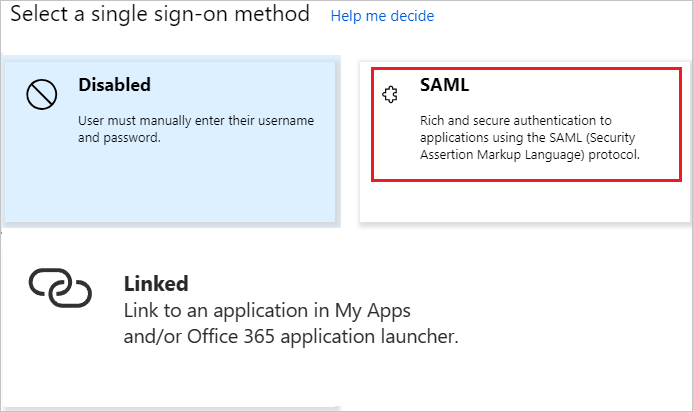

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

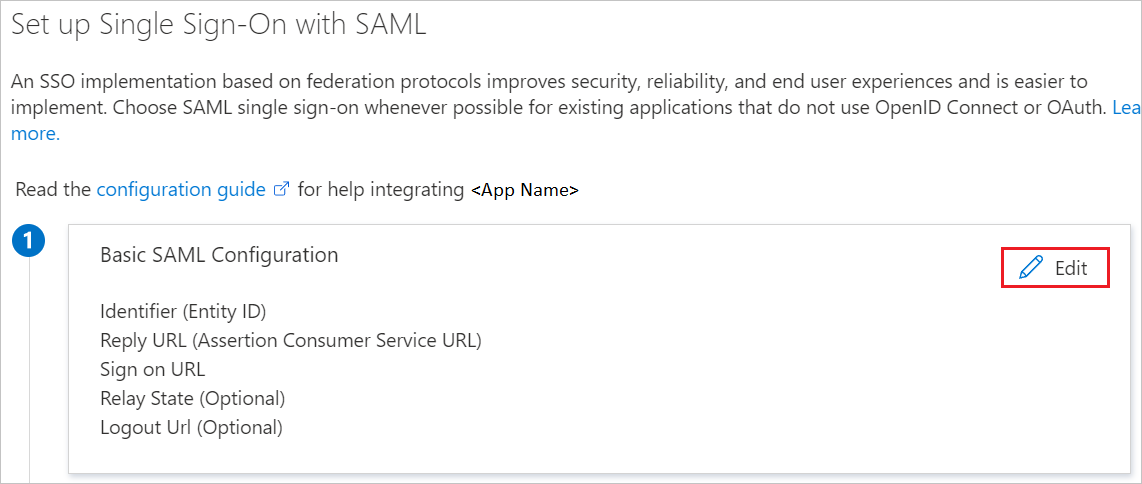

Wählen Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten das Stiftsymbol für Grundlegende SAML-Konfiguration aus, um die Einstellungen zu bearbeiten.

Führen Sie im Abschnitt Grundlegende SAML-Konfiguration die folgenden Schritte aus:

a. Geben Sie unter Anmelde-URL die URL in einem der folgenden Formate ein:

Anmelde-URL https://<instancename>.service-now.com/navpage.dohttps://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>Hinweis

Kopieren Sie den sys_id-Wert aus dem Abschnitt Konfigurieren von ServiceNow, was später in diesem Tutorial erläutert wird.

b. Geben Sie unter Bezeichner (Entitäts-ID) eine URL mit dem folgenden Muster ein:

https://<instance-name>.service-now.comc. Geben Sie unter Antwort-URL die URL in einem der folgenden Formate ein:

Antwort-URL https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. Geben Sie unter Abmelde-URL eine URL mit dem folgenden Muster ein:

https://<instancename>.service-now.com/navpage.doHinweis

Sollte im Bezeichnerwert „/ “ hinzugefügt werden, entfernen Sie dies manuell.

Hinweis

Hierbei handelt es sich um Beispielwerte. Sie müssen diese Werte durch die tatsächliche Anmelde-URL, Antwort-URL, Abmelde-URL und den tatsächlichen Bezeichner ersetzen. Dies wird im weiteren Verlauf des Tutorials erläutert. Sie können sich auch die Muster im Abschnitt Grundlegende SAML-Konfiguration ansehen.

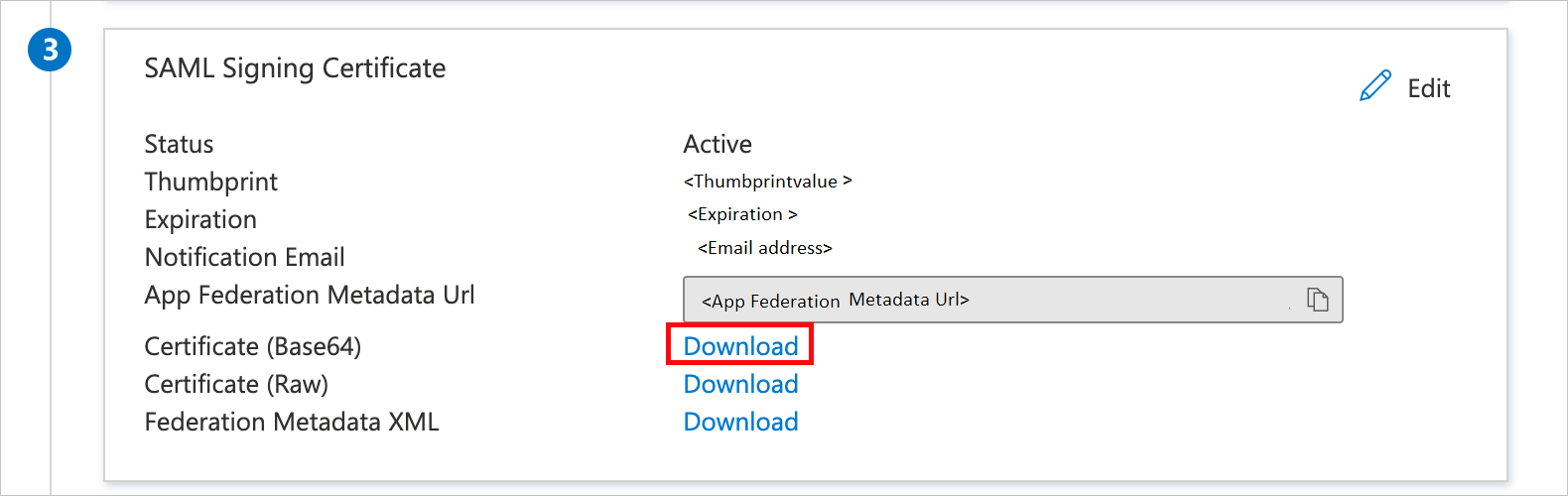

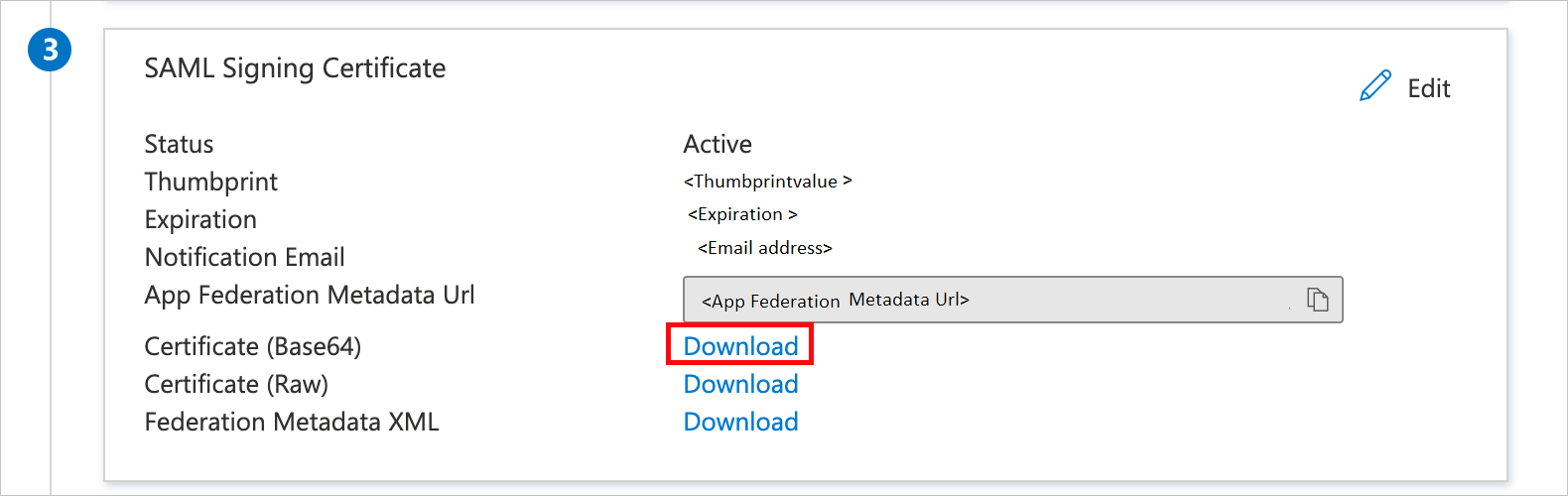

Suchen Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat nach Zertifikat (Base64) .

a. Wählen Sie die Kopierschaltfläche aus, um die Verbundmetadaten-URL der App zu kopieren, und fügen Sie sie in Editor ein. Diese URL wird später im Tutorial benötigt.

b. Wählen Sie Herunterladen aus, um Zertifikat (Base64) herunterzuladen, und speichern Sie die Zertifikatsdatei auf Ihrem Computer.

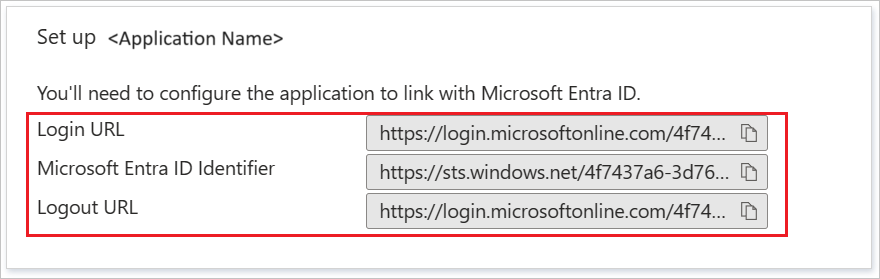

Kopieren Sie im Abschnitt ServiceNow einrichten die entsprechenden URLs gemäß Ihren Anforderungen.

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie einen Testbenutzer namens B. Simon.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Zuweisen der Microsoft Entra-Testbenutzerin

In diesem Abschnitt ermöglichen Sie B.Simon die Verwendung des einmaligen Anmeldens, indem Sie ihr Zugriff auf ServiceNow gewähren.

- Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen.

- Wählen Sie in der Anwendungsliste den Eintrag ServiceNow aus.

- Navigieren Sie auf der Übersichtsseite der App zum Abschnitt Verwalten, und wählen Sie Benutzer und Gruppen aus.

- Klicken Sie auf Benutzer hinzufügen. Wählen Sie im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

- Wählen Sie im Dialogfeld Benutzer und Gruppen in der Benutzerliste den Eintrag B.Simon und anschließend Auswählen aus.

- Wenn den Benutzern eine Rolle zugewiesen werden soll, können Sie sie im Dropdownmenü Rolle auswählen auswählen. Wurde für diese App keine Rolle eingerichtet, ist die Rolle „Standardzugriff“ ausgewählt.

- Wählen Sie im Dialogfeld Zuweisung hinzufügen die Option Zuweisen aus.

Konfigurieren Microsoft Entra einmaligen Anmeldens für ServiceNow Express

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie über Identität>Anwendungen>Unternehmensanwendungen>ServiceNow zur Anwendungsintegrationsseite, und wählen Sie Einmaliges Anmelden aus.

Wählen Sie im Dialogfeld SSO-Methode auswählen den Modus SAML/WS-Fed aus, um einmaliges Anmelden zu aktivieren.

Wählen Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten das Stiftsymbol aus, um das Dialogfeld Grundlegende SAML-Konfiguration zu öffnen.

Führen Sie im Abschnitt Grundlegende SAML-Konfiguration die folgenden Schritte aus:

a. Geben Sie unter Anmelde-URL die URL in einem der folgenden Formate ein:

Anmelde-URL https://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>https://<instancename>.service-now.com/consumer.dob. Geben Sie unter Bezeichner (Entitäts-ID) eine URL mit dem folgenden Muster ein:

https://<instance-name>.service-now.comc. Geben Sie unter Antwort-URL die URL in einem der folgenden Formate ein:

Antwort-URL https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. Geben Sie unter Abmelde-URL eine URL mit dem folgenden Muster ein:

https://<instancename>.service-now.com/navpage.doHinweis

Sollte im Bezeichnerwert „/ “ hinzugefügt werden, entfernen Sie dies manuell.

Hinweis

Hierbei handelt es sich um Beispielwerte. Sie müssen diese Werte durch die tatsächliche Anmelde-URL, Antwort-URL, Abmelde-URL und den tatsächlichen Bezeichner ersetzen. Dies wird im weiteren Verlauf des Tutorials erläutert. Sie können sich auch die Muster im Abschnitt Grundlegende SAML-Konfiguration ansehen.

Wählen Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat die Option Herunterladenaus, um Zertifikat (Base64) aus den angegebenen Optionen herunterzuladen (gemäß Ihrer Anforderung). Speichern Sie das Zertifikat auf Ihrem Computer.

ServiceNow kann von Azure AD automatisch für die SAML-basierte Authentifizierung konfiguriert werden. Wählen Sie im Abschnitt ServiceNow einrichten die Option Schrittanleitung anzeigen aus, um das Fenster Anmeldung konfigurieren zu öffnen.

Geben Sie im Formular Anmeldung konfigurieren Ihren ServiceNow-Instanznamen, Administratorbenutzernamen und Ihr Administratorkennwort ein. Wählen Sie Jetzt konfigurieren aus. Dem angegebenen Administratorbenutzernamen muss in ServiceNow die Rolle security_admin zugewiesen sein. Andernfalls müssen Sie ServiceNow manuell für die Verwendung von Azure AD als SAML-Identitätsanbieter konfigurieren, indem Sie Einmaliges Anmelden manuell konfigurieren auswählen. Kopieren Sie die Abmelde-URL, den Azure AD-Bezeichner und die Anmelde-URL aus der Kurzübersicht.

Konfigurieren von ServiceNow

Melden Sie sich bei Ihrer ServiceNow-Anwendung als Administrator an.

Aktivieren Sie das Plug-In Integration - Multiple Provider Single Sign-On Installer (Integration – SSO-Installationsprogramm für mehrere Anbieter):

a. Suchen Sie im linken Bereich mithilfe des Suchfelds nach dem Abschnitt System Definition (Systemdefinition), und wählen Sie Plugins (Plug-Ins) aus.

b. Suchen Sie nach Integration – Multiple Provider Single Sign-On Installer (Integration – SSO-Installationsprogramm für mehrere Anbieter), und Installieren und aktivieren Sie dies dann.

Suchen Sie im linken Bereich über die Suchleiste nach dem Abschnitt Multi-Provider SSO (Multi-Provider-SSO), und wählen Sie Properties (Eigenschaften) in der Administration aus.

Gehen Sie im Dialogfeld Multiple Provider SSO Properties (Eigenschaften von SSO für mehrere Anbieter) wie folgt vor:

Wählen Sie unter Enable multiple provider SSO (SSO für mehrere Anbieter aktivieren) die Option Yes (Ja) aus.

Wählen Sie unter Enable Auto Importing of users from all identity providers into the user table (Automatisches Importieren von Benutzern aller Identitätsanbieter in die Benutzertabelle) die Option Yes (Ja) aus.

Wählen Sie unter Enable debug logging for the multiple provider SSO integration (Debugprotokollierung für die Multi-Provider SSO-Integration) die Option Yes (Ja) aus.

Geben Sie unter The field on the user table that... (Das Feld in der Benutzertabelle, das...) die Zeichenfolge email ein.

Wählen Sie Speichern aus.

ServiceNow kann automatisch oder manuell konfiguriert werden. Führen Sie für die automatische Konfiguration von ServiceNow die folgenden Schritte aus:

Kehren Sie zur SSO-Seite für ServiceNow zurück.

ServiceNow kann mit nur einem Klick konfiguriert werden. Navigieren Sie zum Aktivieren des entsprechenden Diensts zum Abschnitt ServiceNow-Konfiguration, und wählen Sie ServiceNow konfigurieren aus, um das Fenster Anmeldung konfigurieren zu öffnen.

Geben Sie im Formular Anmeldung konfigurieren Ihren ServiceNow-Instanznamen, Administratorbenutzernamen und Ihr Administratorkennwort ein. Wählen Sie Jetzt konfigurieren aus. Dem angegebenen Administratorbenutzernamen muss in ServiceNow die Rolle security_admin zugewiesen sein, damit dies funktioniert. Andernfalls müssen Sie ServiceNow manuell für die Verwendung von Azure AD als SAML-Identitätsanbieter konfigurieren, indem Sie Einmaliges Anmelden manuell konfigurieren auswählen. Kopieren Sie die Abmelde-URL, die SAML-Entitäts-ID und die URL für den SAML-SSO-Dienst aus der Kurzübersicht.

Melden Sie sich bei Ihrer ServiceNow-Anwendung als Administrator an.

Bei der automatischen Konfiguration werden alle erforderlichen Einstellungen auf der Seite ServiceNow konfiguriert, aber das X.509 Certificate (X.509-Zertifikat) ist standardmäßig nicht aktiviert, und bei Single Sign-On Script (Skript für einmaliges Anmelden) fehlt der Wert MultiSSOv2_SAML2_custom. Sie müssen es Ihrem Identitätsanbieter in ServiceNow manuell zuordnen. Folgen Sie diesen Schritten:

Suchen Sie im linken Bereich über das Suchfeld nach dem Abschnitt Multi-Provider SSO (Multi-Provider-SSO), und wählen Sie Identity Providers (Identitätsanbieter) aus.

Wählen Sie den automatisch generierten Identitätsanbieter aus.

Führen Sie im Abschnitt Identitätsanbieter die folgenden Schritte aus:

a. Klicken Sie im oberen Bereich des Bildschirms mit der rechten Maustaste auf die graue Leiste, und klicken Sie dann auf sys_id kopieren. Verwenden Sie diesen Wert als Anmelde-URL im Abschnitt Grundlegende SAML-Konfiguration.

b. Geben Sie unter Name einen Namen für Ihre Konfiguration ein (beispielsweise Microsoft Azure Federated single sign-on).

c. Kopieren Sie den Wert für die ServiceNow-Homepage, und fügen Sie ihn im Abschnitt Grundlegende SAML-Konfiguration für ServiceNow in das Textfeld Anmelde-URL ein.

Hinweis

Die URL zur Homepage der ServiceNow-Instanz ist eine Verkettung Ihrer ServiceNow-Mandanten-URL mit /navpage.do (beispielsweise

https://fabrikam.service-now.com/navpage.do).d. Kopieren Sie den Wert für Entity ID/Issuer (Entitäts-ID/Aussteller), und fügen Sie ihn im Abschnitt Grundlegende SAML-Konfiguration für ServiceNow unter Bezeichner ein.

e. Vergewissern Sie sich, dass NameID Policy (NameID-Richtlinie) auf den Wert

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecifiedfestgelegt ist.f. Klicken Sie auf Advanced (Erweitert), und weisen Sie Single Sign-On Script (Skript für einmaliges Anmelden) den Wert MultiSSOv2_SAML2_custom zu.

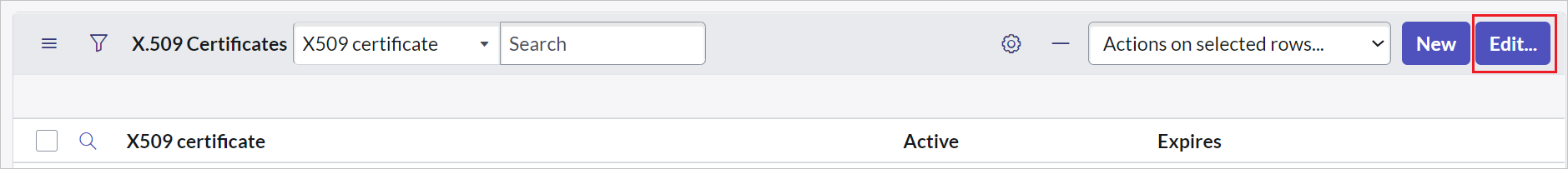

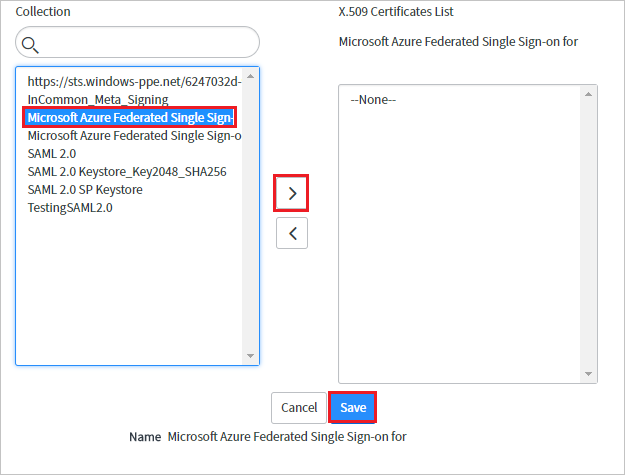

Scrollen Sie nach unten zum Abschnitt X.509 Certificate (X.509-Zertifikat), und wählen Sie Edit (Bearbeiten) aus.

Wählen Sie das Zertifikat und anschließend den Pfeil nach rechts aus, um das Zertifikat hinzuzufügen.

Wählen Sie Speichern aus.

Wählen Sie rechts oben auf der Seite die Option Test Connection (Verbindung testen) aus.

Hinweis

Wenn bei der Testverbindung ein Fehler auftritt und Sie diese Verbindung nicht aktivieren können, können Sie den Außerkraftsetzungsschalter von ServiceNow nutzen. Geben Sie Sys_properties.LIST in der Suchnavigation ein. Daraufhin wird die neue Seite der Systemeigenschaften geöffnet. Hier müssen Sie eine neue Eigenschaft mit dem Namen glide.authenticate.multisso.test.connection.mandatory und dem Wert True/False für datatype erstellen. Legen Sie dann für Wert die Option False fest.

Geben Sie Ihre Anmeldeinformationen ein, wenn Sie dazu aufgefordert werden. Daraufhin wird die folgende Seite angezeigt. Der Fehler unter SSO Logout Test Results (Testergebnisse der SSO-Abmeldung) wird erwartet. Ignorieren Sie den Fehler, und wählen Sie Activate (Aktivieren) aus.

Führen Sie für die manuelle Konfiguration von ServiceNow die folgenden Schritte aus:

Melden Sie sich bei Ihrer ServiceNow-Anwendung als Administrator an.

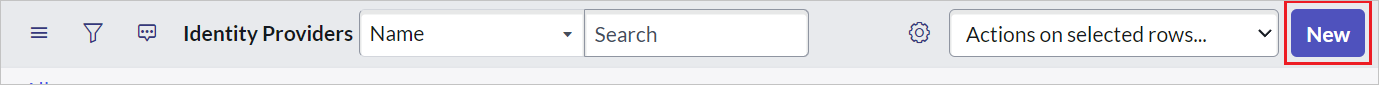

Wählen Sie im linken Bereich Identity Providers (Identitätsanbieter) aus.

Wählen Sie im Dialogfeld Identity Providers (Identitätsanbieter) die Option New (Neu) aus.

Wählen Sie im Dialogfeld Identity Providers (Identitätsanbieter) die Option SAML aus.

Führen Sie unter Import Identity Provider Metadata (Metadaten des Identitätsanbieters importieren) die folgenden Schritte aus:

Geben Sie die Verbundmetadaten-URL der App ein, die Sie kopiert haben.

Wählen Sie Importieren aus.

Die URL für die Metadaten des Identitätsanbieters wird gelesen, und alle Felder werden aufgefüllt.

a. Klicken Sie im oberen Bereich des Bildschirms mit der rechten Maustaste auf die graue Leiste, und klicken Sie dann auf sys_id kopieren. Verwenden Sie diesen Wert als Anmelde-URL im Abschnitt Grundlegende SAML-Konfiguration.

b. Geben Sie unter Name einen Namen für Ihre Konfiguration ein (beispielsweise Microsoft Azure Federated single sign-on).

c. Kopieren Sie den Wert für ServiceNow Homepage (ServiceNow-Homepage). Fügen Sie ihn im Abschnitt Grundlegende SAML-Konfiguration für ServiceNow in das Textfeld Anmelde-URL ein.

Hinweis

Die URL zur Homepage der ServiceNow-Instanz ist eine Verkettung Ihrer ServiceNow-Mandanten-URL mit /navpage.do (beispielsweise

https://fabrikam.service-now.com/navpage.do).d. Kopieren Sie den Wert für Entity ID / Issuer (Entitäts-ID/Aussteller). Fügen Sie ihn im Abschnitt Grundlegende SAML-Konfiguration für ServiceNow unter Bezeichner ein.

e. Vergewissern Sie sich, dass NameID Policy (NameID-Richtlinie) auf den Wert

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecifiedfestgelegt ist.f. Wählen Sie Erweitertaus. Geben Sie unter User Field (Benutzerfeld) den Wert email ein.

Hinweis

Sie können Azure AD so konfigurieren, dass entweder die Azure AD-Benutzer-ID (Benutzerprinzipalname) oder die E-Mail-Adresse als eindeutiger Bezeichner im SAML-Token ausgegeben wird. Wechseln Sie dazu im Azure-Portal zu ServiceNow>Attribute>Einmaliges Anmelden, und weisen Sie das gewünschte Feld dem Attribut nameidentifier zu. Der gespeicherte Wert für das ausgewählte Attribut in Azure AD (beispielsweise „Benutzerprinzipalname“) muss dem in ServiceNow gespeicherten Wert für das eingegebene Feld (beispielsweise „user_name“) entsprechen.

g. Wählen Sie rechts oben auf der Seite die Option Test Connection (Verbindung testen) aus.

Hinweis

Wenn bei der Testverbindung ein Fehler auftritt und Sie diese Verbindung nicht aktivieren können, können Sie den Außerkraftsetzungsschalter von ServiceNow nutzen. Geben Sie Sys_properties.LIST in der Suchnavigation ein. Daraufhin wird die neue Seite der Systemeigenschaften geöffnet. Hier müssen Sie eine neue Eigenschaft mit dem Namen glide.authenticate.multisso.test.connection.mandatory und dem Wert True/False für datatype erstellen. Legen Sie dann für Wert die Option False fest.

h. Geben Sie Ihre Anmeldeinformationen ein, wenn Sie dazu aufgefordert werden. Daraufhin wird die folgende Seite angezeigt. Der Fehler unter SSO Logout Test Results (Testergebnisse der SSO-Abmeldung) wird erwartet. Ignorieren Sie den Fehler, und wählen Sie Activate (Aktivieren) aus.

Erstellen eines ServiceNow-Testbenutzers

In diesem Abschnitt wird in ServiceNow ein Benutzer namens B.Simon erstellt. ServiceNow unterstützt die automatische Benutzerbereitstellung (standardmäßig aktiviert).

Hinweis

Wenn Sie einen Benutzer manuell erstellen möchten, wenden Sie sich an das ServiceNow-Clientsupportteam.

Konfigurieren des einmaligen Anmeldens in ServiceNow Express

Melden Sie sich bei Ihrer ServiceNow Express-Anwendung als Administrator an.

Wählen Sie im linken Bereich Single Sign-On (Einmaliges Anmelden) aus.

Wählen Sie rechts oben im Dialogfeld Single Sign-On (Einmaliges Anmelden) das Konfigurationssymbol aus, und legen Sie die folgenden Eigenschaften fest:

a. Schieben Sie den Umschalter der Option Enable multiple provider SSO (SSO für mehrere Anbieter aktivieren) nach rechts.

b. Schieben Sie den Umschalter für Enable debug logging for the multiple provider SSO integration (Debugprotokollierung für die SSO-Integration für mehrere Anbieter aktivieren) nach rechts.

c. Geben Sie unter The field on the user table that... (Das Feld in der Benutzertabelle, das...) die Zeichenfolge user_name ein.

Klicken Sie im Dialogfeld Single Sign-On (Einmaliges Anmelden) auf Add New Certificate (Neues Zertifikat hinzufügen).

Führen Sie im Dialogfeld X.509 Certificates (X.509-Zertifikate) die folgenden Schritte aus:

a. Geben Sie unter Name einen Namen für Ihre Konfiguration ein (beispielsweise TestSAML2.0).

b. Wählen Sie Aktiv.

c. Wählen Sie unter Format das Format PEM aus.

d. Wählen Sie unter Type (Typ) den Typ Trust Store Cert (Vertrauensspeicherzertifikat) aus.

e. Öffnen Sie Ihr aus dem Azure-Portal heruntergeladenes

Base64-codiertes Zertifikat in Editor. Kopieren Sie den Inhalt in die Zwischenablage, und fügen Sie ihn in das Textfeld PEM Certificate (PEM-Zertifikat) ein.f. Wählen Sie Update (Aktualisieren) aus.

Wählen Sie im Dialogfeld Single Sign-On (Einmaliges Anmelden) die Option Add New IdP (Neuen Identitätsanbieter hinzufügen) aus.

Führen Sie im Dialogfeld Add New Identity Provider (Neuen Identitätsanbieter hinzufügen) unter Configure Identity Provider (Identitätsanbieter konfigurieren) die folgenden Schritte aus:

a. Geben Sie unter Name einen Namen für Ihre Konfiguration ein (beispielsweise SAML 2.0).

b. Fügen Sie unter Identity Provider URL (Identitätsanbieter-URL) den Wert der Identitätsanbieter-ID ein, den Sie kopiert haben.

c. Fügen Sie unter Identity Provider's AuthnRequest (Authentifizierungsanforderung des Identitätsanbieters) den Wert der Authentifizierungsanforderungs-URL ein, den Sie kopiert haben.

d. Fügen Sie unter Identity Provider's SingleLogoutRequest (Einzelabmeldeanforderung des Identitätsanbieters) den Wert der Abmelde-URL ein, den Sie kopiert haben.

e. Wählen Sie unter Identity Provider Certificate (Identitätsanbieterzertifikat) das Zertifikat aus, das Sie im vorherigen Schritt erstellt haben.

Wählen Sie Advanced Settings (Erweiterte Einstellungen) aus. Führen Sie unter Additional Identity Provider Properties (Weitere Identitätsanbietereigenschaften) die folgenden Schritte aus:

a. Geben Sie unter Protocol Binding for the IDP's SingleLogoutRequest (Protokollbindung für „SingleLogoutRequest“ des Identitätsanbieters) die Zeichenfolge urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect ein.

b. Geben Sie unter NameID Policy (NameID-Richtlinie) die Zeichenfolge urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified ein.

c. Geben Sie unter AuthnContextClassRef Method (AuthnContextClassRef-Methode) Folgendes ein:

http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/password.d. Deaktivieren Sie die Option Create an AuthnContextClass („AuthnContextClass“ erstellen).

Führen Sie unter Additional Service Provider Properties (Weitere Service Provider-Eigenschaften) die folgenden Schritte aus:

a. Geben Sie unter ServiceNow Homepage (ServiceNow-Homepage) die URL der Homepage Ihrer ServiceNow-Instanz ein.

Hinweis

Die URL zur Homepage der ServiceNow-Instanz ist eine Verkettung Ihrer ServiceNow-Mandanten-URL mit /navpage.do (beispielsweise

https://fabrikam.service-now.com/navpage.do).b. Geben Sie unter Entity ID / Issuer (Entitäts-ID/Aussteller) die URL Ihres ServiceNow-Mandaten ein.

c. Geben Sie unter Audience URI (Zielgruppen-URI) die URL Ihres ServiceNow-Mandaten ein.

d. Geben Sie unter Clock Skew (Uhrabweichungen) den Wert 60 ein.

e. Geben Sie unter User Field (Benutzerfeld) den Wert email ein.

Hinweis

Sie können Azure AD so konfigurieren, dass entweder die Azure AD-Benutzer-ID (Benutzerprinzipalname) oder die E-Mail-Adresse als eindeutiger Bezeichner im SAML-Token ausgegeben wird. Wechseln Sie dazu im Azure-Portal zu ServiceNow>Attribute>Einmaliges Anmelden, und weisen Sie das gewünschte Feld dem Attribut nameidentifier zu. Der gespeicherte Wert für das ausgewählte Attribut in Azure AD (beispielsweise „Benutzerprinzipalname“) muss dem in ServiceNow gespeicherten Wert für das eingegebene Feld (beispielsweise „user_name“) entsprechen.

f. Wählen Sie Speichern aus.

Testen des einmaligen Anmeldens

Wenn Sie im Zugriffsbereich auf die Kachel „ServiceNow“ klicken, sollten Sie automatisch bei Ihrer ServiceNow-Anwendung angemeldet werden, für die Sie das einmalige Anmelden eingerichtet haben. Weitere Informationen zum Zugriffsbereich finden Sie unter Einführung in den Zugriffsbereich.

Testen des einmaligen Anmeldens für ServiceNow Agent (mobil)

Öffnen Sie die Anwendung ServiceNow Agent (mobil), und führen Sie die folgenden Schritte aus:

b. Geben Sie Ihre ServiceNow-Instanzadresse und Ihren Spitznamen ein, und wählen Sie Save and Login (Speichern und anmelden) aus.

c. Führen Sie auf der Seite Log in (Anmelden) die folgenden Schritte aus:

Geben Sie unter Username (Benutzername) einen Benutzernamen ein (beispielsweise B.simon@contoso.com).

Wählen Sie Use external login (Externe Anmeldung verwenden) aus. Sie werden zur Microsoft Entra-ID-Seite für die Anmeldung weitergeleitet.

Geben Sie Ihre Anmeldeinformationen ein. Falls eine Drittanbieterauthentifizierung vorhanden oder eine andere Sicherheitsfunktion aktiviert ist, muss der Benutzer entsprechend reagieren. Die Startseite der Anwendung wird angezeigt.

Nächste Schritte

Nachdem Sie ServiceNow konfiguriert haben, können Sie Sitzungssteuerungen erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützen. Sitzungssteuerungen basieren auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.