Übernehmen eines nicht verwalteten Verzeichnisses als Administrator*in in Microsoft Entra ID

In diesem Artikel werden zwei Möglichkeiten beschrieben, um einen DNS-Domänennamen in einem nicht verwalteten Verzeichnis in Microsoft Entra ID zu übernehmen. Wenn sich Self-Service-Benutzer*innen für einen Clouddienst registrieren, der Microsoft Entra ID verwendet, werden sie auf der Grundlage ihrer E-Mail-Domäne einem nicht verwalteten Microsoft Entra-Verzeichnis hinzugefügt. Weitere Informationen zur Self-Service- oder „viralen“ Registrierung für einen Dienst finden Sie im Artikel zu der Frage, was die Self-Service-Registrierung für Microsoft Entra ID ist.

Entscheiden, wie ein nicht verwaltetes Verzeichnis übernommen werden soll

Während der Administratorübernahme können Sie die Inhaberschaft wie in Schnellstart: Hinzufügen eines benutzerdefinierten Domänennamens zu Microsoft Entra ID beschrieben nachweisen. In den nächsten Abschnitten wird die Administratorerfahrung im Detail erläutert. Hier zunächst eine Zusammenfassung:

Wenn Sie eine interne Administratorübernahme eines nicht verwalteten Azure-Verzeichnisses ausführen, werden Sie als globaler Administrator des nicht verwalteten Verzeichnisses hinzugefügt. Es werden keine Benutzer, Domänen oder Tarife in ein anderes Verzeichnis migriert, das Sie verwalten.

Bei einer „externen“ Administratorübernahme eines nicht verwalteten Azure-Verzeichnisses fügen Sie Ihrem verwalteten Azure-Verzeichnis den DNS-Domänennamen des nicht verwalteten Verzeichnisses hinzu. Wenn Sie den Domänennamen hinzufügen, wird eine Zuordnung von Nutzern zu Ressourcen in Ihrem verwalteten Azure-Verzeichnis erstellt, damit Benutzer weiterhin ohne Unterbrechung auf Dienste zugreifen können.

Hinweis

Eine „interne“ Administratorübernahme erfordert, dass Sie über einen gewissen Zugriff auf das nicht verwaltete Verzeichnis verfügen. Wenn Sie nicht auf das Verzeichnis zugreifen können, das Sie übernehmen möchten, müssen Sie eine „externe“ Administratorübernahme durchführen.

Interne Administratorübernahme

Einige Produkte, die SharePoint und OneDrive enthalten, z. B. Microsoft 365, unterstützen keine externe Übernahme. Wenn dieses Szenario auf Sie zutrifft oder Sie ein oder eine Administrator*in sind und eine nicht verwaltete Microsoft Entra-Organisation bzw. -Schattenorganisation übernehmen möchten, die von Benutzer*innen erstellt wurde, die die Self-Service-Registrierung verwendet haben, können Sie dies mit einer internen Administratorübernahme tun.

Erstellen Sie einen Benutzerkontext in der nicht verwalteten Organisation über eine Registrierung bei Power BI. Genau dies tun Sie in diesem Beispiel.

Öffnen Sie die Power BI-Website, und klicken Sie auf Kostenloser Einstieg. Geben Sie ein Benutzerkonto ein, das den Domänennamen für die Organisation verwendet, z.B.

admin@fourthcoffee.xyz. Nachdem Sie den Prüfcode eingegeben haben, suchen Sie in Ihren E-Mails nach dem Bestätigungscode.Wählen Sie in der Bestätigungs-E-Mail von Power BI Yes, that's me (Ja, das bin ich) aus.

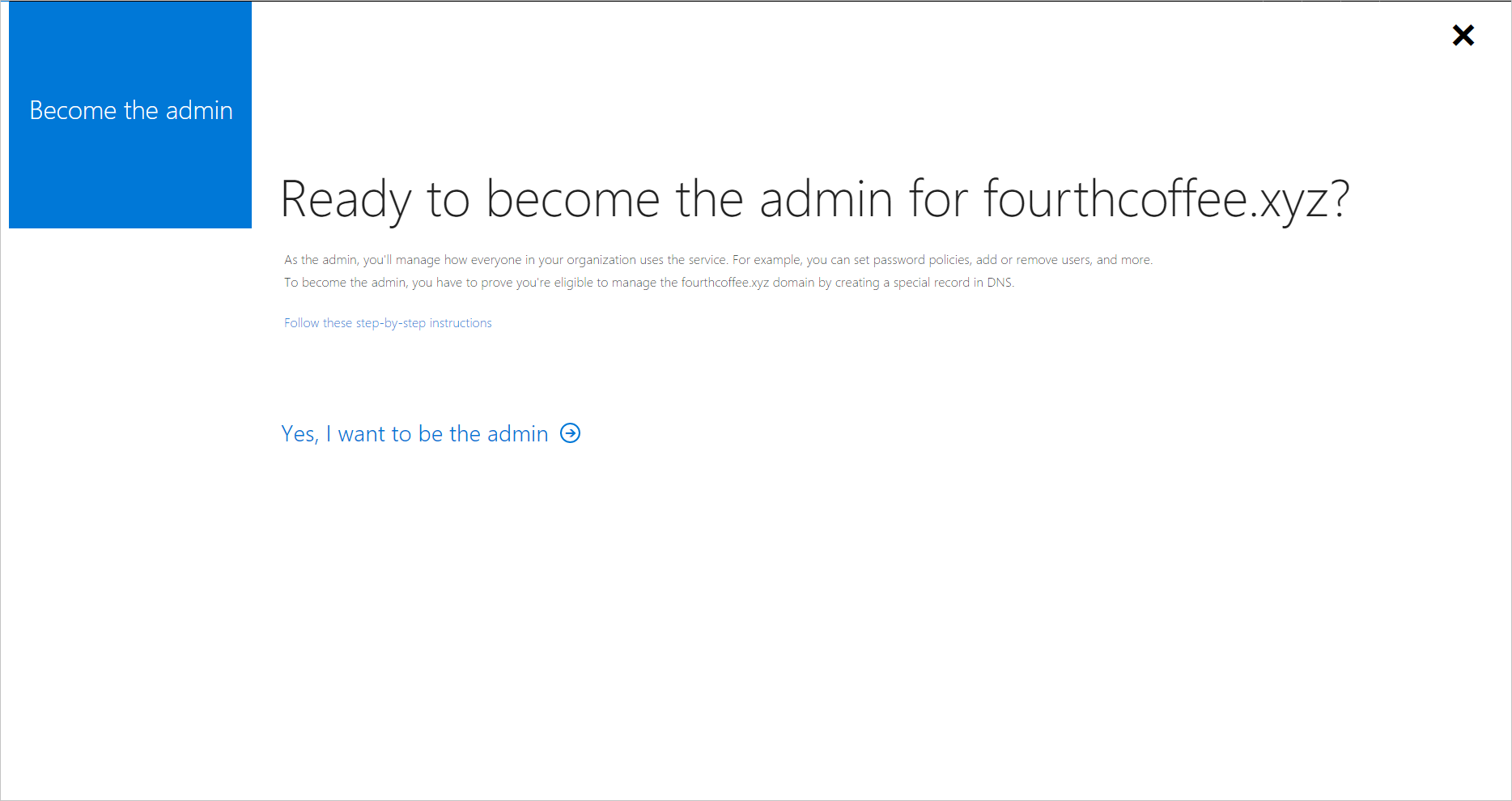

Melden Sie sich mit dem Power BI-Benutzerkonto im Microsoft 365 Admin Center an.

Sie erhalten eine Nachricht mit der Aufforderung, der Administrator des Domänennamens zu werden (Become the Admin), der bereits in der nicht verwalteten Organisation bestätigt wurde. Wählen Sie Yes, I want to be the admin (Ja, ich möchte der Administrator werden) aus.

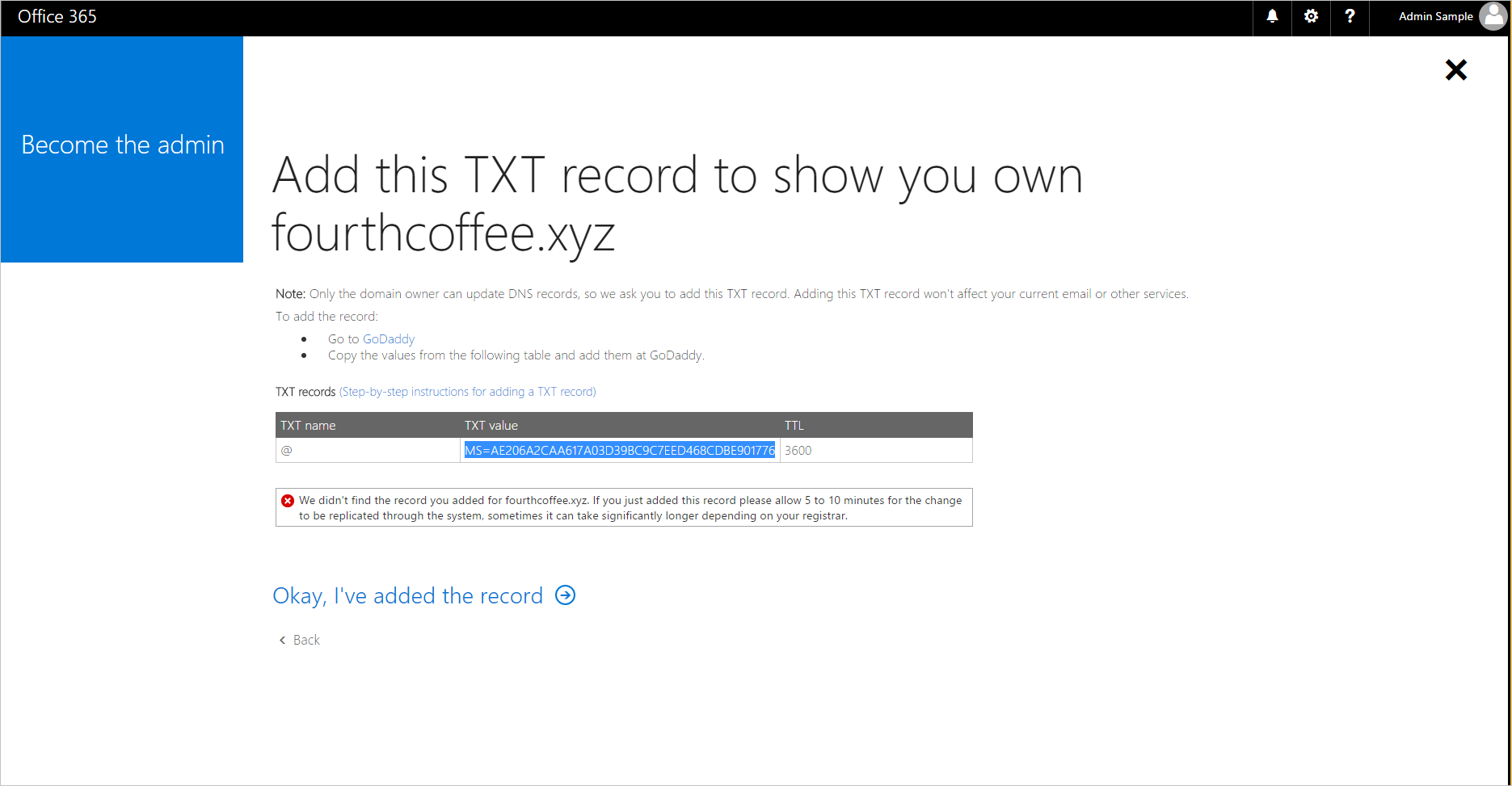

Fügen Sie den TXT-Eintrag hinzu, um nachzuweisen, dass Sie den Domänennamen fourthcoffee.xyz bei Ihrer Domänennamen-Registrierungsstelle besitzen. In diesem Beispiel ist dies „GoDaddy.com“.

Wenn die DNS-TXT-Einträge bei Ihrer Domänennamen-Registrierungsstelle bestätigt wurden, können Sie die Microsoft Entra-Organisation verwalten.

Wenn Sie die vorherigen Schritte abgeschlossen haben, sind Sie jetzt der globale Administrator der Fourth Coffee-Organisation in Microsoft 365. Um den Domänennamen in Ihre anderen Azure-Dienste zu integrieren, entfernen Sie ihn aus Microsoft 365, und fügen Sie ihn einer anderen verwalteten Organisation in Azure hinzu.

Hinzufügen des Domänennamens zu einer verwalteten Organisation in Microsoft Entra ID

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Öffnen Sie das Microsoft 365 Admin Center.

Wählen Sie Registerkarte Benutzer aus, und erstellen Sie ein neues Benutzerkonto mit einem Namen wie user@fourthcoffeexyz.onmicrosoft.com, der keinen benutzerdefinierten Domänennamen verwendet.

Stellen Sie sicher, dass das neue Benutzerkonto über die Berechtigungen der Rolle „Globaler Administrator“ für die Microsoft Entra-Organisation verfügt.

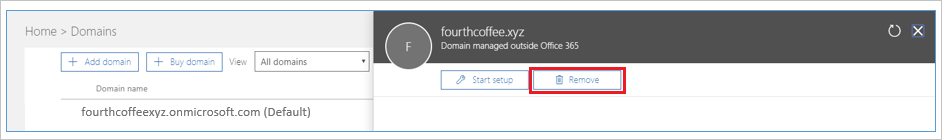

Öffnen Sie die Registerkarte Domänen im Microsoft 365 Admin Center, wählen Sie den Domänennamen aus, und klicken Sie auf Entfernen.

Wenn einige Ihrer Benutzer oder Gruppen in Microsoft 365 weiterhin auf den entfernten Domänennamen verweisen, müssen sie in die Domäne .onmicrosoft.com umbenannt werden. Wenn Sie die Löschung des Domänennamens erzwingen, werden alle Benutzer automatisch umbenannt, in diesem Beispiel in user@fourthcoffeexyz.onmicrosoft.com.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Globaler Administrator an.

Suchen Sie mithilfe des Suchfelds oben auf der Seite nach Domänenname.

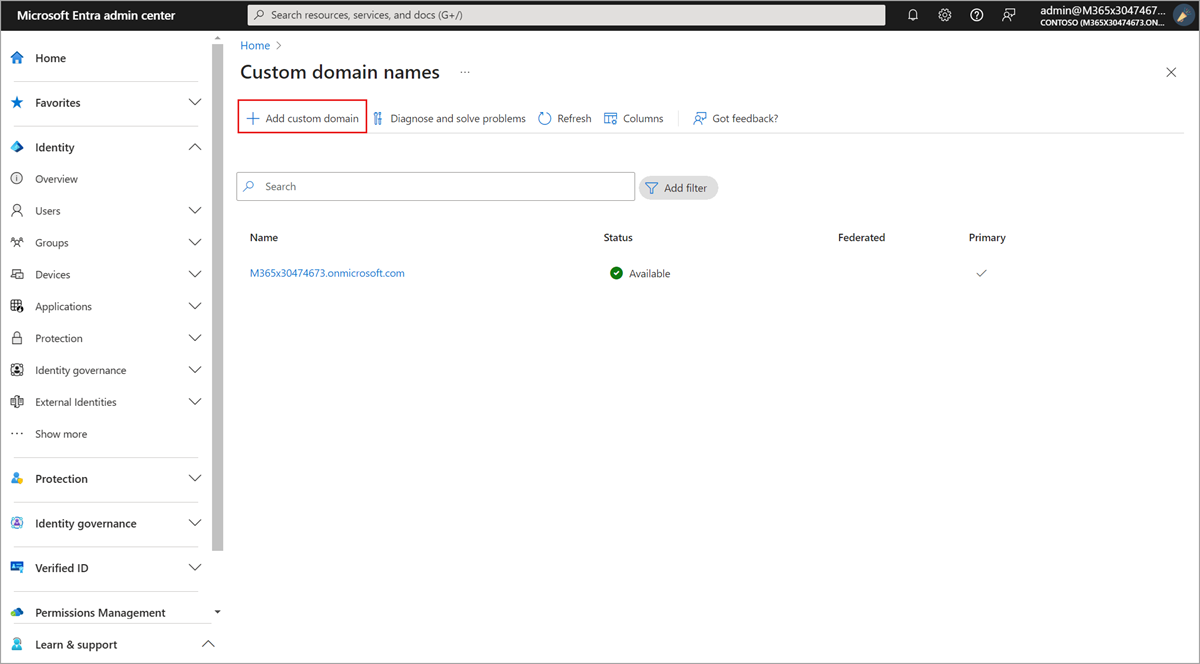

Klicken Sie auf + Benutzerdefinierte Domänennamen hinzufügen, und fügen Sie den Domänennamen hinzu. Sie müssen die DNS-TXT-Einträge eingeben, um die Inhaberschaft des Domänennamens zu bestätigen.

Hinweis

Alle Power BI- oder Azure Rights Management-Benutzer, die in der Microsoft 365-Organisation zugewiesene Lizenzen haben, müssen ihre Dashboards speichern, wenn der Domänenname entfernt wird. Sie müssen sich mit einem Benutzernamen wie user@fourthcoffeexyz.onmicrosoft.com anmelden, statt mit user@fourthcoffee.xyz.

Externe Administratorübernahme

Wenn Sie bereits eine Organisation mit Azure-Diensten oder Microsoft 365 verwalten, können Sie keinen benutzerdefinierten Domänennamen hinzufügen, wenn dieser bereits in einer anderen Microsoft Entra-Organisation überprüft wurde. Sie haben jedoch die Möglichkeit, aus Ihrer verwalteten Organisation in Microsoft Entra ID eine nicht verwaltete Organisation im Zuge einer externen Administratorübernahme zu übernehmen. Die allgemeine Vorgehensweise wird im Artikel Hinzufügen einer benutzerdefinierten Domäne zu Microsoft Entra ID erklärt.

Wenn Sie die Inhaberschaft des Domänennamens bestätigen, entfernt Microsoft Entra ID den Domänennamen aus der nicht verwalteten Organisation und verschiebt ihn in Ihre bestehende Organisation. Eine externe Administratorübernahme eines nicht verwalteten Verzeichnisses erfordert denselben DNS-TXT-Bestätigungsvorgang wie eine interne Administratorübernahme. Der Unterschied besteht darin, dass Folgendes zusammen mit dem Domänennamen verschoben wird:

- Benutzer

- Abonnements

- Lizenzzuweisungen

Unterstützung für eine externe Administratorübernahme

Die externe Administratorübernahme wird von folgenden Onlinediensten unterstützt:

- Azure Rights Management

- Exchange Online

Die unterstützten Tarife umfassen:

- Power Apps Free

- Power Automate Free

- RMS for Individuals

- Microsoft Stream

- die kostenlose Testversion von Dynamics 365

Die externe Administratorübernahme wird für keinen Dienst mit Tarifen unterstützt, die SharePoint, OneDrive oder Skype For Business enthalten, z. B. über ein kostenloses Abonnement für Office.

Hinweis

Externe Administratorübernahmen werden nicht über Cloudgrenzen hinweg unterstützt (z. B. von Azure Commercial nach Azure Government). In diesen Szenarien wird empfohlen, eine externe Administratorübernahme in einen anderen Azure Commercial-Mandanten durchzuführen und dann die Domäne aus diesem Mandanten zu löschen, damit Sie eine erfolgreiche Überprüfung im Azure Government-Zielmandanten durchführen können.

Weitere Informationen zu RMS for Individuals

Bei RMS for Individuals werden der automatisch erstellte Organisationsschlüssel für Azure Information Protection und Standardschutzvorlagen zusätzlich mit dem Domänennamen verschoben, wenn sich die nicht verwaltete Organisation in derselben Region befindet wie die Organisation, die Sie besitzen.

Der Schlüssel und die Vorlagen werden nicht verschoben, wenn sich die nicht verwaltete Organisation in einer anderen Region befindet. Angenommen, die nicht verwaltete Organisation befindet sich in Europa, und die Organisation, die Sie besitzen, befindet sich in Nordamerika.

Obwohl RMS for Individuals so konzipiert ist, dass es die Microsoft Entra-Authentifizierung unterstützt, um geschützte Inhalte zu öffnen, hindert es Benutzer*innen nicht daran, ebenfalls Inhalte zu schützen. Haben Benutzer Inhalte mit dem RMS for Individuals-Abonnement geschützt, und wurden die Schlüssel und die Vorlagen nicht verschoben, kann nach der Domänenübernahme nicht auf diese Inhalte zugegriffen werden.

Azure AD-PowerShell-Cmdlets für die ForceTakeover-Option

Diese Cmdlets werden im PowerShell-Beispiel verwendet.

Hinweis

Azure AD- und MSOnline PowerShell-Module sind ab dem 30. März 2024 veraltet. Weitere Informationen finden Sie im Update zur Unterstützungseinstellung. Nach diesem Datum wird die Unterstützung für diese Module auf die Migrationsunterstützung für das Microsoft Graph PowerShell-SDK und Sicherheitskorrekturen beschränkt. Die veralteten Module funktionieren weiterhin bis zum 30. März 2025.

Es wird empfohlen, für die Interaktion mit Microsoft Entra ID (früher Azure AD) zu Microsoft Graph PowerShell zu migrieren. Informationen zu allgemeinen Migrationsfragen finden Sie in den häufig gestellten Fragen zur Migration. Hinweis: Bei der Version 1.0.x von MSOnline können nach dem 30. Juni 2024 Unterbrechungen auftreten.

| Cmdlet | Verwendung |

|---|---|

connect-mggraph |

Wenn Sie dazu aufgefordert werden, melden Sie sich bei Ihrer verwalteten Organisation an. |

get-mgdomain |

Zeigt die der aktuellen Organisation zugeordneten Domänennamen an. |

new-mgdomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"} |

Fügt der Organisation den Domänennamen als „Nicht überprüft “ hinzu (DNS-Überprüfung wurde noch nicht ausgeführt). |

get-mgdomain |

Der Domänenname befindet sich nun in der Liste der Ihrer verwalteten Organisation zugeordneten Domänennamen, wird jedoch als Nicht überprüft aufgeführt. |

Get-MgDomainVerificationDnsRecord |

Stellt Informationen bereit, die in den neuen DNS-TXT-Eintrag für die Domäne eingegeben werden müssen (MS=xxxxx). Die Bestätigung erfolgt möglicherweise nicht sofort, da es einige Zeit braucht, bis der TXT-Eintrag übernommen wird. Warten Sie also einfach einige Minuten, bevor Sie die Option -ForceTakeover in Betracht ziehen. |

confirm-mgdomain –Domainname <domainname> |

- Wenn Ihr Domänenname weiterhin unbestätigt bleibt, können Sie die Option -ForceTakeover anwenden. Damit wird bestätigt, dass der TXT-Eintrag erstellt wurde, und die Übernahme wird angestoßen. - Die Option -ForceTakeover sollte dem Cmdlet nur beim Erzwingen einer externen Administratorübernahme hinzugefügt werden, z. B. wenn die nicht verwaltete Organisation Microsoft 365-Dienste ausführt, die die Übernahme blockieren. |

get-mgdomain |

In der Liste der Domänen wird der Domänenname nun als Verified (Bestätigt) angezeigt. |

Hinweis

Die nicht verwaltete Microsoft Entra-Organisation wird zehn Tage nach dem Ausführen der externen Option „ForceTakeover“ gelöscht.

PowerShell-Beispiel

Verwenden Sie für die Verbindung mit Microsoft Graph die Anmeldeinformationen, die wir für die Verbindung mit der Self-Service-Lösung verwendet haben:

Install-Module -Name Microsoft.Graph Connect-MgGraph -Scopes "User.ReadWrite.All","Domain.ReadWrite.All"Rufen Sie eine Liste von Domänen ab:

Get-MgDomainFühren Sie das Cmdlet New-MgDomain aus, um eine neue Domäne hinzuzufügen:

New-MgDomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"}Führen Sie das Cmdlet Get-MgDomainVerificationDnsRecord aus, um die DNS-Abfrage anzuzeigen:

(Get-MgDomainVerificationDnsRecord -DomainId "<your domain name>" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textBeispiel:

(Get-MgDomainVerificationDnsRecord -DomainId "contoso.com" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textKopieren Sie den Wert (die Abfrage), der von diesem Befehl zurückgegeben wird. Beispiel:

MS=ms18939161Erstellen Sie in Ihrem öffentlichen DNS-Namespace einen "DnsTxt"-Eintrag, der den Wert enthält, den Sie im vorherigen Schritt kopiert haben. Der Name dieses Eintrags ist der Name der übergeordneten Domäne. Wenn Sie also diesen Ressourceneintrag mithilfe der DNS-Rolle von Windows Server erstellen, sollten Sie den Eintragsnamen leer lassen und bloß den Wert in das Textfeld kopieren.

Führen Sie das Cmdlet Confirm-MgDomain aus, um die Abfrage zu überprüfen:

Confirm-MgDomain -DomainId "<your domain name>"Beispiel:

Confirm-MgDomain -DomainId "contoso.com"

Hinweis

Das Confirm-MgDomain-Cmdlet wird aktualisiert. Sie können den Artikel Confirm-MgDomain-Cmdlet auf Aktualisierungen überwachen.

Bei einer erfolgreichen Abfrage kehren Sie ohne Fehler zur Eingabeaufforderung zurück.