Verwalten von Zusammenarbeitserfahrungen in Teams für iOS und Android mit Microsoft Intune

Microsoft Teams ist der Hub für die Teamzusammenarbeit in Microsoft 365, der die Personen, Inhalte und Tools integriert, die Ihr Team benötigt, um engagierter und effektiver zu sein.

Die umfassendsten Schutzfunktionen für Microsoft 365-Daten sind verfügbar, wenn Sie ein Abonnement für die Enterprise Mobility + Security-Suite abschließen, das Microsoft Intune und Microsoft Entra ID P1- oder P2 -Features, z. B. bedingten Zugriff, umfasst. Sie sollten mindestens eine Richtlinie für bedingten Zugriff bereitstellen, die die Konnektivität mit Teams für iOS und Android von mobilen Geräten aus zulässt, sowie eine Intune-App-Schutzrichtlinie, die sicherstellt, dass die Zusammenarbeit geschützt ist.

Bedingten Zugriff anwenden

Organisationen können Microsoft Entra-Richtlinien für bedingten Zugriff verwenden, um sicherzustellen, dass Benutzer nur mit Teams für iOS und Android auf Geschäfts-, Schul- oder Uniinhalte zugreifen können. Dazu benötigen Sie eine Richtlinie für bedingten Zugriff, die für alle potenziellen Benutzer gilt. Diese Richtlinien werden unter Bedingter Zugriff: Genehmigte Client-Apps oder App-Schutzrichtlinie erforderlich beschrieben.

Hinweis

Um die App-basierten Richtlinien für bedingten Zugriff zu verwenden, muss die Microsoft Authenticator-App auf iOS-Geräten installiert werden. Für Android-Geräte ist die App für das Intune-Unternehmensportal erforderlich. Weitere Informationen finden Sie unter App-basierter bedingter Zugriff mit Intune.

Führen Sie die Schritte unter Anfordern genehmigter Client-Apps oder App-Schutzrichtlinie für mobile Geräte aus, die Teams für iOS und Android zulässt, aber OAuth-fähige Clients von Drittanbietern daran hindert, eine Verbindung mit Microsoft 365-Endpunkten herzustellen.

Hinweis

Diese Richtlinie stellt sicher, dass mobile Benutzer mithilfe von entsprechenden Apps auf alle Microsoft 365-Endpunkte zugreifen können.

Intune-App-Schutzrichtlinien erstellen

App-Schutzrichtlinien (App Protection Policies, APP) definieren, welche Apps zulässig sind und die Aktionen, die diese Apps mit den Unternehmensdaten ausführen kann. Die in APP verfügbaren Optionen ermöglichen Organisationen, den Schutz an ihre speziellen Anforderungen anzupassen. Für einige Organisationen ist es jedoch möglicherweise nicht offensichtlich, welche Richtlinieneinstellungen genau erforderlich sind, um ein vollständiges Szenario zu implementieren. Um Unternehmen bei der Priorisierung der Absicherung mobiler Clientendpunkte zu unterstützen, hat Microsoft für die Verwaltung mobiler iOS- und Android-Apps eine Taxonomie für sein Datenschutzframework für App-Schutzrichtlinien eingeführt.

Dieses Datenschutzframework ist in drei Konfigurationsebenen unterteilt, wobei jede Ebene auf der vorherigen Ebene aufbaut:

- Einfacher Datenschutz für Unternehmen (Ebene 1): Diese Ebene stellt sicher, dass Apps mit einer PIN geschützt und verschlüsselt sind, und dient zum Durchführen selektiver Löschvorgänge. Bei Android-Geräten überprüft diese Ebene den Android-Gerätenachweis. Dabei handelt es sich um eine Konfiguration auf Einstiegsebene, die ähnliche Datenschutzkontrolle in Exchange Online-Postfachrichtlinien bereitstellt und der IT sowie dem Benutzerstamm eine Einführung in App-Schutzrichtlinien bietet.

- Erweiterter Datenschutz für Unternehmen (Ebene 2): Diese Ebene führt Mechanismen für App-Schutzrichtlinien zur Verhinderung von Datenlecks sowie die mindestens zu erfüllenden Betriebssystemanforderungen ein. Dies ist die Konfiguration, die für die meisten mobilen Benutzer gilt, die auf Geschäfts-, Schul- oder Unidaten zugreifen.

- Hoher Datenschutz für Unternehmen (Ebene 3): Auf dieser Ebene werden Mechanismen zum erweiterten Datenschutz, eine verbesserte PIN-Konfiguration sowie Mobile Threat Defense für App-Schutzrichtlinien eingeführt. Diese Konfiguration ist für Benutzer vorgesehen, die auf Hochrisikodaten zugreifen.

Die spezifischen Empfehlungen für jede Konfigurationsebene sowie die minimalen zu schützenden Apps finden Sie unter Datenschutzframework mithilfe von App-Schutzrichtlinien.

Unabhängig davon, ob das Gerät in einer UEM-Lösung (Unified Endpoint Management) registriert ist, muss eine Intune-App-Schutzrichtlinie für iOS- und Android-Apps erstellt werden. Führen Sie dazu die Schritte in Erstellen und Zuweisen von App-Schutzrichtlinienaus. Diese Richtlinien müssen mindestens die folgenden Bedingungen erfüllen:

Sie umfassen alle mobilen Anwendungen von Microsoft 365, wie Edge, Outlook, OneDrive, Office oder Teams, da so sichergestellt wird, dass die Nutzer in jeder Microsoft-App sicher auf Arbeits- oder Schuldaten zugreifen und diese bearbeiten können.

Sie sind allen Benutzern zugewiesen. Dadurch wird sichergestellt, dass alle Benutzer geschützt sind, unabhängig davon, ob sie Teams für iOS oder Android verwenden.

Bestimmen Sie, welche Framework-Ebene Ihre Anforderungen erfüllt. Die meisten Organisationen sollten die Einstellungen implementieren, die unter Erweiterter Datenschutz für Unternehmen (Stufe 2) definiert sind, da dies die Steuerung von Datenschutz und Zugriffsanforderungen ermöglicht.

Weitere Informationen zu den verfügbaren Einstellungen finden Sie unter Einstellungen für App-Schutzrichtlinien für Android und Einstellungen für App-Schutzrichtlinien für iOS.

Wichtig

Um Intune-App-Schutzrichtlinien auf Apps auf Android-Geräten anzuwenden, die nicht bei Intune registriert sind, muss der Benutzer auch das Intune-Unternehmensportal installieren.

Verwenden der App-Konfiguration

Teams für iOS und Android unterstützt App-Einstellungen, die es Administratoren mit einheitlicher Endpunktverwaltung wie Microsoft Intune ermöglichen, das Verhalten der App anzupassen.

Die App-Konfiguration kann entweder über den MDM-Betriebssystemkanal (Mobile Device Management) auf registrierten Geräten (Managed App Configuration Channel für iOS oder Android im Enterprise-Kanal für Android) oder über den Kanal „Intune-Appschutz-Richtlinie“ (APP) bereitgestellt werden. Teams für iOS und Android unterstützt die folgenden Konfigurationsszenarien:

- Nur Geschäfts-, Schul- oder Unikonten zulassen

Wichtig

Für Konfigurationsszenarien, die eine Geräteregistrierung unter Android erfordern, müssen die Geräte bei Android Enterprise registriert sein, und Teams für Android müssen über den verwalteten Google Play Store bereitgestellt werden. Weitere Informationen finden Sie unter Einrichten der Registrierung von persönlichen Android Enterprise-Arbeitsprofilgeräten und Hinzufügen von App-Konfigurationsrichtlinienfür verwaltete Android Enterprise-Geräte.

Jedes Konfigurationsszenario hebt seine spezifischen Anforderungen hervor. Gibt beispielsweise an, ob das Konfigurationsszenario eine Geräteregistrierung erfordert und somit mit jedem UEM-Anbieter funktioniert, oder ob Intune-App-Schutzrichtlinien erforderlich sind.

Wichtig

Bei App-Konfigurationsschlüsseln wird die Groß-/Kleinschreibung beachtet. Verwenden Sie die richtige Groß-/Kleinschreibung, um sicherzustellen, dass die Konfiguration wirksam wird.

Hinweis

Mit Microsoft Intune wird die App-Konfiguration, die über den MDM-Betriebssystemkanal bereitgestellt wird, als verwaltete Geräte App Configuration Policy (ACP) bezeichnet. App-Konfiguration, die über die Appschutz-Richtlinie bereitgestellt wird, wird als verwaltete Apps-App Configuration-Richtlinie bezeichnet.

Nur Geschäfts-, Schul- oder Unikonten zulassen

Die Einhaltung der Datensicherheits- und Compliance-Richtlinien unserer größten und streng regulierten Kunden ist eine wichtige Säule des Microsoft 365-Werts. Einige Unternehmen müssen alle Kommunikationsinformationen in ihrer Unternehmensumgebung erfassen und sicherstellen, dass die Geräte nur für die Unternehmenskommunikation verwendet werden. Um diese Anforderungen zu erfüllen, kann Teams für iOS und Android auf registrierten Geräten so konfiguriert werden, dass nur ein einzelnes Unternehmenskonto innerhalb der App bereitgestellt werden kann.

Weitere Informationen zum Konfigurieren der Einstellung für den Organisationsmodus für zulässige Konten finden Sie hier:

Dieses Konfigurationsszenario funktioniert nur mit registrierten Geräten. Es wird jedoch jeder UEM-Anbieter unterstützt. Wenn Sie Microsoft Intune nicht verwenden, müssen Sie ihre UEM-Dokumentation zum Bereitstellen dieser Konfigurationsschlüssel konsultieren.

Vereinfachen der Anmeldung mit domänenloser Anmeldung

Sie können die Anmeldeerfahrung in Teams für iOS und Android vereinfachen, indem Sie den Domänennamen auf dem Anmeldebildschirm für Benutzer auf freigegebenen und verwalteten Geräten vorab ausfüllen, indem Sie die folgenden Richtlinien anwenden:

| Name | Wert |

|---|---|

| domain_name | Ein Zeichenfolgenwert, der die Domäne des angefügten Mandanten angibt. Verwenden Sie einen durch Semikolons getrennten Wert, um mehrere Domänen hinzuzufügen. Diese Richtlinie funktioniert nur auf registrierten Geräten. |

| enable_numeric_emp_id_keypad | Ein boolescher Wert, der angibt, dass die Mitarbeiter-ID nur numerisch ist und die Zahlentasteatur für die einfache Eingabe aktiviert werden sollte. Wenn der Wert nicht festgelegt ist, wird die alphanumerische Tastatur geöffnet. Diese Richtlinie funktioniert nur auf registrierten Geräten. |

Hinweis

Diese Richtlinien funktionieren nur auf registrierten freigegebenen und verwalteten Geräten.

Benachrichtigungseinstellungen in Microsoft Teams

Benachrichtigungen halten Sie auf dem laufenden, was um Sie herum passiert oder geschehen wird. Sie werden basierend auf den Einstellungen auf dem Startbildschirm oder auf dem Sperrbildschirm angezeigt. Verwenden Sie die folgenden Optionen, um Ihre Benachrichtigungen im Portal über eine App-Schutzrichtlinie zu konfigurieren.

| Optionen | Beschreibung |

|---|---|

| Zulassen | Anzeigen der tatsächlichen Benachrichtigung mit allen Details (Titel und Inhalt). |

| Organisationsdaten blockieren | Entfernen Sie den Titel, und ersetzen Sie inhalte durch "You have a new message" (Sie haben eine neue Nachricht) für Chatbenachrichtigungen und "Es gibt neue Aktivitäten" für andere. Ein Benutzer kann auf eine Benachrichtigung von einem Sperrbildschirm nicht antworten . |

| Gesperrt | Unterdrückt Benachrichtigungen und benachrichtigt den Benutzer nicht. |

So legen Sie die Richtlinien in Intune fest

Melden Sie sich beim Microsoft Intune Admin Center an.

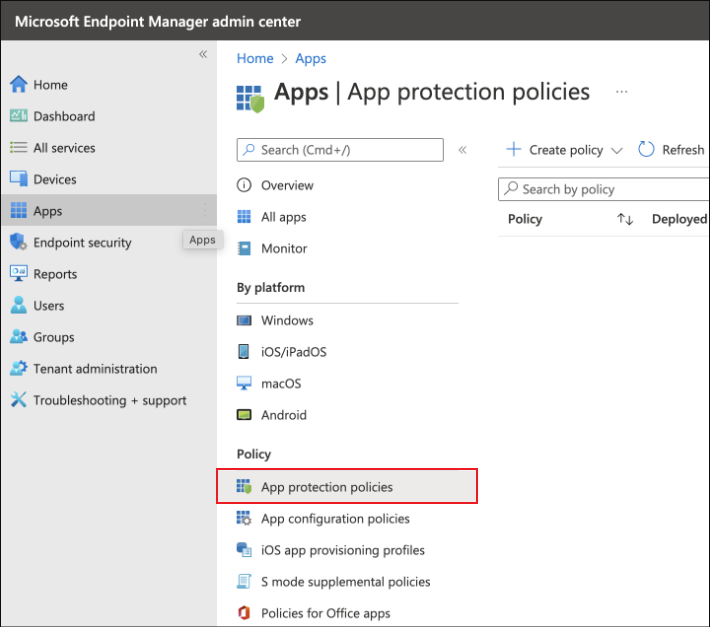

Navigieren Sie im linken Navigationsbereich zu App-Schutzrichtlinien für Apps>.

Klicken Sie auf Richtlinie erstellen , und wählen Sie die gewünschte Plattform aus, z. B. iOS/iPadOS.

Fügen Sie auf der Seite Grundlagen Details wie Name und Beschreibung hinzu. Klicken Sie auf Weiter.

Klicken Sie auf der Seite Apps auf Öffentliche Apps auswählen, suchen Sie die Microsoft Teams-Apps , und wählen Sie sie aus. Klicken Sie auf Weiter.

Suchen Sie auf der Seite Datenschutz die Einstellung Organisationsdatenbenachrichtigungen , und wählen Sie die Option Organisationsdaten blockieren aus. Legen Sie die Zuweisungen für die Einzuschließenden Benutzergruppen fest, und erstellen Sie dann Ihre Richtlinie.

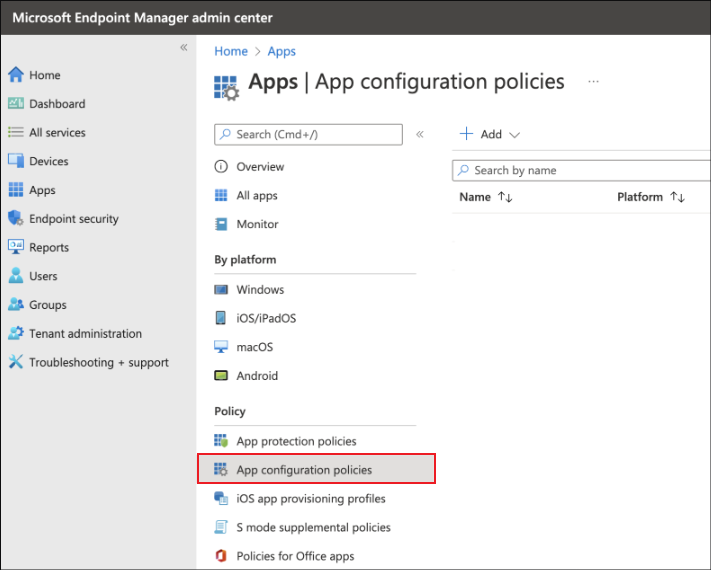

Nachdem die App-Schutzrichtlinie erstellt wurde, wechseln Sie zu Apps>App-Konfigurationsrichtlinien>Verwaltete Appshinzufügen>.

Fügen Sie auf der Seite Grundlagen einen Namen hinzu, klicken Sie auf Öffentliche Apps auswählen. Suchen Sie dann nach den Microsoft Teams-Apps , und wählen Sie sie aus. Klicken Sie auf Weiter.

Legen Sie unter Allgemeine Konfigurationseinstellungen alle Benachrichtigungsschlüssel auf 1 fest, um das Feature für Chats, Kanäle, alle anderen Benachrichtigungen oder eine dieser Kombinationen einzuschalten . Legen Sie auf 0 fest, um das Feature zu deaktivieren.

Name Wert com.microsoft.teams.chat.notifications.IntuneMAMOnly 1 für ein, 0 für aus com.microsoft.teams.channel.notifications.IntuneMAMOnly 1 für ein, 0 für aus com.microsoft.teams.other.notifications.IntuneMAMOnly 1 für ein, 0 für aus

Legen Sie die Zuweisungen für die Einzuschließenden Benutzergruppen fest, und erstellen Sie dann Ihre Richtlinie.

Nachdem die Richtlinie erstellt wurde, wechseln Sie zuApp-Schutzrichtlinien für Apps>. Suchen Sie ihre neu erstellte App-Schutzrichtlinie , und überprüfen Sie, ob die Richtlinie bereitgestellt wurde, indem Sie die Spalte Bereitgestellt überprüfen. In der Spalte Bereitgestellt sollte ja für die erstellte Richtlinie angezeigt werden. Wenn Nein angezeigt wird, aktualisieren Sie die Seite, und überprüfen Sie sie nach 10 Minuten.

Damit die Benachrichtigungen auf iOS- und Android-Geräten angezeigt werden

- Melden Sie sich auf dem Gerät sowohl bei Teams als auch beim Unternehmensportal an. Legen Sie sie auf Vorschauenimmer anzeigen fest, um sicherzustellen, dass Ihre Gerätebenachrichtigungseinstellungen> Benachrichtigungen von Teams zulassen.

- Sperren Sie das Gerät, und senden Sie Benachrichtigungen an den Benutzer, der auf diesem Gerät angemeldet ist. Tippen Sie auf eine Benachrichtigung, um sie auf dem Sperrbildschirm zu erweitern, ohne das Gerät zu entsperren.

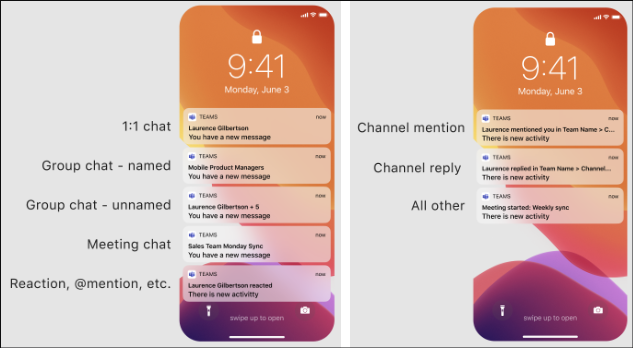

- Benachrichtigungen auf dem Sperrbildschirm sollten wie folgt aussehen (Screenshots stammen von iOS, aber die gleichen Zeichenfolgen sollten unter Android angezeigt werden):

Es sollte keine Option für Antworten oder andere schnelle Benachrichtigungsreaktionen vom Sperrbildschirm angezeigt werden.

Der Avatar des Absenders ist nicht sichtbar. Initialen sind jedoch in Ordnung.

Die Benachrichtigung sollte den Titel anzeigen, aber den Inhalt durch "Sie haben eine neue Nachricht" für Chatbenachrichtigungen und "Es gibt eine neue Aktivität" für andere ersetzen.

Weitere Informationen zu App-Konfigurationsrichtlinien und App-Schutzrichtlinien finden Sie in den folgenden Themen: