Konfigurieren des einmaligen Anmeldens (Platform SSO) für macOS-Geräte in Microsoft Intune

Auf Ihren macOS-Geräten können Sie Platform SSO so konfigurieren, dass einmaliges Anmelden (Single Sign-On, SSO) mithilfe kennwortloser Authentifizierung, Microsoft Entra ID Benutzerkonten oder Smartcards aktiviert wird. Platform SSO ist eine Erweiterung des Microsoft Enterprise SSO-Plug-Ins und der SSO-App-Erweiterung. Plattform-SSO können Benutzer mit ihren Microsoft Entra ID Anmeldeinformationen und Touch ID bei ihren verwalteten Mac-Geräten anmelden.

Diese Funktion gilt für:

- macOS

Das Microsoft Enterprise SSO-Plug-In in Microsoft Entra ID enthält zwei SSO-Features: Platform SSO und die SSO-App-Erweiterung. Dieser Artikel konzentriert sich auf das Konfigurieren des einmaligen Anmeldens für Plattform mit Microsoft Entra ID für macOS-Geräte (öffentliche Vorschau).

Zu den Vorteilen von Platform SSO gehören:

- Enthält die SSO-App-Erweiterung. Sie konfigurieren die SSO-App-Erweiterung nicht separat.

- Gehen Sie kennwortlos mit Phishing-widerstandsfähigen Anmeldeinformationen, die hardwaregebunden an das Mac-Gerät gebunden sind.

- Die Anmeldeerfahrung ähnelt der Anmeldung bei einem Windows-Gerät mit einem Geschäfts-, Schul- oder Unikonto, wie es Benutzer mit Windows Hello for Business tun.

- Trägt dazu bei, dass Benutzer ihre Microsoft Entra ID Anmeldeinformationen eingeben müssen.

- Hilft dabei, die Anzahl der Kennwörter zu reduzieren, die benutzer sich merken müssen.

- Profitieren Sie von den Vorteilen Microsoft Entra Joins, mit der sich jeder organization Benutzer beim Gerät anmelden kann.

- In allen Microsoft Intune-Lizenzierungsplänen enthalten.

Wenn Mac-Geräte einem Microsoft Entra ID Mandanten beitreten, erhalten die Geräte ein WPJ-Zertifikat (Workplace Join), das hardwaregebunden ist und nur über das Microsoft Enterprise SSO-Plug-In zugänglich ist. Für den Zugriff auf Ressourcen, die durch bedingten Zugriff geschützt sind, benötigen Apps und Webbrowser dieses WPJ-Zertifikat. Wenn Platform SSO konfiguriert ist, fungiert die SSO-App-Erweiterung als Broker für Microsoft Entra ID Authentifizierung und bedingten Zugriff.

Plattform-SSO kann mithilfe des Einstellungskatalogs konfiguriert werden. Wenn die Richtlinie bereit ist, weisen Sie die Richtlinie Ihren Benutzern zu. Microsoft empfiehlt, die Richtlinie zuzuweisen, wenn der Benutzer das Gerät bei Intune registriert. Sie kann jedoch jederzeit zugewiesen werden, auch auf vorhandenen Geräten.

In diesem Artikel erfahren Sie, wie Sie Platform SSO für macOS-Geräte in Intune konfigurieren.

Voraussetzungen

Auf Geräten muss macOS 13.0 und höher ausgeführt werden.

Microsoft Intune Unternehmensportal App-Version5.2404.0 und höher auf den Geräten erforderlich ist. Diese Version enthält Plattform-SSO.

Die folgenden Webbrowser unterstützen Platform SSO:

Microsoft Edge

Google Chrome mit der Microsoft Single Sign-On-Erweiterung

Mithilfe einer Intune Einstellungsdatei (PLIST)-Richtlinie können Sie die Installation dieser Erweiterung erzwingen. In Ihrer

.plistDatei benötigen Sie einige der Informationen unter Chrome Enterprise Policy - ExtensionInstallForcelist (öffnet die Website von Google).Warnung

Es gibt Beispieldateien

.plistunter ManagedPreferencesApplications-Beispiele auf GitHub. Dieses GitHub-Repository ist nicht im Besitz, nicht verwaltet und nicht von Microsoft erstellt. Verwenden Sie die Informationen auf eigenes Risiko.Safari

Sie können Intune verwenden, um Webbrowser-Apps einschließlich Paketdateien (

.pkg) und Datenträgerimagedateien (.dmg) hinzuzufügen und die App auf Ihren macOS-Geräten bereitzustellen. Um zu beginnen, wechseln Sie zu Hinzufügen von Apps zu Microsoft Intune.Plattform-SSO verwendet den Intune Einstellungskatalog, um die erforderlichen Einstellungen zu konfigurieren. Um die Einstellungskatalogrichtlinie zu erstellen, melden Sie sich mindestens beim Microsoft Intune Admin Center mit einem Konto an, das über die folgenden Intune Berechtigungen verfügt:

- Gerätekonfigurationsberechtigungen lesen, erstellen, aktualisieren und zuweisen

Es gibt einige integrierte Rollen, die über diese Berechtigungen verfügen, z. B. den Richtlinien- und Profil-Manager Intune RBAC-Rolle. Weitere Informationen zu RBAC-Rollen in Intune findest du unter Rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) mit Microsoft Intune.

In Schritt 5 – Registrieren des Geräts (in diesem Artikel) registrieren Benutzer ihre Geräte. Diese Benutzer müssen berechtigt sein, Geräte mit Entra ID zu verbinden. Weitere Informationen findest du unter Konfigurieren deiner Geräteeinstellungen.

Schritt 1: Entscheiden der Authentifizierungsmethode

Wenn Sie die Plattform-SSO-Richtlinie in Intune erstellen, müssen Sie die Authentifizierungsmethode auswählen, die Sie verwenden möchten.

Die Plattform-SSO-Richtlinie und die Authentifizierungsmethode, die Sie verwenden, ändern die Art und Weise, wie sich Benutzer bei den Geräten anmelden.

- Wenn Sie Platform SSO konfigurieren, melden sich Benutzer bei ihren macOS-Geräten mit der von Ihnen konfigurierten Authentifizierungsmethode an.

- Wenn Sie Platform SSO nicht verwenden, melden sich Benutzer mit einem lokalen Konto bei ihren macOS-Geräten an. Anschließend melden sie sich mit ihrem Microsoft Entra ID bei Apps und Websites an.

In diesem Schritt lernen Sie anhand der Informationen die Unterschiede zwischen den Authentifizierungsmethoden und deren Auswirkungen auf die Benutzeranmeldung kennen.

Tipp

Microsoft empfiehlt die Verwendung von Secure Enclave als Authentifizierungsmethode beim Konfigurieren des einmaligen Anmeldens für Plattform.

| Feature | Secure Enclave | Chipkarte | Kennwort |

|---|---|---|---|

| Kennwortlos (Phishing-resistent) | ✅ | ✅ | ❌ |

| TouchID wird zum Entsperren unterstützt | ✅ | ✅ | ✅ |

| Kann als Schlüssel verwendet werden | ✅ | ❌ | ❌ |

|

MFA obligatorisch für setup Multi-Faktor-Authentifizierung (MFA) wird immer empfohlen |

✅ | ✅ | ❌ |

| Lokales Mac-Kennwort, das mit entra ID synchronisiert wird | ❌ | ❌ | ✅ |

| Unterstützt unter macOS 13.x + | ✅ | ❌ | ✅ |

| Unterstützt unter macOS 14.x + | ✅ | ✅ | ✅ |

| Optional können sich neue Benutzer mit Entra ID-Anmeldeinformationen anmelden (macOS 14.x +) | ✅ | ✅ | ✅ |

Secure Enclave

Wenn Sie Platform SSO mit der Secure Enclave-Authentifizierungsmethode konfigurieren, verwendet das SSO-Plug-In hardwaregebundene kryptografische Schlüssel. Es verwendet nicht die Microsoft Entra Anmeldeinformationen, um den Benutzer bei Apps und Websites zu authentifizieren.

Weitere Informationen zu Secure Enclave finden Sie unter Secure Enclave (öffnet die Website von Apple).

Secure Enclave:

- Gilt als kennwortlos und erfüllt die Mehrfaktor-Anforderungen (Multi-Factor, MFA) von Phish. Es ist konzeptionell ähnlich wie Windows Hello for Business. Es kann auch die gleichen Features wie Windows Hello for Business verwenden, z. B. bedingter Zugriff.

- Belässt den Benutzernamen und das Kennwort des lokalen Kontos unverändert. Diese Werte werden nicht geändert.

Hinweis

Dieses Verhalten ist beabsichtigt auf die FileVault-Datenträgerverschlüsselung von Apple zurückzuführen, die das lokale Kennwort als Entsperrschlüssel verwendet.

- Nach dem Neustart eines Geräts müssen Benutzer das Kennwort für das lokale Konto eingeben. Nach der ersten Entsperrung des Computers kann Touch ID verwendet werden, um das Gerät zu entsperren.

- Nach der Entsperrung erhält das Gerät das hardwaregestützte primäre Aktualisierungstoken (PRIMARY Refresh Token, PRT) für geräteweites einmaliges Anmelden.

- In Webbrowsern kann dieser PRT-Schlüssel mithilfe von WebAuthN-APIs als Hauptschlüssel verwendet werden.

- Das Setup kann mit einer Authentifizierungs-App für die MFA-Authentifizierung oder einem Microsoft Temporary Access Pass (TAP) gestartet werden.

- Ermöglicht die Erstellung und Verwendung von Microsoft Entra ID-Schlüsseln.

Kennwort

Wenn Sie Platform SSO mit der Kennwortauthentifizierungsmethode konfigurieren, melden sich Benutzer mit ihrem Microsoft Entra ID Benutzerkonto anstelle des Kennworts ihres lokalen Kontos beim Gerät an.

Diese Option aktiviert einmaliges Anmelden für Apps, die Microsoft Entra ID für die Authentifizierung verwenden.

Mit der Kennwortauthentifizierungsmethode :

Das Microsoft Entra ID Kennwort ersetzt das Kennwort für das lokale Konto, und die beiden Kennwörter werden synchronisiert.

Hinweis

Das Computerkennwort des lokalen Kontos wird nicht vollständig vom Gerät entfernt. Dieses Verhalten ist beabsichtigt auf die FileVault-Datenträgerverschlüsselung von Apple zurückzuführen, die das lokale Kennwort als Entsperrschlüssel verwendet.

Der Benutzername des lokalen Kontos wird nicht geändert und bleibt unverändert.

Endbenutzer können sich mit Touch ID beim Gerät anmelden.

Es gibt weniger Kennwörter, die Benutzer und Administratoren speichern und verwalten müssen.

Benutzer müssen ihr Microsoft Entra ID Kennwort eingeben, nachdem ein Gerät neu gestartet wurde. Nach dieser ersten Entsperrung des Computers kann Touch ID das Gerät entsperren.

Nach der Entsperrung erhält das Gerät die hardwaregebundenen PRT-Anmeldeinformationen (Primary Refresh Token) für Microsoft Entra ID einmaliges Anmelden.

Hinweis

Jede Intune Kennwortrichtlinie, die Sie konfigurieren, wirkt sich auch auf diese Einstellung aus. Wenn Sie beispielsweise über eine Kennwortrichtlinie verfügen, die einfache Kennwörter blockiert, werden auch einfache Kennwörter für diese Einstellung blockiert.

Stellen Sie sicher, dass Ihre Intune Kennwortrichtlinie und/oder Konformitätsrichtlinie mit Ihrer Microsoft Entra Kennwortrichtlinie übereinstimmen. Wenn die Richtlinien nicht übereinstimmen, wird das Kennwort möglicherweise nicht synchronisiert, und Endbenutzern wird der Zugriff verweigert.

Chipkarte

Wenn Sie Platform SSO mit der Smart Karte-Authentifizierungsmethode konfigurieren, können Benutzer das Smart Karte-Zertifikat und die zugehörige PIN verwenden, um sich beim Gerät anzumelden und sich bei Apps und Websites zu authentifizieren.

Option

- Gilt als kennwortlos.

- Belässt den Benutzernamen und das Kennwort des lokalen Kontos unverändert. Diese Werte werden nicht geändert.

Weitere Informationen findest du unter Microsoft Entra zertifikatbasierte Authentifizierung unter iOS und macOS.

Konfigurieren der Schlüsseltresorwiederherstellung (optional)

Bei Verwendung der Kennwortsynchronisierungs-Authentifizierung können Sie die Schlüsseltresorwiederherstellung aktivieren, um sicherzustellen, dass Daten wiederhergestellt werden können, falls ein Benutzer sein Kennwort vergisst. IT-Administratoren sollten die Dokumentation von Apple überprüfen und bewerten, ob die Verwendung von Institutional FileVault Recovery Keys eine gute Option für sie ist.

Schritt 2: Erstellen der Plattform-SSO-Richtlinie in Intune

Führen Sie zum Konfigurieren der Plattform-SSO-Richtlinie die folgenden Schritte aus, um eine Intune Einstellungskatalogrichtlinie zu erstellen. Das Microsoft Enterprise SSO-Plug-In erfordert die aufgeführten Einstellungen.

- Weitere Informationen zum Plug-In finden Sie unter Microsoft Enterprise SSO-Plug-In für Apple-Geräte.

- Ausführliche Informationen zu den Nutzlasteinstellungen für die Erweiterung Extensible Single Sign-on finden Sie unter Extensible Single Sign-on MDM payload settings for Apple devices (öffnet die Website von Apple).

Erstellen Sie die Richtlinie:

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Geräte>Geräte verwalten>Konfiguration>Erstellen>Neue Richtlinie aus.

Geben Sie die folgenden Eigenschaften ein:

- Plattform: Wählen Sie macOS aus.

- Profiltyp: Wählen Sie Einstellungskatalog aus.

Wählen Sie Erstellen aus.

Geben Sie in Grundlagen die folgenden Eigenschaften ein:

- Name: Geben Sie einen aussagekräftigen Namen für die Richtlinie ein. Benennen Sie Ihre Richtlinien so, dass Sie diese später leicht wiedererkennen. Geben Sie der Richtlinie beispielsweise den Namen macOS – Platform SSO.

- Beschreibung: Geben Sie eine Beschreibung der Richtlinie ein. Diese Einstellung ist optional, wird jedoch empfohlen.

Wählen Sie Weiter aus.

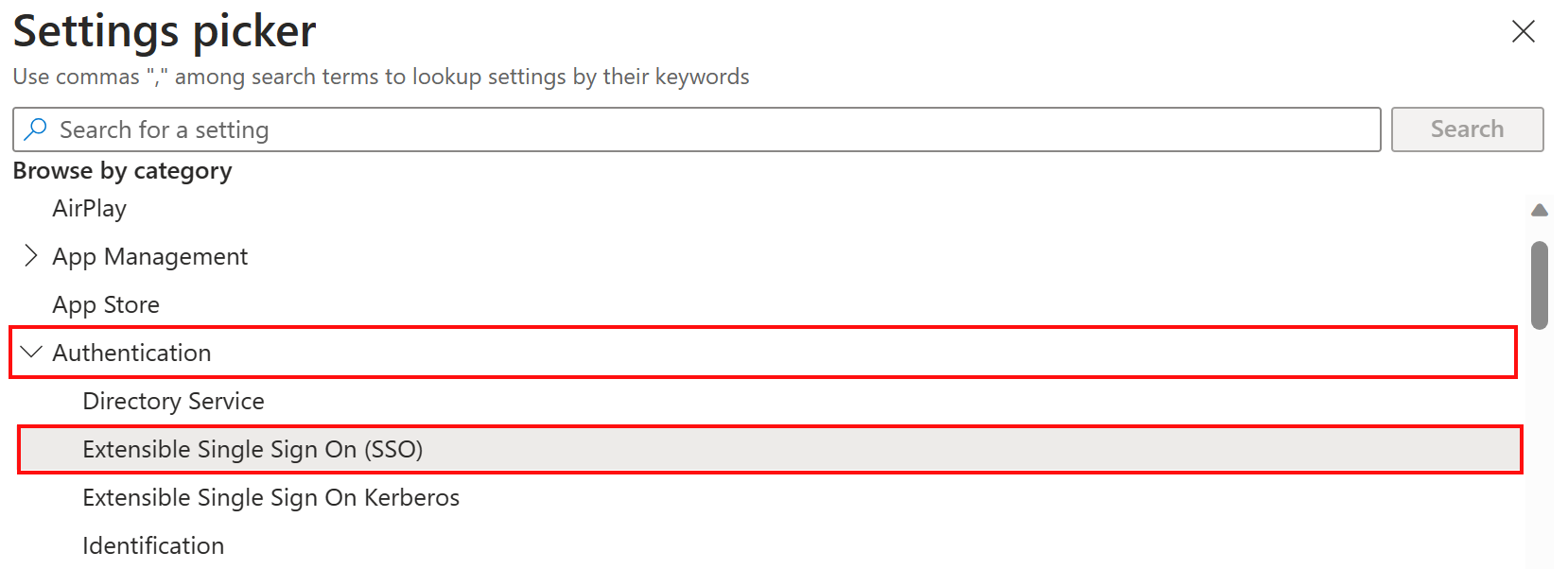

Wählen Sie unter Konfigurationseinstellungen die Option Einstellungen hinzufügen aus. Erweitern Sie in der Einstellungsauswahl die Option Authentifizierung, und wählen Sie Extensible Single Sign-On (SSO) aus:

Wählen Sie in der Liste die folgenden Einstellungen aus:

- Authentifizierungsmethode (veraltet) (nur macOS 13)

- Erweiterungsbezeichner

- Erweitern Sie Platform SSO (Plattform-SSO):

- Auswählen der Authentifizierungsmethode (macOS 14 und höher)

- Auswählen der Zuordnung von Token zu Benutzer

- Wählen Sie Gemeinsam genutzte Geräteschlüssel verwenden aus.

- Registrierungstoken

- Gesperrtes Bildschirmverhalten

- Teambezeichner

- Typ

- URLs

Schließen Sie die Einstellungsauswahl.

Tipp

Es gibt weitere Plattform-SSO-Einstellungen, die Sie in der Richtlinie konfigurieren können:

- Einstellungen für Nicht-Microsoft-Apps und Microsoft Enterprise-SSO-Erweiterung (in diesem Artikel)

- Einstellungen für die Endbenutzererfahrung (in diesem Artikel)

Konfigurieren Sie die folgenden erforderlichen Einstellungen:

Name Konfigurationswert Beschreibung Authentifizierungsmethode (veraltet)

(nur macOS 13)Kennwort oder UserSecureEnclave Wählen Sie die Plattform-SSO-Authentifizierungsmethode aus, die Sie in Schritt 1 – Auswählen der Authentifizierungsmethode (in diesem Artikel) ausgewählt haben.

Diese Einstellung gilt nur für macOS 13. Verwenden Sie für macOS 14.0 und höher die Einstellung Plattform-SSO-Authentifizierungsmethode>.Erweiterungsbezeichner com.microsoft.CompanyPortalMac.ssoextensionKopieren Sie diesen Wert, und fügen Sie ihn in die Einstellung ein.

Diese ID ist die SSO-App-Erweiterung, die das Profil benötigt, damit einmaliges Anmelden funktioniert.

Die Werte für Erweiterungsbezeichner und Teambezeichner funktionieren zusammen.Plattform-SSO>Authentifizierungsmethode

(macOS 14 und höher)Kennwort, UserSecureEnclave oder SmartCard Wählen Sie die Plattform-SSO-Authentifizierungsmethode aus, die Sie in Schritt 1 – Auswählen der Authentifizierungsmethode (in diesem Artikel) ausgewählt haben.

Diese Einstellung gilt für macOS 14 und höher. Verwenden Sie für macOS 13 die Einstellung Authentifizierungsmethode (veraltet).Plattform-SSO>Verwenden von gemeinsam genutzten Geräteschlüsseln

(macOS 14 und höher)Enabled Wenn diese Option aktiviert ist, verwendet Platform SSO dieselben Signatur- und Verschlüsselungsschlüssel für alle Benutzer auf demselben Gerät.

Benutzer, die von macOS 13.x auf 14.x aktualisieren, werden aufgefordert, sich erneut zu registrieren.Registrierungstoken {{DEVICEREGISTRATION}}Kopieren Sie diesen Wert, und fügen Sie ihn in die Einstellung ein. Sie müssen die geschweiften Klammern einschließen.

Weitere Informationen zu diesem Registrierungstoken finden Sie unter Konfigurieren Microsoft Entra Geräteregistrierung.

Diese Einstellung erfordert, dass Sie auch dieAuthenticationMethodEinstellung konfigurieren.

– Wenn Sie nur macOS 13-Geräte verwenden, konfigurieren Sie die Einstellung Authentifizierungsmethode (veraltet).

– Wenn Sie nur macOS 14+ Geräte verwenden, konfigurieren Sie die Einstellung Platform SSO Authentication Method (Plattform-SSO-Authentifizierungsmethode>).

– Wenn Sie über eine Mischung aus macOS 13- und macOS 14+-Geräten verfügen, konfigurieren Sie beide Authentifizierungseinstellungen im selben Profil.Gesperrtes Bildschirmverhalten Nicht verarbeiten Bei Festlegung auf Do Not Handle (Nicht verarbeiten) wird die Anforderung ohne SSO fortgesetzt. Token-zu-Benutzer-Zuordnung>Kontenbezeichnung preferred_usernameKopieren Sie diesen Wert, und fügen Sie ihn in die Einstellung ein.

Dieses Token gibt an, dass der Entra-Attributwertpreferred_usernamefür den Kontonamenwert des macOS-Kontos verwendet wird.Token-zu-Benutzer-Zuordnung>Vollständiger Name nameKopieren Sie diesen Wert, und fügen Sie ihn in die Einstellung ein.

Dieses Token gibt an, dass der Entra-Anspruchnamefür den Wert des vollständigen Namens des macOS-Kontos verwendet wird.Teambezeichner UBF8T346G9Kopieren Sie diesen Wert, und fügen Sie ihn in die Einstellung ein.

Dieser Bezeichner ist der Teambezeichner der Erweiterung für das Enterprise-SSO-Plug-In.Typ Umleiten URLs Kopieren Sie alle folgenden URLs, und fügen Sie sie ein: https://login.microsoftonline.com

https://login.microsoft.com

https://sts.windows.net

Wenn Ihre Umgebung Sovereign Cloud-Domänen wie Azure Government oder Azure China 21Vianet zulassen muss, fügen Sie auch die folgenden URLs hinzu:

https://login.partner.microsoftonline.cn

https://login.chinacloudapi.cn

https://login.microsoftonline.us

https://login-us.microsoftonline.comDiese URL-Präfixe sind die Identitätsanbieter, die SSO-App-Erweiterungen ausführen. Die URLs sind für Umleitungsnutzlasten erforderlich und werden für Anmeldeinformationsnutzlasten ignoriert.

Weitere Informationen zu diesen URLs findest du unter Microsoft Enterprise SSO-Plug-In für Apple-Geräte.Wichtig

Wenn Sie eine Mischung aus macOS 13- und macOS 14+-Geräten in Ihrer Umgebung haben, konfigurieren Sie dieAuthentifizierungsmethode für Plattform-SSO> und die Authentifizierungsmethode (veraltet) im selben Profil.

Wenn das Profil bereit ist, sieht es in etwa wie im folgenden Beispiel aus:

Wählen Sie Weiter aus.

Weisen Sie in Bereichstags (optional) ein Tag zu, um das Profil nach bestimmten IT-Gruppen wie

US-NC IT TeamoderJohnGlenn_ITDepartmentzu filtern. Weitere Informationen zu Bereichstags findest du unter Verwenden von RBAC-Rollen und Bereichstags für verteilte IT.Wählen Sie Weiter aus.

Wählen Sie unter Zuweisungen die Benutzer- oder Gerätegruppen aus, die Ihr Profil erhalten. Weisen Sie für Geräte mit Benutzeraffinität Benutzern oder Benutzergruppen zu. Für Geräte mit mehreren Benutzern, die ohne Benutzeraffinität registriert sind, weisen Sie Geräte oder Gerätegruppen zu.

Wichtig

Für Plattform-SSO-Einstellungen auf Geräten mit Benutzeraffinität wird die Zuweisung zu Gerätegruppen oder Filtern nicht unterstützt. Wenn Sie die Gerätegruppenzuweisung oder die Benutzergruppenzuweisung mit Filtern auf Geräten mit Benutzeraffinität verwenden, kann der Benutzer möglicherweise nicht auf Ressourcen zugreifen, die durch bedingten Zugriff geschützt sind. Dieses Problem kann auftreten:

- Wenn die Plattform-SSO-Einstellungen falsch angewendet wurden. Oder:

- Wenn die Unternehmensportal App Microsoft Entra Geräteregistrierung umgeht, wenn Platform SSO nicht aktiviert ist.

Weitere Informationen zum Zuweisen von Profilen findest du unter Zuweisen von Benutzer- und Geräteprofilen.

Wählen Sie Weiter aus.

Überprüfen Sie die Einstellungen unter Überprüfen + erstellen. Wenn Sie auf Erstellen klicken, werden die Änderungen gespeichert, und das Profil wird zugewiesen. Die Richtlinie wird auch in der Profilliste angezeigt.

Wenn das Gerät das nächste Mal nach Konfigurationsupdates sucht, werden die von Ihnen konfigurierten Einstellungen angewendet.

Schritt 3: Bereitstellen der Unternehmensportal-App für macOS

Die Unternehmensportal-App für macOS stellt das Microsoft Enterprise SSO-Plug-In bereit und installiert es. Dieses Plug-In ermöglicht Platform SSO.

Mit Intune können Sie die Unternehmensportal-App hinzufügen und als erforderliche App auf Ihren macOS-Geräten bereitstellen:

- Hinzufügen der Unternehmensportal-App für macOS listet die Schritte auf.

- Konfigurieren Sie die Unternehmensportal-App so, dass Sie Ihre organization Informationen enthält (optional). Die Schritte finden Sie unter Konfigurieren der Intune-Unternehmensportal-Apps, Unternehmensportal Website und Intune App.

Es gibt keine spezifischen Schritte zum Konfigurieren der App für Platform SSO. Stellen Sie einfach sicher, dass die neueste Unternehmensportal-App zu Intune hinzugefügt und auf Ihren macOS-Geräten bereitgestellt wird.

Wenn Sie eine ältere Version der Unternehmensportal-App installiert haben, schlägt Platform SSO fehl.

Schritt 4: Registrieren der Geräte und Anwenden der Richtlinien

Um Platform SSO verwenden zu können, müssen die Geräte mit einer der folgenden Methoden in Intune MDM registriert sein:

Für geräteeigene organization haben Sie folgende Möglichkeiten:

- Erstellen Sie mithilfe von Apple Business Manager oder Apple School Manager eine Automatisierte Geräteregistrierungsrichtlinie .

- Erstellen Sie mithilfe von Apple Configurator eine Richtlinie für die direkte Registrierung .

Erstellen Sie für persönliche Geräte eine Geräteregistrierungsrichtlinie . Mit dieser Registrierungsmethode öffnen Endbenutzer die Unternehmensportal-App und melden sich mit ihrem Microsoft Entra ID an. Wenn sie sich erfolgreich anmelden, gilt die Registrierungsrichtlinie.

Für neue Geräte empfiehlt es sich, alle erforderlichen Richtlinien, einschließlich der Registrierungsrichtlinie, vorab zu erstellen und zu konfigurieren. Wenn sich die Geräte dann bei Intune registrieren, gelten die Richtlinien automatisch.

Für vorhandene Geräte, die bereits in Intune registriert sind, weisen Sie Die Plattform-SSO-Richtlinie Ihren Benutzern oder Benutzergruppen zu. Wenn die Geräte das nächste Mal mit dem Intune Dienst synchronisieren oder einchecken, erhalten sie die von Ihnen erstellten Richtlinieneinstellungen für Plattform-SSO.

Schritt 5: Registrieren des Geräts

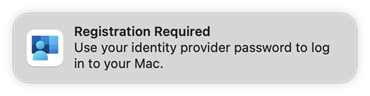

Wenn das Gerät die Richtlinie empfängt, wird im Benachrichtigungscenter die Benachrichtigung Registrierung erforderlich angezeigt.

Endbenutzer wählen diese Benachrichtigung aus, melden sich mit ihrem organization-Konto beim Microsoft Entra ID-Plug-In an und schließen Sie bei Bedarf die mehrstufige Authentifizierung (MFA) ab.

Hinweis

MFA ist ein Feature von Microsoft Entra. Stellen Sie sicher, dass MFA in Ihrem Mandanten aktiviert ist. Weitere Informationen, einschließlich anderer App-Anforderungen, findest du unter Microsoft Entra mehrstufige Authentifizierung.

Nach der erfolgreichen Authentifizierung wird das Gerät Microsoft Entra mit dem organization verknüpft, und das WPJ-Zertifikat (Workplace Join) ist an das Gerät gebunden.

Die folgenden Artikel zeigen die Benutzererfahrung abhängig von der Registrierungsmethode:

- Einbinden eines Mac-Geräts mit Microsoft Entra ID.

- Einbinden eines Mac-Geräts mit Microsoft Entra ID während der OOBE mit macOS Platform SSO.

Schritt 6 : Bestätigen der Einstellungen auf dem Gerät

Wenn die Registrierung für Plattform-SSO abgeschlossen ist, können Sie bestätigen, dass Platform SSO konfiguriert ist. Die Schritte finden Sie unter Microsoft Entra ID – Überprüfen Ihrer Geräteregistrierung status.

Auf Intune registrierten Geräten können Sie auch zu Einstellungen>Datenschutz- und Sicherheitsprofile> wechseln. Ihr Plattform-SSO-Profil wird unter com.apple.extensiblesso Profileangezeigt. Wählen Sie das Profil aus, um die von Ihnen konfigurierten Einstellungen einschließlich der URLs anzuzeigen.

Informationen zur Problembehandlung für Platform SSO finden Sie unter bekannte Probleme und Problembehandlung für einmaliges Anmelden für macOS Platform.

Schritt 7: Aufheben der Zuweisung vorhandener SSO-App-Erweiterungsprofile

Nachdem Sie bestätigt haben, dass ihre Einstellungskatalogrichtlinie funktioniert, heben Sie die Zuweisung aller vorhandenen SSO-App-Erweiterungsprofile auf, die mithilfe der Vorlage Intune Device Features erstellt wurden.

Wenn Sie beide Richtlinien beibehalten, können Konflikte auftreten.

Einstellungen für Nicht-Microsoft-Apps und Microsoft Enterprise-SSO-Erweiterung

Wenn Sie zuvor die Microsoft Enterprise SSO-Erweiterung verwendet haben und/oder SSO für Nicht-Microsoft-Apps aktivieren möchten, fügen Sie die Einstellung Erweiterungsdaten zu Ihrer vorhandenen Katalogrichtlinie für Plattform-SSO-Einstellungen hinzu.

Die Einstellung Erweiterungsdaten ist ein ähnliches Konzept wie ein offenes Textfeld. Sie können beliebige Werte konfigurieren, die Sie benötigen.

In diesem Abschnitt verwenden wir die Einstellung Erweiterungsdaten für Folgendes:

- Konfigurieren Sie Einstellungen, die Sie in Ihrer vorherigen Microsoft Enterprise SSO-Erweiterung Intune Richtlinie verwendet haben.

- Konfigurieren Sie Einstellungen, die es Nicht-Microsoft-Apps ermöglichen, einmaliges Anmelden zu verwenden.

In diesem Abschnitt werden die empfohlenen Mindesteinstellungen aufgeführt, die Sie hinzufügen sollten. In Ihrer vorherigen Microsoft Enterprise SSO-Erweiterungsrichtlinie haben Sie möglicherweise weitere Einstellungen konfiguriert. Es wird empfohlen, alle anderen Schlüssel & Wertpaareinstellungen hinzuzufügen, die Sie in Ihrer vorherigen Microsoft Enterprise SSO-Erweiterungsrichtlinie konfiguriert haben.

Denken Sie daran, dass Ihren Gruppen nur eine SSO-Richtlinie zugewiesen sein sollte. Wenn Sie Plattform-SSO verwenden, müssen Sie die Einstellungen für Plattform-SSO und die Microsoft Enterprise-SSO-Erweiterung in der Katalogrichtlinie für Plattform-SSO-Einstellungen konfigurieren, die Sie in Schritt 2 – Erstellen der Plattform-SSO-Richtlinie in Intune (in diesem Artikel) erstellt haben.

Die folgenden Einstellungen werden häufig zum Konfigurieren von SSO-Einstellungen empfohlen, einschließlich der Konfiguration der SSO-Unterstützung für Nicht-Microsoft-Anwendungen.

Fügen Sie in Ihrer vorhandenen Katalogrichtlinie für Plattform-SSO-Einstellungen Erweiterungsdaten hinzu:

Wählen Sie im Intune Admin Center (Geräte>Verwalten von Geräten>Konfiguration) Ihre vorhandene Katalogrichtlinie für Plattform-SSO-Einstellungen aus.

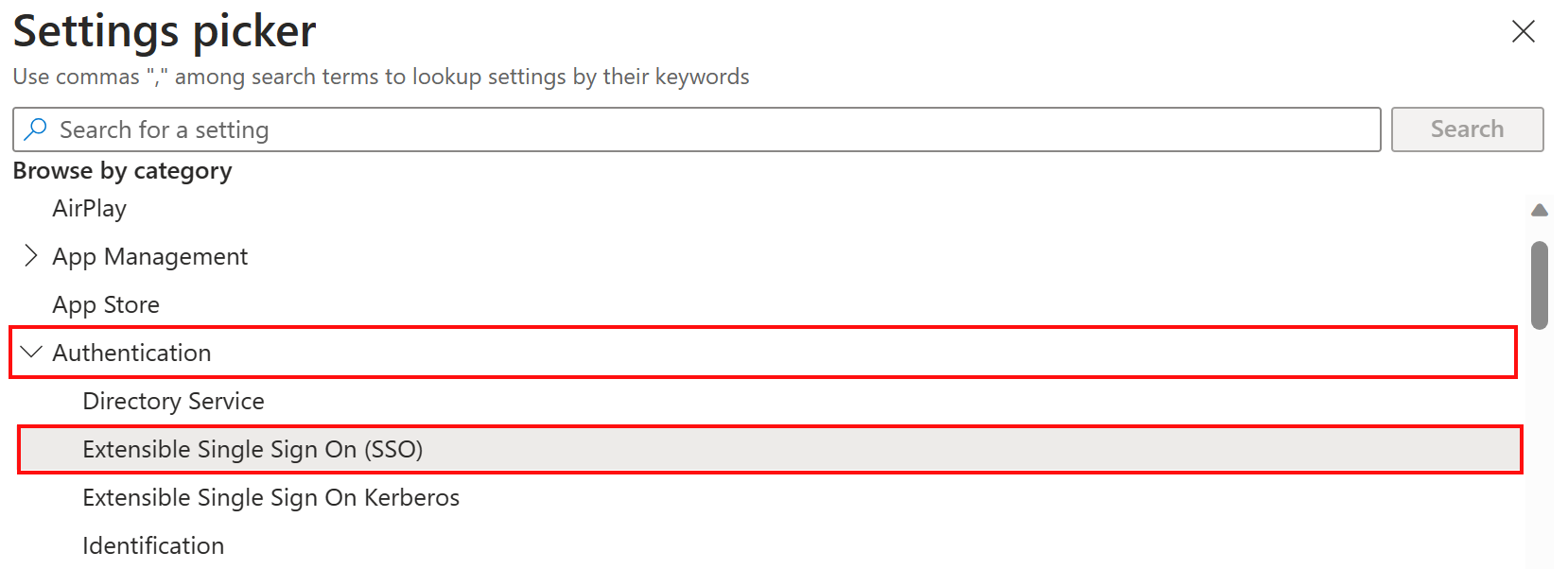

Wählen Sie unter Eigenschaften>Konfigurationseinstellungendie Option Bearbeiten>Einstellungen hinzufügen aus.

Erweitern Sie in der Einstellungsauswahl die Option Authentifizierung, und wählen Sie Extensible Single Sign-On (SSO) aus:

Wählen Sie in der Liste Erweiterungsdaten aus, und schließen Sie die Einstellungsauswahl:

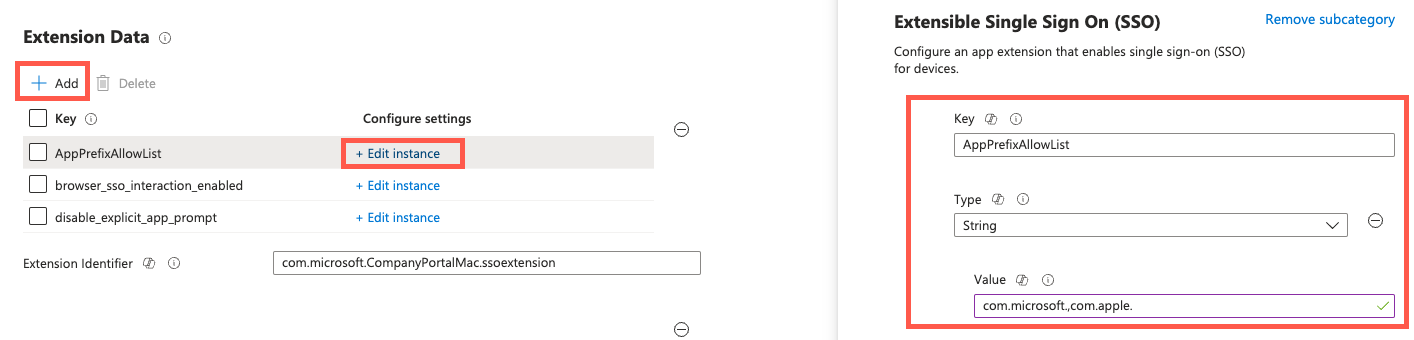

Fügen Sie unter Erweiterungsdaten die folgenden Schlüssel und Werte hinzu:

Key Typ Wert Beschreibung AppPrefixAllowList Zeichenfolge com.microsoft.,com.apple.Kopieren Sie diesen Wert, und fügen Sie ihn in die Einstellung ein.

Mit AppPrefixAllowList können Sie eine Liste von App-Anbietern mit Apps erstellen, die SSO verwenden können. Sie können dieser Liste bei Bedarf weitere App-Anbieter hinzufügen.browser_sso_interaction_enabled Ganzzahl 1Konfiguriert eine empfohlene Brokereinstellung. disable_explicit_app_prompt Ganzzahl 1Konfiguriert eine empfohlene Brokereinstellung. Das folgende Beispiel zeigt die empfohlene Konfiguration:

Wählen Sie Weiter aus, um Ihre Änderungen zu speichern und die Richtlinie abzuschließen. Wenn die Richtlinie bereits Benutzern oder Gruppen zugewiesen ist, erhalten diese Gruppen die Richtlinienänderungen bei der nächsten Synchronisierung mit dem Intune-Dienst.

Einstellungen für die Endbenutzererfahrung

Wenn Sie das Einstellungskatalogprofil in Schritt 2 – Erstellen der Plattform-SSO-Richtlinie in Intune erstellen, gibt es weitere optionale Einstellungen, die Sie konfigurieren können.

Mit den folgenden Einstellungen können Sie die Endbenutzererfahrung anpassen und die Benutzerberechtigungen präziser steuern. Nicht dokumentierte Plattform-SSO-Einstellungen werden nicht unterstützt.

| Plattform-SSO-Einstellungen | Mögliche Werte | Verwendung |

|---|---|---|

| Kontoanzeigename | Ein beliebiger Zeichenfolgenwert. | Passen Sie den organization Namen an, den Endbenutzern in den Plattform-SSO-Benachrichtigungen angezeigt werden. |

| Aktivieren von "Benutzer bei Anmeldung erstellen" | Aktivieren oder Deaktivieren. | Ermöglichen Sie es allen Organisationsbenutzern, sich mit ihren Microsoft Entra Anmeldeinformationen beim Gerät anzumelden. Wenn Sie neue lokale Konten erstellen, müssen der angegebene Benutzername und das Kennwort mit dem Microsoft Entra ID UPN (user@contoso.com) und dem Kennwort des Benutzers übereinstimmen. |

| Neuer Benutzerautorisierungsmodus | Standard, Admin oder Gruppen | Einmalige Berechtigungen, die der Benutzer bei der Anmeldung hat, wenn das Konto mit Platform SSO erstellt wird. Derzeit werden Standard- und Admin-Werte unterstützt. Mindestens ein Admin Benutzer ist auf dem Gerät erforderlich, bevor Standard Modus verwendet werden kann. |

| Benutzerautorisierungsmodus | Standard, Admin oder Gruppen | Permanente Berechtigungen, über die der Benutzer bei jeder Anmeldung verfügt, wenn der Benutzer sich mit Platform SSO authentifiziert. Derzeit werden Standard- und Admin-Werte unterstützt. Mindestens ein Admin Benutzer ist auf dem Gerät erforderlich, bevor Standard Modus verwendet werden kann. |

Andere MDMs

Sie können Plattform-SSO mit anderen Diensten für die Verwaltung mobiler Geräte (MdMs) konfigurieren, wenn diese MDM Plattform-SSO unterstützt. Wenn Sie einen anderen MDM-Dienst verwenden, verwenden Sie die folgenden Anleitungen:

Die in diesem Artikel aufgeführten Einstellungen sind die von Microsoft empfohlenen Einstellungen, die Sie konfigurieren sollten. Sie können die Einstellungswerte aus diesem Artikel in Ihre MDM-Dienstrichtlinie kopieren/einfügen.

Die Konfigurationsschritte in Ihrem MDM-Dienst können unterschiedlich sein. Es wird empfohlen, mit Ihrem MDM-Dienstanbieter zusammenzuarbeiten, um diese Plattform-SSO-Einstellungen ordnungsgemäß zu konfigurieren und bereitzustellen.

Die Geräteregistrierung mit Platform SSO ist sicherer und verwendet hardwaregebundene Gerätezertifikate. Diese Änderungen können sich auf einige MDM-Flows auswirken, z. B. die Integration mit Gerätecompliancepartnern.

Sie sollten sich an Ihren MDM-Dienstanbieter wenden, um zu erfahren, ob die MDM getestete Plattform-SSO zertifiziert hat, dass ihre Software ordnungsgemäß mit Platform SSO funktioniert und bereit ist, Kunden zu unterstützen, die Platform SSO verwenden.

Häufige Fehler

Beim Konfigurieren des einmaligen Anmeldens für Platform werden möglicherweise die folgenden Fehler angezeigt:

10001: misconfiguration in the SSOe payload.Dieser Fehler kann auftreten, wenn:

- Es gibt eine erforderliche Einstellung, die im Einstellungskatalogprofil nicht konfiguriert ist.

- Im Einstellungskatalogprofil, das Sie konfiguriert haben, gibt es eine Einstellung, die nicht für die Nutzlast des Umleitungstyps gilt.

Die Authentifizierungseinstellungen, die Sie im Einstellungskatalogprofil konfigurieren, unterscheiden sich für macOS 13.x- und 14.x-Geräte.

Wenn Sie macOS 13- und macOS 14-Geräte in Ihrer Umgebung haben, müssen Sie eine Einstellungskatalogrichtlinie erstellen und die entsprechenden Authentifizierungseinstellungen in derselben Richtlinie konfigurieren. Diese Informationen sind in Schritt 2 – Erstellen der Plattform-SSO-Richtlinie in Intune (in diesem Artikel) dokumentiert.

10002: multiple SSOe payloads configured.Mehrere SSO-Erweiterungsnutzlasten werden auf das Gerät angewendet und stehen in Konflikt. Auf dem Gerät sollte nur ein Erweiterungsprofil vorhanden sein, und dieses Profil sollte das Einstellungskatalogprofil sein.

Wenn Sie zuvor mithilfe der Vorlage Gerätefeatures ein SSO-App-Erweiterungsprofil erstellt haben, heben Sie die Zuweisung dieses Profils auf. Das Einstellungskatalogprofil ist das einzige Profil, das dem Gerät zugewiesen werden sollte.

Verwandte Artikel

- Übersicht über einmaliges Anmelden für macOS Platform (Vorschau)

- Microsoft Enterprise SSO-Plug-In

- Verwenden der Microsoft Enterprise SSO-App-Erweiterung auf macOS-Geräten

- Was ist ein primäres Aktualisierungstoken (PRT)?

- Bekannte Probleme und Problembehandlung beim einmaligen Anmelden für macOS Platform