Übersicht über Microsoft Cloud PKI für Microsoft Intune

Gilt für:

- Windows

- Android

- iOS

- macOS

Verwenden Sie Microsoft Cloud PKI, um Zertifikate für von Intune verwaltete Geräte auszustellen. Microsoft Cloud PKI ist ein cloudbasierter Dienst, der die Verwaltung des Zertifikatlebenszyklus für von Intune verwaltete Geräte vereinfacht und automatisiert. Es stellt eine dedizierte Public Key-Infrastruktur (PKI) für Ihre Organisation bereit, ohne dass lokale Server, Connectors oder Hardware erforderlich sind. Es übernimmt die Ausstellung, Verlängerung und Sperrung von Zertifikaten für alle von Intune unterstützten Plattformen.

Dieser Artikel bietet eine Übersicht über Microsoft Cloud PKI für Intune, ihre Funktionsweise und ihre Architektur.

Was ist PKI?

PKI ist ein System, das digitale Zertifikate verwendet, um Daten zwischen Geräten und Diensten zu authentifizieren und zu verschlüsseln. PKI-Zertifikate sind für die Sicherung verschiedener Szenarien wie VPN, WLAN, E-Mail, Web und Geräteidentität unerlässlich. Die Verwaltung von PKI-Zertifikaten kann jedoch schwierig, kostspielig und komplex sein, insbesondere für Organisationen, die über eine große Anzahl von Geräten und Benutzern verfügen. Sie können Microsoft Cloud PKI verwenden, um die Sicherheit und Produktivität Ihrer Geräte und Benutzer zu verbessern und Ihre digitale Transformation zu einem vollständig verwalteten Cloud-PKI-Dienst zu beschleunigen. Darüber hinaus können Sie den Cloud-PKI-Dienst in verwenden, um Workloads für Active Directory-Zertifikatdienste (ADCS) oder private lokale Zertifizierungsstellen zu reduzieren.

Verwalten der Cloud-PKI im Microsoft Intune Admin Center

PKI-Objekte von Microsoft Cloud werden im Microsoft Intune Admin Center erstellt und verwaltet. Von dort aus haben Sie folgende Möglichkeiten:

- Einrichten und Verwenden der Microsoft Cloud PKI für Ihre Organisation

- Aktivieren Sie Cloud-PKI in Ihrem Mandanten.

- Erstellen und Zuweisen von Zertifikatprofilen zu Geräten

- Überwachen sie ausgestellte Zertifikate.

Nachdem Sie eine Ausstellende Cloud-PKI erstellt haben, können Sie in wenigen Minuten mit der Ausstellung von Zertifikaten beginnen.

Unterstützte Geräteplattformen

Sie können den Microsoft Cloud PKI-Dienst mit den folgenden Plattformen verwenden:

- Android

- iOS/iPadOS

- macOS

- Windows

Geräte müssen in Intune registriert sein, und die Plattform muss das SCEP-Zertifikatprofil der Intune-Gerätekonfiguration unterstützen.

Übersicht über Eigenschaften

In der folgenden Tabelle sind die Features und Szenarien aufgeführt, die mit Microsoft Cloud PKI und Microsoft Intune unterstützt werden.

| Feature | Übersicht |

|---|---|

| Erstellen mehrerer Zertifizierungsstellen in einem Intune-Mandanten | Erstellen Sie eine PKI-Hierarchie mit zwei Ebenen mit Stamm und ausstellende Zertifizierungsstelle in der Cloud. |

| Bring Your Own Ca (BYOCA) | Verankern Sie eine Intune-ausstellende Zertifizierungsstelle über Active Directory-Zertifikatdienste oder einen Nicht-Microsoft-Zertifikatdienst an einer privaten Zertifizierungsstelle. Wenn Sie über eine vorhandene PKI-Infrastruktur verfügen, können Sie dieselbe Stammzertifizierungsstelle verwalten und eine ausstellende Zertifizierungsstelle erstellen, die mit Ihrem externen Stamm verkettet ist. Diese Option umfasst Unterstützung für Hierarchien mit N+-Ebenen für externe private Zertifizierungsstellen. |

| Signatur- und Verschlüsselungsalgorithmen | Intune unterstützt RSA mit den Schlüsselgrößen 2048, 3072 und 4096. |

| Hashalgorithmen | Intune unterstützt SHA-256, SHA-384 und SHA-512. |

| HSM-Schlüssel (Signieren und Verschlüsselung) | Schlüssel werden mithilfe des Azure Managed Hardware Security Module (Azure Managed HSM) bereitgestellt. Zertifizierungsstellen, die mit einem lizenzierten eigenständigen Intune Suite- oder Cloud PKI-Add-On erstellt wurden, verwenden automatisch HSM-Signatur- und Verschlüsselungsschlüssel. Für Azure HSM ist kein Azure-Abonnement erforderlich. |

| Softwareschlüssel (Signieren und Verschlüsselung) | Zertifizierungsstellen, die während eines Testzeitraums des eigenständigen Intune Suite- oder Cloud PKI-Add-Ons erstellt wurden, verwenden softwaregestützte Signatur- und Verschlüsselungsschlüssel mit System.Security.Cryptography.RSA. |

| Zertifizierungsstelle | Bereitstellen einer Cloudzertifikatregistrierungsstelle, die das Simple Certificate Enrollment Protocol (SCEP) für jede ausstellende Cloud-PKI unterstützt. |

| Verteilungspunkte der Zertifikatsperrliste (Certificate Revocation List, CRL) | Intune hostet den CRL-Verteilungspunkt (CDP) für jede Zertifizierungsstelle. Die Gültigkeitsdauer der Zertifikatsperrliste beträgt sieben Tage. Die Veröffentlichung und Aktualisierung erfolgt alle 3,5 Tage. Die Zertifikatsperrliste wird mit jeder Zertifikatsperrung aktualisiert. |

| Endpunkte für den Zugriff auf Autoritätsinformationen (Authority Information Access, AIA) | Intune hostet den AIA-Endpunkt für jede ausstellende Zertifizierungsstelle. Der AIA-Endpunkt kann von vertrauenden Seiten verwendet werden, um übergeordnete Zertifikate abzurufen. |

| Zertifikatausstellung der Endentität für Benutzer und Geräte | Wird auch als Blattzertifikatausstellung bezeichnet. Unterstützt werden das SCEP(PKCS#7)-Protokoll und das Zertifizierungsformat sowie in Intune-MDM registrierte Geräte, die das SCEP-Profil unterstützen. |

| Zertifikatlebenszyklusverwaltung | Ausstellen, Erneuern und Widerrufen von Endentitätszertifikaten. |

| Berichterstellungsdashboard | Überwachen sie aktive, abgelaufene und widerrufene Zertifikate über ein dediziertes Dashboard im Intune Admin Center. Zeigen Sie Berichte für ausgestellte Blattzertifikate und andere Zertifikate an, und widerrufen Sie Blattzertifikate. Berichte werden alle 24 Stunden aktualisiert. |

| Überwachung | Überwachen Sie Administratoraktivitäten wie Erstellen, Widerrufen und Suchen im Intune Admin Center. |

| Berechtigungen für die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) | Erstellen Sie benutzerdefinierte Rollen mit Microsoft Cloud PKI-Berechtigungen. Mit den verfügbaren Berechtigungen können Sie Zertifizierungsstellen lesen, Zertifizierungsstellen deaktivieren und wieder aktivieren, ausgestellte Untergeordnete Zertifikate widerrufen und Zertifizierungsstellen erstellen. |

| Bereichstags | Fügen Sie Bereichstags zu jeder Zertifizierungsstelle hinzu, die Sie im Admin Center erstellen. Bereichstags können hinzugefügt, gelöscht und bearbeitet werden. |

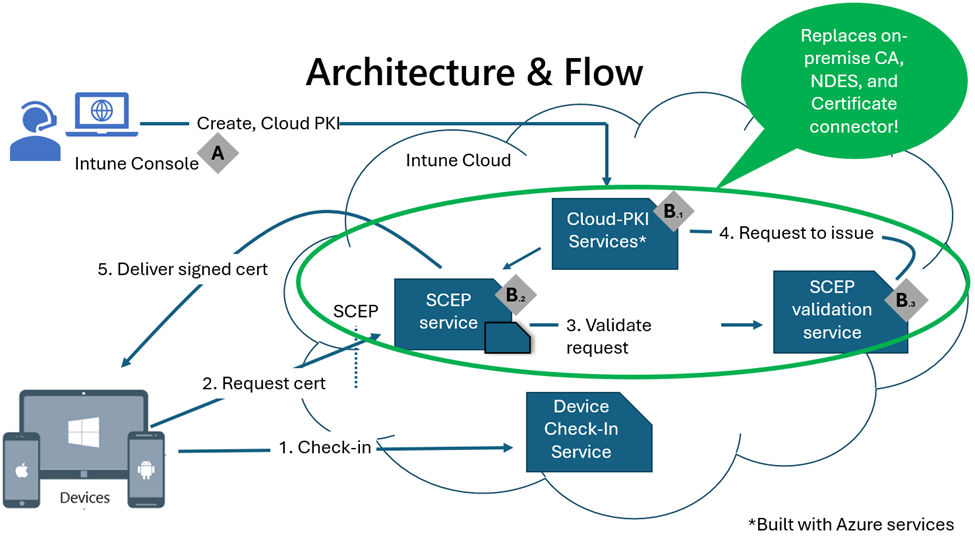

Architektur

Microsoft Cloud PKI besteht aus mehreren Schlüsselkomponenten, die zusammenarbeiten, um die Komplexität und Verwaltung einer Public Key-Infrastruktur zu vereinfachen. einen Cloud-PKI-Dienst zum Erstellen und Hosten von Zertifizierungsstellen in Kombination mit einer Zertifikatregistrierungsstelle, um eingehende Zertifikatanforderungen von in Intune registrierten Geräten automatisch zu verarbeiten. Die Registrierungsstelle unterstützt das Simple Certificate Enrollment Protocol (SCEP).

Komponenten:

A – Microsoft Intune

B – Microsoft Cloud PKI-Dienste

- B.1 – Microsoft Cloud PKI-Dienst

- B.2 – Microsoft Cloud PKI SCEP-Dienst

- B.3 – Microsoft Cloud PKI SCEP-Überprüfungsdienst

Die Zertifizierungsstelle besteht aus B.2 und B.3 im Diagramm.

Diese Komponenten ersetzen die Notwendigkeit einer lokalen Zertifizierungsstelle, eines NDES und eines Intune-Zertifikatconnectors.

Aktionen:

Bevor das Gerät beim Intune-Dienst eincheckt, muss ein Intune-Administrator oder eine Intune-Rolle mit Berechtigungen zum Verwalten des Microsoft Cloud PKI-Diensts:

- Erstellen Sie die erforderliche Cloud-PKI-Zertifizierungsstelle für die Stamm- und ausstellenden Zertifizierungsstellen in Microsoft Intune.

- Erstellen und Zuweisen der erforderlichen Vertrauenszertifikatprofile für die Stammzertifizierungsstellen und ausstellenden Zertifizierungsstellen. Dieser Flow wird im Diagramm nicht angezeigt.

- Erstellen Sie die erforderlichen plattformspezifischen SCEP-Zertifikatprofile, und weisen Sie sie zu. Dieser Flow wird im Diagramm nicht angezeigt.

Hinweis

Zum Ausstellen von Zertifikaten für in Intune verwaltete Geräte ist eine Cloud-PKI-Zertifizierungsstelle erforderlich. Cloud PKI stellt einen SCEP-Dienst bereit, der als Zertifikatregistrierungsstelle fungiert. Der Dienst fordert Zertifikate von der ausstellenden Zertifizierungsstelle im Namen von von Intune verwalteten Geräten mithilfe eines SCEP-Profils an.

- Ein Gerät checkt beim Intune-Dienst ein und empfängt das vertrauenswürdige Zertifikat und die SCEP-Profile.

- Basierend auf dem SCEP-Profil erstellt das Gerät eine Zertifikatsignieranforderung (Certificate Signing Request, CSR). Der private Schlüssel wird auf dem Gerät erstellt und verlässt das Gerät nie. Die CSR und die SCEP-Challenge werden an den SCEP-Dienst in der Cloud gesendet (SCEP-URI-Eigenschaft im SCEP-Profil). Die SCEP-Abfrage wird mit den SCEP-RA-Schlüsseln von Intune verschlüsselt und signiert.

- Der SCEP-Validierungsdienst überprüft die CSR anhand der SCEP-Herausforderung (im Diagramm als B.3 dargestellt). Die Überprüfung stellt sicher, dass die Anforderung von einem registrierten und verwalteten Gerät stammt. Außerdem wird sichergestellt, dass die Challenge nicht abgestempelt ist und mit den erwarteten Werten aus dem SCEP-Profil übereinstimmt. Wenn eine dieser Überprüfungen fehlschlägt, wird die Zertifikatanforderung abgelehnt.

- Nachdem die CSR überprüft wurde, fordert der SCEP-Validierungsdienst, auch als Registrierungsstelle bezeichnet, an, dass die ausstellende Zertifizierungsstelle die CSR signiert (im Diagramm als B.1 dargestellt).

- Das signierte Zertifikat wird an das MDM-registrierte Intune-Gerät übermittelt.

Hinweis

Die SCEP-Abfrage wird mit den Intune SCEP-Registrierungsstellenschlüsseln verschlüsselt und signiert.

Lizenzierungsanforderungen

Microsoft Cloud PKI erfordert eine der folgenden Lizenzen:

- Microsoft Intune Suite-Lizenz

- Lizenz für eigenständige Intune-Add-Ons für Microsoft Cloud PKI

Weitere Informationen zu Lizenzierungsoptionen finden Sie unter Microsoft Intune-Lizenzierung.

Rollenbasierte Zugriffssteuerung

Die folgenden Berechtigungen sind verfügbar, um benutzerdefinierten Intune-Rollen zuzuweisen. Mit diesen Berechtigungen können Benutzer Zertifizierungsstellen im Admin Center anzeigen und verwalten.

- Lesen von Zertifizierungsstellen: Jeder Benutzer, dem diese Berechtigung zugewiesen ist, kann die Eigenschaften einer Zertifizierungsstelle lesen.

- Erstellen von Zertifizierungsstellen: Jeder Benutzer, dem diese Berechtigung zugewiesen ist, kann eine Stamm- oder ausstellende Zertifizierungsstelle erstellen.

- Ausgestellte Blattzertifikate widerrufen: Jeder Benutzer, dem diese Berechtigung zugewiesen ist, kann ein von einer ausstellenden Zertifizierungsstelle ausgestelltes Zertifikat manuell widerrufen. Für diese Berechtigung ist auch die Lesezertifizierungsstelle erforderlich.

Sie können den Stamm- und ausstellenden Zertifizierungsstellen Bereichstags zuweisen. Weitere Informationen zum Erstellen benutzerdefinierter Rollen und Bereichstags finden Sie unter Rollenbasierte Zugriffssteuerung mit Microsoft Intune.

Microsoft Cloud PKI ausprobieren

Sie können das Microsoft Cloud PKI-Feature im Intune Admin Center während eines Testzeitraums testen. Zu den verfügbaren Testversionen gehören:

Während des Testzeitraums können Sie bis zu sechs Zertifizierungsstellen in Ihrem Mandanten erstellen. Cloud-PKI-Zertifizierungsstellen, die während der Testversion erstellt wurden, verwenden softwaregestützte Schlüssel und verwenden System.Security.Cryptography.RSA zum Generieren und Signieren der Schlüssel. Sie können die Zertifizierungsstellen weiterhin verwenden, nachdem Sie eine Cloud-PKI-Lizenz erworben haben. Die Schlüssel bleiben jedoch softwaregestützte Schlüssel und können nicht in HSM-gestützte Schlüssel konvertiert werden. Die vom Microsoft Intune-Dienst verwalteten Zertifizierungsstellenschlüssel. Für Azure HSM-Funktionen ist kein Azure-Abonnement erforderlich.

Beispiele für die Zertifizierungsstellenkonfiguration

Zweistufige Cloud-PKI-Stamm& ausstellende Zertifizierungsstellen und Bring-Your-Own-Zertifizierungsstellen können in Intune gleichzeitig vorhanden sein. Sie können die folgenden Konfigurationen als Beispiele verwenden, um Zertifizierungsstellen in Microsoft Cloud PKI zu erstellen:

- Eine Stammzertifizierungsstelle mit fünf ausstellenden Zertifizierungsstellen

- Drei Stammzertifizierungsstellen mit jeweils einer ausstellenden Zertifizierungsstelle

- Zwei Stammzertifizierungsstellen mit jeweils einer ausstellenden Zertifizierungsstelle und zwei Bring-Your-Own-CAs

- Sechs Bring-Your-Own-Zertifizierungsstellen

Bekannte Probleme und Einschränkungen

Die neuesten Änderungen und Ergänzungen finden Sie unter Neuerungen in Microsoft Intune.

- Sie können bis zu sechs Zertifizierungsstellen in einem Intune-Mandanten erstellen.

- Lizenzierte Cloud-PKI: Insgesamt können 6 Zertifizierungsstellen mit Azure mHSM-Schlüsseln erstellt werden.

- Cloud-PKI testen: Insgesamt 6 Zertifizierungsstellen können während einer Testversion des eigenständigen Intune Suite- oder Cloud PKI-Add-Ons erstellt werden.

- Die folgenden ZS-Typen werden auf die Kapazität der Zertifizierungsstelle angerechnet:

- Cloud-PKI-Stammzertifizierungsstelle

- Cloud-PKI- Ausstellende Zertifizierungsstelle

- BYOCA, ausstellende Zertifizierungsstelle

- Es gibt keine Möglichkeit im Admin Center, eine Zertifizierungsstelle aus Ihrem Intune-Mandanten zu löschen oder zu deaktivieren. Wir arbeiten aktiv daran, diese Aktionen bereitzustellen. Bis sie verfügbar sind, wird empfohlen, eine Intune-Supportanfrage zu stellen, um eine Zertifizierungsstelle zu löschen.

- Wenn Sie im Admin Center Alle Zertifikate für eine ausstellende Zertifizierungsstelle anzeigen auswählen, zeigt Intune nur die ersten 1000 ausgestellten Zertifikate an. Wir arbeiten aktiv daran, diese Einschränkung zu beheben. Navigieren Sie zur Problemumgehung zu Gerätemonitor>. Wählen Sie dann Zertifikate aus, um alle ausgestellten Zertifikate anzuzeigen.