Schritt 1. Sicherheitsbaselines konfigurieren

Als ersten Schritt zur Abwehr von Ransomware-Angreifern müssen Sie die folgenden, von Microsoft definierten Sicherheitsbaselines konfigurieren:

- Microsoft 365 Security

- Exchange-E-Mail-Verwaltung

- Zusätzliche Baselines für Windows-Geräte und -Clientsoftware

Diese Baselines enthalten Konfigurationseinstellungen und -regeln, die Angreifern bestens bekannt sind, deren Abwesenheit somit schnell bemerkt und häufig ausgenutzt wird.

Microsoft 365 Security-Baseline

Bewerten und messen Sie zunächst Ihren Sicherheitsstatus mit der Microsoft-Sicherheitsbewertung, und befolgen Sie die Anweisungen, um ihn bei Bedarf zu verbessern.

Verwenden Sie als Nächstes Regeln zur Verringerung der Angriffsfläche, um verdächtige Aktivitäten und anfällige Inhalte zu blockieren. Diese Regeln verhindern Folgendes:

- Das Erstellen von untergeordneten Prozessen durch alle Office-Anwendungen

- Ausführbare Inhalte aus E-Mail-Client und Web-E-Mail

- Das Ausführen von ausführbaren Dateien, außer sie erfüllen ein Kriterium der Häufigkeit, des Alters oder der Vertrauensliste

- Das Ausführen potenziell verschleierter Skripte

- Das Starten heruntergeladener ausführbarer Inhalte durch JavaScript oder VBScript

- Das Erstellen ausführbarer Inhalte durch Office-Anwendungen

- Das Injizieren von Code in andere Prozesse durch Office-Anwendungen

- Das Erstellen von untergeordneten Prozessen durch die Office-Kommunikationsanwendung

- Nicht vertrauenswürdige und nicht signierte Prozesse, die ab USB ausgeführt werden

- Die Persistenz über das WMI-Ereignisabonnement (Windows Management Interface)

- Den Diebstahl von Anmeldeinformationen aus dem Subsystem der lokalen Windows-Sicherheitsautorität (lsass.exe)

- Die Erstellung von Prozessen durch PSExec- und WMI-Befehle

Exchange-E-Mail-Verwaltungsbaseline

Verhindern Sie mithilfe der folgenden Exchange-E-Mail-Baselineeinstellungen den initialen Zugriff auf Ihren Mandanten durch einen E-Mail-basierten Angriff:

- Aktivieren Sie Microsoft Defender Antivirus E-Mail-Überprüfung.

- Verwenden Sie Microsoft Defender für Office 365 für erweiterten Phishingschutz und die Abdeckung vor neuen Bedrohungen und polymorphen Varianten.

- Überprüfen Sie Ihre Office 365-E-Mail-Filtereinstellungen, um sicherzustellen, dass Sie gefälschte E-Mails, Spam und E-Mails mit Schadsoftware blockieren. Verwenden Sie Defender für Office 365, um den Phishingschutz und die Abdeckung vor neuen Bedrohungen und polymorphen Varianten zu verbessern. Konfigurieren Sie Defender für Office 365, um Links beim Klicken erneut zu überprüfen und zugestellte E-Mails zu löschen, als Reaktion auf neu erworbene Threat Intelligence.

- Überprüfen und aktualisieren Sie auf die neuesten empfohlenen Einstellungen für EOP und Defender für Office 365-Sicherheit.

- Konfigurieren Sie Defender für Office 365, um Links beim Klicken erneut zu überprüfen, und zugestellte E-Mails zu löschen, als Reaktion auf neu erworbene Threat Intelligence.

Zusätzliche Baselines

Wenden Sie Sicherheitsbaselines auf Folgendes an:

- Microsoft Windows 11 oder 10

- Microsoft 365 Apps for Enterprise

- Microsoft Edge

Auswirkungen auf Benutzer und Änderungsverwaltung

Als bewährte Methode für eine Regel zur Verringerung der Angriffsfläche können Sie bewerten, wie sich eine Regel auf Ihr Netzwerk auswirken kann, indem Sie die Sicherheitsempfehlung für diese Regel in Defender-Sicherheitsrisikomanagement öffnen. Im Bereich „Empfehlungsdetails“ werden die Auswirkungen auf den Benutzer beschrieben, mit denen Sie bestimmen können, welcher Prozentsatz Ihrer Geräte eine neue Richtlinie akzeptieren kann, welche die Regel im Blockierungsmodus aktiviert, ohne dass sich dies negativ auf die Benutzerproduktivität auswirkt.

Darüber hinaus können Exchange-E-Mail-Baselineeinstellungen eingehende E-Mails blockieren und das Senden von E-Mails oder das Klicken auf Links in E-Mails verhindern. Schulen Sie Ihre Mitarbeiter über dieses Verhalten und den Grund, warum diese Vorsichtsmaßnahmen getroffen werden.

Resultierende Konfiguration

Hier sehen Sie den Ransomware-Schutz für Ihren Mandanten nach diesem Schritt.

Nächster Schritt

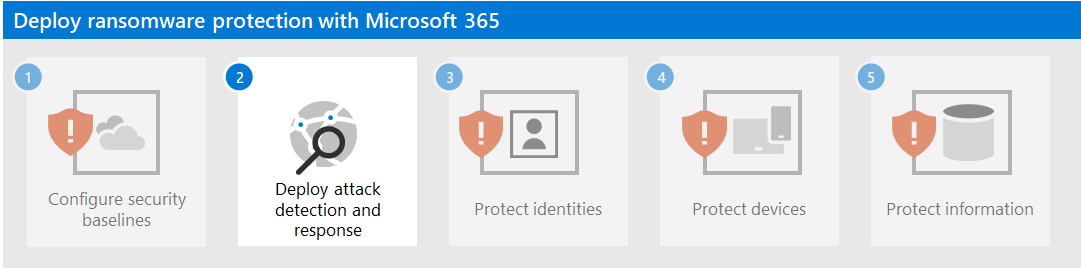

Fahren Sie mit Schritt 2 fort, um Funktionen zur Angriffserkennung- und Reaktion für Ihren Microsoft 365-Mandanten bereitzustellen.